¿Cómo evitar la instalación de Dridex mediante el email malspam MSC?

![]() Escrito por Tomas Meskauskas el (actualizado)

Escrito por Tomas Meskauskas el (actualizado)

Guía de eliminación del virus por email MSC

¿Qué es el virus por email MSC?

Como regla general, cuando los ciberdelincuentes utilizan correos electrónicos malspam para enviar malware, envían correos electrónicos disfrazados de correos electrónicos oficiales, importantes y/o urgentes de empresas y organizaciones legítimas y que contienen un archivo adjunto malicioso o un enlace de descarga de un archivo malicioso. De una forma u otra, su principal objetivo es engañar a tantos destinatarios como sea posible para que descarguen y abran un archivo malicioso diseñado para instalar malware. Este correo electrónico en particular se disfraza como una correo electrónico de MSC (Mediterranean Shipping Company) y contiene un documento malicioso que está diseñado para infectar computadoras con Dridex. La empresa MSC real no tiene nada que ver con esta campaña de malspam.

Este correo electrónico está disfrazado como una correo electrónico con respecto al resumen periódico de la actividad de la cuenta (transacciones financieras). Más precisamente, se disfraza como una factura vencida que un destinatario aún tiene que pagar y ha pasado la fecha de vencimiento de la factura. Su propósito principal es engañar a los destinatarios para que abran el documento adjunto de Microsoft Excel llamado "printouts of outstanding as of 79044_12_11_2020.xlsm" (su nombre puede variar). Si ese documento se abre y los comandos de macros están habilitados, comienza la instalación de Dridex. Dridex es el nombre de un troyano bancario que roba credenciales bancarias y otra información personal. Los ciberdelincuentes, como los troyanos, lo utilizan para acceder a la cuenta bancaria de la víctima (o varias cuentas bancarias) y utilizarlas para realizar transacciones fraudulentas. Además, Dridex funciona como un registrador de teclas: registra la entrada del teclado. Por lo tanto, puede usarse como una herramienta para robar información confidencial (por ejemplo, contraseñas, detalles de tarjetas de crédito) que una víctima ingresa usando un teclado conectado a la computadora infectada. Además, Dridex puede realizar ataques de inyección: puede infectar una computadora con algún otro malware y/o ejecutar comandos remotos, o inyectar código en algún software instalado y modificar su comportamiento.

| Nombre | Malware Dridex |

| Tipo de Amenaza | Trojan, password-stealing virus, banking malware, spyware. |

| Engaño | Email de MSC acerca de facturas atrasadas |

| Anexo(s) | printouts of outstanding as of 79044_12_11_2020.xlsm (el nombre puede variar) |

| Nombres de Detección | ALYac (Trojan.Downloader.XLS.gen), Cyren (PP97M/Agent.LA.gen!Eldorado), ESET-NOD32 (VBA/TrojanDownloader.Agent.VCK), Kaspersky (HEUR:Trojan.Script.Generic), Lista Completa de Detecciones (VirusTotal) |

| Síntomas | Los troyanos están diseñados para infiltrarse sigilosamente en la computadora de la víctima y permanecer en silencio, por lo que no hay síntomas particulares claramente visibles en una máquina infectada. |

| Carga útil | Dridex |

| Métodos de Distribución | Archivos adjuntos de correo electrónico infectados, anuncios maliciosos online, ingeniería social, 'cracks' de software. |

| Daño | Contraseñas robadas e información bancaria, robo de identidad, la computadora de la víctima es agregada a una botnet. |

| Eliminación de Malware | Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. |

En resumen, quien tenga una computadora infectada con Dridex puede convertirse en víctima de robo de identidad, perder el acceso a cuentas personales, sufrir pérdidas monetarias, experimentar problemas relacionados con la privacidad en línea y/o encontrar otros problemas graves. Por lo tanto, los destinatarios de este (o cualquier otro correo electrónico malspam similar) nunca deben abrir el archivo adjunto (o un enlace a un sitio web que se incluye en él). Un par de ejemplos de otras campañas de malspam que se utilizan para distribuir malware son "FedEx Freight Email Virus", "iPhone 12 Email Virus" y "VodaFone Email Virus".

¿Cómo infectó mi computadora el "virus de correo electrónico MSC"?

Los destinatarios infectan sus computadoras con malware cuando descargan y abren un archivo malicioso adjunto al correo electrónico o abren un archivo que han descargado a través del enlace del sitio web incluido. En este caso particular, un destinatario provoca la instalación de Dridex abriendo el documento de MS Excel adjunto llamado "printouts of outstanding as of 79044_12_11_2020.xlsm" (su nombre puede variar) y habilita el comando de macros (edición/contenido) en él. Vale la pena mencionar que si un destinatario abre un documento malicioso con Microsoft Office que se publicó antes del año 2010, ese documento infecta una computadora automáticamente. Esto se debe a que Microsoft Office 2010 y las versiones nunca tienen el modo "Vista protegida" que evita que los documentos maliciosos abiertos instalen malware. Algunos ejemplos más de tipos de archivos que los ciberdelincuentes utilizan en sus campañas de malspam son archivos JavaScript, archivos ejecutables (como .exe), otros documentos de Microsoft Word, archivos de almacenamiento (como ZIP, RAR) y documentos PDF.

¿Cómo evitar la instalación de malware?

Es probable que algunos ciberdelincuentes envíen correos electrónicos irrelevantes que se reciben de direcciones desconocidas y sospechosas y que contienen algún enlace o archivo adjunto a un sitio web, por lo que debe intentar engañar a los destinatarios para que abran un archivo malicioso diseñado para instalar malware. Por lo tanto, no se debe confiar en dichos correos electrónicos. El software instalado debe actualizarse y/o activarse con herramientas diseñadas/proporcionadas por sus desarrolladores oficiales. Las herramientas no oficiales de terceros nunca deben usarse ni para actualizar o activar ningún software, es común que dichas herramientas se utilicen para distribuir malware. Además, no es legal activar software con licencia con herramientas de activación no oficiales ('craqueo') o utilizar instaladores para software pirateado. Los archivos y programas deben descargarse de páginas oficiales y legítimas (y mediante enlaces directos). Otras fuentes, canales como redes Peer-to-Peer (como clientes torrent, eMule), páginas no oficiales, descargadores de terceros, etc., se pueden utilizar para distribuir archivos y programas maliciosos. Lo mismo se aplica a los instaladores de terceros. El sistema operativo debe escanearse en busca de malware y otras amenazas con regularidad, debe hacerse con un software antivirus o anti-spyware actualizado y de buena reputación. Si ya ha abierto el archivo adjunto de correo electrónico malspam MSC, le recomendamos que realice un análisis Combo Cleaner para eliminar automáticamente el malware infiltrado.

Texto presentado en el email malspam MSC:

Subject: Freight Statement Of Outstanding As Of 12_11_2020.eml

Dear Valued Customer,Please find attached statement of your account including all current, past due and credit balances.

Kindly note, this statement may not reflect payments submitted in the last 48 hours.Current: $0.00

1-30 days overdue: $1,050.00

31-60 days overdue: $0.00

61-90 days overdue: $0.00

91-180 days overdue: $0.00

Over 180 days overdue: $0.00Total Overdue: $1,050.00

Available Credits from Overpayments: $0.00

Please remit payment at your earliest convenience.

For wire transfers use: JPMorgan Chase Bank, Account # 218811139, ABA 0210-0002-1, Swift CHASUS33. Your remittance advice shall be emailed to us082-Achpaymentsnewyork@msc.com and should include payer name, full amount of the wire and break-down allocation of the payment by invoice/bill of lading number.

Best Regards,

Credit and Collections Dept

MSC MEDITERRANEAN SHIPPING COMPANY (USA) INC.

Ejemplos de documentos maliciosos de MS Excel distribuidos a través de correos electrónicos spam MSC:

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

▼ DESCARGAR Combo Cleaner

El detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por Rcs Lt, la empresa matriz de PCRisk. Leer más. Si decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso.

Menú rápido:

- ¿Qué es virus por email MSC?

- PASO 1. Eliminación manual del malware Dridex.

- PASO 2. Revise si su computadora está limpia.

¿Cómo eliminar el malware manualmente?

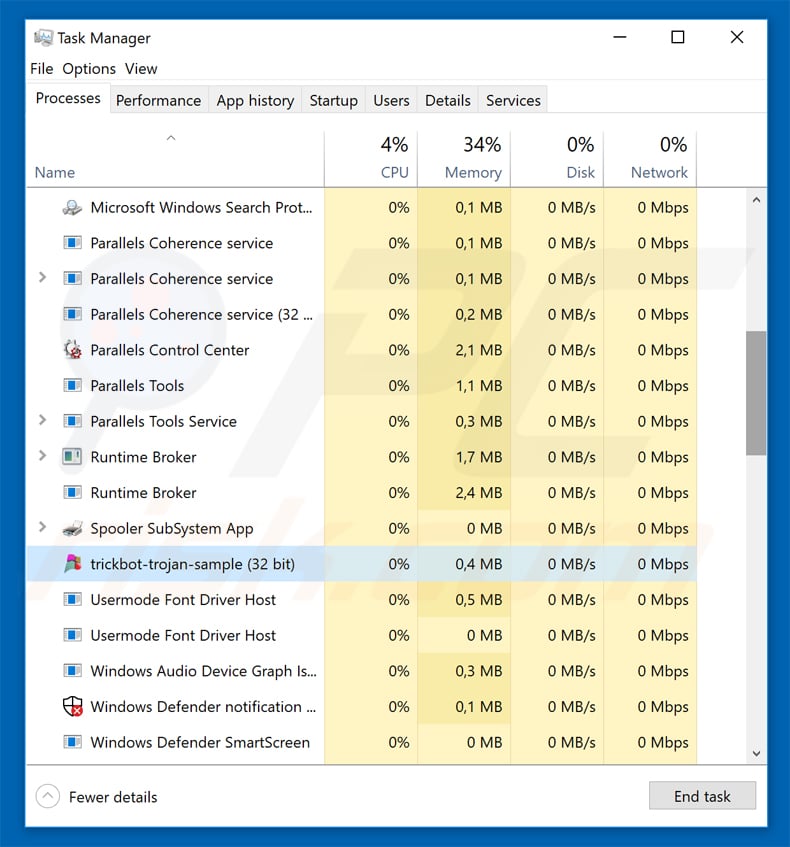

La eliminación manual de malware es una tarea complicada. Por lo general, es mejor permitir que los programas antivirus o antimalware lo hagan automáticamente. Para eliminar este malware, recomendamos utilizar Combo Cleaner. Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. Aquí hay un ejemplo de un programa sospechoso que se ejecuta en la computadora de un usuario:

Si revisó la lista de programas que se ejecutan en su computadora, por ejemplo, usando el administrador de tareas, e identificó un programa que parece sospechoso, debe continuar con estos pasos:

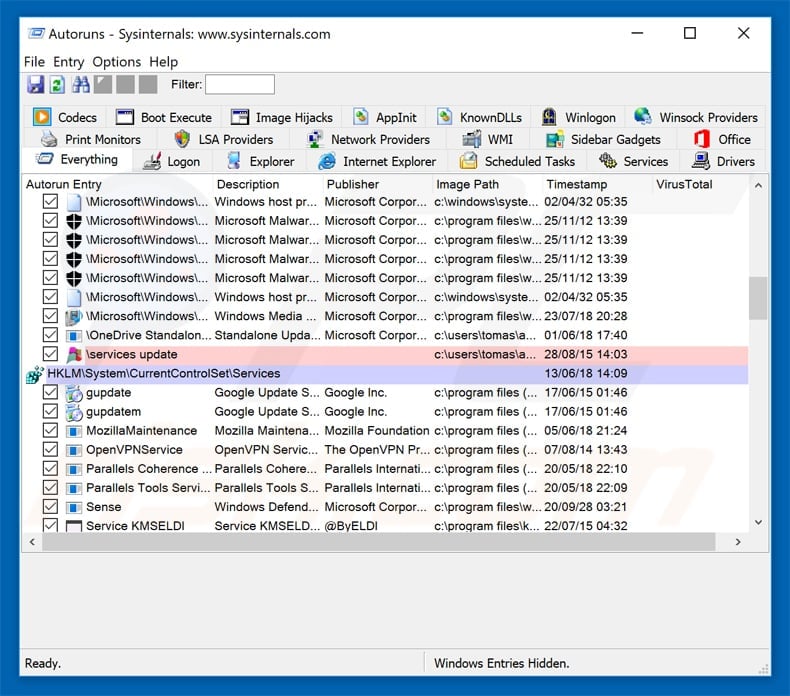

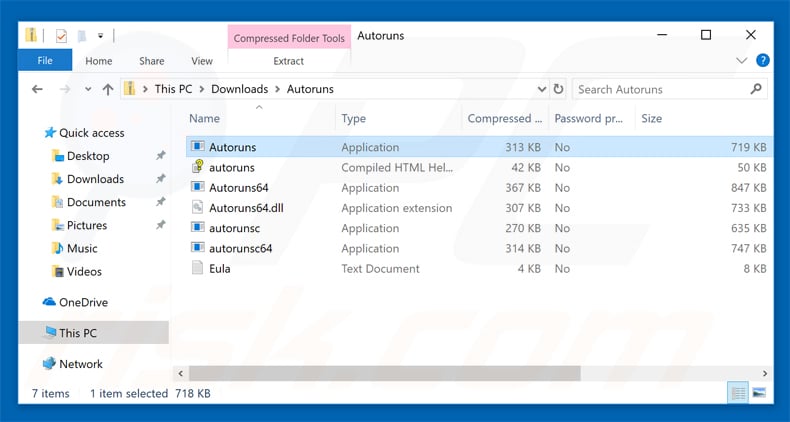

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

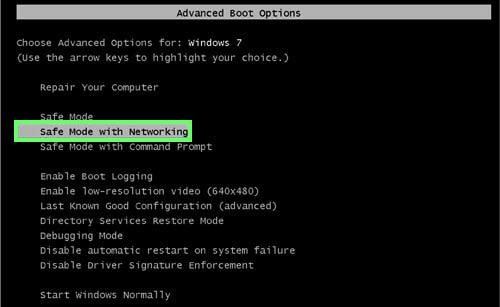

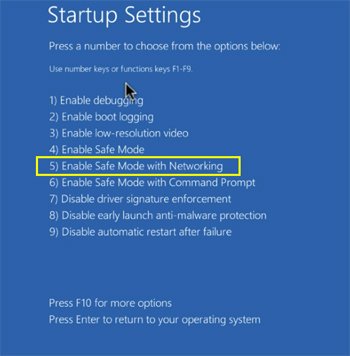

Reinicie su computadora en Modo Seguro:

Reinicie su computadora en Modo Seguro:

Usuarios de Windows XP y Windows 7: Inicie su computador en modo seguro. Haga clic en Inicio, clic en Apagar, clic en Reiniciar, clic en Aceptar. Durante el proceso de inicio de su computador, presione la tecla F8 en su teclado varias veces hasta que vea el menú Opciones Avanzadas de Windows, y luego seleccione Modo Seguro con Funciones de Red de la lista.

Video que muestra cómo iniciar Windows 7 en "Modo Seguro con Funciones de Red":

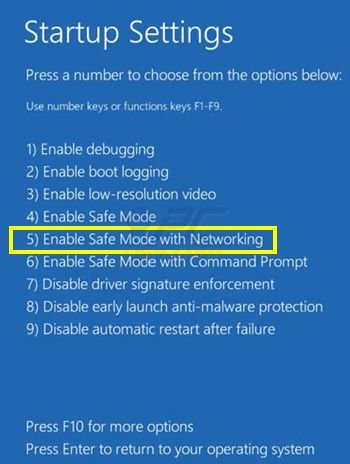

Usuarios de Windows 8: Iniciar Windows 8 en Modo Seguro con Funciones de Red: vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de búsqueda, seleccione Configuración. Haga clic en Opciones de inicio avanzadas, en la ventana abierta "Configuración General de PC", seleccione Inicio Avanzado. Clic en el botón "Reiniciar Ahora". Su computadora ahora se reiniciará en el "Menú de opciones de inicio avanzado". Haga clic en el botón "Solucionar problemas" y luego clic en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio". Haga clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de Configuración de inicio. Presione F5 para iniciar en Modo Seguro con Funciones de Red.

Video que muestra cómo iniciar Windows 8 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de Encendido. En el menú abierto, haga clic en "Reiniciar" mientras mantiene presionado el botón "Shift" en su teclado. En la ventana "Elija una opción", haga clic en "Solucionar Problemas", luego seleccione "Opciones Avanzadas". En el menú de opciones avanzadas, seleccione "Configuración de Inicio" y haga clic en el botón "Reiniciar". En la siguiente ventana, debe hacer clic en la tecla "F5" en su teclado. Esto reiniciará su sistema operativo en modo seguro con funciones de red.

Video que muestra cómo iniciar Windows 10 en "Modo Seguro con Funciones de Red":

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

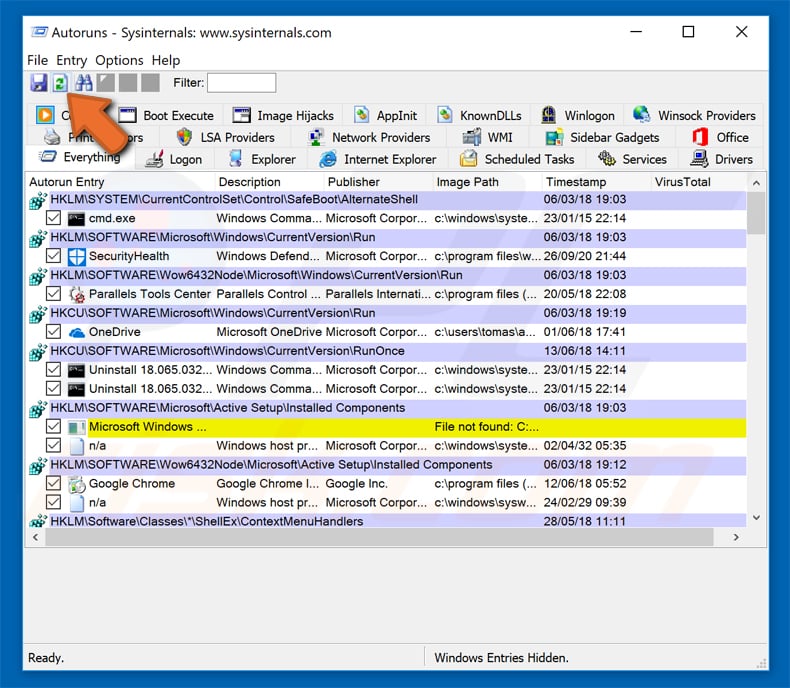

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

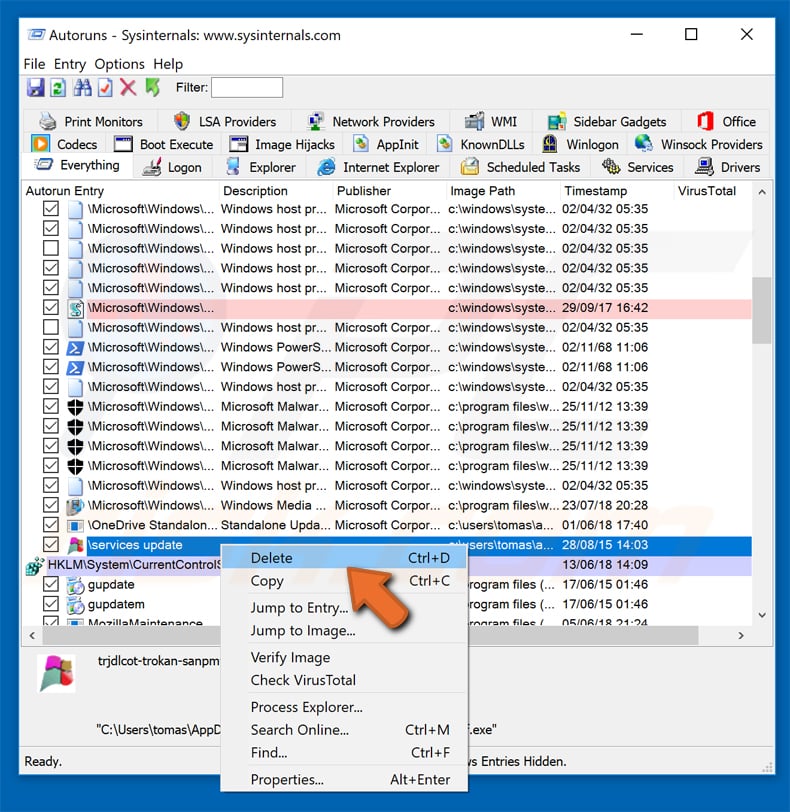

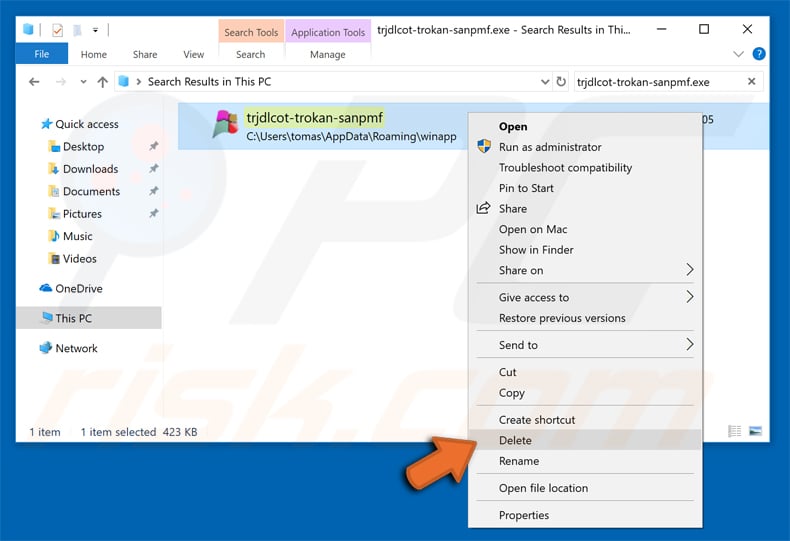

Debe anotar la ruta y nombre completos. Tenga en cuenta que algunos programas maliciosos ocultan nombres de procesos bajo nombres legítimos de procesos de Windows. En esta etapa, es muy importante evitar eliminar los archivos del sistema. Después de localizar el programa sospechoso que desea eliminar, haga clic con el botón derecho del mouse sobre su nombre y elija "Eliminar".

Después de eliminar el malware a través de la aplicación Autoruns (esto asegura que el malware no se ejecutará automáticamente en el próximo inicio del sistema), debe buscar el nombre del malware en su computadora. Asegúrese de habilitar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre de archivo del malware, asegúrese de eliminarlo.

Reinicie su computadora en modo normal. Seguir estos pasos debería eliminar cualquier malware de su computadora. Tenga en cuenta que la eliminación manual de amenazas requiere habilidades informáticas avanzadas. Si no tiene estas habilidades, deje la eliminación de malware a los programas antivirus y antimalware. Es posible que estos pasos no funcionen con infecciones avanzadas de malware. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener su computadora segura, instale las últimas actualizaciones del sistema operativo y use un software antivirus.

Para asegurarse de que su computadora esté libre de infecciones de malware, recomendamos escanearla con Combo Cleaner.

▼ Mostrar discusión.