Evite ser estafado por emails diciendo tener toda su información privada

![]() Escrito por Tomas Meskauskas el (actualizado)

Escrito por Tomas Meskauskas el (actualizado)

¿Qué es la estafa por email "Im in possession of all of your private data"?

La estafa por email "Im in possession of all of your private data" se refiere a una campaña de spam. Estos emails utilizan el modelo de estafa de sextorsión y hay tres variaciones conocidas de los mensajes engañosos que utilizan. En esencia, todas las variantes afirman haber obtenido un video sexualmente explícito del destinatario y amenazan con filtrarlo, a menos que se pague un rescate.

Debe enfatizarse que todas las afirmaciones hechas por estos emails son falsas. Por lo tanto, los emails no representan una amenaza para los destinatarios.

Estafa por email "Im in possession of all of your private data" en detalle

Las tres versiones de los emails fraudulentos "Im in possession of all of your private data" varían poco. La línea común incluye: excusas por mala gramática, afirmaciones de que una infección del sistema se originó en un sitio con temas para adultos, uso de la cámara web secuestrada para grabar un video comprometedor del destinatario y las demandas de rescate.

Dependiendo de la variante, los destinatarios tienen entre 21 y 26 horas para pagar un rescate por valor de 660/680 EUR u 800 USD en criptomonedas Bitcoin. Además, los emails afirman que los datos de contacto de los destinatarios han sido exfiltrados. Si las víctimas se niegan a cumplir con las demandas de rescate, las grabaciones inexistentes se enviarán a sus contactos.

Como se mencionó en la introducción, estos emails son estafas y no existen videos del destinatario en posesión de los estafadores. Por lo tanto, los correos de "Im in possession of all of your private data" deben simplemente ignorarse.

| Nombre | Im in possession of all of your private data Email Scam |

| Tipo de Amenaza | Phishing, Scam, Social Engineering, Fraud |

| Falsa Afirmación | Los emails fraudulentos amenazan con filtrar un video comprometedor que muestra al destinatario, a menos que se pague un rescate. |

| Cantidad del Rescate | 660 EUR, 680 EUR u 800 USD en criptomoneda Bitcoin (dependiendo de la variante del email) |

| Dirección de la Criptobilletera del Cibercriminales (Bitcoin) | bc1qk06ykg8v97r6pylak0vae9azvnzrkgm9mt97z5; bc1qjw86ve0ll9x4xyzsl74qpfresxuyfnw50x8v57; or bc1qtlpdvfhsv4lr8a90em222ewvr32670wl9eu3qp (dependiendo de la variante del email) |

| Síntomas | Compras en línea no autorizadas, cambio de contraseñas de cuentas en línea, robo de identidad, acceso ilegal a la computadora. |

| Métodos de Distribución | Emails engañosos, anuncios emergentes en línea fraudulentos, técnicas de envenenamiento de motores de búsqueda, dominios mal escritos. |

| Daño | Pérdida de información privada sensible, pérdida monetaria, robo de identidad. |

| Eliminación de Malware | Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. |

Campañas de spam en general

"This is the last reminder", "I am sorry to inform you but your device was hacked", "Unfortunately, there are some bad news for you" son algunos ejemplos de campañas de spam de sextorsión.

Los emails fraudulentos utilizan varios modelos y afirmaciones falsas para ganar y abusar de la confianza de las víctimas. Estas campañas también se utilizan para phishing e incluso la proliferación de malware (como por ejemplo, troyano, ransomware, etc.). El correo basura está muy extendido: por lo tanto, es fundamental tener cuidado con los emails y mensajes entrantes.

¿Cómo infectan las computadoras las campañas de spam?

Los sistemas se infectan a través de archivos virulentos que se propagan a través de campañas de spam. Estos archivos se pueden adjuntar y/o vincular dentro de los emails. Los archivos infecciosos pueden ser archivos, ejecutables, PDF y documentos de Microsoft Office, JavaScript, etc. Al abrirse, se inicia la descarga/instalación de malware.

Por ejemplo, los documentos de Microsoft Office causan infecciones al ejecutar comandos de macro maliciosos. Este proceso comienza cuando se abre un documento en versiones de Microsoft Office publicadas antes de 2010.

Las versiones más recientes tienen el modo "Vista protegida" que evita la ejecución automática de macros. En cambio, los usuarios pueden habilitar manualmente los comandos de macro (es decir, edición/contenido). Cabe señalar que los documentos virulentos a menudo contienen mensajes engañosos destinados a engañar a los usuarios para que lo hagan.

¿Cómo evitar la instalación de malware?

Para evitar infectar el sistema a través del correo no deseado, se recomienda no abrir emails dudosos/irrelevantes, especialmente sus archivos adjuntos y enlaces, que son posibles orígenes de infección. También se recomienda utilizar versiones de Microsoft Office publicadas después de 2010.

Además de los emails no deseados, el malware se propaga a través de canales de descarga no confiables (como por ejemplo, Sitios no oficiales y gratuitos, redes de intercambio entre pares, etc.), herramientas de activación ilegales ("cracks") y actualizaciones falsas. Por lo tanto, es importante descargar solo de fuentes oficiales/verificadas y activar/actualizar programas con herramientas proporcionadas por desarrolladores genuinos.

Es primordial tener un antivirus confiable instalado y actualizado. Este software debe utilizarse para ejecutar análisis regulares del sistema y eliminar amenazas. Si ya ha abierto archivos adjuntos maliciosos, le recomendamos que ejecute un análisis Combo Cleaner para eliminar automáticamente el malware infiltrado.

Texto presentado en una de las variantes de email de estafa "Im in possession of all of your private data":

Subject: If you want us to be silent, read

Hi,

Hope u will not really mind my english language sentence structure, since

im from Philippines. I infected your device with a virus and im in

possession of all of your private data from your os.

It was set up on an adult webpage and after that you have selected the

video clip, clicked on it, my application instantly gain access to your

system.

Next, your webcam documented you hand fucking, in addition i captured a

video that you've looked at.

Immediately after a short while in addition, it pulled out all of your

social contact info. If you ever wish me to remove your all that i currently

have - transfer me 660 eu in btc it is a crypto. This is my btc wallet

number - bc1qk06ykg8v97r6pylak0vae9azvnzrkgm9mt97z5

At this moment you will have 21 hours. to make a decision When i will

receive the transaction i will wipe out this video and every thing

completely. If not, you should be sure that the footage is going to be

submitted to your contacts.

Do Not Reply to This Email

Captura de pantalla de otra versión del email fraudulento "Im in possession of all of your private data":

Texto presentado en esta variante:

Subject: Please dont make an even more fool of yourself

Hello there,

Wish u do not care about my english grammar, considering that i am from

Indonesia. I infected your gadget with a virus and im in possession of all

of your private data out of your os.

It previously was established on a mature page and then you have picked the

movie, viewed it, my software instantly gain access to your os.

After that, your camera started to record you flying solo, in addition i

captured a vid that you have viewed.

Immediately after a while additionally, it picked up all your device

contact information. If you wish me to wipe off your everything i have got -

send me 800 dollars in btc it's a cryptocurrency. Its my btc account address

: bc1qjw86ve0ll9x4xyzsl74qpfresxuyfnw50x8v57

At this point you have 26 hr s. to make up your mind The moment i will

receive the transfer i'm going eliminate this movie and every thing

completely. Or else, you should remember that your video would be submitted

to all of your contacts.

Do Not Reply to This Email

Captura de pantalla de otra versión del email fraudulento "Im in possession of all of your private data":

Texto presentado en esta variante:

Subject: Read before your buddies will see the other side of you

Hello there,

Expect you will not mind my language grammar, considering that im from

Indonesia. I toxified your gadget with a trojan and now have all of your

personal files out of your operating-system.

It previously was installed on an adult page then you have picked the

online video and it, my software quickly got into your computer.

After that, your webcam started to record you hand partying, in addition i

captured a vid that you have looked at.

Immediately after a little while in addition, it pulled out every one of

your social contact info. If you ever would like me to wipe off your

everything i currently have - transfer me 680 euros in bitcoin it is a

cryptocurrency. It is my btc wallet transfer address -

bc1qtlpdvfhsv4lr8a90em222ewvr32670wl9eu3qp

At this moment you will have 22 hrs. to produce a decision When i will

receive the transaction i'm going wipe out this evidence and every little

thing completely. If not, you should be certain that your evidence will be

submitted to your buddies.

Do Not Reply to This Email

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

▼ DESCARGAR Combo Cleaner

El detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por Rcs Lt, la empresa matriz de PCRisk. Leer más. Si decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso.

Menú rápido:

- ¿Qué es la estafa por email "Im in possession of all of your private data"?

- PASO 1. Eliminación manual de posibles infecciones de malware.

- PASO 2. Revise si su computadora está limpia.

¿Cómo eliminar el malware manualmente?

La eliminación manual de malware es una tarea complicada. Por lo general, es mejor permitir que los programas antivirus o antimalware lo hagan automáticamente. Para eliminar este malware, recomendamos utilizar Combo Cleaner.

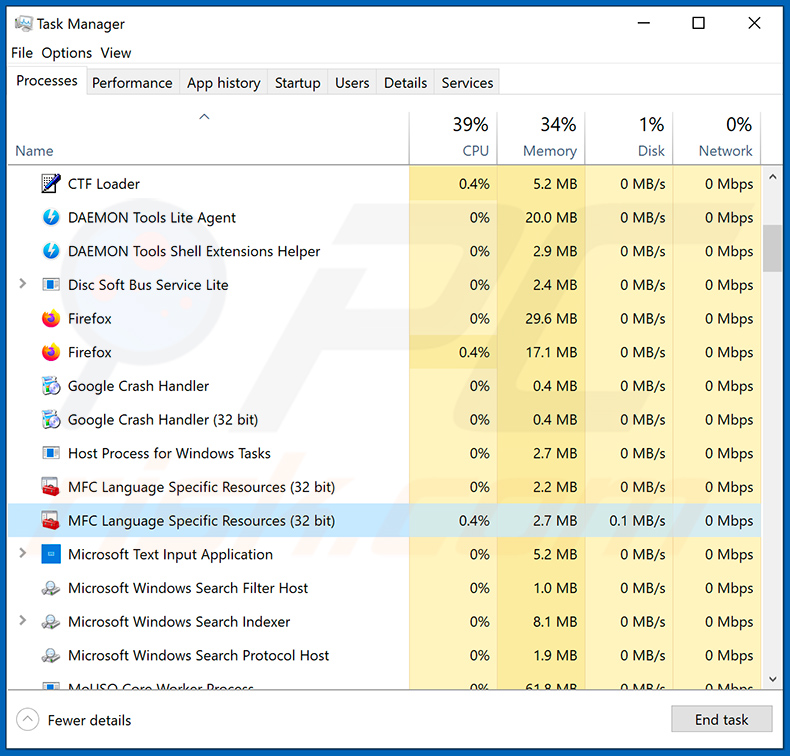

Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. Aquí hay un ejemplo de un programa sospechoso que se ejecuta en la computadora de un usuario:

Si revisó la lista de programas que se ejecutan en su computadora, por ejemplo, usando el administrador de tareas, e identificó un programa que parece sospechoso, debe continuar con estos pasos:

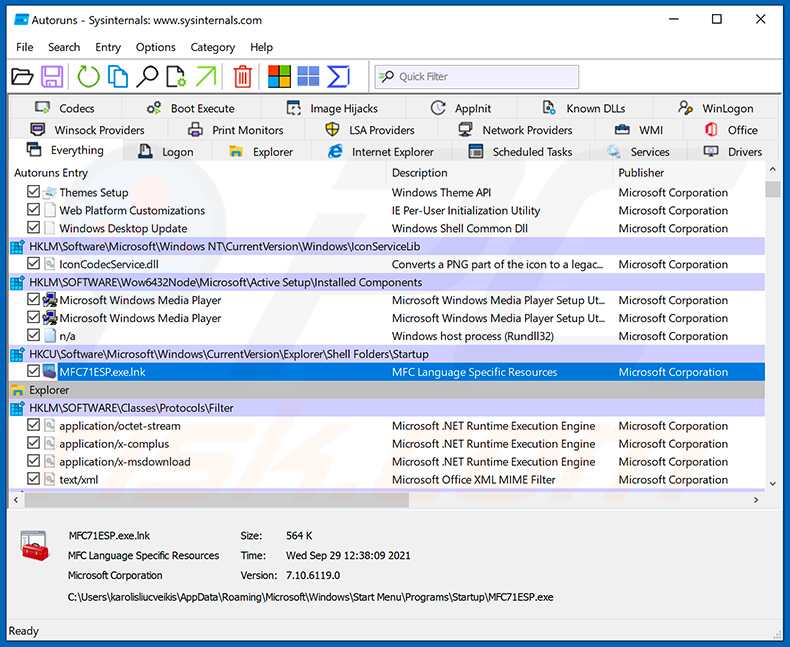

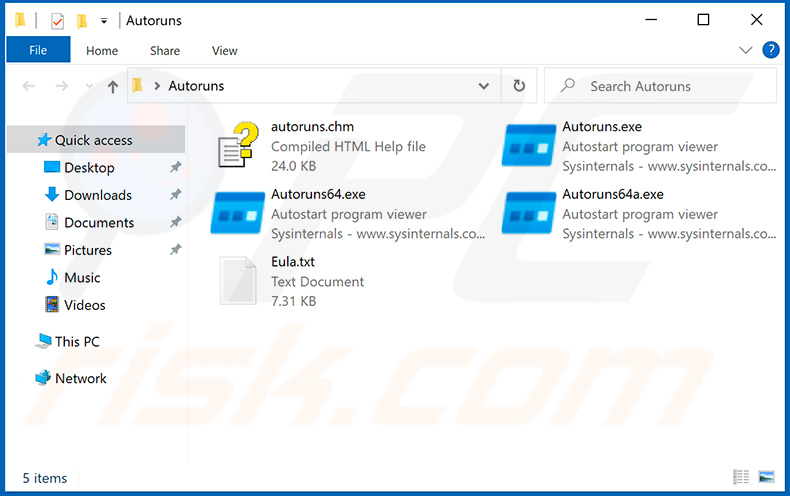

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

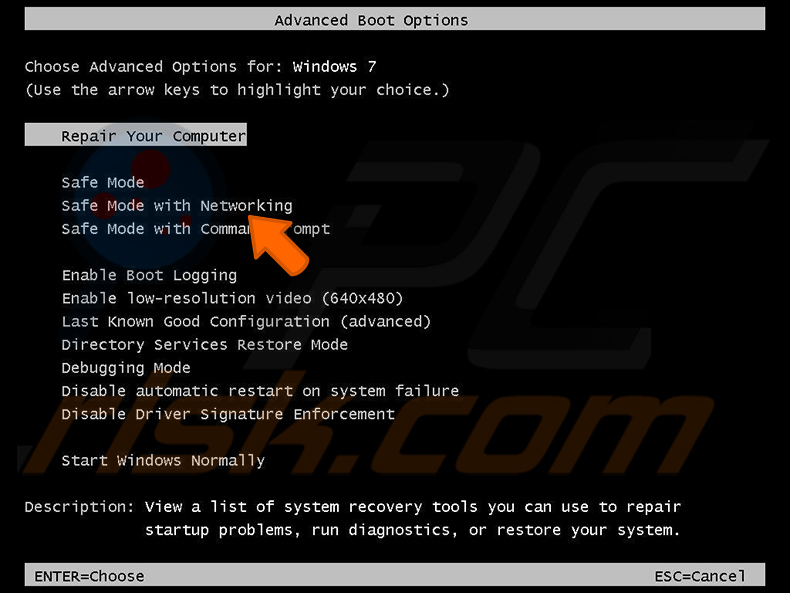

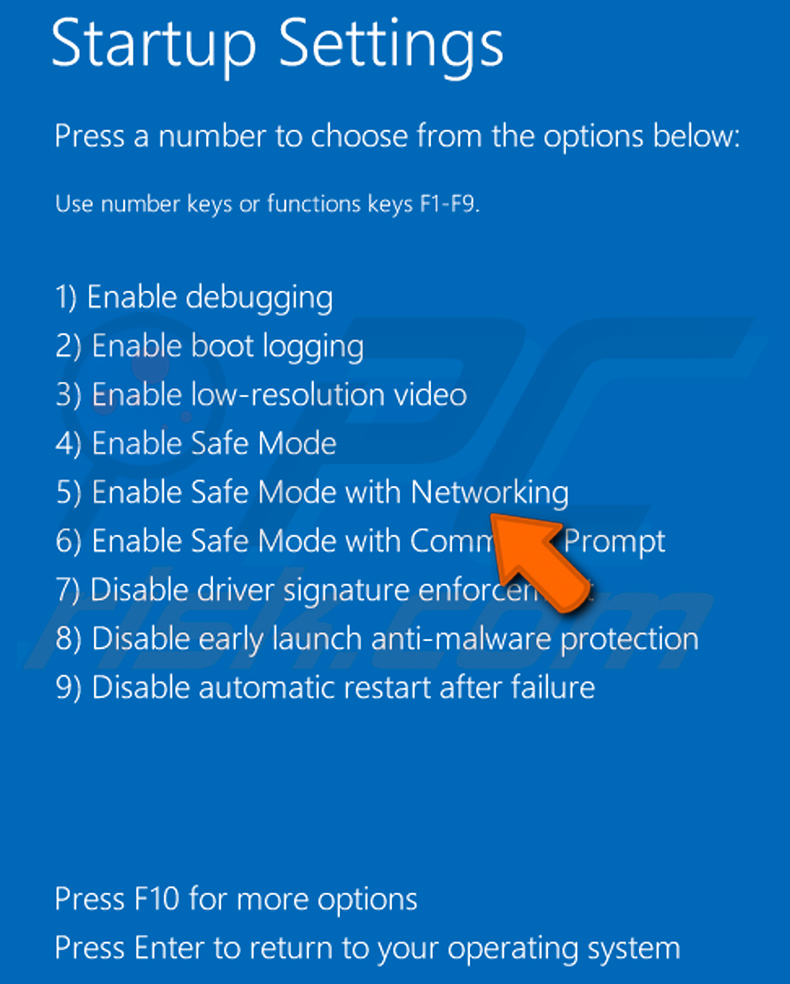

Reinicie su computadora en Modo Seguro:

Reinicie su computadora en Modo Seguro:

Usuarios de Windows XP y Windows 7: Inicie su computador en modo seguro. Haga clic en Inicio, clic en Apagar, clic en Reiniciar, clic en Aceptar. Durante el proceso de inicio de su computador, presione la tecla F8 en su teclado varias veces hasta que vea el menú Opciones Avanzadas de Windows, y luego seleccione Modo Seguro con Funciones de Red de la lista.

Video que muestra cómo iniciar Windows 7 en "Modo Seguro con Funciones de Red":

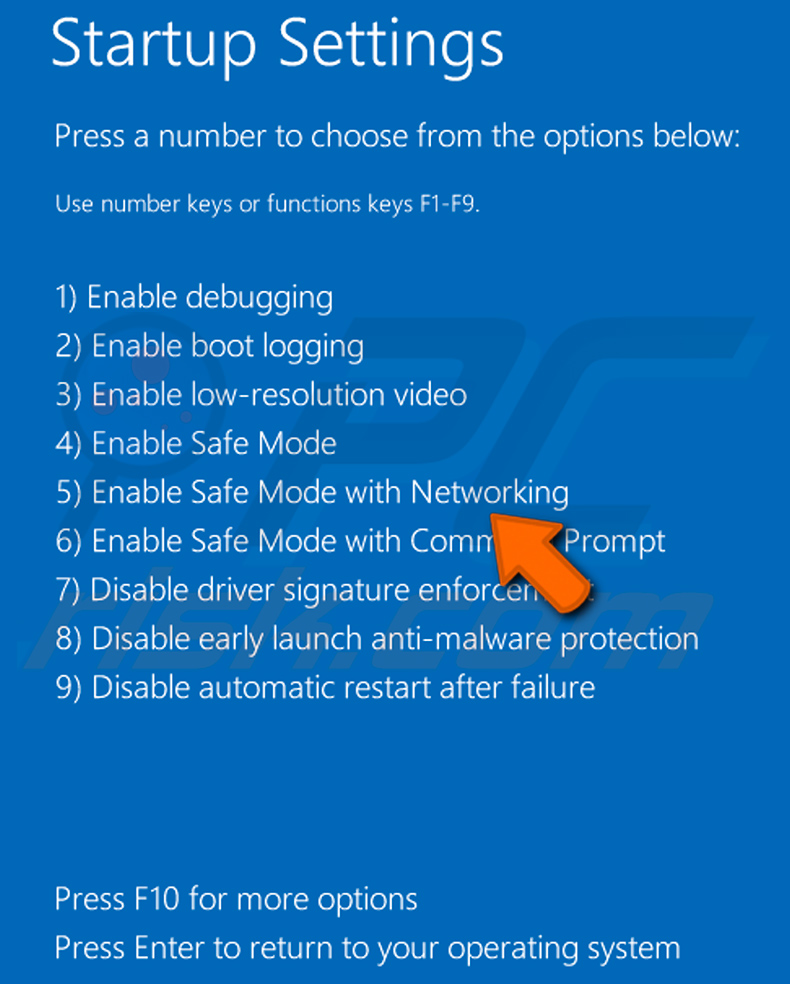

Usuarios de Windows 8: Iniciar Windows 8 en Modo Seguro con Funciones de Red: vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de búsqueda, seleccione Configuración. Haga clic en Opciones de inicio avanzadas, en la ventana abierta "Configuración General de PC", seleccione Inicio Avanzado. Clic en el botón "Reiniciar Ahora". Su computadora ahora se reiniciará en el "Menú de opciones de inicio avanzado". Haga clic en el botón "Solucionar problemas" y luego clic en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio". Haga clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de Configuración de inicio. Presione F5 para iniciar en Modo Seguro con Funciones de Red.

Video que muestra cómo iniciar Windows 8 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de Encendido. En el menú abierto, haga clic en "Reiniciar" mientras mantiene presionado el botón "Shift" en su teclado. En la ventana "Elija una opción", haga clic en "Solucionar Problemas", luego seleccione "Opciones Avanzadas". En el menú de opciones avanzadas, seleccione "Configuración de Inicio" y haga clic en el botón "Reiniciar". En la siguiente ventana, debe hacer clic en la tecla "F5" en su teclado. Esto reiniciará su sistema operativo en modo seguro con funciones de red.

Video que muestra cómo iniciar Windows 10 en "Modo Seguro con Funciones de Red":

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

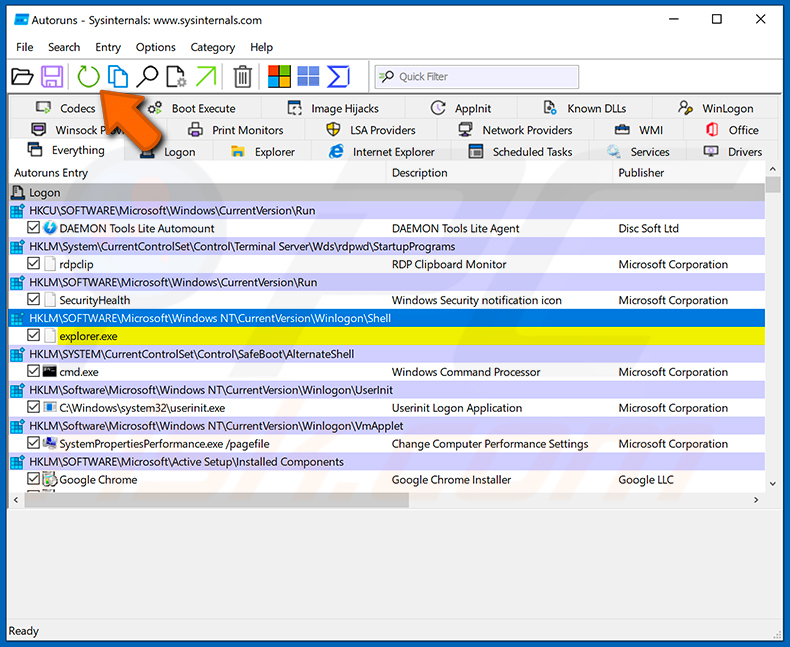

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

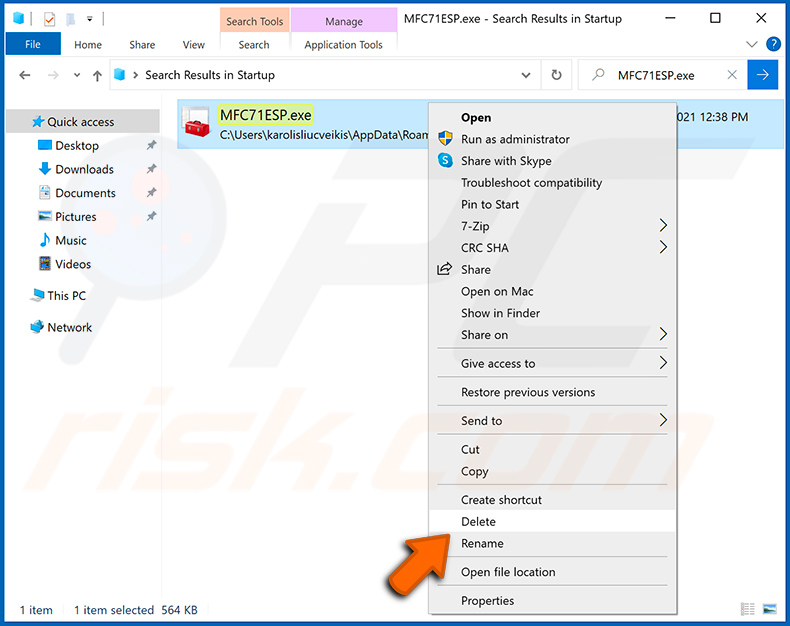

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

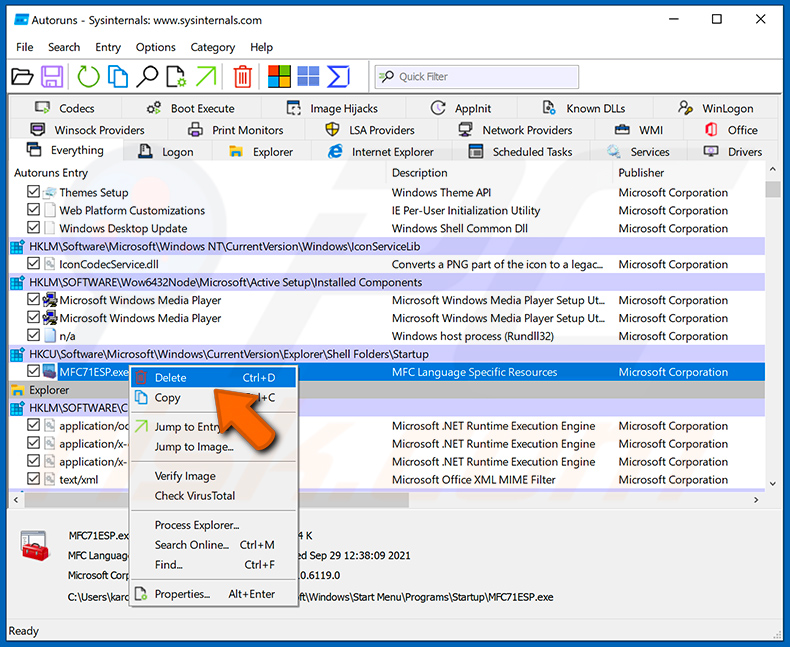

Debe anotar la ruta y nombre completos. Tenga en cuenta que algunos programas maliciosos ocultan nombres de procesos bajo nombres legítimos de procesos de Windows. En esta etapa, es muy importante evitar eliminar los archivos del sistema. Después de localizar el programa sospechoso que desea eliminar, haga clic con el botón derecho del mouse sobre su nombre y elija "Eliminar".

Después de eliminar el malware a través de la aplicación Autoruns (esto asegura que el malware no se ejecutará automáticamente en el próximo inicio del sistema), debe buscar el nombre del malware en su computadora. Asegúrese de habilitar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre de archivo del malware, asegúrese de eliminarlo.

Reinicie su computadora en modo normal. Seguir estos pasos debería eliminar cualquier malware de su computadora. Tenga en cuenta que la eliminación manual de amenazas requiere habilidades informáticas avanzadas. Si no tiene estas habilidades, deje la eliminación de malware a los programas antivirus y antimalware.

Es posible que estos pasos no funcionen con infecciones avanzadas de malware. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener su computadora segura, instale las últimas actualizaciones del sistema operativo y use un software antivirus. Para asegurarse de que su computadora esté libre de infecciones de malware, recomendamos escanearla con Combo Cleaner.

Preguntas Frecuentes (FAQ)

¿Por qué recibí este email?

Los emails no deseados no son personales. Estas emails se distribuyen por miles en operaciones a gran escala.

¿Mi computadora fue realmente pirateada y el remitente tiene alguna información?

No, el email "Im in possession of all of your private data" es una estafa. Por lo tanto, ni su dispositivo ha sido infectado ni los estafadores tienen las grabaciones que afirman.

¿Cómo consiguieron los ciberdelincuentes mi contraseña de email?

Es posible que se haya obtenido acceso a su cuenta de email después de una violación de datos. Alternativamente, es posible que haya sido víctima de una estafa de phishing en algún momento. Por ejemplo, es posible que haya proporcionado sus credenciales de inicio de sesión (contraseñas) a sitios web de inicio de sesión/registro engañosos o falsos.

Envié criptomonedas a la dirección presentada en este email, ¿puedo recuperar mi dinero?

No, las transacciones con criptomonedas son prácticamente irreversibles. Por lo tanto, no podrá recuperar los fondos que ha transferido.

He proporcionado mi información personal cuando me engañó un email no deseado, ¿qué debo hacer?

Si ha proporcionado las credenciales de la cuenta, cambie inmediatamente las contraseñas de todas las cuentas potencialmente comprometidas. Y si la información revelada era de una naturaleza personal diferente (por ejemplo, detalles de la tarjeta de identificación, números de tarjetas de crédito, etc.), comuníquese con las autoridades correspondientes sin demora.

He leído un email no deseado pero no abrí el archivo adjunto, ¿está mi computadora infectada?

La lectura de un email no deseado no desencadenará ningún proceso de infección. La descarga/instalación de malware se inicia abriendo los archivos adjuntos o haciendo clic en los enlaces presentes en dichos emails.

He descargado y abierto un archivo adjunto a un email no deseado, ¿está infectada mi computadora?

Si su sistema ha sido infectado, depende del formato del archivo abierto. Si era un ejecutable, lo más probable es que sí. Sin embargo, es posible que haya evitado iniciar cualquier cadena de infección, si se trataba de un documento (por ejemplo, .doc, .pdf, etc.). Estos formatos pueden requerir acciones adicionales (por ejemplo, habilitación de comandos de macros, etc.) para iniciar los procesos de infección.

¿Combo Cleaner eliminará las infecciones de malware presentes en los archivos adjuntos de los emails?

Sí, Combo Cleaner puede escanear dispositivos, así como detectar y eliminar la mayoría de las infecciones de malware conocidas. Además, ejecutar un análisis completo del sistema es crucial, ya que los programas maliciosos sofisticados generalmente se esconden en las profundidades del sistema.

▼ Mostrar discusión.