¿Cómo eliminar al malware "Prynt Stealer" del sistema operativo?

![]() Escrito por Tomas Meskauskas el

Escrito por Tomas Meskauskas el

¿Qué es "Prynt Stealer"?

Prynt es un programa malicioso de tipo ladrón que nuestro equipo de investigación encontró mientras inspeccionaba puntos de acceso de venta de malware. Este software malicioso está diseñada para obtener una amplia variedad de información confidencial de los sistemas infectados. "Prynt Stealer" tiene múltiples funcionalidades que le permiten exfiltrar, extraer, grabar y alterar varios contenidos.

Descripción general del malware "Prynt Stealer"

De acuerdo al material promocional de "Prynt Stealer", existen diferentes builds y planes de pago para este programa. Sus desarrolladores lo presentan como un ladrón versátil y altamente personalizable, con soporte continuo y actualizaciones disponibles para los compradores.

"Prynt Stealer" puede robar datos variados y utiliza múltiples funcionalidades para hacerlo. Recopila información del dispositivo y del sistema, por ejemplo, clave de producto de Windows, dirección IP/geolocalización, aplicaciones instaladas, procesos en ejecución, datos de cuentas de usuario, contraseñas Wi-Fi guardadas, etc. Este programa malicioso puede tomar capturas de pantalla e instantáneas de la cámara web.

"Prynt Stealer" también puede descargar archivos pequeños (menos de 5,12 KB de tamaño) de documentos, imágenes, bases de datos y código fuente (lista completa de formatos objetivo).

Desde los navegadores (lista completa), este ladrón puede extraer el historial de navegación, descargar datos, marcadores, cookies de Internet, autorellenos, nombres de usuario/contraseñas y números de tarjetas de crédito. Además, este malware busca palabras clave asociadas con la banca, las criptomonedas y la pornografía.

"Prynt Stealer" emplea múltiples funciones para adquirir información relacionada con las finanzas. Sin embargo, este último sugiere que los atacantes pueden usar el programa para la sextorsión, ya sea aprovechando el material explícito obtenido a través del espionaje o elaborando estafas detalladas dirigidas a la víctima sin tener ningún contenido comprometedor (por ejemplo, imágenes que muestren a la víctima).

"Prynt Stealer" puede extraer datos de una amplia gama de clientes de email, mensajería, clientes FTP, VPNs, aplicaciones relacionadas con juegos y billeteras de criptomonedas (lista completa de aplicaciones objetivo).

Este ladrón también tiene habilidades de clipper. Clippers están diseñados para cambiar los datos copiados en el portapapeles (búfer de copiar y pegar). Por lo tanto, "Prynt Stealer" se puede usar para redirigir las transacciones de criptomonedas salientes cambiando las direcciones de las billeteras criptográficas copiadas en el portapapeles, de modo que las que pertenecen a los atacantes se peguen en su lugar. Por lo tanto, los fondos se transferirían a los ciberdelincuentes en lugar de a los destinatarios previstos.

En resumen, las infecciones por "Prynt Stealer" pueden provocar graves problemas de privacidad, pérdidas financieras y robo de identidad. Si sospecha que su sistema ya está infectado con "Prynt Stealer" (u otro malware), le recomendamos encarecidamente que utilice un antivirus para eliminarlo de inmediato.

| Nombre | Virus "Prynt Stealer" |

| Tipo de Amenaza | Trojan, password-stealing virus, banking malware, spyware. |

| Nombres de Detección | Avast (Win32:HacktoolX-gen [Trj]), Combo Cleaner (Trojan.GenericKD.48821744), ESET-NOD32 (una variante de MSIL/TrojanDownloader.Tiny.), Kaspersky (HEUR:Backdoor.MSIL.Bladabindi.gen), Microsoft (Backdoor:MSIL/AsyncRAT.GG!MTB), Lista Completa de Detecciones (VirusTotal) |

| Síntomas | Los troyanos están diseñados para infiltrarse sigilosamente en la computadora de la víctima y permanecer en silencio, por lo que no hay síntomas particulares claramente visibles en una máquina infectada. |

| Métodos de Distribución | Archivos adjuntos de email infectados, anuncios maliciosos online, ingeniería social, 'cracks' de software. |

| Daño | Contraseñas robadas e información bancaria, robo de identidad, la computadora de la víctima es agregada a una botnet. |

| Eliminación de Malware | Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. |

Ejemplos de malware de tipo ladrón

Hemos analizado miles de muestras de malware para robar información. Los tipos Stealer son bastante populares: 000 Stealer, ColdStealer, FFDroider y Lightning Stealer son algunos ejemplos de los que hemos investigado recientemente.

Generalmente, el software malicioso puede tener varias habilidades en diferentes combinaciones. Las funcionalidades relacionadas con el robo de datos son especialmente frecuentes. Sin embargo, independientemente de cómo funcione el malware, su presencia en un sistema pone en peligro la integridad del dispositivo y la seguridad del usuario. Por lo tanto, recomendamos encarecidamente eliminar las amenazas inmediatamente después de la detección.

¿Cómo se infiltró "Prynt Stealer" en mi computadora?

Dado que diferentes ciberdelincuentes pueden usar "Prynt Stealer", la forma en que se distribuye depende de los atacantes específicos. Las técnicas de distribución de malware más comunes incluyen: descargas ocultas (sigilosas y engañosas), archivos adjuntos y enlaces maliciosos en emails y mensajes de spam, canales de descarga dudosos (por ejemplo, sitios no oficiales y gratuitos, redes de intercambio punto a punto, etc.) , herramientas de activación de programas ilegales ("craqueo"), estafas online y actualizaciones falsas.

El software malicioso a menudo se disfraza o se incluye con programas/medios regulares. Los archivos virulentos pueden ser ejecutables (.exe, .run, etc.), archivos (ZIP, RAR, etc.), documentos PDF y de Microsoft Office, JavaScript, etc. Una vez que se abre un archivo malicioso, se activa el proceso de infección.

¿Cómo evitar la instalación de malware?

Recomendamos descargar solo de fuentes oficiales y verificadas. Además, el software debe activarse y actualizarse utilizando herramientas proporcionadas por desarrolladores genuinos, ya que las adquiridas de terceros (por ejemplo, herramientas de activación ilegales, cracks, actualizaciones ilegítimas, etc.) pueden contener malware.

Recomendamos no abrir los archivos adjuntos y enlaces presentes en emails y mensajes sospechosos/irrelevantes, ya que eso puede resultar en una infección del sistema.

Es fundamental tener un antivirus de buena reputación instalado y actualizado. Los programas de seguridad deben usarse para ejecutar análisis regulares del sistema y eliminar las amenazas/problemas detectados. Si cree que su computadora ya está infectada, le recomendamos ejecutar un escaneo con Combo Cleaner para eliminar automáticamente el malware infiltrado.

Captura de pantalla de la página web utilizada para promocionar "Prynt Stealer":

Lista de aplicaciones víctimas de "Prynt Stealer":

Navegadores: Chrome, Firefox, Edge, Opera, 7Star, Amigo, Brave Browser, Cent, Chedot, CocCoc, Comodo, CoolNovo, Coowon, Elements, Epic Privacy, Iridium, Iron, itrio, Kometa, Liebao, Orbitum, QIP Surf, Sleipnir 6, Sputnik, SRWare, Torch, uCozMedia, Vivaldi, Yandex.

FTPs: FileZilla, Total Commander.

VPNs: Nord VPN, OpenVPN, Proton VPN.

Aplicaciones de mensajería: Discord, Telegram, Pidgin (y sus redes de chat compatibles).

Aplicaciones relacionadas con juegos: Minecraft, Uplay.

Monederos de criptomonedas: Armory, Atomic Wallet, Bitcoin Core, Byte-coin, Dash Core, Doge-Coin, Electrum, Ethereum, Exodus, Jaxx, Litecoin Core, Monero, Zcash.

Lista de formatos de archivo víctimas de "Prynt Stealer":

Documentos: .doc, .docx, .indd, .json, .pdf, .ppt, .pptx, .rtf, .txt, .xls, .xlsx

Imágenes: .ai, .bmp, .jpeg, .jpg, .png, .psd, .svg

Bases de datos: .db, .db3, .db4, .dbf, .dsk, .ini, .kdb, .kdbx, .mdb, .mdf, .sql, .sqlite, .wallet

Códigos: .asm, .c, .cpp, .cs, .css, .go, .html, .ino, .java, .js, .kt, .kts, .php, .pl, .py, .pyw, .rb, .sh, .swift

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

▼ DESCARGAR Combo Cleaner

El detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por Rcs Lt, la empresa matriz de PCRisk. Leer más. Si decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso.

Menú rápido:

- ¿Qué es "Prynt Stealer"?

- PASO 1. Eliminación manual del malware "Prynt Stealer".

- PASO 2. Revise si su computadora está limpia.

¿Cómo eliminar el malware manualmente?

La eliminación manual de malware es una tarea complicada. Por lo general, es mejor permitir que los programas antivirus o antimalware lo hagan automáticamente. Para eliminar este malware, recomendamos utilizar Combo Cleaner.

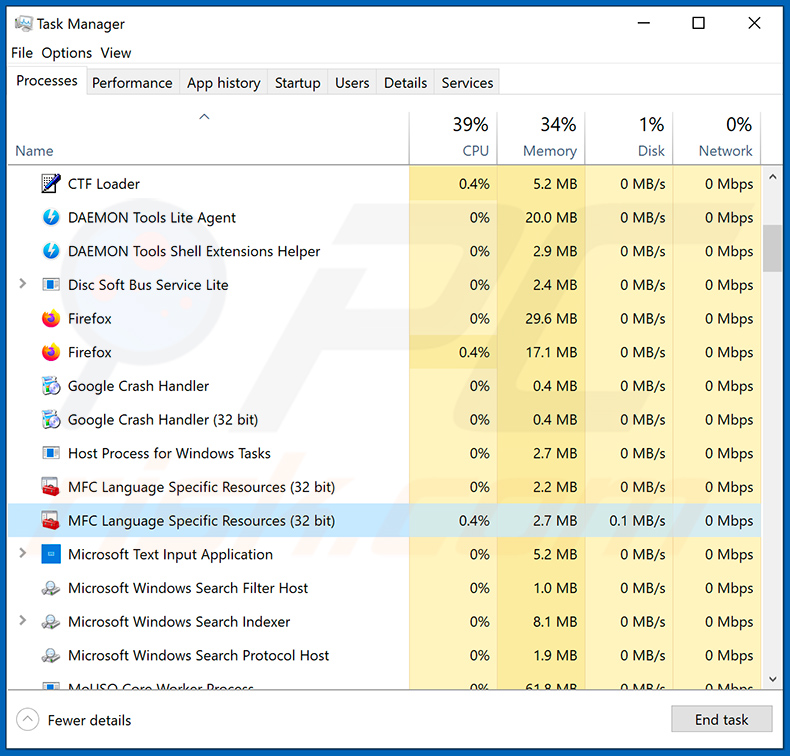

Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. Aquí hay un ejemplo de un programa sospechoso que se ejecuta en la computadora de un usuario:

Si revisó la lista de programas que se ejecutan en su computadora, por ejemplo, usando el administrador de tareas, e identificó un programa que parece sospechoso, debe continuar con estos pasos:

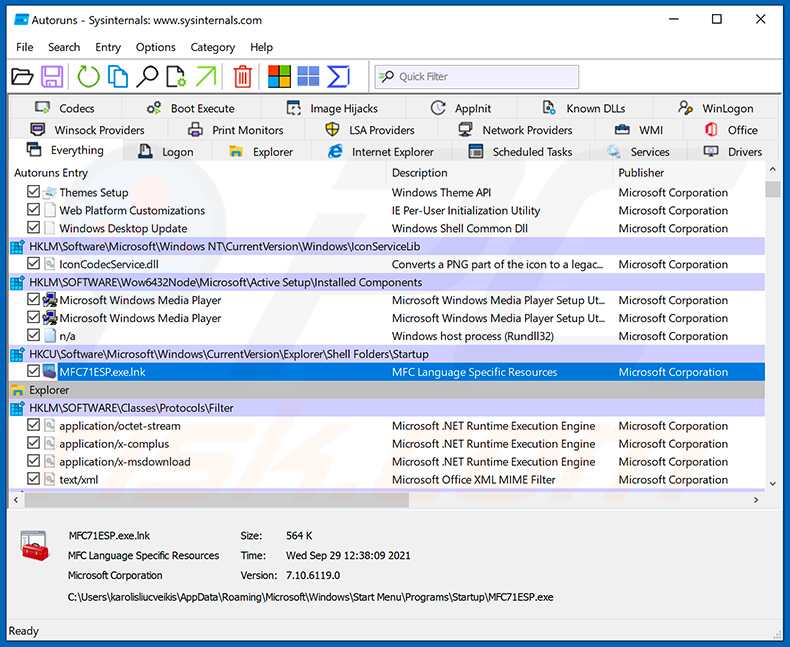

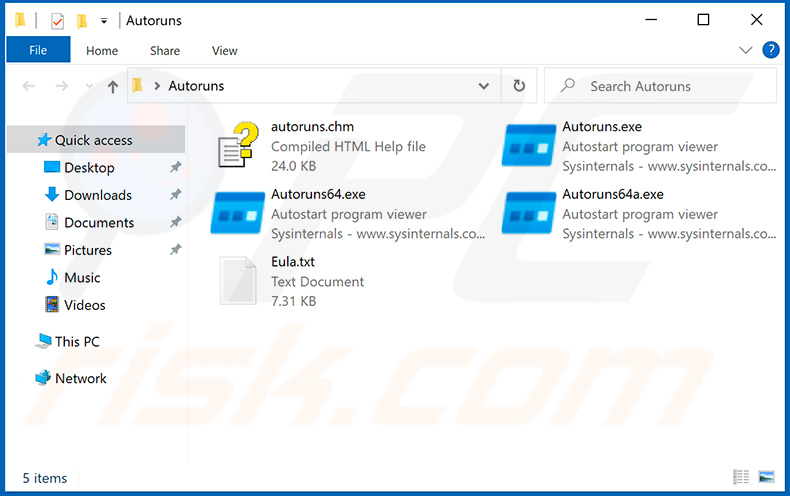

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

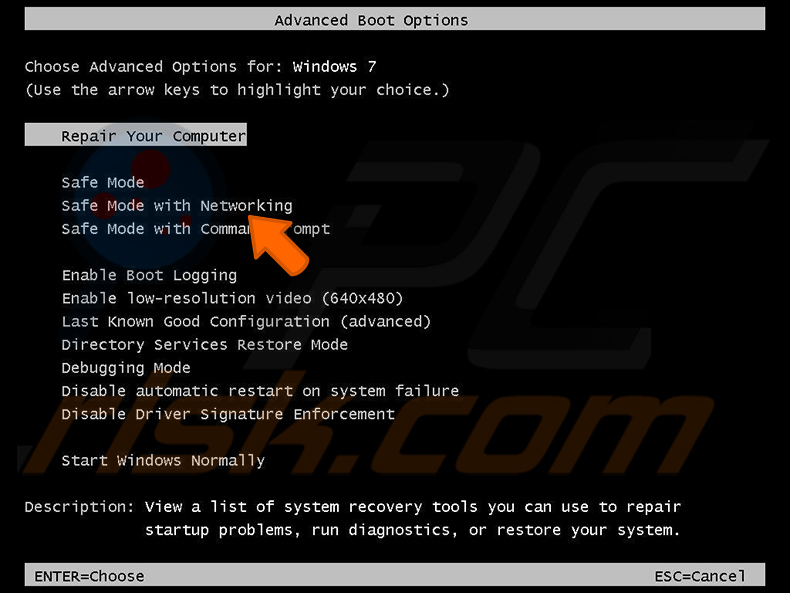

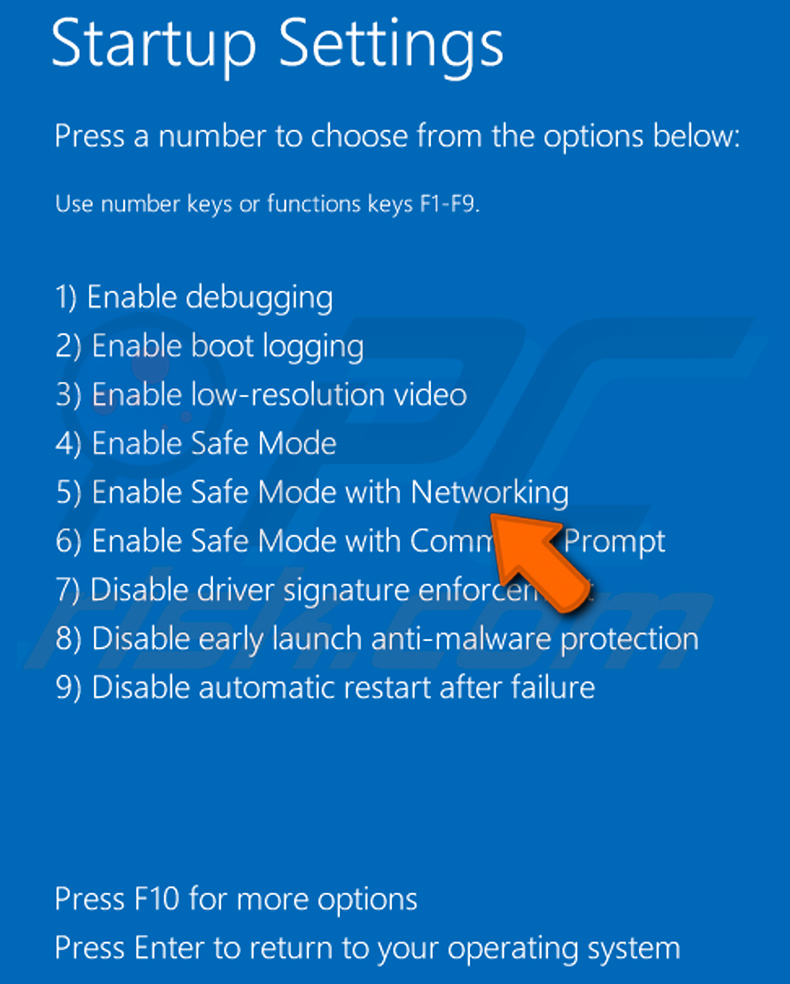

Reinicie su computadora en Modo Seguro:

Reinicie su computadora en Modo Seguro:

Usuarios de Windows XP y Windows 7: Inicie su computador en modo seguro. Haga clic en Inicio, clic en Apagar, clic en Reiniciar, clic en Aceptar. Durante el proceso de inicio de su computador, presione la tecla F8 en su teclado varias veces hasta que vea el menú Opciones Avanzadas de Windows, y luego seleccione Modo Seguro con Funciones de Red de la lista.

Video que muestra cómo iniciar Windows 7 en "Modo Seguro con Funciones de Red":

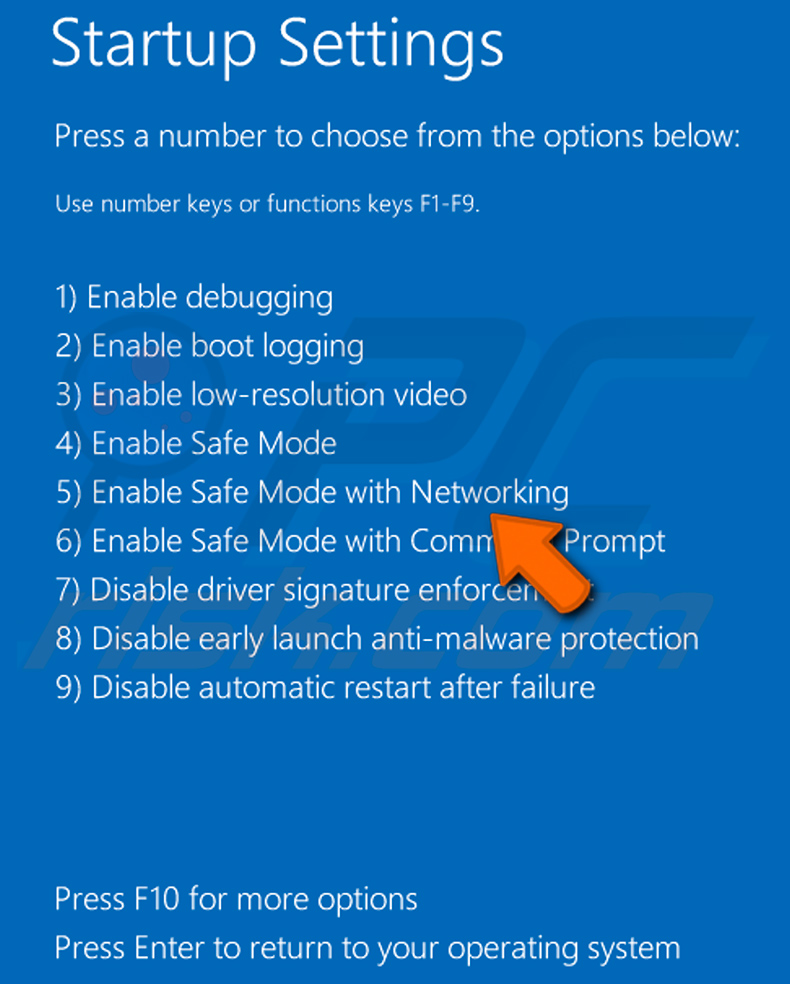

Usuarios de Windows 8: Iniciar Windows 8 en Modo Seguro con Funciones de Red: vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de búsqueda, seleccione Configuración. Haga clic en Opciones de inicio avanzadas, en la ventana abierta "Configuración General de PC", seleccione Inicio Avanzado. Clic en el botón "Reiniciar Ahora". Su computadora ahora se reiniciará en el "Menú de opciones de inicio avanzado". Haga clic en el botón "Solucionar problemas" y luego clic en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio". Haga clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de Configuración de inicio. Presione F5 para iniciar en Modo Seguro con Funciones de Red.

Video que muestra cómo iniciar Windows 8 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de Encendido. En el menú abierto, haga clic en "Reiniciar" mientras mantiene presionado el botón "Shift" en su teclado. En la ventana "Elija una opción", haga clic en "Solucionar Problemas", luego seleccione "Opciones Avanzadas". En el menú de opciones avanzadas, seleccione "Configuración de Inicio" y haga clic en el botón "Reiniciar". En la siguiente ventana, debe hacer clic en la tecla "F5" en su teclado. Esto reiniciará su sistema operativo en modo seguro con funciones de red.

Video que muestra cómo iniciar Windows 10 en "Modo Seguro con Funciones de Red":

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

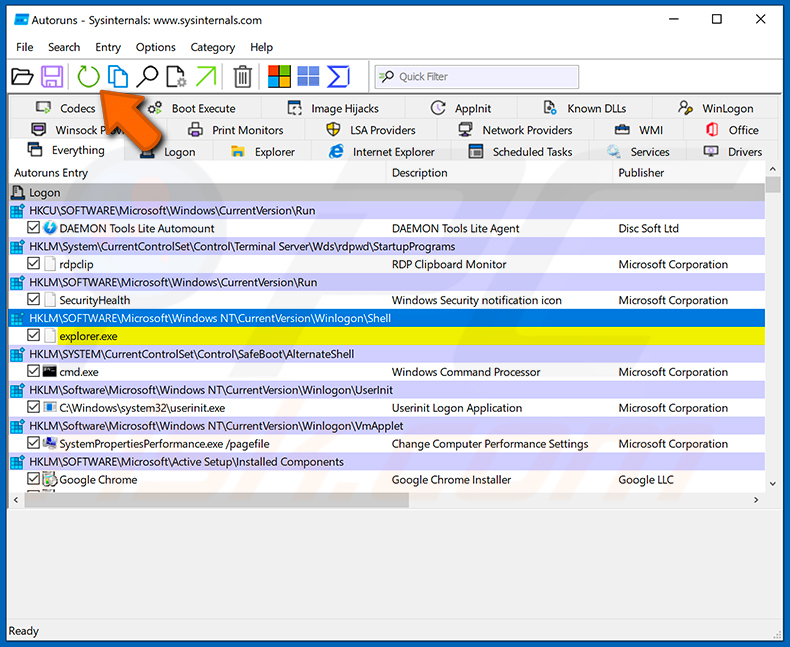

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

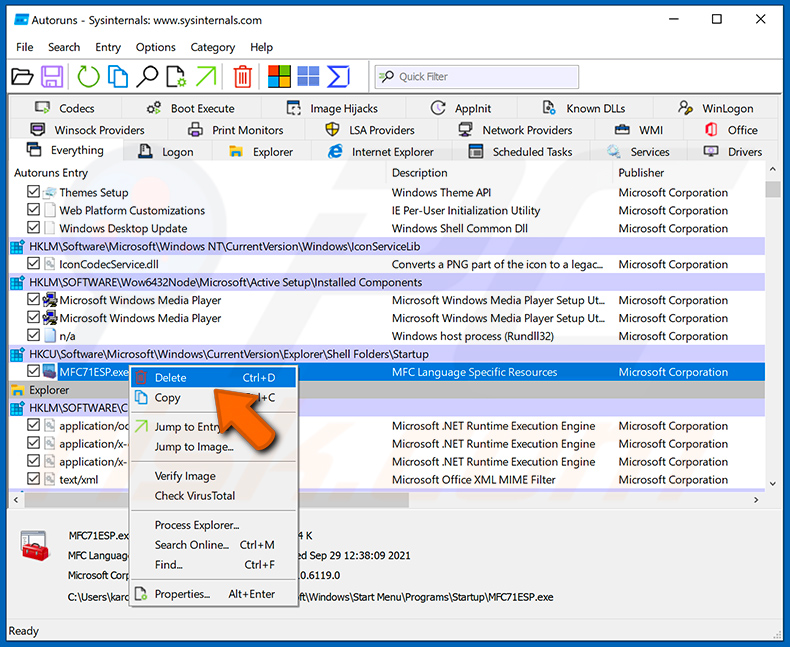

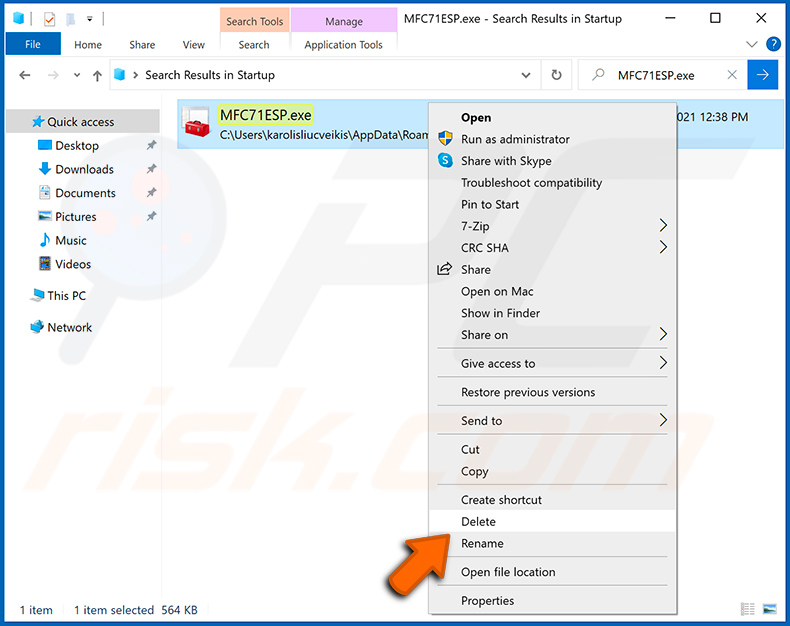

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Debe anotar la ruta y nombre completos. Tenga en cuenta que algunos programas maliciosos ocultan nombres de procesos bajo nombres legítimos de procesos de Windows. En esta etapa, es muy importante evitar eliminar los archivos del sistema. Después de localizar el programa sospechoso que desea eliminar, haga clic con el botón derecho del mouse sobre su nombre y elija "Eliminar".

Después de eliminar el malware a través de la aplicación Autoruns (esto asegura que el malware no se ejecutará automáticamente en el próximo inicio del sistema), debe buscar el nombre del malware en su computadora. Asegúrese de habilitar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre de archivo del malware, asegúrese de eliminarlo.

Reinicie su computadora en modo normal. Seguir estos pasos debería eliminar cualquier malware de su computadora. Tenga en cuenta que la eliminación manual de amenazas requiere habilidades informáticas avanzadas. Si no tiene estas habilidades, deje la eliminación de malware a los programas antivirus y antimalware.

Es posible que estos pasos no funcionen con infecciones avanzadas de malware. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener su computadora segura, instale las últimas actualizaciones del sistema operativo y use un software antivirus. Para asegurarse de que su computadora esté libre de infecciones de malware, recomendamos escanearla con Combo Cleaner.

Preguntas Frecuentes (FAQ)

Mi computadora está infectada con el malware "Prynt Stealer", ¿debo formatear mi dispositivo de almacenamiento para deshacerme de él?

No, medidas tan drásticas son innecesarias para la eliminación de "Prynt Stealer".

¿Cuáles son los mayores problemas que puede causar el malware "Prynt Stealer"?

Los peligros que plantea una infección del sistema dependen de las funcionalidades del programa malicioso y de los objetivos de los ciberdelincuentes. Prynt es un malware de tipo ladrón: es capaz de robar una amplia variedad de datos vulnerables de las máquinas infectadas. Por lo tanto, las infecciones por "Prynt Stealer" pueden ocasionar graves problemas de privacidad, pérdidas financieras y robo de identidad.

¿Cuál es el propósito del malware "Prynt Stealer"?

La mayoría de los programas maliciosos se utilizan para generar ingresos. Sin embargo, el malware también se puede utilizar para la diversión de los atacantes, la interrupción de procesos (por ejemplo, sitios, servicios, empresas, organizaciones, etc.), rencores personales y ataques políticos/geopolíticos.

¿Cómo se infiltró el malware "Prynt Stealer" en mi computadora?

El malware se distribuye principalmente a través de descargas ocultas, emails y mensajes no deseados, estafas online, herramientas de activación ilegales ("cracks"), actualizaciones falsas y fuentes de descarga no confiables (por ejemplo, páginas web no oficiales y gratuitas, redes de intercambio P2P, etc.). Además, algunos programas maliciosos pueden autoproliferar a través de redes locales y dispositivos de almacenamiento desconectados (por ejemplo, discos duros externos, unidades flash USB, etc.).

¿Me protegerá Combo Cleaner del malware?

Sí, Combo Cleaner puede detectar y eliminar casi todas las infecciones de malware conocidas. Sin embargo, debe enfatizarse que el malware sofisticado tiende a esconderse en lo profundo de los sistemas. Por lo tanto, es crucial realizar un análisis completo del sistema.

▼ Mostrar discusión.