Cómo eliminar el malware Zaraza stealer del sistema operativo

![]() Escrito por Tomas Meskauskas el

Escrito por Tomas Meskauskas el

¿Qué tipo de malware es Zaraza?

Zaraza es el nombre de un malware de tipo stealer. Los programas de esta clasificación actúan extrayendo (robando) información de los sistemas infectados y de las aplicaciones instaladas. Los stealers pueden dirigirse a detalles específicos o a una amplia gama de datos. En cualquier caso, un malware como Zaraza supone una grave amenaza para la privacidad de los usuarios.

Resumen del malware Zaraza

Normalmente, tras la infiltración, el malware comienza a recopilar datos relevantes del dispositivo, por ejemplo, versión del sistema operativo, detalles del hardware, nombre del dispositivo, nombre de la cuenta de usuario, direcciones IP (geolocalizaciones), etc.

Como ya se ha mencionado, los stealers como Zaraza pueden obtener datos del sistema y/o del software instalado en él. Este malware suele ser capaz de descargar archivos del sistema y del usuario.

Los stealers pueden extraer datos de varias aplicaciones, por ejemplo, navegadores, clientes de correo electrónico, programas de mensajería, gestores de contraseñas, monederos de criptomonedas, FTPs, software relacionado con juegos, VPNs, etc.

La información de interés puede incluir: actividad de navegación, cookies de Internet, credenciales de inicio de sesión (identificaciones, nombres de usuario, direcciones de correo electrónico, contraseñas, frases de contraseña, etc.), detalles de identificación personal, datos relacionados con las finanzas, números de tarjetas de crédito, etc. La información recopilada puede venderse a terceros o utilizarse con fines lucrativos.

Cabe mencionar que los programas maliciosos de tipo stealer también pueden tener otras funcionalidades. Además, los desarrolladores de malware a menudo mejoran sus creaciones, por lo que las futuras iteraciones pueden tener características adicionales o diferentes (más información sobre las nuevas variantes de Zaraza más adelante).

En resumen, la presencia de software como Zaraza en los dispositivos puede provocar graves problemas de privacidad, importantes pérdidas económicas e incluso el robo de la identidad.

Si sospecha que su dispositivo está infectado con el stealer Zaraza (u otro malware), utilice inmediatamente un antivirus para eliminarlo.

| Nombre | Malware Zaraza |

| Tipo de amenaza | Troyano, virus ladrón de contraseñas, malware bancario, spyware. |

| Nombres de detección | Avast (Win64:SpywareX-gen [Trj]), Combo Cleaner (Trojan.GenericKD.66001851), ESET-NOD32 (Una variante de MSIL/Spy.Agent.AES), Kaspersky (HEUR:Trojan-PSW.MSIL.Stealer.gen), Microsoft (Trojan:Win32/Formbook!ml), Lista completa de detecciones (VirusTotal) |

| Síntomas | Los troyanos están diseñados para infiltrarse sigilosamente en el ordenador de la víctima y permanecer ocultos, por lo que no se aprecian síntomas particulares en una máquina infectada. |

| Métodos de distribución | Adjuntos de correo electrónico infectados, anuncios maliciosos en línea, ingeniería social, "cracks" de software. |

| Daños | Robo de contraseñas e información bancaria, usurpación de identidad, incorporación del ordenador de la víctima a una botnet. |

| Eliminación de Malware | Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. |

Ejemplos de malware del tipo Stealer

Hemos analizado miles de programas maliciosos; RootFinder, Cinoshi, SYS01, e ImBetter son sólo algunos ejemplos de stealers.

El malware puede tener diversas capacidades, que pueden presentarse en diferentes combinaciones. Sin embargo, independientemente de cómo opere el malware, su presencia en un sistema pone en peligro la integridad del dispositivo y la seguridad del usuario. Por lo tanto, todas las amenazas deben ser eliminadas inmediatamente después de su detección.

¿Cómo se infiltró Zaraza en mi ordenador?

El malware se propaga principalmente mediante técnicas de phishing e ingeniería social. El software malicioso suele camuflarse o incluirse en paquetes de programas o medios normales.

Los archivos infecciosos pueden ser documentos (por ejemplo, Microsoft OneNote, Microsoft Office, PDF, etc.), archivos comprimidos (por ejemplo, ZIP, RAR, etc.), ejecutables (por ejemplo, .exe, .run, etc.), JavaScript, etc. Cuando un archivo de este tipo se lanza, se ejecuta o se abre de otro modo, se desencadena el proceso de infección

Los métodos de proliferación más utilizados incluyen: descargas "drive-by" (furtivas/engañosas), estafas en línea, archivos adjuntos y enlaces maliciosos en correos electrónicos/mensajes de spam, publicidad maliciosa, canales de descarga poco fiables (por ejemplo, sitios de programas gratuitos y de terceros, redes de intercambio P2P, etc.), herramientas ilegales de activación de software ("cracks") y actualizaciones falsas.

Además, algunos programas maliciosos pueden autoinstalarse a través de redes locales y dispositivos de almacenamiento extraíbles (por ejemplo, discos duros externos, memorias USB, etc.).

¿Cómo evitar la instalación de programas maliciosos?

Recomendamos encarecidamente ser precavido al navegar, ya que los contenidos fraudulentos y maliciosos en línea suelen parecer legítimos e inofensivos. Aconsejamos no abrir los archivos adjuntos o enlaces que se encuentren en correos electrónicos sospechosos/irrelevantes y otros mensajes, ya que pueden ser infecciosos.

Otra recomendación es descargar sólo de fuentes oficiales y verificadas. También aconsejamos activar y actualizar el software utilizando funciones/herramientas proporcionadas por desarrolladores genuinos, ya que las herramientas de activación ilegales ("cracking") y los actualizadores de terceros pueden contener malware.

Debemos insistir en la importancia de tener instalado y actualizado un antivirus de confianza. Los programas de seguridad deben utilizarse para realizar análisis periódicos del sistema y eliminar las amenazas y problemas detectados. Si cree que su ordenador ya está infectado, le recomendamos que ejecute un análisis con Combo Cleaner para eliminar automáticamente el malware infiltrado.

Actualización 24 de abril de 2023: se ha descubierto una nueva variante de Zaraza. Se ha observado que esta iteración se promociona a través de canales de hackers rusos en Telegram. El stealer se dirige a más de treinta navegadores (por ejemplo, Google Chrome, Microsoft Edge, Opera, Brave, Yandex, Torch, Kometa, etc.). Zaraza cuenta con sofisticadas capacidades de extracción y descifrado de credenciales de inicio de sesión (es decir, nombre de usuario/contraseña). La información robada se envía a los atacantes a través de Telegram. Además, este malware puede realizar capturas de pantalla de las ventanas activas.

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

▼ DESCARGAR Combo Cleaner

El detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por Rcs Lt, la empresa matriz de PCRisk. Leer más. Si decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso.

Menú de acceso rápido:

- ¿Qué es Zaraza?

- PASO 1. Eliminación manual del malware Zaraza.

- PASO 2. Comprobar si su ordenador está libre de virus.

¿Cómo eliminar malware manualmente?

La eliminación manual de malware es una tarea complicada - normalmente es mejor dejar que los programas antivirus o anti-malware lo hagan automáticamente. Para eliminar este malware recomendamos utilizar Combo Cleaner.

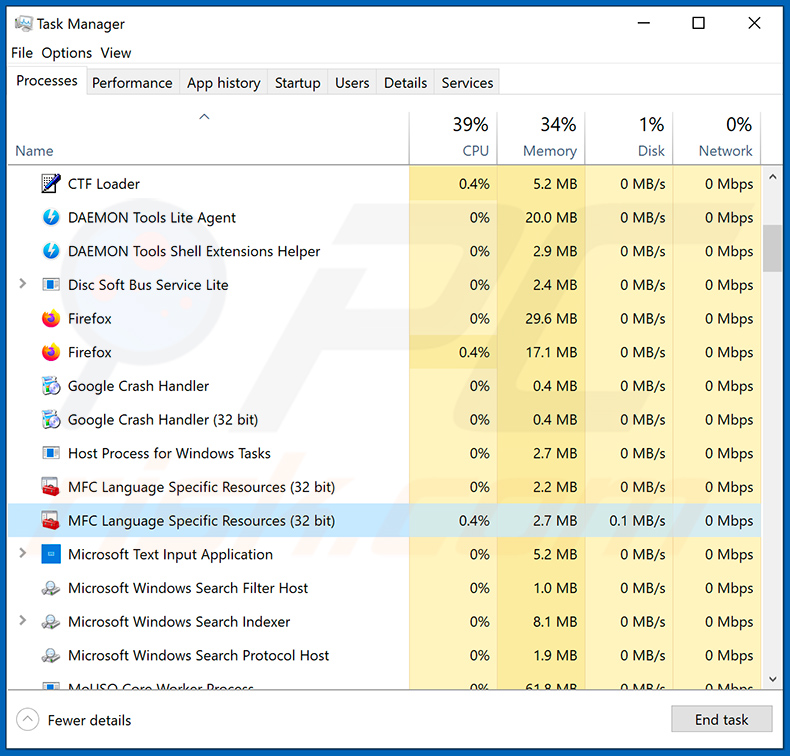

Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. He aquí un ejemplo de un programa sospechoso ejecutándose en el ordenador de un usuario:

Si ha comprobado la lista de programas que se ejecutan en su ordenador, por ejemplo, utilizando el administrador de tareas, y ha identificado un programa que parece sospechoso, debe continuar con estos pasos:

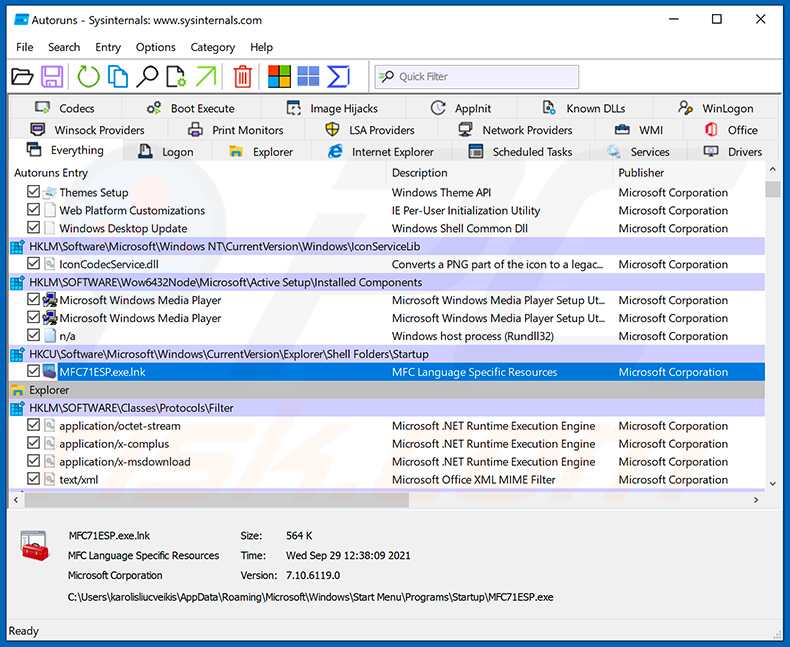

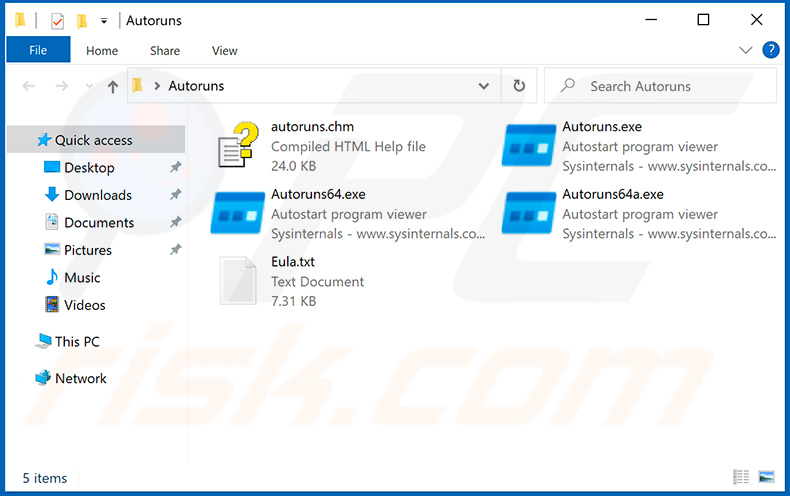

Descargar un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

Descargar un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

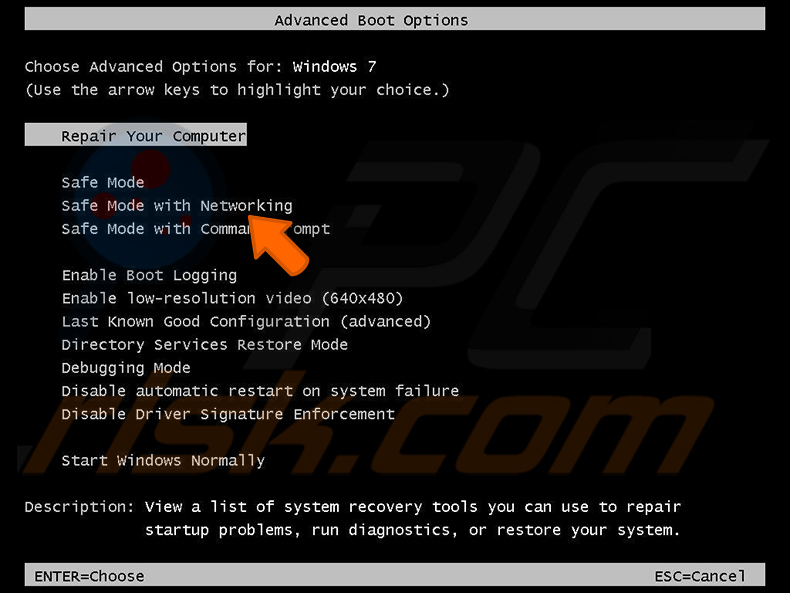

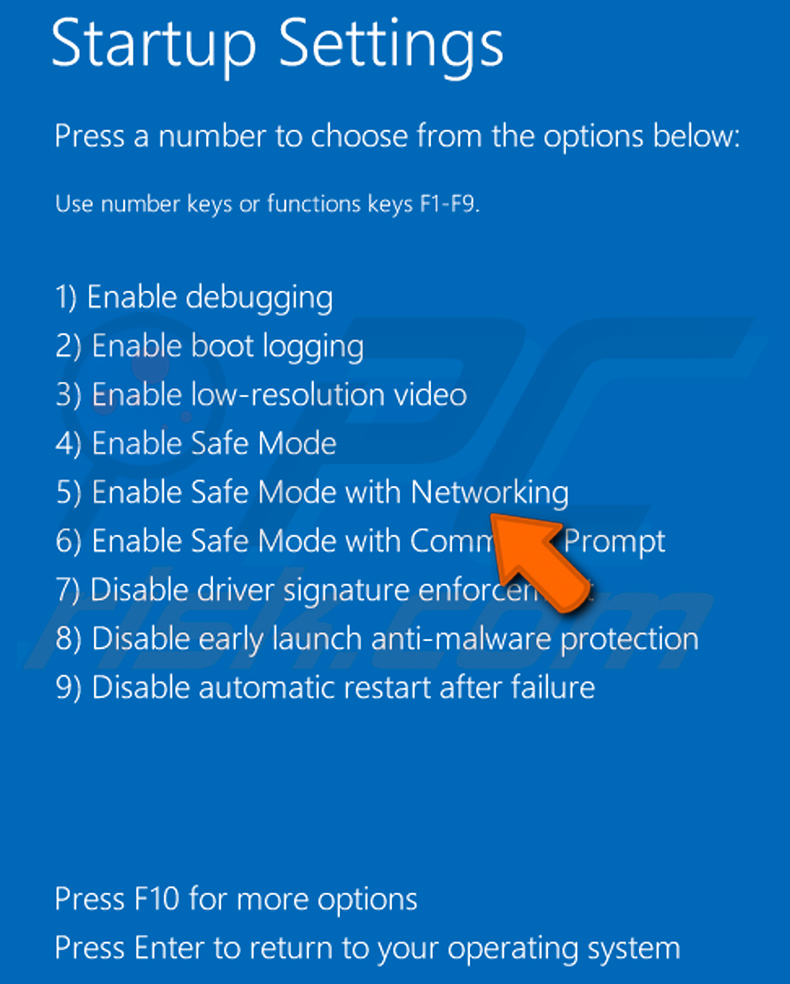

Reiniciar su ordenador en Modo Seguro:

Reiniciar su ordenador en Modo Seguro:

Usuarios de Windows XP y Windows 7: Inicie su ordenador en Modo Seguro. Haga clic en Inicio, en Apagar, en Reiniciar y en Aceptar. Durante el proceso de inicio del ordenador, pulse la tecla F8 del teclado varias veces hasta que aparezca el menú de opciones avanzadas de Windows y, a continuación, seleccione Modo seguro con funciones de red en la lista.

Vídeo que demuestra cómo iniciar Windows 7 en "Modo seguro con funciones de red":

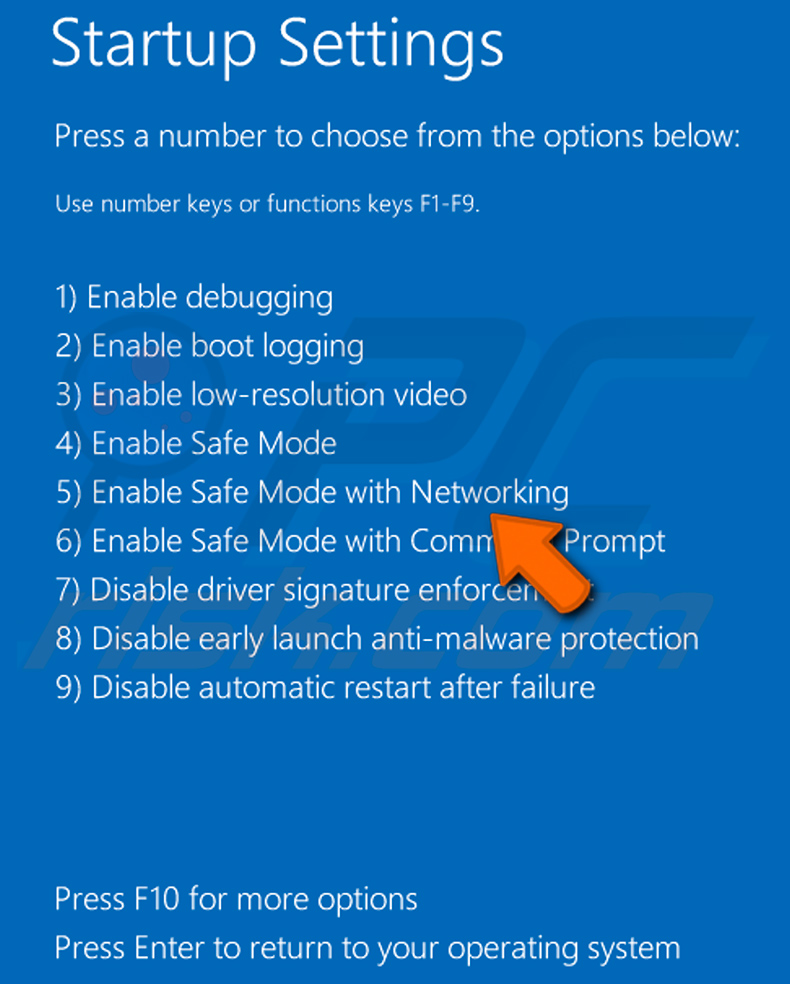

Usuarios de Windows 8: Iniciar Windows 8 en Modo seguro con funciones de red - Vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de la búsqueda seleccione Configuración. Haga clic en Opciones avanzadas de inicio, en la ventana abierta "Configuración general del PC", seleccione Inicio avanzado.

Haga clic en el botón "Reiniciar ahora". Su ordenador se reiniciará en el menú "Opciones avanzadas de inicio". Haga clic en el botón "Solucionar problemas" y, a continuación, en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio".

Haga clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de configuración de inicio. Pulse F5 para arrancar en Modo seguro con funciones de red.

Vídeo que demuestra cómo iniciar Windows 8 en "Modo seguro con funciones de red":

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de Encendido. En el menú que se abre, haga clic en "Reiniciar" mientras mantiene pulsada la tecla "Mayús" del teclado. En la ventana "elegir una opción" haga clic en "Solucionar problemas", a continuación seleccione "Opciones avanzadas".

En el menú de opciones avanzadas seleccione "Configuración de inicio" y haga clic en el botón "Reiniciar". En la siguiente ventana pulse la tecla "F5" de su teclado. Esto reiniciará su sistema operativo en modo seguro con funciones de red.

Vídeo que demuestra cómo iniciar Windows 10 en "Modo seguro con funciones de red":

Extraer el archivo descargado y ejecutar el archivo Autoruns.exe.

Extraer el archivo descargado y ejecutar el archivo Autoruns.exe.

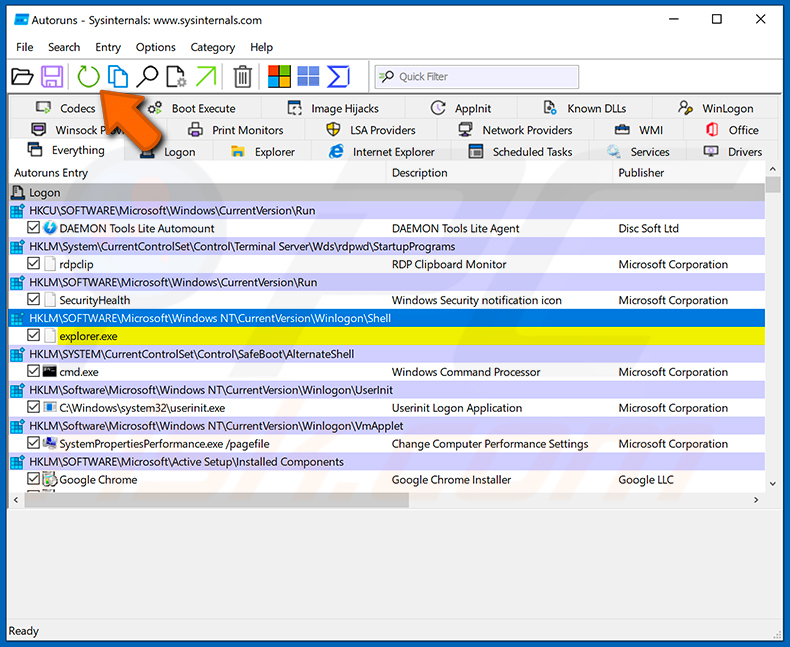

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desmarque las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desmarque las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

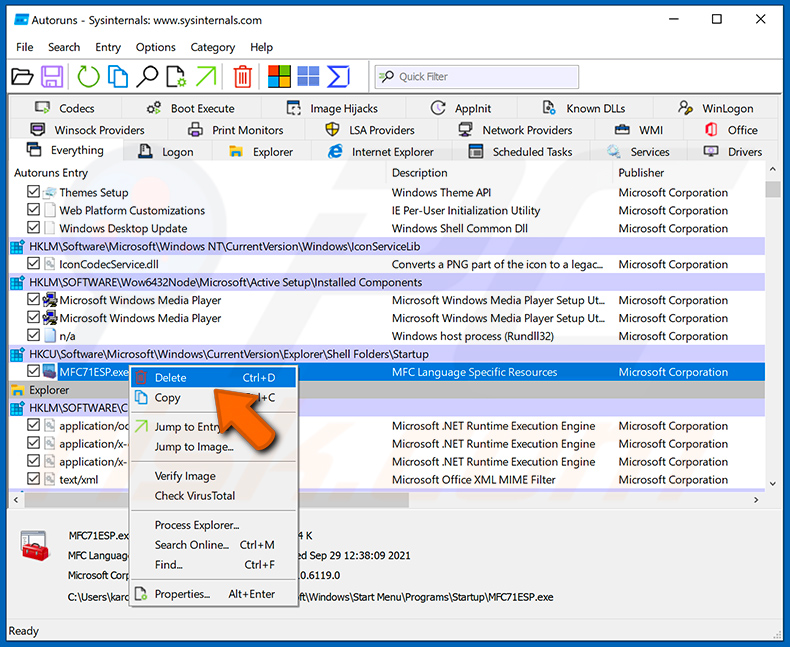

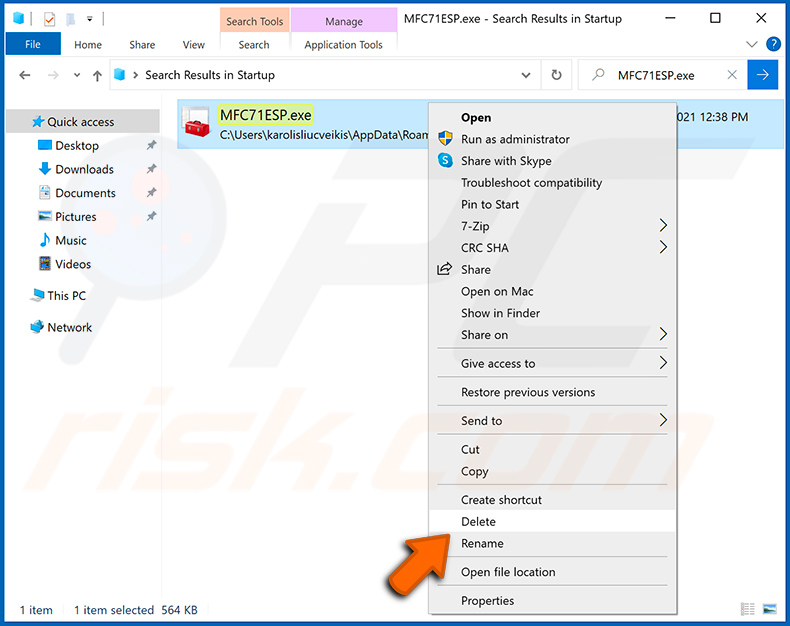

Revisar la lista proporcionada por la aplicación Autoruns y localizar el archivo de malware que desea eliminar.

Revisar la lista proporcionada por la aplicación Autoruns y localizar el archivo de malware que desea eliminar.

Anote su ruta completa y su nombre. Tenga en cuenta que algunos programas maliciosos ocultan nombres de procesos bajo nombres de procesos legítimos de Windows. En esta fase, es muy importante evitar eliminar archivos del sistema. Una vez localizado el programa sospechoso que desea eliminar, haga clic con el botón derecho del ratón sobre su nombre y elija "Eliminar".

Tras eliminar el malware a través de la aplicación Autoruns (esto garantiza que el malware no se ejecutará automáticamente en el siguiente inicio del sistema), debe buscar el nombre del malware en su ordenador. Asegúrese de activar los archivos y carpetas ocultos antes de continuar. Si encuentras el nombre de archivo del malware, asegúrate de eliminarlo.

Reinicie su ordenador en modo normal. Al seguir estos pasos se debería eliminar el malware de su ordenador. Tenga en cuenta que la eliminación manual de amenazas requiere conocimientos informáticos avanzados. Si no dispone de estos conocimientos, deje la eliminación de malware en manos de programas antivirus y antimalware.

Es posible que estos pasos no funcionen con infecciones avanzadas de malware. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener el ordenador seguro, instale las últimas actualizaciones del sistema operativo y utilice software antivirus. Para asegurarse de que su ordenador está libre de infecciones de malware, le recomendamos que lo analice con Combo Cleaner.

Preguntas frecuentes (FAQ)

Mi ordenador está infectado con el malware Zaraza, ¿debo formatear mi dispositivo de almacenamiento para deshacerme de él?

No, la eliminación del software malicioso Zaraza no requiere formateo.

¿Cuáles son los principales problemas que puede causar el malware Zaraza?

Las amenazas que plantea un programa malicioso dependen de sus funcionalidades y de los objetivos de los ciberdelincuentes. Zaraza es un stealer - un tipo de malware diseñado para extraer y exfiltrar información. Por lo general, las infecciones de este tipo pueden provocar graves problemas de privacidad, pérdidas financieras y robo de identidad.

¿Cuál es el objetivo del malware Zaraza?

El malware se utiliza normalmente para generar ingresos. Sin embargo, los ciberdelincuentes pueden utilizarlo para divertirse o interrumpir procesos (por ejemplo, sitios web, servicios, empresas, etc.). Los ataques también pueden estar motivados por rencores personales o razones políticas/geopolíticas.

¿Cómo se infiltró el malware Zaraza en mi ordenador?

Los programas maliciosos se distribuyen principalmente a través de descargas "drive-by", correo spam, canales de descarga dudosos (por ejemplo, sitios web de alojamiento de archivos gratuitos y freeware, redes de intercambio P2P, etc.), estafas en línea, publicidad maliciosa, herramientas ilegales de activación de software ("cracks") y actualizaciones falsas. Además, algunos programas maliciosos pueden autoproliferarse a través de redes locales y dispositivos de almacenamiento extraíbles (por ejemplo, discos duros externos, memorias USB, etc.).

¿Me protegerá Combo Cleaner del malware?

Sí, Combo Cleaner está diseñado para analizar sistemas y eliminar amenazas. Es capaz de detectar y eliminar la mayoría de las infecciones de malware conocidas. Tenga en cuenta que es fundamental realizar un análisis completo del sistema, ya que el software malicioso más sofisticado tiende a esconderse en las profundidades de los sistemas.

▼ Mostrar discusión.