Cómo eliminar CrimsonRAT del sistema operativo

![]() Escrito por Tomas Meskauskas el (actualizado)

Escrito por Tomas Meskauskas el (actualizado)

¿Qué tipo de malware es CrimsonRAT?

CrimsonRAT es una herramienta de acceso remoto (RAT) desarrollada utilizando el lenguaje de programación Java. CrimsonRAT está clasificado como malware y no es una aplicación legítima. Los ciberdelincuentes utilizan esta RAT para controlar los ordenadores infiltrados y realizar diversas tareas maliciosas.

Los delincuentes propagan CrimsonRAT mediante campañas de correo electrónico spam que contienen documentos maliciosos de Microsoft Office. Puede leer más sobre este método de distribución en este artículo.

Más información sobre CrimsonRAT

Esta herramienta permite a los ciberdelincuentes modificar y eliminar archivos almacenados en el ordenador secuestrado. Además, los delincuentes utilizan CrimsonRAT para inyectar malware adicional en el sistema. De este modo, se utiliza como "puerta trasera". En la mayoría de los casos, las herramientas de acceso remoto están diseñadas para proliferar ransomware y troyanos de robo de datos.

Las infecciones de tipo ransomware comprometen los datos almacenados (normalmente, mediante cifrado) y exigen el pago de un rescate a cambio de recuperar los archivos. Los ladrones de datos registran información personal (inicios de sesión/contraseñas guardadas, pulsaciones de teclas, actividad de navegación, etc.).

Los datos registrados se utilizan posteriormente para generar ingresos. Las RAT como CrimsonRAT también pueden utilizarse para distribuir adware y secuestradores del navegador. Estas aplicaciones están diseñadas para provocar redireccionamientos no deseados, recopilar información personal y mostrar anuncios intrusivos.

Por lo tanto, la presencia de una herramienta como CrimsonRAT puede conducir a la pérdida permanente de datos, graves problemas de privacidad (robo de identidad, pérdidas financieras, etc.), una experiencia de navegación disminuida, y una variedad de otros problemas. Le recomendamos encarecidamente que elimine la herramienta de acceso remoto CrimsonRAT lo antes posible.

| Nombre | Trojan.CrimsonRat |

| Tipo de amenaza | Troyano, Virus ladrón de contraseñas, Malware bancario, Spyware |

| Nombres de detección | Avast (Win32:TrojanX-gen [Trj]), BitDefenderTheta (Gen:NN.ZemsilF.34608.@p0@a4gDjW), ESET-NOD32 (Una variante de MSIL/Agent.BNY), Kaspersky (HEUR:Trojan-Ransom.MSIL.Foreign.gen), Microsoft (Program:Win32/Wacapew.C!ml), Lista completa de detecciones (VirusTotal) |

| Síntomas | Los troyanos están diseñados para infiltrarse sigilosamente en el ordenador de la víctima y permanecer ocultos, por lo que no se aprecian síntomas particulares en una máquina infectada. |

| Métodos de distribución | Adjuntos de correo electrónico infectados, anuncios maliciosos en línea, ingeniería social, cracks de software. |

| Daños | Robo de información bancaria, contraseñas, suplantación de identidad, incorporación del ordenador de la víctima a una botnet. |

| Eliminación de Malware | Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. |

Las RAT en general

CrimsonRAT comparte similitudes con docenas de otras herramientas maliciosas de acceso remoto, como Brushaloader, ExileRat, y Nymeria. Aunque los ciberdelincuentes/desarrolladores son diferentes, todas estas amenazas tienen el mismo propósito: dañar el sistema secuestrado y robar información. Por lo tanto, la eliminación de malware como CrimsonRAT es primordial.

¿Cómo se infiltró CrimsonRAT en mi ordenador?

CrimsonRAT se distribuye a menudo mediante campañas de spam por correo electrónico. Los desarrolladores envían cientos de miles de correos electrónicos engañosos que contienen mensajes que animan a los usuarios a abrir documentos de MS Office adjuntos.

Una vez abiertos, estos archivos piden a las víctimas que habiliten comandos de macros; sin embargo, al hacerlo, conceden a los documentos permiso para ejecutar comandos que descargan y ejecutan CrimsonRAT. El instalador de CrimsonRAT suele llamarse "securetyscan.exe".

Se trata de un intento de dar la impresión de legitimidad y engañar a los usuarios para que lo instalen (una vez ejecutado el instalador, aparece la ventana emergente de Control de cuentas de usuario solicitando permiso para continuar).

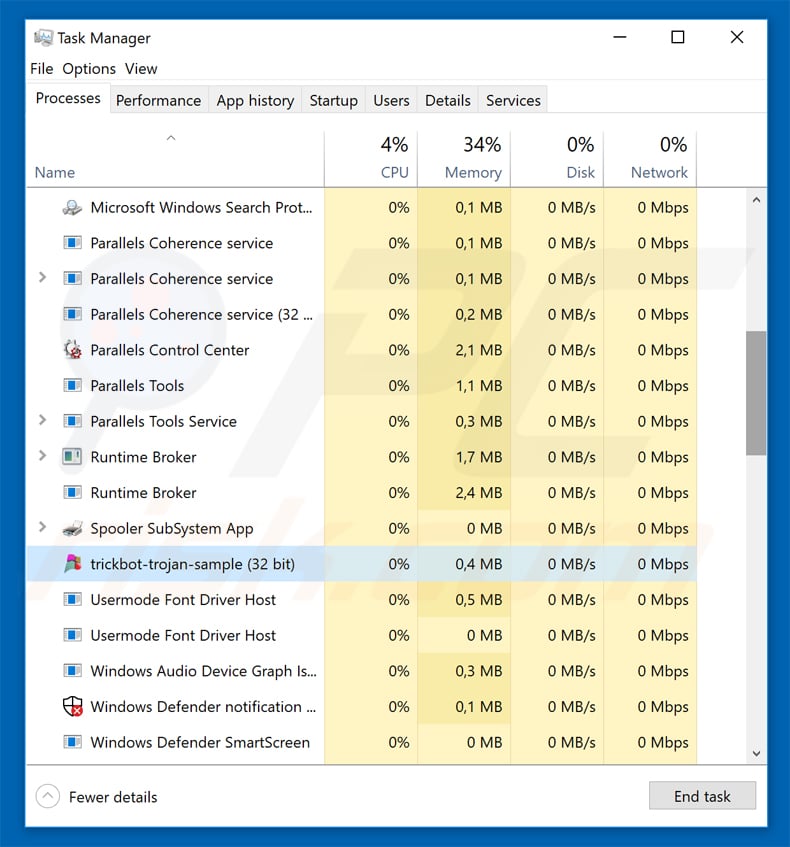

El proceso (en el Administrador de tareas de Windows) de la muestra de CrimsonRAT que estudiamos se llamaba "dtiardhues (32 bit)", sin embargo, el nombre de este proceso podría diferir - los ciberdelincuentes suelen utilizar cadenas de caracteres aleatorios, o nombres de procesos legítimos del sistema, como disfraz. Estas herramientas de acceso remoto también pueden distribuirse utilizando otros troyanos (infecciones en cadena), falsas herramientas de actualización de software y cracks de software.

¿Cómo evitar la instalación de malware?

Para prevenir estas infecciones informáticas, sea muy precavido al navegar por Internet y descargar, instalar y actualizar software. Analice detenidamente cada archivo adjunto recibido por correo electrónico. Si el enlace o el archivo son irrelevantes, o el remitente es sospechoso o irreconocible, no abra nada.

Además, descargue aplicaciones sólo de fuentes oficiales, utilizando enlaces de descarga directa. Los descargadores/instaladores de terceros suelen incluir aplicaciones fraudulentas, por lo que no deben utilizarse nunca. Mantenga actualizadas las aplicaciones instaladas y los sistemas operativos, aunque esto sólo debe conseguirse mediante funciones implementadas o herramientas proporcionadas por el desarrollador oficial.

Nunca utilice herramientas de crackeo de software, ya que el riesgo de infección es extremadamente alto y la piratería de software se considera un ciberdelito. Por último, tenga instalada y en funcionamiento una suite antivirus/antiespía de confianza. Estas herramientas pueden ayudar a detectar y eliminar el malware antes de que el sistema resulte dañado.

La clave de la seguridad informática es la precaución. Si cree que su ordenador ya está infectado, le recomendamos que ejecute un análisis con Combo Cleaner para eliminar automáticamente el malware infiltrado.

Como se ha mencionado anteriormente, los ciberdelincuentes hacen proliferar troyanos (como CrimsonRAT) utilizando documentos de MS Office con macros. He aquí un ejemplo de documento malicioso:

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

▼ DESCARGAR Combo Cleaner

El detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por Rcs Lt, la empresa matriz de PCRisk. Leer más. Si decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso.

Menú de acceso rápido:

- ¿Qué es CrimsonRAT?

- PASO 1. Eliminación manual del malware CrimsonRAT.

- PASO 2. Comprobar si su ordenador está libre de virus.

¿Cómo eliminar malware manualmente?

La eliminación manual de malware es una tarea complicada - normalmente es mejor dejar que los programas antivirus o anti-malware lo hagan automáticamente.

Para eliminar este malware recomendamos utilizar Combo Cleaner. Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. He aquí un ejemplo de un programa sospechoso ejecutándose en el ordenador de un usuario:

Si ha comprobado la lista de programas que se ejecutan en su ordenador, por ejemplo, mediante el administrador de tareas, y ha identificado un programa que parece sospechoso, debe continuar con estos pasos:

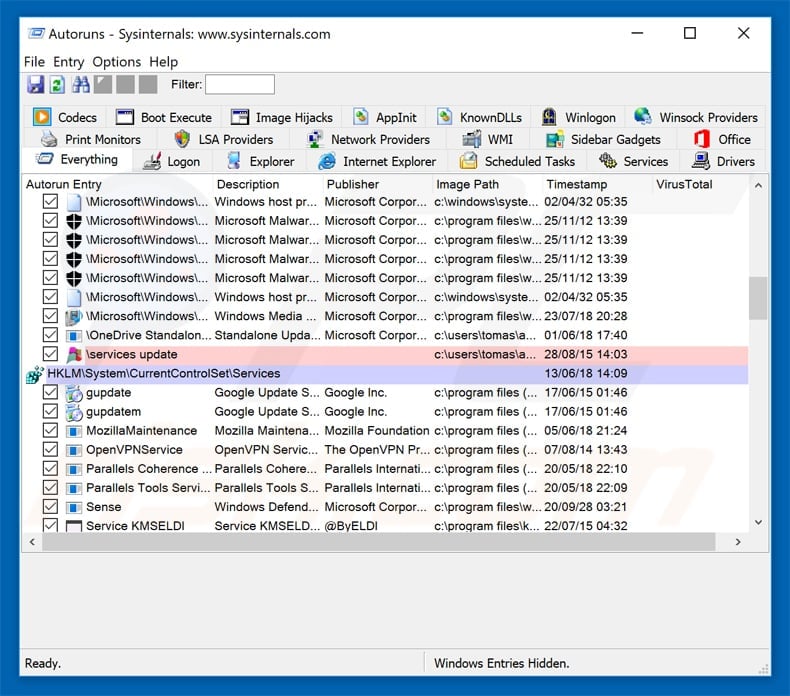

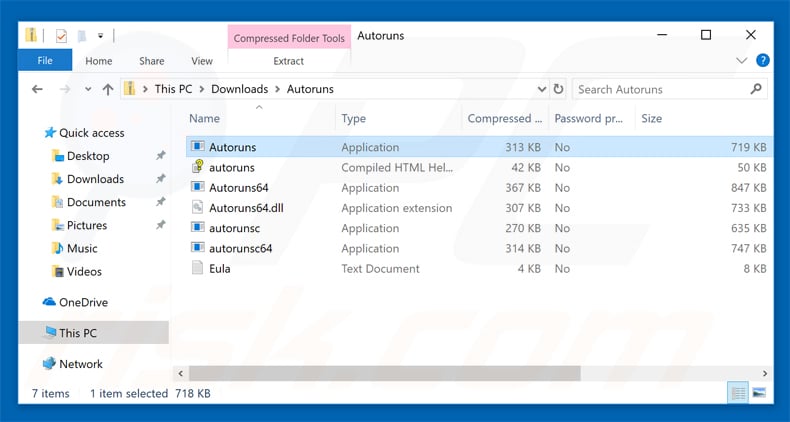

Descargar un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

Descargar un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

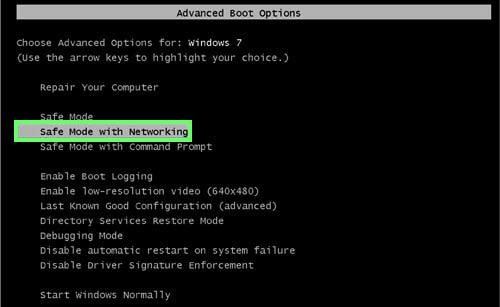

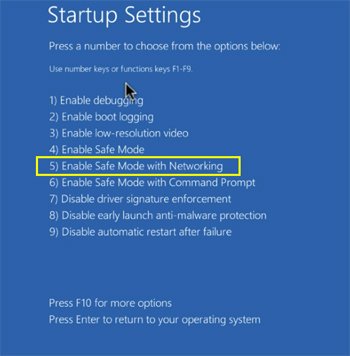

Reiniciar su ordenador en Modo Seguro:

Reiniciar su ordenador en Modo Seguro:

Usuarios de Windows XP y Windows 7: Inicie su ordenador en Modo Seguro. Haga clic en Inicio, Apagar, Reiniciar y Aceptar. Durante el proceso de inicio del ordenador, pulse la tecla F8 del teclado varias veces hasta que aparezca el menú de opciones avanzadas de Windows y, a continuación, seleccione Modo seguro con funciones de red de la lista.

Vídeo que demuestra cómo iniciar Windows 7 en "Modo seguro con funciones de red":

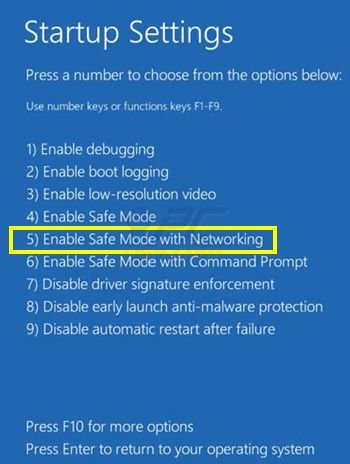

Usuarios de Windows 8: Iniciar Windows 8 en Modo seguro con funciones de red - Vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de la búsqueda seleccione Configuración. Haga clic en Opciones avanzadas de inicio, en la ventana abierta "Configuración general del PC", seleccione Inicio avanzado. Haga clic en el botón "Reiniciar ahora".

Su ordenador se reiniciará en el menú "Opciones avanzadas de inicio". Haga clic en el botón "Solucionar problemas" y, a continuación, en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haz clic en "Configuración de inicio". Haga clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de Configuración de inicio. Pulse F5 para arrancar en Modo seguro con funciones de red..

Vídeo que demuestra cómo iniciar Windows 8 en "Modo seguro con funciones de red":

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de Encendido. En el menú que se abre, haga clic en "Reiniciar" mientras mantiene pulsada la tecla "Mayús" del teclado. En la ventana "elegir una opción" haga clic en "Solucionar problemas", a continuación seleccione "Opciones avanzadas". En el menú de opciones avanzadas seleccione "Configuración de inicio" y haga clic en el botón "Reiniciar". En la siguiente ventana pulse la tecla "F5" de su teclado. Esto reiniciará su sistema operativo en modo seguro con funciones de red.

Vídeo que demuestra cómo iniciar Windows 10 en "Modo seguro con funciones de red":

Extraer el archivo descargado y ejecutar el archivo Autoruns.exe.

Extraer el archivo descargado y ejecutar el archivo Autoruns.exe.

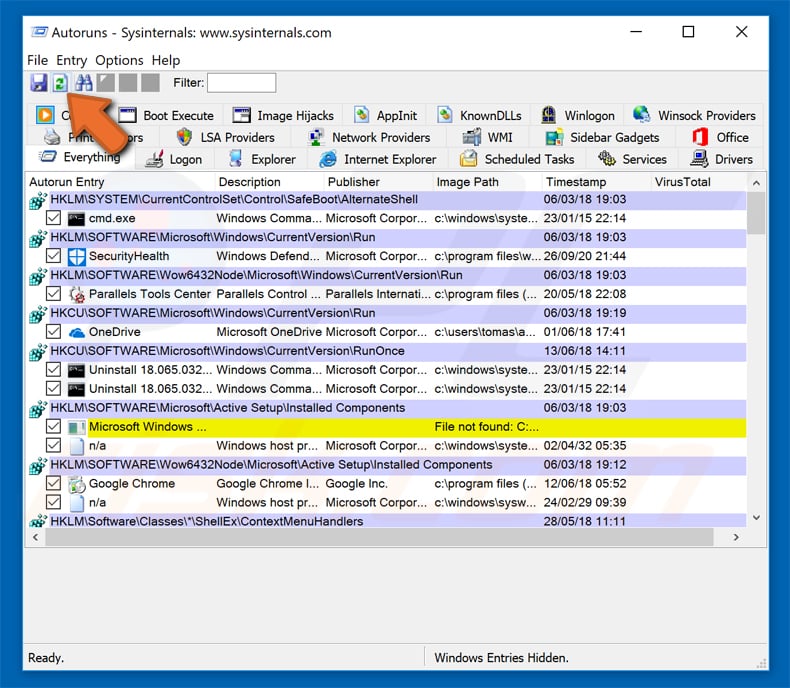

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desmarque las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Tras este procedimiento, haga clic en el icono "Actualizar".

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desmarque las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Tras este procedimiento, haga clic en el icono "Actualizar".

Revisar la lista proporcionada por la aplicación Autoruns y localizar el archivo de malware que desea eliminar.

Revisar la lista proporcionada por la aplicación Autoruns y localizar el archivo de malware que desea eliminar.

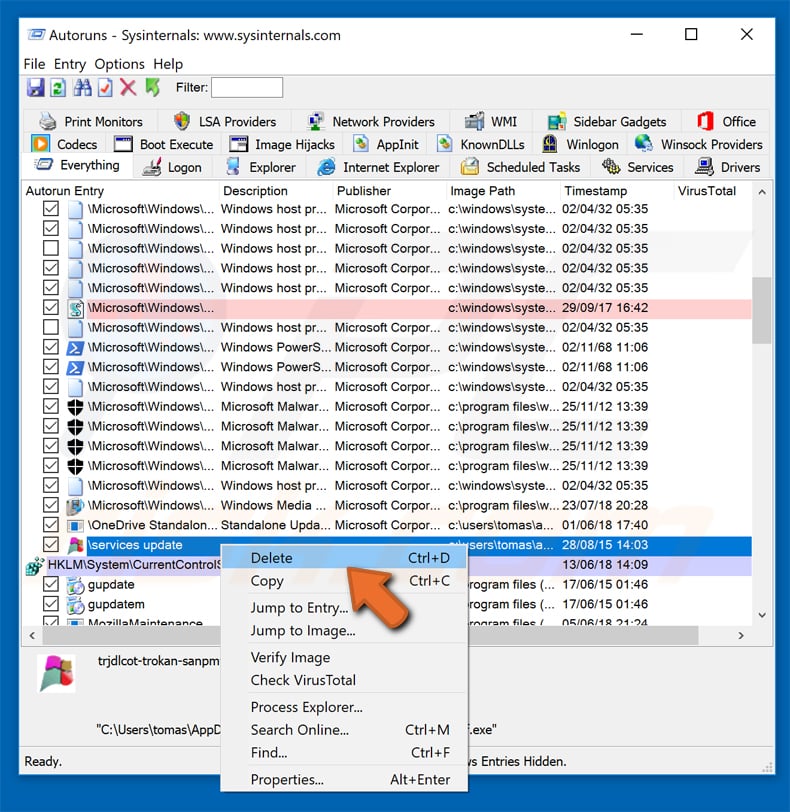

Anote su ruta completa y su nombre. Tenga en cuenta que algunos programas maliciosos ocultan nombres de procesos bajo nombres de procesos legítimos de Windows. En esta fase, es muy importante evitar eliminar archivos del sistema. Una vez localizado el programa sospechoso que desea eliminar, haga clic con el botón derecho del ratón sobre su nombre y elija "Eliminar".

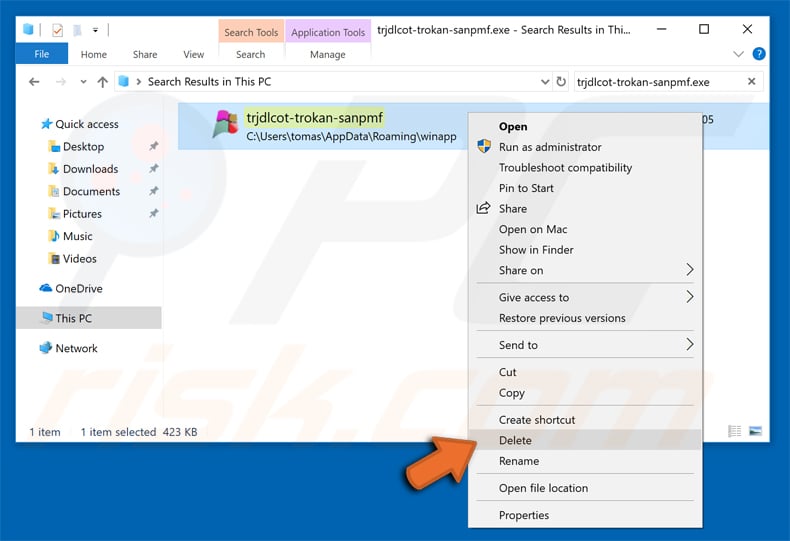

Tras eliminar el malware a través de la aplicación Autoruns (esto garantiza que el malware no se ejecutará automáticamente en el siguiente inicio del sistema), debe buscar el nombre del malware en su ordenador. Asegúrese de activar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre de archivo del malware, asegúrese de eliminarlo.

Reinicie su ordenador en modo normal. Al seguir estos pasos se debería eliminar el malware de su ordenador. Tenga en cuenta que la eliminación manual de amenazas requiere conocimientos informáticos avanzados. Si no dispone de estos conocimientos, deje la eliminación de malware en manos de programas antivirus y antimalware.

Es posible que estos pasos no funcionen con infecciones avanzadas de malware. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener el ordenador seguro, instale las últimas actualizaciones del sistema operativo y utilice software antivirus.

Para asegurarse de que su ordenador está libre de infecciones de malware, le recomendamos que lo analice con Combo Cleaner.

Preguntas frecuentes (FAQ)

Mi ordenador está infectado con el malware CrimsonRAT, ¿debo formatear mi dispositivo de almacenamiento para deshacerme de él?

CrimsonRAT puede ser eliminado sin formatear el dispositivo de almacenamiento. Se puede conseguir con un software antivirus o manualmente (vea nuestra guía de eliminación más arriba).

¿Cuáles son los principales problemas que puede causar el malware?

Dependiendo del tipo de malware, puede cifrar archivos, robar información confidencial, añadir ordenadores a redes de bots, inyectar malware adicional, minar criptomonedas, gestionar archivos, etc.

¿Cuál es el propósito de CrimsonRAT?

CrimsonRAT es un troyano de administración remota. Permite a los delincuentes acceder a los ordenadores y controlarlos de forma remota. Puede utilizarse para modificar y eliminar archivos, inyectar otro malware y para otros fines.

¿Cómo se infiltró CrimsonRAT en mi ordenador?

Se ha observado que los delincuentes distribuyen CrimsonRAT a través de correos electrónicos que contienen documentos maliciosos de MS Office. Los documentos maliciosos de MS Office infectan los ordenadores después de que los usuarios activen los comandos de macros. Los ciberdelincuentes también utilizan sitios web que alojan software pirata y otras páginas sospechosas, instaladores falsos, redes P2P, descargadores de terceros y canales similares para engañar a los usuarios e infectar los ordenadores.

¿Me protegerá Combo Cleaner del malware?

Combo Cleaner puede detectar y eliminar casi todo el malware conocido. Se recomienda analizar los ordenadores mediante un análisis completo del sistema, ya que el malware de gama alta suele esconderse en lo más profundo del sistema operativo.

▼ Mostrar discusión.