Instrucciones de eliminación del programa espía Monokle

![]() Escrito por Tomas Meskauskas el

Escrito por Tomas Meskauskas el

¿Qué tipo de malware es Monokle?

Monokle es un programa de tipo espía dirigido a dispositivos Android. Es capaz de extraer amplios datos de geolocalización, grabar llamadas, leer mensajes, exfiltrar archivos y realizar otras actividades maliciosas.

Este malware se descubrió en un dispositivo devuelto a su propietario tras ser incautado por las autoridades rusas. Antes de su devolución, el propietario, un programador ruso acusado de enviar dinero a Ucrania, fue detenido y mantenido en prisión preventiva. Tras su liberación, observó un comportamiento sospechoso en el smartphone devuelto y solicitó ayuda a una organización de asistencia jurídica, lo que condujo al descubrimiento del programa espía Monokle.

Visión general del malware Monokle

Como se mencionó en la introducción, Monokle fue descubierto en un dispositivo después de que estuviera bajo custodia de las autoridades rusas. Su propietario fue detenido y, según los informes, sufrió daños físicos mientras las autoridades le presionaban para que se convirtiera en informante del Servicio Federal de Seguridad de la Federación Rusa (FSB).

Las autoridades también intentaron obtener la contraseña del teléfono incautado mediante violencia y amenazas. Es probable que Monokle se instalara en este dispositivo sin recurrir a técnicas de infiltración sigilosas. Por lo tanto, si este programa espía está o va a proliferar utilizando tales métodos, por el momento se desconocen.

El comportamiento sospechoso que avisó al propietario de que su dispositivo había sido manipulado fue una notificación de "sincronización de Arm cortex vx3", que no es una alerta estándar para el teléfono en cuestión. Cabe mencionar que es posible, incluso probable, que este tipo de indicador no aparezca en otras infecciones de Monokle.

En este caso, el programa espía se hizo pasar por Cube Call Recorder, una aplicación legítima para grabar automáticamente llamadas telefónicas y llamadas realizadas a través de aplicaciones de comunicación. En la primera fase de la infección, Monokle solicita varios permisos para facilitar sus actividades maliciosas. Tres de los permisos coinciden con los solicitados por Cube Call Recorder, e incluyen la obtención de datos precisos de ubicación, la obtención de datos de contacto y la grabación de llamadas telefónicas.

Sin embargo, este malware solicita más permisos, como un acceso aún mayor a los datos de geolocalización (por ejemplo, adquirirlos incluso cuando la aplicación no está en uso), obtener información del dispositivo y de la cuenta (por ejemplo, detalles del sistema, aplicaciones instaladas, etc.), grabar la pantalla y el vídeo a través de las cámaras del dispositivo, gestionar los SMS (por ejemplo, leerlos, enviarlos, etc.), coger llamadas telefónicas entrantes, leer entradas del calendario y descargar/instalar contenido adicional (malicioso).

Cabe mencionar que Monokle abusa de los Servicios de Accesibilidad de Android, una técnica estándar para el malware dirigido a estos sistemas operativos. Los Servicios de Accesibilidad están pensados para proporcionar ayuda adicional en la interacción con el dispositivo a los usuarios que lo requieran (por ejemplo, leer la pantalla, simular la pantalla táctil, etc.). De ahí que el software que abuse de estos servicios obtenga todas sus capacidades.

Una parte significativa de las capacidades de Monokle se establece en la segunda fase de la infección. Esta fase está fuertemente ofuscada con fines antidetección. En dicha fase, se amplían algunas de las capacidades concedidas a través de los permisos de la primera fase.

Otras funcionalidades establecidas en esta fase incluyen añadir un nuevo administrador al dispositivo, ejecutar comandos shell, inyectar JavaScript, keylogging (grabación de pulsaciones de teclado), exfiltración de archivos, extracción de credenciales de inicio de sesión almacenadas (incluida la contraseña de bloqueo del dispositivo) y lectura de mensajes de varios mensajeros.

En esta etapa, Monokle descarga/instala librerías adicionales para obtener funcionalidades maliciosas adicionales. Se ha observado la introducción de bibliotecas para retransmitir audio/vídeo en directo y para enviar (subir) archivos desde el dispositivo.

Hay que mencionar que los desarrolladores de malware a menudo mejoran su software y sus metodologías. Por lo tanto, las posibles iteraciones futuras de Monokle podrían poseer capacidades y características adicionales/diferentes. Por ejemplo, en Monokle se descubrieron referencias al código de iOS; por tanto, es posible que exista o vaya a existir una versión de este malware dirigida a iPhones.

En resumen, la presencia de software como Monokle en los dispositivos puede dar lugar a múltiples infecciones del sistema, graves problemas de privacidad, pérdidas financieras y robo de identidad. Las amenazas asociadas a Monokle pueden ser aún más importantes, ya que este spyware se utiliza evidentemente con motivaciones geopolíticas.

| Nombre | Monokle malware |

| Tipo de amenaza | Malware para Android, aplicación maliciosa, spyware. |

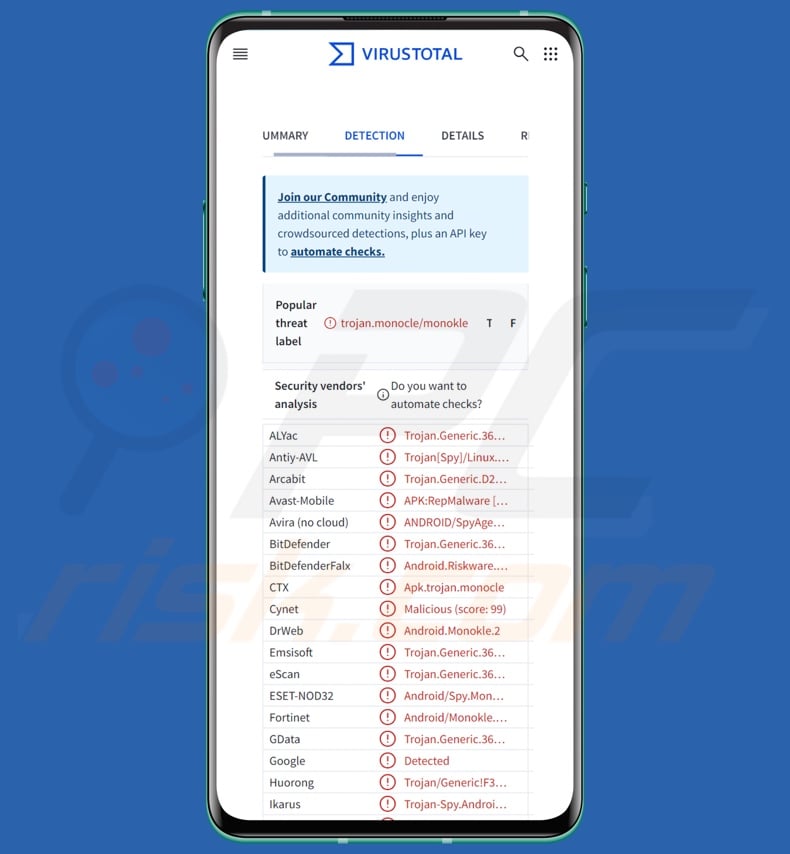

| Nombres de detección | Avast-Mobile (APK:RepMalware [Trj]), DrWeb (Android.Monokle.2), ESET-NOD32 (Android/Spy.Monokle.A), Kaspersky (HEUR:Trojan-Spy.AndroidOS.Monocle.l), Lista completa (VirusTotal) |

| Síntomas | El dispositivo funciona con lentitud, los ajustes del sistema se modifican sin permiso del usuario, aparecen aplicaciones dudosas y el consumo de datos y batería aumenta considerablemente. |

| Métodos de distribución | Archivos adjuntos de correo electrónico infectados, anuncios maliciosos en línea, ingeniería social, aplicaciones engañosas, sitios web fraudulentos. |

| Daños | Robo de información personal (mensajes privados, nombres de usuario/contraseñas, etc.), disminución del rendimiento del dispositivo, la batería se agota rápidamente, disminución de la velocidad de Internet, grandes pérdidas de datos, pérdidas monetarias, robo de identidad (las aplicaciones maliciosas podrían abusar de las aplicaciones de comunicación). |

| Eliminación de Malware (Android) | Para eliminar posibles infecciones de malware, escanee su dispositivo móvil con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. |

Ejemplos de programas espía para Android

Hemos escrito sobre innumerables programas maliciosos; AwSpy, Mandrake, Kamran y Predator son sólo algunos de nuestros artículos sobre spyware dirigido a Android.

Malware es un término amplio que abarca software con una amplia variedad de capacidades peligrosas. Sin embargo, independientemente de cómo opere un programa malicioso, su presencia en un sistema pone en peligro la integridad del dispositivo y la seguridad del usuario. Por lo tanto, todas las amenazas deben eliminarse inmediatamente tras su detección.

¿Cómo se infiltró Monokle en mi dispositivo?

Monokle se descubrió en un dispositivo que fue devuelto a su propietario tras ser confiscado por las autoridades rusas. El propietario del teléfono infectado es un programador ruso que había sido detenido bajo sospecha de enviar dinero a Ucrania. Fue detenido junto con su cónyuge y se registró su apartamento, lo que condujo a la incautación del teléfono inteligente.

Durante los 15 días que permaneció detenido, afirma haber sido amenazado con cadena perpetua y golpeado. Con ello se pretendía que el programador se convirtiera en informante del Servicio Federal de Seguridad de la Federación Rusa (FSB). También se le presionó para que revelara la contraseña del dispositivo incautado, que fue devuelto con Monokle.

Por tanto, es probable que este programa espía se introdujera sin recurrir a sofisticadas técnicas de infiltración y proliferación. Sin embargo, esto no significa que no se utilicen o vayan a utilizarse tales métodos para distribuir este malware.

En el smartphone en el que se encontró Monokle, estaba camuflado como Cube Call Recorder, una aplicación legítima disponible en Google Play Store. Asimismo, es posible que este spyware prolifere bajo diferentes disfraces. En general, el malware se propaga utilizando tácticas de phishing e ingeniería social. Suele camuflarse o incluirse en paquetes de software o soportes ordinarios.

Las técnicas de distribución de programas maliciosos más extendidas son las siguientes: descargas "drive-by" (sigilosas/engañosas), fuentes de descarga poco fiables (por ejemplo, sitios web de alojamiento de archivos gratuitos y freeware, redes de intercambio Peer-to-Peer, tiendas de aplicaciones de terceros, etc.), correo basura, estafas en línea, publicidad maliciosa, herramientas ilegales de activación de software ("cracking") y actualizaciones falsas.

Además, algunos programas maliciosos pueden autoproliferarse a través de redes locales y dispositivos de almacenamiento extraíbles (por ejemplo, discos duros externos, memorias USB, etc.).

¿Cómo evitar la instalación de programas maliciosos?

Le recomendamos que esté atento cuando navegue, ya que en Internet abundan los contenidos engañosos y maliciosos. Hay que tener cuidado con los correos electrónicos entrantes, los MP/DM, los SMS y otros mensajes. No se deben abrir los archivos adjuntos o enlaces que se encuentren en correos sospechosos o irrelevantes, ya que pueden ser infecciosos.

Además, todas las descargas deben realizarse desde canales oficiales y verificados. Otra recomendación es activar y actualizar el software utilizando funciones/herramientas legítimas, ya que las obtenidas de terceros pueden contener malware.

Debemos insistir en la importancia de tener instalado y actualizado un antivirus de confianza. Los programas de seguridad deben utilizarse para realizar análisis periódicos del sistema y eliminar las amenazas y problemas detectados.

Menú rápido:

- Introducción

- ¿Cómo eliminar el historial de navegación del navegador web Chrome?

- ¿Cómo desactivar las notificaciones del navegador Chrome?

- ¿Cómo reiniciar el navegador web Chrome?

- ¿Cómo borrar el historial de navegación del navegador web Firefox?

- ¿Cómo desactivar las notificaciones del navegador Firefox?

- ¿Cómo reiniciar el navegador web Firefox?

- ¿Cómo desinstalar aplicaciones potencialmente no deseadas y/o maliciosas?

- ¿Cómo arrancar el dispositivo Android en "Modo Seguro"?

- ¿Cómo comprobar el uso de la batería de varias aplicaciones?

- ¿Cómo comprobar el uso de datos de varias aplicaciones?

- ¿Cómo instalar las últimas actualizaciones de software?

- ¿Cómo restablecer el sistema a su estado por defecto?

- ¿Cómo desactivar las aplicaciones que tienen privilegios de administrador?

Elimina el historial de navegación del navegador web Chrome:

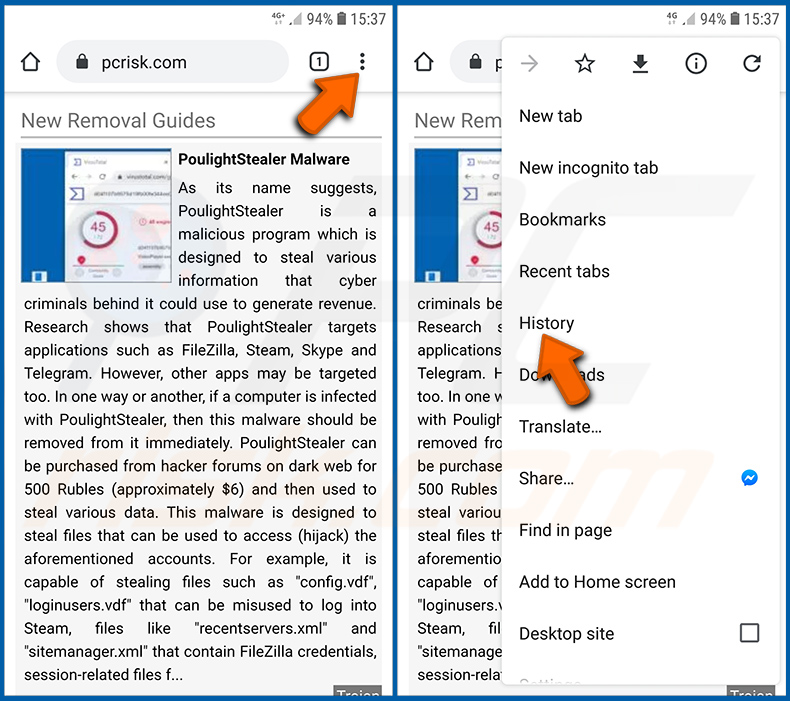

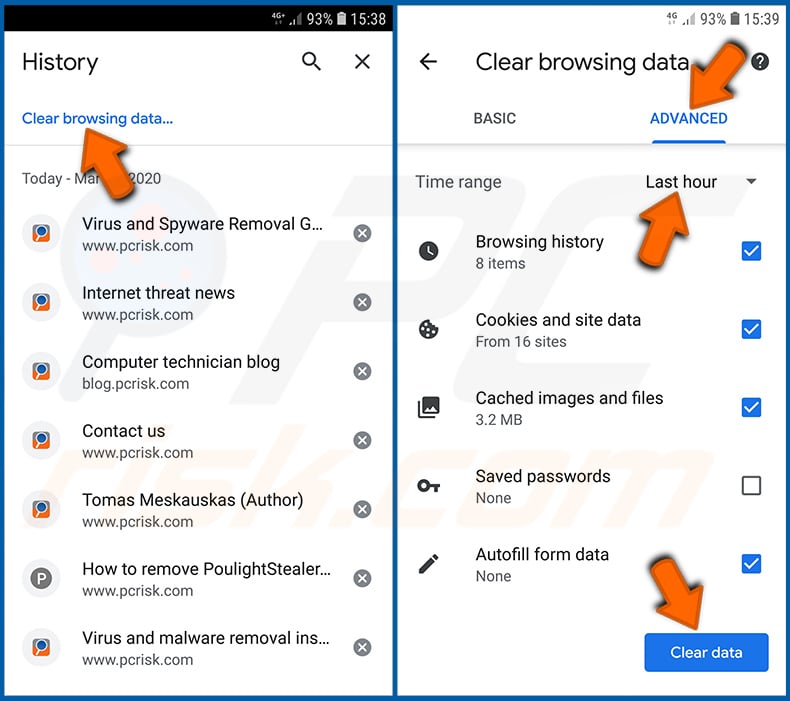

Pulsa el botón "Menú" (tres puntos en la esquina superior derecha de la pantalla) y selecciona "Historial" en el menú desplegable que se abre.

Toca "Borrar datos de navegación", selecciona la pestaña "AVANZADO", elige el intervalo de tiempo y los tipos de datos que deseas eliminar y toca "Borrar datos".

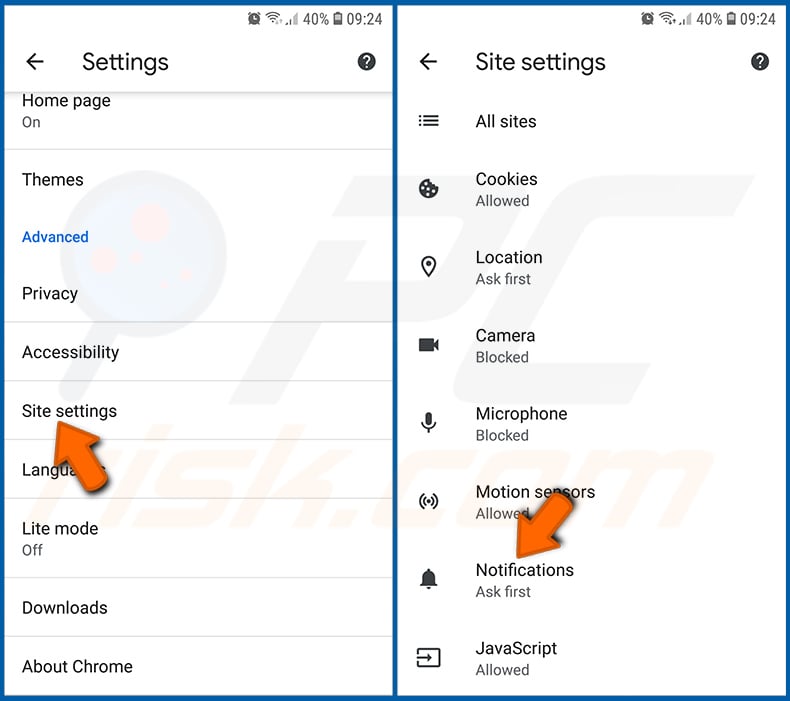

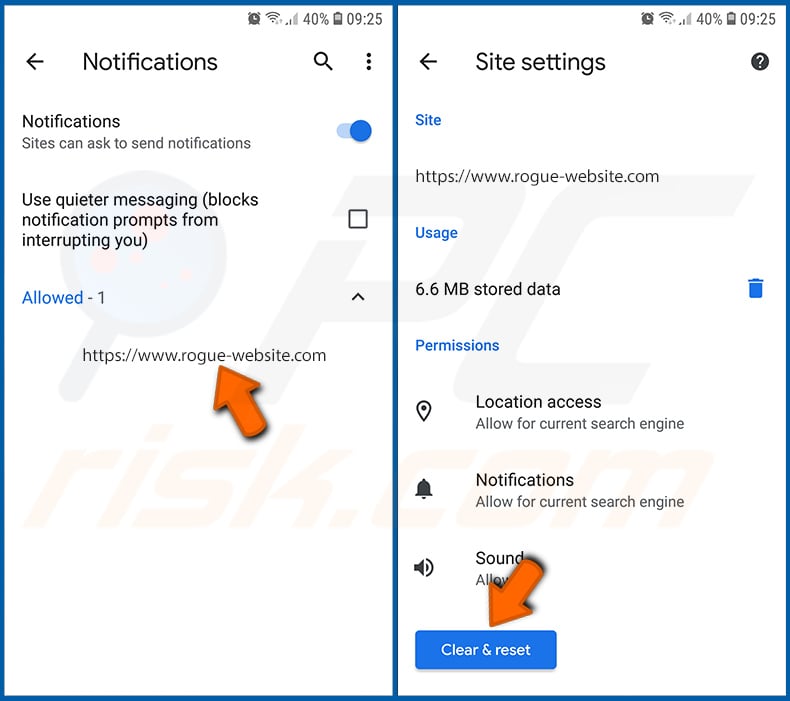

Desactivar las notificaciones del navegador en el navegador web Chrome:

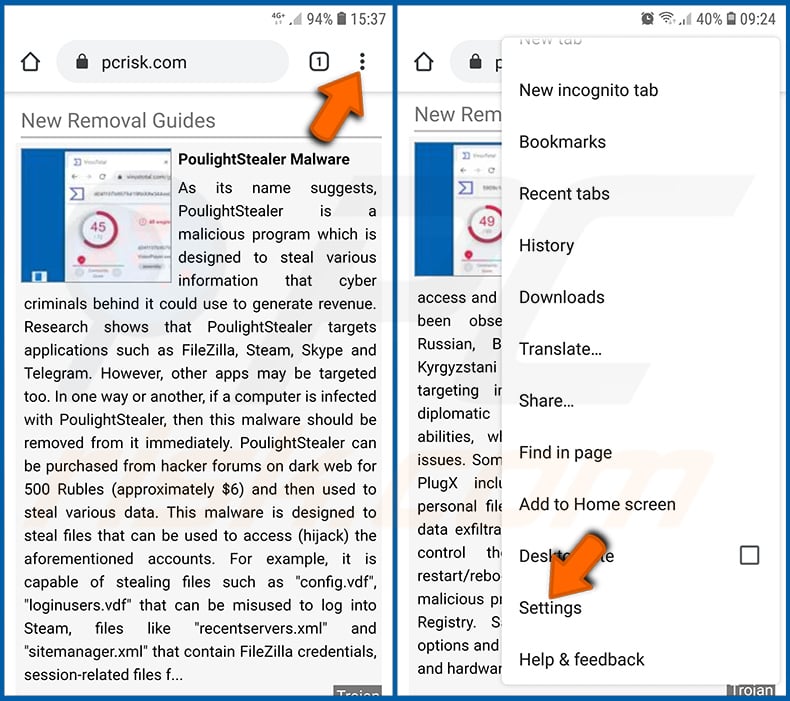

Pulse el botón "Menú" (tres puntos en la esquina superior derecha de la pantalla) y seleccione "Configuración" en el menú desplegable que se abre.

Desplácese hacia abajo hasta que vea la opción "Configuración del sitio" y tóquela. Desplácese hacia abajo hasta que vea la opción "Notificaciones" y púlsela.

Busque los sitios web que envían notificaciones al navegador, pulse sobre ellos y haga clic en "Borrar y restablecer". Esto eliminará los permisos concedidos a estos sitios web para enviar notificaciones. Sin embargo, si vuelves a visitar el mismo sitio, es posible que te vuelva a pedir permiso. Puede elegir si desea conceder estos permisos o no (si decide rechazarlos, el sitio web pasará a la sección "Bloqueado" y ya no le pedirá el permiso).

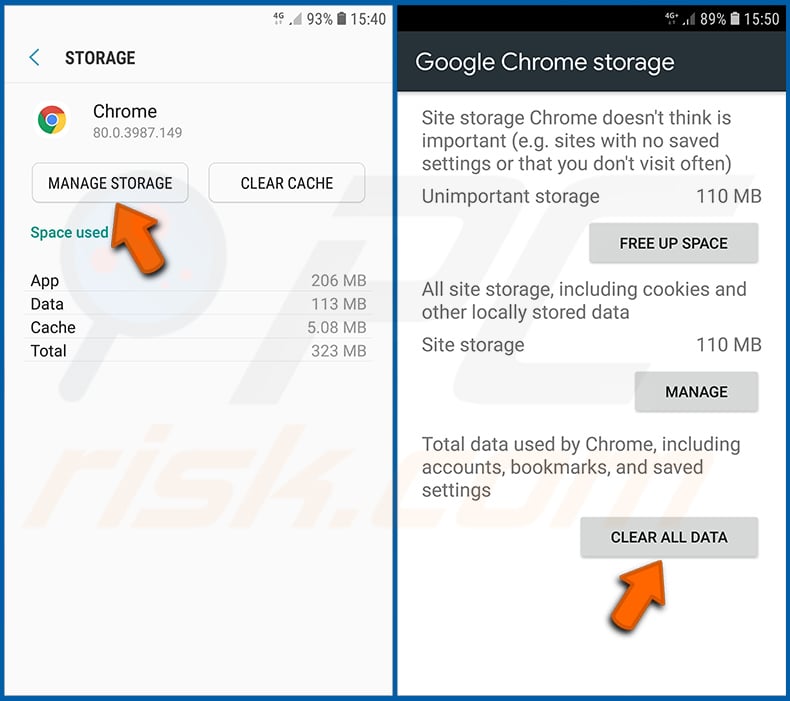

Reinicia el navegador web Chrome:

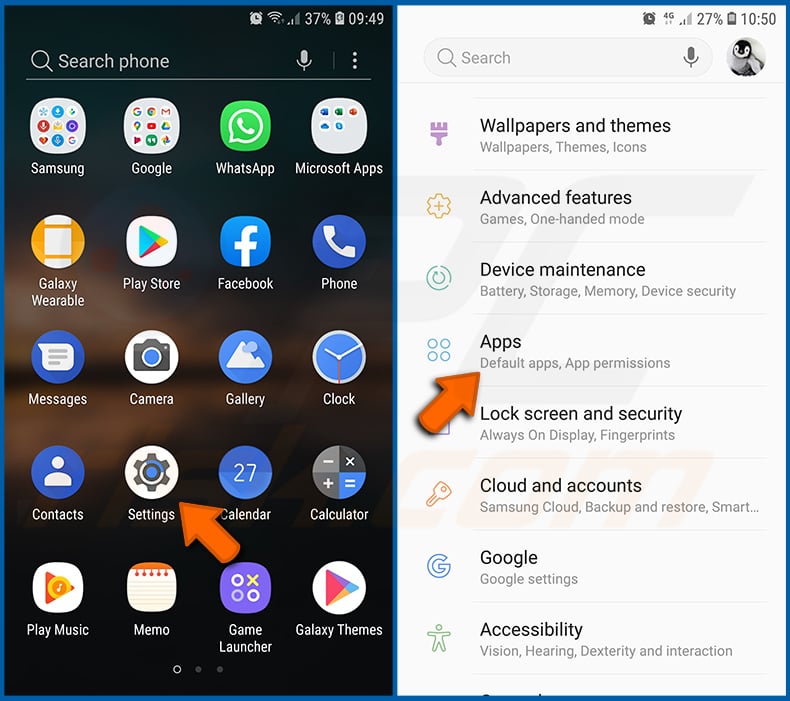

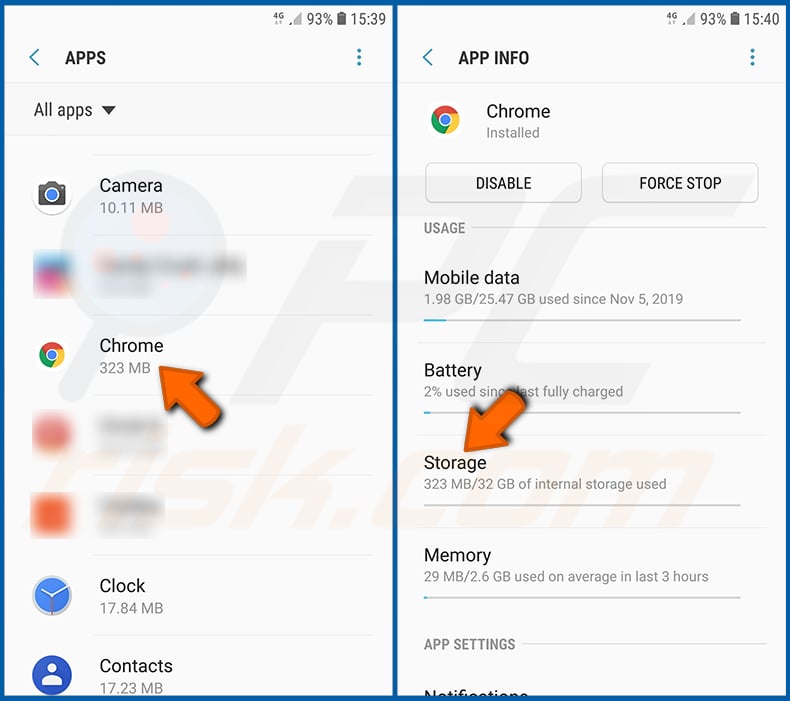

Vaya a "Configuración", desplácese hacia abajo hasta que vea "Aplicaciones" y pulse sobre ella.

Desplácese hacia abajo hasta que encuentre la aplicación "Chrome", selecciónela y pulse la opción "Almacenamiento".

Pulse "ADMINISTRAR ALMACENAMIENTO", luego "BORRAR TODOS LOS DATOS" y confirme la acción pulsando "OK". Tenga en cuenta que al restablecer el navegador se eliminarán todos los datos almacenados en él. Esto significa que se eliminarán todos los inicios de sesión/contraseñas guardados, el historial de navegación, los ajustes no predeterminados y otros datos. También tendrás que volver a iniciar sesión en todos los sitios web.

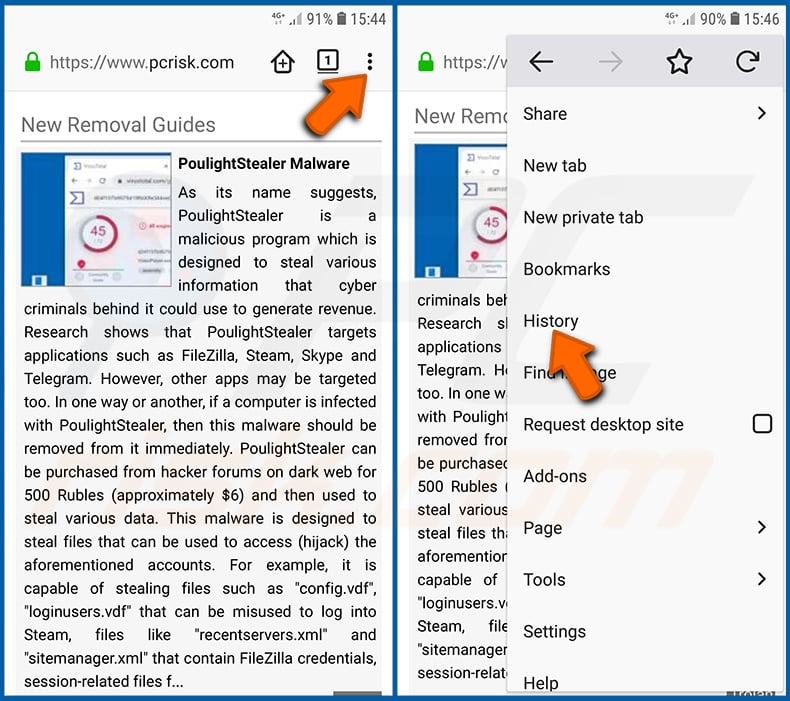

Eliminar el historial de navegación del navegador web Firefox:

Pulsa el botón "Menú" (tres puntos en la esquina superior derecha de la pantalla) y selecciona "Historial" en el menú desplegable que se abre.

Desplázate hacia abajo hasta que veas "Borrar datos privados" y tócalo. Seleccione los tipos de datos que desea eliminar y pulse "BORRARDATOS".

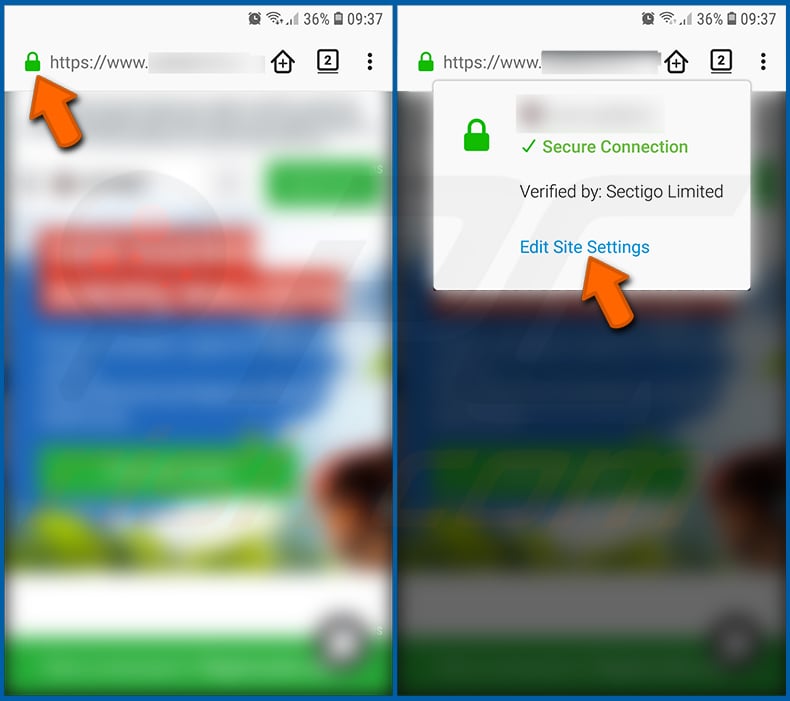

Desactivar las notificaciones del navegador en el navegador web Firefox:

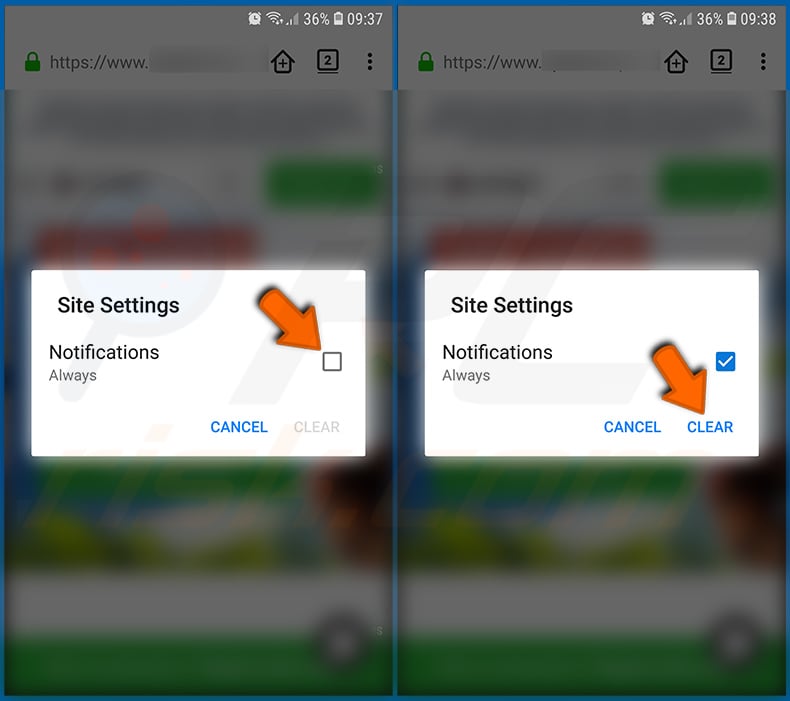

Visite el sitio web que envía las notificaciones del navegador, pulse el icono que aparece a la izquierda de la barra de URL (el icono no será necesariamente un "candado") y seleccione "Editar configuración del sitio".

En la ventana emergente que se abre, seleccione la opción "Notificaciones" y pulse "BORRAR".

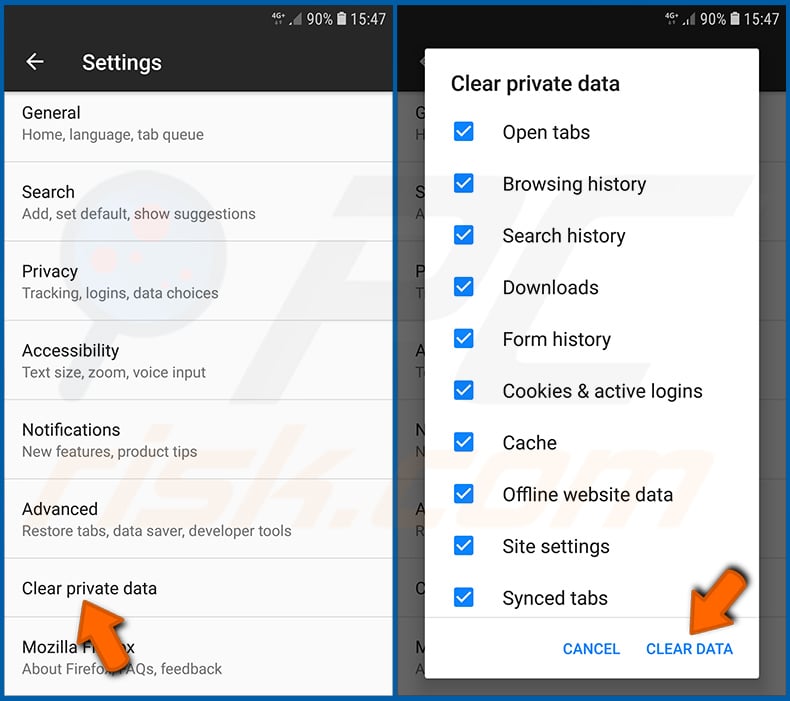

Reinicia el navegador web Firefox:

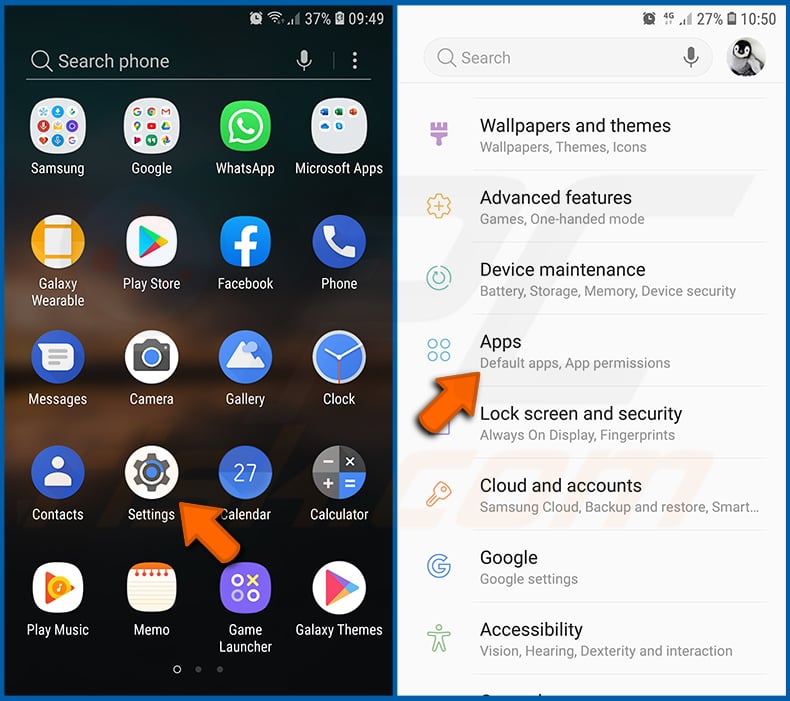

Ve a "Configuración", desplázate hacia abajo hasta que veas "Aplicaciones" y tócalo.

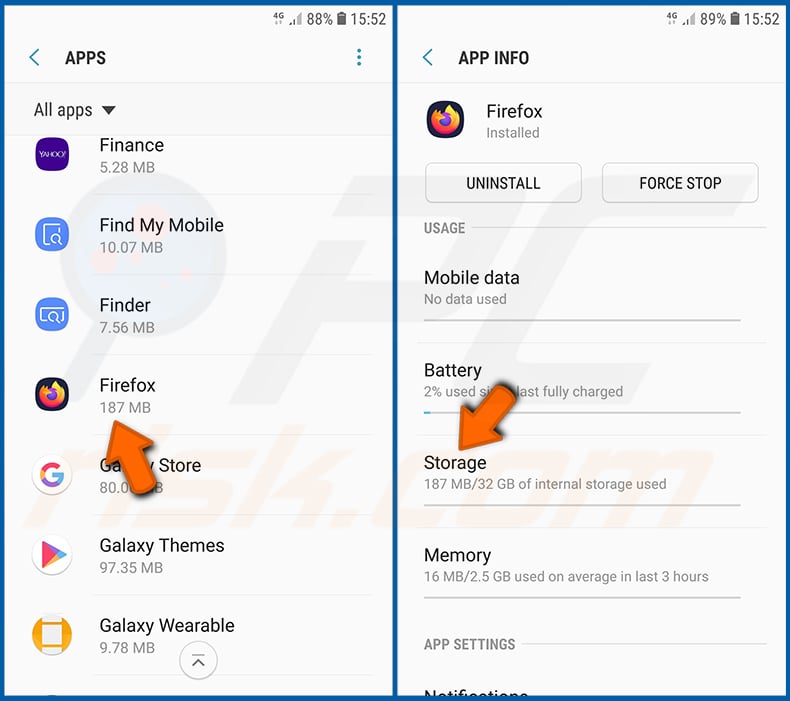

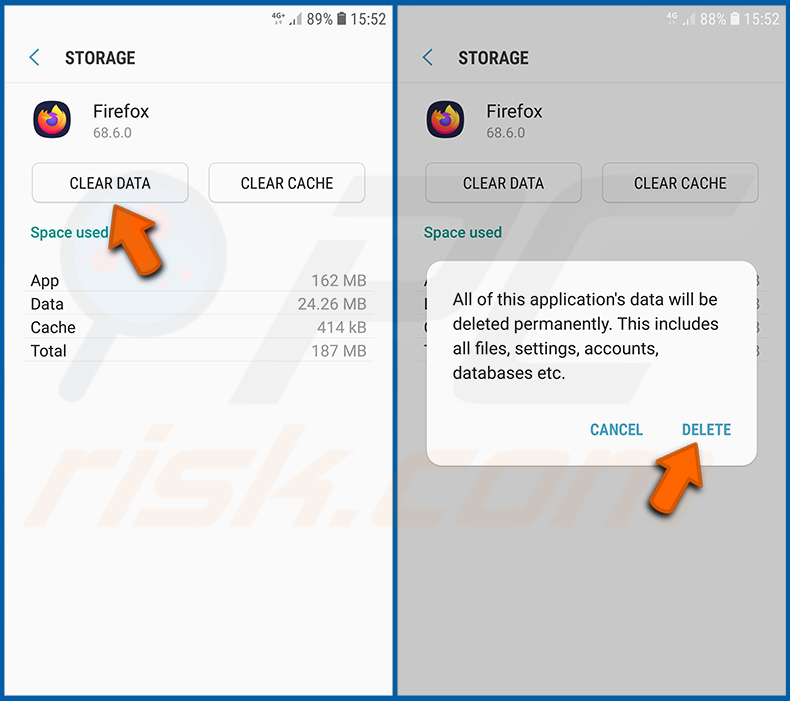

Desplázate hacia abajo hasta que encuentres la aplicación "Firefox", selecciónala y pulsa la opción "Almacenamiento".

Pulse "BORRAR DATOS" y confirme la acción pulsando "BORRAR". Tenga en cuenta que al restablecer el navegador se eliminarán todos los datos almacenados en él. Esto significa que se eliminarán todos los inicios de sesión/contraseñas guardados, el historial de navegación, los ajustes no predeterminados y otros datos. También tendrás que volver a iniciar sesión en todos los sitios web.

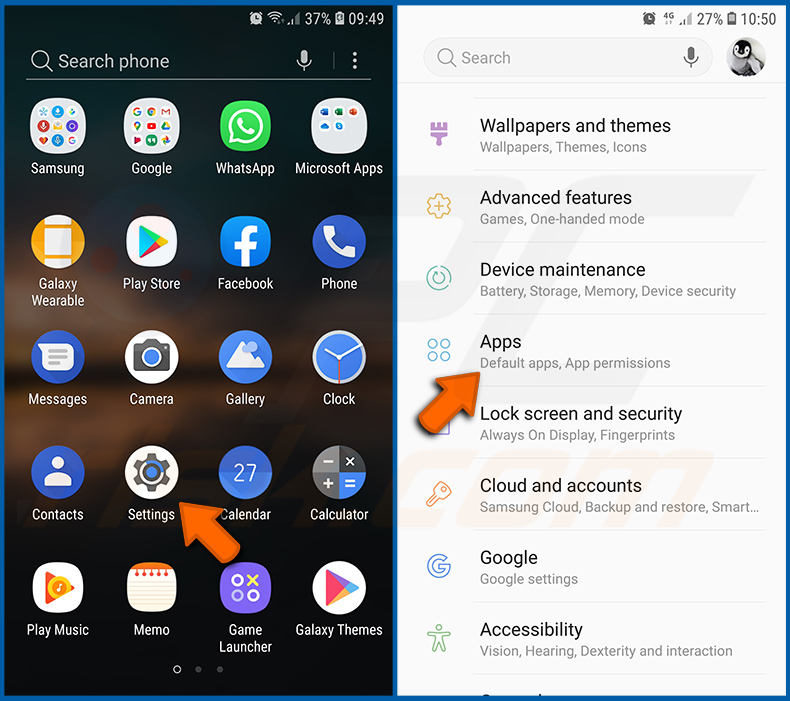

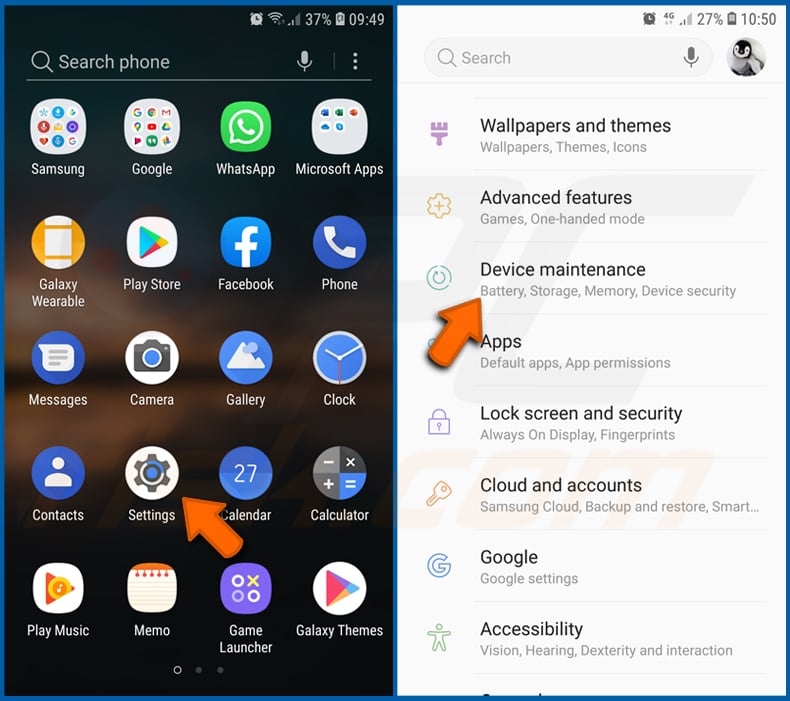

Desinstale las aplicaciones potencialmente no deseadas y/o maliciosas:

Vaya a "Ajustes", desplácese hacia abajo hasta que vea "Aplicaciones" y pulse sobre ella.

Desplácese hacia abajo hasta que vea una aplicación potencialmente no deseada y/o maliciosa, selecciónela y pulse "Desinstalar". Si, por alguna razón, no puede eliminar la aplicación seleccionada (por ejemplo, aparece un mensaje de error), pruebe a utilizar el "Modo seguro".

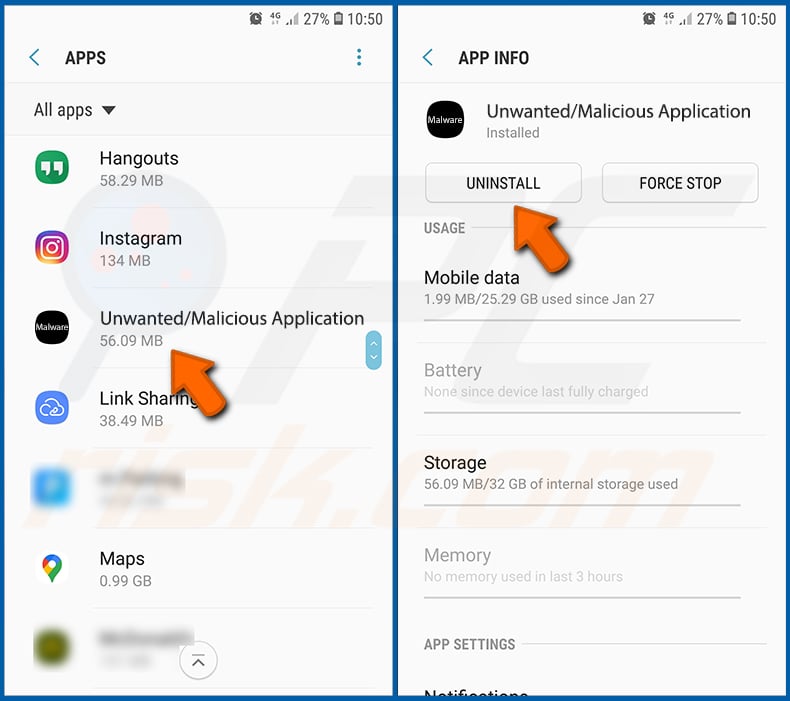

Arrancar el dispositivo Android en "Modo Seguro":

El "Modo Seguro" en el sistema operativo Android desactiva temporalmente la ejecución de todas las aplicaciones de terceros. Utilizar este modo es una buena forma de diagnosticar y solucionar diversos problemas (por ejemplo, eliminar aplicaciones maliciosas que impiden a los usuarios hacerlo cuando el dispositivo funciona "normalmente").

Pulse el botón "Encendido" y manténgalo pulsado hasta que aparezca la pantalla "Apagado". Pulsa el icono "Apagar" y mantenlo pulsado. Después de unos segundos aparecerá la opción "Modo Seguro" y podrás ejecutarlo reiniciando el dispositivo.

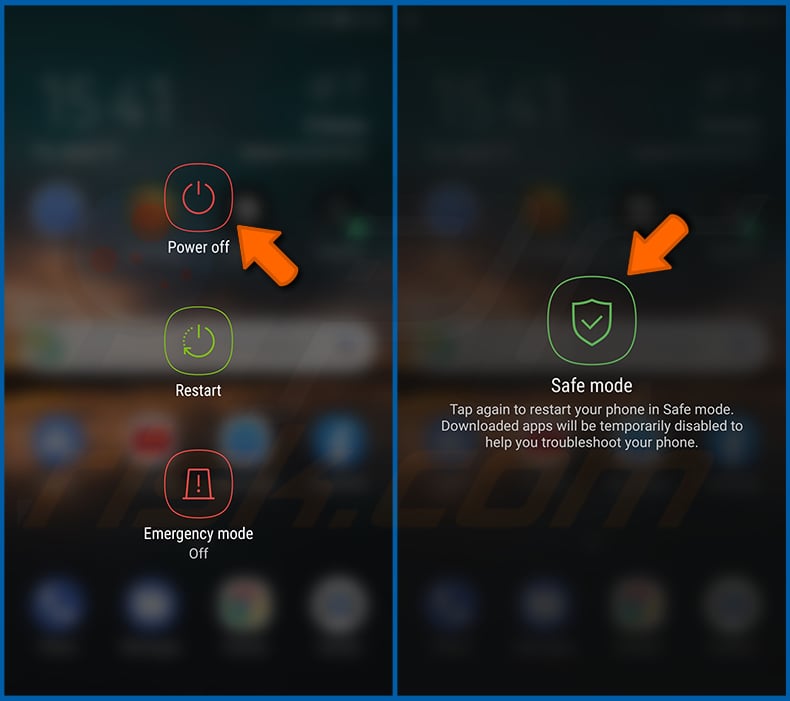

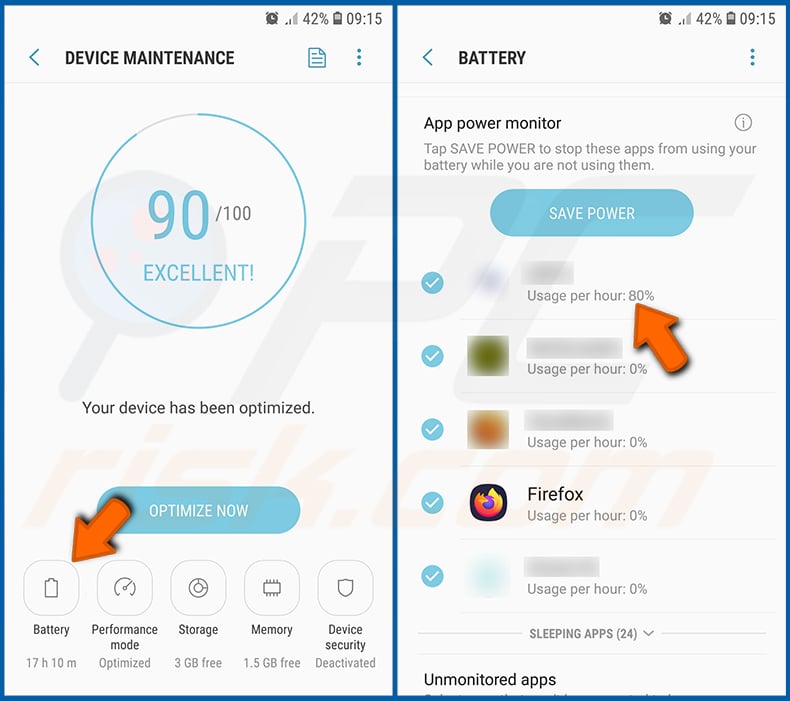

Comprueba el uso de la batería de varias aplicaciones:

Ve a "Ajustes", desplázate hacia abajo hasta que veas "Mantenimiento del dispositivo" y tócalo.

Toca "Batería" y comprueba el uso de cada aplicación. Las aplicaciones legítimas/genuinas están diseñadas para utilizar la menor energía posible con el fin de ofrecer la mejor experiencia de usuario y ahorrar energía. Por lo tanto, un uso elevado de la batería puede indicar que la aplicación es maliciosa.

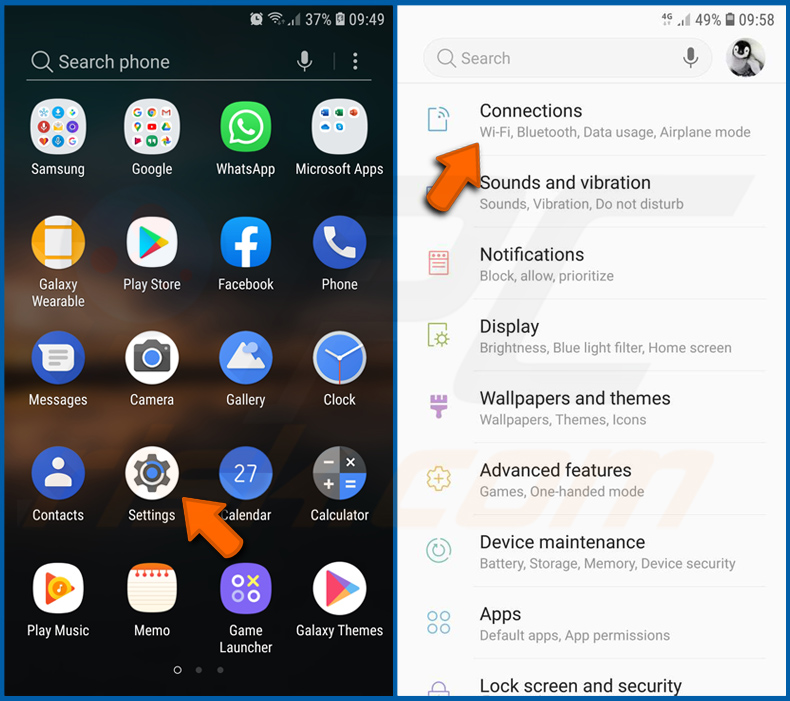

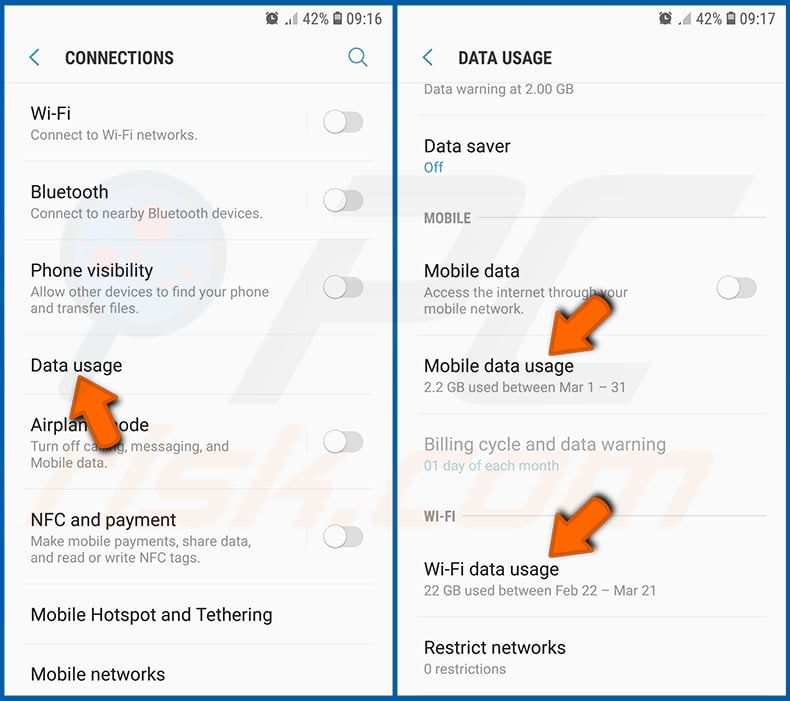

Comprueba el uso de datos de varias aplicaciones:

Ve a "Ajustes", desplázate hacia abajo hasta que veas "Conexiones" y tócalo.

Desplácese hacia abajo hasta que vea "Uso de datos" y seleccione esta opción. Al igual que con la batería, las aplicaciones legítimas/genuinas están diseñadas para minimizar el uso de datos tanto como sea posible. Esto significa que un uso excesivo de datos puede indicar la presencia de una aplicación maliciosa. Tenga en cuenta que algunas aplicaciones maliciosas pueden estar diseñadas para funcionar únicamente cuando el dispositivo está conectado a una red inalámbrica. Por este motivo, debes comprobar el uso de datos tanto en el móvil como en la red Wi-Fi.

Si encuentras una aplicación que utiliza muchos datos aunque nunca la uses, te recomendamos que la desinstales lo antes posible.

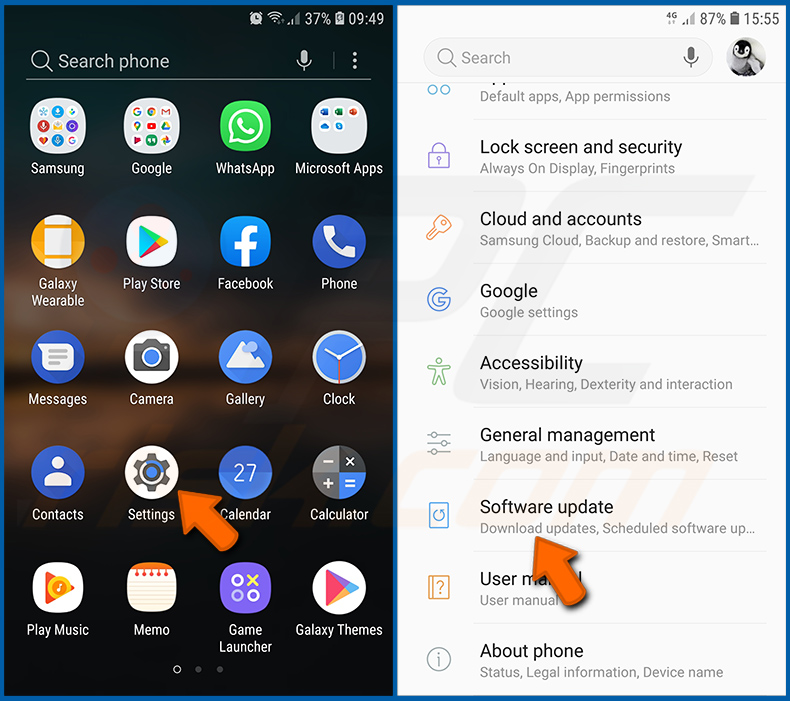

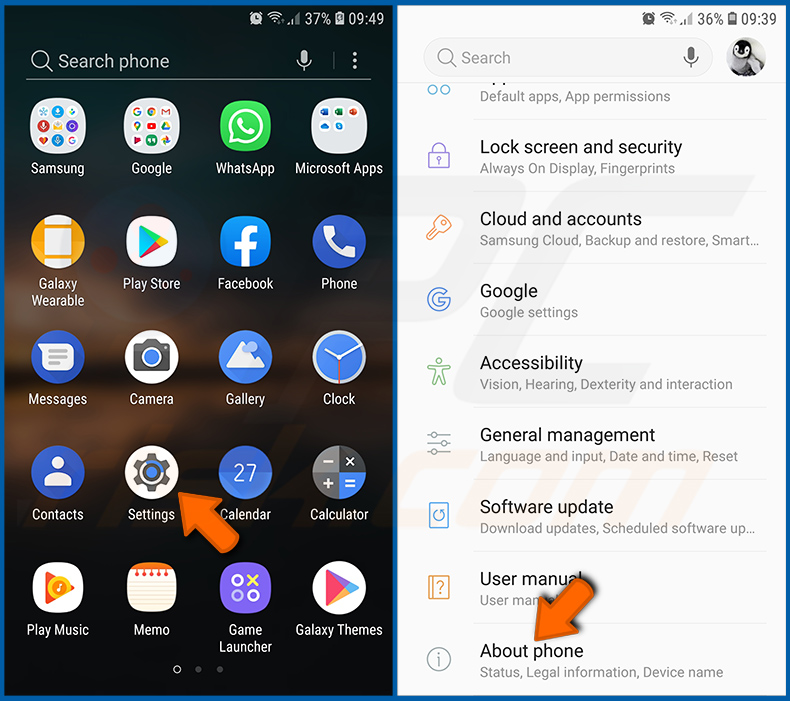

Instale las últimas actualizaciones de software:

Mantener el software actualizado es una buena práctica cuando se trata de la seguridad del dispositivo. Los fabricantes de dispositivos lanzan continuamente varios parches de seguridad y actualizaciones de Android para corregir errores y fallos de los que pueden aprovecharse los ciberdelincuentes. Un sistema obsoleto es mucho más vulnerable, por lo que siempre debes asegurarte de que el software de tu dispositivo está actualizado.

Ve a "Ajustes", desplázate hacia abajo hasta que veas "Actualización de software" y tócalo.

Pulsa "Descargar actualizaciones manualmente" y comprueba si hay actualizaciones disponibles. Si es así, instálalas inmediatamente. También le recomendamos que active la opción "Descargar actualizaciones automáticamente" para que el sistema le avise cuando se publique una actualización y/o la instale automáticamente.

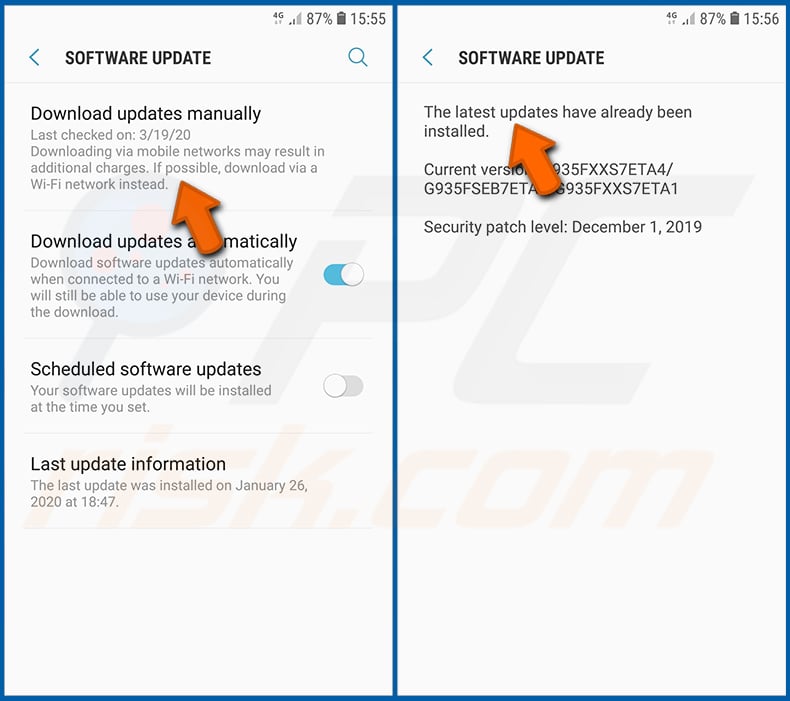

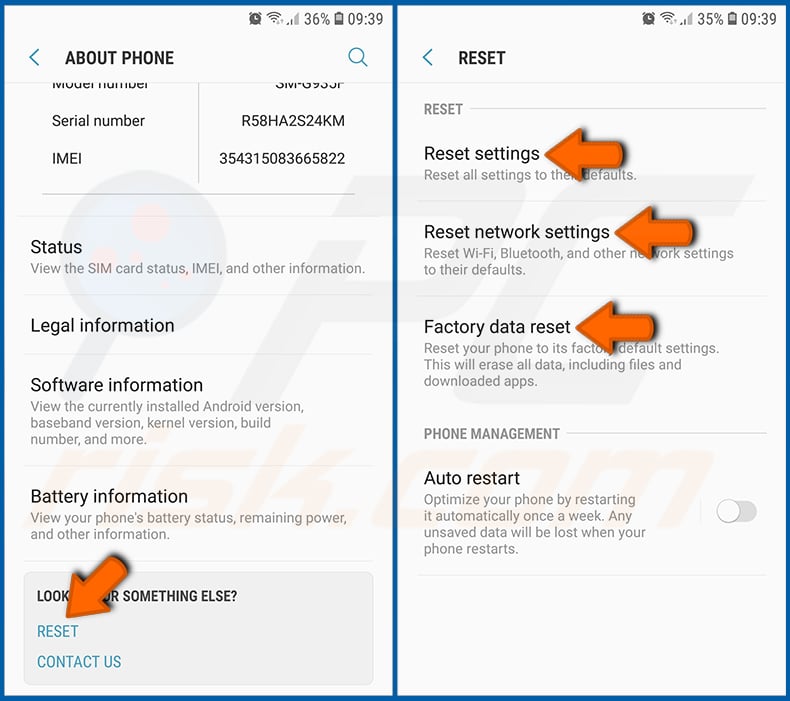

Restablecer el sistema a su estado por defecto:

Realizar un "Factory Reset" es una buena manera de eliminar todas las aplicaciones no deseadas, restaurar la configuración del sistema a su estado por defecto y limpiar el dispositivo en general. Sin embargo, debe tener en cuenta que se eliminarán todos los datos del dispositivo, incluidas las fotos, los archivos de vídeo/audio, los números de teléfono (almacenados en el dispositivo, no en la tarjeta SIM), los mensajes SMS, etcétera. En otras palabras, el dispositivo se restaurará a su estado primitivo.

También puedes restaurar los ajustes básicos del sistema y/o simplemente los ajustes de red.

Ve a "Ajustes", desplázate hacia abajo hasta que veas "Acerca del teléfono" y tócalo.

Desplázate hacia abajo hasta que veas "Restablecer" y tócalo. Ahora elija la acción que desee realizar:

"Restablecer ajustes" - restablece todos los ajustes del sistema a los valores predeterminados;

"Restablecer ajustes de red" - restablece todos los ajustes relacionados con la red a los valores predeterminados;

"Restablecer datos de fábrica" - restablece todo el sistema y borra completamente todos los datos almacenados;

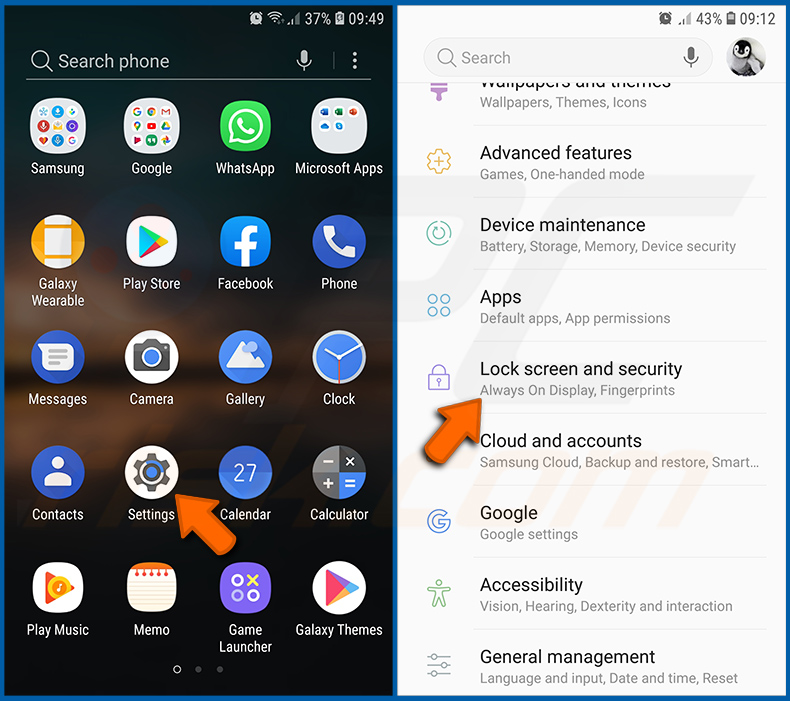

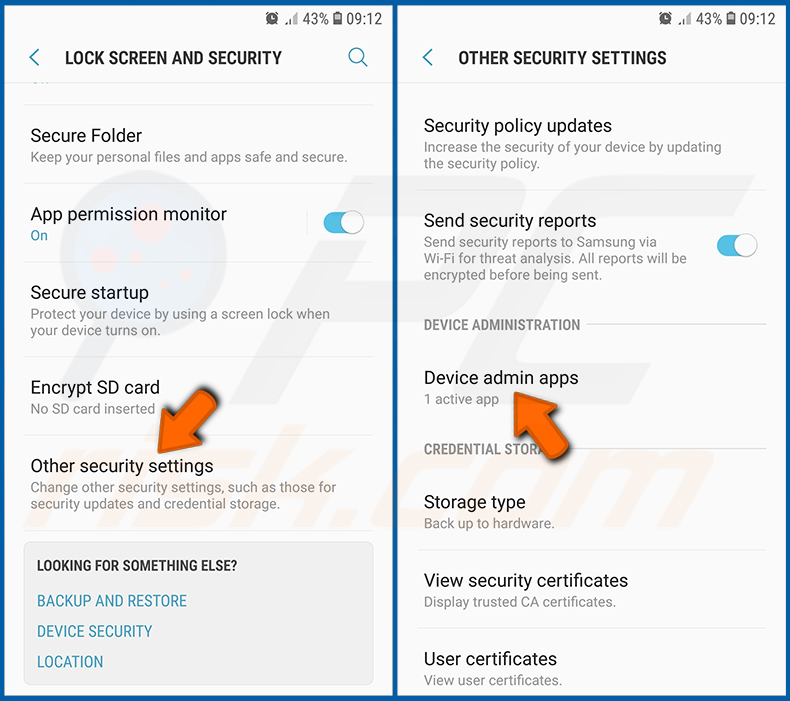

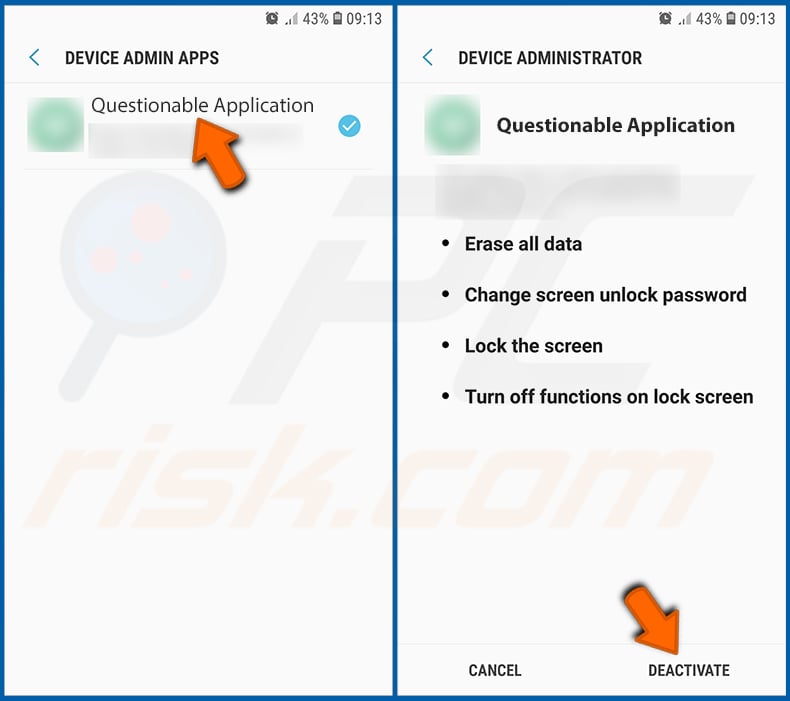

Desactive las aplicaciones que tengan privilegios de administrador:

Si una aplicación maliciosa obtiene privilegios de administrador puede dañar gravemente el sistema. Para mantener el dispositivo lo más seguro posible deberías comprobar siempre qué aplicaciones tienen esos privilegios y desactivar las que no deberían.

Ve a "Ajustes", desplázate hacia abajo hasta que veas "Pantalla de bloqueo y seguridad" y tócalo.

Desplácese hacia abajo hasta que vea "Otros ajustes de seguridad", tóquelo y, a continuación, toque "Aplicaciones de administrador del dispositivo".

Identifique las aplicaciones que no deberían tener privilegios de administrador, tóquelas y luego toque "DESACTIVAR".

Preguntas frecuentes (FAQ)

Mi dispositivo Android está infectado con el malware Monokle, ¿debo formatear mi dispositivo de almacenamiento para deshacerme de él?

La eliminación del malware rara vez requiere formateo.

¿Cuáles son los mayores problemas que puede causar el malware Monokle?

Los peligros que plantea una infección dependen de las funcionalidades del malware y del modus operandi de los ciberdelincuentes. Monokle es un programa espía que registra y roba datos confidenciales. Por lo general, las infecciones de este tipo pueden provocar graves problemas de privacidad, pérdidas económicas y robo de identidad.

Hay que mencionar que Monokle se descubrió en un dispositivo devuelto tras ser incautado por las autoridades rusas, después de la liberación de su propietario tras ser detenido bajo sospecha de enviar dinero a Ucrania. Por lo tanto, este malware se utiliza con motivaciones geopolíticas - y como tal, sus infecciones pueden causar amenazas de mayor importancia.

¿Cuál es el propósito del malware Monokle?

Como se indica en la respuesta anterior, Monokle se utiliza por razones geopolíticas. Aunque no es una motivación poco común detrás de las infecciones de malware, no es la única. El software malicioso se utiliza principalmente para obtener beneficios económicos. Sin embargo, los ciberdelincuentes también pueden utilizar el malware para divertirse, llevar a cabo rencillas personales, interrumpir procesos (por ejemplo, sitios web, servicios, empresas, organizaciones, etc.) y participar en el hacktivismo.

¿Cómo se infiltró el malware Monokle en mi dispositivo Android?

Como se ha mencionado anteriormente, Monokle se descubrió en un dispositivo tras su devolución después de ser incautado por las autoridades rusas. Sin embargo, podría propagarse por otros métodos. Los programas maliciosos proliferan sobre todo a través de descargas "drive-by", correo basura, estafas en línea, publicidad maliciosa, canales de descarga dudosos (por ejemplo, sitios de alojamiento de archivos gratuitos y gratuitos, tiendas de aplicaciones de terceros, redes de intercambio P2P, etc.), herramientas ilegales de activación de software ("cracks") y actualizaciones falsas. Algunos programas maliciosos pueden autopropagarse a través de redes locales y dispositivos de almacenamiento extraíbles.

¿Me protegerá Combo Cleaner del malware?

Combo Cleaner es capaz de detectar y eliminar la mayoría de las infecciones de malware conocidas. Cabe destacar que realizar un análisis completo del sistema es primordial, ya que el software malicioso de gama alta suele esconderse en las profundidades de los sistemas.

▼ Mostrar discusión.