Evite ser estafado por falsos correos electrónicos de "Document Shared Securely"

![]() Escrito por Tomas Meskauskas el

Escrito por Tomas Meskauskas el

¿Qué tipo de correo electrónico es "Document Shared Securely"?

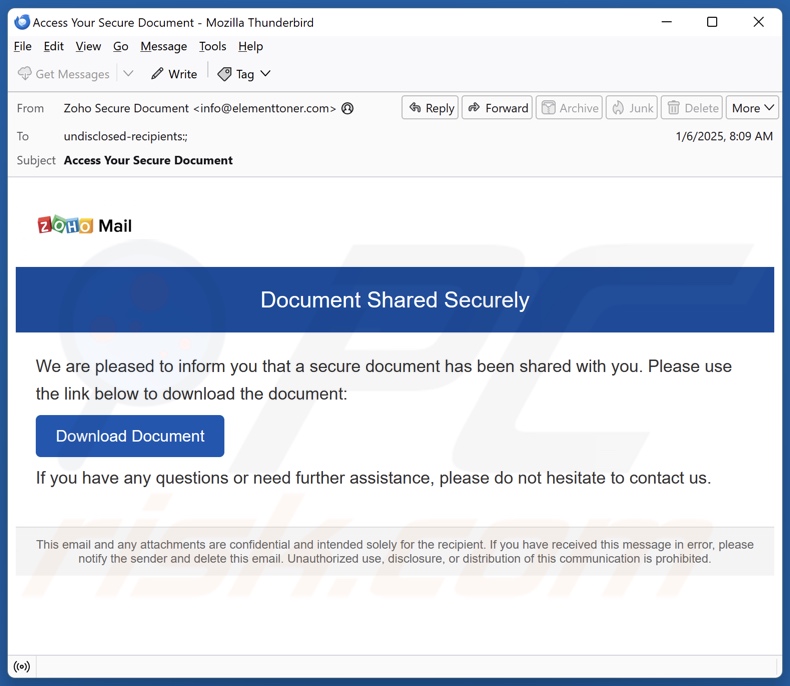

"Document Shared Securely" es un correo electrónico de spam. Avisa al destinatario de que se le ha enviado un supuesto "documento seguro". El objetivo de esta campaña es respaldar una página web de phishing que tiene como objetivo las credenciales de inicio de sesión de cuentas. A pesar de lo legítimo que pueda parecer este correo electrónico "Document Shared Securely", no está asociado a ningún proveedor de servicios genuino.

Descripción general de la estafa por correo electrónico "Documento compartido de forma segura"

El correo electrónico spam con el asunto "Accede a tu documento seguro" (puede variar) está marcado con el antiguo logotipo de Zoho Office Suite - una suite ofimática basada en web que engloba numerosas aplicaciones para la gestión de proyectos, conferencias web, procesamiento de textos, bases de datos, hojas de cálculo, presentaciones, etc.

El mensaje se presenta como una notificación relativa a un documento seguro que se ha compartido con el destinatario. Se les indica que utilicen el enlace del correo electrónico (es decir, que pulsen el botón"Descargar documento") para acceder al archivo.

Como se menciona en la introducción, esta alerta es falsa, y no está asociada a la Zoho real ni a ninguna otra entidad legítima.

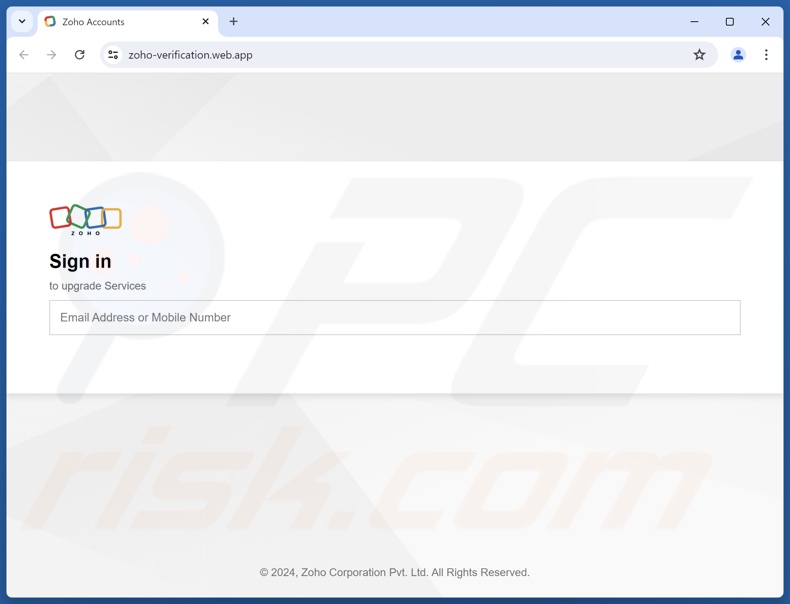

El sitio web de phishing promovido por esta campaña se disfraza de página de verificación de Zoho, que solicita al usuario que inicie sesión. La información introducida en los sitios de phishing se registra y se envía a los estafadores. Las cuentas secuestradas de la suite ofimática pueden ser objeto de diversos usos indebidos; son utilizadas habitualmente por empresas y, como tales, pueden contener información increíblemente sensible que puede ser utilizada para chantajear o para una miríada de diferentes fines nefastos.

Es más, a través de una sola cuenta comprometida, se puede abrir una vía para que los ciberdelincuentes roben las cuentas, plataformas y servicios vinculados a ella.

Además, los estafadores pueden robar la identidad de los propietarios de las cuentas (por ejemplo, correos electrónicos, redes sociales/medios de comunicación, mensajeros, chats, etc.) y solicitar préstamos o donaciones a sus contactos/amigos/seguidores, respaldar estafas y propagar programas maliciosos compartiendo archivos adjuntos o enlaces maliciosos.

Además, las cuentas robadas relacionadas con las finanzas (por ejemplo, comercio electrónico, transferencia de dinero, monederos digitales, banca en línea, etc.) pueden utilizarse para realizar transacciones fraudulentas y compras en línea. Es más, los ciberdelincuentes podrían intentar infectar la red corporativa a través de una cuenta asociada.

En resumen, al confiar en un correo electrónico como "Documento compartido de forma segura", los usuarios pueden sufrir graves problemas de privacidad, pérdidas financieras y robo de identidad.

Si ya ha introducido sus credenciales de inicio de sesión en un sitio web de phishing - cambie las contraseñas de todas las cuentas potencialmente comprometidas e informe a su soporte oficial sin demora.

| Nombre | "Document Shared Securely" correo electrónico de phishing |

| Tipo de amenaza | Phishing, estafa, ingeniería social, fraude |

| Reclamación falsa | Se ha compartido un documento seguro con el destinatario. |

| Disfrazar | Zoho |

| Síntomas | Compras online no autorizadas, cambio de contraseñas de cuentas online, robo de identidad, acceso ilegal al ordenador. |

| Métodos de distribución | Correos electrónicos engañosos, anuncios emergentes en línea fraudulentos, técnicas de envenenamiento de motores de búsqueda, dominios mal escritos. |

| Daños | Pérdida de información privada sensible, pérdida monetaria, robo de identidad. |

| Eliminación de Malware | Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. |

Ejemplos de campañas de spam de phishing

"HSBC - Account Credited With An Inward Payment", "Cryptopia","eBucks Rewards", y "Turan Drilling & Engineering Company" son sólo algunos de nuestros últimos artículos sobre correos electrónicos de phishing.

Sin embargo, aparte de las campañas dirigidas a la información privada, otras estafas frecuentes promovidas a través de este correo incluyen la sextorsión, el soporte técnico, el pago por adelantado, el reembolso, la herencia, etc. Además, los correos engañosos se utilizan para propagar todo tipo de malware.

Aunque la creencia generalizada de que el correo basura está mal escrito y lleno de errores gramaticales y ortográficos no es falsa, no siempre es así. Estos correos pueden estar redactados de forma competente e incluso disfrazados de forma convincente como mensajes de proveedores de servicios, empresas, organizaciones, instituciones, autoridades y otras entidades legítimas.

¿Cómo infectan los ordenadores las campañas de spam?

Las campañas de spam propagan programas maliciosos a través de archivos maliciosos adjuntos o vinculados a los mensajes de correo electrónico. Estos archivos pueden ser documentos (Microsoft Office, Microsoft OneNote, PDF, etc.), archivos comprimidos (RAR, ZIP, etc.), ejecutables (.exe, .run, etc.), JavaScript, etcétera.

La descarga/instalación del malware se pone en marcha en cuanto se abre un archivo infeccioso. Sin embargo, algunos formatos requieren una interacción adicional para iniciar los procesos de infección. Por ejemplo, los archivos de Microsoft Office necesitan que los usuarios activen macrocomandos (es decir, edición/contenido), mientras que los documentos de OneNote requieren que hagan clic en enlaces o archivos incrustados.

¿Cómo evitar la instalación de malware?

Es esencial abordar los correos electrónicos entrantes y otros mensajes con precaución. Desaconsejamos abrir archivos adjuntos o enlaces que se encuentren en correos dudosos/irrelevantes, ya que pueden ser infecciosos.

Sin embargo, los programas maliciosos se distribuyen utilizando diversos métodos. Por ello, recomendamos estar alerta mientras se navega, ya que los contenidos fraudulentos y peligrosos en línea suelen parecer legítimos e inocuos.

Otra recomendación es descargar sólo de fuentes oficiales y de confianza. El software debe activarse y actualizarse utilizando funciones/herramientas proporcionadas por desarrolladores genuinos, ya que las herramientas de activación ilegales ("cracks") y las actualizaciones de terceros pueden contener malware.

Es primordial para la integridad del dispositivo y la seguridad del usuario tener instalado un antivirus de confianza y mantenerlo actualizado. Los programas de seguridad deben utilizarse para realizar análisis periódicos del sistema y eliminar las amenazas detectadas. Si ya ha abierto archivos adjuntos maliciosos, le recomendamos que ejecute un análisis con Combo Cleaner para eliminar automáticamente el malware infiltrado.

Texto presentado en la carta de correo electrónico spam "Documento compartido de forma segura":

Subject: Access Your Secure Document

Document Shared Securely

We are pleased to inform you that a secure document has been shared with you. Please use the link below to download the document:

Download Document

If you have any questions or need further assistance, please do not hesitate to contact us.

This email and any attachments are confidential and intended solely for the recipient. If you have received this message in error, please notify the sender and delete this email. Unauthorized use, disclosure, or distribution of this communication is prohibited.

Captura de pantalla del sitio web de phishing promovido por la campaña de spam "Document Shared Securely":

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

▼ DESCARGAR Combo Cleaner

El detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por Rcs Lt, la empresa matriz de PCRisk. Leer más. Si decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso.

Menú rápido:

- ¿Qué es "Document Shared Securely" correo electrónico de phishing?

- Tipos de emails maliciosos.

- ¿Cómo detectar un email malicioso?

- ¿Qué hacer si cayó en una estafa por email?

Tipos de emails maliciosos:

![]() Emails Phishing

Emails Phishing

Por lo general, los ciberdelincuentes utilizan emails engañosos para engañar a los usuarios de Internet para que revelen su información privada confidencial. Oor ejemplo, información de inicio de sesión para varios servicios online, cuentas de email o información bancaria online.

Estos ataques se denominan phishing (suplantación de identidad). En un ataque de phishing, los ciberdelincuentes generalmente envían un mensaje por email con algún logotipo de servicio popular (por ejemplo, Microsoft, DHL, Amazon, Netflix), crean urgencia (dirección de envío incorrecta, contraseña caducada, etc.) y colocan un enlace esperando que sus potenciales víctimas hagan clic en el.

Después de hacer clic en el enlace presentado en dicho email, las víctimas son redirigidas a una página web falsa que se ve idéntica o extremadamente similar a la original. Luego se les pide a las víctimas que ingresen su contraseña, los detalles de la tarjeta de crédito o alguna otra información que sea robada por los ciberdelincuentes.

![]() Emails con Archivos Adjuntos Maliciosos

Emails con Archivos Adjuntos Maliciosos

Otro vector de ataque popular son los emails spam (correos no deseado) con archivos adjuntos maliciosos que infectan las computadoras de los usuarios con malware. Los archivos adjuntos maliciosos suelen llevar troyanos capaces de robar contraseñas, información bancaria y otra información confidencial.

En tales ataques, el objetivo principal de los ciberdelincuentes es engañar a sus víctimas potenciales para que abran un archivo adjunto infectado en el email. Para lograr este objetivo, los mensajes de email generalmente hablan de facturas, faxes o mensajes de voz recibidos recientemente.

Si una víctima potencial cae en la trampa y abre el archivo adjunto, su computadora se infectan y los ciberdelincuentes pueden recopilar mucha información confidencial.

Si bien es un método más complicado para robar información personal (los filtros de spam y los programas antivirus generalmente detectan tales intentos), si logran tener éxito, los ciberdelincuentes pueden obtener una gama mucho más amplia de datos y recopilar información durante un período de tiempo prolongado.

![]() Emails de sextorsión

Emails de sextorsión

Este es un tipo de phishing. En este caso, los usuarios reciben un email alegando que un ciberdelincuente podría acceder a la cámara web de la víctima potencial y tiene una grabación de video de su masturbación.

Para eliminar del video, se les pide a las víctimas que paguen un rescate (generalmente usando Bitcoin u otra criptomoneda). Sin embargo, todas estas afirmaciones son falsas: los usuarios que reciben dichos emails deben ignorarlos y eliminarlos.

¿Cómo detectar un email malicioso?

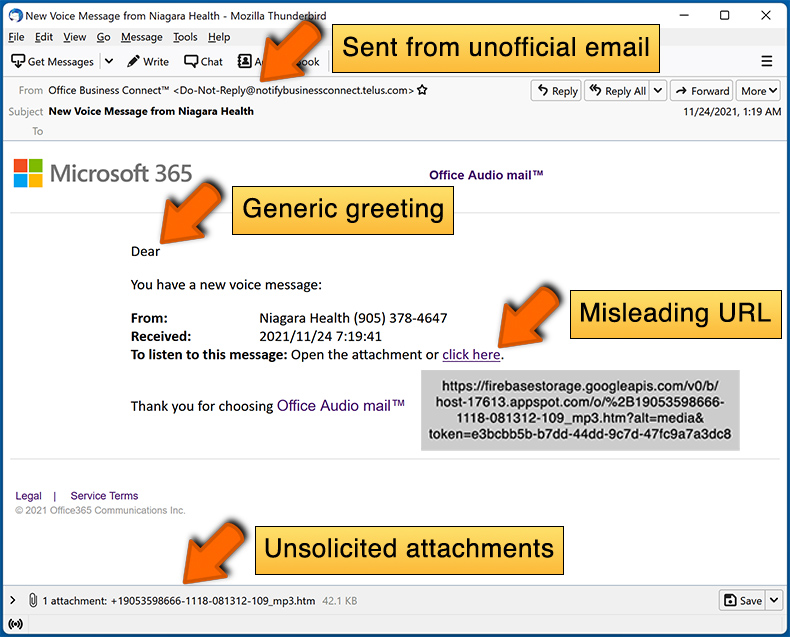

Si bien los ciberdelincuentes intentan que sus emails trampas parezcan confiables, aquí hay algunas cosas que debe tener en cuenta cuando intente detectar un email phishing:

- Verifique la dirección email del remitente ("de"): coloque el mouse sobre la dirección "de" y verifique si es legítima. Por ejemplo, si recibió un email de Microsoft, asegúrese de verificar si la dirección de email es @microsoft.com y no algo sospechoso como @m1crosoft.com, @microsfot.com, @account-security-noreply.com, etc.

- Compruebe si hay saludos genéricos: si el saludo en el email es "Estimado usuario", "Estimado @su_email.com", "Estimado cliente", debería generar sospechas. Por lo general, las empresas lo llaman por su nombre. La falta de esta información podría indicar un intento de phishing.

- Verifique los enlaces en el email: coloque el mouse sobre el enlace presentado en el email, si el enlace que aparece parece sospechoso, no haga clic en él. Por ejemplo, si recibió un email de Microsoft y el enlace del email muestra que dirige a firebasestorage.googleapis.com/v0..., no debe confiar en él. Es mejor no hacer clic en los enlaces de los emails, sino visitar la página web de la empresa que le envió el email en primer lugar.

- No confíe ciegamente en los archivos adjuntos de email: por lo general, las empresas legítimas le pedirán que inicie sesión en su página web y vea los documentos desde allí. Si recibió un email con un archivo adjunto, es una buena idea escanearlo con una aplicación antivirus. Los archivos adjuntos de email infectados son un vector de ataque común utilizado por los ciberdelincuentes.

Para minimizar el riesgo de abrir emails phishing y maliciosos, le recomendamos utilizar Combo Cleaner.

Ejemplo de email spam:

¿Qué hacer si cayó en una estafa por email?

- Si hizo clic en un enlace en un email de phishing e ingresó su contraseña: asegúrese de cambiar su contraseña lo antes posible. Por lo general, los ciberdelincuentes recopilan credenciales robadas y luego las venden a otros grupos que las utilizan con fines maliciosos. Si cambia su contraseña de manera oportuna, existe la posibilidad de que los delincuentes no tengan tiempo suficiente para hacer ningún daño.

- Si ingresó la información de su tarjeta de crédito: comuníquese con su banco lo antes posible y explique la situación. Es muy probable que deba cancelar su tarjeta de crédito comprometida y pedir una nueva.

- Si ve algún signo de robo de identidad: debe comunicarse de inmediato con la Federal Trade Commission. Esta institución recopilará información sobre su situación y creará un plan de recuperación personal.

- Si abrió un archivo adjunto malicioso: su computadora probablemente esté infectada, debe escanearla con una aplicación antivirus confiable. Para ello, le recomendamos utilizar Combo Cleaner.

- Ayude a otros usuarios de Internet: informe los emails de phishing a Anti-Phishing Working Group, FBI’s Internet Crime Complaint Center, National Fraud Information Center y U.S. Department of Justice.

Preguntas más frecuentes (FAQ)

¿Por qué he recibido este correo electrónico?

Los correos/mensajes spam no son personales, aunque incluyan información relevante para los destinatarios. Los ciberdelincuentes envían este correo en operaciones masivas, por lo que miles de usuarios reciben correos idénticos (o increíblemente parecidos).

He facilitado mis datos personales al ser engañado por este correo spam, ¿qué debo hacer?

Si ha revelado sus credenciales de acceso, cambie las contraseñas de todas las cuentas potencialmente comprometidas e informe a su soporte oficial. Sin embargo, si ha facilitado otra información privada (por ejemplo, fotos/escáneres de pasaporte, datos del DNI, números de tarjetas de crédito/débito, etc.) - póngase en contacto inmediatamente con las autoridades correspondientes.

He leído un correo spam pero no he abierto el archivo adjunto, ¿está infectado mi ordenador?

No, leer un correo electrónico no supone una amenaza de infección. La descarga/instalación de malware se activa al abrir o hacer clic en un archivo adjunto o enlace malicioso.

He descargado y abierto un archivo adjunto a un correo spam, ¿está infectado mi ordenador?

Si el archivo abierto era un ejecutable (.exe, .run, etc.) - lo más probable es que sí - el sistema estaba infectado. Sin embargo, podría haberlo evitado si se tratara de un documento (.doc, .pdf, .xls, .one, etc.). Estos formatos pueden necesitar acciones adicionales (por ejemplo, activar comandos de macros, hacer clic en archivos/enlaces incrustados, etc.) para comenzar a descargar/instalar malware.

¿Retira Combo Cleaner las infecciones de malware presentes en los adjuntos de correo electrónico?

Sí, Combo Cleaner es capaz de detectar y eliminar prácticamente todas las infecciones de malware conocidas. Tenga en cuenta que ejecutar un análisis completo del sistema es crucial, ya que el software malicioso de gama alta tiende a esconderse en lo más profundo de los sistemas.

▼ Mostrar discusión.