Instrucciones de eliminación del malware ScarletStealer

![]() Escrito por Tomas Meskauskas el

Escrito por Tomas Meskauskas el

¿Qué tipo de malware es ScarletStealer?

ScarletStealer (Scarlet Stealer) es un software malicioso diseñado para robar información de los dispositivos infectados. En el momento de escribir estas líneas, este ladrón es un malware poco sofisticado.

El núcleo de la funcionalidad de ScarletStealer depende de los componentes adicionales que descarga/instala. Este ladrón se ha utilizado en campañas dirigidas a usuarios de América del Norte y del Sur, Asia Meridional y Sudoriental, África del Norte y del Sur y Europa.

Visión general del malware ScarletStealer

ScarletStealer se infiltra en los sistemas a través de una compleja cadena compuesta por múltiples descargadores; el último se llama Penguish. Aunque las cadenas de este tipo suelen utilizarse para introducir malware igualmente sofisticado en los dispositivos, ScarletStealer no es un programa de este tipo.

Este stealer está mal construido y contiene código redundante y fallos. Por ejemplo, el programa no se configura para iniciarse automáticamente cada vez que se reinicia el sistema, lo que forma parte de su protocolo para garantizar la persistencia. Esto podría sugerir que el malware aún está en desarrollo.

El objetivo de este programa es extraer y exfiltrar datos vulnerables de los dispositivos. Tras infiltrarse con éxito, ScarletStealer comprueba si hay monederos de criptomonedas instalados buscando rutas de carpetas específicas ("%APPDATA%\Roaming\[crypto_name/wallet_name]", etc.).

Este ladrón se apoya en otros programas y extensiones del navegador para cumplir su propósito de robo de datos. Por lo tanto, si se detecta algo de interés, el programa ejecuta un comando PowerShell para descargar/instalar el software/componente apropiado.

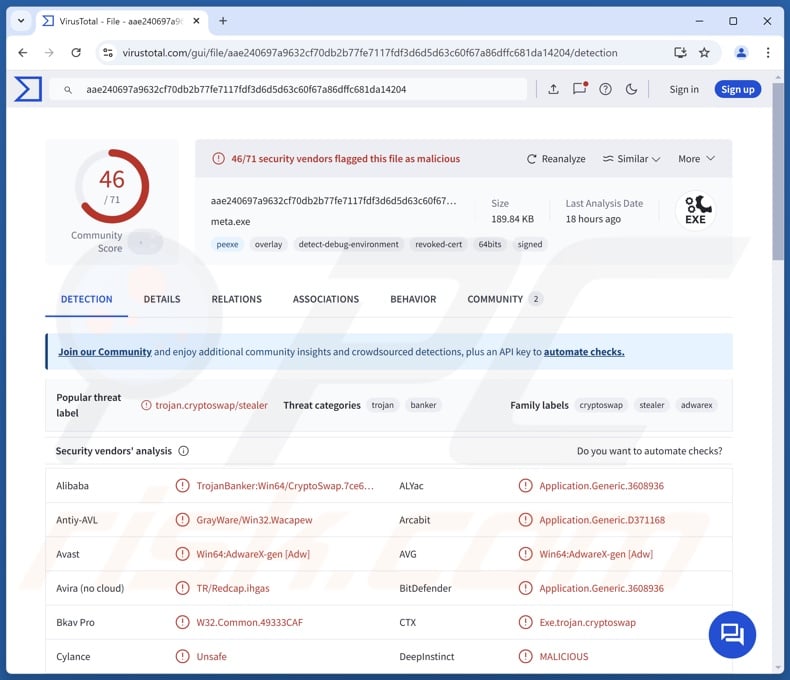

Se observó que ScarletStealer inyectaba "meta.exe" para modificar el acceso directo del navegador Google Chrome. De este modo, el navegador se ejecuta con una o varias extensiones maliciosas. Otra adición conocida es "metaver_.exe", que roba información de las extensiones de Chrome instaladas.

Hay que mencionar que los desarrolladores de malware suelen mejorar sus creaciones y metodologías. Por lo tanto, no es improbable que los desarrolladores de ScarletStealer sigan actualizando este ladrón racionalizándolo y añadiendo diferentes componentes o funciones.

En resumen, la presencia de software como ScarletStealer en los dispositivos puede provocar graves problemas de privacidad, pérdidas económicas y robos de identidad.

| Nombre | ScarletStealer virus |

| Tipo de amenaza | Troyano, virus ladrón de contraseñas. |

| Nombres de detección | Avast (Win64:AdwareX-gen [Adw]), Combo Cleaner (Application.Generic.3608936), DrWeb (Trojan.PWS.Stealer.38504), Kaspersky (Trojan-Banker.Win64.CryptoSwap.b), Microsoft (Trojan:Win64/ScarletFlash!MSR), Lista completa de detecciones (VirusTotal) |

| Síntomas | Los troyanos están diseñados para infiltrarse sigilosamente en el ordenador de la víctima y permanecer en silencio, por lo que no hay síntomas particulares claramente visibles en una máquina infectada. |

| Métodos de distribución | Archivos adjuntos de correo electrónico infectados, anuncios maliciosos en línea, ingeniería social, "cracks" de software. |

| Daños | Robo de contraseñas e información bancaria, suplantación de identidad, incorporación del ordenador de la víctima a una botnet. |

| Eliminación de Malware | Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. |

Ejemplos de programas maliciosos de tipo ladrón

Hemos escrito sobre innumerables programas maliciosos; Acrid, CoinLurker, JarkaStealer, PXA, Glove y Muck son sólo algunos de nuestros últimos artículos sobre robos.

Este tipo de malware puede estar diseñado para robar sólo detalles específicos o una amplia gama de información. Es pertinente mencionar que el uso de robos en combinación con otros programas es frecuente, y lo mismo ocurre con las capacidades de robo de datos en general.

Independientemente de qué información robe el malware (si es que roba alguna) o qué funcionalidades tenga, la presencia del software en un sistema amenaza la integridad del dispositivo y la seguridad del usuario. Por lo tanto, todas las amenazas deben eliminarse inmediatamente tras su detección.

¿Cómo se infiltró ScarletStealer en mi ordenador?

Por lo general, el malware se propaga utilizando tácticas de phishing e ingeniería social. Entre los métodos de distribución más extendidos se encuentran los troyanos de tipo backdoor/loader/downloader, las descargas no autorizadas, las estafas en línea, los correos electrónicos y mensajes de spam, los canales de descarga dudosos (por ejemplo, sitios web de programas gratuitos y de terceros, redes de intercambio P2P, etc.), los programas y soportes pirateados, los actualizadores falsos y las herramientas ilegales de activación de software ("cracks").

Además, algunos programas maliciosos pueden autopropagarse a través de redes locales y dispositivos de almacenamiento extraíbles (por ejemplo, memorias USB, discos duros externos, etc.).

Los programas maliciosos suelen camuflarse o incluirse en archivos de programas o multimedia normales. Vienen en varios formatos, por ejemplo, archivos comprimidos (RAR, ZIP, etc.), ejecutables (.exe, .run, etc.), documentos (PDF, Microsoft Office, Microsoft OneNote, etc.), JavaScript, etc.

La cadena de infección se desencadena en cuanto se abre un archivo virulento. Sin embargo, algunos formatos necesitan una interacción adicional del usuario para iniciar la descarga/instalación del malware. Por ejemplo, los archivos de Microsoft Office requieren que los usuarios activen macrocomandos (es decir, edición/contenido), mientras que los documentos de OneNote necesitan que hagan clic en enlaces o archivos incrustados.

¿Cómo evitar la instalación de programas maliciosos?

Recomendamos encarecidamente vigilar la navegación, ya que en Internet abundan los contenidos engañosos y maliciosos. Los correos electrónicos entrantes y otros mensajes deben abordarse con precaución. Se desaconseja abrir archivos adjuntos o enlaces encontrados en correos dudosos, ya que pueden ser infecciosos.

Además, todas las descargas deben realizarse desde fuentes oficiales y verificadas. Otra recomendación es activar y actualizar el software utilizando funciones/herramientas auténticas, ya que las adquiridas a terceros pueden contener malware.

Es primordial para la seguridad del dispositivo/usuario tener instalado un antivirus fiable y mantenerlo actualizado. Los programas de seguridad deben utilizarse para ejecutar análisis regulares del sistema y eliminar las amenazas y problemas detectados. Si cree que su ordenador ya está infectado, le recomendamos que ejecute un análisis con Combo Cleaner para eliminar automáticamente el malware infiltrado.

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

▼ DESCARGAR Combo Cleaner

El detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por Rcs Lt, la empresa matriz de PCRisk. Leer más. Si decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso.

Menú rápido:

- ¿Qué es ScarletStealer?

- PASO 1. Eliminación manual del malware ScarletStealer.

- PASO 2. Compruebe si su ordenador está limpio.

¿Cómo eliminar malware manualmente?

La eliminación manual de malware es una tarea complicada - normalmente es mejor dejar que los programas antivirus o anti-malware lo hagan automáticamente. Para eliminar este malware recomendamos utilizar Combo Cleaner.

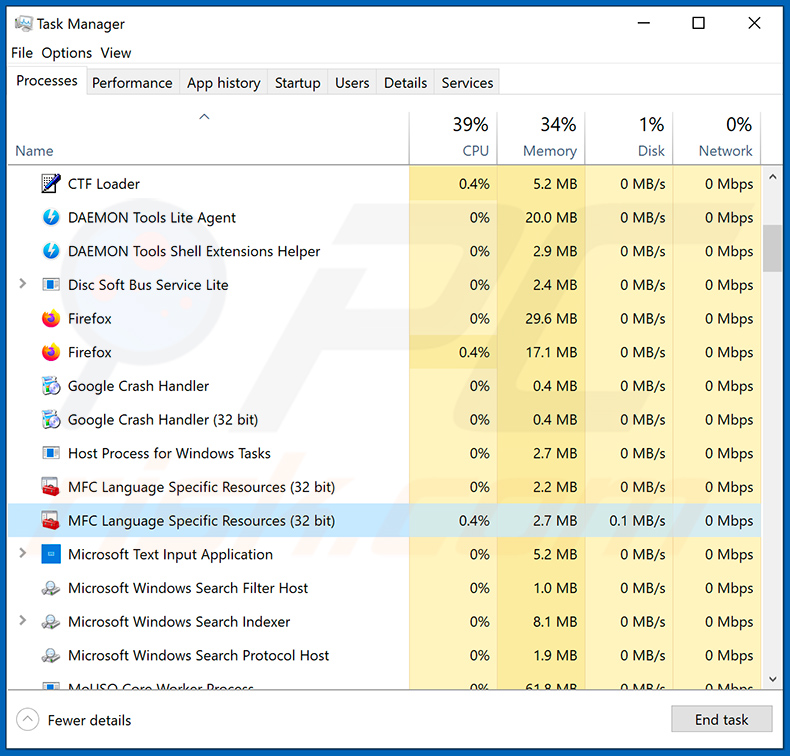

Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. He aquí un ejemplo de un programa sospechoso que se ejecuta en el ordenador de un usuario:

Si ha comprobado la lista de programas que se ejecutan en su ordenador, por ejemplo, mediante el administrador de tareas, y ha identificado un programa que parece sospechoso, debe continuar con estos pasos:

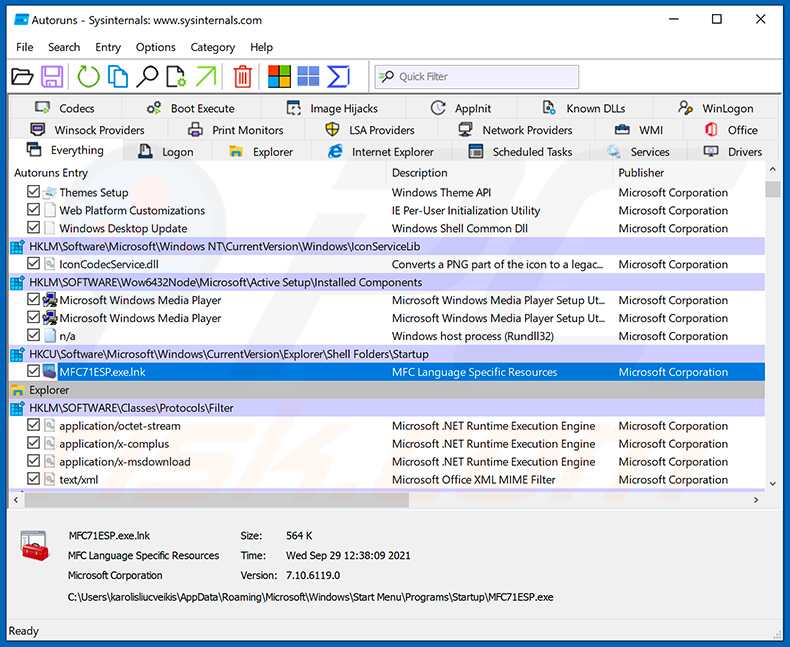

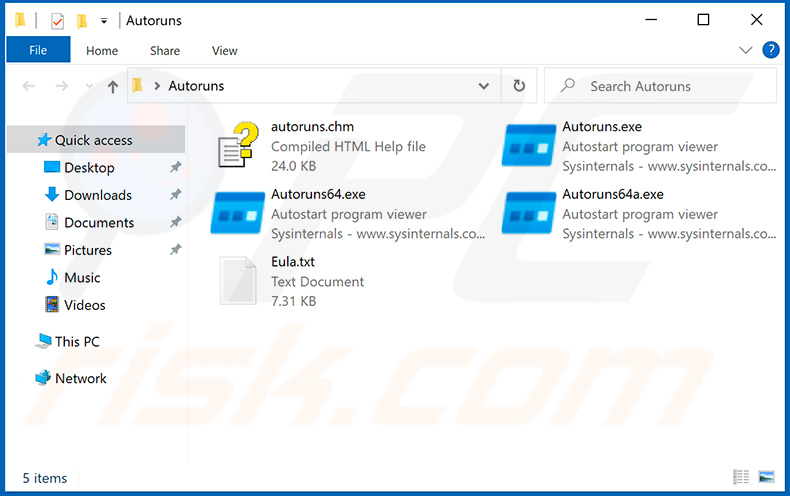

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

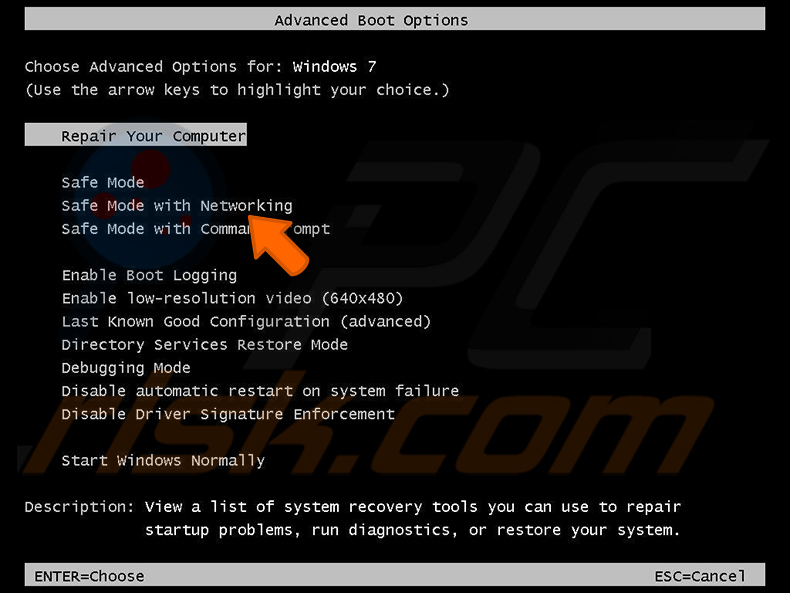

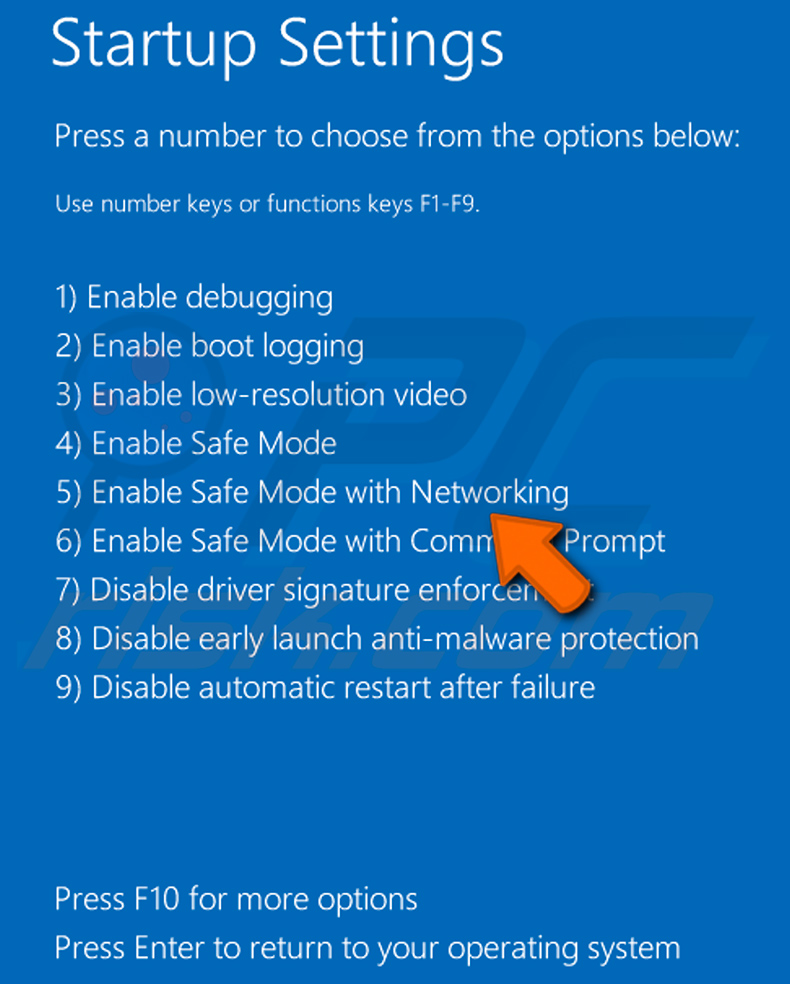

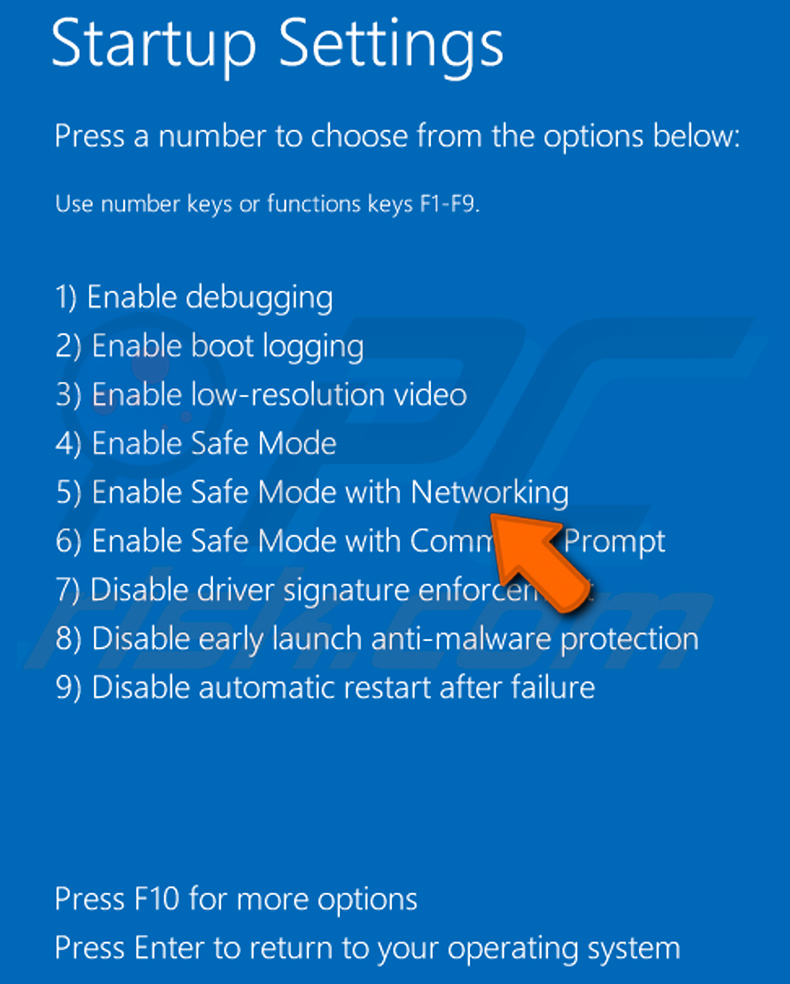

Reinicie su ordenador en Modo Seguro:

Reinicie su ordenador en Modo Seguro:

Usuarios de Windows XP y Windows 7: Inicie su ordenador en Modo Seguro. Haz clic en Inicio, Apagar, Reiniciar y Aceptar. Durante el proceso de arranque del ordenador, pulse la tecla F8 del teclado varias veces hasta que aparezca el menú de opciones avanzadas de Windows y, a continuación, seleccione Modo seguro con funciones de red de la lista.

Vídeo que muestra cómo iniciar Windows 7 en "Modo seguro con funciones de red":

Usuarios de Windows 8: Inicie Windows 8 en Modo seguro con funciones de red - Vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de la búsqueda seleccione Configuración. Haga clic en Opciones avanzadas de inicio, en la ventana abierta "Configuración general del PC", seleccione Inicio avanzado.

Haga clic en el botón "Reiniciar ahora". Su ordenador se reiniciará en el "Menú de opciones avanzadas de inicio". Haga clic en el botón "Solucionar problemas" y, a continuación, en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haz clic en "Configuración de inicio".

Haz clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de Configuración de inicio. Pulsa F5 para arrancar en Modo seguro con funciones de red.

Vídeo que muestra cómo iniciar Windows 8 en "Modo seguro con funciones de red":

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de encendido. En el menú que se abre, haz clic en "Reiniciar" mientras mantienes pulsada la tecla "Mayúsculas" del teclado. En la ventana "Elegir una opción", haga clic en "Solucionar problemas" y, a continuación, seleccione "Opciones avanzadas".

En el menú de opciones avanzadas seleccione "Configuración de inicio" y haga clic en el botón "Reiniciar". En la siguiente ventana debes pulsar la tecla "F5" de tu teclado. Esto reiniciará su sistema operativo en modo seguro con conexión en red.

Vídeo que muestra cómo iniciar Windows 10 en "Modo seguro con conexión en red":

Extrae el archivo descargado y ejecuta el archivo Autoruns.exe.

Extrae el archivo descargado y ejecuta el archivo Autoruns.exe.

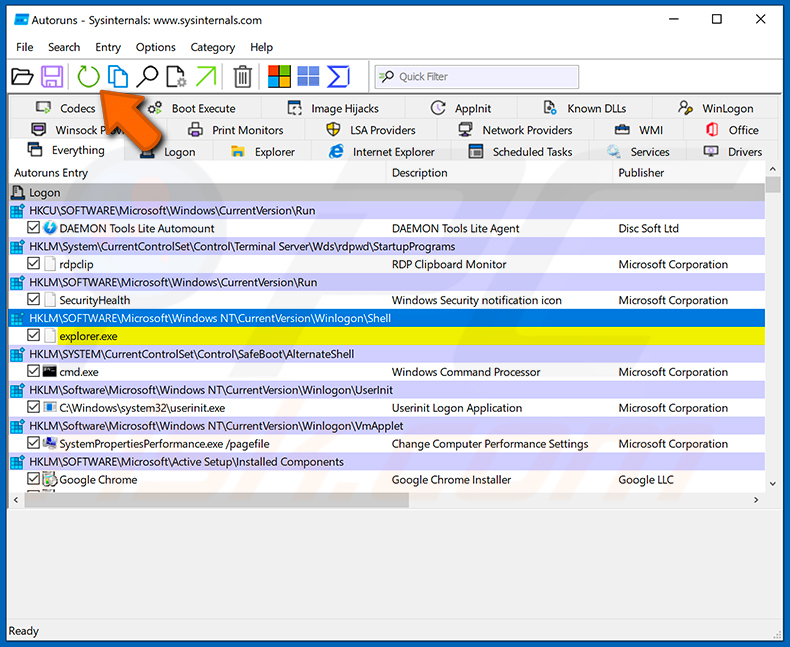

En la aplicación Autoruns, haz clic en "Opciones" en la parte superior y desmarca las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Tras este procedimiento, haz clic en el icono "Actualizar".

En la aplicación Autoruns, haz clic en "Opciones" en la parte superior y desmarca las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Tras este procedimiento, haz clic en el icono "Actualizar".

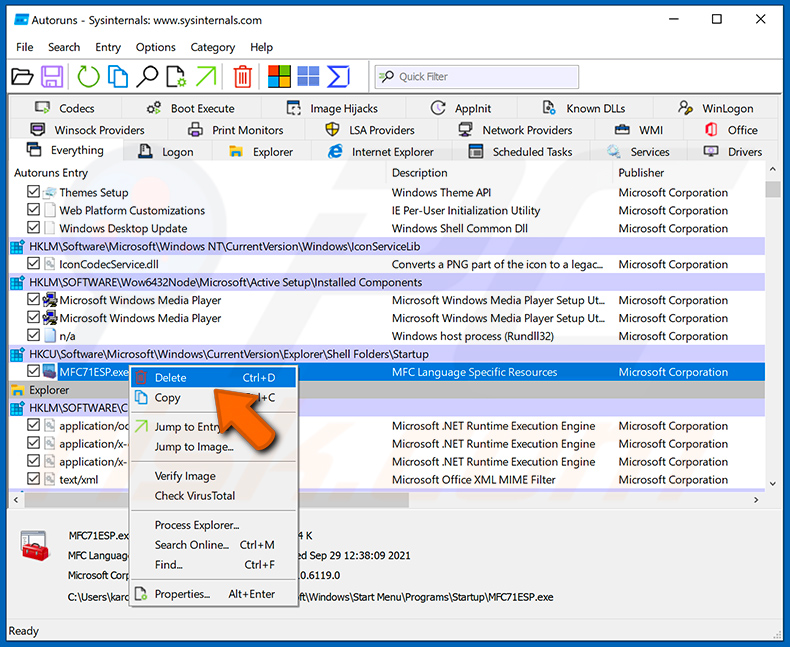

Compruebe la lista proporcionada por la aplicación Autoruns y localice el archivo malicioso que desea eliminar.

Compruebe la lista proporcionada por la aplicación Autoruns y localice el archivo malicioso que desea eliminar.

Anota su ruta completa y su nombre. Tenga en cuenta que algunos programas maliciosos ocultan nombres de procesos bajo nombres de procesos legítimos de Windows. En esta fase, es muy importante evitar eliminar archivos del sistema. Una vez localizado el programa sospechoso que desea eliminar, haga clic con el botón derecho del ratón sobre su nombre y seleccione "Eliminar".

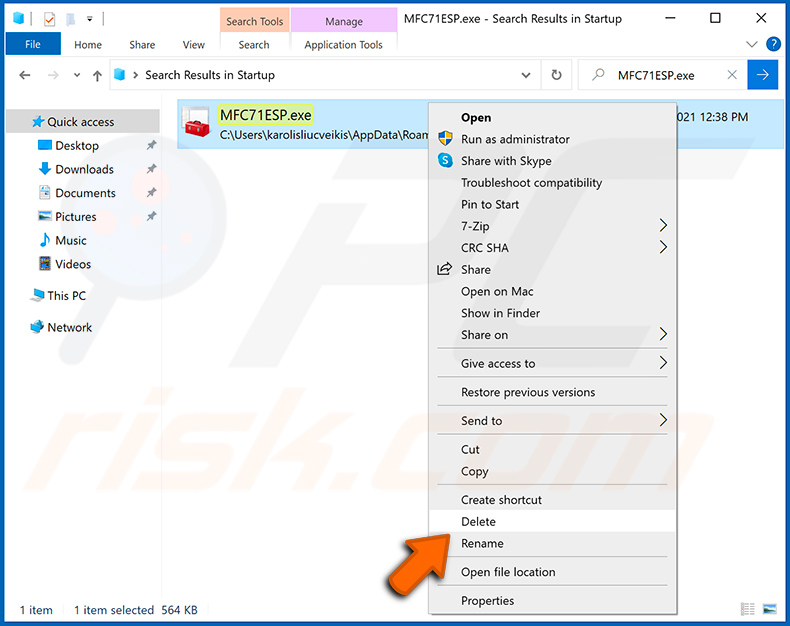

Después de eliminar el malware a través de la aplicación Autoruns (esto asegura que el malware no se ejecutará automáticamente en el próximo inicio del sistema), debe buscar el nombre del malware en su ordenador. Asegúrate de activar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre de archivo del malware, asegúrese de eliminarlo.

Reinicia el ordenador en modo normal. Siguiendo estos pasos debería eliminar cualquier malware de su ordenador. Tenga en cuenta que la eliminación manual de amenazas requiere conocimientos informáticos avanzados. Si no dispone de estos conocimientos, deje la eliminación de programas maliciosos en manos de programas antivirus y antimalware.

Es posible que estos pasos no funcionen con infecciones avanzadas de malware. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener tu ordenador seguro, instala las últimas actualizaciones del sistema operativo y utiliza software antivirus. Para asegurarte de que tu ordenador está libre de infecciones de malware, te recomendamos escanearlo con Combo Cleaner.

Preguntas más frecuentes (FAQ)

Mi ordenador está infectado con el malware ScarletStealer, ¿debo formatear mi dispositivo de almacenamiento para deshacerme de él?

No, la eliminación de malware rara vez requiere medidas drásticas.

¿Cuáles son los mayores problemas que puede causar el malware ScarletStealer?

Las amenazas que plantea una infección dependen de las capacidades del malware y de los objetivos de los atacantes. ScarletStealer está diseñado para extraer información vulnerable de los dispositivos. Las infecciones de este tipo pueden provocar graves problemas de privacidad, pérdidas económicas y robo de identidad.

¿Cuál es el objetivo del malware ScarletStealer?

El ánimo de lucro es la motivación más común de este tipo de ataques. Sin embargo, los ciberdelincuentes también pueden utilizar el malware para divertirse, llevar a cabo venganzas personales, interrumpir procesos (por ejemplo, sitios web, servicios, empresas, organizaciones, etc.), participar en el hacktivismo y lanzar ataques por motivos políticos o geopolíticos.

¿Cómo se infiltró el malware ScarletStealer en mi ordenador?

Los programas maliciosos proliferan principalmente a través de descargas no autorizadas, troyanos, canales de descarga sospechosos (por ejemplo, sitios web de alojamiento de archivos no oficiales y gratuitos, redes de intercambio P2P, etc.), contenidos pirateados, correo basura, estafas en línea, herramientas ilegales de activación de software ("cracking") y actualizaciones falsas. Algunos programas maliciosos pueden propagarse por sí mismos a través de redes locales y dispositivos de almacenamiento extraíbles.

¿Me protegerá Combo Cleaner del malware?

Sí, Combo Cleaner puede detectar y eliminar casi todas las infecciones de malware conocidas. Tenga en cuenta que es esencial realizar un análisis completo del sistema, ya que el software malicioso de gama alta tiende a esconderse en las profundidades del sistema.

▼ Mostrar discusión.