Software malicioso Predator The Thief

![]() Escrito por Tomas Meskauskas el (actualizado)

Escrito por Tomas Meskauskas el (actualizado)

Guía para eliminar el virus Predator

¿Qué es Predator The Thief?

Predator The Thief es una infección muy peligrosa de tipo troyano que recaba información variada del usuario y sistema. Estas infecciones se introducen a menudo en los sistemas sin el consentimiento de los usuarios. Su presencia podría dar lugar a graves problema de privacidad y pérdidas económicas graves.

Tras introducirse en el sistema, Predator The Thief intenta extraer información de varias aplicaciones y recaba archivos. La lista de aplicaciones afectadas incluye una serie de navegadores web, Steam, Discord, FileZilla, y WinFTP. Sepa que Predator The Thief hace primero una captura de la pantalla actual. La finalidad principal de esta infección es recabar credenciales de cuentas. Se introducen aplicaciones de Discord/Steam y se intenta extraer información de acceso. Asimismo, registra cookies, datos de usuarios y contraseñas, así como la información almacenada en varios navegadores web. La lista de funciones incluye también el robo de monederos de criptodivisas. Al registrar estos datos, los delincuentes pueden obtener acceso a cuentas de sus víctimas. Muchos usuarios no tienen conocimientos en ciberseguridad y probablemente usen cuentas y contraseñas idénticas en múltiples cuentas; tras obtener acceso a una sola cuenta, los ciberdelincuentes pueden acceder a otras. Esas personas tienen como objetivo generar el máximo beneficio posible. Por tanto, las cuentas secuestradas pueden usarse de forma abusiva. Las cuentas bancarias se suelen usar de forma indebida en compras online, transferencias de dinero, etc. Las cuentas de correo electrónico y redes sociales se usan para propagar software malicioso y robar la identidad de las víctimas. Los delincuentes distribuyen software malicioso enviando archivos maliciosos a los contactos de todas las víctimas e instándoles a abrir archivos. Podrían usar también tales cuentas para pedir dinero de los contactos de las víctimas. Por tanto, este tratamiento de los datos puede ocasionar problemas de privacidad o incluso el robo de la identidad. El robo de archivos es otra función Predator The Thief. Esta app maliciosa busca archivos .doc, .docx, .txt y .log en las carpetas Escritorio, Descargas y Documentos. Los archivos de este tipo se almacenan en la carpeta "Files" (que es creada por Predator The Thief) y luego de carga a un servidor remoto de control junto con la información recabada. Aunque Predator The Thief recaba también información del sistema (CPU, GPU, sistema operativo, nombre de usuario, etc.), su finalidad principal es grabar datos de acceso para secuestrar las cuentas de las víctimas. Por tanto, es imprescindible eliminar esta infección. Sepa que se oculta el proceso de Predator The Thief en el Administrador de tareas de Windows. La muestra analizada se llamaba "Canonical Legible", un nombre de proceso que no parece particularmente sospechoso o dañino (otros troyanos de este tipo suelen ejecutar procesos con nombres de caracteres o dígitos aleatorios o procesos sin nombre). Por tanto, si ve procesos sospechosos (p. ej aplicaciones que nunca antes ha instalado), finalice el proceso de inmediato, analice el sistema con una solución de seguridad en internet y elimine todas las amenazas detectadas.

| Nombre | troyano Predator The Thief |

| Tipo de amenaza | Troyano, virus que sustrae contraseñas, software malicioso bancario, software espía |

| Detectada como | Avast (Win32:DangerousSig [Trj]), BitDefender (Trojan.GenericKD.31830202), ESET-NOD32 (Win32/Spy.Agent.PQW), Kaspersky (Trojan-Spy.Win32.Stealer.lbn), lista completa (VirusTotal) |

| Síntomas | Los troyanos están diseñados para introducirse silenciosamente en el equipo de las víctimas y permanecer en silencio. Por tanto, no existen síntomas particulares que estén visibles claramente en el equipo infectado. |

| Métodos de distribución | Adjuntos de e-mail infectados, anuncios maliciosos en internet, ingeniería social, software pirata. |

| Daño | Información bancaria sustraída, contraseñas, suplantación de la identidad, equipo de la víctima añadida a una red de robots. |

| Eliminación | Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. |

Hay decenas de infecciones de tipo troyano que comparten similitudes con Predator The Thief. La lista de ejemplos incluye PsiXBot, Tinynuke, FormBook, TrickBot, y Adwind. Aunque esas infecciones están desarrolladas por diferentes ciberdelincuentes, su comportamiento es idéntico; todas recaban datos y ponen en peligro la privacidad y la seguridad de las cuentas bancarias. Debería eliminar esas infecciones de inmediato.

Análisis técnico del software malicioso Predator The Thief:

- Detectada como: Avast (Win32:DangerousSig [Trj]), BitDefender (Trojan.GenericKD.31830202), Kaspersky (Trojan-Spy.Win32.Stealer.lbn), ESET-NOD32 (Win32/Spy.Agent.PQW)

- Lista completa de detecciones antivirus: VirusTotal

- Nombre de archivo ejecutable: 6421790b5ee44f21d25eb82b559ce92c.exe

- Muestra enviada por primera vez: 2019-03-27 (creada en 2019-03-25)

¿Cómo se introdujo Predator The Thief en mi equipo?

La forma exacta en que los desarrolladores promocionan Predator The Thief es desconocida hasta la fecha; sin embargo, tales infecciones suelen propagarse usando campañas de correo basura, troyanos, asistentes falsos de actualización, software piratería y fuentes de descarga de software de terceros. Las campañas de correo basura se usan para propagar adjuntos maliciosos (p. ej. documentos Microsoft Office, archivos, ejecutables, etc.) junto con mensajes engañosos instando a los usuarios a que abran esos archivos. Los adjuntos suelen presentarse como recibos, facturas, albaranes y otros "documentos importantes"; sin embargo, solo es una forma de camuflarse. Si se abren, pueden producirse varias infecciones en el equipo. Algunos troyanos ocasionan infecciones en cadena. Se introducen silenciosamente en equipos y continúan inyectando otro software malicioso en el sistema. Las herramientas de actualización de software falso infectan el sistema aprovechándose de errores en versiones de software antiguas o instalando malware en vez de la aplicación seleccionada. El software pirata tiene un comportamiento similar. Aunque su finalidad es activar software de pago gratuitamente, los delincuentes suelen propagar software malicioso y acaban infectando sus equipos en vez de conseguir acceso gratuito a programas de pago. Las fuentes de descarga no oficiales presentan a menudo ejecutables maliciosos como software legítimo, por lo que engañan a las víctimas para que descarguen e instalen software malicioso. En resumen, los principales motivos por los que se infecta el equipo son falta de conocimiento sobre esas amenazas y comportamiento imprudente.

¿Cómo evitar la instalación del software malicioso?

Para evitar esta situación, vaya con cuidado al navegar por internet y al descargar, instalar y actualizar software. La clave para mantener el equipo seguro es la precaución. Piénseselo dos veces antes de abrir adjuntos en correos. Si ha recibido el e-mail de una cuenta de correo sospechosa o desconocida y el archivo/enlace parece totalmente irrelevante, no lo abra. Asimismo, descargue sus aplicaciones de fuentes fiables a través de un enlace de descarga directo. Los instaladores o descargadores de terceros incluyen a menudo (empaquetan) programas dudosos y estas herramientas no deberían usarse. La misma norma aplica a la actualización de software. Mantener actualizadas las aplicaciones y los sistemas operativos instalados es importante. Sin embargo, esto debería hacerse con funciones o herramientas integradas proporcionadas por el desarrollador oficial. Sepa que piratear software es un ciberdelito y el riesgo de infección es extremadamente alto. Por tanto, no debería nunca intentar piratear aplicaciones instaladas. Use una solución antivirus/antiespía de reputación; esas herramientas suelen detectar y eliminar software malicioso antes de que el sistema resulte dañado. Si considera que su equipo está infectado, le recomendamos realizar un análisis con Combo Cleaner para eliminar automáticamente el software malicioso infiltrado.

Lista de navegadores web afectados por Predator The Thief:

- Amigo

- BlackHawk

- Chromium

- Comodo Dragon

- Cyberfox

- Epic Privacy Browser

- Google Chrome

- IceCat

- K-Meleon

- Kometa

- Maxthon5

- Mozilla Firefox

- Nichrome

- Opera

- Orbitum

- Pale Moon

- Sputnik

- Torch

- Vivaldi

- Waterfox

Lista de monederos de criptodivisas afectados por Predator The Thief:

- Armory

- Bitcoin

- Bytecoin

- Electrum

- Ethereum

- Multibit

Panel de control de Predator The Thief usado por los ciberdelincuentes:

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

▼ DESCARGAR Combo Cleaner

El detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por Rcs Lt, la empresa matriz de PCRisk. Leer más. Si decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso.

Menú rápido:

- ¿Qué es Predator The Thief?

- PASO 1. Eliminar manualmente el software malicioso Predator The Thief.

- PASO 2. Comprobar si el equipo está limpio.

¿Cómo eliminar el software malicioso de forma manual?

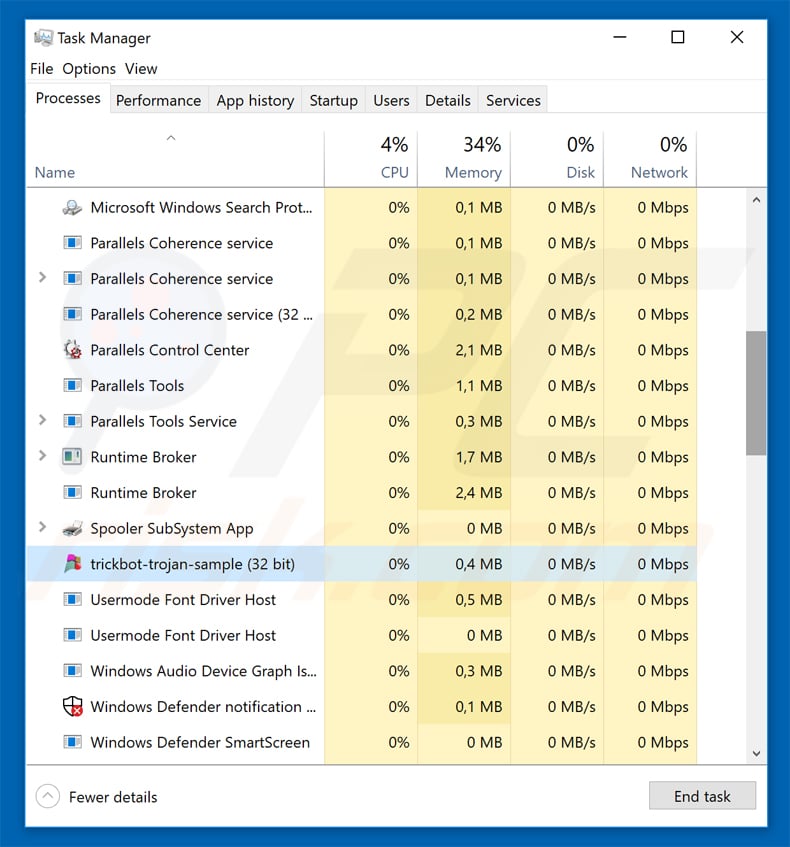

Eliminar software malicioso de forma manual es una tarea complicada; normalmente es mejor dejar que un programa antivirus o antiespía lo haga por nosotros de forma automática. Para eliminar este software malicioso, recomendamos que use Combo Cleaner. Si desea eliminar el software malicioso de forma manual, el primer paso es identificar el nombre del software malicioso que esté intentando eliminar. He aquí un ejemplo de un programa sospechoso que se ejecuta en el equipo del usuario:

Si ha inspeccionado la lista de programas que se ejecuta en su equipo a través del Administrador de tareas, por ejemplo, y ha visto un programa que parece sospechoso, debería realizar lo siguiente:

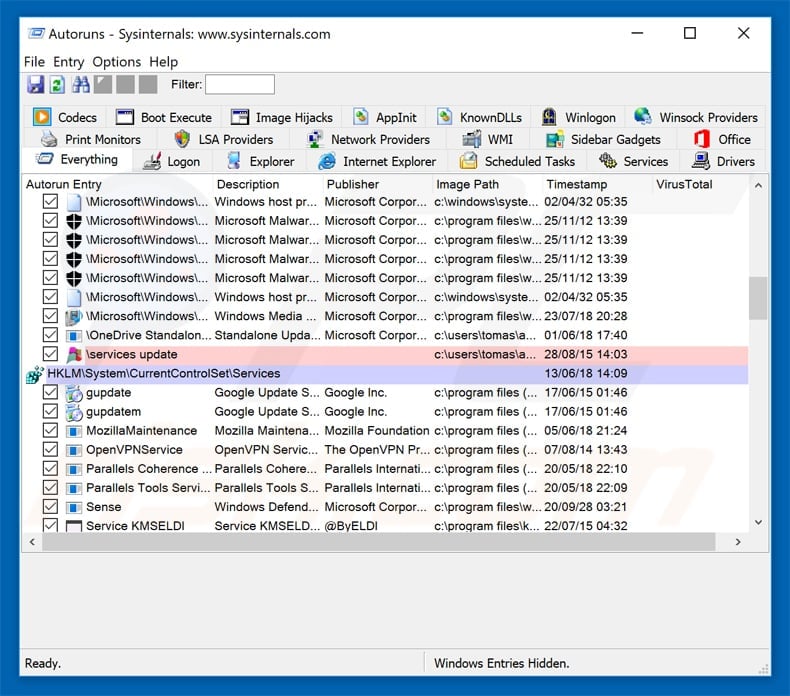

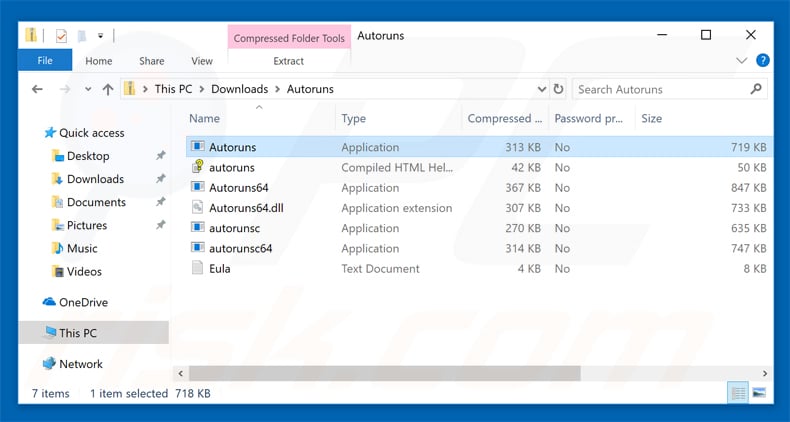

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones que se ejecutan automáticamente, carpetas de registro y del sistema de archivos.

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones que se ejecutan automáticamente, carpetas de registro y del sistema de archivos.

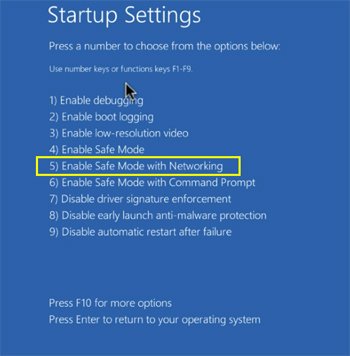

Reinicie su equipo en modo seguro:

Reinicie su equipo en modo seguro:

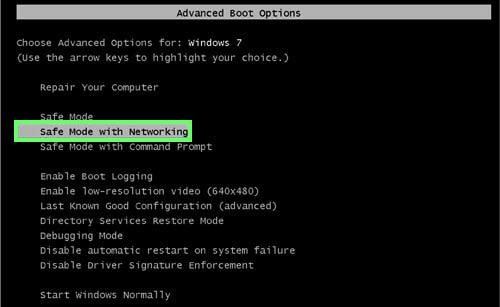

Usuarios de Windows XP y Windows 7: Inicie su equipo en modo seguro. Haga clic en Inicio, Apagar, Reiniciar y aceptar. Mientras el equipo arranca, pulse la tecla F8 en su teclado varias veces hasta que vea el menú de Opciones avanzadas de Windows, luego seleccione modo seguro con funciones de red de la lista.

Este vídeo muestra cómo iniciar Windows 7 en "Modo seguro con funciones de red":

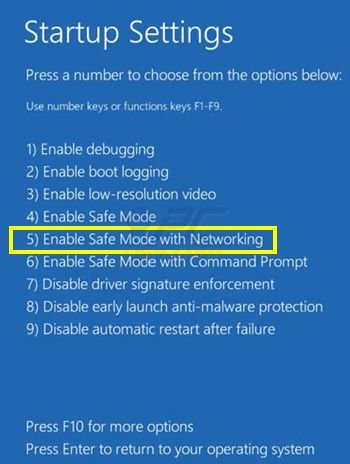

Usuarios de Windows 8: Inicie Windows 8 en modo seguro con funciones de red: Diríjase a la pantalla de inicio de Windows 8, escriba "avanzadas", en los resultados de búsqueda, seleccione "Cambiar opciones avanzadas de inicio". En la nueva ventana "Configuración de PC", vaya hasta la sección "Inicio avanzado". Haga clic en el botón "Reiniciar ahora". Su PC se reiniciará ahora con el "Menú de opciones de arranque avanzadas". Haga clic en el botón de "Solucionar problemas", luego haga clic en el botón de "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio". Haga clic en el botón "Reiniciar". Su PC se reiniciará mostrando primero la pantalla de Configuración de inicio. Pulse F5 para arrancar en Modo seguro con funciones de red.

Este vídeo muestra cómo iniciar Windows 8 en "Modo seguro con funciones de red":

Usuarios de Windows 10: Haga clic en el logo de Windows y seleccione el icono de Inicio/Apagado. En el nuevo menú, haga clic en "Reiniciar" mientras mantiene pulsada la tecla "mayúsculas" en su teclado. En la ventana "seleccione una opción", haga clic en "Solucionar problemas" y luego en "Opciones avanzadas". En el menú de opciones avanzadas, seleccione "Configuración de inicio" y haga clic en el botón "Reiniciar". En la siguiente pantalla, tendrá que pulsar la tecla F5 de su teclado. Luego se reiniciará el sistema operativo en modo seguro con funciones de red.

Este vídeo muestra cómo iniciar Windows 10 en "Modo seguro con funciones de red":

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

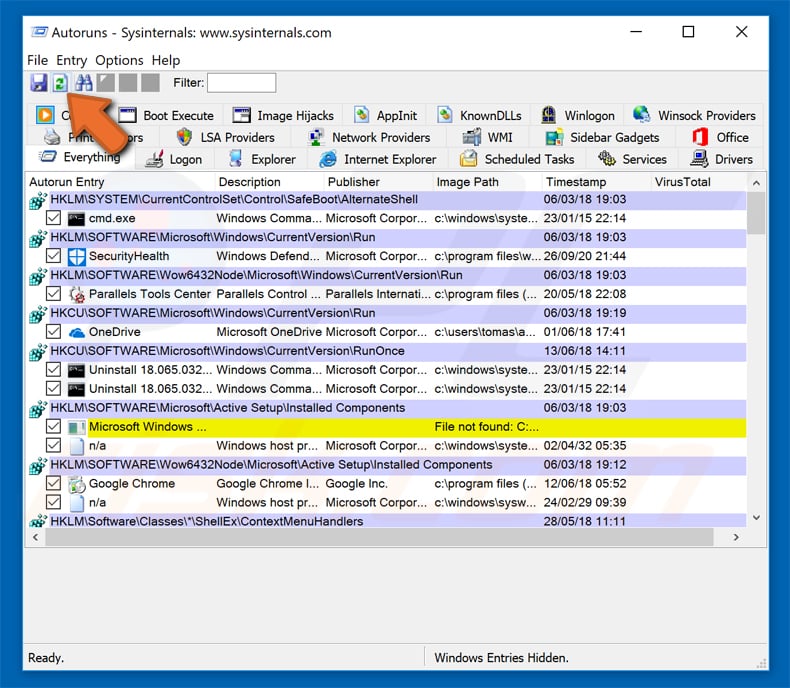

En la aplicación Autoruns, haga clic en Opciones (Options) arriba y desmarque Ocultar ubicaciones vacías ("Hide empty locations") y Ocultar entradas de Windows ("Hide Windows Entries"). Seguidamente, haga clic en el icono Actualizar (Refresh).

En la aplicación Autoruns, haga clic en Opciones (Options) arriba y desmarque Ocultar ubicaciones vacías ("Hide empty locations") y Ocultar entradas de Windows ("Hide Windows Entries"). Seguidamente, haga clic en el icono Actualizar (Refresh).

Revise la lista que proporciona la aplicación Autoruns y encuentre el archivo malicioso que desea eliminar.

Revise la lista que proporciona la aplicación Autoruns y encuentre el archivo malicioso que desea eliminar.

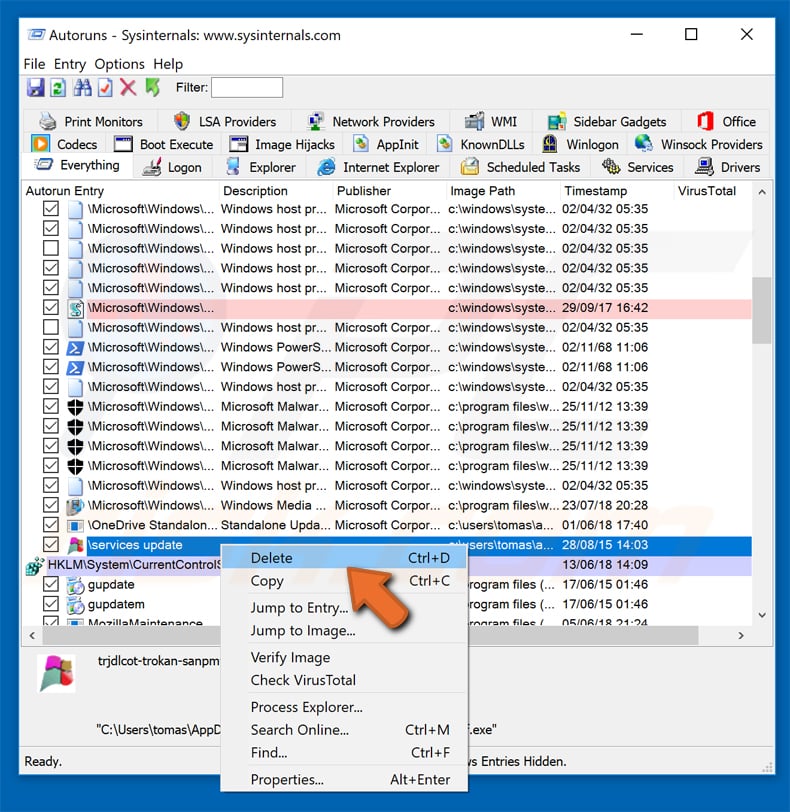

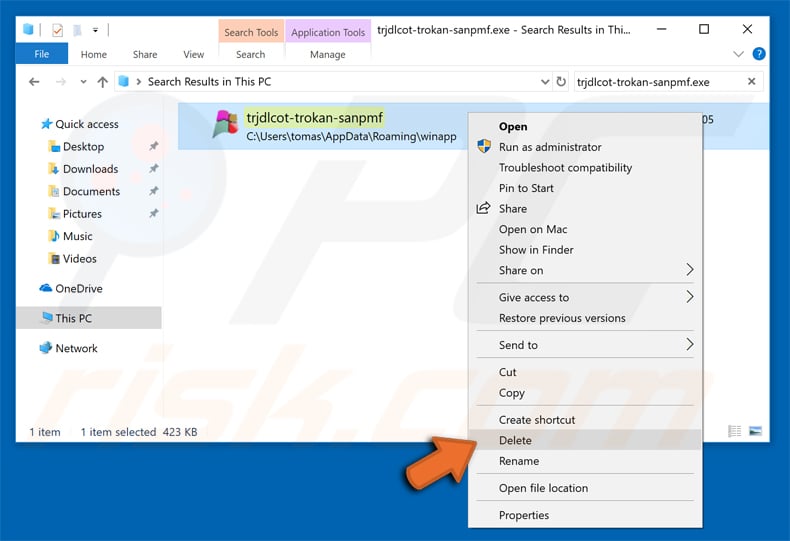

Debería anotar la ruta completa y el nombre. Sepa que algunos programas maliciosos enmascaran sus nombres de proceso con nombres de procesos fiables de Windows. En este punto, es muy importante no eliminar archivos del sistema. Una vez que haya encontrado el programa sospechoso que desee eliminar, haga clic derecho sobre su nombre y seleccione Eliminar (Delete).

Tras eliminar el software malicioso a través de la aplicación Autoruns (así nos aseguramos de que el software malicioso deje de ejecutarse automáticamente en el sistema la próxima vez que se inicie), tendría que buscar por el nombre del software malicioso en su equipo. No olvide mostrar la lista de archivos y carpetas ocultas antes de continuar. Si encuentra el archivo del software malicioso, asegúrese de eliminarlo.

Reiniciar su equipo en modo normal Esta guía debería ayudarle a eliminar cualquier software malicioso de su equipo. Hay que destacar que se requieren conocimientos informáticos avanzados para eliminar amenazas de forma manual. Se recomienda confiar la eliminación de software malicioso a los programas antivirus o antimalware. Esta guía podría no ser efectiva si nos encontramos ante una infección avanzada de software malicioso. Como de costumbre, lo ideal es prevenir la infección en vez de probar a eliminar el software malicioso luego. Para mantener seguro su equipo, asegúrese de instalar las últimas actualizaciones del sistema operativo y usar software antivirus.

Para estar seguros de que su equipo está libre de infecciones de software malicioso, lo mejor es analizarlo con Combo Cleaner.

▼ Mostrar discusión.