Cómo evitar ser estafado por "Sextortion Email (Dash)"

![]() Escrito por Tomas Meskauskas el

Escrito por Tomas Meskauskas el

Guía de eliminación de "Sextortion Email (Dash)"

¿Qué es "Sextortion Email (Dash)"?

Los delincuentes detrás de esta estafa intentan engañar a los destinatarios para que les transfieran criptomoneda Dash. Afirman que han grabado un video comprometedor y lo distribuirán a otras personas a menos que los destinatarios paguen una suma específica de criptomonedas. Nunca confíes en correos electrónicos de este tipo y simplemente ignóralos.

De acuerdo con este correo electrónico de distorsión sexual, la computadora del destinatario estaba infectada con una herramienta/troyano de acceso remoto malicioso (RAT, por sus siglas en inglés), software que permite el acceso y el control de las computadoras de forma remota. Aparentemente, esta herramienta se usó para robar todos los detalles de la cuenta y grabar 'un video'. Se dice que la RAT instalada se usó para grabar un video del destinatario mientras miraba un video en un sitio web para adultos. Los estafadores amenazan con enviar este video a todos los contactos del destinatario, publicarlo en las redes sociales y publicarlo en varios sitios web, incluida la web oscura. Para evitar esto, los destinatarios deben pagar un rescate de $1200 usando la criptomoneda Dash. Este correo electrónico contiene una dirección de billetera para realizar la transacción. Los estafadores exigen el pago dentro de dos días. Nunca se puede confiar en estos correos electrónicos: los delincuentes los envían a muchos usuarios y esperan que al menos algunas personas caigan en la estafa. Recibimos una gran cantidad de comentarios de usuarios preocupados sobre este tipo de estafa de correo electrónico. Aquí está la pregunta más popular que recibimos (en este caso, en relación con una estafa que afirma haber obtenido videos o fotos comprometedoras del usuario):

P: Hola equipo de pcrisk.com, recibí un correo electrónico indicando que mi computadora fue pirateada y que tienen un video mío. Ahora están pidiendo un rescate en Bitcoins. Creo que esto debe ser cierto porque incluyeron mi nombre real y contraseña en el correo electrónico. ¿Qué tengo que hacer?

R: No se preocupe por este correo electrónico. Ni los piratas informáticos ni los ciberdelincuentes se han infiltrado/pirateado su computadora y no hay ningún video de usted viendo pornografía. Simplemente ignore el mensaje y no envíe Bitcoins. Su correo electrónico, nombre y contraseña probablemente fueron robados de un sitio web comprometido como Yahoo (estas infracciones del sitio web son comunes). Si le preocupa, puede verificar si sus cuentas se han visto comprometidas visitando el sitio web haveibeenpwned.

| Nombre | Estafa "Sextortion Email (Dash)" |

| Tipo de Amenaza | Phishing, Scam, Social Engineering, Fraud. |

| Falsa Afirmación | Los estafadores afirman que han infectado la computadora con un RAT, lo que les permitió grabar un video humillante. Amenazan con distribuir el video a menos que se les pague dentro de dos días. |

| Tamaño del Rescate | $1200 en criptomoneda Dash |

| Dirección de la Criptobilletera del Cibercriminal | XjpNCkdGBSS93Hh5tf5xHZ85ZGBN7AQdnA |

| Síntomas | Compras en línea no autorizadas, cambio de contraseñas de cuenta en línea, robo de identidad, acceso ilegal a la computadora. |

| Métodos de Distribución | Correos electrónicos engañosos, anuncios emergentes falsos en línea, técnicas de envenenamiento de motores de búsqueda, dominios mal escritos. |

| Daño | Pérdida de información privada sensible, pérdida monetaria, robo de identidad. |

| Eliminación | Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. |

Más ejemplos de correos electrónicos similares son "Sextortion Email (Monero)", "Your device was infected with my private malware", y "ChaosCC hacker group". En cualquier caso, los correos electrónicos de este tipo se utilizan para extorsionar a los destinatarios desprevenidos. Por lo general, los estafadores afirman que han grabado videos humillantes o tomado fotos y los proliferarán a menos que los destinatarios envíen el dinero. Los ciberdelincuentes también usan estos correos electrónicos para proliferar programas maliciosos. Adjuntan archivos que, si se abren, instalan programas como TrickBot, Hancitor, Emotet, y FormBook (u otro malware de alto riesgo).

¿Cómo las campañas de spam infectan las computadoras?

Los archivos adjuntos o enlaces a sitios web que conducen a la descarga de archivos maliciosos solo pueden causar daños si se abren. Es decir, las computadoras a menudo se infectan cuando los destinatarios ejecutan (abren) archivos recibidos/descargados. Ejemplos de archivos que los ciberdelincuentes adjuntan a sus correos electrónicos son documentos de Microsoft y PDF, archivos de JavaScript, archivos de almacenamiento como ZIP, RAR, archivos ejecutables como .exe, etc. Por ejemplo, las computadoras se infectan a través de documentos de MS Office cuando los destinatarios las abren y habilitan la edición (comandos de macro). Una vez que se otorga el permiso para habilitar los comandos de macros, el documento malicioso inicia el proceso de instalación de malware.

¿Cómo evitar la instalación de malware?

No abra enlaces web o archivos adjuntos, cuando se presenten en correos electrónicos irrelevantes que se reciben de direcciones desconocidas y sospechosas. El software debe descargarse a través de sitios web oficiales y confiables. Los descargadores/instaladores de terceros, los sitios no oficiales, las redes punto a punto como los clientes de torrents, eMule y otros canales de descarga o instalación similares también se pueden utilizar para distribuir software no deseado y/o malicioso. Mantenga actualizado el software instalado, sin embargo, utilice las funciones implementadas o las herramientas proporcionadas por los desarrolladores oficiales. El software pago y con licencia no debe activarse con herramientas de 'craqueo'. Estos son ilegales y pueden causar la instalación de programas maliciosos. Utilice Microsoft Office 2010 o posterior, ya que estas versiones incluyen el modo "Vista protegida", que evita que los archivos maliciosos instalen malware. Su computadora es más segura si está protegida por un software antivirus o antispyware de buena reputación. Escanee su sistema con este software regularmente. Si ya ha abierto archivos adjuntos maliciosos, le recomendamos ejecutar un análisis con Combo Cleaner para eliminar automáticamente el malware infiltrado.

Texto presentado en el mensaje del correo electrónico en "Sextortion Email (Dash)":

Hi, this email has been sent from your email account, check the From: field!

Your computer was infected with my malware, RAT (Remote Administration Tool), your browser wasn't updated / patched, in such case it's enough to just visit some website where my iframe is placed to get automatically infected, if you want to find out more - Google: "Drive-by exploit".

My malware gave me full access and control over your computer, meaning, I got access to all your accounts, that's how this email has been sent, it was possible to see everything on your screen, turn on your camera or microphone and you wouldn't even notice about it.

I collected all your private data and I RECORDED YOU (through your webcam) SATISFYING YOURSELF!

After that I removed my malware to not leave any traces.

I can send the video to all your contacts, post it on social network, publish it on the whole web, including the darknet, where the sick people are, I can publish all I found on your computer everywhere!

Only you can prevent me from doing this and only I can help you out in this situation.

Transfer exactly 1200$ with the cryptocurrency DASH (DSH) to my DASH (DSH) address.

It's a very good offer, compared to all that horrible **** that will happen if I publish everything!

Buy DASH (DSH) here: www.cex.io , www.binance.com , www.bitpanda.com , or Google for other exchanger.

Send the DASH (DSH) directly to my address, or download and install your hardware wallet EXODUS first from: www.exodus.io , or create your online wallet first here: www.cryptonator.com , www.freewallet.org and then send to mine.My DASH (DSH) address is: XjpNCkdGBSS93Hh5tf5xHZ85ZGBN7AQdnA

Copy and paste my address, it's (cAsE-sEnSEtiVE).

I give you 2 days to transfer the DASH (DSH).

As I got access to this email account, I will know if this email has already been read.

If you get this email multiple times, it's to make sure you read it and after payment you can ignore it!

After receiving the payment, I will remove everything and you can life your live in peace like before.Next time update your browser before browsing the web!

Mail-Client-ID:

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

▼ DESCARGAR Combo Cleaner

El detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por Rcs Lt, la empresa matriz de PCRisk. Leer más. Si decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso.

Menú rápido:

- ¿Qué es "Sextortion Email (Dash)"?

- PASO 1. Eliminación manual de posibles infecciones de malware.

- PASO 2. Revise si su computadora está limpia.

Cómo eliminar el malware manualmente?

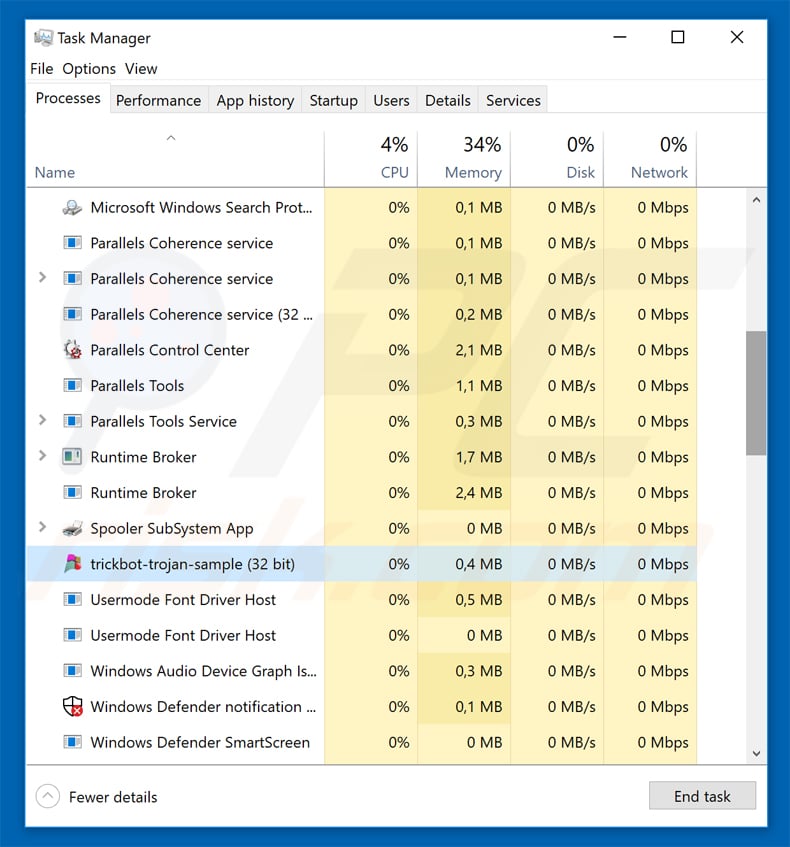

La eliminación manual de malware es una tarea complicada. Por lo general, es mejor permitir que los programas antivirus o antimalware lo hagan automáticamente. Para eliminar este malware, recomendamos utilizar Combo Cleaner. Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. Aquí hay un ejemplo de un programa sospechoso que se ejecuta en la computadora de un usuario:

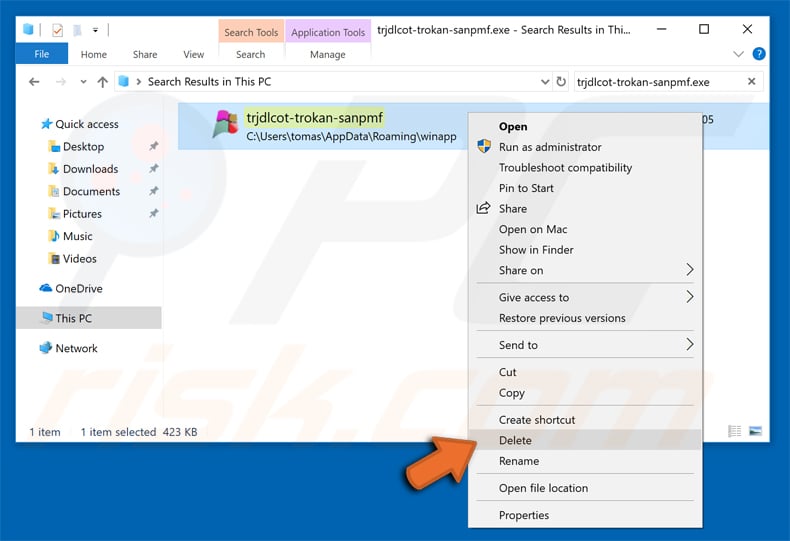

Si revisó la lista de programas que se ejecutan en su computadora, por ejemplo, usando el administrador de tareas e identificó un programa que parece sospechoso, debe continuar con estos pasos:

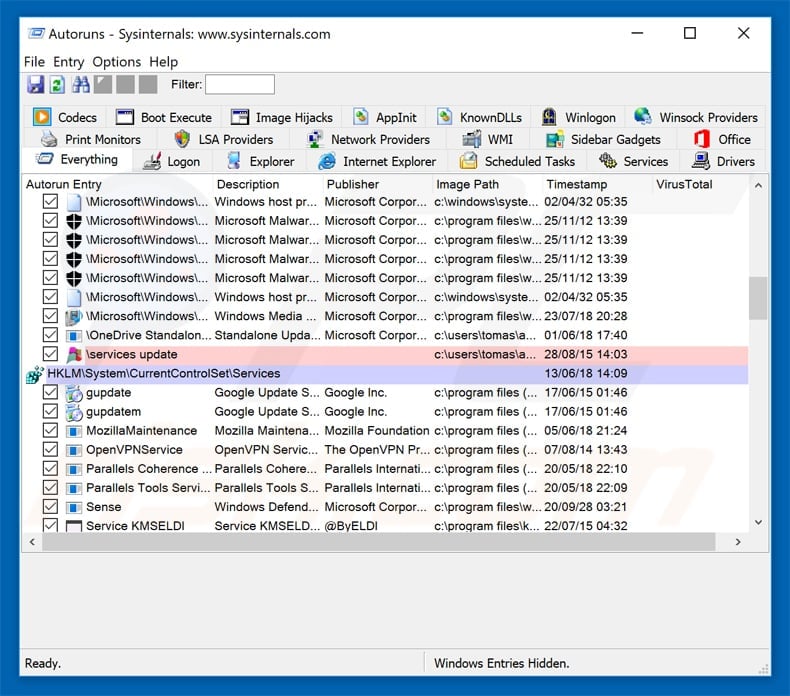

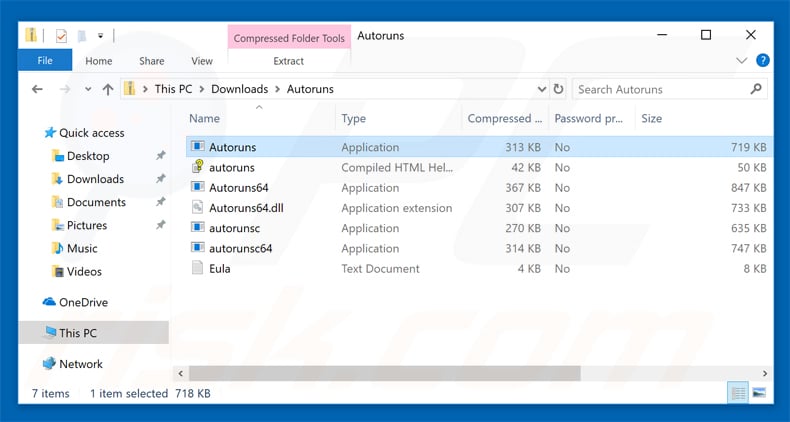

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

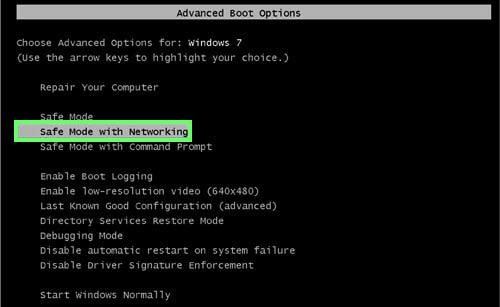

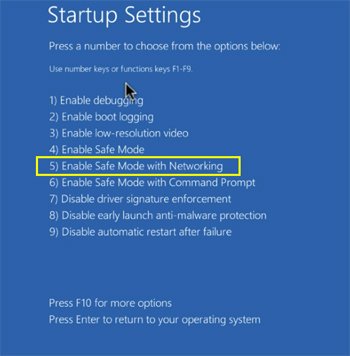

Reinicie su computadora en Modo Seguro:

Reinicie su computadora en Modo Seguro:

Usuarios de Windows XP y Windows 7: Inicie su computador en modo seguro. Haga clic en Inicio, clic en Apagar, clic en Reiniciar, clic en Aceptar. Durante el proceso de inicio de su computador, presione la tecla F8 en su teclado varias veces hasta que vea el menú Opciones Avanzadas de Windows, y luego seleccione Modo Seguro con Funciones de Red de la lista.

Video que muestra cómo iniciar Windows 7 en "Modo Seguro con Funciones de Red":

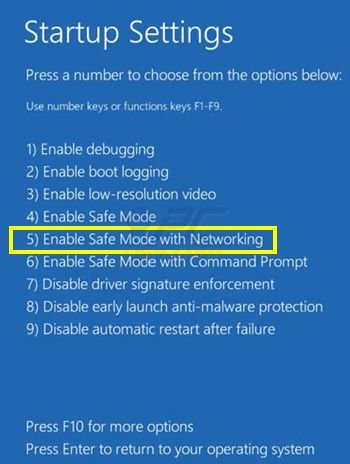

Usuarios de Windows 8: Iniciar Windows 8 en Modo Seguro con Funciones de Red: vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de búsqueda, seleccione Configuración. Haga clic en Opciones de inicio avanzadas, en la ventana abierta "Configuración General de PC", seleccione Inicio Avanzado. Clic en el botón "Reiniciar Ahora". Su computadora ahora se reiniciará en el "Menú de opciones de inicio avanzado". Haga clic en el botón "Solucionar problemas" y luego clic en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio". Haga clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de Configuración de inicio. Presione F5 para iniciar en Modo Seguro con Funciones de Red.

Video que muestra cómo iniciar Windows 8 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de Encendido. En el menú abierto, haga clic en "Reiniciar" mientras mantiene presionado el botón "Shift" en su teclado. En la ventana "Elija una opción", haga clic en "Solucionar Problemas", luego seleccione "Opciones Avanzadas". En el menú de opciones avanzadas, seleccione "Configuración de Inicio" y haga clic en el botón "Reiniciar". En la siguiente ventana, debe hacer clic en la tecla "F5" en su teclado. Esto reiniciará su sistema operativo en modo seguro con funciones de red.

Video que muestra cómo iniciar Windows 10 en "Modo Seguro con Funciones de Red":

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

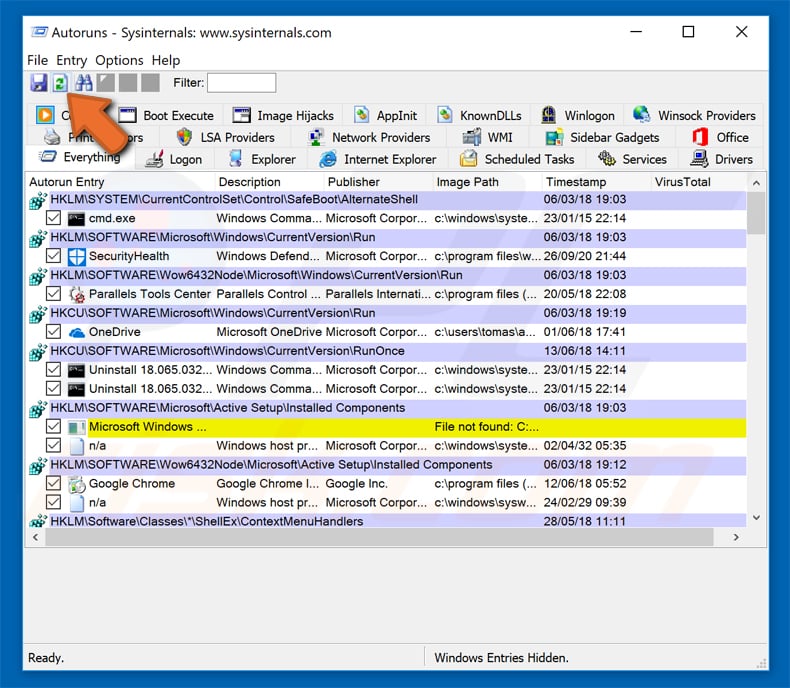

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

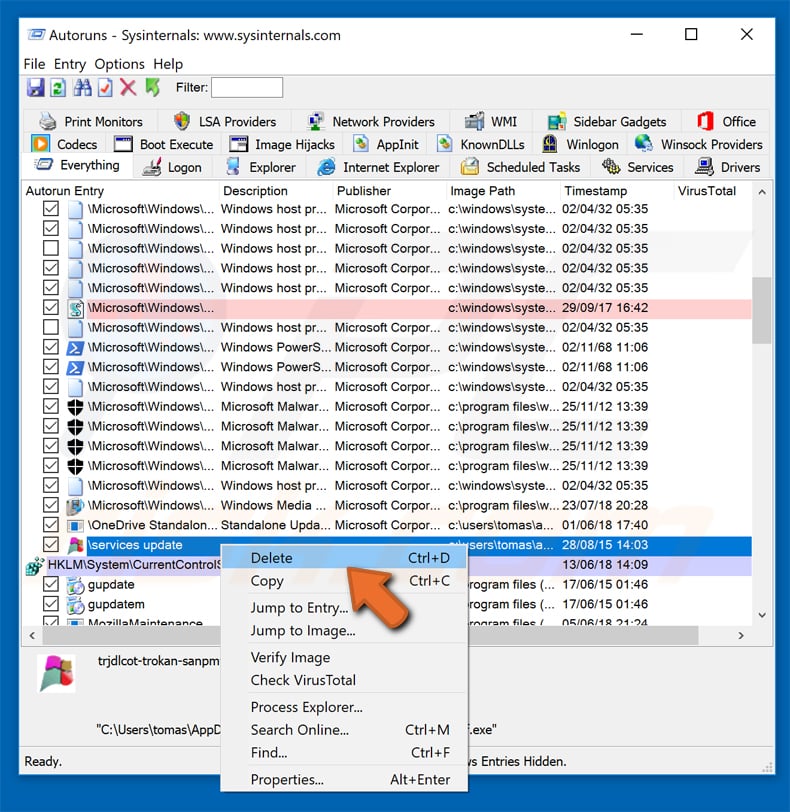

Debe anotar la ruta y nombre completos. Tenga en cuenta que algunos programas maliciosos ocultan nombres de procesos bajo nombres legítimos de procesos de Windows. En esta etapa, es muy importante evitar eliminar los archivos del sistema. Después de localizar el programa sospechoso que desea eliminar, haga clic con el botón derecho del mouse sobre su nombre y elija "Eliminar".

Después de eliminar el malware a través de la aplicación Autoruns (esto asegura que el malware no se ejecutará automáticamente en el próximo inicio del sistema), debe buscar el nombre del malware en su computadora. Asegúrese de habilitar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre de archivo del malware, asegúrese de eliminarlo.

Reinicie su computadora en modo normal. Seguir estos pasos debería eliminar cualquier malware de su computadora. Tenga en cuenta que la eliminación manual de amenazas requiere habilidades informáticas avanzadas. Si no tiene estas habilidades, deje la eliminación de malware a los programas antivirus y antimalware. Es posible que estos pasos no funcionen con infecciones avanzadas de malware. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener su computadora segura, instale las últimas actualizaciones del sistema operativo y use un software antivirus.

Para asegurarse de que su computadora esté libre de infecciones de malware, recomendamos escanearla con Combo Cleaner.

▼ Mostrar discusión.