¿Cómo evitar la instalación del malware a través de la campaña spam Coronavirus?

![]() Escrito por Tomas Meskauskas el (actualizado)

Escrito por Tomas Meskauskas el (actualizado)

Guía de eliminación de "Coronavirus Email Virus"

¿Qué es "Coronavirus Email Virus"?

Hay una serie de variantes de la campaña de spam Coronavirus, los ciberdelincuentes la propagan con el propósito de engañar a los destinatarios para que infecten sus computadoras con programas maliciosos como el Agent Tesla, Emotet, LokiBot, Remcos, TrickBot, FormBook, Ave Maria, LimeRAT, CrimsonRAT, y otros malware de alto riesgo. Envían correos electrónicos que contienen un enlace al sitio web diseñado para descargar un archivo malicioso/mostrar contenido poco confiable (por ejemplo, sitios de phishing) o algún archivo adjunto malicioso. De cualquier manera, si se abren (ejecutan), esos archivos/archivos adjuntos instalan cierto programa malicioso. Recomendamos encarecidamente ignorar este correo electrónico, no tiene nada que ver con el Coronavirus real.

Esta variante de campaña de spam se disfraza como un correo de la Organización Mundial de la Salud (OMS, o WHO por sus siglas en inglés) sobre medidas de protección contra el nuevo coronavirus. Sugiere que el archivo adjunto o el enlace del sitio web incluido contenga información sobre cómo evitar que el Coronavirus se propague y evitar que se infecte con él. Sin embargo, los archivos adjuntos o los archivos que se descargan a través del enlace incluido están diseñados para instalar uno u otro programa malicioso. Como mencionamos en la introducción, esta campaña de spam Coronavirus se está utilizando para difundir diferentes programas maliciosos. De cualquier manera, es muy probable que los ciberdelincuentes detrás de él intenten infectar computadoras con algún troyano o ransomware. Sin embargo, también podrían estar utilizando la campaña Coronavirus para propagar algún otro tipo de malware. Por lo general, propagan troyanos que están diseñados para robar información confidencial como inicios de sesión, contraseñas, detalles de tarjetas de crédito (u otra información bancaria), etc., o abren puertas traseras para otro software malicioso que les permita hacer lo mismo. El ransomware es un tipo de software que encripta archivos para que las víctimas no puedan desencriptarlos sin una herramienta (o herramientas) que generalmente solo se pueden comprar a sus desarrolladores. En pocas palabras, las víctimas del ransomware a menudo pierden no solo datos sino también dinero. La investigación muestra que el ejecutable dentro del archivo "CoronaVirus_Safety_Measures.rar" que se adjunta a uno de los correos electrónicos de esta campaña de spam está diseñado para difundir el Agent Tesla. Una herramienta de acceso remoto que, si está instalada, permite tomar el control de la computadora infectada. Una de sus características principales es el registro de teclas: se puede usar para grabar las pulsaciones de teclas del sistema (grabar las teclas presionadas). Esta característica se puede usar para robar cuentas, credenciales y una variedad de otros detalles personales, información. Sin embargo, no importa qué software malicioso los ciberdelincuentes detrás de esta campaña de spam intentan distribuir, no se deben abrir archivos adjuntos o enlaces a sitios web. Al abrirlos, los destinatarios correrían el riesgo de experimentar pérdidas monetarias, de datos, problemas relacionados con la privacidad, la seguridad de la navegación, el robo de sus identidades y otros problemas graves.

| Nombre | Campaña de spam Coronavirus |

| Tipo de Amenaza | Trojan, password-stealing virus, banking malware, spyware. |

| Hoax (Farsa) | Esta campaña de spam se disfraza como un correo sobre medidas de protección contra el coronavirus |

| Anexo(s) | CoronaVirus_Safety_Measures.rar |

| Nombres de Detección (CoronaVirus_Safety_Measures.rar) | Arcabit (Trojan.AutoIT.Agent.AAJ), Emsisoft (Trojan.AutoIT.Agent.AAJ (B)), ESET-NOD32 (una variante de Win32/Injector.Autoit.FAQ), Kaspersky (Trojan-Dropper.Win32.Autit.nlm), Lista Completa de Detecciones (VirusTotal) |

| Síntomas | Los troyanos están diseñados para infiltrarse sigilosamente en la computadora de la víctima y permanecer en silencio, por lo que no hay síntomas particulares claramente visibles en una máquina infectada. |

| Carga Útil | Agent Tesla, Emotet, LokiBot, Remcos, TrickBot, FormBook, Ave Maria, LimeRAT, CrimsonRAT, y una variedad de otros programas maliciosos. |

| Métodos de Distribución | Archivos adjuntos de correo electrónico infectados, anuncios maliciosos en línea, ingeniería social, 'cracks' de software. |

| Daño | Contraseñas robadas e información bancaria, robo de identidad, la computadora de la víctima agregada a una botnet. |

| Eliminación de Malware | Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. |

Aquí hay otros ejemplos de campañas de spam que los ciberdelincuentes usan/usan con el propósito de engañar a los destinatarios para que instalen software malicioso: "Greta Thunberg Email Virus", "Christmas Party Email" y "UPS Email Virus". En la mayoría de los casos, estas campañas de spam se disfrazan de correos oficiales importantes de compañías legítimas. De cualquier manera, los destinatarios que abren archivos adjuntos o archivos descargados a través de enlaces a sitios web que se incluyen en dichos correos electrónicos infectan sus sistemas con malware de alto riesgo que los ciberdelincuentes propagan con el propósito de generar ingresos de una u otra manera.

¿Cómo "Coronavirus Email Virus" infectó mi computadora?

La investigación muestra que los ciberdelincuentes propagan malware a través de esta campaña de spam, ya sea mediante la inclusión de algún enlace al sitio web o adjuntando un archivo malicioso a su correo electrónico. Los formatos de archivo más utilizados para propagar malware a través de correos electrónicos (archivos adjuntos y/o enlaces a sitios web en ellos) son Microsoft Office malicioso, documento PDF, archivo ejecutable como .exe, archivo de archivo como ZIP, RAR o JavaScript. Por lo general, esos archivos infectan los sistemas cuando los destinatarios los ejecutan (abren). Por ejemplo, si un archivo adjunto (o un archivo descargado a través de un enlace) es un documento de MS Office y se abre con un Microsoft Office 2010 o posterior, solicitará un permiso para habilitar los comandos de macros (edición). Al obtener dicho permiso, se permite que un documento malicioso instale algún programa malicioso. Vale la pena mencionar que las versiones anteriores de MS Office (que se desarrollaron antes del año 2010) no incluyen el modo de Vista protegida. Significa que instalan malware sin pedir permiso.

¿Cómo evitar la instalación de malware?

No se debe descargar (o instalar) software a través de descargadores (o instaladores) de terceros, sitios web no oficiales, redes punto a punto (por ejemplo, clientes de torrents, eMule) y otras herramientas similares, fuentes. Debe hacerse mediante el uso de sitios web oficiales y enlaces directos. El software instalado no debe actualizarse a través de herramientas no oficiales de terceros. La única forma segura de lograrlo es mediante el uso de funciones y/o herramientas implementadas que son proporcionadas por los desarrolladores oficiales. Lo mismo se aplica a la activación de software con licencia (pago). Además, no es legal usar varias herramientas de activación no oficiales ('cracking') para eso y a menudo causan la instalación de malware. Los archivos adjuntos que se incluyen en correos electrónicos irrelevantes que se reciben de direcciones sospechosas desconocidas no deben abrirse. Vale la pena mencionar que los ciberdelincuentes tienden a disfrazar sus correos electrónicos como oficiales, importantes, legítimos, etc. Los archivos adjuntos y/o enlaces a sitios web en los correos electrónicos deben abrirse solo cuando no hay razón para creer que puede ser inseguro. Y, por último, es importante analizar periódicamente el sistema operativo con un conjunto de programas antivirus o antispyware de buena reputación instalado y eliminar las amenazas detectadas lo antes posible. Si ya ha abierto el archivo adjunto "Coronavirus Email Virus", le recomendamos ejecutar un análisis con Combo Cleaner para eliminar automáticamente el malware infiltrado.

Texto presentado en una variante del correo electrónico "Coronavirus Email Virus":

Subject: Coronavirus (2019 -nCov) Safety Measures

Dear Sir/Madam,Go through the attached document on safety measures regarding the spreading of corona virus.

This little measure can save you.

WHO is working closely with global experts, governments and partners to rapidly expand scientific knowledge on this new virus and to provide advice on measures to protect health and prevent the spread of this outbreak.

Symptoms to look out for; Common symptoms include fever, cough, shortness of breath, and breathing difficulties.

Regards

Dr Liang -

Intensive Care Physician

WHO Plague Prevention & Control

Captura de pantalla de otra variante del correo electrónico "Coronavirus Email Virus":

Texto en este correo electrónico:

Subject: Re:SAFTY CORONA VIRUS AWARENESS WHO

Dear Sir,

Go through the attached document on safety measures regarding the spreading of corona virus.

Click on the button below to download

Symptoms common symptoms include fever, coughcshortness of breath and breathing difficulties.Regards.

Dr. StellaSpecialist wuhan-virus-advisory

Captura de pantalla de un archivo malicioso que se distribuye a través de la campaña de spam "Coronavirus Email Virus" y es detectado como amenaza por varios motores de detección de virus en VirusTotal:

Otro archivo adjunto malicioso (un archivo VBS) distribuido a través de campañas de correo electrónico no deseado relacionadas con Coronavirus. Este archivo adjunto está diseñado para inyectar sistemas con Remcos RAT:

Los estafadores ha lanzado recientemente otra variante de la campaña de spam relacionada con Coronavirus que promueve Remcos RAT, Ave Maria trojan y LimeRAT:

Texto presentado dentro de este correo electrónico:

Dear Industry Partners,

Due to recent announcement by Chinese's Government on spread of Corona Virus, customers traveling to/from WUH / SHA / BJS / CAN can opt to change their flights as The outbreak of coronavirus update china today continue see the attachment and the countries that has been affected below:

Booking and Ticketing Guidelines:

Below options are available for tickets issued on/ before 24th February 2020 and travelling till 29th March 2020

Re booking:

General Waiver Policy must be used for tickets issued on/ before 24th February 20 travel is to/from to/from WUH / SHA / BJS / CAN.

Travel to/from WUH must be via EK online points (SHA / BJS / CAN)

Customers can opt to change their flights within 7 days than originally bookedReroute:

Reroute is permitted as per General Waiver Policy

Offer reroute within 7 days than originally booked as per General Waiver guidelines.

EK will not provide onward transportation or booking beyond the preferred destination.Refund:

1. Travelling to/ from WUH: Refund option is only applicable for customers travelling 1 month from date of incident (23 January 2020 - 23 February 2020) as per General Waiver guidelines. Outside this period refund charges will be applicable as per fare terms and conditions.

2. Travelling to / from SHA / BJS / CAN : Refund option is available for customers travelling from 24 February to March 29th 2020. Outside this period refund charges will be applicable as per fare terms and conditions.a. Refund request must be made using the refund form online *******. Inform our customers to update comments "Refund request due to Corona virus" when initiating request. This will fall in central refunds queue for manual action and will avoid refund charges being applied to tickets.

Please contact our call center on ******* OR visit ******* for more details

Otra variante más de la campaña de spam relacionada con Coronavirus que se utiliza para propagar el virus FormBook:

Texto presentado dentro de este correo electrónico:

Subject: CORONA-VIRUS AFFECTED COMPANY STAFF

TO WHOM IT MAY CONCERN Find the attached file of victims and predicting victims of corona Virus as at 22/02/20. This list contains pictures,countries,names and companies affected. Dr Li Wei 26 Shengli St, Jiang'an District, Wuhan, Hubei, China +862782814009 Hubei hxxp://www.zxhospital.com/

Captura de pantalla de las detecciones de archivos adjuntos maliciosos ("LIST.ARJ") en VirusTotal:

Otro correo electrónico no deseado relacionado con Coronavirus (escrito en italiano) que distribuye el troyano TrickBot:

Texto presentado dentro de este correo electrónico:

Subject: Coronavirus: Informazioni importanti su precauzioni

Gentile Signore/Signora,

A causa del fatto che nella Sua zona sono documentati casi di infezione dal coronavirus, l'Organizzazione Mondiale della Sanità ha preparato un documento che comprende tutte le precauzioni necessarie contro l'infezione dal coronavirus. Le consigliamo vivamente di leggere il documento allegato a questo messaggio!

Distinti saluti,

Dr. Penelope Marchetti (Organizzazione Mondiale della Sanità - Italia)

Otra variante más de un correo electrónico no deseado relacionado con Coronavirus. El correo electrónico entrega un documento malicioso de MS Excel ("COVID-19 Recomendaton_Precations_Desinfection.xlam") que inyecta Skidware RAT en el sistema:

Texto presentado dentro de este correo electrónico:

Dear Lord/Lady,

Due to the fact that cases of coronavirus infection are documented in your area, The World Health Organiation has prepared a document that includes all necessary precations against coronavirus infection.

We strongly recommend that you read document attached to this message!

Sincerely.

Dr. Penelope Marchetti,

World Health Organization (W H O).

Ventana emergente que solicita habilitar los comandos de macro una vez que se abre el archivo adjunto malicioso:

Otro documento malicioso de Microsoft Excel ("36978_1582552996_NHQEncl1.xls1") distribuido mediante campañas de correo electrónico no deseado relacionadas con Coronavirus. Este documento malicioso inyecta CrimsonRAT en el sistema mediante comandos de macro:

Texto presentado dentro del documento:

HEALTH ADVISORY: CORONA VIRUS

1. Traineers & workes from foreign countries attend courses at various indian Establishment and trg Inst.

2. The outbreak of CORONA VIRUS is cause of concern especially where forign personal have recently arrived or will be arriving at various Intt in near future.

3. In order to prevent spread of CORONA VIRUS at Training establishments, preventive measure needs to be taken & advisories is reqt to be circulated to all Instt & Establishments.

4. In view of above,you are requested to issue necessery directions to all concerned Medical Establishments. Treat matter most Urgent.

Actualización 20 de marzo de 2020: Los ciberdelincuentes han comenzado recientemente una nueva campaña de correo electrónico no deseado para distribuir RedLineStealer. Envían miles de correos electrónicos engañosos pidiendo ayuda para realizar investigaciones médicas relacionadas con el coronavirus. Piden a los usuarios que instalen un cierto software que supuestamente usará la computadora del destinatario para realizar varios cálculos y, por lo tanto, ayudar a los investigadores. La aplicación que alientan a los usuarios a instalar se llama Folding @ home. Ahora tenga en cuenta que esta aplicación realmente existe y es completamente legítima. Sin embargo, esta campaña de spam es solo un disfraz: en lugar de instalar los delincuentes de la aplicación Folding @ home antes mencionados, inyectan RedLineStealer en el sistema. Puede encontrar un poco más de detalles en el artículo de Lawrence Abram publicado en Bleeping Computer.

Aparición de un correo electrónico no deseado utilizado para distribuir RedLineStealer disfrazándolo como aplicación Folding@home:

Texto presentado dentro de este correo electrónico:

Subject: Please help us Fighting corona-virus

Greetings from Mobility Research Inc and Folding@Thome As we all know, recently corona-virus is becoming a major threat to the human society. We are a leading institution working on the cure to solve this world-wide crisis. However, we need your help. With your contribution, you can speed up our process of finding the cure. The process is very simple, you will need to install an app on your computer, which will allow us to use it to run simulations of the cure. The process is very simple, you will need to install an app on your computer, which allow us to use it to run simulations of the cure. This is totally controllable by you and you can be switched on/off when you are comfortable to. This will greatly help us and perhaps stop the corona-virus before it is too late.

Thank you, your Mobility Research Inc and Folding@ThomeIf you would like to read more about our organisation, click here:

Folding@Thome

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

▼ DESCARGAR Combo Cleaner

El detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por Rcs Lt, la empresa matriz de PCRisk. Leer más. Si decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso.

Menú rápido:

- ¿Qué es "Coronavirus Email Virus"?

- PASO 1. Eliminación manual de posibles infecciones de malware.

- PASO 2. Revise si su computadora está limpia.

¿Cómo eliminar el malware manualmente?

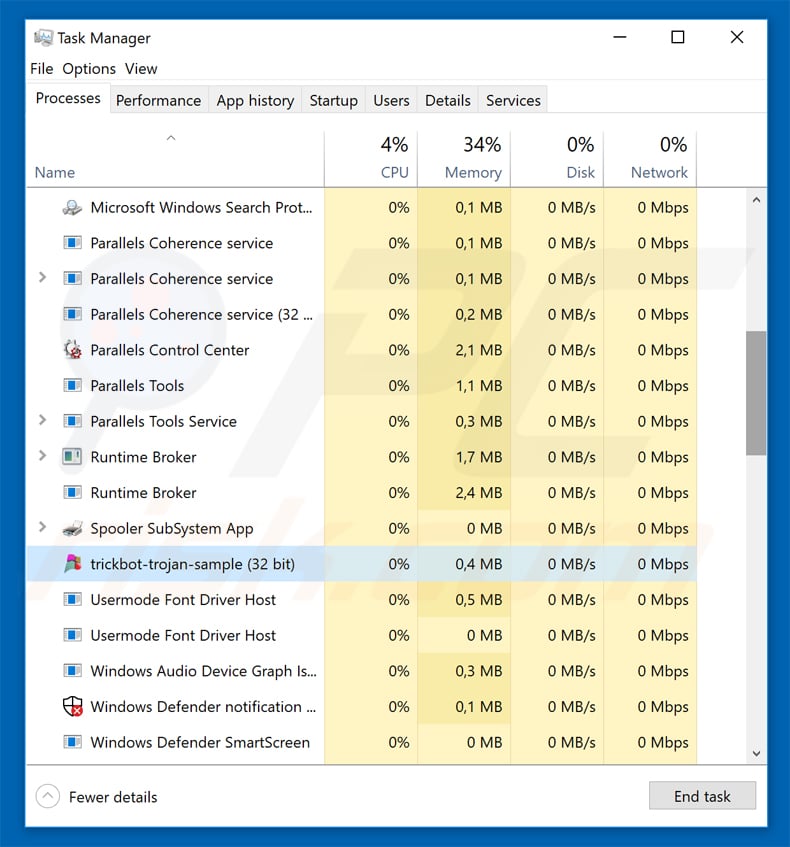

La eliminación manual de malware es una tarea complicada. Por lo general, es mejor permitir que los programas antivirus o antimalware lo hagan automáticamente. Para eliminar este malware, recomendamos utilizar Combo Cleaner. Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. Aquí hay un ejemplo de un programa sospechoso que se ejecuta en la computadora de un usuario:

Si revisó la lista de programas que se ejecutan en su computadora, por ejemplo, usando el administrador de tareas, e identificó un programa que parece sospechoso, debe continuar con estos pasos:

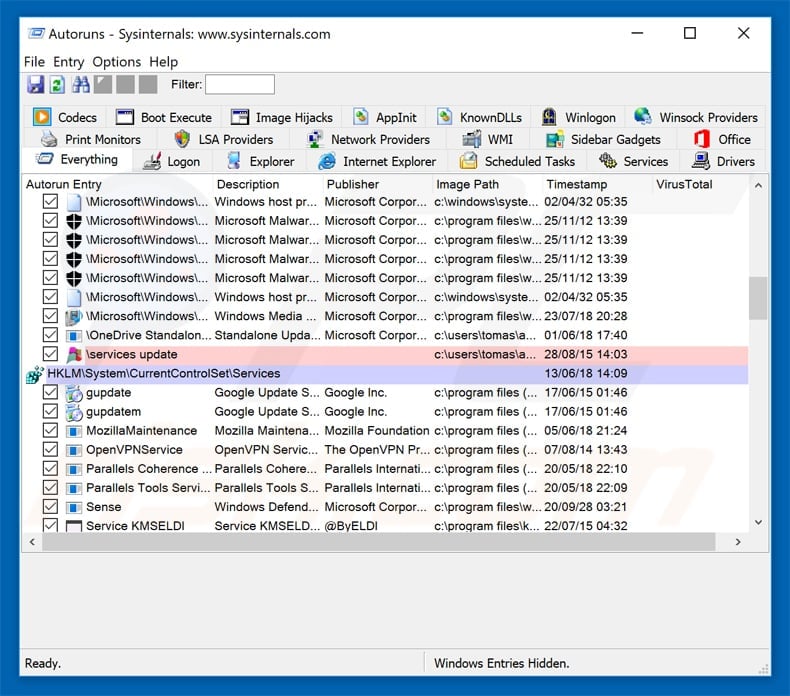

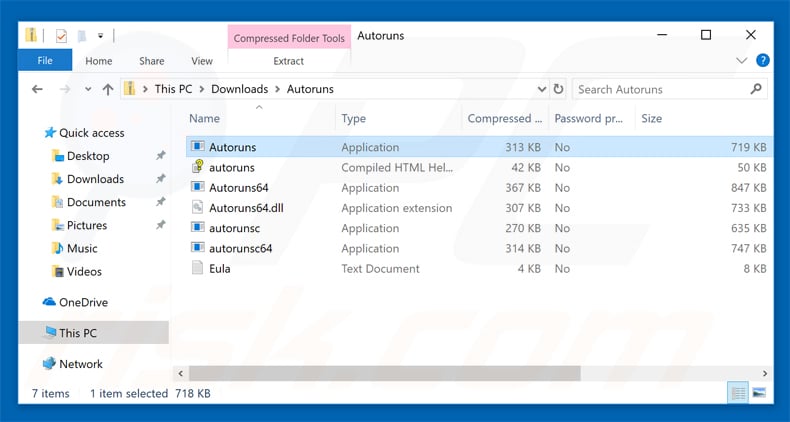

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

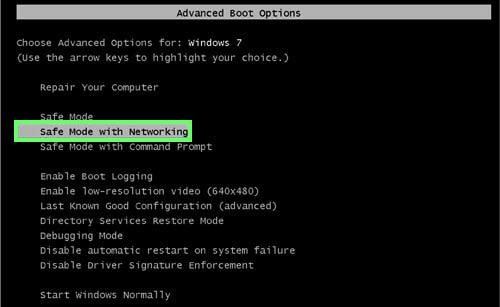

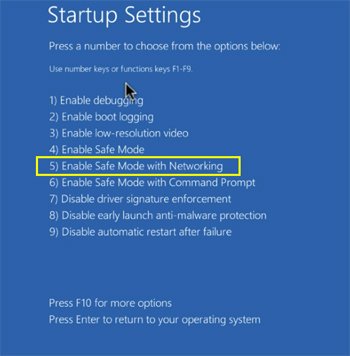

Reinicie su computadora en Modo Seguro:

Reinicie su computadora en Modo Seguro:

Usuarios de Windows XP y Windows 7: Inicie su computador en modo seguro. Haga clic en Inicio, clic en Apagar, clic en Reiniciar, clic en Aceptar. Durante el proceso de inicio de su computador, presione la tecla F8 en su teclado varias veces hasta que vea el menú Opciones Avanzadas de Windows, y luego seleccione Modo Seguro con Funciones de Red de la lista.

Video que muestra cómo iniciar Windows 7 en "Modo Seguro con Funciones de Red":

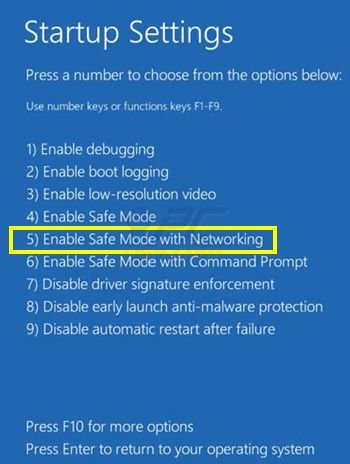

Usuarios de Windows 8: Iniciar Windows 8 en Modo Seguro con Funciones de Red: vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de búsqueda, seleccione Configuración. Haga clic en Opciones de inicio avanzadas, en la ventana abierta "Configuración General de PC", seleccione Inicio Avanzado. Clic en el botón "Reiniciar Ahora". Su computadora ahora se reiniciará en el "Menú de opciones de inicio avanzado". Haga clic en el botón "Solucionar problemas" y luego clic en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio". Haga clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de Configuración de inicio. Presione F5 para iniciar en Modo Seguro con Funciones de Red.

Video que muestra cómo iniciar Windows 8 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de Encendido. En el menú abierto, haga clic en "Reiniciar" mientras mantiene presionado el botón "Shift" en su teclado. En la ventana "Elija una opción", haga clic en "Solucionar Problemas", luego seleccione "Opciones Avanzadas". En el menú de opciones avanzadas, seleccione "Configuración de Inicio" y haga clic en el botón "Reiniciar". En la siguiente ventana, debe hacer clic en la tecla "F5" en su teclado. Esto reiniciará su sistema operativo en modo seguro con funciones de red.

Video que muestra cómo iniciar Windows 10 en "Modo Seguro con Funciones de Red":

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

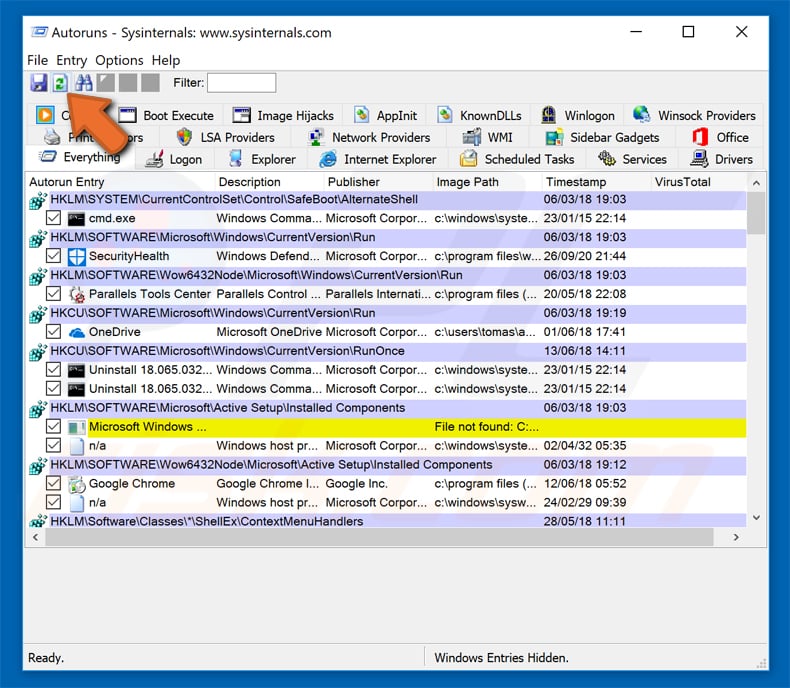

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

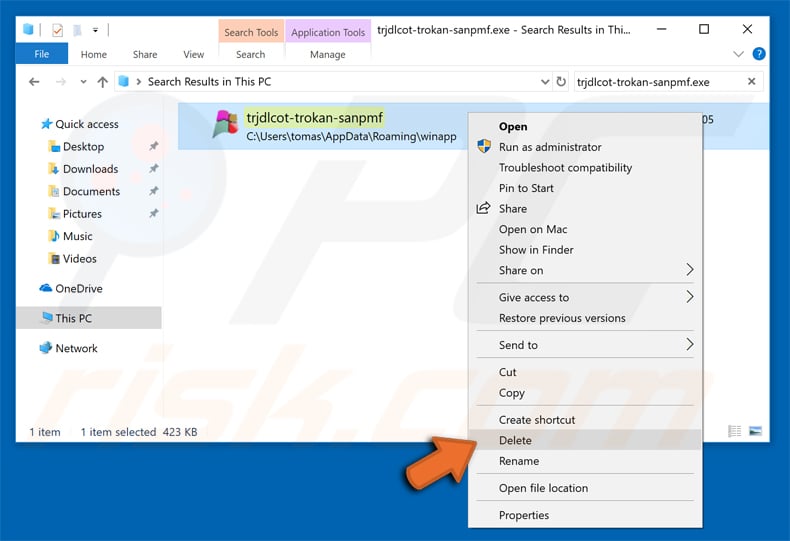

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

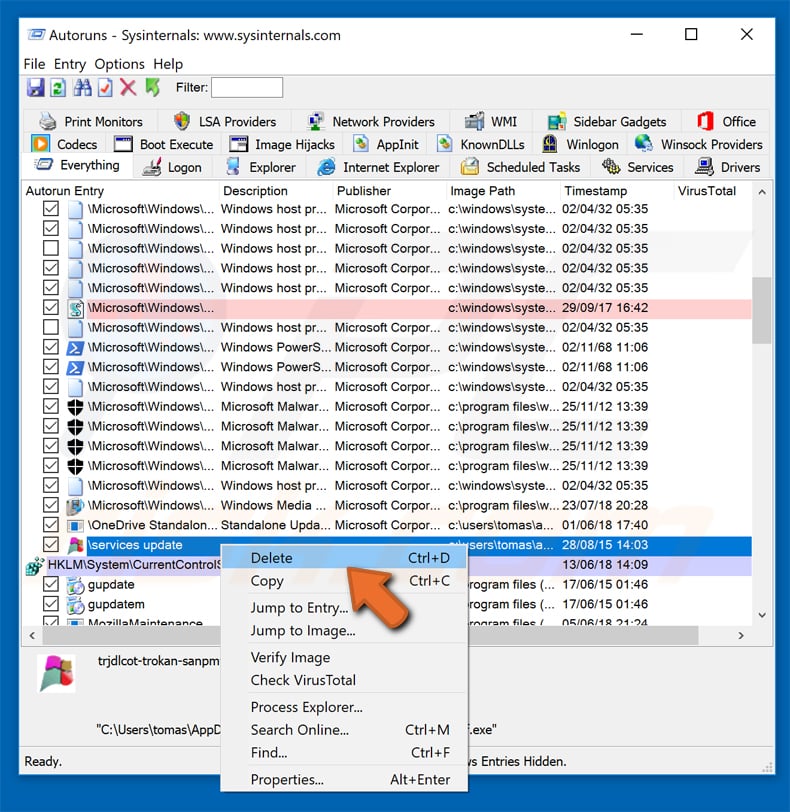

Debe anotar la ruta y nombre completos. Tenga en cuenta que algunos programas maliciosos ocultan nombres de procesos bajo nombres legítimos de procesos de Windows. En esta etapa, es muy importante evitar eliminar los archivos del sistema. Después de localizar el programa sospechoso que desea eliminar, haga clic con el botón derecho del mouse sobre su nombre y elija "Eliminar".

Después de eliminar el malware a través de la aplicación Autoruns (esto asegura que el malware no se ejecutará automáticamente en el próximo inicio del sistema), debe buscar el nombre del malware en su computadora. Asegúrese de habilitar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre de archivo del malware, asegúrese de eliminarlo.

Reinicie su computadora en modo normal. Seguir estos pasos debería eliminar cualquier malware de su computadora. Tenga en cuenta que la eliminación manual de amenazas requiere habilidades informáticas avanzadas. Si no tiene estas habilidades, deje la eliminación de malware a los programas antivirus y antimalware. Es posible que estos pasos no funcionen con infecciones avanzadas de malware. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener su computadora segura, instale las últimas actualizaciones del sistema operativo y use un software antivirus.

Para asegurarse de que su computadora esté libre de infecciones de malware, recomendamos escanearla con Combo Cleaner.

▼ Mostrar discusión.