No confíe en el email estafafa "Zero day security vulnerability on Zoom app"

![]() Escrito por Tomas Meskauskas el (actualizado)

Escrito por Tomas Meskauskas el (actualizado)

Guía de eliminación del email estafa "Zero day security vulnerability on Zoom app"

¿Qué es el email estafa "Zero day security vulnerability on Zoom app"?

"Zero day security vulnerability on Zoom app" es el nombre de una campaña de spam que utiliza el modelo de estafa de sextortion. El término "campaña de spam" define una operación a gran escala durante la cual se envían miles de correos electrónicos engañosos. Las correos electrónicos, distribuidas a través de esta campaña, afirman que el remitente ha obtenido imágenes de video altamente comprometedoras del destinatario. Las grabaciones inexistentes supuestamente se hicieron a través de una explotación de una vulnerabilidad encontrada en la aplicación Zoom, que es un servicio de conferencias legítimo. Estos correos electrónicos fraudulentos tienen como objetivo engañar a los destinatarios para que paguen un rescate y evitar que se publiquen los videos falsos. Debe enfatizarse que todas las afirmaciones hechas por las letras "Zero day security vulnerability on Zoom app" son falsas.

Los correos electrónicos fraudulentos (asunto/título "Regarding Zoom Conference call"; puede variar) indican que el destinatario ha utilizado recientemente el servicio de conferencias de Zoom. Debido a una supuesta debilidad en la seguridad de la aplicación, el remitente proclama haberse infiltrado en el dispositivo del destinatario. Específicamente, los estafadores afirman haber obtenido acceso a la cámara del dispositivo y a los datos relacionados con la cuenta de correo electrónico del destinatario. A través de la cámara secuestrada, se han grabado imágenes comprometedoras (de naturaleza sexual). Las correos electrónicos amenazan con enviar el video inexistente a los contactos del destinatario (por ejemplo, amigos, familiares y colegas). Para evitar que esto suceda, se debe pagar un rescate por valor de 2000 USD en criptomonedas Bitcoin en un plazo de dos días. Los correos electrónicos alertan de que no se puede localizar al remitente y advierten que no debe ponerse en contacto con las autoridades o tomar otras acciones desacertadas.

Como se mencionó en la introducción, ninguna de la información proporcionada por los correos electrónicos fraudulentos de "Zero day security vulnerability on Zoom app" es verdadera. Por lo tanto, los dispositivos de los destinatarios no se han infiltrado ni se grabó ninguna grabación comprometedora. El propósito de estas correos electrónicos engañosas es engañar a los destinatarios para que paguen a los estafadores. Por lo tanto, los correos electrónicos fraudulentos deben ignorarse.

| Nombre | Zero Day Security Vulnerability On Zoom App Email Scam |

| Tipo de Amenaza | Phishing, Scam, Social Engineering, Fraud |

| Falsa Afirmación | Los emails estafa afirman que se publicará un video comprometedor del destinatario, a menos que pague un rescate. |

| Cantidad del Rescate | 2000 USD en criptomoneda Bitcoin |

| Dirección de la Criptobilletera del Cibercriminal | 15y6ADpqBDvxNovWxeWEBXRGiPdj14vaKb (Bitcoin) |

| Síntomas | Compras en línea no autorizadas, cambio de contraseñas de cuentas en línea, robo de identidad, acceso ilegal a la computadora. |

| Métodos de Distribución | Correos electrónicos engañosos, anuncios emergentes en línea fraudulentos, técnicas de envenenamiento de motores de búsqueda, dominios mal escritos. |

| Daño | Pérdida de información privada sensible, pérdida monetaria, robo de identidad. |

| Eliminación de Malware | Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. |

"I know that you visit 18+ content", "Your local network has been compromised", "I infected your computer with my private trojan", y "You have 46 Hours in order to make the payment" son algunos ejemplos de otra sextorsión. campañas de spam. Los correos electrónicos engañosos generalmente se presentan como "urgentes", "importantes", "prioritarios" y similares; incluso pueden disfrazarse de correo procedente de instituciones, organizaciones, empresas, negocios, proveedores de servicios y otras entidades legítimas. Las campañas de spam se utilizan para diversas estafas, phishing, y proliferación de malware. Debido a la relativa prevalencia del correo no deseado, se recomienda encarecidamente tener cuidado con los correos electrónicos entrantes.

¿Cómo infectan las computadoras las campañas de spam?

Las campañas de spam infectan los sistemas a través de archivos virulentos que se distribuyen a través de ellos. Se pueden adjuntar archivos infecciosos a los correos electrónicos y/o las correos electrónicos contienen enlaces de descarga de dicho contenido. Los archivos maliciosos pueden estar en varios formatos, por ejemplo, archivos (RAR, ZIP, etc.), ejecutables (.exe, .run, etc.), documentos de Microsoft Office y PDF, JavaScript, etc. Cuando estos archivos se ejecutan, ejecutan o abren de alguna otra manera, el proceso de infección (es decir, la descarga/instalación de malware) se inicia rápidamente. Por ejemplo, los documentos de Microsoft Office infectan los sistemas al ejecutar comandos de macro maliciosos. En las versiones de Microsoft Office publicadas antes de 2010, las macros se ejecutan en el momento en que se abre un documento. Las versiones más recientes tienen el modo "Vista protegida" que evita la ejecución automática de comandos macro. En su lugar, se les pide a los usuarios que habiliten macros (es decir, que habiliten la edición/contenido) y se les advierte de los riesgos.

¿Cómo evitar la instalación de malware?

Para evitar la propagación de malware a través del correo no deseado, se recomienda encarecidamente no abrir correos electrónicos sospechosos o irrelevantes, especialmente los archivos adjuntos o enlaces que se encuentran en ellos. También se recomienda utilizar las versiones de Microsoft Office publicadas después de 2010. Aparte de las campañas de spam, los programas maliciosos se distribuyen a través de fuentes de descarga no confiables (por ejemplo, sitios web de alojamiento de archivos gratuitos y no oficiales, redes de intercambio entre pares y otros descargadores de terceros ), herramientas de activación ilegal ("craqueo") y actualizaciones falsas. Por lo tanto, es importante utilizar solo canales de descarga oficiales y herramientas/funciones proporcionadas por desarrolladores legítimos para activar y actualizar programas. Para garantizar la seguridad del dispositivo y del usuario, es fundamental tener instalado y actualizado un paquete antivirus/antispyware confiable. Este software se utilizará para ejecutar análisis regulares del sistema y eliminar amenazas detectadas/potenciales. Si ya ha abierto archivos adjuntos maliciosos, le recomendamos que realice un análisis Combo Cleaner para eliminar automáticamente el malware infiltrado.

Texto presentado en el email estafa "Zero day security vulnerability on Zoom app":

Subject: Regarding Zoom Conference call

Hello. I'll need your attention now. This is the last warning.

You have used Zoom recently, like most of us during these bad COVID times. And I have very unfortunate news for you.

I'll give you some background on what happened.

There was a zero day security vulnerability on Zoom app, that allowed me a full time access to your camera and some other metadata on your account.

You were just unlucky to be targeted.

And as you can imagine in your worst dreams, I have made a footage with you as a main actor.

You work on yourself (perform sex act to be clear). Having fun is ok with me, but is not ok with your reputation.

Please dont blame me or yourself for this. You couldn't know that the camera was working.

I'm sure you don't want to be the next Jeffrey Toobin and get embarrassed in front of all your friends, family and colleagues.

You should get this very clear, I will send this video to all your contacts if I dont get paid.

Are you wondering how I got your contacts? Through the same exploit, zoom app allowed me to extract all sensitive info from your device.

So here is what we will do. You pay me $2000 in bitcoin, and nothing of this will happen. You have 2 days to make the payment.

After I get the money, I will delete the footage and information about you. The amount is not negotiable.

Send 0.07 Bitcoin (about 2k USD at the current exchange rate) to my wallet 15y6ADpqBDvxNovWxeWEBXRGiPdj14vaKb

Having trouble with buying bitcoin? Just google on how to buy it, it's very easy to use and anonymous.

P.S. Don't try to report this to the police, I use TOR and bitcoin can't be traced. Do not email me back. If you do something stupid, I will distribute the video.

Good luck. Don’t stress.

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

▼ DESCARGAR Combo Cleaner

El detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por Rcs Lt, la empresa matriz de PCRisk. Leer más. Si decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso.

Menú rápido:

- ¿Qué es "Zero day security vulnerability on Zoom app"?

- PASO 1. Eliminación manual de posibles infecciones de malware.

- PASO 2. Revise si su computadora está limpia.

¿Cómo eliminar el malware manualmente?

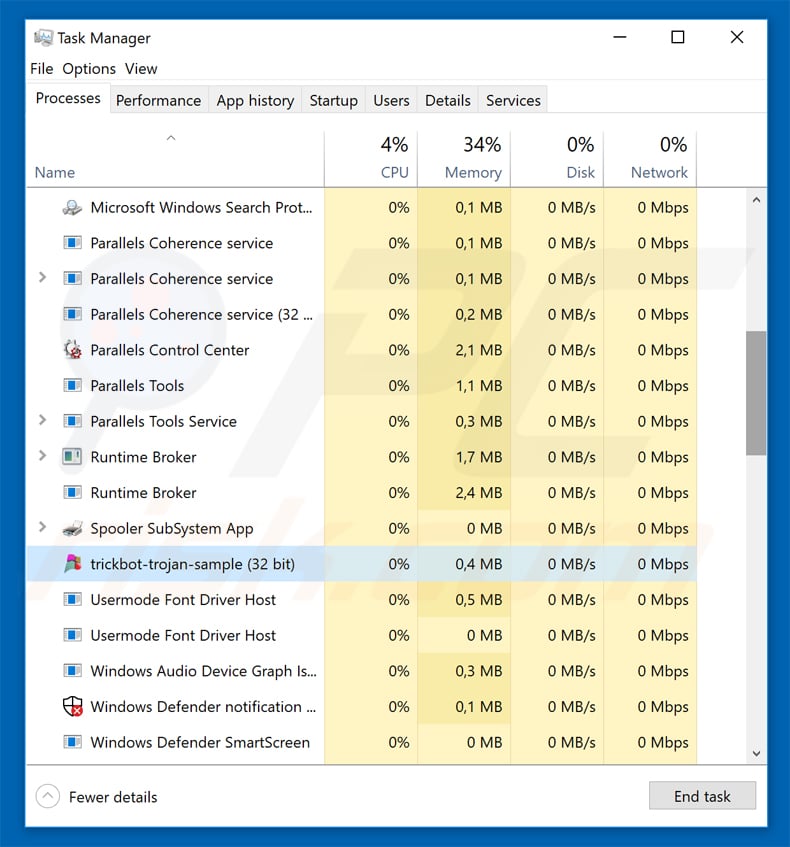

La eliminación manual de malware es una tarea complicada. Por lo general, es mejor permitir que los programas antivirus o antimalware lo hagan automáticamente. Para eliminar este malware, recomendamos utilizar Combo Cleaner. Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. Aquí hay un ejemplo de un programa sospechoso que se ejecuta en la computadora de un usuario:

Si revisó la lista de programas que se ejecutan en su computadora, por ejemplo, usando el administrador de tareas, e identificó un programa que parece sospechoso, debe continuar con estos pasos:

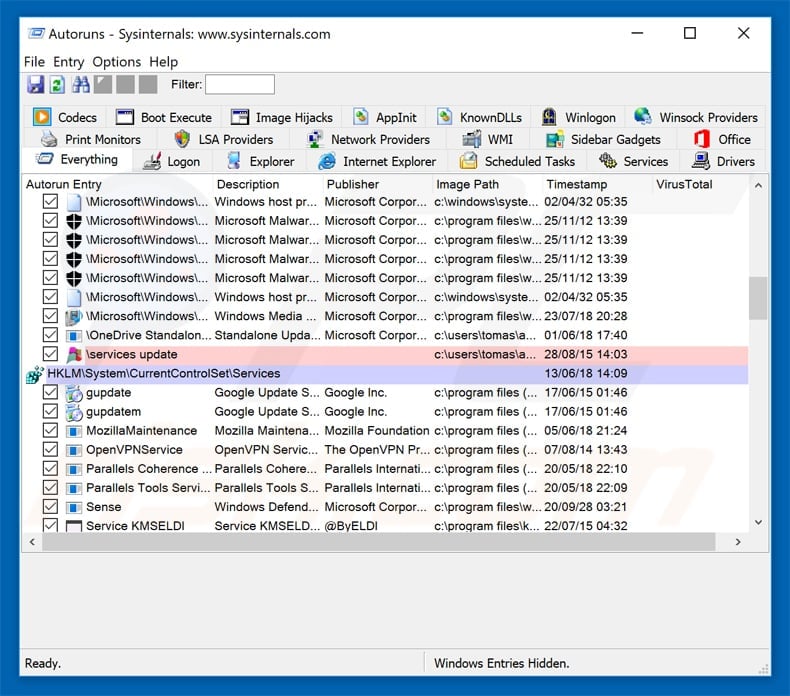

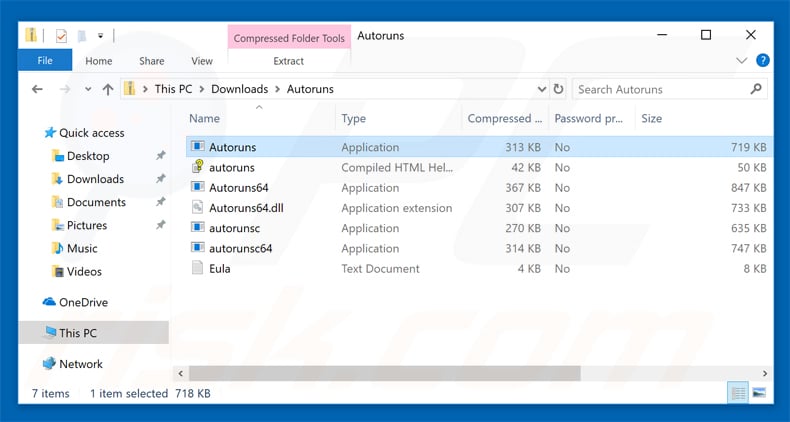

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

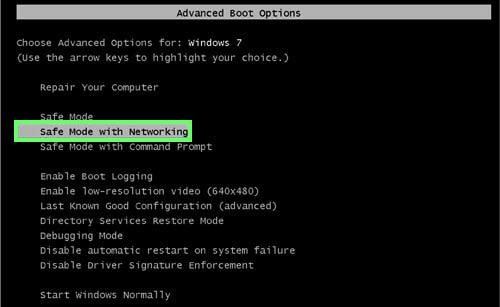

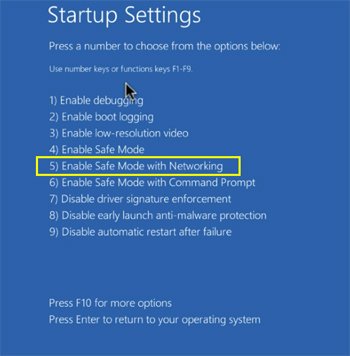

Reinicie su computadora en Modo Seguro:

Reinicie su computadora en Modo Seguro:

Usuarios de Windows XP y Windows 7: Inicie su computador en modo seguro. Haga clic en Inicio, clic en Apagar, clic en Reiniciar, clic en Aceptar. Durante el proceso de inicio de su computador, presione la tecla F8 en su teclado varias veces hasta que vea el menú Opciones Avanzadas de Windows, y luego seleccione Modo Seguro con Funciones de Red de la lista.

Video que muestra cómo iniciar Windows 7 en "Modo Seguro con Funciones de Red":

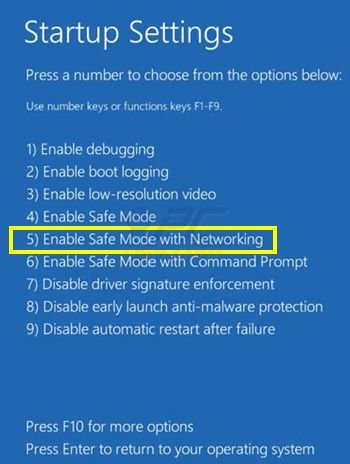

Usuarios de Windows 8: Iniciar Windows 8 en Modo Seguro con Funciones de Red: vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de búsqueda, seleccione Configuración. Haga clic en Opciones de inicio avanzadas, en la ventana abierta "Configuración General de PC", seleccione Inicio Avanzado. Clic en el botón "Reiniciar Ahora". Su computadora ahora se reiniciará en el "Menú de opciones de inicio avanzado". Haga clic en el botón "Solucionar problemas" y luego clic en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio". Haga clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de Configuración de inicio. Presione F5 para iniciar en Modo Seguro con Funciones de Red.

Video que muestra cómo iniciar Windows 8 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de Encendido. En el menú abierto, haga clic en "Reiniciar" mientras mantiene presionado el botón "Shift" en su teclado. En la ventana "Elija una opción", haga clic en "Solucionar Problemas", luego seleccione "Opciones Avanzadas". En el menú de opciones avanzadas, seleccione "Configuración de Inicio" y haga clic en el botón "Reiniciar". En la siguiente ventana, debe hacer clic en la tecla "F5" en su teclado. Esto reiniciará su sistema operativo en modo seguro con funciones de red.

Video que muestra cómo iniciar Windows 10 en "Modo Seguro con Funciones de Red":

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

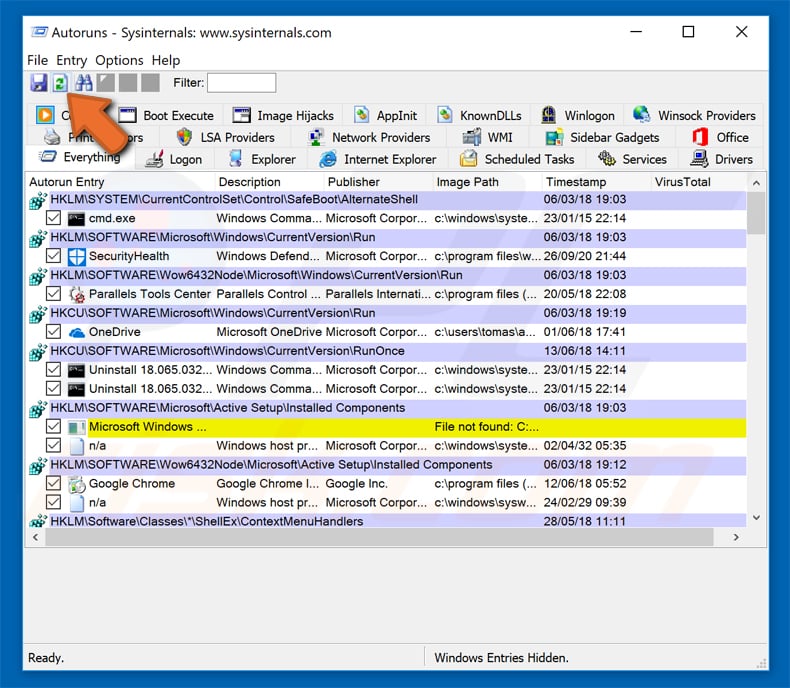

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

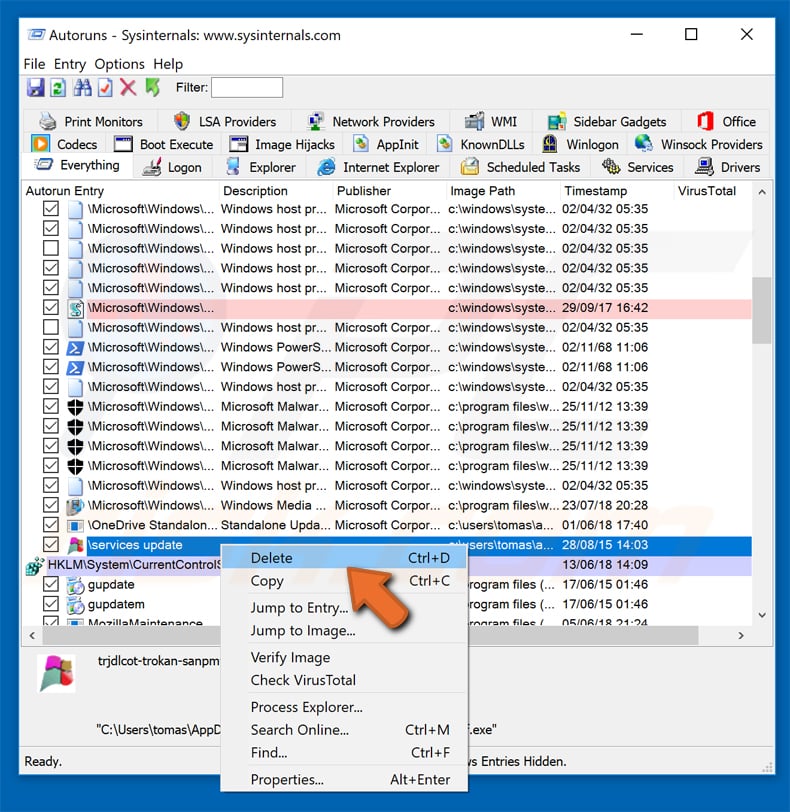

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Debe anotar la ruta y nombre completos. Tenga en cuenta que algunos programas maliciosos ocultan nombres de procesos bajo nombres legítimos de procesos de Windows. En esta etapa, es muy importante evitar eliminar los archivos del sistema. Después de localizar el programa sospechoso que desea eliminar, haga clic con el botón derecho del mouse sobre su nombre y elija "Eliminar".

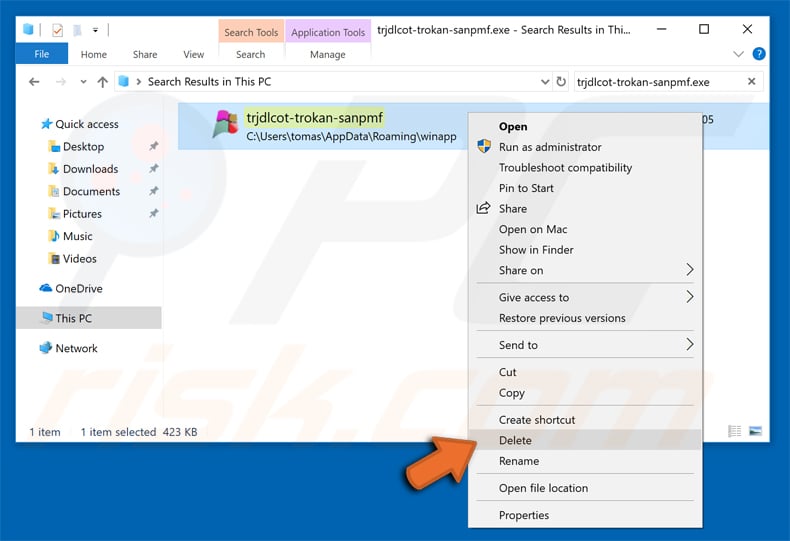

Después de eliminar el malware a través de la aplicación Autoruns (esto asegura que el malware no se ejecutará automáticamente en el próximo inicio del sistema), debe buscar el nombre del malware en su computadora. Asegúrese de habilitar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre de archivo del malware, asegúrese de eliminarlo.

Reinicie su computadora en modo normal. Seguir estos pasos debería eliminar cualquier malware de su computadora. Tenga en cuenta que la eliminación manual de amenazas requiere habilidades informáticas avanzadas. Si no tiene estas habilidades, deje la eliminación de malware a los programas antivirus y antimalware. Es posible que estos pasos no funcionen con infecciones avanzadas de malware. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener su computadora segura, instale las últimas actualizaciones del sistema operativo y use un software antivirus.

Para asegurarse de que su computadora esté libre de infecciones de malware, recomendamos escanearla con Combo Cleaner.

▼ Mostrar discusión.