¿Cómo reconocer estafas como "YOUR CORPORATE NETWORK HAS BEEN HACKED"?

![]() Escrito por Tomas Meskauskas el

Escrito por Tomas Meskauskas el

¿Qué es la estafa por email "YOUR CORPORATE NETWORK HAS BEEN HACKED"?

Esta estafa por email se utiliza para engañar a los destinatarios haciéndoles creer que sus computadoras han sido pirateadas y que se han descargado archivos importantes a un servidor remoto controlado por hackers. Los estafadores detrás de esto afirman que los archivos descargados se publicarán en su sitio web si las víctimas no pagan una cierta cantidad de dinero.

La estafa por email "YOUR CORPORATE NETWORK HAS BEEN HACKED" en detalle

Los estafadores afirman que han descargado 120 GB de datos y los publicarán en su sitio web después de 24 horas desde el envío de este email si los destinatarios no pagan $2500 en Bitcoins a la billetera proporcionada. También afirman que no pagar un rescate resultará en el bloqueo de toda la red.

Como regla general, los estafadores detrás de estos emails no se dirigen a nadie en particular. Envían el mismo email a muchas personas con la esperanza de que alguien caiga en su estafa (por ejemplo, pagarles dinero, proporcionar información personal).

| Nombre | YOUR CORPORATE NETWORK HAS BEEN HACKED Email Scam |

| Tipo de Amenaza | Phishing, Scam, Social Engineering, Fraud |

| Falsa Afirmación | La red ha sido hackeada, los archivos se han descargado y se publicarán |

| Cantidad del Rescate | $25000 en Bitcoins |

| Dirección de la Criptobilletera del Cibercriminal | bc1qtttvn6eyhwshwtdst7tja0eqmgsd8r65phzjz5 |

| Síntomas | Compras en línea no autorizadas, cambio de contraseñas de cuentas en línea, robo de identidad, acceso ilegal a la computadora. |

| Métodos de Distribución | Emails engañosos, anuncios emergentes en línea fraudulentos, técnicas de envenenamiento de motores de búsqueda, dominios mal escritos. |

| Daño | Pérdida de información privada sensible, pérdida monetaria, robo de identidad. |

| Eliminación de Malware | Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. |

Estafas por email en general

Los emails de este tipo deben ignorarse. Como regla general, las afirmaciones que hacen los estafadores en sus emails no son ciertas. Por lo general, buscan extraer dinero o información sensible. Un par de ejemplos de otros emails de este tipo son "Im In Possession Of All Of Your Private Data", "I Am Sorry To Inform You But Your Device Was Hacked".

Los emails también se pueden utilizar para enviar software malintencionado. Por lo general, se disfrazan como emails importantes y urgentes de empresas, organizaciones u otras entidades legítimas.

¿Cómo infectan las computadoras las campañas de spam?

Los ciberdelincuentes detrás de los emails utilizados para enviar malware intentan engañar a los destinatarios para que abran un archivo adjunto malicioso o un archivo descargado a través de un enlace a un sitio web. Los destinatarios infectan las computadoras al abrir documentos maliciosos de MS Office, archivos JavaScript, documentos PDF u otros archivos.

Los documentos maliciosos de MS Office no infectan computadoras a menos que los usuarios habiliten comandos de macros (edición o contenido). Las versiones de MS Office lanzadas antes de 2010 infectan las computadoras sin solicitar la habilitación de comandos de macros.

¿Cómo evitar la instalación de malware?

Los archivos y programas deben descargarse de páginas oficiales y mediante enlaces directos. El sistema operativo y los programas instalados deben estar actualizados y activados con funciones implementadas, herramientas proporcionadas por sus desarrolladores oficiales. No se deben abrir archivos y enlaces en emails irrelevantes recibidos de remitentes sospechosos.

El sistema operativo debe analizarse en busca de amenazas con regularidad. Se recomienda realizar análisis con un software antivirus o antispyware de buena reputación. Si ya ha abierto archivos adjuntos maliciosos, le recomendamos que ejecute un análisis Combo Cleaner para eliminar automáticamente el malware infiltrado.

Apariencia de la estafa por email "YOUR CORPORATE NETWORK HAS BEEN HACKED" (GIF):

Texto en este email:

Subject: INFORMATION - YOU ARE HACKED !

!!!!!!!!!! IMPORTANT MESSAGE !!!!!!!!!!!!!!YOUR CORPORATE NETWORK HAS BEEN HACKED. There are special beacon's all over

the network

waiting for our command to lock down your network. Don't try to detect it,

our software is set up

so that if you remove one beacon, the rest will immediately begin to

encrypt your corporate network.

The speed at which our software will have time to block your entire network

is 15 minutes.!!! WE ARE NOT AFFILIATED WITH ANY COUNTRY'S GOVERNMENT. OUR GOAL IS

COMMERCIAL GAIN !!!This is an important message. Your company was attacked by cryptolockers

and was successfully hacked.

As a result of the hack 120 GB of information was downloaded from you

network, including accounting documents and

information that constitutes trade secrets. We are working under a new

scheme so as not to represent

inconvenience to the company with which we are dealing with that is why

before we block your computers we offer

solve the issue for a small compensation (which is much less than what will

be after exploitation of your vulnerabilities and

your computers) in the amount of $2500. You have 24 hours to respond to

this message and transfer

funds to this BTC wallet : bc1qtttvn6eyhwshwtdst7tja0eqmgsd8r65phzjz5 . Do

not try to contact the police, it will only make things worse.

We suggest to solve the issue peacefully without causing you any

inconvenience. In case of non-compliance with our demands,

we will block your computers and the ransom amount will be x100 times more

and will be $1,000,000.

As well as information that is of commercial value will be published on a

special website.!!! DON'T PANIC DON'T PANIC DON'T PANIC DON'T PANIC DON'T PANIC DON'T PANIC

DON'T PANIC DON'T PANIC !!!Agree ransom $2500 is better than 1000000$, we have automated our work and

we are working on speed and mass.

Do not try to gamble with us. You have 24 hours to respond to our message.

All work is done automatically. We have no centralized servers.

There is no point in negotiating with us. The software automatically checks

the funds into the wallet

and makes a decision based on a neural network. We do not negotiate because

it is not safe.We work on a double attack scheme. If we do not get a small (ransom of

$2500), then we go to step 2

Lock down the entire corporate network.We know exactly when you open this email. And from that point on, the timer

starts. You have 24 hours to respond

to this message.After receiving the money, our beacons will be liquidated and we will leave

you alone. All your information will be immediately deleted

from our servers. We will also send a letter with recommendations on how to

configure your corporate network to prevent this from

happening to you in the future.We don't read the responses to this message. Therefore, there is no point

in writing a letter in response.!!! NO-REPLY NO-REPLY NO-REPLY NO-REPLY NO-REPLY NO-REPLY NO-REPLY NO-REPLY

NO-REPLY!!!!

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

▼ DESCARGAR Combo Cleaner

El detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por Rcs Lt, la empresa matriz de PCRisk. Leer más. Si decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso.

Menú rápido:

- ¿Qué es el email estafa "YOUR CORPORATE NETWORK HAS BEEN HACKED"?

- PASO 1. Eliminación manual de posibles infecciones de malware.

- PASO 2. Revise si su computadora está limpia.

¿Cómo eliminar el malware manualmente?

La eliminación manual de malware es una tarea complicada. Por lo general, es mejor permitir que los programas antivirus o antimalware lo hagan automáticamente. Para eliminar este malware, recomendamos utilizar Combo Cleaner.

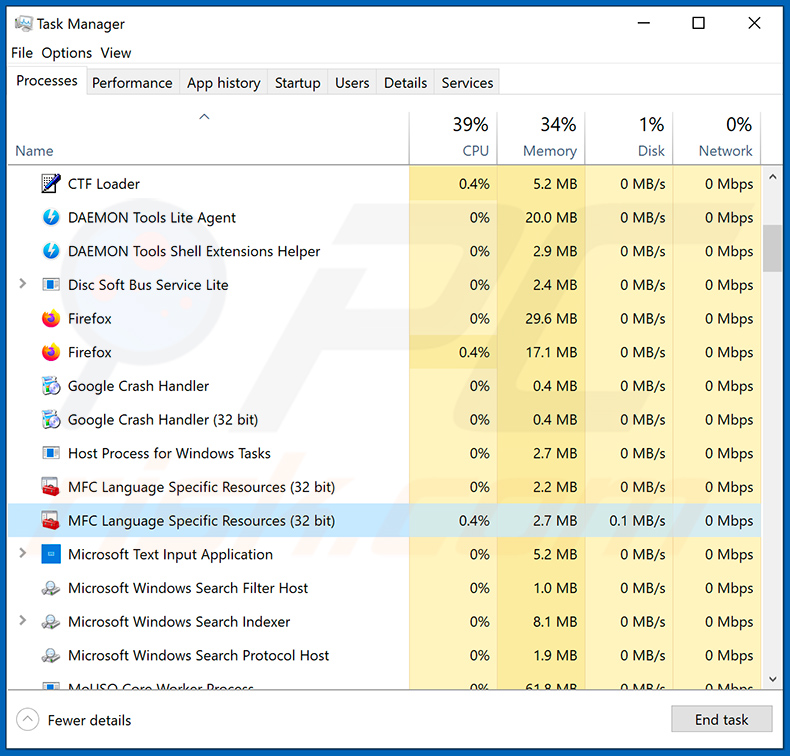

Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. Aquí hay un ejemplo de un programa sospechoso que se ejecuta en la computadora de un usuario:

Si revisó la lista de programas que se ejecutan en su computadora, por ejemplo, usando el administrador de tareas, e identificó un programa que parece sospechoso, debe continuar con estos pasos:

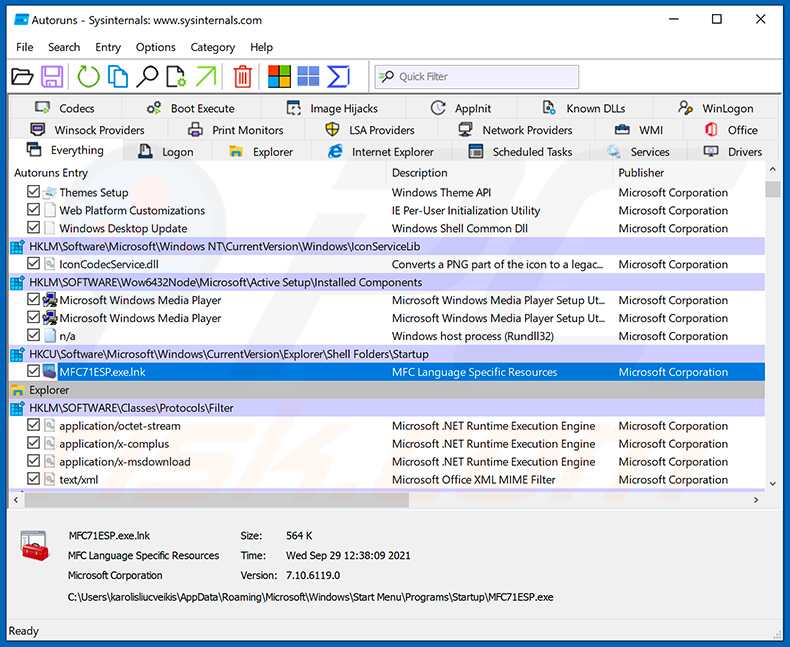

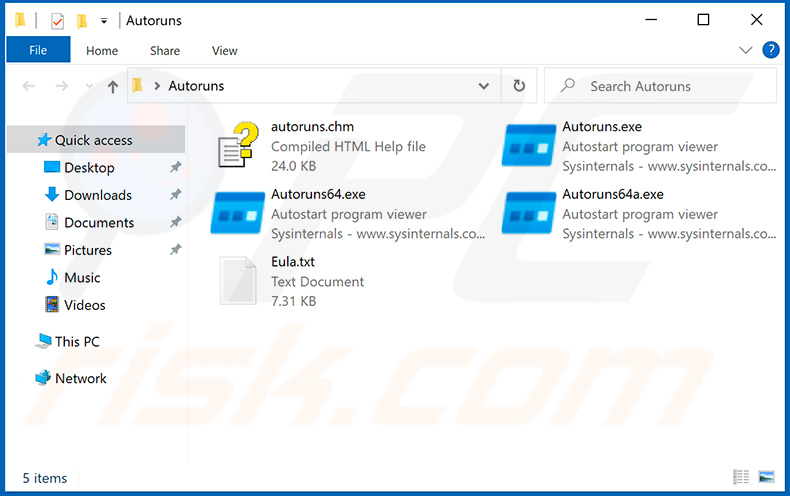

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

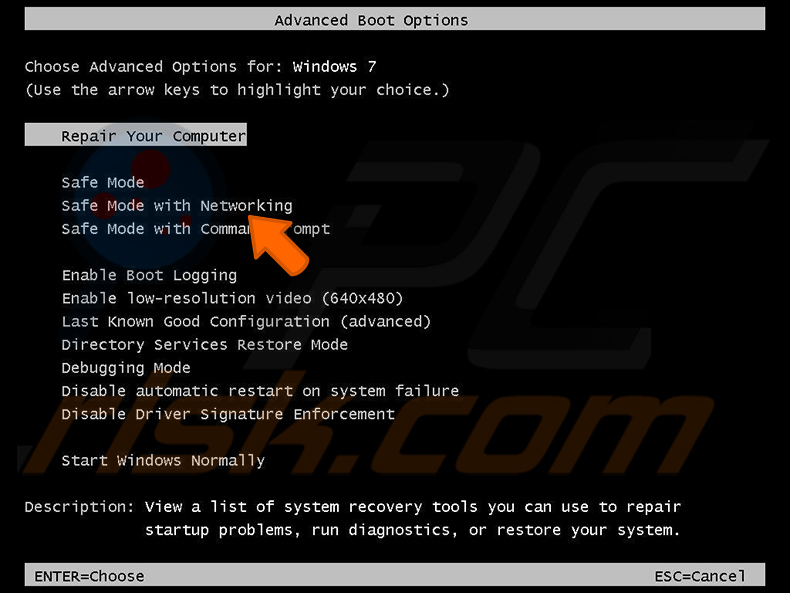

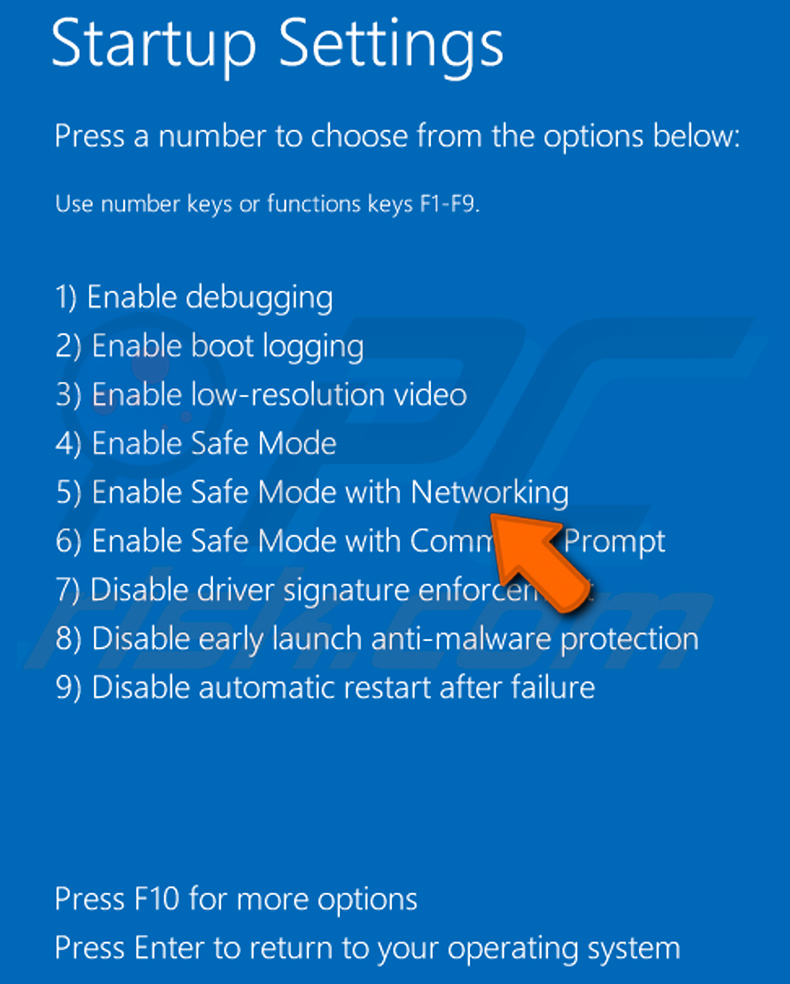

Reinicie su computadora en Modo Seguro:

Reinicie su computadora en Modo Seguro:

Usuarios de Windows XP y Windows 7: Inicie su computador en modo seguro. Haga clic en Inicio, clic en Apagar, clic en Reiniciar, clic en Aceptar. Durante el proceso de inicio de su computador, presione la tecla F8 en su teclado varias veces hasta que vea el menú Opciones Avanzadas de Windows, y luego seleccione Modo Seguro con Funciones de Red de la lista.

Video que muestra cómo iniciar Windows 7 en "Modo Seguro con Funciones de Red":

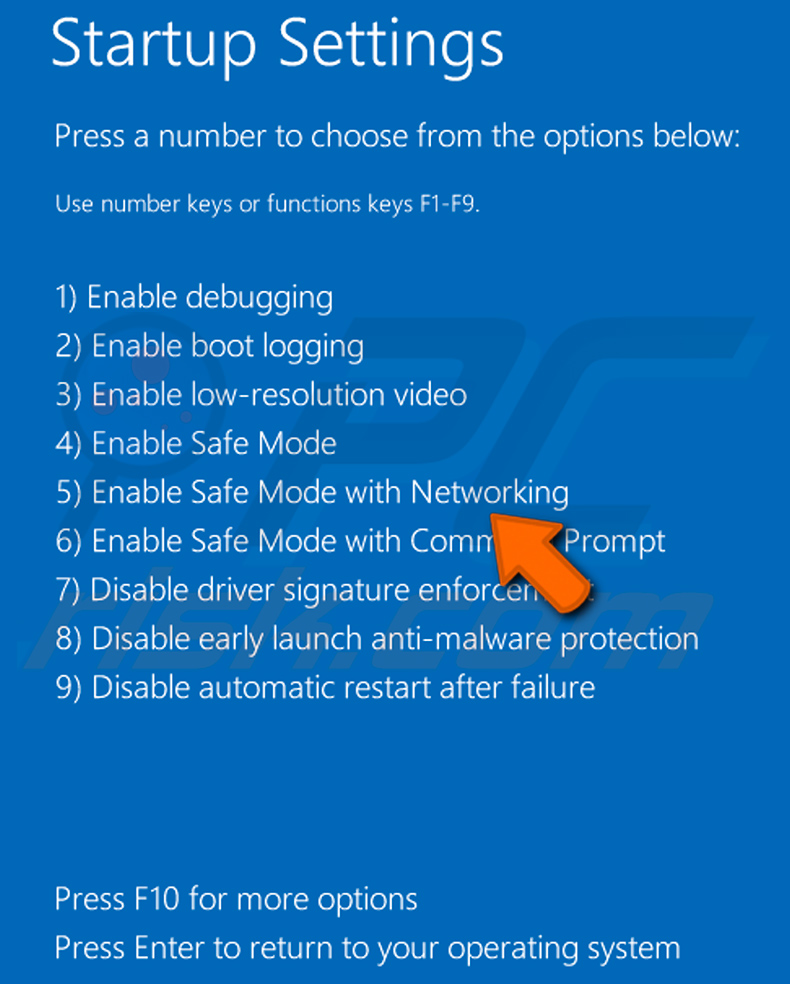

Usuarios de Windows 8: Iniciar Windows 8 en Modo Seguro con Funciones de Red: vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de búsqueda, seleccione Configuración. Haga clic en Opciones de inicio avanzadas, en la ventana abierta "Configuración General de PC", seleccione Inicio Avanzado. Clic en el botón "Reiniciar Ahora". Su computadora ahora se reiniciará en el "Menú de opciones de inicio avanzado". Haga clic en el botón "Solucionar problemas" y luego clic en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio". Haga clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de Configuración de inicio. Presione F5 para iniciar en Modo Seguro con Funciones de Red.

Video que muestra cómo iniciar Windows 8 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de Encendido. En el menú abierto, haga clic en "Reiniciar" mientras mantiene presionado el botón "Shift" en su teclado. En la ventana "Elija una opción", haga clic en "Solucionar Problemas", luego seleccione "Opciones Avanzadas". En el menú de opciones avanzadas, seleccione "Configuración de Inicio" y haga clic en el botón "Reiniciar". En la siguiente ventana, debe hacer clic en la tecla "F5" en su teclado. Esto reiniciará su sistema operativo en modo seguro con funciones de red.

Video que muestra cómo iniciar Windows 10 en "Modo Seguro con Funciones de Red":

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

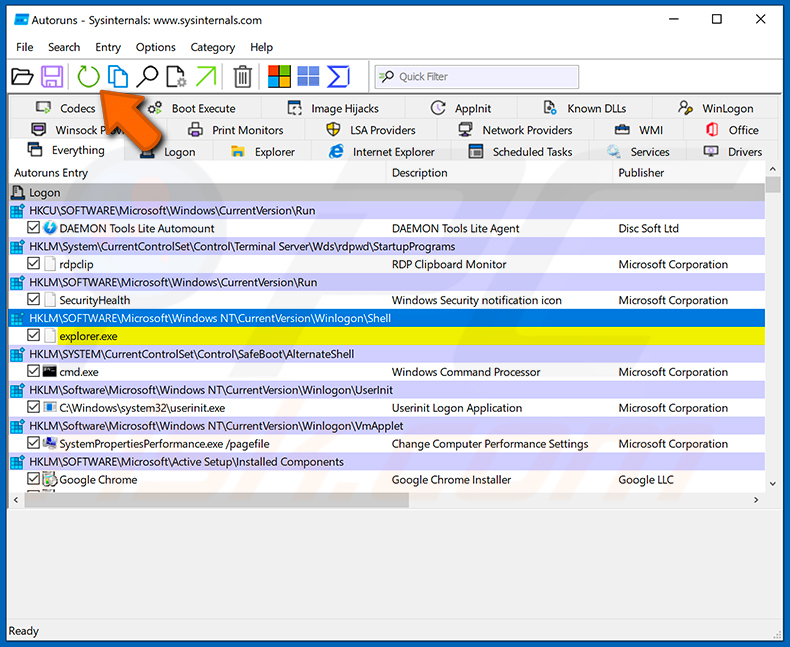

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

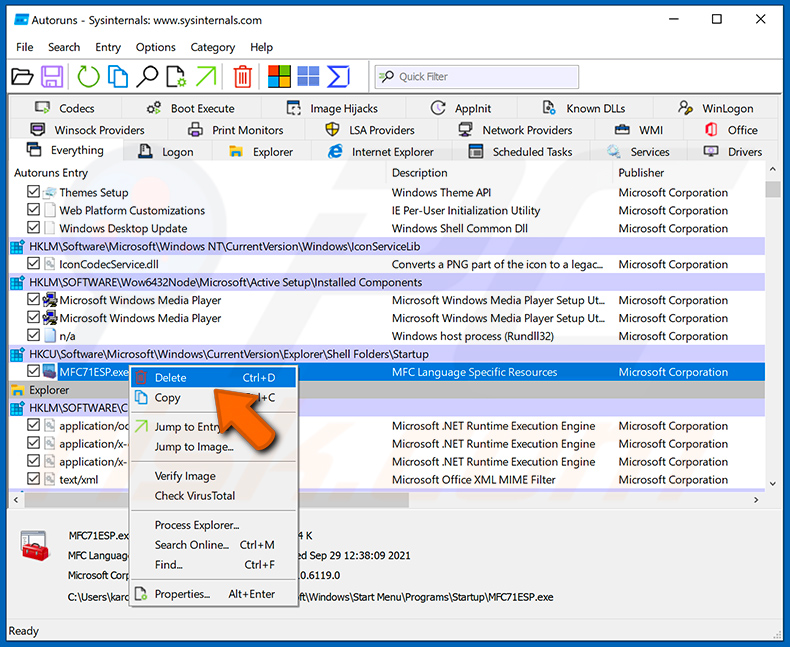

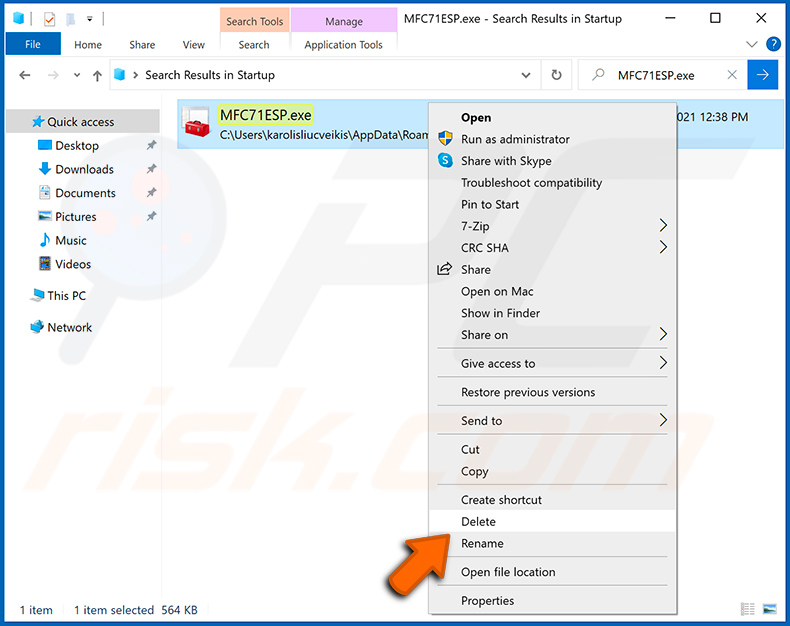

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Debe anotar la ruta y nombre completos. Tenga en cuenta que algunos programas maliciosos ocultan nombres de procesos bajo nombres legítimos de procesos de Windows. En esta etapa, es muy importante evitar eliminar los archivos del sistema. Después de localizar el programa sospechoso que desea eliminar, haga clic con el botón derecho del mouse sobre su nombre y elija "Eliminar".

Después de eliminar el malware a través de la aplicación Autoruns (esto asegura que el malware no se ejecutará automáticamente en el próximo inicio del sistema), debe buscar el nombre del malware en su computadora. Asegúrese de habilitar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre de archivo del malware, asegúrese de eliminarlo.

Reinicie su computadora en modo normal. Seguir estos pasos debería eliminar cualquier malware de su computadora. Tenga en cuenta que la eliminación manual de amenazas requiere habilidades informáticas avanzadas. Si no tiene estas habilidades, deje la eliminación de malware a los programas antivirus y antimalware.

Es posible que estos pasos no funcionen con infecciones avanzadas de malware. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener su computadora segura, instale las últimas actualizaciones del sistema operativo y use un software antivirus. Para asegurarse de que su computadora esté libre de infecciones de malware, recomendamos escanearla con Combo Cleaner.

Preguntas Frecuentes (FAQ)

¿Por qué recibí este email?

Los estafadores envían una email idéntica a muchas personas (según la cantidad de direcciones de email en su base de datos) con la esperanza de que alguien caiga en la trampa. En otras palabras, estos emails no son personales.

¿Mi computadora fue realmente pirateada y el remitente tiene alguna información?

No, su computadora en realidad no fue pirateada, infectada, comprometida o dañada de alguna otra manera. Cuando los estafadores afirman que han robado contraseñas (e incluyen esas contraseñas en sus emails), generalmente las han recuperado de bases de datos que contienen información filtrada.

He enviado criptomonedas a la dirección presentada en dicho email, ¿puedo recuperar mi dinero?

Las transacciones criptográficas son prácticamente imposibles de rastrear. Las personas que son estafadas no pueden recuperar su dinero.

El email tenía un archivo adjunto pero no lo abrí, ¿está mi computadora infectada?

No, abrir un email no hace ningún daño. Los destinatarios infectan las computadoras al abrir archivos adjuntos o enlaces en emails maliciosos.

¿Combo Cleaner eliminará las infecciones de malware que estaban presentes en los archivos adjuntos de email?

Sí, Combo Cleaner es capaz de detectar y eliminar casi todas las infecciones de malware conocidas. El malware de alta gama puede esconderse en las profundidades del sistema operativo. Por lo tanto, el sistema operativo debe analizarse mediante un análisis completo para detectar ese tipo de malware.

▼ Mostrar discusión.