Instrucciones de eliminación de programas pertenecientes a la familia de malware Eternity

![]() Escrito por Tomas Meskauskas el

Escrito por Tomas Meskauskas el

¿Qué es el malware Eternity?

Descubierto por Cyble Research Labs, Eternity es el nombre de una familia de malware. Los desarrolladores de Eternity, que se venden activamente en la web, utilizan el servicio de mensajería instantánea Telegram para vender sus productos maliciosos, así como para proporcionar asistencia y personalización a los compradores. Telegram también puede ser empleado por los atacantes que utilizan los programas Eternity como su servidor de C&C (Comando y Control) y herramienta de proliferación.

Actualmente, esta familia de malware consta de un ladrón de información, un gusano, un minero, un clipper, un ransomware, y un bot DDoS.

Resumen del malware Eternity

En el momento de la investigación, los desarrolladores de Eternity están activos en la actualización y soporte de su software. Por lo tanto, además de que estos programas son personalizables, las infecciones pueden variar de una víctima a otra. Por ejemplo, los ciberdelincuentes que adquieren el programa malicioso pueden optar por incluir capacidades AntiVM en su compilación, que permiten al malware detectar si se está lanzando en un entorno virtual.

Cabe destacar que los programas maliciosos Eternity tienden a ser de poco peso (tamaño reducido), lo que supone una menor carga para los sistemas y garantiza que la detección debida a un impacto severo en el rendimiento del sistema sería un escenario poco probable.

Como se mencionó en la introducción, la familia de programas maliciosos Eternity está compuesta por múltiples programas maliciosos. Los ladrones de información son un tipo de software diseñado para extraer y exfiltrar datos de la máquina infectada y de las aplicaciones instaladas. El Eternity stealer puede obtener la siguiente información de los sistemas: Administrador de Credenciales, Almacén y Contraseñas de Red.

Este programa también se dirige a varias aplicaciones: navegadores, gestores de contraseñas, clientes de correo electrónico, mensajeros, criptobilleteras offline (cold wallets), extensiones de navegador de criptomonedas, VPNs, FTPs, y aplicaciones relacionadas con videojuegos (lista completa). De los navegadores, puede extraer: cookies de internet, tokens de acceso, historiales de navegación, marcadores, datos de autorrelleno, contraseñas, números de tarjetas de crédito, etc.

El software malicioso clasificado como gusano opera propagándose a través de dispositivos infectados mediante archivos, redes y dispositivos de almacenamiento extraíbles. El Eternity worm también funciona como dropper, es decir, infecta el contenido con una carga útil maliciosa. Este gusano puede propagarse a través de archivos locales (lista de extensiones), recursos compartidos dentro de la red local, unidades en la nube, unidades flash USB, proyectos de Python compilados y spam de mensajería a los canales y contactos de las víctimas.

Los mineros de criptomonedas son programas que abusan de los recursos del sistema para generar criptomonedas. Según el material promocional del Eternity miner, es poco pesado, no sobrecarga el sistema infectado, puede ser invisible en el Administrador de Tareas de Windows, y se reinicia automáticamente si se termina su proceso. El minero Eternity está diseñado para generar la criptomoneda Monero, pero es posible que mine otras en el futuro.

Los clippers reemplazan los datos copiados en el portapapeles del sistema (buffer de copiar y pegar). Eternity clipper detecta cuando la víctima copia una dirección de cartera de criptomoneda Bitcoin, Bitcoin Cash, Litecoin o Zcash en el portapapeles y la sustituye por una que pertenece a los atacantes. Por lo tanto, cuando una víctima realiza una transacción saliente, la criptomoneda se transfiere a los ciberdelincuentes en lugar de al destinatario previsto. Al igual que el minero de Eternity, este clipper es poco pesado y puede esconderse en el Administrador de Tareas.

El Ransomware es un tipo de malware que genera beneficios a través de los rescates obtenidos cifrando los archivos de las víctimas y/o bloqueando las pantallas de sus dispositivos. El Eternity ransomware es personalizable y poco pesado; puede encontrar más información sobre ello en nuestro artículo al respecto.

Los bots DDoS son programas maliciosos capaces de lanzar ataques distribuidos de denegación de servicio (ataques DDoS), en los que un ordenador, una red, un sitio web o las respuestas de un servicio se ven afectadas o sobrecargadas hasta el punto de colapsar, lo que hace que no estén disponibles para los usuarios reales. En el momento de escribir este artículo, el Eternity DDoS bot todavía está en desarrollo.

En resumen, estas infecciones pueden provocar la pérdida permanente de datos, graves problemas de privacidad, pérdidas financieras y robo de identidad. Si sospecha que su sistema ya está infectado con el malware Eternity, le recomendamos encarecidamente que utilice un antivirus para eliminarlo sin demora.

| Nombre | Virus Eternity |

| Tipo de amenaza | Malware, Troyano, Ladrón de información, Gusano, Clipper, Minero de criptomonedas, Ransomware, Bot DDoS. |

| Nombres de detección (Ladrón de información) | Avast (Win32:Trojan-gen), Combo Cleaner (Gen:Variant.Razy.979644), ESET-NOD32 (Una variante de Win32/Packed.VMProtect.ACR), Kaspersky (HEUR:Trojan-PSW.MSIL.Growtopia.gen), Microsoft (Trojan:Win32/Skeeyah.A!rfn), Lista completa de detecciones (VirusTotal) |

| Nombres de detección (Clipper) | Avast (Win32:PWSX-gen [Trj]), Combo Cleaner (Trojan.GenericKD.48969991), ESET-NOD32 (Una variante de MSIL/ClipBanker.AAJ), Kaspersky (HEUR:Trojan-Banker.MSIL.ClipBanker.gen), Microsoft (Trojan:MSIL/ClipBanker.DI!MTB), Lista completa de detecciones (VirusTotal) |

| Nombres de detección (Ransomware) | Avast (Win32:Trojan-gen), Combo Cleaner (Gen:Variant.Bulz.171562), ESET-NOD32 (Una variante de MSIL/Filecoder.ADX), Kaspersky (HEUR:Trojan-Ransom.MSIL.Crypmod.gen), Microsoft (Ransom:MSIL/CryptoLocker.DF!MTB), Lista completa de detecciones (VirusTotal) |

| Nombres de detección (Gusano) | Avast (Win32:DropperX-gen [Drp]), Combo Cleaner (Gen:Variant.Lazy.165364), ESET-NOD32 (Una variante de MSIL/TrojanDropper.Agent.F), Kaspersky (HEUR:Trojan.MSIL.Miner.gen), Microsoft (Trojan:MSIL/AgentTesla.DA!MTB), Lista completa de detecciones (VirusTotal) |

| Métodos de distribución | Adjuntos de correo electrónico infectados, anuncios maliciosos en línea, ingeniería social, "cracks" de software. |

| Daño | obo de contraseñas e información bancaria, robo de identidad, pérdida permanente de datos, incorporación del ordenador de la víctima a una red de bots. |

| Eliminación de Malware | Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. |

Ejemplos de malware similares

Hemos analizado miles de muestras de malware; Burmilla, Stealerium, y 000 Stealer son sólo algunos ejemplos de ladrones de información, Phorpiex (Trik), Forbix, Stalk - gusanos, Sapphire, Kratos Silent Miner, Muse - cryptomineros, Allcome, Extended Clipper, Frost Clipper - clippers, Kekpop, LockData, Errz - ransomware, y NetDooka, Little Thief, Spectre - programas capaces de desplegar ataques DDoS.

Hay que destacar que, independientemente de cómo actúe el malware, su presencia en un sistema pone en peligro la integridad del dispositivo y la seguridad del usuario. Por lo tanto, es crucial eliminar todas las amenazas inmediatamente después de su detección.

¿Cómo se ha infiltrado Eternity en mi ordenador?

Dado que el malware Eternity está en venta tanto en el sitio web de la red Tor como en Telegram, la forma exacta de su distribución depende de los ciberdelincuentes que lo utilicen en ese momento.

El Eternity worm es capaz de autodifundirse a través de redes locales, archivos locales, unidades flash USB, proyectos compilados de Python, unidades de almacenamiento en la nube, así como spam de Telegram y Discord. Este gusano también puede soltar cargas útiles maliciosas.

El Eternity stealer se dirige a los correos electrónicos, clientes de mensajería y otras cuentas sociales, que también pueden utilizarse para que el malware siga proliferando.

En general, los métodos de proliferación de malware más comunes incluyen: descargas drive-by (sigilosas y engañosas), archivos adjuntos y enlaces maliciosos en correos electrónicos/mensajes de spam, fuentes de descarga poco seguras (por ejemplo, sitios web de programas gratuitos y de terceros, redes de intercambio Peer-to-Peer, etc.), herramientas ilegales de activación de programas ("cracks"), actualizaciones falsas y estafas en línea.

¿Cómo evitar la instalación de programas maliciosos?

Recomendamos encarecidamente tener cuidado con el correo entrante. Los archivos adjuntos y los enlaces presentes en los correos electrónicos y mensajes sospechosos/irrelevantes no deben abrirse, ya que pueden provocar una infección del sistema.

Además, todas las descargas deben realizarse desde medios oficiales y verificados. Otra recomendación es activar y actualizar siempre el software con herramientas proporcionadas por desarrolladores legítimos, ya que las herramientas de activación ilegales ("cracks") y las actualizaciones falsas pueden contener malware.

Hay que destacar la importancia de tener instalado y actualizado un antivirus fiable. Los programas de seguridad deben utilizarse para realizar análisis regulares del sistema y eliminar las amenazas y problemas detectados. Si cree que su ordenador ya está infectado, le recomendamos que ejecute un análisis con Combo Cleaner para eliminar automáticamente el malware infiltrado.

Captura de pantalla del archivo cifrado por el ransomware Eternity (sin extensión adicional):

Aspecto de la nota de rescate creada por el ransomware Eternity (GIF):

Texto que aparece en este mensaje:

Eternity 2.0

All your files belong to us!

- files have been encrypted

The harddisks of your computer have been encrypted with an Military grade encryption algorithm.

1. Send us your ID and sendme.eternityraas at getyourfilesback_s@protonmail.com or at telegram @RecoverdataU

2. You will recieve a personal Monero for payment, payment rate is 800$

3. Once payment has been completed, send another email to us stating by `PAID`we will check to see if payment has been paid.

4. You will receive a text file with your KEY

WARNING:

*Do not interrupt the decryption process it only depend on the amount of file to decrypt.

*Do not attempt to decrypt your files with any software as it is obselete and will not work, and may cost you more to unlock your files.

*Do not change file names, mess with the files, or run decryption software as it will cost you more to unlock your files and there is a high chance you will lose your files forever.

*Do not send `PAID` to us without paying, price will rise for disobedience.The payment rate will increase by 500$ so be carefull

by Eternity group

Price: 800$ in Monero

Email: getyourfilesback_s@protonmail.com

Telegram: @RecoverdataU

Info: monero.org

ID: -

by Eternity group

Enter password

[Please decrypt them!]

Captura de pantalla del sitio web de Tor utilizado para promocionar el malware Eternity:

Lista de aplicaciones a las que se dirige el ladrón de información Eternity:

- Navegadores (seleccionados, +20 más): Chrome, Firefox, Edge, Chromium, Opera, Internet Explorer, Vivaldi, etc.

- Gestores de contraseñas (seleccionados, +10 más): 1Password, BitWarden, KeePass, LastPass, NordPass, RoboForm, etc.

- Clientes de correo electrónico: FoxMail, Thunderbird, Outlook, MailBird, PostBox.

- Clientes de mensajería: Telegram, Discord, Pidgin, WhatsApp, Signal, RamBox.

- Monederos de criptomonedas offline (cold wallets): Atomic, Binance, BitcoinCore, Coinomi, DashCore, DogeCore, Electrum, Exodus, Guarda, Jaxx, LiteCore, MoneroCore, Wasabi, Zcash.

- Extensiones de criptomonedas del navegador (seleccionadas, +30 más): BinanceChain, Coinbase Wallet, MetaMask.

- Clientes VPN (Red Privada Virtual): AzireVPN, EarthVPN, NordVPN, OpenVPN, ProtonVPN, WindscribeVPN.

- Clientes FTP (Protocolo de Transferencia de Archivos): FileZilla, CoreFTP, CyberDuck, Snowflake, WinSCP.

- Software relacionado con los videojuegos: OBS (claves de transmisión), Steam (sesiones), Twitch (sesiones).

Funciones utilizadas por el Eternity worm para autoproliferarse:

- Archivos locales - .EXE, .ZIP, .BAT, .JAR, .PY, .DOCX, .XLSX, .PPTX, .PDF, .PNG, .MP3, .MP4;

- Recursos compartidos de la red;

- Unidades flash USB;

- Unidades en la nube - GoogleDrive, DropBox, OneDrive;

- Proyectos compilados en Python;

- Mensajería spam - Telegram, Discord.

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

▼ DESCARGAR Combo Cleaner

El detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por Rcs Lt, la empresa matriz de PCRisk. Leer más. Si decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso.

Menú de acceso rápido:

- ¿Qué es Eternity?

- PASO 1. Eliminación manual del malware Eternity.

- PASO 2. Comprobar si su ordenador está libre de virus.

¿Cómo eliminar el malware manualmente?

La eliminación manual del malware es una tarea complicada - normalmente es mejor dejar que los programas antivirus o anti-malware lo hagan automáticamente. Para eliminar este malware recomendamos utilizar Combo Cleaner.

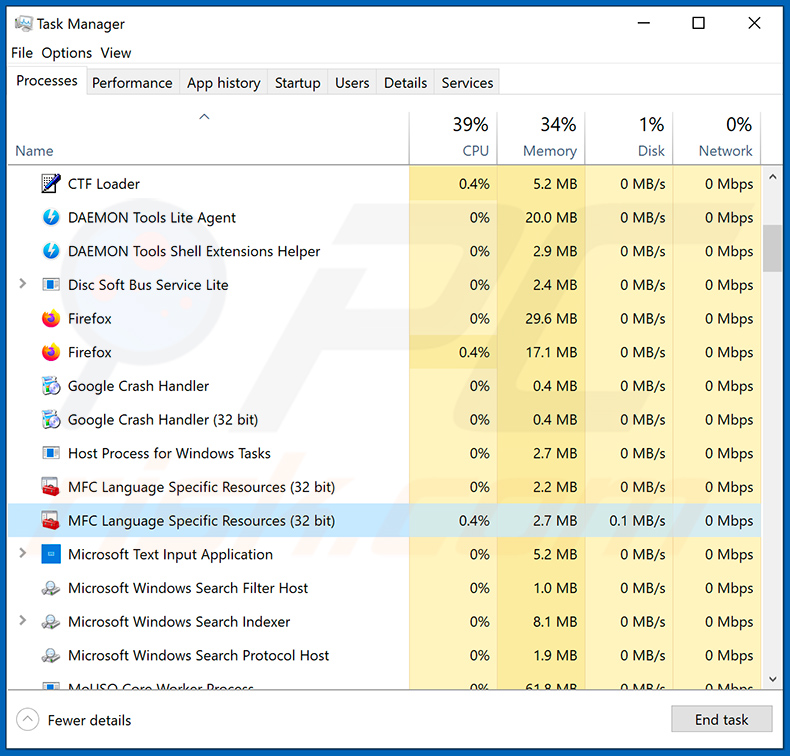

Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. Este es un ejemplo de un programa sospechoso que se ejecuta en el ordenador de un usuario:

Si ha comprobado la lista de programas que se ejecutan en su ordenador, por ejemplo, mediante el administrador de tareas, y ha identificado un programa que parece sospechoso, debe continuar con los siguientes pasos:

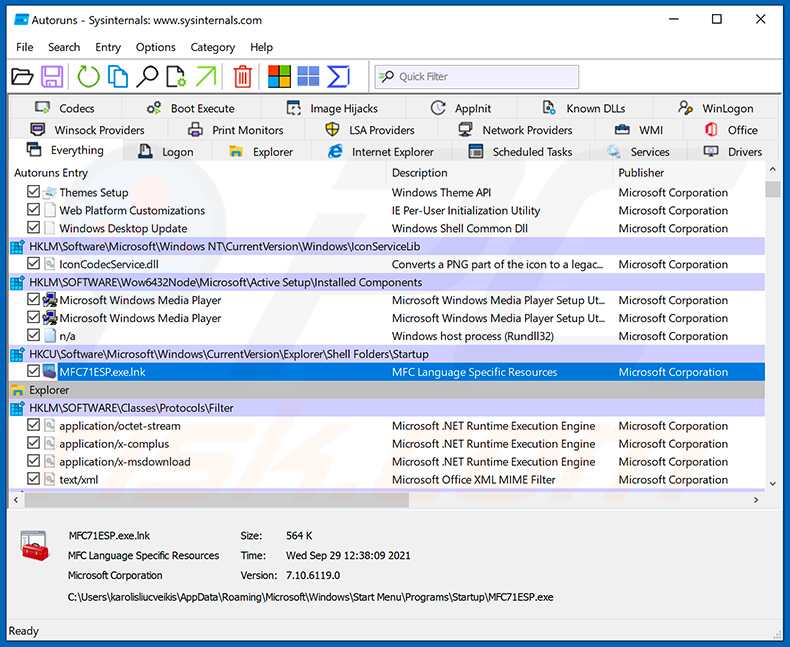

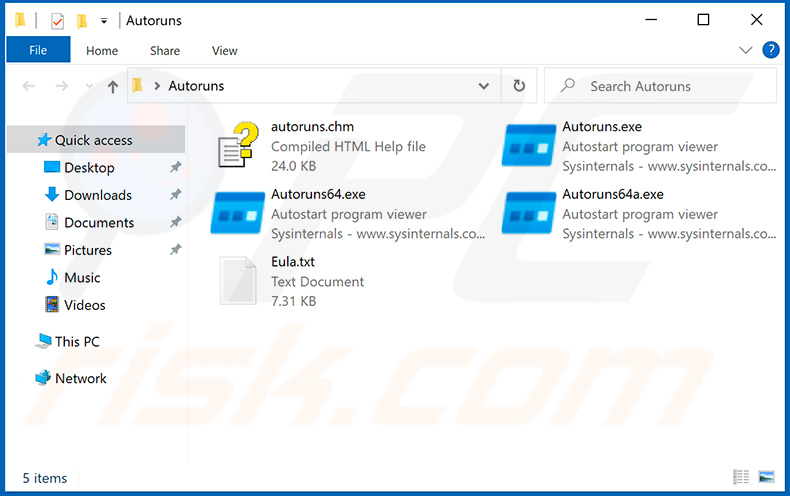

Descargar un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

Descargar un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

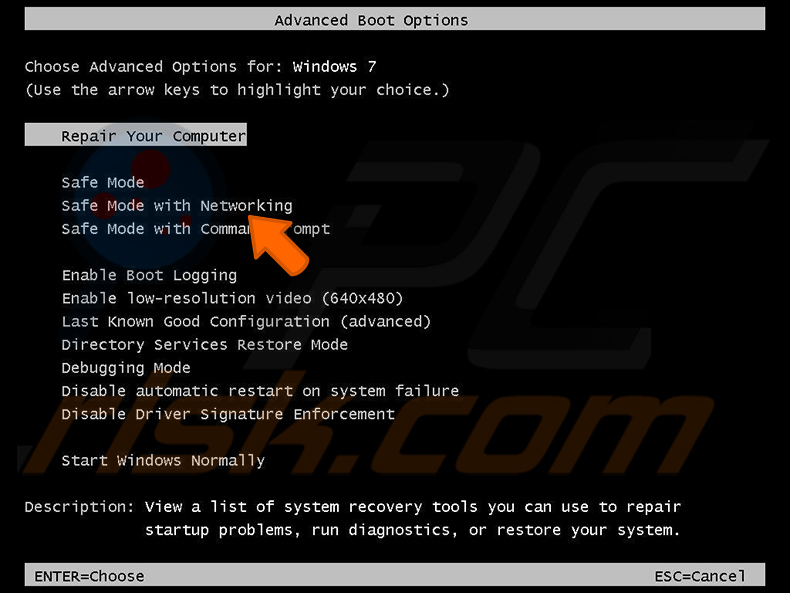

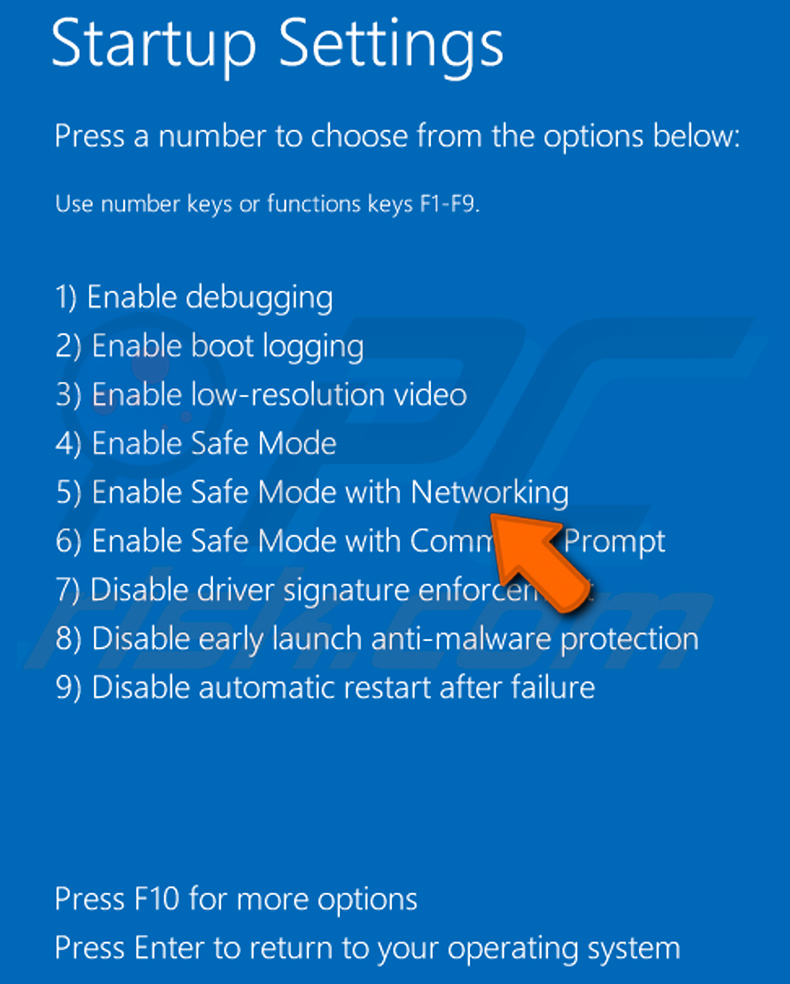

Reiniciar su ordenador en Modo Seguro:

Reiniciar su ordenador en Modo Seguro:

Usuarios de Windows XP y Windows 7: Inicie su ordenador en Modo Seguro. Haga clic en Inicio, en Apagar, en Reiniciar y en Aceptar. Durante el proceso de arranque de su ordenador, pulse la tecla F8 de su teclado varias veces hasta que vea el menú de opciones avanzadas de Windows y, a continuación, seleccione el Modo seguro con funciones de red de la lista.

Vídeo que demuestra cómo iniciar Windows 7 en "Modo seguro con funciones de red":

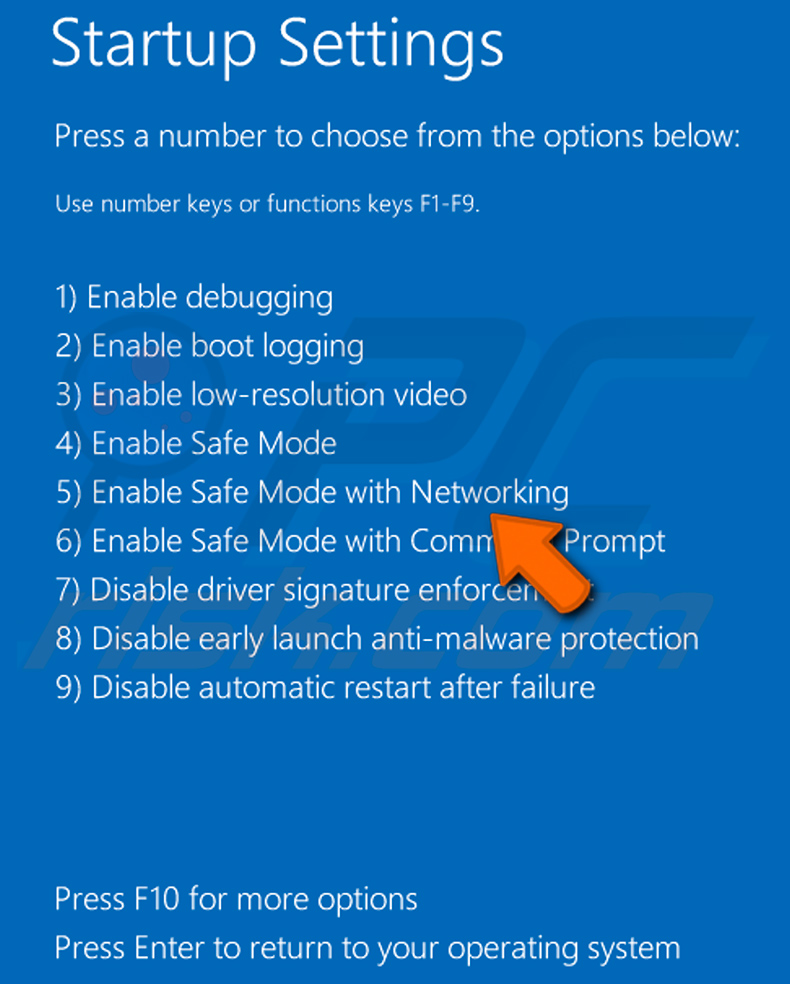

Usuarios de Windows 8: Inicie Windows 8 en Modo Seguro con Funciones de Red - Vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de la búsqueda seleccione Configuración. Haga clic en Opciones avanzadas de inicio, en la ventana abierta "Configuración general del PC", seleccione Inicio avanzado.

Haga clic en el botón "Reiniciar ahora". Su ordenador se reiniciará en el menú "Opciones avanzadas de inicio". Haga clic en el botón "Solucionar problemas" y, a continuación, en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio".

Haga clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de configuración de inicio. Pulse F5 para arrancar en modo seguro con funciones de red.

Vídeo que demuestra cómo iniciar Windows 8 en "Modo seguro con funciones de red":

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de encendido. En el menú abierto, haga clic en "Reiniciar" mientras mantiene pulsada la tecla "Shift" del teclado. En la ventana "elegir una opción" haga clic en "Solucionar problemas", a continuación seleccione "Opciones avanzadas".

En el menú de opciones avanzadas seleccione "Configuración de inicio" y haga clic en el botón "Reiniciar". En la siguiente ventana deberá pulsar la tecla "F5" de su teclado. Esto reiniciará su sistema operativo en modo seguro con funciones de red.

Vídeo que demuestra cómo iniciar Windows 10 en "Modo seguro con funciones de red":

Extraer el archivo descargado y ejecutar el archivo Autoruns.exe.

Extraer el archivo descargado y ejecutar el archivo Autoruns.exe.

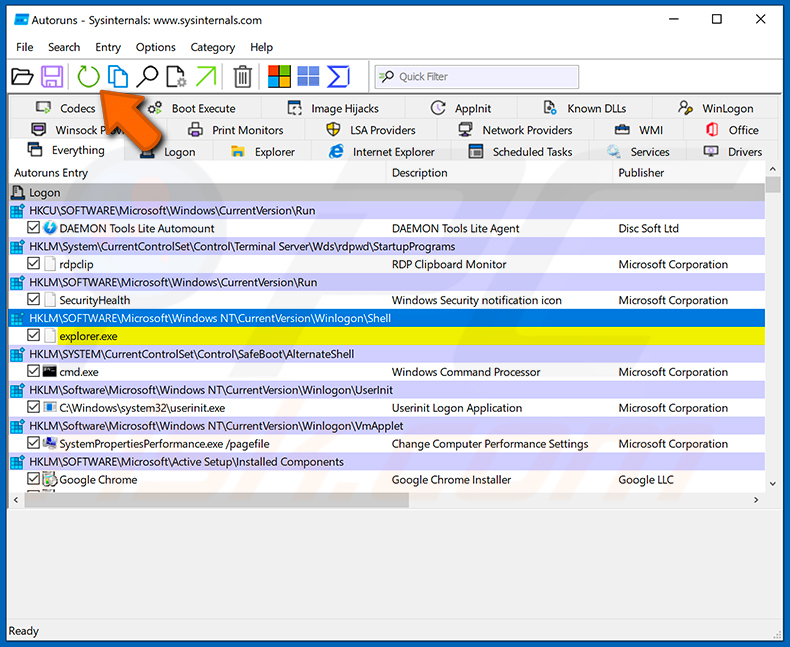

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desmarque las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desmarque las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

.

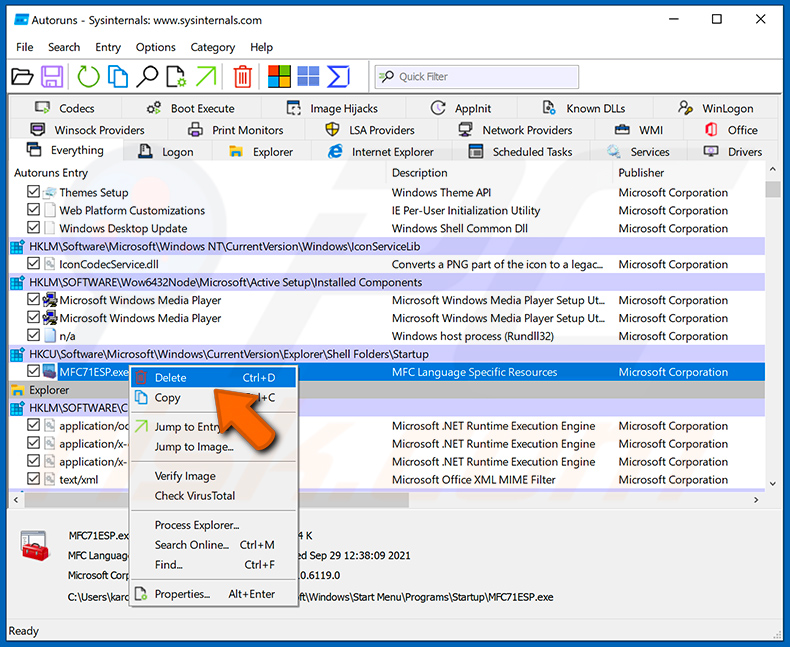

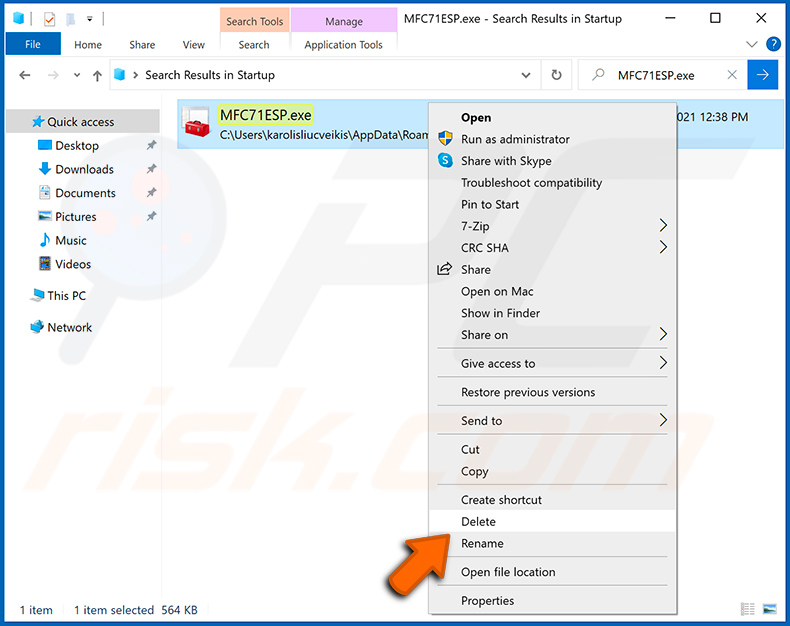

Revisar la lista proporcionada por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Revisar la lista proporcionada por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Deberá anotar su ruta completa y su nombre. Tenga en cuenta que algunos programas maliciosos ocultan los nombres de los procesos bajo los nombres legítimos de los procesos de Windows. En esta fase, es muy importante evitar la eliminación de archivos del sistema. Una vez localizado el programa sospechoso que desea eliminar, haga clic con el botón derecho del ratón sobre su nombre y seleccione "Eliminar".

Después de eliminar el malware a través de la aplicación Autoruns (esto asegura que el malware no se ejecutará automáticamente en el próximo inicio del sistema), debe buscar el nombre del malware en su ordenador.Asegúrese de activar los archivos y carpetas ocultos antes de proceder. Si encuentra el nombre del malware, asegúrese de eliminarlo.

Reinicie su ordenador en modo normal. Al seguir estos pasos se debería eliminar el malware de su ordenador. Tenga en cuenta que la eliminación manual de amenazas requiere conocimientos informáticos avanzados. Si no cuenta con estos conocimientos, deje la eliminación del malware en manos de los programas antivirus y antimalware.

Estos pasos podrían no funcionar con infecciones de malware avanzadas. Como siempre, es mejor prevenir la infección que intentar eliminar el malware después. Para mantener su ordenador seguro, instale las últimas actualizaciones del sistema operativo y utilice un software antivirus. Para asegurarse de que su ordenador está libre de infecciones de malware, le recomendamos que lo escanee con Combo Cleaner.

Preguntas frecuentes (FAQ)

Mi ordenador está infectado con el malware Eternity, ¿debo formatear mi dispositivo de almacenamiento para deshacerme de él?

No, esas medidas drásticas no son necesarias para la eliminación del malware Eternity.

¿Cuáles son los principales problemas que puede causar el malware Eternity?

Eternity es el nombre de una familia de malware, que comprende programas maliciosos con diferentes funcionalidades. Las capacidades de un programa malicioso y los objetivos de los ciberdelincuentes dictan las amenazas que supone la infección. En resumen, el conjunto de programas maliciosos Eternity puede causar una disminución del rendimiento del sistema, la pérdida permanente de datos, graves problemas de privacidad, pérdidas financieras y el robo de identidad.

¿Cuál es el propósito del malware Eternity?

Normalmente, el malware se emplea como herramienta para generar ingresos. Sin embargo, estos programas también pueden utilizarse para divertir a los ciberdelincuentes, interrumpir procesos (por ejemplo, sitios web, servicios, empresas, etc.), llevar a cabo venganzas personales o incluso lanzar un ataque con motivación política/geopolítica.

¿Cómo se ha infiltrado el malware Eternity en mi ordenador?

El malware se propaga principalmente a través de descargas no autorizadas, correos electrónicos y mensajes de spam, sitios no oficiales y de software gratuito, redes de intercambio P2P, estafas en línea, herramientas ilegales de activación de programas ("cracking") y actualizaciones falsas. En concreto, el gusano Eternity (que puede introducir programas maliciosos adicionales) es capaz de autoproliferarse a través de archivos locales, redes locales, dispositivos de almacenamiento extraíbles (unidades flash USB), unidades en la nube, proyectos compilados en Python y clientes de mensajería.

¿Me protegerá Combo Cleaner del malware?

Sí, Combo Cleaner puede detectar y eliminar casi todas las infecciones de malware conocidas. Hay que destacar que es fundamental realizar un análisis completo del sistema, ya que el software malicioso más sofisticado suele esconderse en lo más profundo de los sistemas.

▼ Mostrar discusión.