Cómo eliminar el RAT Warzone

![]() Escrito por Tomas Meskauskas el (actualizado)

Escrito por Tomas Meskauskas el (actualizado)

¿Qué tipo de malware es Warzone?

Warzone es un troyano de acceso remoto (RAT) que los ciberdelincuentes utilizan para acceder de forma remota a los ordenadores de las víctimas. Este troyano se anuncia a través de un sitio web público, por lo que puede ser descargado y utilizado por cualquiera.

Normalmente, los ciberdelincuentes intentan engañar a las personas para que instalen estos programas y luego los utilizan para robar diversa información personal que podría utilizarse para generar ingresos de diversas maneras.

Más información sobre el RAT Warzone

El código de Warzone está desarrollado en el lenguaje de programación C++. Este RAT es independiente de .NET Framework y controla los ordenadores a través del módulo VNC. Warzone utiliza el modelo HRDP, que le permite entrar en los ordenadores (cuentas de Windows) sin que las víctimas lo sepan. Además, este modelo permite a los ciberdelincuentes saltarse la seguridad UAC (User Account Control, en español, Control de cuentas de usuario).

Es decir, pueden controlar el sistema utilizando privilegios administrativos. Esta característica se puede utilizar en las versiones de Windows desde la 7 hasta la 10. Warzone puede utilizarse para acceder a la cámara web de la víctima y para robar las contraseñas de los navegadores Google Chrome, Mozilla Firefox, Internet Explorer, Edge y los clientes de correo electrónico Outlook, Thunderbird y Foxmail.

Además, los ciberdelincuentes pueden utilizar este troyano para descargar y subir varios archivos, ejecutarlos y eliminarlos. También incluye una función de registro de teclas (live key logger), que graba cada tecla pulsada, incluso cuando está desconectado.

Los ciberdelincuentes también pueden utilizarlo para enviar comandos al CMD (Símbolo del sistema) del ordenador infectado, ver y terminar/acabar procesos a través del Administrador de Tareas, y navegar por la web utilizando la dirección IP del ordenador. Se trata de una potente herramienta de acceso remoto que puede utilizarse para causar graves daños.

Se puede utilizar para robar contraseñas, inicios de sesión de varias cuentas (incluyendo cuentas bancarias), para instalar malware (es decir, ransomware) que podría provocar la pérdida de datos u otros problemas, para grabar vídeos utilizando la cámara web y luego utilizarlos para chantajear a la gente, etc.

En esencia, Warzone se utiliza para robar datos/detalles que podrían utilizarse para generar ingresos. Por lo tanto, las personas que tienen Warzone instalado son propensas a experimentar pérdidas financieras, problemas de privacidad, y a que sus ordenadores se infecten con otro malware y sufran una serie de otros problemas graves.

| Nombre | Troyano de acceso remoto Warzone |

| Tipo de amenaza | Troyano, Virus que roba contraseñas, Malware bancario, Spyware |

| Nombres de detección | Avast (Win32:Malware-gen), BitDefender (Gen:Variant.Graftor.527299), ESET-NOD32 (Una variante de Win32/Agent.TJS), Kaspersky (Trojan.Win32.Agentb.jiad), Lista completa (VirusTotal) |

| Síntomas | Los troyanos están diseñados para infiltrarse sigilosamente en el ordenador de la víctima y permanecer ocultos, por lo que no hay síntomas particulares que se puedan ver claramente en un ordenador infectado. |

| Métodos de distribución | Adjuntos de correo electrónico infectados, anuncios online maliciosos, ingeniería social, cracks de software. |

| Daño | Robo de información bancaria, contraseñas, robo de identidad, incorporación del ordenador de la víctima a una red de bots. |

| Eliminación de Malware | Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. |

Los RAT en general

Hay varias RAT disponibles, sin embargo, incluso las legítimas pueden ser utilizadas con fines maliciosos. Algunos ejemplos de otras herramientas similares son Bandook, CrossRAT, y Atilla Stealer. Normalmente, los ciberdelincuentes distribuyen los RAT (engañan a la gente para que las instale) para robar datos/información personal y sensible.

Si hay alguna razón para creer que su ordenador está infectado con un software de este tipo, desinstálelo inmediatamente.

¿Cómo se ha infiltrado Warzone en mi ordenador?

Hay varias formas de distribuir estos programas. Por lo general, los ciberdelincuentes engañan a la gente para que los descargue e instale a través de campañas de correo electrónico de spam, falsos actualizadores de software, herramientas de activación de software de terceros, fuentes de descarga de software poco fiables y programas de tipo troyano. Las campañas de spam pueden utilizarse para hacer proliferar programas maliciosos a través de archivos adjuntos a los correos electrónicos.

Por ejemplo, documentos de Microsoft Office, documentos PDF, archivos comprimidos (ZIP, RAR, etc.), ejecutables (archivos .exe), archivos JavaScript y otros. Cuando las personas (los destinatarios del correo electrónico) abren estos archivos adjuntos, conceden permiso para que se descargue e instale el software malicioso.

Los actualizadores de software falsos (no oficiales) pueden utilizarse para aprovechar los errores y fallos del software obsoleto. En otros casos, estas herramientas simplemente descargan e instalan programas maliciosos en lugar de las parches o actualizaciones. Las herramientas de activación no oficiales ("cracking") infectan los ordenadores de forma similar.

Estas herramientas se promocionan como programas que supuestamente permiten a los usuarios activar gratuitamente el software con licencia, sin embargo, a menudo descargan e instalan virus/malware en su lugar. Otra forma de proliferar archivos/programas maliciosos es utilizar fuentes de descarga de software dudosas.

Por ejemplo, las redes Peer-to-Peer (eMule, clientes torrent, etc.), los sitios web de alojamiento de archivos gratuitos y de descarga de programas gratuitos, los descargadores de terceros y otras fuentes similares. Estos canales se utilizan para presentar archivos maliciosos como legítimos. Por desgracia, cuando los archivos maliciosos se descargan y abren, infectan los ordenadores con programas maliciosos de alto riesgo.

Los troyanos son programas que causan infecciones en cadena: si se instalan, hacen proliferar otros virus; sin embargo, para causar algún daño, estos programas deben estar ya instalados.

¿Cómo evitar la instalación de malware?

No abra los archivos adjuntos ni los enlaces de Internet presentes en los correos electrónicos recibidos de direcciones desconocidas y sospechosas. Tenga en cuenta que estos correos electrónicos suelen presentarse como oficiales, importantes, etc., pero no se debe confiar en ellos. Actualice correctamente el software instalado utilizando las funciones o herramientas implementadas que proporcionan los desarrolladores oficiales, y no otras herramientas de terceros.

No descargue software o archivos de sitios web no oficiales y de poca confianza, ni utilice descargadores de terceros u otras fuentes cuestionables. Los únicos canales seguros son los sitios web oficiales. El software de pago instalado debe activarse correctamente. Las herramientas de activación/cracking de terceros son ilegales y a menudo descargan e instalan malware.

Todos los ordenadores están más seguros cuando se instalan programas antivirus o antispyware de buena reputación. Mantenga estos programas activados en todo momento y analice los sistemas en busca de virus con regularidad. Si cree que su ordenador ya está infectado, le recomendamos que ejecute un análisis con Combo Cleaner para eliminar automáticamente el malware infiltrado.

Captura de pantalla de un sitio web que se utiliza para promocionar Warzone:

Ejemplo de un correo electrónico de spam utilizado para difundir un documento malicioso de MS Excel diseñado para inyectar el RAT Warzone en el sistema:

Texto que aparece en el mismo:

Subject: Wholesale Price List

Hi.

We will need you to list pricing for each item or bundled package in $Usd , fob , #-totals of each avail for immediate sales and shipping?

Our 50-plus retail locations are Also always looking for Surplus inventories and in-stock inventories available at discounted pricing to buy all items you have?

Please use the attached quote form and list ANY/ALL items you have in-stock inventories & also Surplus inventories and other items that are ready to ship' if Applicable for any of your Factories items'

If any / all Items need to be Manufactured - please include all info-specs - pics and $ usd , fob , min-moq needed per items , style , color and any other needed info for Director to review to determine whether we want to carry in our retail locations in North America.

For confidential reasons you need to Enable content in the xls file for perfect viewing and not comparable with WPS sorry only Microsoft excel.

Thanks we appreciate all your efforts and hard-work in this matter

Captura de pantalla del archivo adjunto malicioso:

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

▼ DESCARGAR Combo Cleaner

El detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por Rcs Lt, la empresa matriz de PCRisk. Leer más. Si decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso.

Menú de acceso rápido:

- ¿Qué es Warzone?

- PASO 1. Eliminación manual del malware Warzone.

- PASO 2. Comprobar si su ordenador está libre de virus.

¿Cómo eliminar el malware manualmente?

La eliminación manual del malware es una tarea complicada - normalmente es mejor dejar que los programas antivirus o anti-malware lo hagan automáticamente.

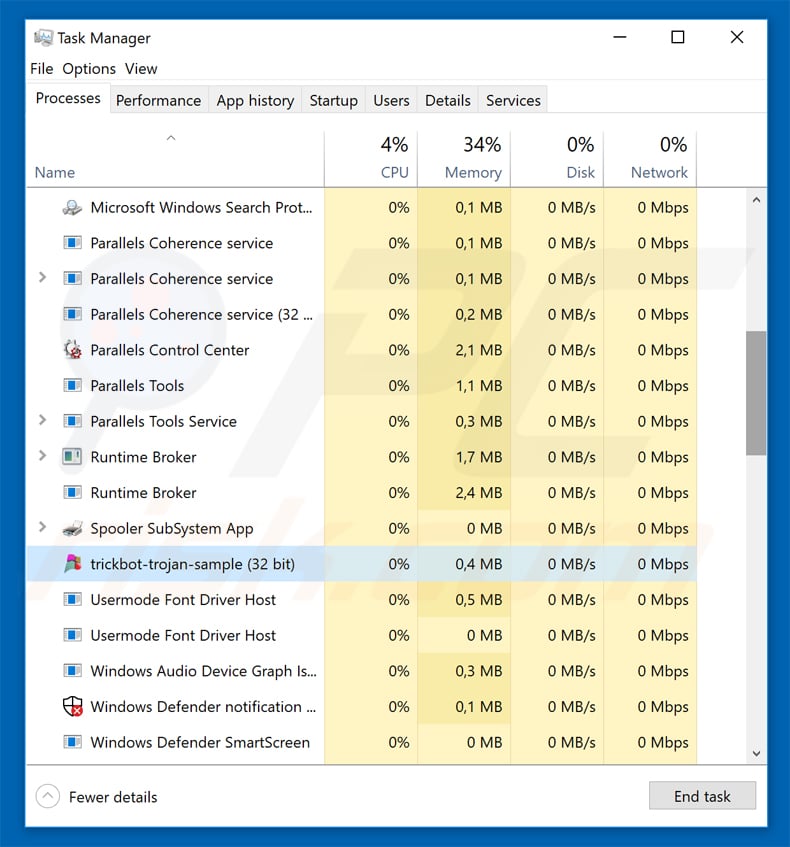

Para eliminar este malware recomendamos utilizar Combo Cleaner. Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. Este es un ejemplo de un programa sospechoso que se está ejecutando en el ordenador de un usuario:

Si ha comprobado la lista de programas que se están ejecutando en su ordenador, por ejemplo, mediante el administrador de tareas, y ha identificado un programa que parece sospechoso, debería seguir los siguientes pasos:

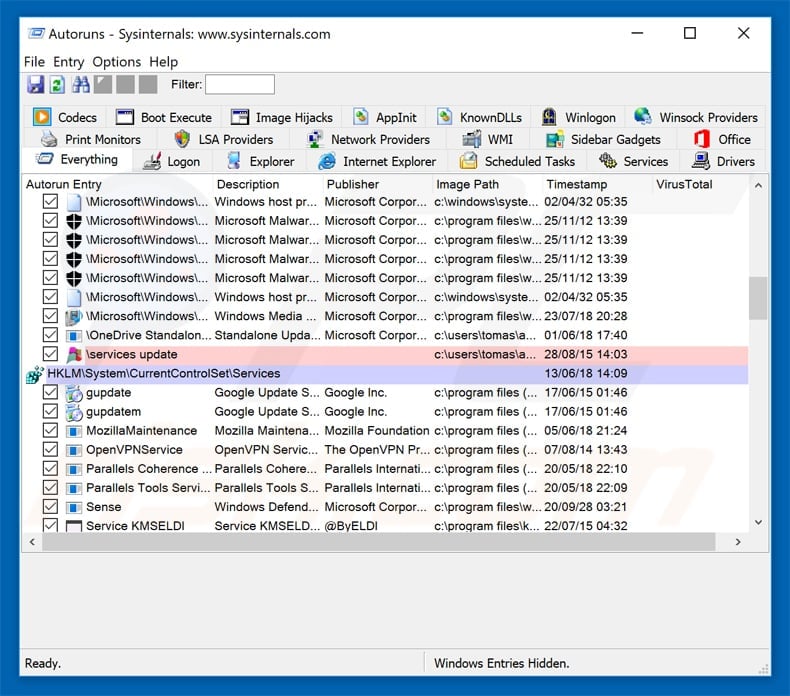

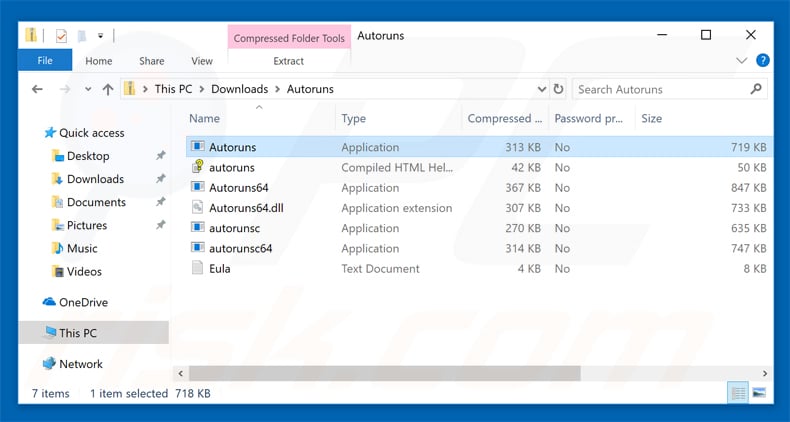

Descargar un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

Descargar un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

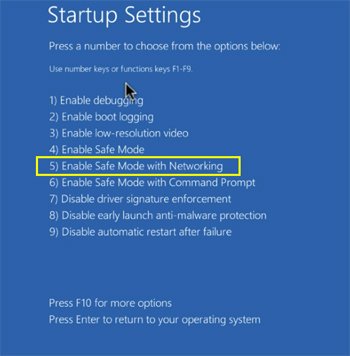

Reiniciar su ordenador en Modo Seguro:

Reiniciar su ordenador en Modo Seguro:

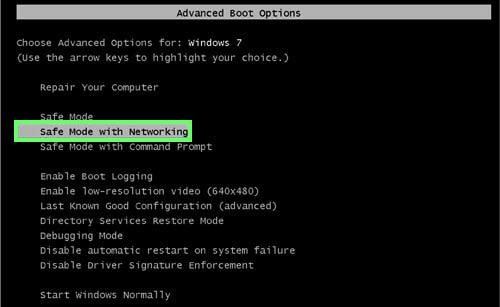

Usuarios de Windows XP y Windows 7: Inicie su ordenador en Modo Seguro. Haga clic en Inicio, en Apagar, en Reiniciar y en Aceptar. Durante el proceso de inicio de su ordenador, pulse la tecla F8 de su teclado varias veces hasta que vea el menú de opciones avanzadas de Windows y, a continuación, seleccione Modo seguro con funciones de red de la lista.

Vídeo que demuestra cómo iniciar Windows 7 en "Modo seguro con funciones de red":

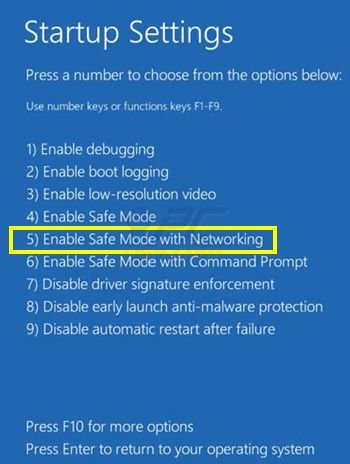

Usuarios de Windows 8: Inicie Windows 8 en Modo Seguro con funciones de red - Vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de la búsqueda seleccione Configuración. Haga clic en Opciones avanzadas de inicio, en la ventana abierta "Configuración general del PC", seleccione Inicio avanzado. Haga clic en el botón "Reiniciar ahora".

Su ordenador se reiniciará en el "Menú de opciones avanzadas de inicio". Haga clic en el botón "Solucionar problemas" y, a continuación, en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio". Haga clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de configuración de inicio. Pulse F5 para iniciar en Modo Seguro con funciones de red.

Vídeo que demuestra cómo iniciar Windows 8 en "Modo seguro con funciones de red":

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de encendido. En el menú abierto, haga clic en "Reiniciar" mientras mantiene pulsada la tecla "Shift" del teclado. En la ventana "elegir una opción" haga clic en "Solucionar problemas", a continuación seleccione "Opciones avanzadas". En el menú de opciones avanzadas seleccione "Configuración de inicio" y haga clic en el botón "Reiniciar".

En la siguiente ventana deberá pulsar la tecla "F5" de su teclado. Esto reiniciará su sistema operativo en modo seguro con funciones de red.

Vídeo que demuestra cómo iniciar Windows 10 en "Modo seguro con funciones de red":

Extraer el archivo descargado y ejecutar el archivo Autoruns.exe.

Extraer el archivo descargado y ejecutar el archivo Autoruns.exe.

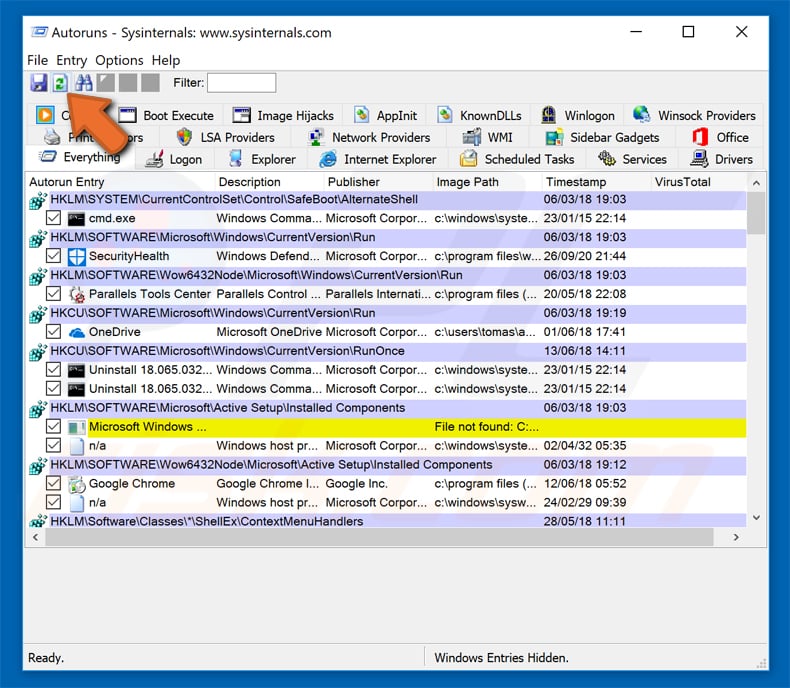

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desmarque las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desmarque las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

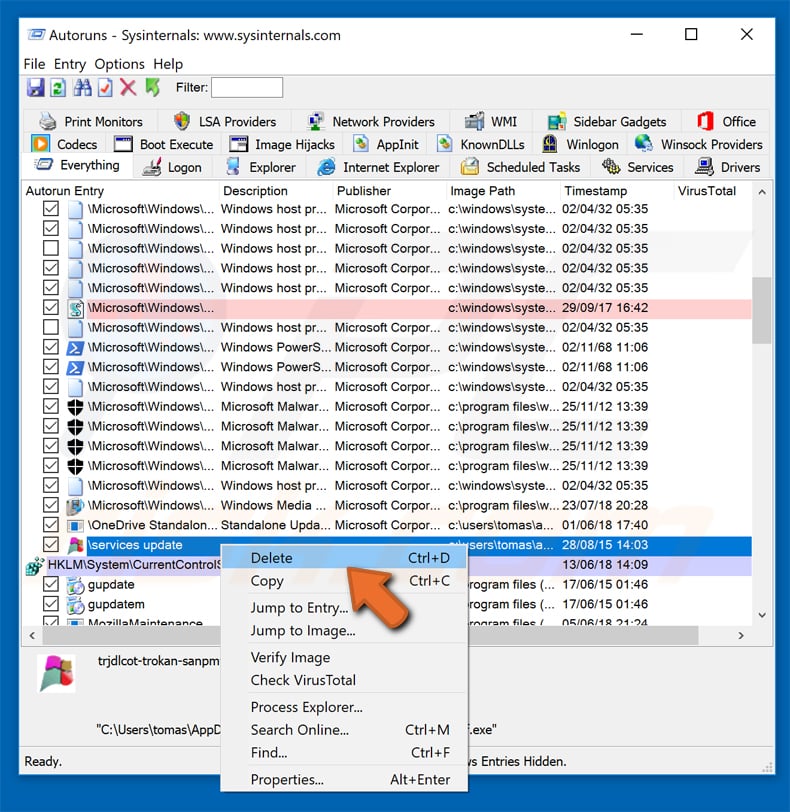

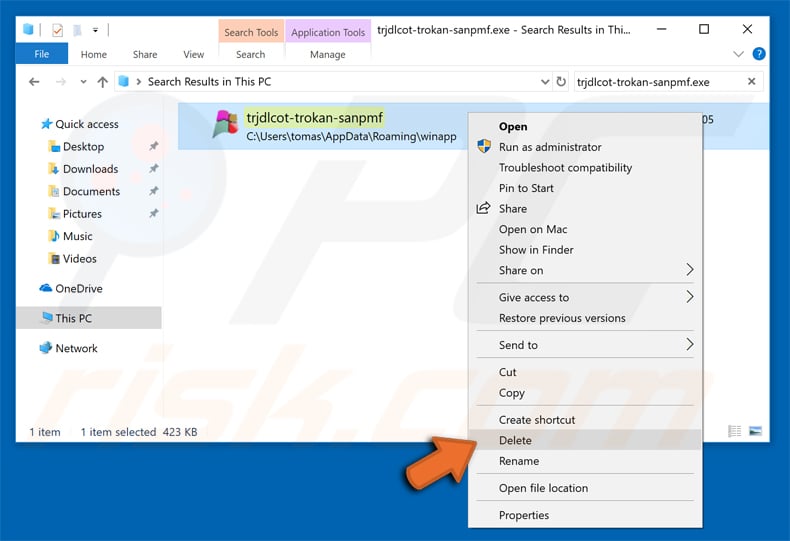

Revisar la lista proporcionada por la aplicación Autoruns y localizar el archivo de malware que desea eliminar.

Revisar la lista proporcionada por la aplicación Autoruns y localizar el archivo de malware que desea eliminar.

Deberá anotar su ruta completa y su nombre. Tenga en cuenta que algunos programas maliciosos ocultan los nombres de los procesos bajo los nombres legítimos de los procesos de Windows. En esta fase, es muy importante evitar la eliminación de archivos del sistema. Una vez localizado el programa sospechoso que desea eliminar, haga clic con el botón derecho del ratón sobre su nombre y seleccione "Eliminar".

Tras eliminar el malware a través de la aplicación Autoruns (esto asegura que el malware no se ejecutará automáticamente en el siguiente inicio del sistema), debe buscar el nombre del malware en su ordenador. Asegúrese de habilitar los archivos y carpetas ocultos antes de proceder. Si encuentra el nombre del archivo del malware, asegúrese de eliminarlo.

Reinicie su ordenador en modo normal. Al seguir estos pasos debería eliminar el malware de su ordenador. Tenga en cuenta que la eliminación manual de amenazas requiere conocimientos informáticos avanzados. Si no dispone de estos conocimientos, deje la eliminación del malware en manos de los programas antivirus y antimalware.

Es posible que estos pasos no funcionen con infecciones de malware avanzadas. Como siempre, es mejor prevenir la infección que intentar eliminar el malware después. Para mantener su ordenador seguro, instale las últimas actualizaciones del sistema operativo y utilice software antivirus.

Para asegurarse de que su ordenador está libre de infecciones de malware, le recomendamos que lo analice con Combo Cleaner.

Preguntas frecuentes (FAQ)

Mi ordenador está infectado con el malware Warzone, ¿debo formatear mi dispositivo de almacenamiento para deshacerme de él?

No, Warzone puede eliminarse sin formatear el dispositivo de almacenamiento. Se puede eliminar siguiendo los pasos descritos en nuestra guía de eliminación anterior.

¿Cuáles son los principales problemas que puede causar el malware?

En la mayoría de los casos, tener un ordenador infectado con malware causa problemas como el robo de identidad, la pérdida de dinero, el cifrado de datos, infecciones informáticas adicionales y (o) un mal rendimiento del ordenador.

¿Cuál es el objetivo del malware Warzone?

Es un troyano de acceso remoto que roba las contraseñas de los navegadores Google Chrome, Mozilla Firefox, Internet Explorer, Edge y de los clientes de correo electrónico Outlook, Thunderbird y Foxmail. Además, se puede utilizar para descargar y subir varios archivos, ejecutarlos y eliminarlos, registrar las pulsaciones del teclado (grabar las entradas del teclado), ejecutar comandos a través del Símbolo del sistema y ver y finalizar procesos en el Administrador de tareas.

¿Cómo se ha infiltrado el malware en mi ordenador?

Se sabe que el RAT Warzone se distribuye a través de correos electrónicos. Los ciberdelincuentes envían correos electrónicos con archivos adjuntos maliciosos para engañar a los destinatarios e infectar sus ordenadores con Warzone. En otros casos, el malware se distribuye a través de sitios web que alojan software crackeado/pirateado, instaladores falsos, redes P2P, sitios de torrents, etc.

¿Me protegerá Combo Cleaner del malware?

Sí, Combo Cleaner puede detectar y eliminar casi todo el malware conocido. El malware de alta gama puede esconderse en lo más profundo del sistema. Por lo tanto, es necesario realizar un análisis completo del sistema para detectar y eliminar este tipo de malware.

▼ Mostrar discusión.