RAT Bandook

![]() Escrito por Tomas Meskauskas el (actualizado)

Escrito por Tomas Meskauskas el (actualizado)

Guía de eliminación del virus Bandook

¿Qué es Bandook?

Bandook es un troyano de acceso remoto de alto riesgo (RAT). Este malware es capaz de realizar tareas que permiten a los ciberdelincuentes recopilar información personal diversa. Por lo tanto, este troyano de acceso remoto representa una amenaza importante para su privacidad y su presencia puede generar una serie de problemas.

Los troyanos de acceso remoto se utilizan para administrar equipos infectados de forma remota, sin el consentimiento de los usuarios. Este malware es capaz de realizar una serie de tareas maliciosas, como el registro de teclas, la captura de audio (micrófono) y video (cámara web), tomar capturas de pantalla y subirlas a un servidor remoto, y ejecutar varios programas de shell de comandos. De esta forma, los ciberdelincuentes pueden obtener acceso a cuentas personales (por ejemplo, redes sociales, correos electrónicos, bancos, etc.). Estas personas tienen como objetivo generar la mayor cantidad de ingresos posible y, por lo tanto, es probable que hagan un mal uso de las cuentas secuestradas a través de compras en línea, transferencias de dinero, pidiendo a los contactos de la víctima que presten dinero, etc. Las víctimas podrían perder ahorros y acumular una deuda significativa. Además, los delincuentes pueden usar cuentas secuestradas para proliferar malware enviando archivos/enlaces maliciosos a todos los contactos. Como se mencionó anteriormente, Bandook es capaz de ejecutar varios comandos de shell de Windows. Este RAT podría usarse para modificar la configuración del sistema e incluso descargar (inyectar) malware adicional. Los troyanos se usan a menudo para proliferar infecciones como ransomware y criptomineros. En resumen, la presencia de esta infección puede provocar pérdidas financieras significativas, problemas de privacidad graves (por ejemplo, robo de identidad) e infecciones informáticas adicionales.

| Nombre | Troyano de acceso remoto Bandook |

| Tipo de Amenaza | Trojan, password-stealing virus, Banking malware, Spyware. |

| Nombres de Detección | Avast (Win32:Trojan-gen), AVG (Win32:Trojan-gen), ESET-NOD32 (una variante de Generik.HHFIANT), McAfee-GW-Edition (Artemis!Trojan), Lista Completa (VirusTotal) |

| Nombre(s) del Proceso Malicioso | FLS MV (el nombre del proceso varía según el ejecutable malicioso). |

| Síntomas | Los troyanos están diseñados para infiltrarse sigilosamente en las computadoras de las víctimas y permanecer en silencio, por lo que no hay síntomas particulares claramente visibles en una máquina infectada. |

| Métodos de Distribución | Archivos adjuntos de correo electrónico infectados, anuncios maliciosos en línea, ingeniería social, cracks de software. |

| Daño | Información bancaria robada, contraseñas, robo de identidad, computadora de la víctima agregada a una botnet. |

| Eliminación | Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. |

Hay docenas de infecciones de tipo troyano que comparten similitudes con Bandook. Por ejemplo, Bolik, Adwind, Hancitor, CrossRAT, y Orcus. Algunos troyanos recopilan datos confidenciales, mientras que otros proliferan malware. Los troyanos más avanzados realizan estas acciones y más (por ejemplo, conectan el sistema a una botnet, modifican la configuración, etc.). Aunque la funcionalidad difiere, todos representan una amenaza significativa para su privacidad y seguridad informática. Por lo tanto, eliminar las infecciones de tipo troyano es extremadamente importante.

¿Cómo se infiltró Bandook en mi computadora?

Los troyanos como Bandook generalmente proliferan utilizando las siguientes campañas de correo electrónico no deseado, fuentes de descarga de terceros, otros troyanos y actualizaciones de software falsas y grietas. Las campañas de spam se utilizan para enviar cientos de miles de correos electrónicos que contienen mensajes engañosos que alientan a los usuarios a abrir enlaces/archivos maliciosos adjuntos. Los archivos adjuntos generalmente se presentan como documentos importantes para dar la impresión de legitimidad y engañar a los usuarios para que los abran. Se utilizan las mismas tácticas para las fuentes de descarga de software no oficiales. Los ciberdelincuentes usan redes P2P, sitios web gratuitos de alojamiento de archivos, sitios de descarga de software gratuito y otras fuentes similares para presentar ejecutables maliciosos como software legítimo. Al hacerlo, los delincuentes engañan a los usuarios para que descarguen e instalen malware manualmente. Algunos troyanos causan las llamadas "infecciones en cadena": se infiltran en las computadoras y les inyectan malware adicional. Los actualizadores falsos infectan los sistemas explotando errores/fallas de software antiguos o simplemente descargando e instalando malware en lugar de las actualizaciones prometidas. Las grietas falsas son similares a las actualizaciones falsas. Aunque su propósito es activar el software de pago de forma gratuita, es más probable que los usuarios instalen malware que obtengan acceso a las funciones de pago. En resumen, las principales razones de las infecciones informáticas son el escaso conocimiento de estas amenazas y el comportamiento descuidado.

¿Cómo evitar la instalación de malware?

Las principales razones de las infecciones informáticas son el escaso conocimiento y el comportamiento descuidado. La clave de la seguridad es la precaución. Por lo tanto, preste mucha atención al navegar por Internet y descargar, instalar y actualizar software. Maneje todos los correos electrónicos recibidos con cuidado. Si el archivo/enlace recibido no le concierne y el remitente parece sospechoso, no abra nada. Estos correos electrónicos deben eliminarse sin leer. Se recomienda descargar aplicaciones de fuentes oficiales solamente, preferiblemente usando enlaces de descarga directa. Se aplican reglas similares a las actualizaciones de software. Mantenga las aplicaciones instaladas y los sistemas operativos actualizados, pero use las funciones implementadas o las herramientas proporcionadas por el desarrollador oficial únicamente. Tenga en cuenta que descifrar las aplicaciones instaladas es ilegal y es un delito cibernético. Además, el riesgo de infección es extremadamente alto. Por lo tanto, nunca intente descifrar software. Tenga instalado y en ejecución un paquete de antivirus/antispyware de buena reputación. Estas aplicaciones detectan y eliminan malware antes de que se dañe el sistema. Si cree que su computadora ya está infectada, le recomendamos ejecutar un análisis con Combo Cleaner para eliminar automáticamente el malware infiltrado.

Detecciones de Bandook RAT en varias bases de datos de malware (VirusTotal):

Panel de administración de Bandook RAT:

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

▼ DESCARGAR Combo Cleaner

El detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por Rcs Lt, la empresa matriz de PCRisk. Leer más. Si decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso.

Menú rápido:

- ¿Qué es Bandook?

- PASO 1. Eliminación manual del malware Bandook.

- PASO 2. Revise si su computadora está limpia.

¿Cómo eliminar el malware manualmente?

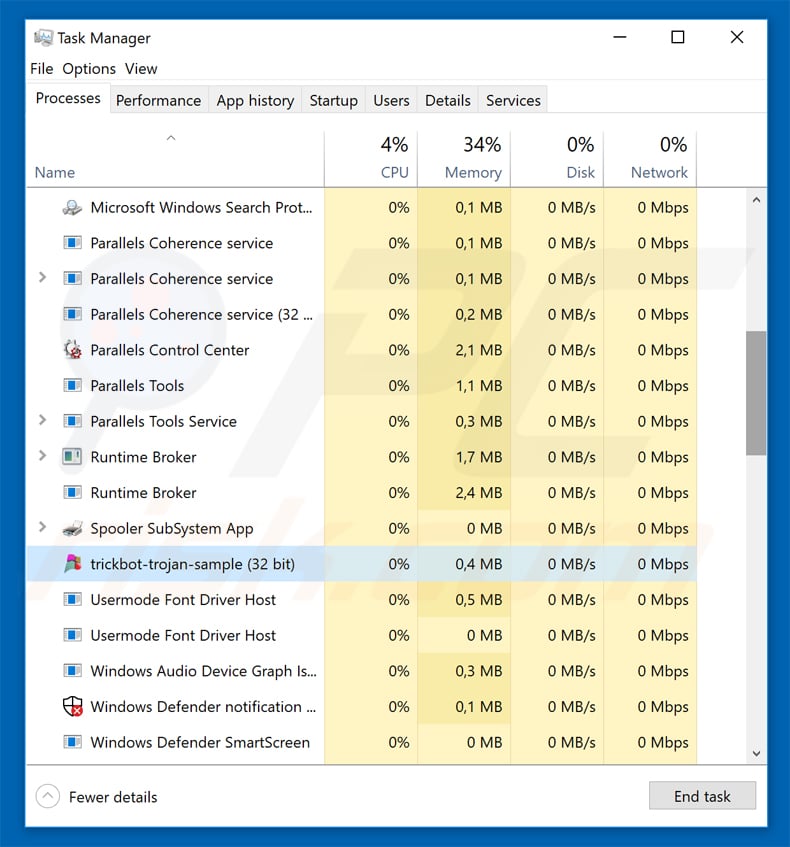

La eliminación manual de malware es una tarea complicada. Por lo general, es mejor permitir que los programas antivirus o antimalware lo hagan automáticamente. Para eliminar este malware, recomendamos utilizar Combo Cleaner. Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. Aquí hay un ejemplo de un programa sospechoso que se ejecuta en la computadora de un usuario:

Si revisó la lista de programas que se ejecutan en su computadora, por ejemplo, usando el administrador de tareas, e identificó un programa que parece sospechoso, debe continuar con estos pasos:

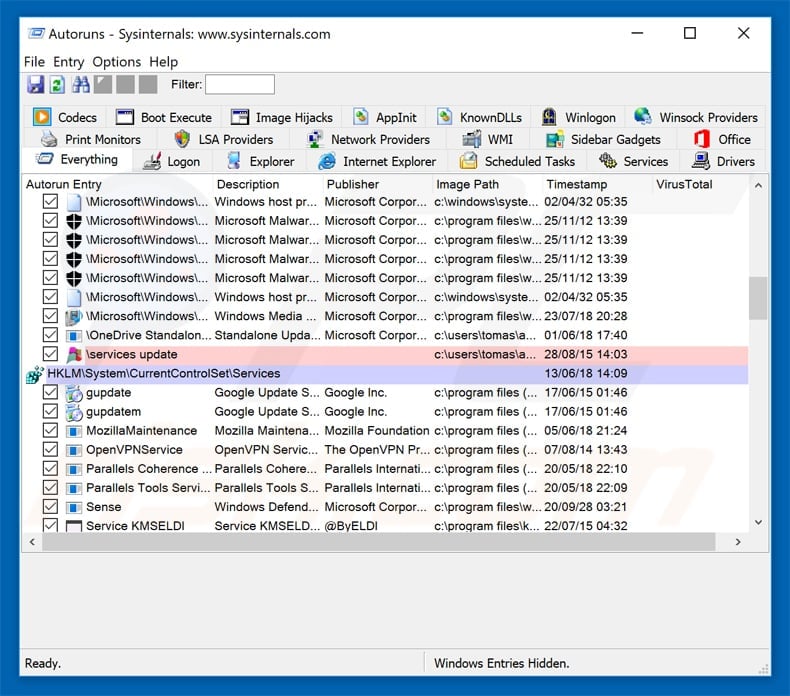

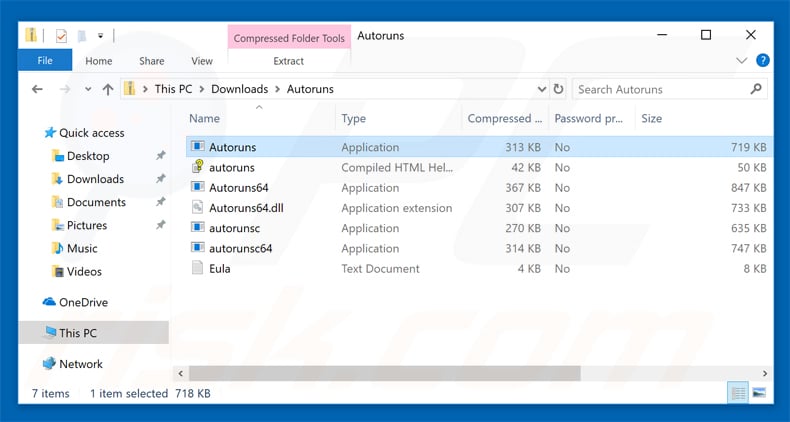

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

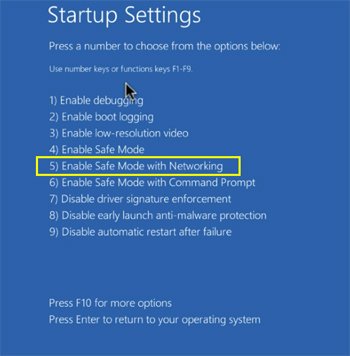

Reinicie su computadora en modo seguro:

Reinicie su computadora en modo seguro:

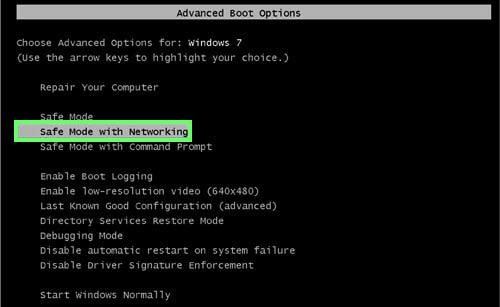

Usuarios de Windows XP y Windows 7: Inicia tu computadora en modo seguro. Haz clic en Inicio, haz clic en Apagar, haz clic en Reiniciar, haz clic en Aceptar. Durante el proceso de inicio de tu computadora, presione la tecla F8 en su teclado varias veces hasta que veas el menú Opciones Avanzadas de Windows y luego seleccione Modo Seguro con Funciones de Red de la lista.

Video que muestra cómo iniciar Windows 7 en "Modo Seguro con Funciones de Red":

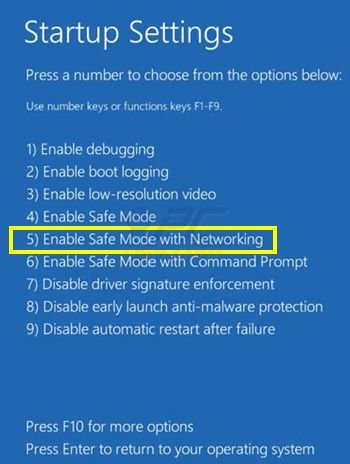

Usuarios de Windows 8: Iniciar Windows 8 en Modo Seguro con Funciones de Red: ve a la pantalla de inicio de Windows 8, escribe Avanzado, en los resultados de búsqueda, selecciona Configuración. Haz clic en Opciones de inicio avanzadas, en la ventana abierta "Configuración General de PC", seleccione Inicio Avanzado. Haz clic en el botón "Reiniciar Ahora". Tu computadora ahora se reiniciará en el "Menú de opciones de inicio avanzado". Haz clic en el botón "Solucionar problemas" y luego haz clic en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haz clic en "Configuración de inicio". Haz clic en el botón "Reiniciar". Tu PC se reiniciará en la pantalla de Configuración de inicio. Presiona F5 para iniciar en Modo Seguro con Funciones de Red.

Video que muestra cómo iniciar Windows 8 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 10: Haz clic en el logotipo de Windows y selecciona el icono de Encendido. En el menú abierto, haz clic en "Reiniciar" mientras mantienes presionado el botón "Shift" en tu teclado. En la ventana "Elija una opción", haz clic en "Solucionar Problemas", luego selecciona "Opciones Avanzadas". En el menú de opciones avanzadas, selecciona "Configuración de Inicio" y haz clic en el botón "Reiniciar". En la siguiente ventana, debes hacer clic en la tecla "F5" en tu teclado. Esto reiniciará su sistema operativo en modo seguro con funciones de red.

Video que muestra cómo iniciar Windows 10 en "Modo Seguro con Funciones de Red":

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

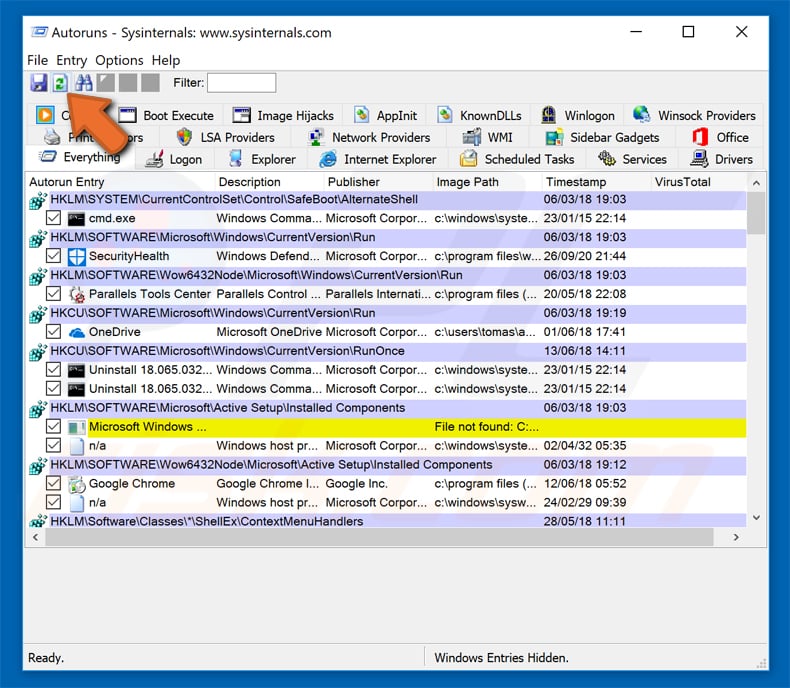

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

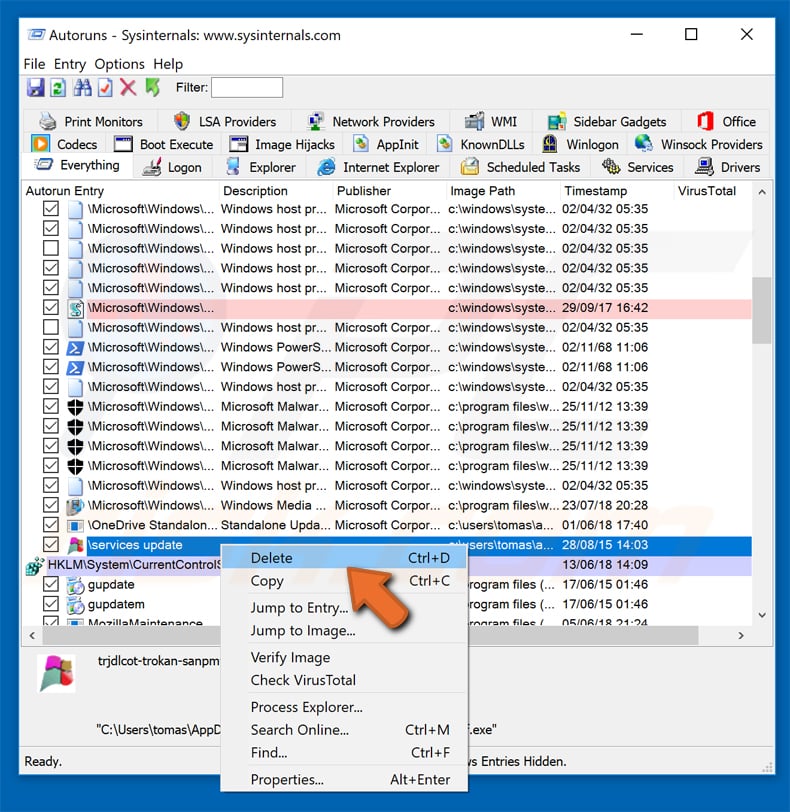

Debe escribir su ruta y nombre completos. Tenga en cuenta que algunos programas maliciosos ocultan nombres de procesos bajo nombres legítimos de procesos de Windows. En esta etapa, es muy importante evitar eliminar los archivos del sistema. Después de localizar el programa sospechoso que desea eliminar, haga clic con el botón derecho del mouse sobre su nombre y elija "Eliminar".

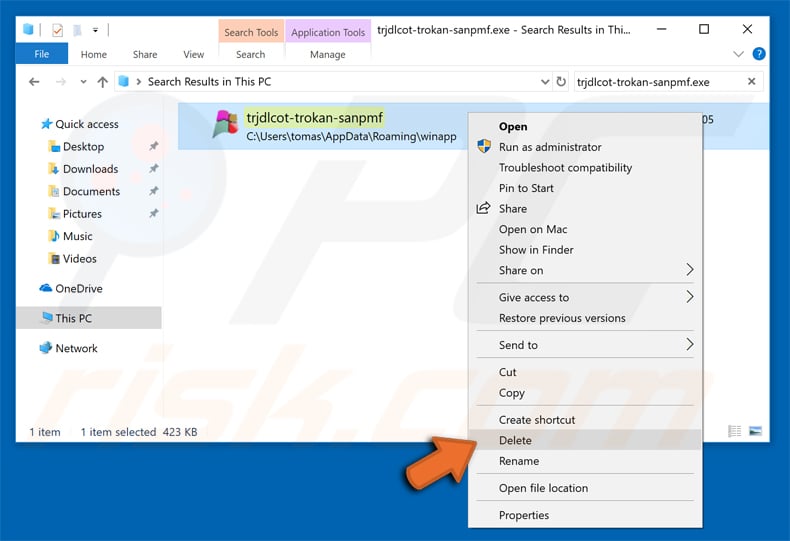

Después de eliminar el malware a través de la aplicación Autoruns (esto asegura que el malware no se ejecutará automáticamente en el próximo inicio del sistema), debe buscar el nombre del malware en su computadora. Asegúrese de habilitar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre de archivo del malware, asegúrese de eliminarlo.

Reinicie su computadora en modo normal. Seguir estos pasos debería eliminar cualquier malware de su computadora. Tenga en cuenta que la eliminación manual de amenazas requiere habilidades informáticas avanzadas. Si no tiene estas habilidades, deje la eliminación de malware a los programas antivirus y antimalware. Es posible que estos pasos no funcionen con infecciones avanzadas de malware. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener su computadora segura, instale las últimas actualizaciones del sistema operativo y use un software antivirus.

Para asegurarse de que su computadora esté libre de infecciones de malware, recomendamos escanearla con Combo Cleaner.

▼ Mostrar discusión.