Cómo eliminar el troyano de acceso remoto 888 de su dispositivo Android

![]() Escrito por Tomas Meskauskas el (actualizado)

Escrito por Tomas Meskauskas el (actualizado)

¿Qué es el RAT 888?

888 (también conocido como LodaRAT y Gaza007) es un troyano de acceso remoto (RAT) dirigido a sistemas operativos Android. Los troyanos de este tipo permiten el acceso/control remoto de los dispositivos infectados.

Inicialmente, los desarrolladores del 888 RAT ofrecieron este software malicioso a la venta como malware del SO (sistema operativo) Windows. En 2018, el programa se presentó como un constructor de RAT para SO Android y más tarde - como uno destinado a SO Linux. Sin embargo, en 2019 una variante de Android 888 RAT se hizo disponible de forma gratuita.

Este RAT está asociado a dos grupos cibercriminales: Kasablanka y BladeHawk. Según los investigadores de ESET, este último es responsable de una campaña de ciberespionaje dirigida a la etnia kurda y sus simpatizantes. El 888 RAT proliferó bajo la apariencia de aplicaciones legítimas promocionadas en grupos de Facebook de contenido pro-kurdo.

En el momento de redactar este informe, se han eliminado las cuentas y publicaciones que propagaban 888 RAT. Sin embargo, no es improbable que haya otros proliferadores y métodos de propagación.

Resumen del malware 888 RAT

El 888 RAT es un software malicioso que permite el acceso remoto y el control de los dispositivos Android infectados. Los RAT tienden a ser multifuncionales, lo que significa que pueden tener usos variados y causar una amplia gama de problemas graves. El RAT 888 no es una excepción.

Tras infiltrarse con éxito, este malware comienza a recopilar datos relevantes del dispositivo/sistema, por ejemplo, detalles del hardware y del sistema operativo, especificaciones de la cámara, dirección IP (geolocalización), lista de aplicaciones instaladas e información relacionada, permisos habilitados, etc. Este troyano también puede ejecutar comandos shell y script.

Es capaz de gestionar llamadas telefónicas y mensajes de texto. Puede obtener listas de contactos y registros de llamadas, realizar llamadas y grabar llamadas telefónicas (así como audio general a través del micrófono del dispositivo, independientemente de si se está produciendo una llamada activa).

La RAT 888 puede interceptar SMS y enviarlos a números específicos. Esto último significa que esta RAT podría utilizarse potencialmente como malware de fraude telefónico de cargos. Otra característica de este troyano es la capacidad de reproducir el tono de llamada del teléfono durante intervalos de seis segundos.

Otras capacidades de spyware que tiene el 888 RAT incluyen hacer capturas de pantalla, descargar archivos y fotos, así como tomar fotografías a través de la(s) cámara(s) del dispositivo.

También puede abrir aplicaciones e incluso mostrar una ventana de inicio de sesión de Facebook convincente que suplanta las credenciales de inicio de sesión para dichas cuentas de redes sociales. El programa malicioso puede forzar la apertura de URL específicas en la navegación predeterminada del dispositivo; esta capacidad podría utilizarse para promocionar sitios web de phishing o de propagación de malware.

En resumen, las infecciones por 888 RAT pueden provocar la pérdida de datos, graves problemas de privacidad, pérdidas financieras e incluso el robo de identidad. Dado que este malware se ha utilizado en ataques de ciberespionaje con motivaciones políticas/geopolíticas, sus infecciones podrían tener consecuencias especialmente graves.

Si sospecha que su dispositivo Android está infectado con 888 RAT (u otro malware), le recomendamos encarecidamente que utilice un antivirus para eliminarlo sin demora.

| Nombre | Troyano de acceso remoto 888 |

| Tipo de amenaza | Malware para Android, RAT, troyano de acceso remoto, troyano, aplicación maliciosa. |

| Nombres de detección | Avast-Mobile (Android:Evo-gen [Trj]), DrWeb (Android.Backdoor.739.origin), ESET-NOD32 (Una variante de Android/Spy.Agent.APU), Kaspersky (HEUR:Trojan-Spy.AndroidOS.Agent.abd), Lista completa (VirusTotal) |

| Síntomas | El dispositivo va lento, los ajustes del sistema se modifican sin permiso del usuario, aparecen aplicaciones dudosas, el consumo de datos y batería aumenta significativamente, los navegadores redirigen a sitios web dudosos, aparecen anuncios intrusivos. |

| Métodos de distribución | Archivos adjuntos de correo electrónico infectados, anuncios maliciosos en línea, ingeniería social, aplicaciones engañosas, sitios web fraudulentos. |

| Daños | Robo de información personal (mensajes privados, inicios de sesión/contraseñas, etc.), disminución del rendimiento del dispositivo, la batería se agota rápidamente, disminución de la velocidad de Internet, grandes pérdidas de datos, pérdidas monetarias, robo de identidad (las aplicaciones maliciosas pueden abusar de las aplicaciones de comunicación). |

| Eliminación de malware (Android) | Para eliminar las infecciones de malware, nuestros investigadores de seguridad recomiendan escanear el dispositivo Android con un software antimalware legítimo. Recomendamos Avast, Bitdefender, ESET y Malwarebytes. |

Ejemplos de troyanos de acceso remoto

Hemos analizado innumerables programas maliciosos dirigidos a sistemas operativos Android; CapraRAT, AIVARAT, y Sandro RAT son sólo algunos ejemplos de RAT.

El malware puede tener una amplia gama de funcionalidades y usos. Sin embargo, independientemente de cómo opere este software o de cuáles sean los objetivos de los ciberdelincuentes, la presencia de malware en un sistema amenaza la integridad del dispositivo y la seguridad del usuario. Por lo tanto, todas las amenazas deben eliminarse inmediatamente tras su detección.

¿Cómo se infiltró 888 RAT en mi dispositivo?

Como se mencionó en la introducción, la 888 RAT se ha puesto a la venta, y algunas de sus versiones "crackeadas" están disponibles en la Web. Por lo tanto, es probable que se distribuya utilizando una amplia variedad de técnicas, dependiendo de los ciberdelincuentes que lo utilicen en cada momento.

Este troyano ha sido relacionado con dos grupos de actores de amenazas llamados Kasablanka y BladeHawk. Las campañas de 888 RAT creadas por BladeHawk son de especial interés. En ellas, el troyano se disfrazaba de varias aplicaciones legítimas y se promocionaba en Facebook.

Estas campañas tenían una motivación política/geopolítica y estaban dirigidas a los kurdos y a los simpatizantes de este grupo étnico. Las aplicaciones maliciosas se promocionaban a través de cuentas de Facebook, sobre todo las que decían ofrecer noticias en kurdo o sobre el territorio geocultural del Kurdistán. Los programas maliciosos también se publicaron en grupos públicos de Facebook centrados en contenidos prokurdos.

Aunque estas cuentas y publicaciones específicas han sido eliminadas, no es improbable que hayan surgido otras nuevas y/o que se utilicen otros métodos de proliferación para propagar el 888 RAT.

Por lo general, el software malicioso se difunde mediante tácticas de phishing e ingeniería social. A menudo se presenta en forma de programas/medios normales o se incluye en ellos.

Los métodos de distribución más utilizados son: adjuntos/enlaces maliciosos en correo spam (p. ej., correos electrónicos, SMS, MP/DM, etc.), estafas en línea, descargas drive-by (furtivas y engañosas), fuentes de descarga dudosas (p. ej., sitios web no oficiales y de software gratuito, redes de intercambio P2P, etc.), herramientas ilegales de activación de software ("cracking"), actualizaciones falsas y publicidad maliciosa.

¿Cómo evitar la instalación de programas maliciosos?

Recomendamos encarecidamente investigar el software antes de descargarlo/instalarlo, por ejemplo, leyendo las condiciones y las reseñas de expertos/usuarios, comprobando los permisos necesarios, verificando la legitimidad del desarrollador, etc. Además, todas las descargas deben realizarse desde canales oficiales y de confianza.

Igual de importante es activar y actualizar el software utilizando herramientas auténticas, ya que las herramientas de activación ilegales ("cracks") y los actualizadores de terceros pueden contener malware.

Recomendamos precaución al navegar, ya que el material fraudulento y malicioso suele parecer legítimo e inocuo. La misma vigilancia debe aplicarse al correo entrante. Los archivos adjuntos o enlaces que se encuentren en correos electrónicos, SMS, MP/DM u otros mensajes sospechosos no deben abrirse, ya que pueden ser maliciosos y causar infecciones en el sistema.

Hay que insistir en la importancia de tener instalado y actualizado un antivirus fiable. Se deben utilizar programas de seguridad para realizar análisis regulares del sistema y eliminar las amenazas y problemas detectados.

Aspecto de 888 RAT imitando la pantalla de inicio de sesión de Facebook (fuente de la imagen: sitio web WeLiveSecurity de ESET):

Menú de acceso rápido:

- Introducción

- ¿Cómo eliminar el historial de navegación del navegador web Chrome?

- ¿Cómo desactivar las notificaciones del navegador web Chrome?

- ¿Cómo resetear el navegador web Chrome?

- ¿Cómo eliminar el historial de navegación del navegador Firefox?

- ¿Cómo desactivar las notificaciones del navegador Firefox?

- ¿Cómo resetear el navegador Firefox?

- ¿Cómo desinstalar aplicaciones potencialmente no deseadas y/o maliciosas?

- ¿Cómo arrancar el dispositivo Android en "Modo seguro"?

- ¿Cómo comprobar el uso de la batería de varias aplicaciones?

- ¿Cómo comprobar el uso de datos de varias aplicaciones?

- ¿Cómo instalar las últimas actualizaciones de software?

- ¿Cómo restablecer el sistema a su estado por defecto?

- ¿Cómo desactivar las aplicaciones que tienen privilegios de administrador?

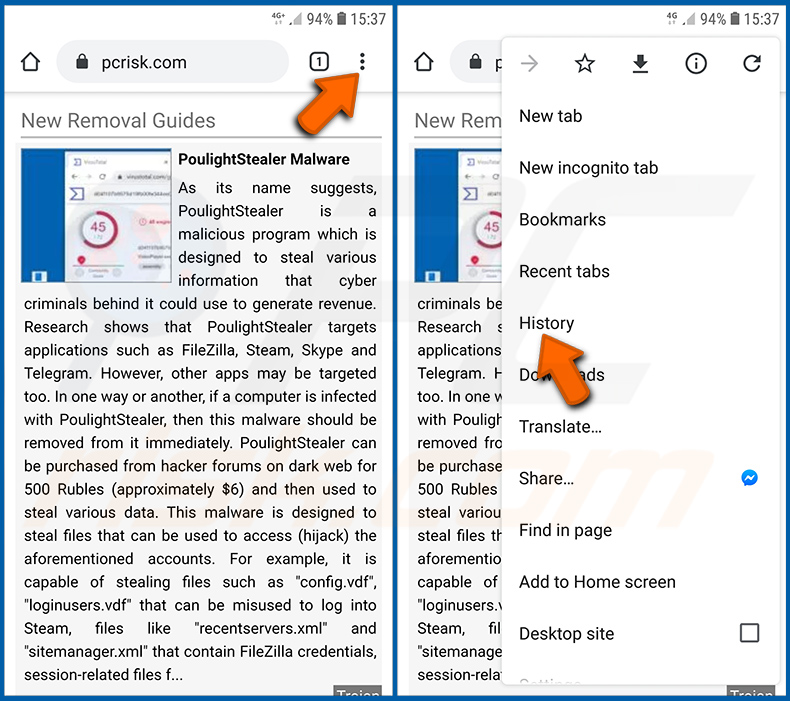

Eliminar el historial de navegación del navegador web Chrome:

Pulse el botón "Menú" (tres puntos en la esquina superior derecha de la pantalla) y seleccione "Historial" en el menú desplegable que se abre.

Pulse "Borrar datos de navegación", seleccione la pestaña "AVANZADO", elija el intervalo de tiempo y los tipos de datos que desea eliminar y pulse "Borrar datos".

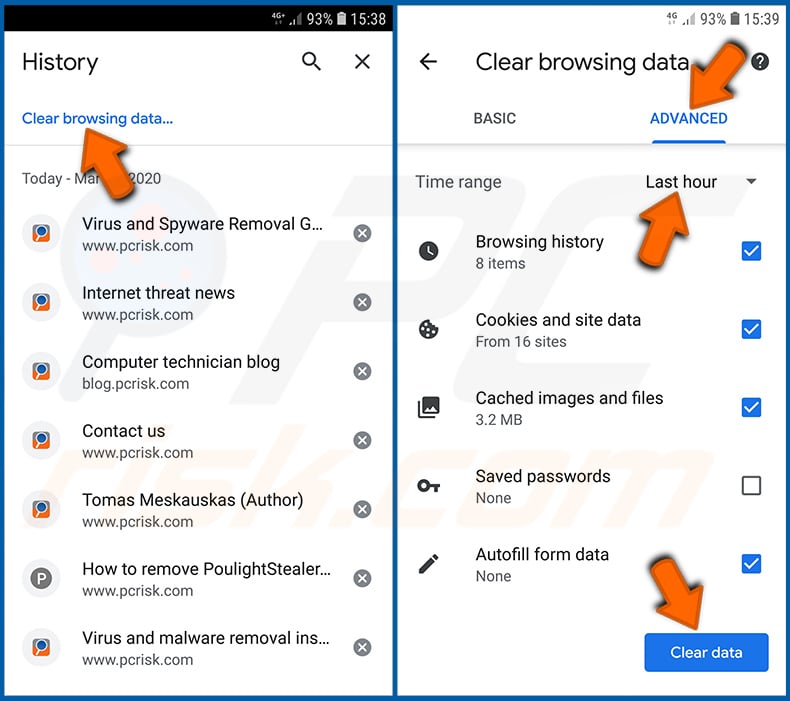

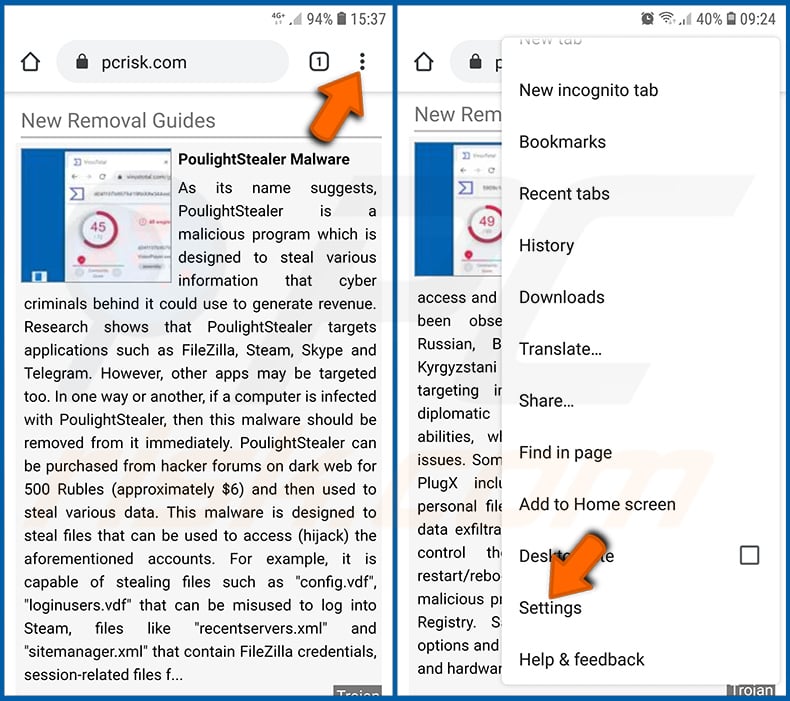

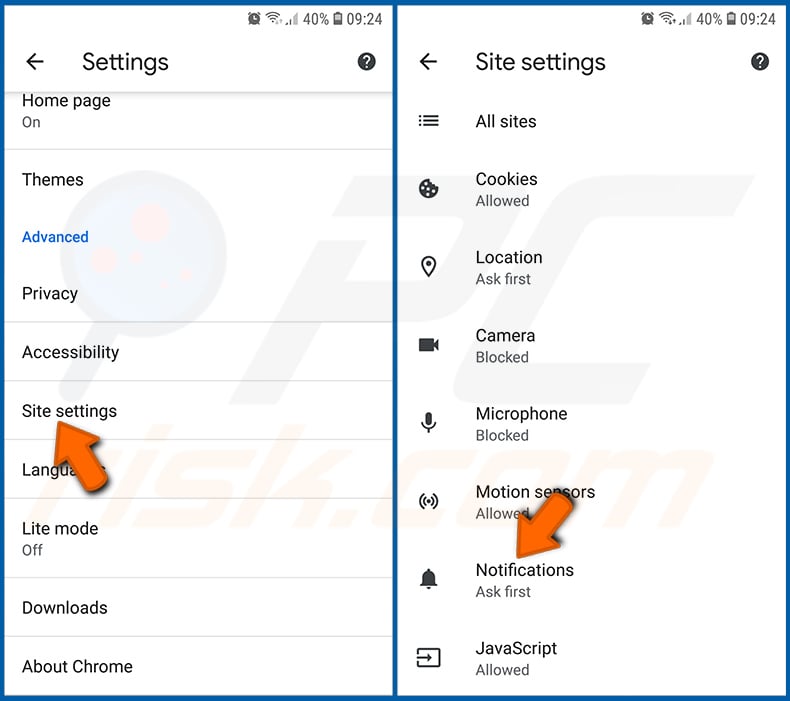

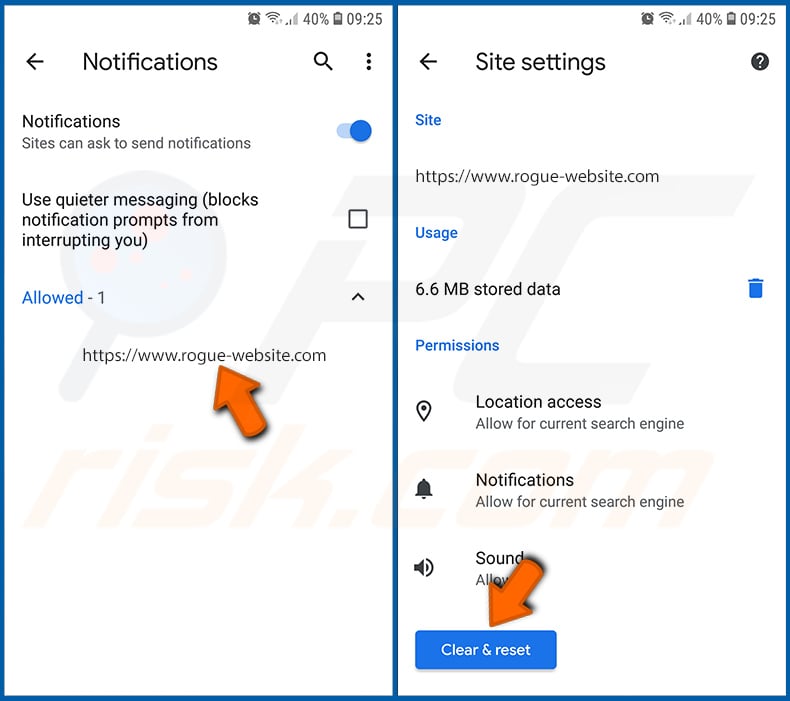

Desactivar las notificaciones del navegador en el navegador web Chrome:

Pulse el botón "Menú" (tres puntos en la esquina superior derecha de la pantalla) y seleccione "Configuración" en el menú desplegable abierto.

Baje hasta que vea la opción "Configuración del sitio" y tóquela. Baje hasta que vea la opción "Notificaciones" y tóquela.

Busque los sitios web que ofrecen notificaciones del navegador, pulse sobre ellos y haga clic en "Borrar y restablecer". Esto eliminará los permisos concedidos a estos sitios web para enviar notificaciones. Sin embargo, si vuelve a visitar el mismo sitio, es posible que le vuelva a pedir permiso. Puede elegir si desea conceder estos permisos o no (si decide rechazarlos, el sitio web pasará a la sección "Bloqueados" y ya no le pedirá el permiso).

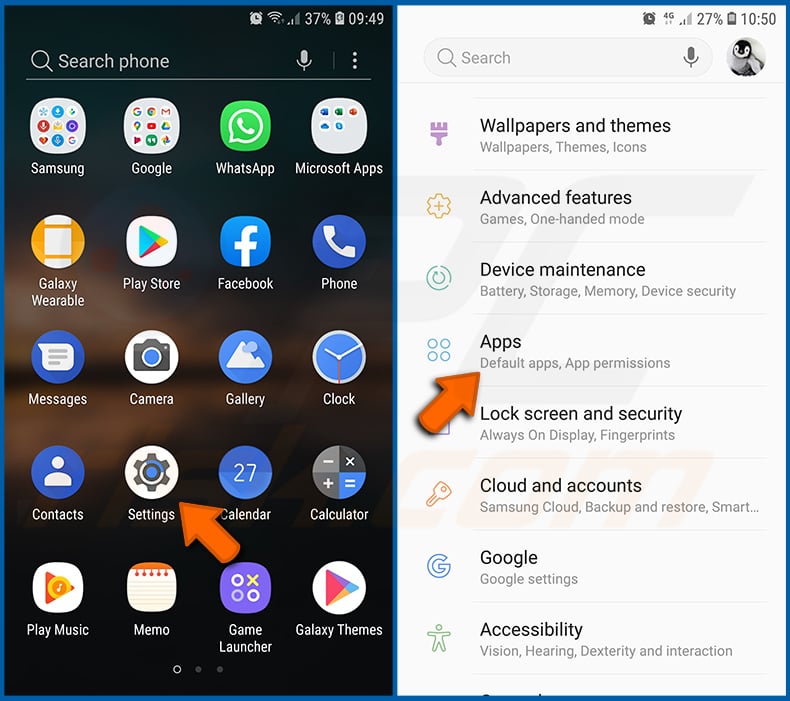

Resetear el navegador Chrome:

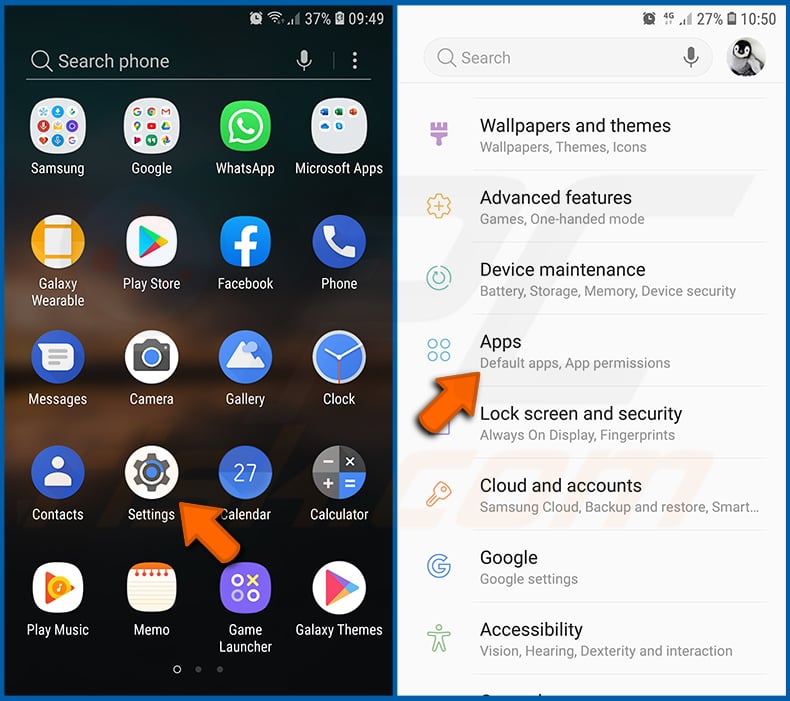

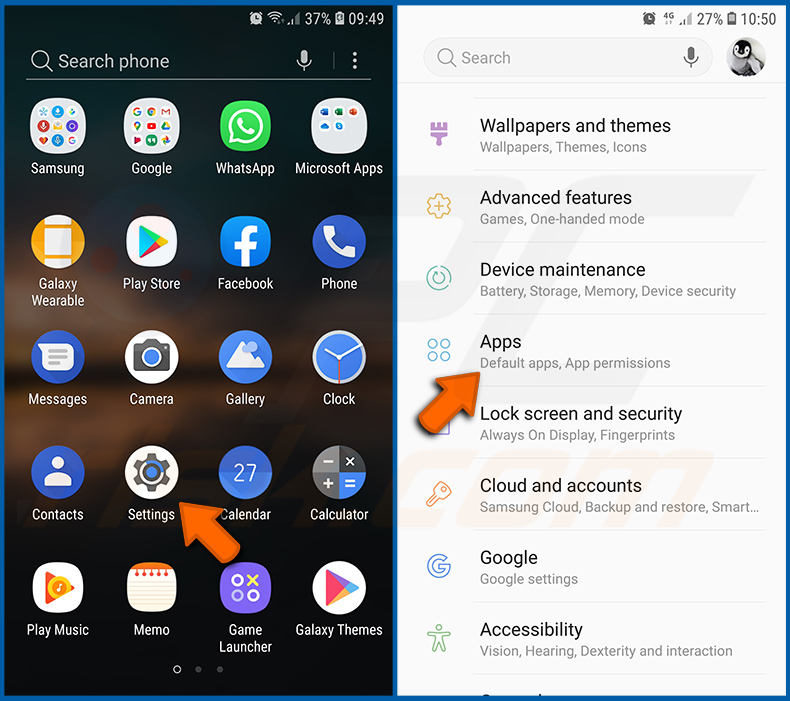

Vaya a "Ajustes", desplácese hacia abajo hasta que vea "Aplicaciones" y tóquelo.

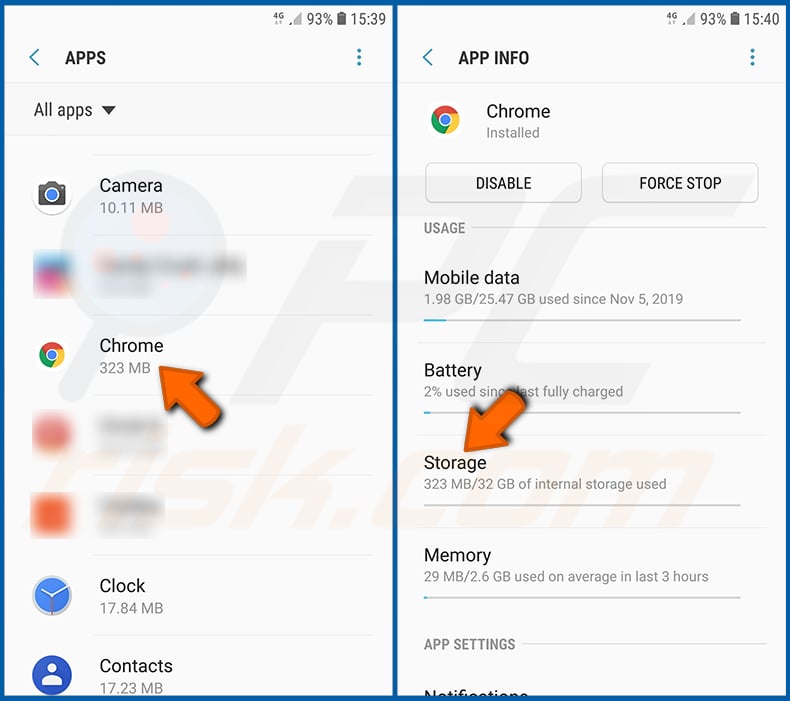

Baje hasta que encuentre la aplicación "Chrome", selecciónela y pulse la opción "Almacenamiento".

Pulse "ADMINISTRAR ALMACENAMIENTO", luego "BORRAR TODOS LOS DATOS" y confirme la acción pulsando "OK". Tenga en cuenta que al restablecer el navegador se eliminarán todos los datos almacenados en él. Esto significa que se eliminarán todos los inicios de sesión/contraseñas guardados, el historial de navegación, los ajustes no predeterminados y otros datos. También tendrá que volver a iniciar sesión en todos los sitios web.

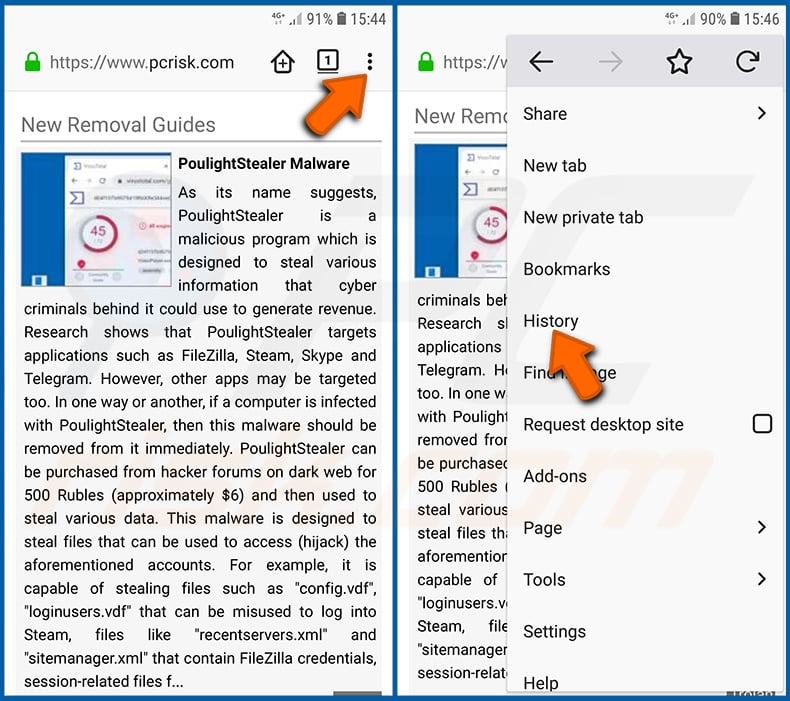

Eliminar el historial de navegación del navegador Firefox:

Pulse el botón "Menú" (tres puntos en la esquina superior derecha de la pantalla) y seleccione "Historial" en el menú desplegable abierto.

Baje hasta que vea "Borrar datos privados" y tóquelo. Seleccione los tipos de datos que desea eliminar y pulse "BORRAR DATOS".

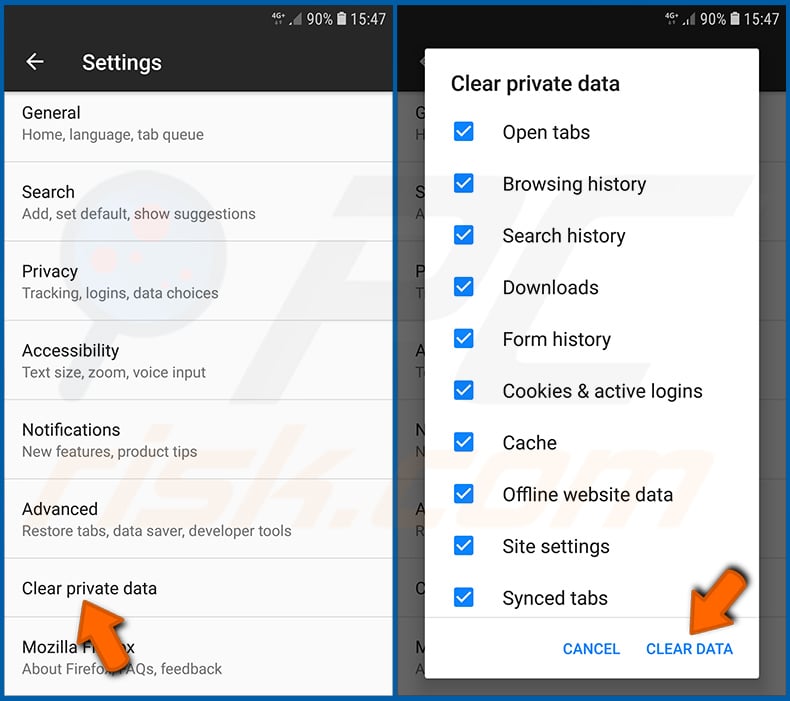

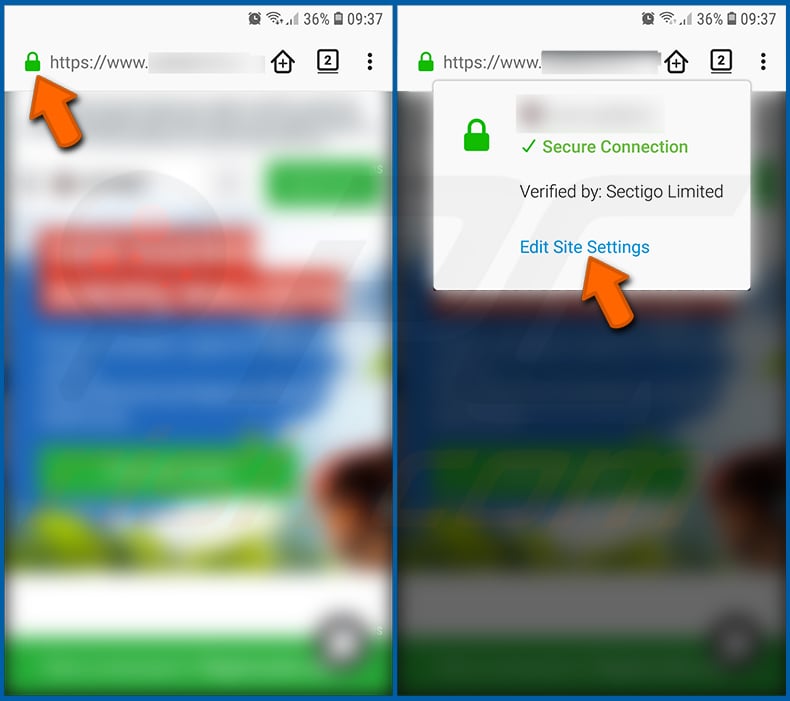

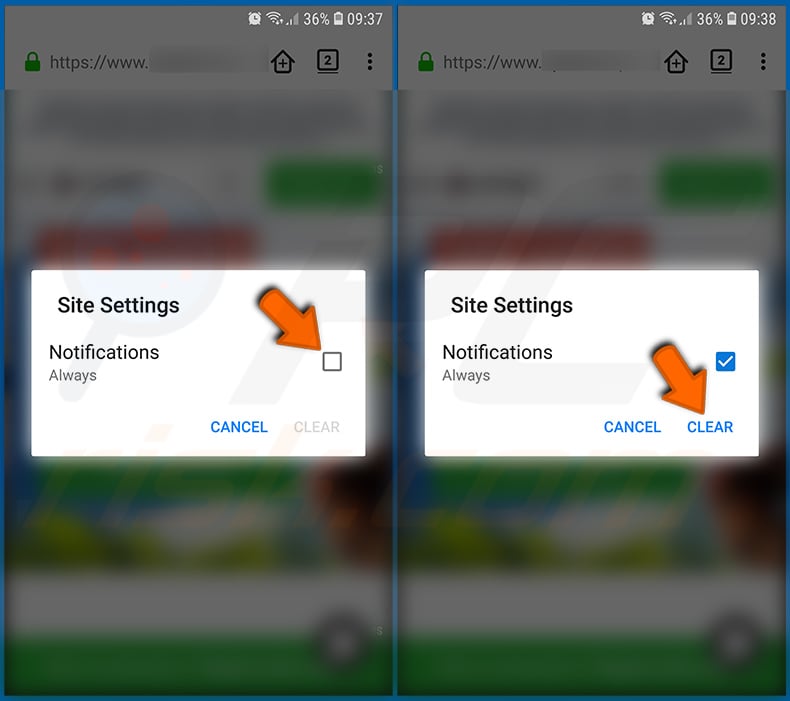

Desactivar las notificaciones del navegador en el navegador web Firefox:

Visite el sitio web que está enviando notificaciones del navegador, toque el icono que aparece a la izquierda de la barra de URL (el icono no será necesariamente un "candado") y seleccione "Editar configuración del sitio".

En la ventana emergente abierta, seleccione la opción "Notificaciones" y pulse "BORRAR".

Resetear el navegador web Firefox:

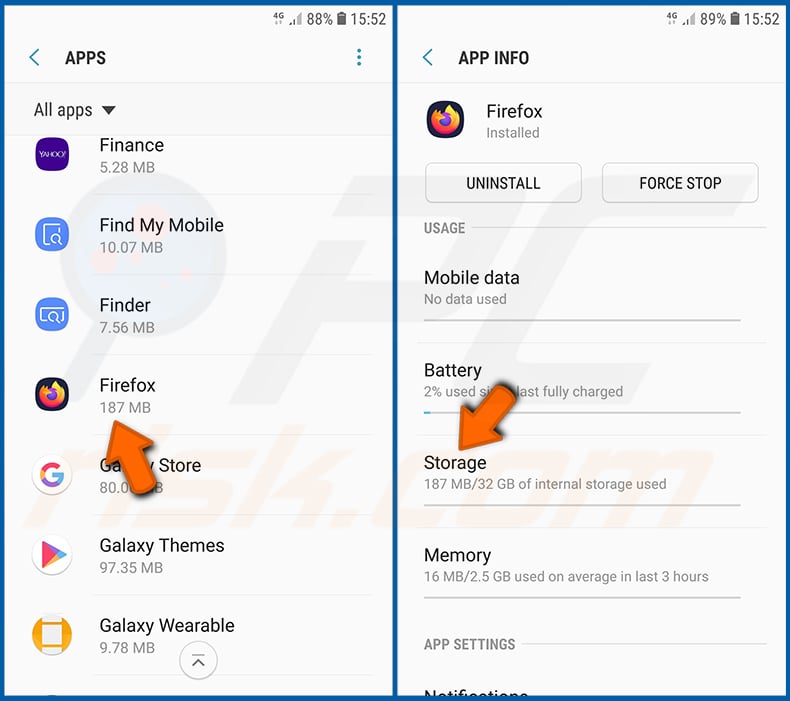

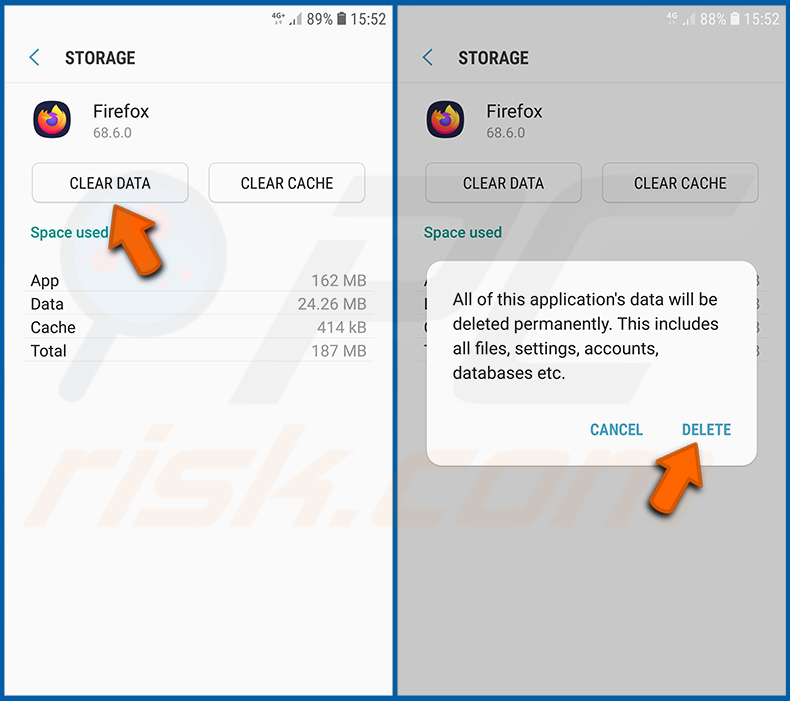

Vaya a "Ajustes", desplácese hacia abajo hasta que vea "Aplicaciones" y pulse sobre ella.

Baje hasta que encuentre la aplicación "Firefox", selecciónela y pulse la opción "Almacenamiento".

Pulse "BORRAR DATOS" y confirme la acción pulsando "BORRAR". Tenga en cuenta que al restablecer el navegador se eliminarán todos los datos almacenados en él. Esto significa que se eliminarán todos los inicios de sesión/contraseñas guardados, el historial de navegación, los ajustes no predeterminados y otros datos. También tendrá que volver a iniciar sesión en todos los sitios web.

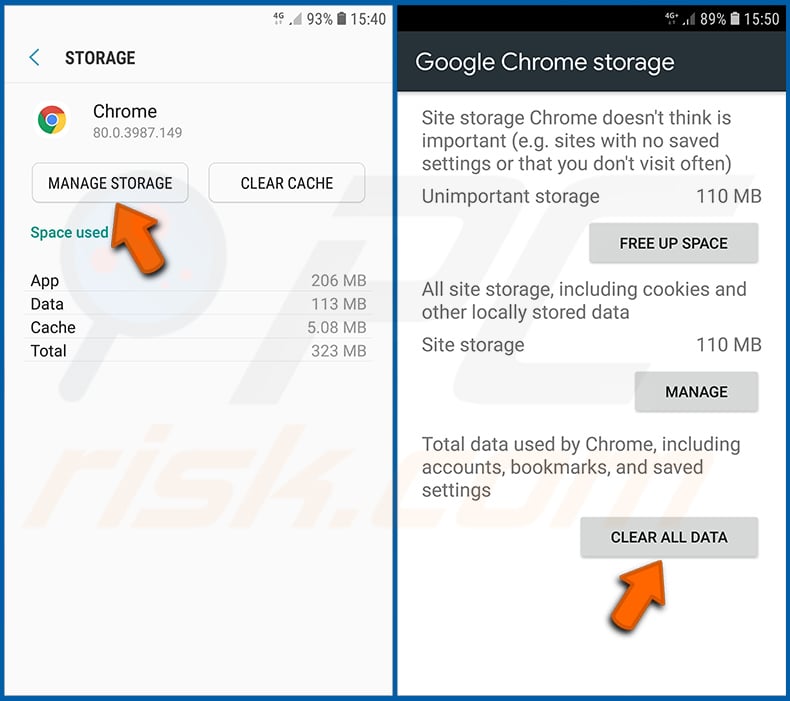

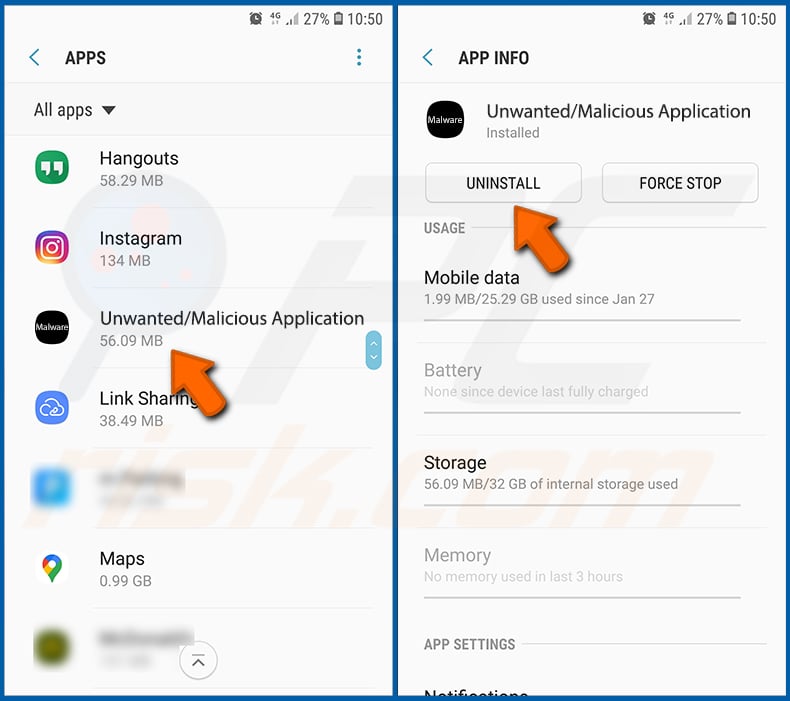

Desinstalar aplicaciones potencialmente no deseadas y/o maliciosas:

Vaya a "Ajustes", desplácese hacia abajo hasta que vea "Aplicaciones" y tóquelo.

Desplácese hacia abajo hasta que vea una aplicación potencialmente no deseada y/o maliciosa, selecciónela y pulse "Desinstalar". Si, por alguna razón, no puede eliminar la aplicación seleccionada (por ejemplo, aparece un mensaje de error), pruebe a utilizar el "Modo seguro".

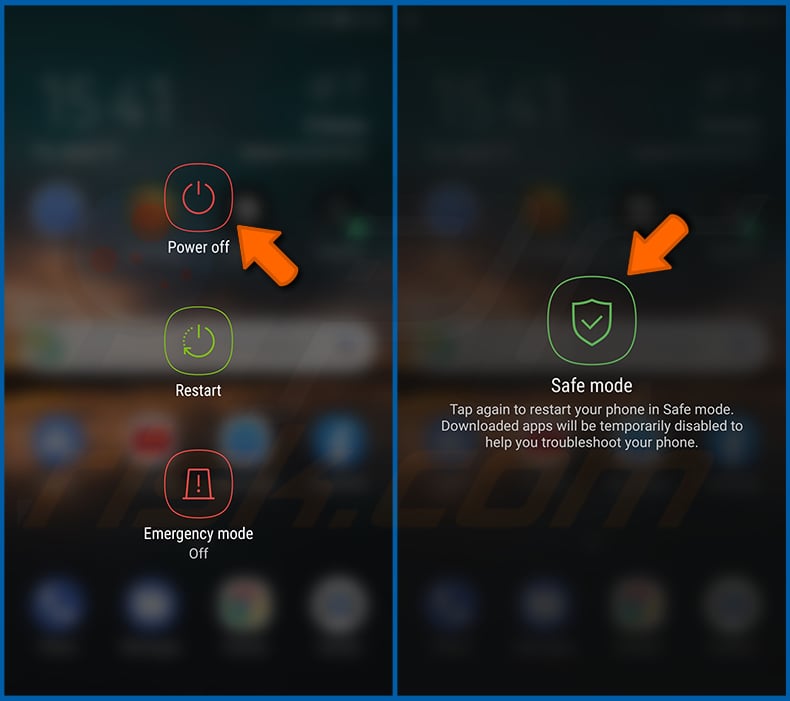

Arrancar el dispositivo Android en "Modo Seguro":

El "Modo Seguro" en el sistema operativo Android desactiva temporalmente la ejecución de todas las aplicaciones de terceros. El uso de este modo es una buena manera de diagnosticar y resolver diversos problemas (por ejemplo, eliminar aplicaciones maliciosas que impiden a los usuarios hacerlo cuando el dispositivo está funcionando "normalmente").

Pulse el botón de encendido y manténgalo pulsado hasta que aparezca la pantalla "Apagar". Pulse el icono "Apagar" y manténgalo pulsado. Después de unos segundos aparecerá la opción "Modo Seguro" y podrá ejecutarlo reiniciando el dispositivo.

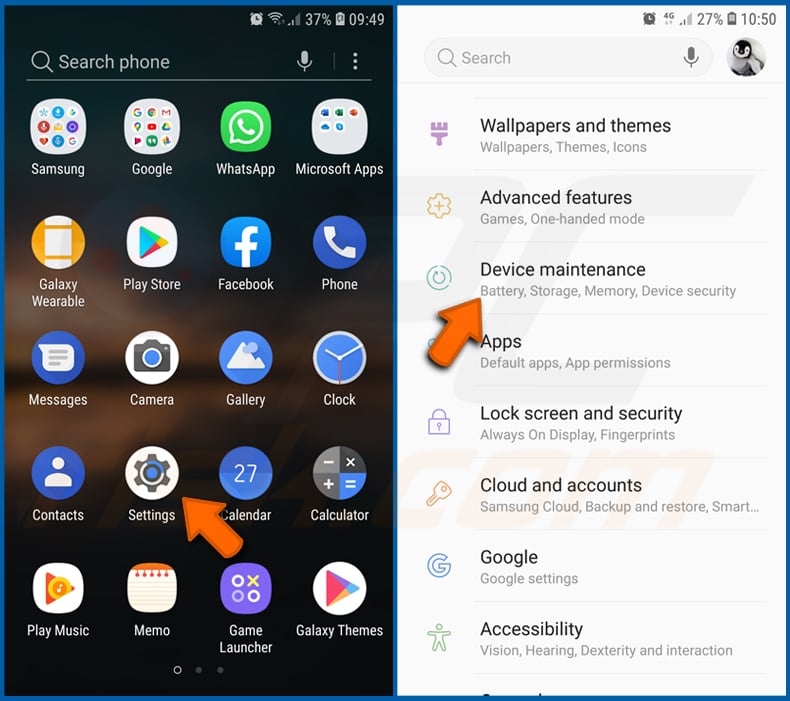

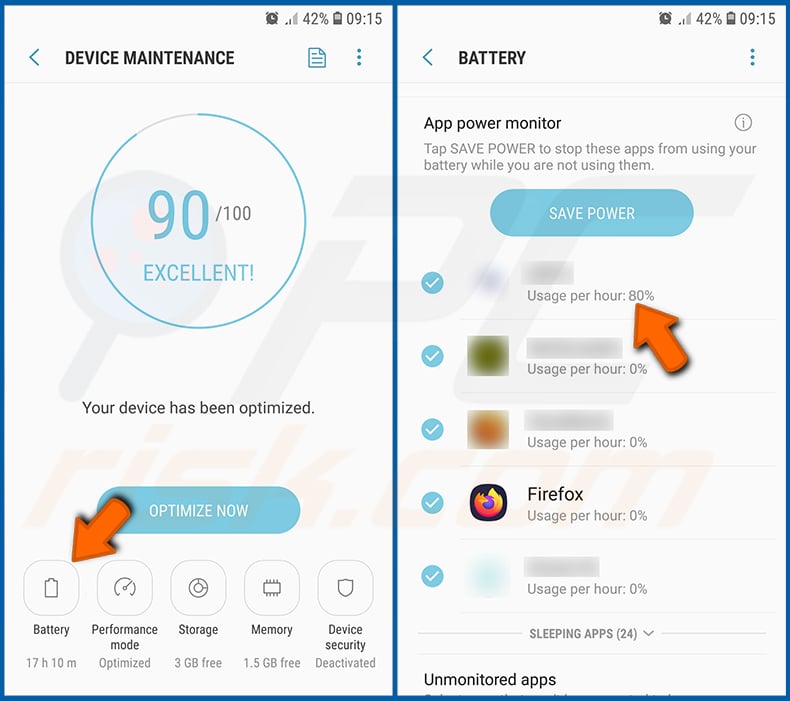

Comprobar el uso de la batería de varias aplicaciones:

Vaya a "Ajustes", desplácese hacia abajo hasta que vea "Mantenimiento del dispositivo" y tóquelo.

Pulse "Batería" y compruebe el uso de cada aplicación. Las aplicaciones legítimas/genuinas están diseñadas para utilizar la menor energía posible con el fin de proporcionar la mejor experiencia de usuario y ahorrar energía. Por lo tanto, un uso elevado de la batería puede indicar que la aplicación es maliciosa.

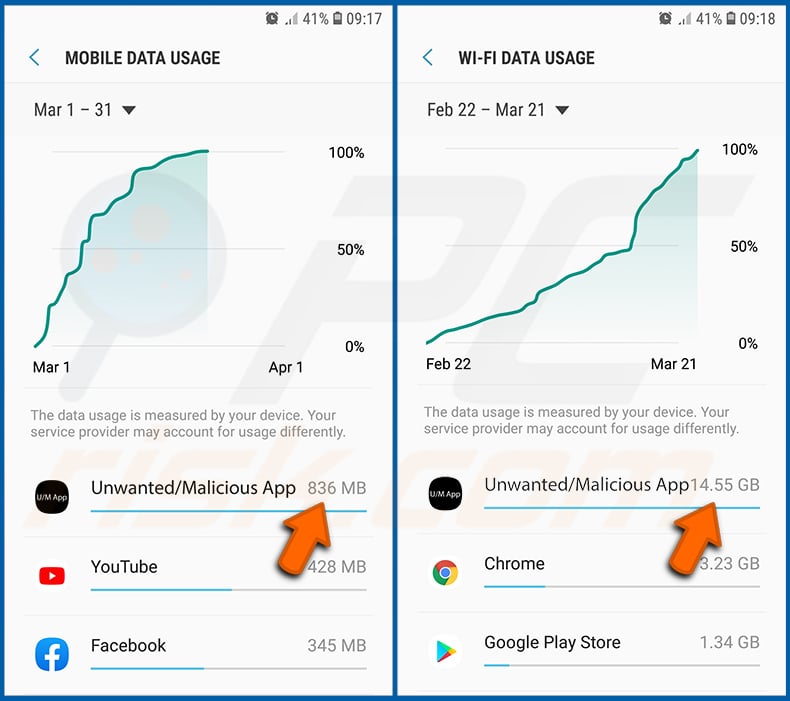

Comprobar el uso de datos de varias aplicaciones:

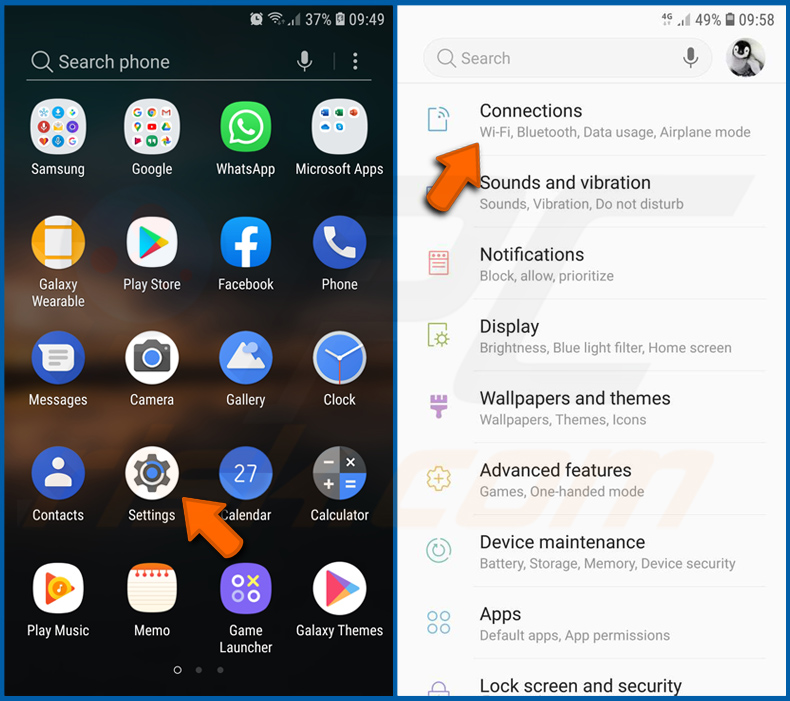

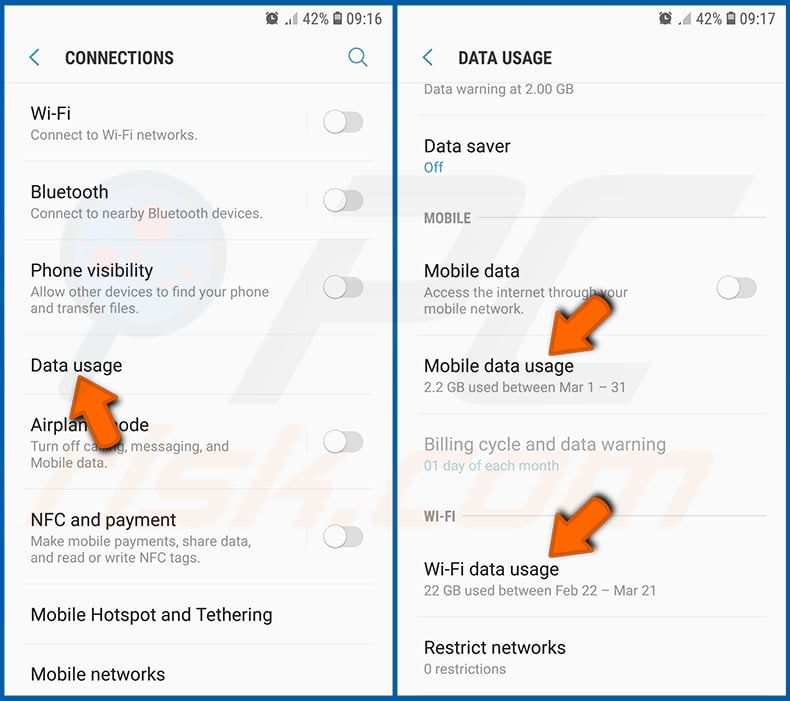

Vaya a "Ajustes", desplácese hacia abajo hasta que vea "Conexiones" y tóquelo.

Desplácese hacia abajo hasta que vea "Uso de datos" y seleccione esta opción. Al igual que con la batería, las aplicaciones legítimas/genuinas están diseñadas para minimizar el uso de datos tanto como sea posible. Esto significa que un uso excesivo de datos puede indicar la presencia de una aplicación maliciosa. Tenga en cuenta que algunas aplicaciones maliciosas pueden estar diseñadas para funcionar sólo cuando el dispositivo está conectado a una red inalámbrica. Por este motivo, debe comprobar tanto el uso de datos móviles como el de datos Wi-Fi.

Si encuentra una aplicación que utiliza muchos datos a pesar de que nunca la utiliza, le recomendamos encarecidamente que la desinstale lo antes posible.

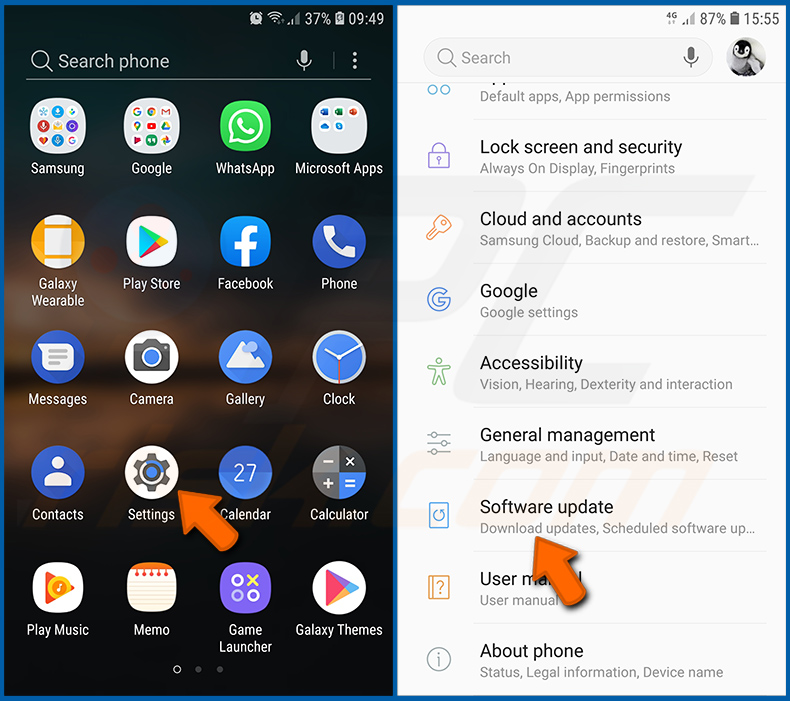

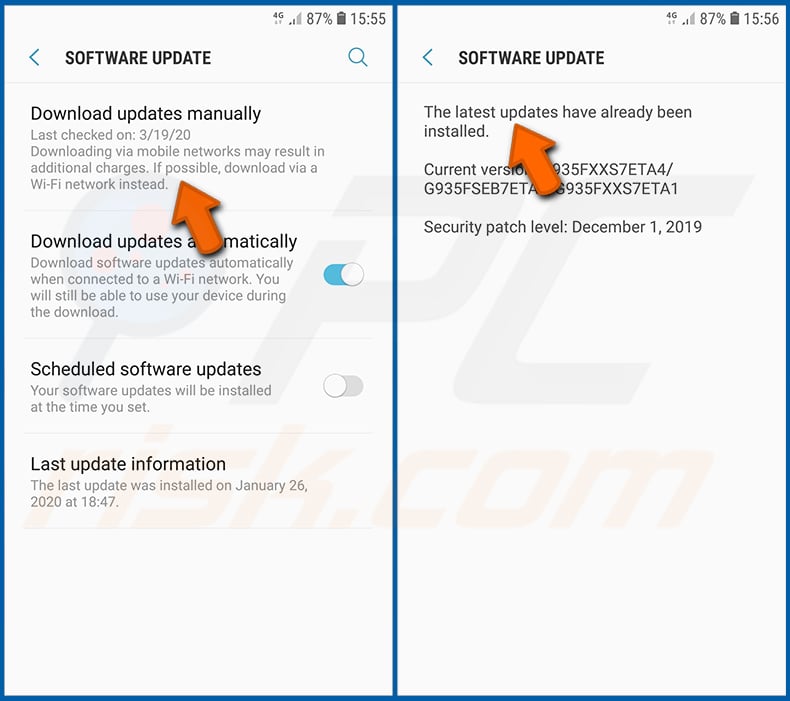

Instalar las últimas actualizaciones de software:

Mantener el software actualizado es una buena práctica cuando se trata de la seguridad del dispositivo. Los fabricantes de dispositivos lanzan continuamente varios parches de seguridad y actualizaciones de Android para corregir errores y fallos de los que pueden aprovecharse los ciberdelincuentes. Un sistema obsoleto es mucho más vulnerable, por lo que siempre hay que asegurarse de que el software del dispositivo está actualizado.

Vaya a "Ajustes", desplácese hacia abajo hasta que vea "Actualización de software" y tóquelo.

Pulse "Descargar actualizaciones manualmente" y compruebe si hay actualizaciones disponibles. Si es así, instálalas inmediatamente. También recomendamos activar la opción "Descargar actualizaciones automáticamente" - permitirá que el sistema le notifique cuando se publique una actualización y/o la instale automáticamente.

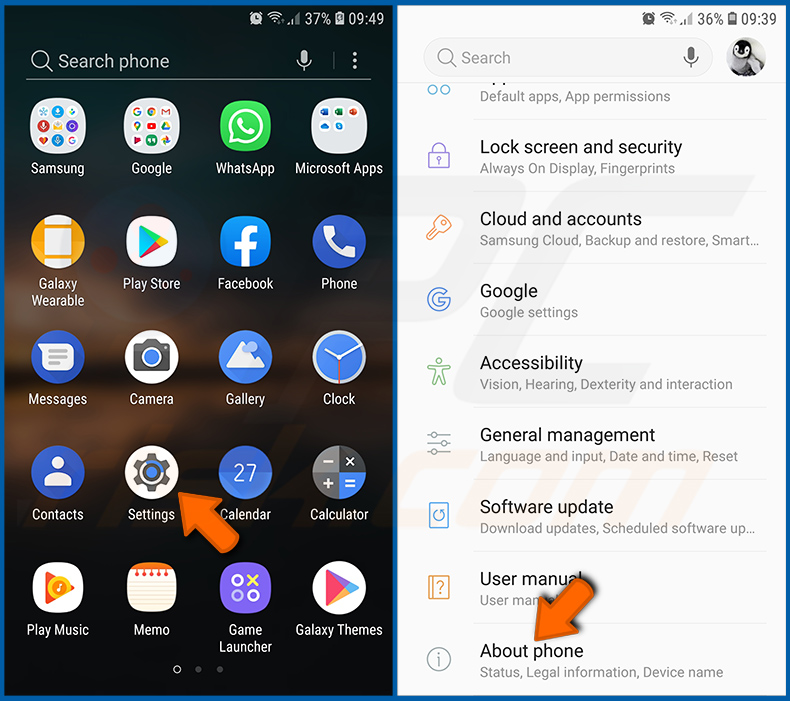

Restablecer el sistema a su estado por defecto:

Realizar un "Reset de fábrica" es una buena forma de eliminar todas las aplicaciones no deseadas, restablecer la configuración predeterminada del sistema y limpiar el dispositivo en general. Sin embargo, debe tener en cuenta que se borrarán todos los datos del dispositivo, incluidas las fotos, los archivos de vídeo/audio, los números de teléfono (almacenados en el dispositivo, no en la tarjeta SIM), los mensajes SMS, etcétera. En otras palabras, el dispositivo se restaurará a su estado primitivo.

También puede restaurar los ajustes básicos del sistema y/o simplemente los ajustes de red.

Vaya a "Ajustes", desplácese hacia abajo hasta que vea "Acerca del teléfono" y tóquelo.

Desplácese hacia abajo hasta que vea "Restablecer" y tóquelo. Ahora seleccione la acción que desea realizar:

"Restablecer ajustes": restablece todos los ajustes del sistema a sus valores predeterminados;

"Restablecer ajustes de red": restablece todos los ajustes de red a sus valores predeterminados;

"Restablecer datos de fábrica": restablece todo el sistema y borra por completo todos los datos almacenados;

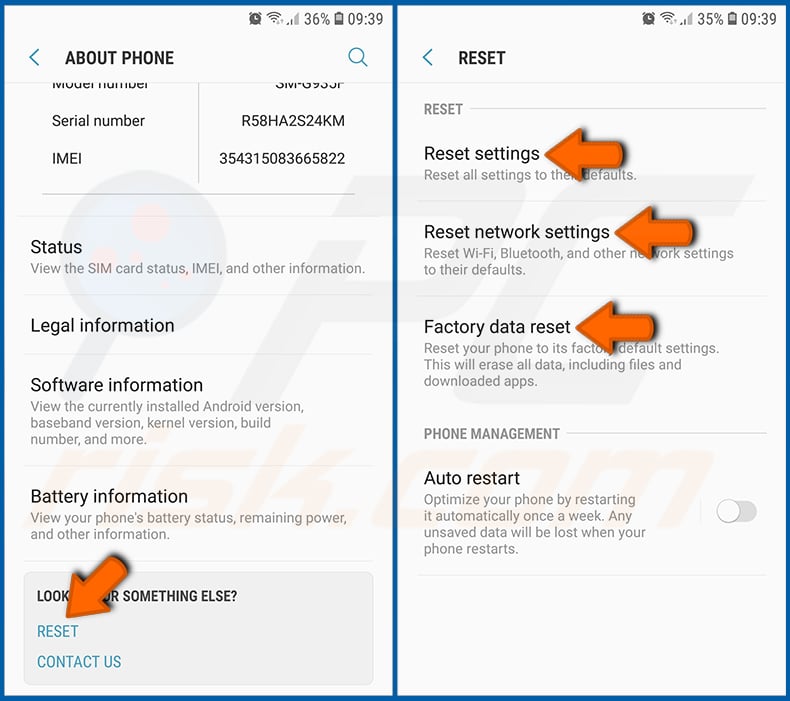

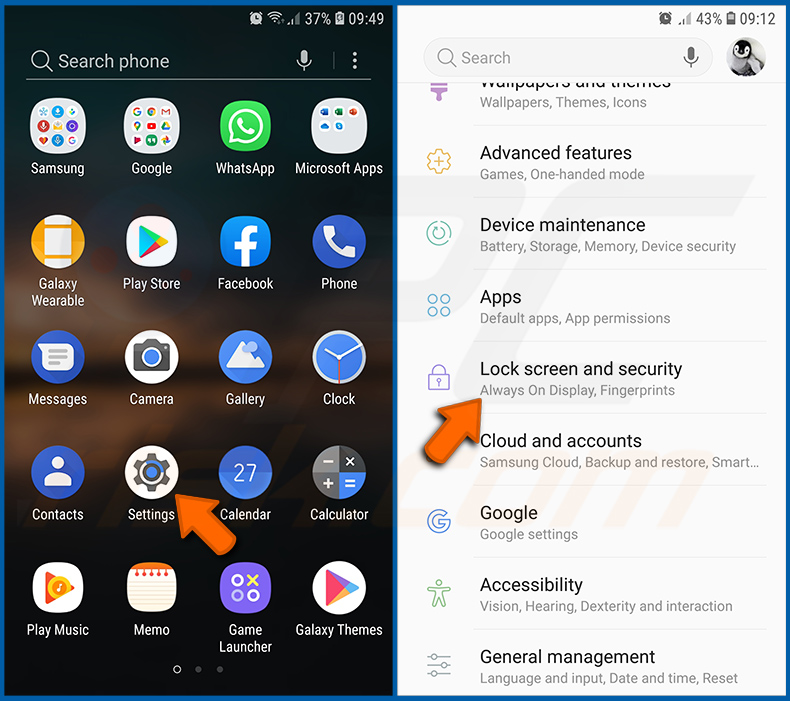

Desactivar las aplicaciones que tienen privilegios de administrador:

Si una aplicación maliciosa obtiene privilegios de administrador puede dañar gravemente el sistema. Para mantener el dispositivo lo más seguro posible hay que comprobar siempre qué aplicaciones tienen dichos privilegios y desactivar las que no deberían.

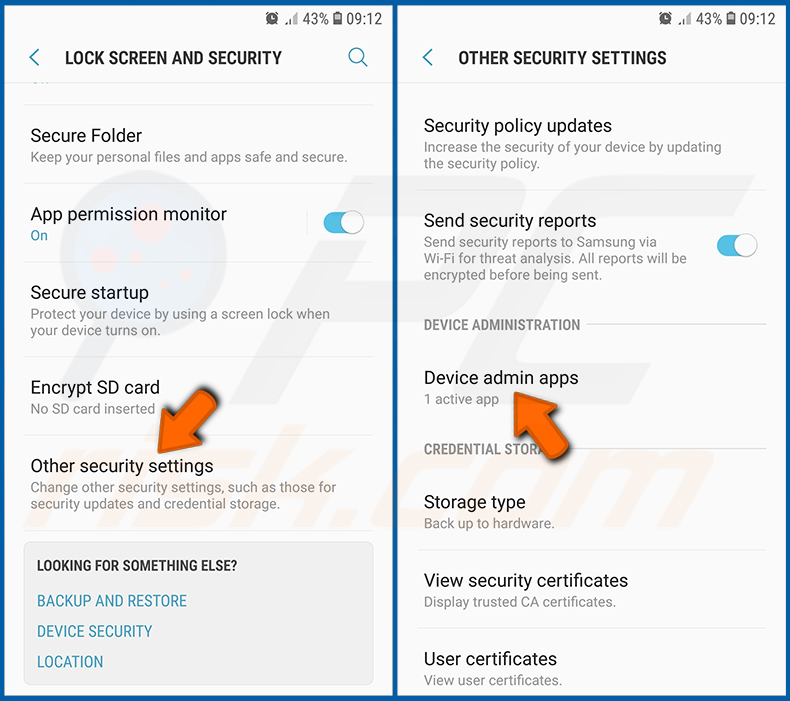

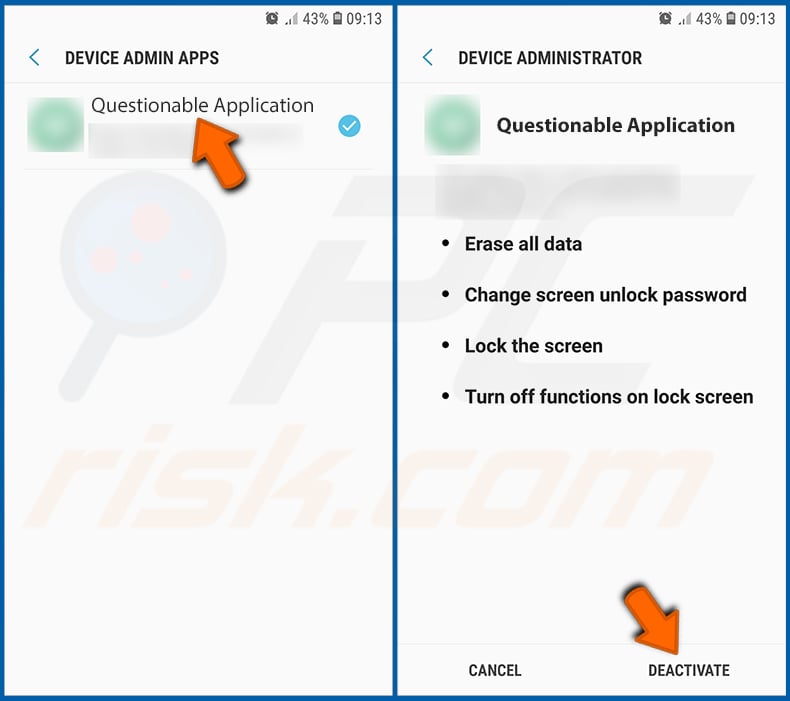

Vaya a "Ajustes", desplácese hacia abajo hasta que vea "Pantalla de bloqueo y seguridad" y tóquelo.

Desplácese hacia abajo hasta que vea "Otros ajustes de seguridad", tóquelo y, a continuación, toque "Aplicaciones de administrador del dispositivo".

Identifique las aplicaciones que no deberían tener privilegios de administrador, tóquelas y, a continuación, toque "DESACTIVAR".

Preguntas frecuentes (FAQ)

Mi dispositivo Android está infectado con el malware 888 RAT, ¿debo formatear mi dispositivo de almacenamiento para deshacerme de él?

La eliminación de la mayoría de los programas maliciosos no requiere formateo.

¿Cuáles son los principales problemas que puede causar el malware 888 RAT?

Las amenazas que plantea una infección de malware dependen de las capacidades del programa y del modus operandi de los ciberdelincuentes. Como troyano de acceso remoto, 888 RAT permite el acceso y control remotos de los dispositivos infectados. Puede ejecutar varios comandos en los sistemas y robar una amplia variedad de información sensible. En general, las infecciones por RAT pueden provocar la pérdida de datos, graves problemas de privacidad, pérdidas financieras y robo de identidad.

¿Cuál es el objetivo del malware 888 RAT?

La razón más frecuente detrás de los ataques de malware es el lucro. Sin embargo, los ciberdelincuentes también pueden utilizar este software para divertirse, llevar a cabo venganzas personales, interrumpir procesos (por ejemplo, sitios web, servicios, empresas, etc.) e incluso lanzar ataques por motivos políticos/geopolíticos. Cabe destacar que el 888 RAT se ha utilizado para el ciberespionaje contra la etnia kurda.

¿Cómo se infiltró el malware 888 RAT en mi dispositivo Android?

Las campañas de ciberespionaje mencionadas en la respuesta anterior se produjeron a través de Facebook. Las aplicaciones maliciosas 888 RAT se camuflaban como software auténtico y se apoyaban en cuentas pro-kurdas falsas y en publicaciones en grupos públicos que albergaban contenidos relacionados.

Por lo general, los programas maliciosos suelen proliferar a través de descargas no autorizadas, estafas en línea, correo spam (p. ej., correos electrónicos, DMs/PMs, SMS, etc.), herramientas ilegales de activación de software ("cracks"), fuentes de descarga poco fiables (p. ej., sitios de programas gratuitos y de terceros, redes de intercambio P2P, etc.), actualizaciones falsas y publicidad maliciosa.

▼ Mostrar discusión.