Cómo eliminar el RAT "REM Phishing"

TroyanoConocido también como: Troyano de acceso remoto "REM Phishing"

Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

¿Qué es el RAT "REM Phishing"?

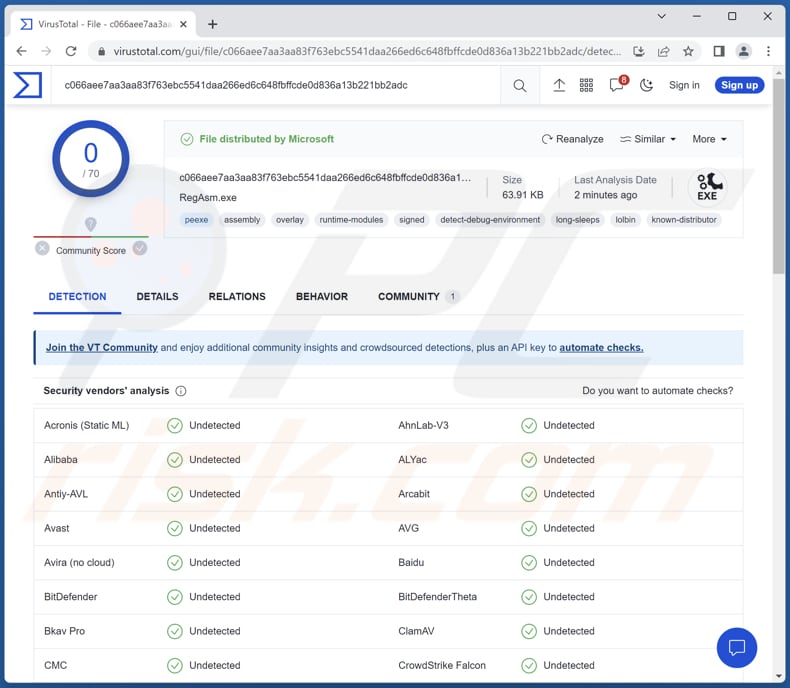

El RAT REM Phishing es el nombre de un troyano de acceso remoto. Durante la redacción de este artículo, VirusTotal no registró ninguna detección de este malware. Los ciberdelincuentes emplean los RAT para diversos objetivos, y tener un ordenador infectado con un RAT puede causar graves daños. Por lo tanto, el RAT REM Phishing debe ser eliminado de los ordenadores afectados (infectados) tan pronto como sea posible para evitar daños potenciales.

Más información sobre el RAT REM Phishing

Fundamentalmente, el malware RAT REM Phishing marca un nuevo enfoque de los ciberataques. Comienza con un PDF de aspecto inofensivo, pero luego pone en marcha una serie de acciones que finalmente conducen a la plantación de una carga útil de un RAT. Este complejo proceso incluye secuencias de comandos por lotes y comandos PowerShell, lo que demuestra una estrategia de ataque cuidadosamente planificada y coordinada.

Una característica importante del RAT REM Phishing es su hábil ofuscación. El malware sortea las defensas con pericia, lo que dificulta su detección y análisis. En particular, puede eludir la interfaz de análisis antimalware (AMSI), lo que demuestra su determinación para evadir incluso las medidas de seguridad más avanzadas.

Los RAT como REM Phishing son herramientas de software malicioso utilizadas por los delincuentes para obtener acceso no autorizado a los sistemas objetivo, lo que les permite controlar y manipular las máquinas infectadas de forma remota. Una vez instaladas, otorgan a los ciberdelincuentes diversas capacidades, como realizar capturas de pantalla, grabar pulsaciones de teclas, acceder a archivos, controlar cámaras web e incluso descargar y ejecutar malware (por ejemplo, ransomware).

Los ciberdelincuentes se benefician de los RAT como REM Phishing de varias maneras. En primer lugar, pueden utilizar los RAT para robar información confidencial como credenciales de inicio de sesión, datos financieros y archivos personales, que luego pueden venderse en el mercado negro o utilizarse para el robo de identidad y otros fines maliciosos.

Además, los RAT permiten a los hackers llevar a cabo tareas de vigilancia, controlar la actividad de los usuarios y recopilar información para futuros ciberataques. También sirven como puerta trasera en los sistemas, permitiendo a los ciberdelincuentes utilizar máquinas infectadas como parte de redes de bots para actividades como ataques de denegación de servicio distribuido (DDoS).

En esencia, los RAT como REM Phishing proporcionan a los delincuentes poderosas herramientas para violar la privacidad, explotar vulnerabilidades y llevar a cabo una amplia gama de ciberdelitos con diferentes niveles de sofisticación.

| Nombre | Troyano de acceso remoto "REM Phishing" |

| Tipo de amenaza | Troyano de administración remota |

| Nombres de detección | N/A (VirusTotal) |

| Síntomas | Los troyanos de acceso remoto (RAT) están diseñados para infiltrarse sigilosamente en el ordenador de la víctima y permanecer ocultos, por lo que no se aprecian síntomas particulares en una máquina infectada. |

| Métodos de distribución | Adjuntos de correo electrónico infectados (por ejemplo, PDF), anuncios maliciosos en línea, ingeniería social, "cracks" de software. |

| Daños | Robo de contraseñas e información bancaria, suplantación de identidad, incorporación del ordenador de la víctima a una botnet, infecciones adicionales. |

| Eliminación de Malware |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Los RAT en general

Los troyanos de acceso remoto son programas maliciosos que los ciberdelincuentes utilizan para obtener el control remoto de los sistemas comprometidos. Estas herramientas permiten a los hackers realizar actividades como el robo de datos, la vigilancia y la ejecución de más malware. Los RAT ofrecen a los atacantes una forma encubierta de explotar vulnerabilidades, comprometer la privacidad y llevar a cabo diversos ciberdelitos.

Otros ejemplos de RAT son JanelaRAT, XWorm y Pathfinder.

¿Cómo se infiltró el RAT REM Phishing en mi ordenador?

Los ciberdelincuentes distribuyen el RAT REM Phishing a través de métodos engañosos que aprovechan el comportamiento humano y las vulnerabilidades del sistema. Los métodos de distribución más comunes incluyen disfrazar el malware como archivos adjuntos de correo electrónico de aspecto inocente, incitar a los usuarios a hacer clic en enlaces maliciosos o incrustarlo en archivos aparentemente inofensivos, como PDF o documentos.

Una vez que el usuario interactúa con estos elementos, el malware se activa, iniciando una serie de etapas que conducen al despliegue de la carga útil del RAT. Estas tácticas aprovechan la ingeniería social y los trucos técnicos para infiltrarse en los sistemas e iniciar la sofisticada estrategia de ataque del RAT REM Phishing.

¿Cómo evitar la instalación de malware?

Descargue programas y archivos sólo de fuentes fiables. Evite descargar software pirateado o crackeado de sitios web no oficiales, redes P2P, descargadores de terceros, etc. No abra archivos adjuntos ni enlaces en correos electrónicos inesperados de fuentes desconocidas. Verifique la identidad del remitente antes de interactuar con cualquier contenido.

No confíe en anuncios que aparezcan en páginas sospechosas o que reciba como notificaciones de sitios web de este tipo. Actualice regularmente su sistema operativo, software y solución de seguridad. Si cree que su ordenador ya está infectado, le recomendamos que ejecute un análisis con Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú de acceso rápido:

- ¿Qué es el RAT REM Phishing?

- PASO 1. Eliminación manual del malware REM Phishing RAT.

- PASO 2. Comprobar si su ordenador está libre de virus.

¿Cómo eliminar malware manualmente?

La eliminación manual de malware es una tarea complicada - normalmente es mejor dejar que los programas antivirus o anti-malware lo hagan automáticamente. Para eliminar este malware recomendamos utilizar Combo Cleaner Antivirus para Windows.

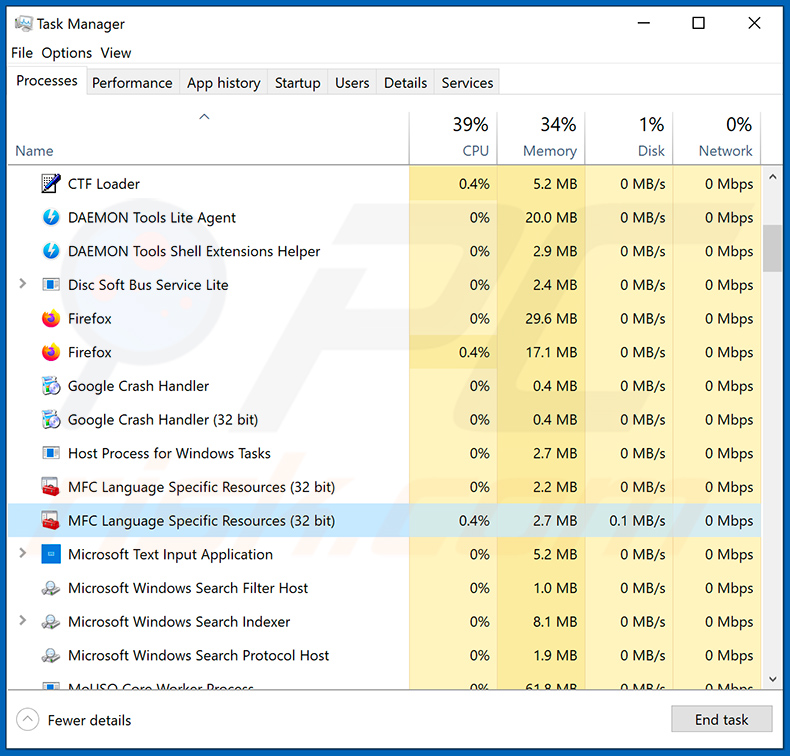

Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. He aquí un ejemplo de un programa sospechoso que se ejecuta en el ordenador de un usuario:

Si ha comprobado la lista de programas que se ejecutan en su ordenador, por ejemplo, utilizando el administrador de tareas, y ha identificado un programa que parece sospechoso, debe continuar con estos pasos:

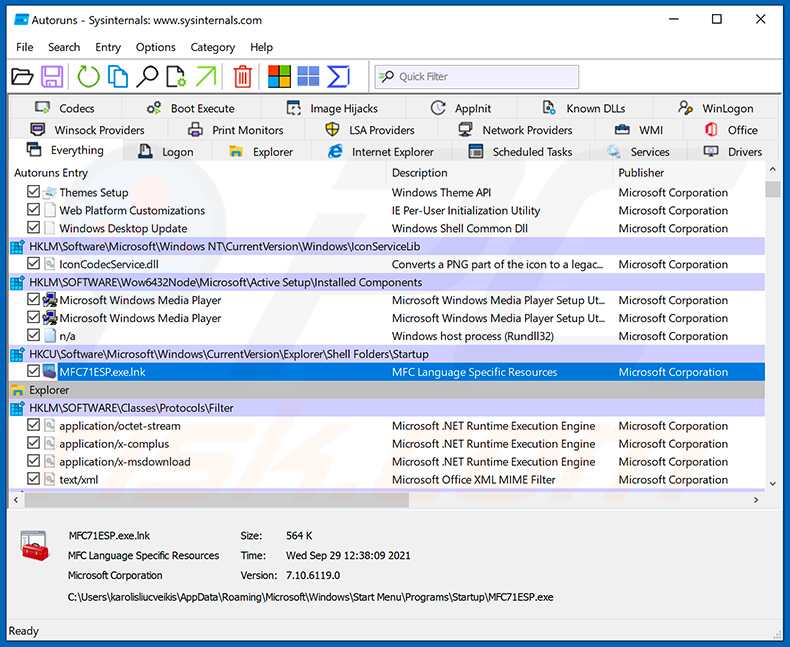

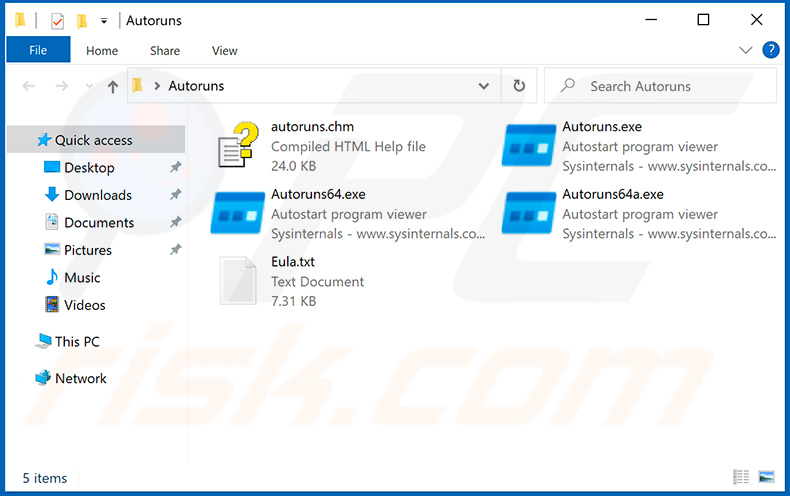

Descargar un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

Descargar un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

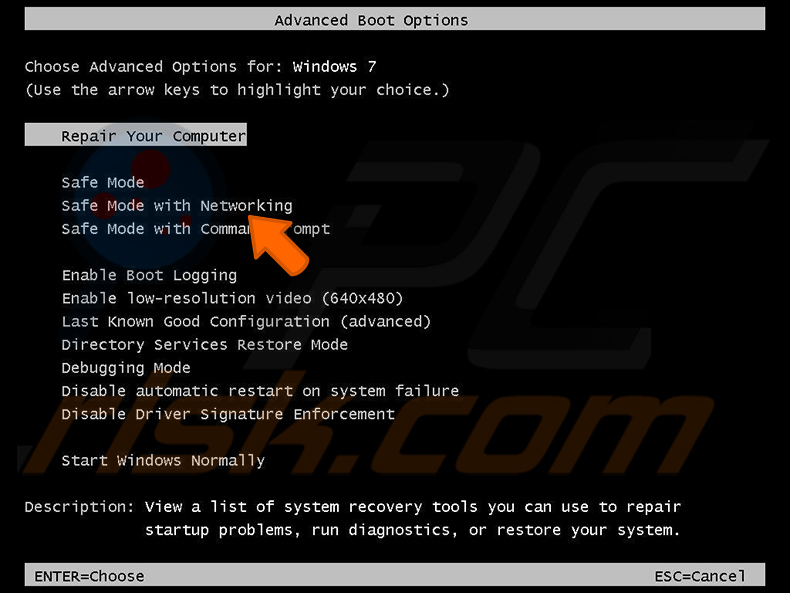

Reiniciar su ordenador en Modo Seguro:

Reiniciar su ordenador en Modo Seguro:

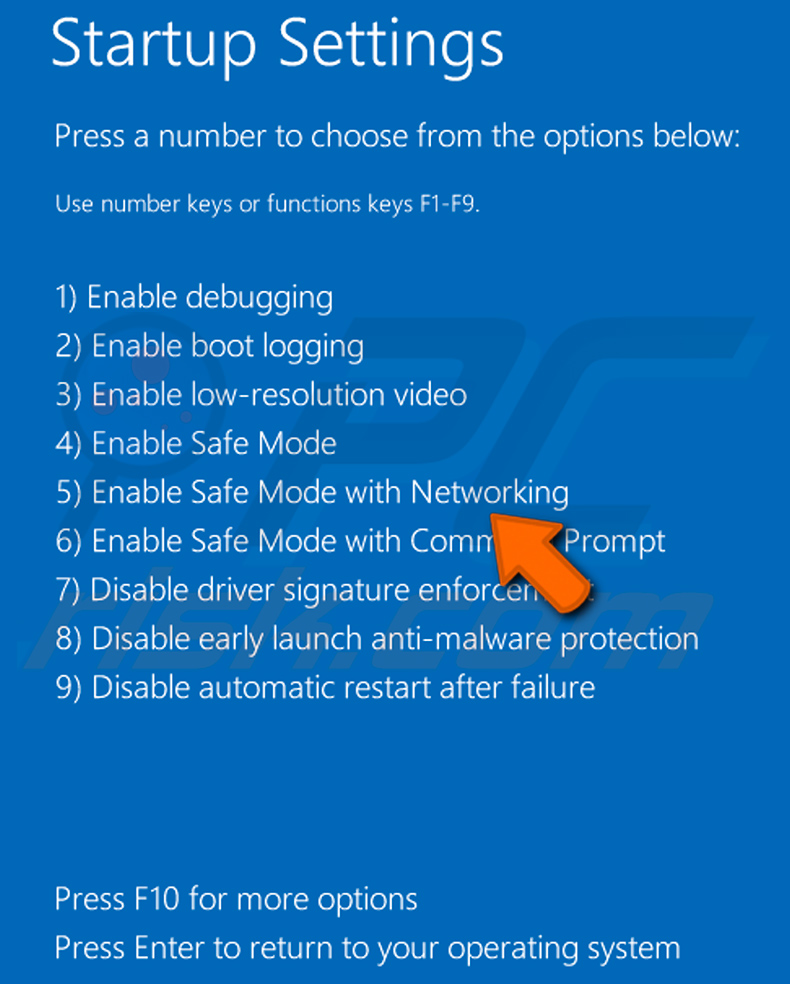

Usuarios de Windows XP y Windows 7: Inicie su ordenador en Modo Seguro. Haga clic en Inicio, en Apagar, en Reiniciar y en Aceptar. Durante el proceso de inicio del ordenador, pulse la tecla F8 del teclado varias veces hasta que aparezca el menú de opciones avanzadas de Windows y, a continuación, seleccione Modo seguro con funciones de red en la lista.

Vídeo que demuestra cómo iniciar Windows 7 en "Modo seguro con funciones de red":

Usuarios de Windows 8: Inicie Windows 8 en Modo seguro con funciones de red - Vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de la búsqueda seleccione Configuración. Haga clic en Opciones avanzadas de inicio, en la ventana abierta "Configuración general del PC", seleccione Inicio avanzado.

Haga clic en el botón "Reiniciar ahora". Su ordenador se reiniciará en el "Menú de opciones avanzadas de inicio". Haga clic en el botón "Solucionar problemas" y, a continuación, en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio".

Haga clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de Configuración de inicio. Pulse F5 para arrancar en Modo seguro con funciones de red.

Vídeo que demuestra cómo iniciar Windows 8 en "Modo seguro con funciones de red":

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de Encendido. En el menú que se abre, haga clic en "Reiniciar" mientras mantiene pulsada la tecla "Mayús" del teclado. En la ventana "elegir una opción" haga clic en "Solucionar problemas", a continuación seleccione "Opciones avanzadas".

En el menú de opciones avanzadas seleccione "Configuración de inicio" y haga clic en el botón "Reiniciar". En la siguiente ventana pulse la tecla "F5" de su teclado. Esto reiniciará su sistema operativo en modo seguro con funciones de red.

Vídeo que demuestra cómo iniciar Windows 10 en "Modo seguro con funciones de red":

Extraer el archivo descargado y ejecutar el archivo Autoruns.exe.

Extraer el archivo descargado y ejecutar el archivo Autoruns.exe.

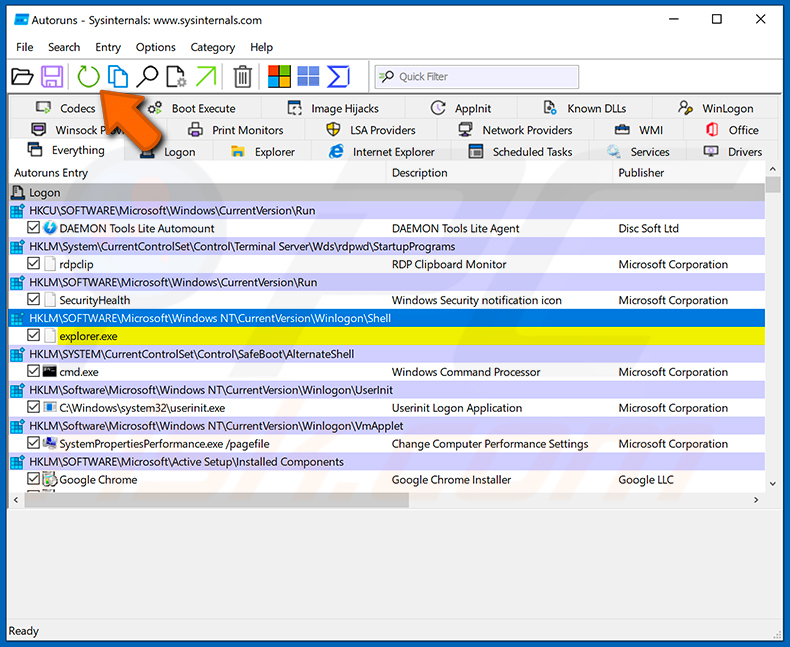

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desmarque las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desmarque las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

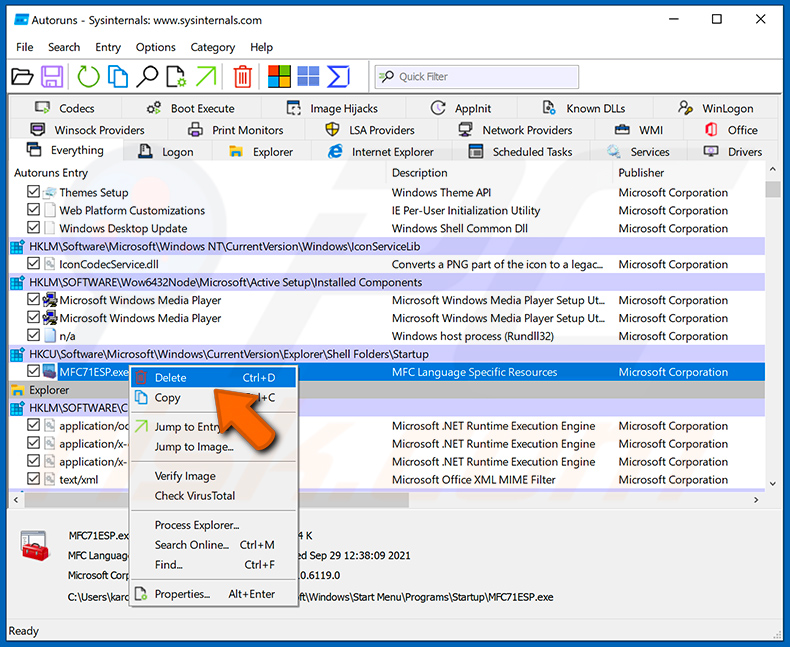

Revisar la lista proporcionada por la aplicación Autoruns y localizar el archivo de malware que desea eliminar.

Revisar la lista proporcionada por la aplicación Autoruns y localizar el archivo de malware que desea eliminar.

Anote su ruta completa y su nombre. Tenga en cuenta que algunos programas maliciosos ocultan nombres de procesos bajo nombres de procesos legítimos de Windows. En esta fase, es muy importante evitar eliminar archivos del sistema. Una vez localizado el programa sospechoso que desea eliminar, haga clic con el botón derecho del ratón sobre su nombre y elija "Eliminar".

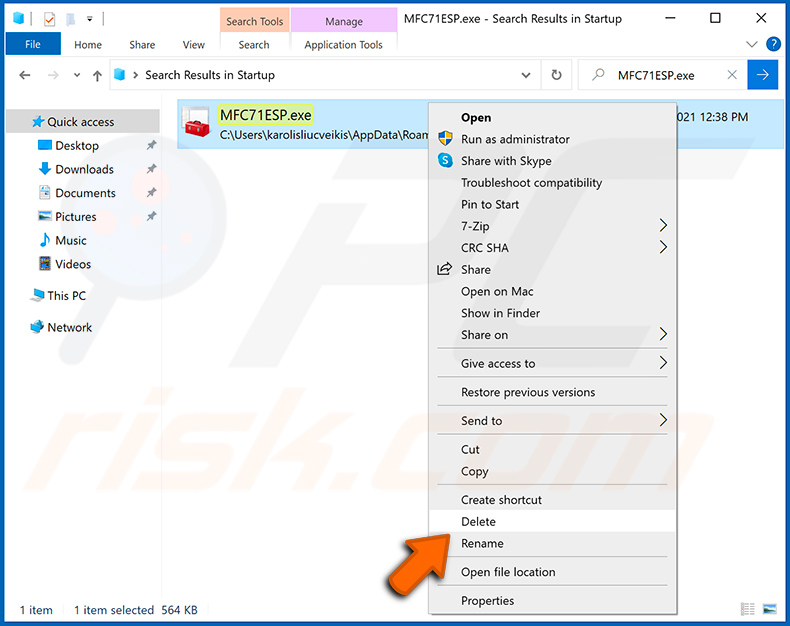

Después de eliminar el malware a través de la aplicación Autoruns (esto garantiza que el malware no se ejecutará automáticamente en el siguiente inicio del sistema), debe buscar el nombre del malware en su ordenador. Asegúrese de activar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre de archivo del malware, asegúrese de eliminarlo.

Reinicie el ordenador en modo normal. Al seguir estos pasos se debería eliminar el malware de su ordenador. Tenga en cuenta que la eliminación manual de amenazas requiere conocimientos informáticos avanzados. Si no dispone de estos conocimientos, deje la eliminación de malware en manos de programas antivirus y antimalware.

Es posible que estos pasos no funcionen con infecciones avanzadas de malware. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener el ordenador seguro, instale las últimas actualizaciones del sistema operativo y utilice software antivirus. Para asegurarse de que su ordenador está libre de infecciones de malware, le recomendamos que lo analice con Combo Cleaner Antivirus para Windows.

Preguntas frecuentes (FAQ)

Mi ordenador está infectado con el malware RAT REM Phishing, ¿debo formatear mi dispositivo de almacenamiento para deshacerme de él?

Antes de recurrir a formatear su dispositivo de almacenamiento, intente ejecutar primero un análisis antivirus o antimalware de confianza. Los programas de seguridad de alta calidad, como Combo Cleaner, suelen detectar y eliminar malware conocido, incluidas los RAT.

¿Cuáles son los principales problemas que puede causar el malware?

Las consecuencias del malware pueden variar, desde el robo de identidad y las pérdidas económicas hasta la disminución del rendimiento del ordenador y una mayor vulnerabilidad a infecciones posteriores.

What is the purpose of REM Phishing RAT?

The primary purpose of REM Phishing RAT is to provide cybercriminals with unauthorized remote access and control over compromised systems. This malware enables attackers to steal sensitive information, monitor user activity, and carry out various malicious activities without the victim's knowledge.

¿Cuál es el objetivo del RAT REM Phishing?

El objetivo principal del RAT REM Phishing es proporcionar a los ciberdelincuentes acceso remoto no autorizado y control sobre los sistemas comprometidos. Este malware permite a los atacantes robar información confidencial, controlar la actividad de los usuarios y llevar a cabo diversas actividades maliciosas sin el conocimiento de la víctima.

¿Cómo se infiltró REM Phishing RAT en mi ordenador?

Combo Cleaner es capaz de identificar y eliminar casi todas las infecciones de malware reconocidas. Sin embargo, es importante tener en cuenta que el malware sofisticado a menudo se oculta en lo más profundo del sistema. Por lo tanto, es imprescindible realizar un análisis completo del sistema para detectarlo y eliminarlo con eficacia.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión