Cómo eliminar el malware Latrodectus del sistema operativo

![]() Escrito por Tomas Meskauskas el

Escrito por Tomas Meskauskas el

¿Qué tipo de malware es Latrodectus

Latrodectus es un tipo de malware clasificado como loader. Los loaders son una clase de software malicioso diseñado para infiltrarse en un sistema objetivo y ejecutar cargas útiles adicionales. Una vez infiltrado, Latrodectus actúa como puerta de entrada para que más malware dañino se despliegue en el sistema infectado, exacerbando así el daño potencial y la amenaza a la privacidad y seguridad de la víctima.

Más información sobre Latrodectus

Latrodectus, un malware loader, es capaz de ejecutar varios tipos de cargas maliciosas, incluyendo ransomware, troyanos de acceso remoto (RAT), troyanos bancarios, ladrones de información, keyloggers y otras formas de malware. Se sabe que una de las cargas útiles distribuidas a través de Latrodectus es un stealer llamado Lumma.

El ransomware cifra los datos del sistema de la víctima y exige el pago de la clave de descifrado, lo que impide a los usuarios acceder a sus propios archivos hasta que se paga el rescate. Los RAT conceden a los ciberdelincuentes acceso a los sistemas infectados, lo que les permite manipular a distancia el ordenador de la víctima, robar información confidencial o ejecutar acciones maliciosas sin el conocimiento o consentimiento del usuario.

Los troyanos bancarios se centran en la información financiera confidencial de los dispositivos de las víctimas, incluidas las credenciales de acceso y los datos de las tarjetas de crédito. Diseñados para robar estos datos, suponen un riesgo importante para la seguridad financiera y la privacidad de los usuarios.

Los ladrones de información están diseñados para recopilar y extraer clandestinamente información confidencial de los sistemas infectados, como credenciales de inicio de sesión, documentos personales e historial de navegación. Pueden comprometer la privacidad de los usuarios y facilitar el robo de identidad u otras formas de ciberdelincuencia.

Los keyloggers graban y registran en secreto todas las pulsaciones de teclas introducidas por el usuario, incluidos nombres de usuario, contraseñas y otra información confidencial. Pueden capturar de forma encubierta datos valiosos sin el conocimiento del usuario, lo que supone una importante amenaza para la privacidad y la seguridad.

| Nombre | Malware loader Latrodectus |

| Tipo de amenaza | Loader |

| Nombres de detección | Avast (Win64:Malware-gen), Combo Cleaner (Trojan.GenericKD.71594280), ESET-NOD32 (Win64/Agent.DMO), Kaspersky (VHO:Trojan-Banker.Win64.IcedID.gen), Microsoft (Trojan:Win64/IcedID.XZ!MTB), Lista completa (VirusTotal) |

| Carga útil | Lumma, y otras amenazas (por ejemplo, ransomware o troyanos) |

| Síntomas | Los loaders están diseñados para infiltrarse sigilosamente en el ordenador de la víctima y permanecer ocultos, por lo que no se aprecian síntomas particulares en una máquina infectada hasta que el daño ya está hecho. |

| Métodos de distribución | Archivos adjuntos de correo electrónico infectados, sitios web falsos de Azure (y posiblemente otros), anuncios maliciosos en línea, ingeniería social, "cracks" de software. |

| Daños | Robo de contraseñas e información bancaria, suplantación de identidad, incorporación del ordenador de la víctima a una red de bots, cifrado de datos, pérdida monetaria, etc. |

| Eliminación de Malware | Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. |

Conclusión

En conclusión, Latrodectus representa una amenaza significativa como malware loader capaz de ejecutar varios tipos de cargas maliciosas. Su capacidad para infiltrarse en los sistemas y desplegar malware dañino subraya la importancia de adoptar medidas de ciberseguridad sólidas para mitigar su impacto y proteger frente a posibles violaciones de datos y de la privacidad.

Más ejemplos de malware que actúa como loader son Ande Loader, PrivateLoader y DBatLoader.

¿Cómo se infiltró Latrodectus en mi ordenador?

Latrodectus se distribuye habitualmente a través de correos electrónicos de phishing, que engañan a los destinatarios para que visiten los sitios web que alojan el malware. Estos correos suelen emplear tácticas de ingeniería social para inducir a los usuarios a hacer clic en enlaces maliciosos o descargar archivos adjuntos infectados.

Un ejemplo conocido de cómo se distribuye el malware consiste en una cadena de pasos interconectados. Comienza con el correo electrónico de un formulario de contacto de un sitio web que contiene un enlace que conduce a una página de inicio de sesión de Azure falsificada. Una vez que se accede a la página, se descarga automáticamente un archivo JavaScript (JS) en el dispositivo del usuario.

A continuación, el archivo JS recupera un instalador MSI que, al ejecutarse, implanta una biblioteca de vínculos dinámicos (DLL) Latrodectus en el sistema. Esta DLL está configurada para persistir, lo que garantiza su presencia incluso después de reiniciar el sistema. Por último, el malware Latrodectus establece comunicación con su servidor de comando y control (C2), permitiendo a los delincuentes el acceso remoto al dispositivo infectado.

¿Cómo evitar la instalación del malware?

Tenga cuidado con los correos electrónicos no solicitados, sobre todo con los que contengan enlaces o archivos adjuntos sospechosos. Opte por fuentes oficiales a la hora de descargar programas y archivos, evitando las redes peer-to-peer, los descargadores de terceros o los sitios web no oficiales.

No interactúe con ventanas emergentes, anuncios y enlaces (o botones) al visitar páginas sospechosas. Asegúrese de que todos sus programas, incluido el sistema operativo, se actualizan con regularidad. Además, mantenga una protección proactiva realizando análisis rutinarios de malware con un software antivirus fiable para detectar y eliminar cualquier amenaza.

Si cree que su ordenador ya está infectado, le recomendamos que ejecute un análisis con Combo Cleaner para eliminar automáticamente el malware infiltrado.

Sitio falso de Azure que distribuye el loader Latrodectus:

Ejemplos de correos electrónicos spam que propagan el malware Latrodectus:

Ejemplo 1:

Texto que contiene:

Subject: Submission Confirmation

Full Name: **********

Phone

Number: **********

Email: **********

Checkbox

List: **********You are infringing on a copyright -protected images owned by our company (**********)

Take a look at this document with the URLs to our images you utilized at ********** and our previous publications to get the proof of our copyrights.

Download it and see for yourself:

-

I believe that you willfully infringed on our rights under 17 U.S.C. Section 101 et seq. and can be liable for statutory damages of up to $140,000 as set forth in Section 504 (c) (2) of the Digital Millennium Copyright Act (DMCA) therein.This letter is official notification. I demand the elimination of the infringing materials described above. Take note as company, the Dmca requires you to and deactivate access to the copyrighted materials upon receipt of this notification letter. In case you do not cease the use of the aforementioned infringing materials a law suit will likely be commenced against you.

I have a strong self-belief that utilization of the copyrighted materials referenced above as presumably infringing is not permitted by the copyright owner, its agent, as well as legislation.

I swear, under consequence of perjury, that the informatino in this letter is correct and hereby affirm that I am permitted to act on behalf of the proprietor of an exclusive right that is presumably violated.

Best regards,

**********

Legal Officer

**********

**********

**********02/21/2024

Ejemplo 2:

Texto que contiene:

Subject: [EXTERNAL] Re: Scan Duplication Concerns

Last week your manager asked me to calculate and form a finalized estimate for a next month project.

Confirm it today please, I will be on vacation tomorrow:**********

Please find link Docs

Actualización del 5 de abril de 2024: Los últimos acontecimientos en el ámbito de la ciberseguridad han revelado cambios notables en las tácticas que rodean al malware Latrodectus. Los ciberdelincuentes, conocidos por sus sofisticados métodos, han empezado a hacerse pasar por varias empresas para difundir amenazas legales relacionadas con supuestas infracciones de derechos de autor.

Los delincuentes utilizan mensajes personalizados y direcciones URL únicas para engañar a sus víctimas y hacer que descarguen archivos JavaScript maliciosos. Cuando se ejecutan, estos archivos desencadenan una serie de acciones, incluido el despliegue de Latrodectus a través de una rutina simplificada de descifrado de cadenas.

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

▼ DESCARGAR Combo Cleaner

El detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por Rcs Lt, la empresa matriz de PCRisk. Leer más. Si decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso.

Menú de acceso rápido:

- ¿Qué es Latrodectus?

- PASO 1. Eliminación manual del malware Latrodectus.

- PASO 2. Comprobar si su ordenador está libre de virus.

¿Cómo eliminar malware manualmente?

La eliminación manual de malware es una tarea complicada - normalmente es mejor dejar que los programas antivirus o anti-malware lo hagan automáticamente. Para eliminar este malware recomendamos utilizar Combo Cleaner.

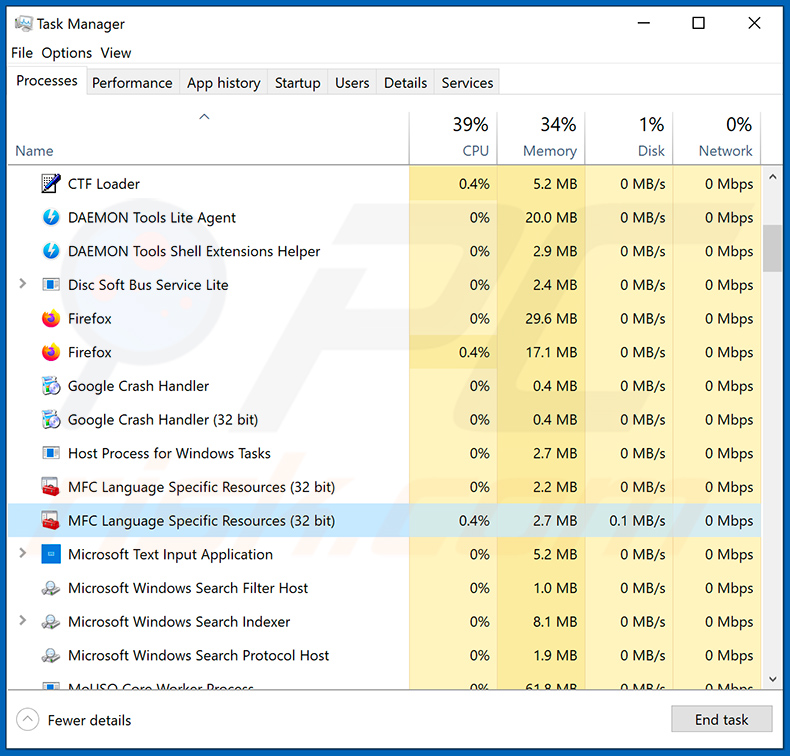

Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. He aquí un ejemplo de un programa sospechoso que se ejecuta en el ordenador de un usuario:

Si ha comprobado la lista de programas que se ejecutan en su ordenador, por ejemplo, utilizando el administrador de tareas, y ha identificado un programa que parece sospechoso, debe continuar con estos pasos:

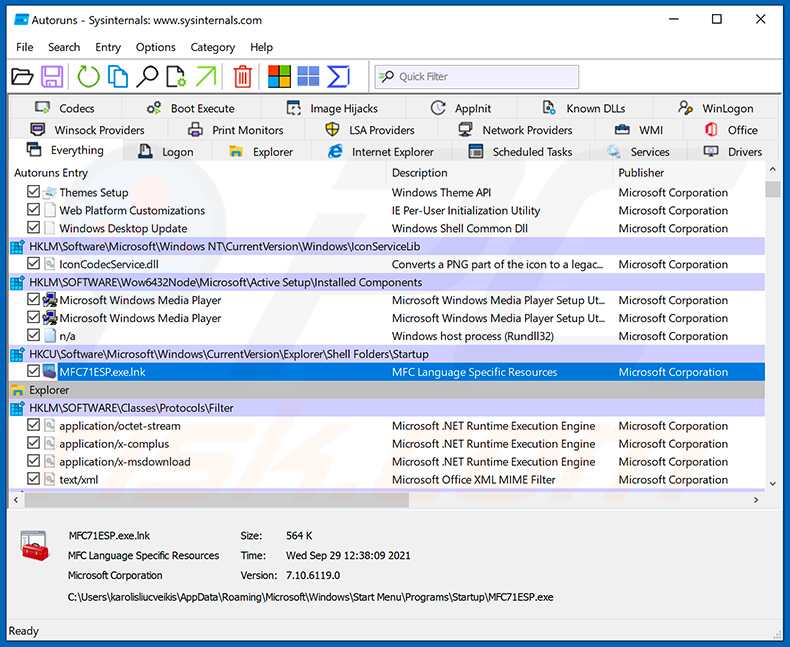

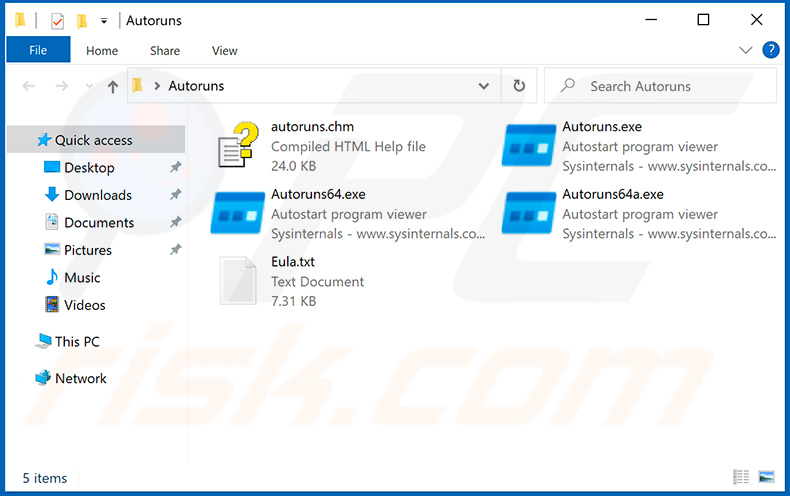

Descargar un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

Descargar un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

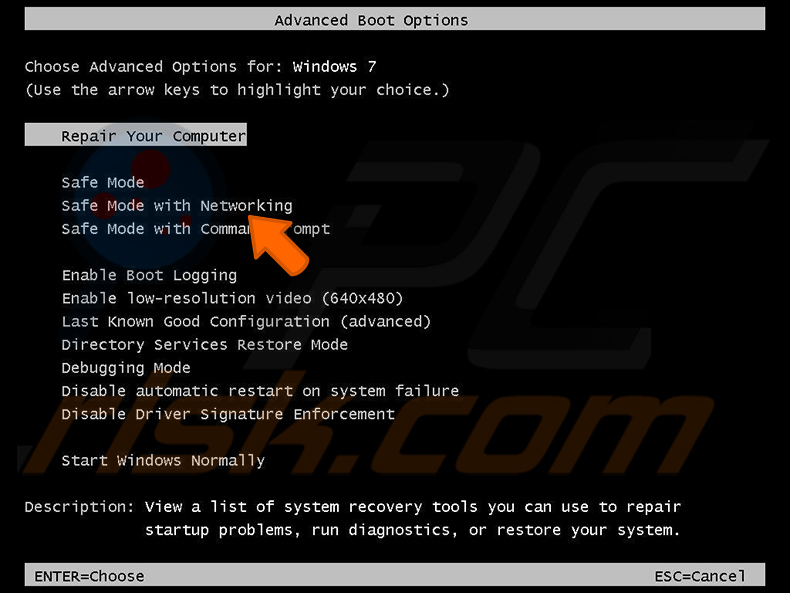

Reiniciar su ordenador en Modo Seguro:

Reiniciar su ordenador en Modo Seguro:

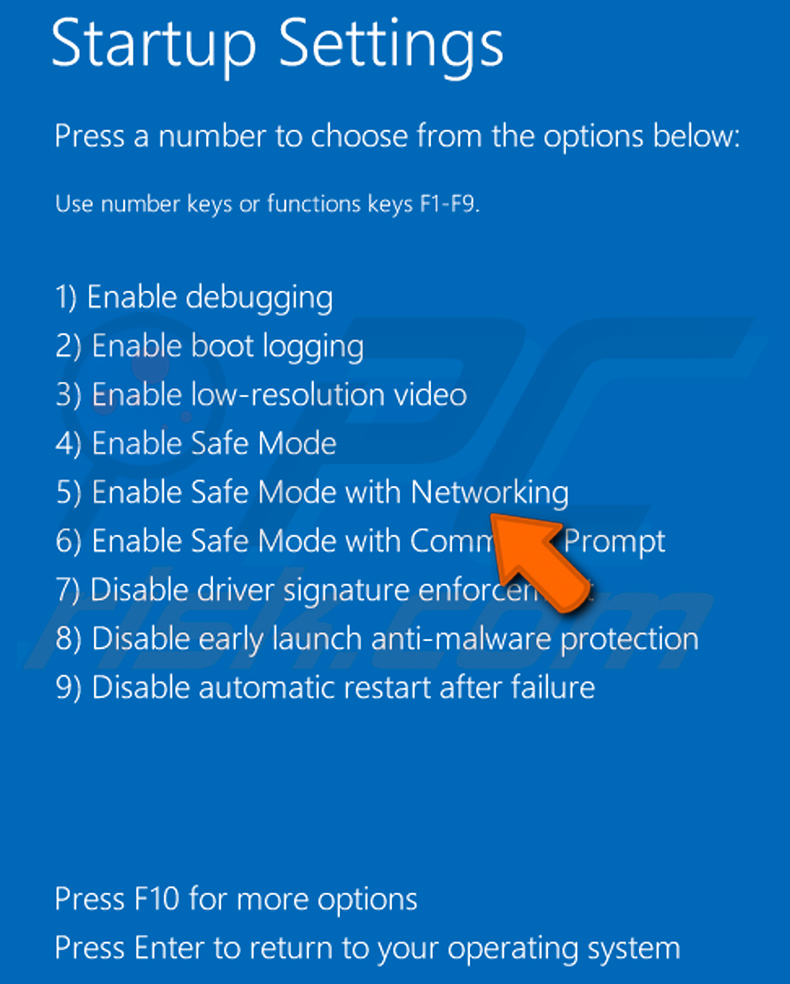

Usuarios de Windows XP y Windows 7: Inicie su ordenador en Modo Seguro. Haga clic en Inicio, en Apagar, en Reiniciar y en Aceptar. Durante el proceso de inicio del ordenador, pulse la tecla F8 del teclado varias veces hasta que aparezca el menú de opciones avanzadas de Windows y, a continuación, seleccione Modo seguro con funciones de red en la lista.

Vídeo que demuestra cómo iniciar Windows 7 en "Modo seguro con funciones de red":

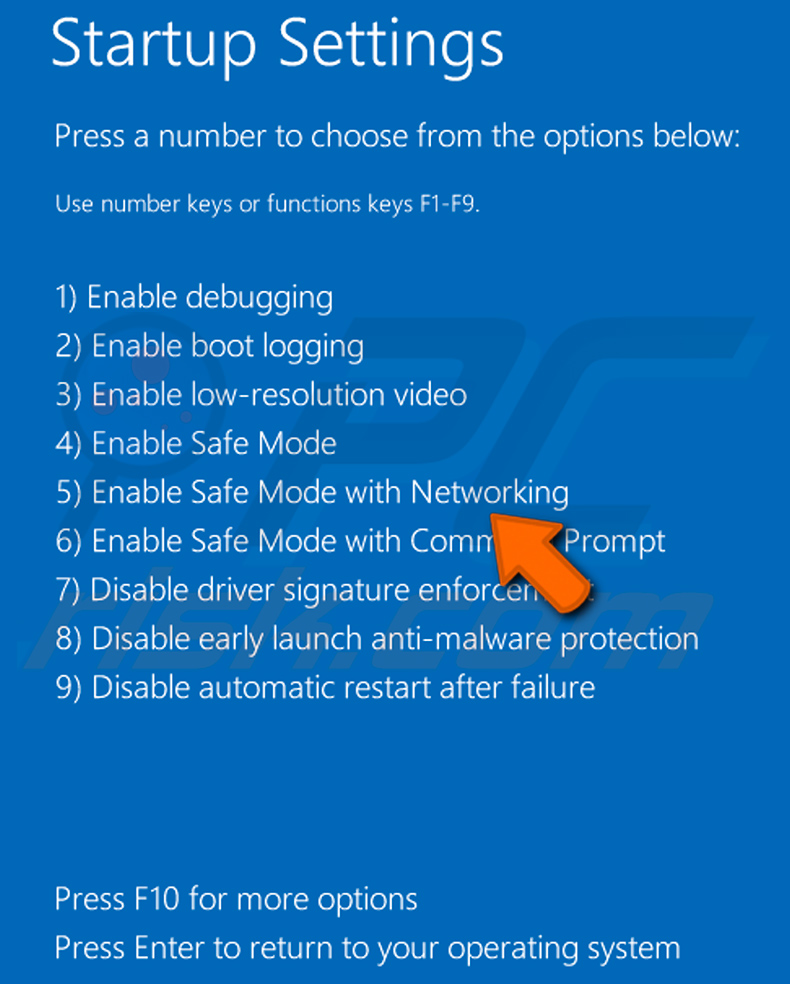

Usuarios de Windows 8: Iniciar Windows 8 en Modo seguro con funciones de red - Vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de la búsqueda seleccione Configuración. Haga clic en Opciones avanzadas de inicio, en la ventana abierta "Configuración general del PC", seleccione Inicio avanzado.

Haga clic en el botón "Reiniciar ahora". Su ordenador se reiniciará en el "Menú de opciones avanzadas de inicio". Haga clic en el botón "Solucionar problemas" y, a continuación, en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio".

Haga clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de Configuración de inicio. Pulse F5 para arrancar en Modo seguro con funciones de red.

Vídeo que demuestra cómo iniciar Windows 8 en "Modo seguro con funciones de red":

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de Encendido. En el menú que se abre, haga clic en "Reiniciar" mientras mantiene pulsada la tecla "Mayús" del teclado. En la ventana "elegir una opción" haga clic en "Solucionar problemas", a continuación seleccione "Opciones avanzadas".

En el menú de opciones avanzadas seleccione "Configuración de inicio" y haga clic en el botón "Reiniciar". En la siguiente ventana pulse la tecla "F5" de su teclado. Esto reiniciará su sistema operativo en modo seguro con funciones de red.

Vídeo que demuestra cómo iniciar Windows 10 en "Modo seguro con funciones de red":

Extraer el archivo descargado y ejecutar el archivo Autoruns.exe.

Extraer el archivo descargado y ejecutar el archivo Autoruns.exe.

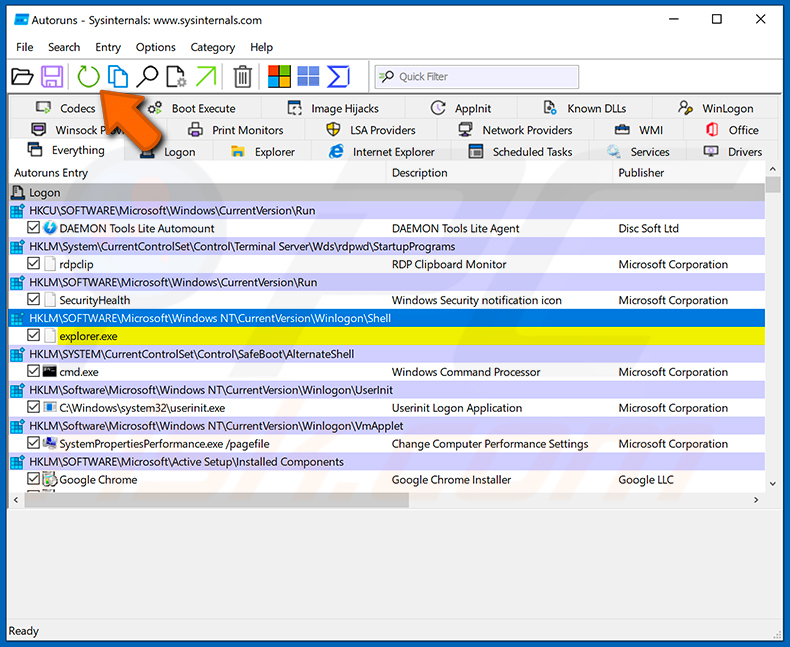

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desmarque las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Tras este procedimiento, haga clic en el icono "Actualizar".

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desmarque las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Tras este procedimiento, haga clic en el icono "Actualizar".

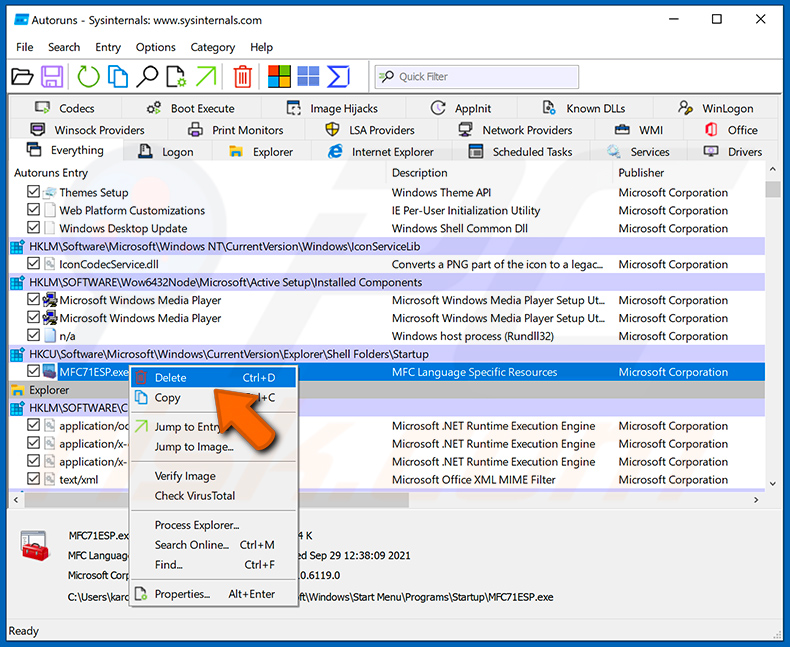

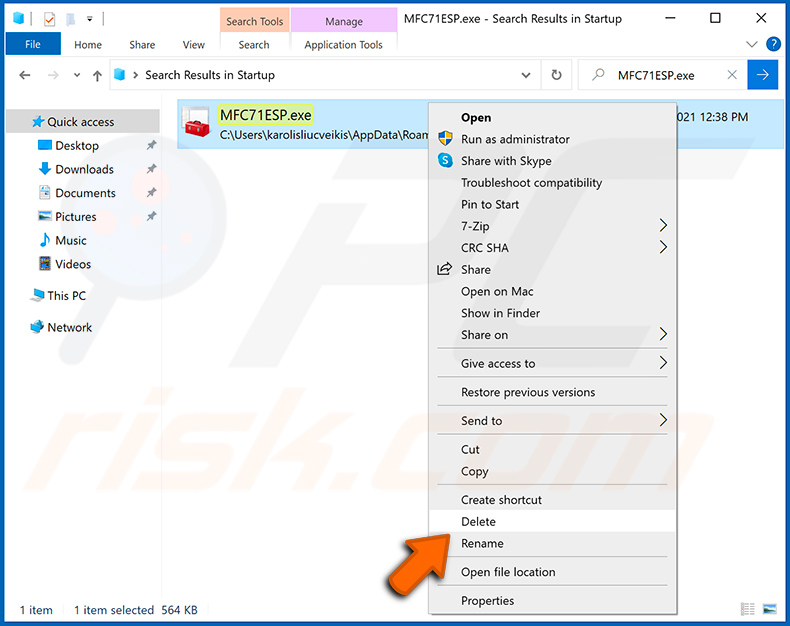

Revisar la lista proporcionada por la aplicación Autoruns y localizar el archivo de malware que desea eliminar.

Revisar la lista proporcionada por la aplicación Autoruns y localizar el archivo de malware que desea eliminar.

Anote su ruta completa y su nombre. Tenga en cuenta que algunos programas maliciosos ocultan nombres de procesos bajo nombres de procesos legítimos de Windows. En esta fase, es muy importante evitar eliminar archivos del sistema. Una vez localizado el programa sospechoso que desea eliminar, haga clic con el botón derecho del ratón sobre su nombre y elija "Eliminar".

Después de eliminar el malware a través de la aplicación Autoruns (esto garantiza que el malware no se ejecutará automáticamente en el siguiente inicio del sistema), debe buscar el nombre del malware en su ordenador. Asegúrese de activar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre de archivo del malware, asegúrese de eliminarlo.

Reinicie el ordenador en modo normal. Al seguir estos pasos se debería eliminar el malware de su ordenador. Tenga en cuenta que la eliminación manual de amenazas requiere conocimientos informáticos avanzados. Si no dispone de estos conocimientos, deje la eliminación de malware en manos de programas antivirus y antimalware.

Es posible que estos pasos no funcionen con infecciones avanzadas de malware. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener el ordenador seguro, instale las últimas actualizaciones del sistema operativo y utilice software antivirus. Para asegurarse de que su ordenador está libre de infecciones de malware, le recomendamos que lo analice con Combo Cleaner.

Preguntas frecuentes (FAQ)

Mi ordenador está infectado con el malware Latrodectus, ¿debo formatear mi dispositivo de almacenamiento para deshacerme de él?

Formatear el dispositivo de almacenamiento puede eliminar el malware Latrodectus, pero es una medida drástica que también borrará todos los datos del dispositivo. Antes de recurrir al formateo, debería considerar opciones menos drásticas (como utilizar una herramienta de seguridad como Combo Cleaner) para eliminar el malware y preservar sus datos.

¿Cuáles son los mayores problemas que puede causar el malware?

Las consecuencias de las infecciones por malware varían en función del tipo de malware del que se trate. Pueden ir desde el robo de identidad y las pérdidas económicas hasta la disminución del rendimiento del ordenador y el riesgo de nuevas infecciones. Además, el malware puede poner en peligro datos confidenciales, interrumpir el funcionamiento del sistema y facilitar el acceso no autorizado a redes personales o corporativas.

¿Cuál es la finalidad de Latrodectus?

El objetivo de Latrodectus, un malware loader, es infiltrarse en los sistemas objetivo y ejecutar cargas maliciosas adicionales. Actúa como puerta de entrada para desplegar diversos tipos de malware, como ransomware, troyanos de acceso remoto (RAT), troyanos bancarios, ladrones de información y keyloggers.

¿Cómo se infiltró Latrodectus en mi ordenador?

En una cadena de distribución, un correo electrónico conduce a una falsa página de inicio de sesión de Azure, lo que desencadena la descarga automática de un archivo JavaScript. Este archivo recupera un instalador MSI, que implanta una DLL de Latrodectus en el sistema, asegurando su persistencia. A continuación, Latrodectus se comunica con su servidor de mando y control, concediendo acceso remoto al dispositivo infectado.

¿Me protegerá Combo Cleaner del malware?

Aunque Combo Cleaner es eficaz en la detección y eliminación de la mayoría de las infecciones de malware conocidas, es esencial reconocer que el malware avanzado puede acechar profundamente dentro del sistema. Es imprescindible realizar un análisis completo del sistema para garantizar la detección y eliminación de cualquier amenaza oculta.

▼ Mostrar discusión.