Cómo reconocer estafas como "El sistema operativo ha caído en mis manos"

![]() Escrito por Tomas Meskauskas el

Escrito por Tomas Meskauskas el

¿Qué es "Operating System Fell To My Hacking Expertise"?

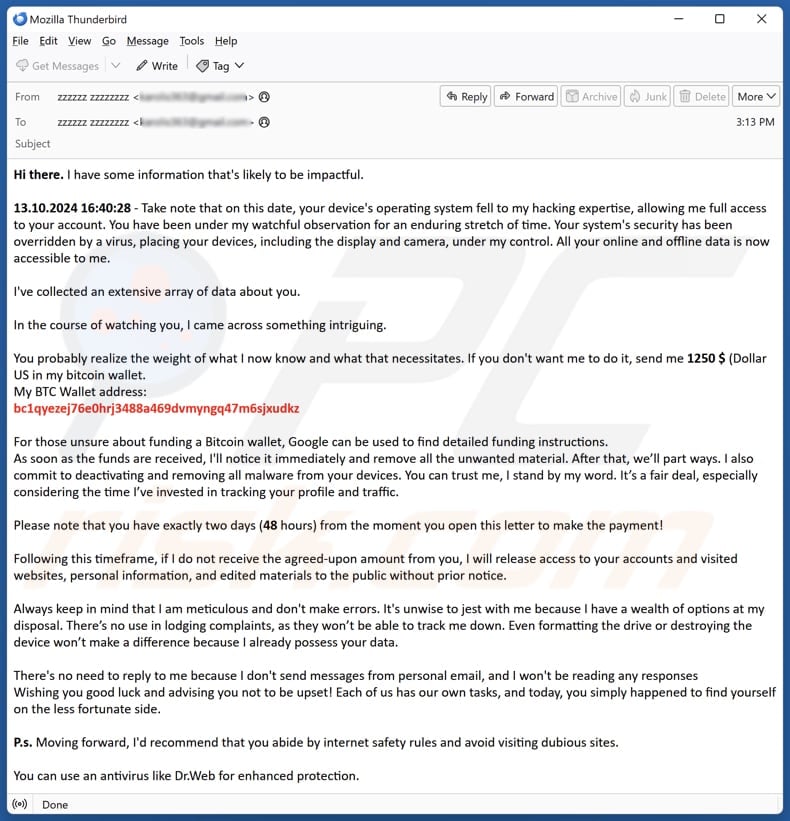

Hemos inspeccionado este correo electrónico y hemos averiguado que se trata de una carta falsa de un pirata informático que afirma que el ordenador del destinatario ha sido pirateado e infectado, y que se ha obtenido material "intrigante". El propósito del estafador detrás de este correo electrónico es extraer dinero de los destinatarios desprevenidos. Este correo electrónico debe ignorarse, ya que todas sus afirmaciones son falsas.

Más información sobre el correo electrónico fraudulento "El sistema operativo ha caído en mis manos"

Hay dos versiones (al menos) de este correo electrónico. En una versión, el correo amenaza al destinatario afirmando que el remitente ha pirateado su dispositivo y ha accedido a sus datos personales, incluida la cámara y la pantalla. El remitente exige un pago de 1.250 dólares en Bitcoin y promete borrar todos los datos recopilados y el malware en cuanto los reciba.

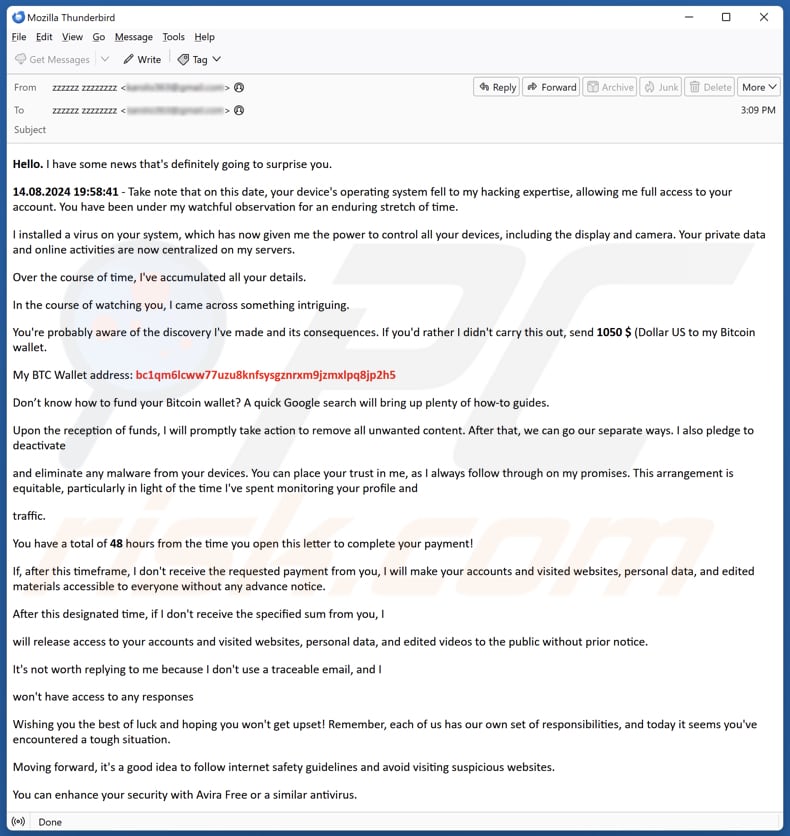

El mensaje advierte de que si no se efectúa el pago en 48 horas, el remitente divulgará la información privada de la víctima en Internet. En otra versión, la principal diferencia es que el remitente exige 1.050 dólares en Bitcoin. Además, ambos correos contienen diferentes direcciones de monederos BTC.

Los destinatarios deben ignorar este tipo de correos y no pagar nunca a los estafadores. Las transacciones de criptomoneda son irreversibles, lo que significa que una vez realizado el pago, no se puede recuperar. En pocas palabras, las víctimas no tienen ningún recurso para reclamar sus fondos en criptomoneda.

También es importante no proporcionar ninguna información a los estafadores. Podrían utilizarla con fines malintencionados (por ejemplo, robar identidades, acceder a cuentas personales, realizar transacciones o compras fraudulentas, etc.).

| Nombre | Sistema operativo cayó a mi estafa de correo electrónico Hacking Expertise |

| Tipo de amenaza | Phishing, estafa, ingeniería social, fraude |

| Reclamación falsa | El ordenador del destinatario ha sido pirateado e infectado |

| Dirección de la criptocartera del ciberdelincuente | bc1qyezej76e0hrj3488a469dvmyngq47m6sjxudkz, bc1qm6lcww77uzu8knfsysgznrxm9jzmxlpq8jp2h5 |

| Disfraz | Carta de un hacker |

| Métodos de distribución | Correos electrónicos engañosos. |

| Daños | Pérdida de información privada sensible, pérdida monetaria, robo de identidad. |

| Eliminación de Malware | Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. |

Estafas similares en general

Este tipo de correos electrónicos fraudulentos suelen denominarse correos de extorsión o estafas de sextorsión. Suelen amenazar con divulgar información comprometedora o datos personales a menos que se pague un rescate. Las amenazas contenidas en estos mensajes son falsas. Los estafadores que están detrás de tales correos no tienen acceso a ordenadores o cuentas ni han obtenido información sensible o material humillante.

Algunos ejemplos de estafas similares son "Tengo acceso a tu smartphone", "Is Visiting A More Convenient Way To Reach" y "Malware On Porn Website". Los ciberdelincuentes pueden utilizar el correo electrónico no sólo para extraer dinero o información, sino también para distribuir programas maliciosos.

¿Cómo infectan los ordenadores las campañas de spam?

Los ordenadores pueden infectarse por correo electrónico a través de archivos adjuntos o enlaces maliciosos. Cuando un usuario abre un archivo adjunto infectado, como un documento o un archivo ejecutable, puede lanzar malware que comprometa el sistema. Sin embargo, no todos los archivos maliciosos pueden infectar los ordenadores inmediatamente después de abrirlos. Por ejemplo, los documentos de MS Office infectados suelen ejecutar programas maliciosos cuando los usuarios activan los comandos de macros.

Los correos electrónicos fraudulentos también pueden contener enlaces que dirijan a los usuarios a sitios web fraudulentos, donde podrían descargar software dañino sin saberlo. Además, estos enlaces pueden llevar a los usuarios a sitios web diseñados para activar descargas automáticas de malware.

¿Cómo evitar la instalación de programas maliciosos?

Examine siempre los correos electrónicos antes de abrir archivos adjuntos o hacer clic en enlaces, sobre todo si proceden de remitentes desconocidos o le parecen irrelevantes o sospechosos. Tenga cuidado al hacer clic en anuncios, ventanas emergentes, botones o enlaces de sitios web dudosos, ya que pueden conducir a descargas dañinas. Descargue programas y archivos de fuentes fiables, como sitios web oficiales y tiendas de aplicaciones acreditadas.

Evite utilizar software pirata, herramientas de cracking o generadores de claves. Además, actualice regularmente su sistema operativo y sus aplicaciones para garantizar la seguridad de su sistema. Por último, considere la posibilidad de utilizar un programa antivirus fiable. Si ya ha abierto archivos adjuntos maliciosos, le recomendamos que ejecute un análisis con Combo Cleaner para eliminar automáticamente el malware infiltrado.

Texto presentado en la carta de correo electrónico "El sistema operativo cayó en mis manos":

Hi there. I have some information that's likely to be impactful.

13.10.2024 16:40:28 - Take note that on this date, your device's operating system fell to my hacking expertise, allowing me full access to your account. You have been under my watchful observation for an enduring stretch of time. Your system's security has been overridden by a virus, placing your devices, including the display and camera, under my control. All your online and offline data is now accessible to me.

I've collected an extensive array of data about you.

In the course of watching you, I came across something intriguing.

You probably realize the weight of what I now know and what that necessitates. If you don't want me to do it, send me 1250 $ (Dollar US in my bitcoin wallet.

My BTC Wallet address:

bc1qyezej76e0hrj3488a469dvmyngq47m6sjxudkzFor those unsure about funding a Bitcoin wallet, Google can be used to find detailed funding instructions.

As soon as the funds are received, I'll notice it immediately and remove all the unwanted material. After that, we’ll part ways. I also commit to deactivating and removing all malware from your devices. You can trust me, I stand by my word. It’s a fair deal, especially considering the time I’ve invested in tracking your profile and traffic.Please note that you have exactly two days (48 hours) from the moment you open this letter to make the payment!

Following this timeframe, if I do not receive the agreed-upon amount from you, I will release access to your accounts and visited websites, personal information, and edited materials to the public without prior notice.

Always keep in mind that I am meticulous and don't make errors. It's unwise to jest with me because I have a wealth of options at my disposal. There’s no use in lodging complaints, as they won’t be able to track me down. Even formatting the drive or destroying the device won’t make a difference because I already possess your data.

There's no need to reply to me because I don't send messages from personal email, and I won't be reading any responses

Wishing you good luck and advising you not to be upset! Each of us has our own tasks, and today, you simply happened to find yourself on the less fortunate side.P.s. Moving forward, I'd recommend that you abide by internet safety rules and avoid visiting dubious sites.

You can use an antivirus like Dr.Web for enhanced protection.

Captura de pantalla de la segunda variante:

Texto de este correo electrónico:

Hello. I have some news that's definitely going to surprise you.

14.08.2024 19:58:41 - Take note that on this date, your device's operating system fell to my hacking expertise, allowing me full access to your account. You have been under my watchful observation for an enduring stretch of time.

I installed a virus on your system, which has now given me the power to control all your devices, including the display and camera. Your private data and online activities are now centralized on my servers.

Over the course of time, I've accumulated all your details.

In the course of watching you, I came across something intriguing.

You're probably aware of the discovery I've made and its consequences. If you'd rather I didn't carry this out, send 1050 $ (Dollar US to my Bitcoin wallet.

My BTC Wallet address: bc1qm6lcww77uzu8knfsysgznrxm9jzmxlpq8jp2h5

Don’t know how to fund your Bitcoin wallet? A quick Google search will bring up plenty of how-to guides.

Upon the reception of funds, I will promptly take action to remove all unwanted content. After that, we can go our separate ways. I also pledge to deactivate

and eliminate any malware from your devices. You can place your trust in me, as I always follow through on my promises. This arrangement is equitable, particularly in light of the time I've spent monitoring your profile and

traffic.

You have a total of 48 hours from the time you open this letter to complete your payment!

If, after this timeframe, I don't receive the requested payment from you, I will make your accounts and visited websites, personal data, and edited materials accessible to everyone without any advance notice.

After this designated time, if I don't receive the specified sum from you, I

will release access to your accounts and visited websites, personal data, and edited videos to the public without prior notice.

It's not worth replying to me because I don't use a traceable email, and I

won't have access to any responses

Wishing you the best of luck and hoping you won't get upset! Remember, each of us has our own set of responsibilities, and today it seems you've encountered a tough situation.

Moving forward, it's a good idea to follow internet safety guidelines and avoid visiting suspicious websites.

You can enhance your security with Avira Free or a similar antivirus.

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

▼ DESCARGAR Combo Cleaner

El detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por Rcs Lt, la empresa matriz de PCRisk. Leer más. Si decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso.

Menú rápido:

- ¿Qué es Operating System Fell To My Hacking Expertise estafa de extorsión?

- Tipos de emails maliciosos.

- ¿Cómo detectar un email malicioso?

- ¿Qué hacer si cayó en una estafa por email?

Tipos de emails maliciosos:

![]() Emails Phishing

Emails Phishing

Por lo general, los ciberdelincuentes utilizan emails engañosos para engañar a los usuarios de Internet para que revelen su información privada confidencial. Oor ejemplo, información de inicio de sesión para varios servicios online, cuentas de email o información bancaria online.

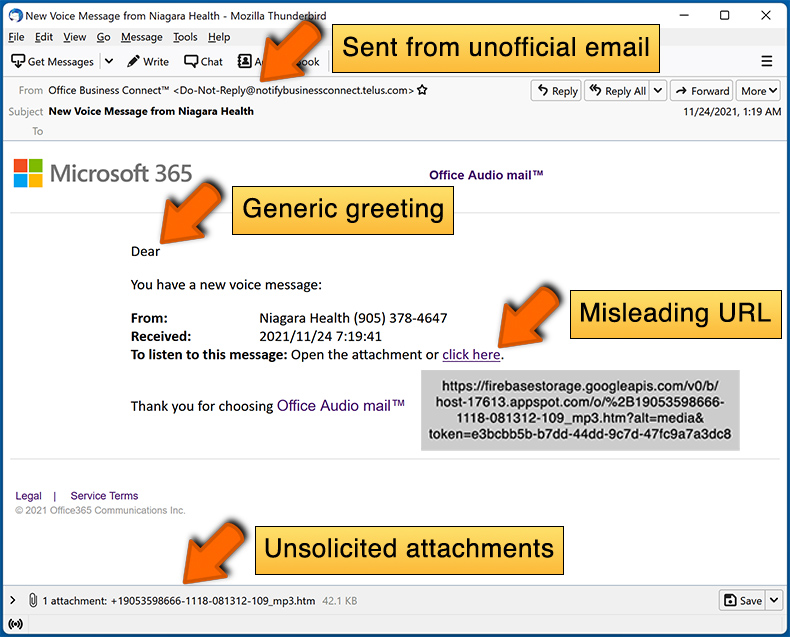

Estos ataques se denominan phishing (suplantación de identidad). En un ataque de phishing, los ciberdelincuentes generalmente envían un mensaje por email con algún logotipo de servicio popular (por ejemplo, Microsoft, DHL, Amazon, Netflix), crean urgencia (dirección de envío incorrecta, contraseña caducada, etc.) y colocan un enlace esperando que sus potenciales víctimas hagan clic en el.

Después de hacer clic en el enlace presentado en dicho email, las víctimas son redirigidas a una página web falsa que se ve idéntica o extremadamente similar a la original. Luego se les pide a las víctimas que ingresen su contraseña, los detalles de la tarjeta de crédito o alguna otra información que sea robada por los ciberdelincuentes.

![]() Emails con Archivos Adjuntos Maliciosos

Emails con Archivos Adjuntos Maliciosos

Otro vector de ataque popular son los emails spam (correos no deseado) con archivos adjuntos maliciosos que infectan las computadoras de los usuarios con malware. Los archivos adjuntos maliciosos suelen llevar troyanos capaces de robar contraseñas, información bancaria y otra información confidencial.

En tales ataques, el objetivo principal de los ciberdelincuentes es engañar a sus víctimas potenciales para que abran un archivo adjunto infectado en el email. Para lograr este objetivo, los mensajes de email generalmente hablan de facturas, faxes o mensajes de voz recibidos recientemente.

Si una víctima potencial cae en la trampa y abre el archivo adjunto, su computadora se infectan y los ciberdelincuentes pueden recopilar mucha información confidencial.

Si bien es un método más complicado para robar información personal (los filtros de spam y los programas antivirus generalmente detectan tales intentos), si logran tener éxito, los ciberdelincuentes pueden obtener una gama mucho más amplia de datos y recopilar información durante un período de tiempo prolongado.

![]() Emails de sextorsión

Emails de sextorsión

Este es un tipo de phishing. En este caso, los usuarios reciben un email alegando que un ciberdelincuente podría acceder a la cámara web de la víctima potencial y tiene una grabación de video de su masturbación.

Para eliminar del video, se les pide a las víctimas que paguen un rescate (generalmente usando Bitcoin u otra criptomoneda). Sin embargo, todas estas afirmaciones son falsas: los usuarios que reciben dichos emails deben ignorarlos y eliminarlos.

¿Cómo detectar un email malicioso?

Si bien los ciberdelincuentes intentan que sus emails trampas parezcan confiables, aquí hay algunas cosas que debe tener en cuenta cuando intente detectar un email phishing:

- Verifique la dirección email del remitente ("de"): coloque el mouse sobre la dirección "de" y verifique si es legítima. Por ejemplo, si recibió un email de Microsoft, asegúrese de verificar si la dirección de email es @microsoft.com y no algo sospechoso como @m1crosoft.com, @microsfot.com, @account-security-noreply.com, etc.

- Compruebe si hay saludos genéricos: si el saludo en el email es "Estimado usuario", "Estimado @su_email.com", "Estimado cliente", debería generar sospechas. Por lo general, las empresas lo llaman por su nombre. La falta de esta información podría indicar un intento de phishing.

- Verifique los enlaces en el email: coloque el mouse sobre el enlace presentado en el email, si el enlace que aparece parece sospechoso, no haga clic en él. Por ejemplo, si recibió un email de Microsoft y el enlace del email muestra que dirige a firebasestorage.googleapis.com/v0..., no debe confiar en él. Es mejor no hacer clic en los enlaces de los emails, sino visitar la página web de la empresa que le envió el email en primer lugar.

- No confíe ciegamente en los archivos adjuntos de email: por lo general, las empresas legítimas le pedirán que inicie sesión en su página web y vea los documentos desde allí. Si recibió un email con un archivo adjunto, es una buena idea escanearlo con una aplicación antivirus. Los archivos adjuntos de email infectados son un vector de ataque común utilizado por los ciberdelincuentes.

Para minimizar el riesgo de abrir emails phishing y maliciosos, le recomendamos utilizar Combo Cleaner.

Ejemplo de email spam:

¿Qué hacer si cayó en una estafa por email?

- Si hizo clic en un enlace en un email de phishing e ingresó su contraseña: asegúrese de cambiar su contraseña lo antes posible. Por lo general, los ciberdelincuentes recopilan credenciales robadas y luego las venden a otros grupos que las utilizan con fines maliciosos. Si cambia su contraseña de manera oportuna, existe la posibilidad de que los delincuentes no tengan tiempo suficiente para hacer ningún daño.

- Si ingresó la información de su tarjeta de crédito: comuníquese con su banco lo antes posible y explique la situación. Es muy probable que deba cancelar su tarjeta de crédito comprometida y pedir una nueva.

- Si ve algún signo de robo de identidad: debe comunicarse de inmediato con la Federal Trade Commission. Esta institución recopilará información sobre su situación y creará un plan de recuperación personal.

- Si abrió un archivo adjunto malicioso: su computadora probablemente esté infectada, debe escanearla con una aplicación antivirus confiable. Para ello, le recomendamos utilizar Combo Cleaner.

- Ayude a otros usuarios de Internet: informe los emails de phishing a Anti-Phishing Working Group, FBI’s Internet Crime Complaint Center, National Fraud Information Center y U.S. Department of Justice.

Preguntas más frecuentes (FAQ)

¿Por qué he recibido este correo electrónico?

Es probable que haya recibido este correo electrónico porque su dirección de correo electrónico puede haber sido obtenida de una violación de datos, vendida en la dark web o de otras maneras. Los estafadores suelen enviar los mismos correos electrónicos a direcciones aleatorias, con la esperanza de que al menos una pequeña parte de los destinatarios se interesen por sus mensajes.

He facilitado mis datos personales al ser engañado por este correo electrónico, ¿qué debo hacer?

Si ha facilitado las credenciales de alguna cuenta, cambie todas las contraseñas inmediatamente. Si ha compartido otra información personal, como los datos de su tarjeta de crédito o su DNI, póngase en contacto con las autoridades pertinentes (por ejemplo, su banco o la policía) lo antes posible.

He descargado y abierto un archivo malicioso adjunto a un correo electrónico, ¿está infectado mi ordenador?

Que un equipo esté infectado puede depender del tipo de archivo que se haya abierto. Los archivos ejecutables (como .exe o .run) suelen provocar infecciones de forma inmediata cuando se inician. Los archivos de documentos (como .doc, .xls o .pdf) suelen requerir pasos adicionales para desencadenar una instalación de malware, como la activación de comandos de macros.

¿Realmente han pirateado mi ordenador y tiene el remitente alguna información?

No, todas las afirmaciones que aparecen en este tipo de correos electrónicos suelen ser falsas. Los estafadores no tienen ninguna información u otro material ni han instalado malware en los ordenadores.

He enviado criptomoneda a la dirección presentada en dicho correo electrónico, ¿puedo recuperar mi dinero?

Este tipo de transacciones son casi imposibles de rastrear, lo que significa que no podrá recuperar sus fondos.

He leído el correo electrónico pero no he abierto el archivo adjunto, ¿está infectado mi ordenador?

La simple lectura de un correo electrónico no supone un riesgo de infección. Los dispositivos pueden verse comprometidos sólo cuando se abren archivos adjuntos maliciosos o se hace clic en enlaces dañinos.

¿Elimina Combo Cleaner las infecciones de malware presentes en los adjuntos de correo electrónico?

Sí, Combo Cleaner puede detectar y eliminar eficazmente casi todas las infecciones de malware conocidas. El malware avanzado a menudo se oculta en las profundidades del sistema, por lo que es muy recomendable realizar un análisis completo del sistema para obtener una protección completa.

▼ Mostrar discusión.