Eliminación del malware de tipo puerta trasera BugSleep

![]() Escrito por Tomas Meskauskas el

Escrito por Tomas Meskauskas el

¿Qué tipo de malware es BugSleep?

BugSleep es el nombre de un malware de tipo puerta trasera. El software malicioso dentro de esta categoría se utiliza normalmente en las etapas iniciales de la infección para preparar los sistemas para una mayor infiltración o para recopilar datos de base. BugSleep puede ejecutar una serie de comandos en los dispositivos y manipular los archivos de las víctimas.

Este malware es una puerta trasera hecha a medida que ha existido al menos desde la primavera de 2024. Lo utiliza un actor de amenazas llamado "MuddyWater"; este grupo está asociado con el Ministerio de Inteligencia de la República Islámica de Irán (MOIS). BugSleep se observó por primera vez en un ataque contra una empresa con sede en Israel.

Descripción general del malware BugSleep

BugSleep tiene características anti-detección y anti-análisis, incluyendo la detección cuando se ejecuta en un entorno sandbox. Tras la infiltración, este backdoor actúa para garantizar su persistencia. Se establece como una tarea programada que se repite cada treinta minutos. El programa malicioso también puede entrar en modo de suspensión, y algunas versiones pueden alterar este tiempo de inactividad.

Además, BugSleep puede inyectar su shellcode en procesos legítimos, como PowerShell, Microsoft Edge, Google Chrome, Opera, AnyDesk y OneDrive. Este programa puede ejecutar comandos y gestionar archivos escribiéndolos y descargándolos (robándolos).

Los desarrolladores de malware suelen mejorar su software y sus metodologías, y las pruebas sugieren que BugSleep está en desarrollo activo. Esta puerta trasera ha sido sometida a la eliminación de errores (fallos) e incluye código no utilizado. Por lo tanto, las posibles iteraciones futuras de BugSleep pueden ser más ágiles o incluir funciones adicionales/diferentes.

En resumen, la presencia de software como BugSleep en los dispositivos puede dar lugar a múltiples infecciones del sistema, graves problemas de privacidad, pérdidas económicas y robo de identidad.

Cabe mencionar que el malware aprovechado contra objetivos de alta sensibilidad (como lo ha sido BugSleep) puede plantear amenazas de importancia aún mayor.

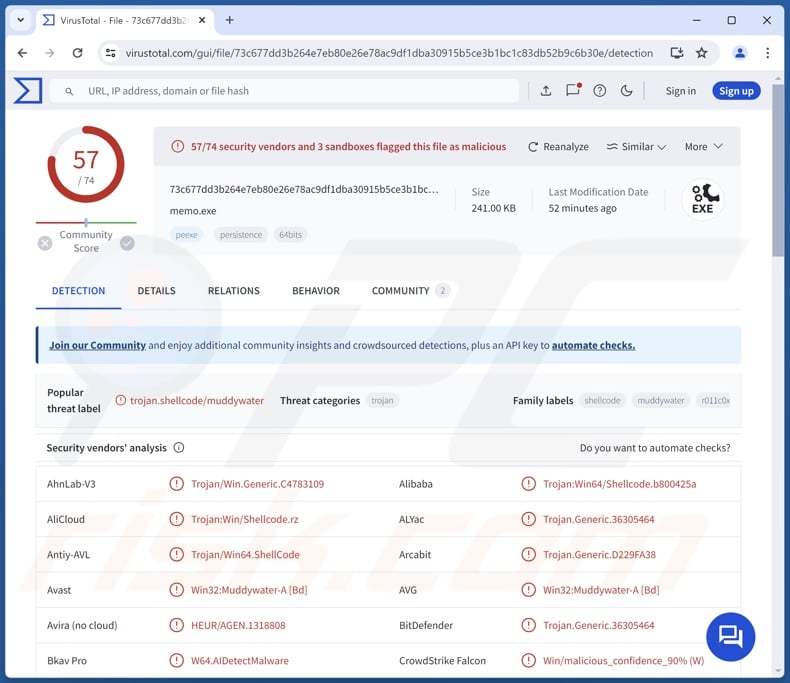

| Nombre | BugSleep malware |

| Tipo de amenaza | Troyano, Puerta trasera |

| Nombres de detección | Avast (Win32:Muddywater-A [Bd]), Combo Cleaner (Trojan.Generic.36305464), ESET-NOD32 (Una variante de Win64/Agent.YM), Kaspersky (Trojan.Win64.Shellcode.rc), Microsoft (Trojan:Win64/Donut.C!MTB), Lista completa de detecciones (VirusTotal) |

| Síntomas | Los troyanos están diseñados para infiltrarse sigilosamente en el ordenador de la víctima y permanecer en silencio, por lo que no hay síntomas particulares claramente visibles en una máquina infectada. |

| Métodos de distribución | Adjuntos de correo electrónico infectados, anuncios maliciosos en línea, ingeniería social, "cracks" de software. |

| Daños | Robo de contraseñas e información bancaria, suplantación de identidad, incorporación del ordenador de la víctima a una botnet. |

| Eliminación de Malware | Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. |

Ejemplos de malware de tipo backdoor

Warmcookie, NICECURL, TAMECAT, MadMxShel y XRed son algunos de nuestros artículos más recientes sobre malware de tipo puerta trasera.

Como mencionamos en la introducción, este tipo de software suele implementarse en las fases iniciales de la infección. Estos programas pueden utilizarse para preparar los sistemas, explorar vulnerabilidades, asegurar la persistencia, reconocimiento e incluso descargar/instalar programas o contenidos maliciosos adicionales.

Hay que destacar que, independientemente de cómo opere el malware, su presencia en un sistema amenaza la integridad del dispositivo y la seguridad del usuario. Por lo tanto, todas las amenazas deben eliminarse inmediatamente tras su detección.

¿Cómo se infiltró BugSleep en mi ordenador?

Se ha observado que BugSleep se distribuye a través de campañas de spam por correo electrónico (malspam). Se trata de una práctica habitual del grupo de amenazas "MuddyWater", afiliado al MOIS. El BugSleep se utilizó para atacar a una empresa israelí.

MuddyWater es increíblemente activo en Oriente Próximo, pero también ha realizado campañas en países de fuera de esta región. El grupo ha utilizado señuelos dirigidos y genéricos en su malspam. Este actor de amenazas ha intentado infectar redes asociadas con aerolíneas, agencias de viajes, organizaciones de noticias, municipios (Israel) y otras entidades.

Como mínimo, los señuelos de correo electrónico nombraban a las organizaciones objetivo, pero variaban en sus temas (por ejemplo, software específico del sector, cursos en línea, seminarios web, etc.). También se ha reutilizado el cebo; se utilizó la misma plantilla en una campaña contra Arabia Saudí y contra una empresa israelí (esta última difundió BugSleep).

MuddyWater ha enviado spam escrito en idiomas locales y en inglés. Normalmente, el malspam se envía utilizando cuentas de correo electrónico robadas que están vinculadas al objetivo.

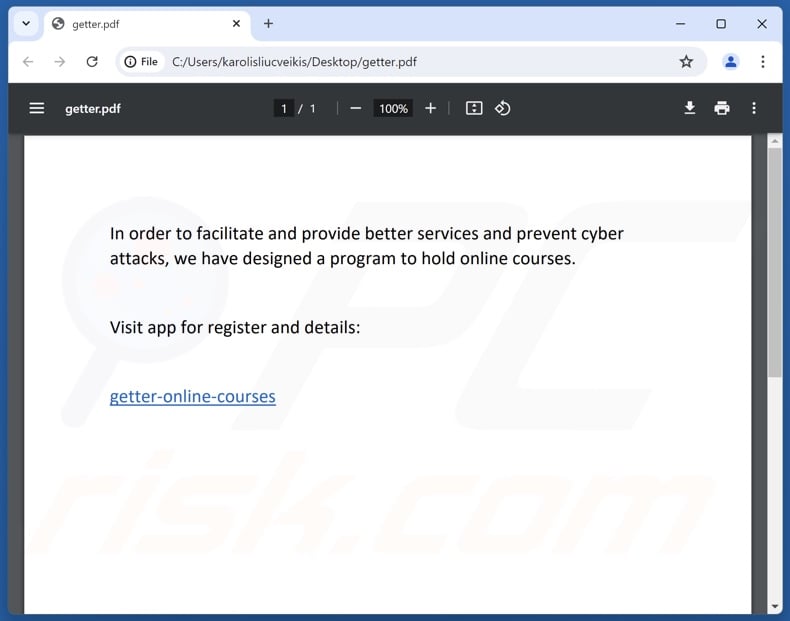

Para ampliar la campaña de proliferación de BugSleep, los correos incluían un archivo PDF adjunto con un enlace que llevaba a la descarga de un archivo ZIP. Este archivo se alojaba abusando del servicio de intercambio de archivos Egnyte.

Egnyte se utiliza ampliamente en entornos corporativos para compartir archivos a través de la Web. El grupo de amenazas en cuestión ha utilizado subdominios de Egnyte que incorporan los nombres de las entidades objetivo, y cuando se abre una página web - puede seguir la forma de nombrar utilizada por el objetivo e incluir el remitente apropiado.

El archivo descargado contenía el ejecutable de BugSleep. Este malware podía autoinyectarse en procesos auténticos y realizar actividades relacionadas con la persistencia antes de conectarse a su servidor de C&C (Mando y Control).

Sin embargo, BugSleep podría distribuirse por otros métodos. Los ciberdelincuentes utilizan sobre todo tácticas de phishing e ingeniería social para propagar el malware. Los programas maliciosos suelen estar camuflados o empaquetados con contenidos normales.

Los archivos maliciosos vienen en varios formatos, por ejemplo, archivos comprimidos (ZIP, RAR, etc.), ejecutables (.exe, .run, etc.), documentos (Microsoft Office, Microsoft OneNote, PDF, etc.), JavaScript, etc. Una vez que un archivo malicioso se ejecuta o se abre (por ejemplo, haciendo clic en enlaces o archivos incrustados, activando macros, etc.), se inicia la cadena de infección.

Entre las técnicas de distribución más extendidas se encuentran: adjuntos/enlaces maliciosos en spam (p. ej., correos electrónicos, DMs/PMs, etc.), descargas "drive-by" (sigilosas/engañosas), estafas en línea, publicidad maliciosa, fuentes de descarga sospechosas (p. ej., freeware y sitios de terceros, redes de intercambio P2P, etc.), contenidos pirateados, herramientas ilegales de activación de software ("cracking") y actualizaciones falsas.

Además, algunos programas maliciosos pueden autoproliferarse a través de redes locales y dispositivos de almacenamiento extraíbles (por ejemplo, discos duros externos, memorias USB, etc.).

¿Cómo evitar la instalación de programas maliciosos?

Recomendamos encarecidamente abordar con precaución los correos electrónicos y otros mensajes entrantes. No abra los archivos adjuntos ni los enlaces que encuentre en correos dudosos o irrelevantes, ya que pueden ser maliciosos. Además, esté atento mientras navega, ya que los contenidos fraudulentos y peligrosos en línea suelen parecer auténticos e inocuos.

Otra recomendación es descargar sólo de canales oficiales y verificados. Aconsejamos activar y actualizar los programas utilizando funciones/herramientas proporcionadas por desarrolladores legítimos, ya que los adquiridos a terceros pueden contener malware.

Es primordial para la seguridad del dispositivo/usuario tener instalado y actualizado un antivirus de confianza. Este software debe utilizarse para realizar análisis periódicos del sistema y eliminar amenazas y problemas. Si cree que su ordenador ya está infectado, le recomendamos que ejecute un análisis con Combo Cleaner para eliminar automáticamente el malware infiltrado.

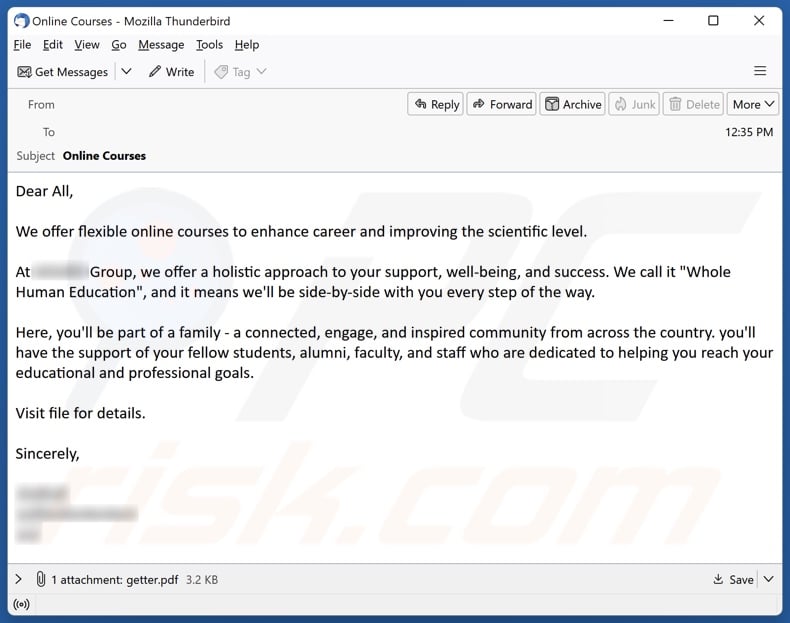

Captura de pantalla de un correo electrónico de spam en el que prolifera el malware de puerta trasera BugSleep:

Texto presentado en esta carta de correo electrónico:

Subject: Online Courses

Dear All,

We offer flexible online courses to enhance career and improving the scientific level.

At - Group, we offer a holistic approach to your support, well-being, and success. We call it "Whole Human Education", and it means we'll be side-by-side with you every step of the way.

Here, you'll be part of a family - a connected, engage, and inspired community from across the country. you'll have the support of your fellow students, alumni, faculty, and staff who are dedicated to helping you reach your educational and professional goals.

Visit file for details.

Sincerely,-

Captura de pantalla del archivo adjunto malicioso que prolifera BugSleep ("getter.pdf"):

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

▼ DESCARGAR Combo Cleaner

El detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por Rcs Lt, la empresa matriz de PCRisk. Leer más. Si decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso.

Menú rápido:

- ¿Qué es BugSleep?

- PASO 1. Eliminación manual del malware BugSleep

- PASO 2. Compruebe si su ordenador está limpio.

¿Cómo eliminar malware manualmente?

La eliminación manual de malware es una tarea complicada - normalmente es mejor dejar que los programas antivirus o anti-malware lo hagan automáticamente. Para eliminar este malware recomendamos utilizar Combo Cleaner.

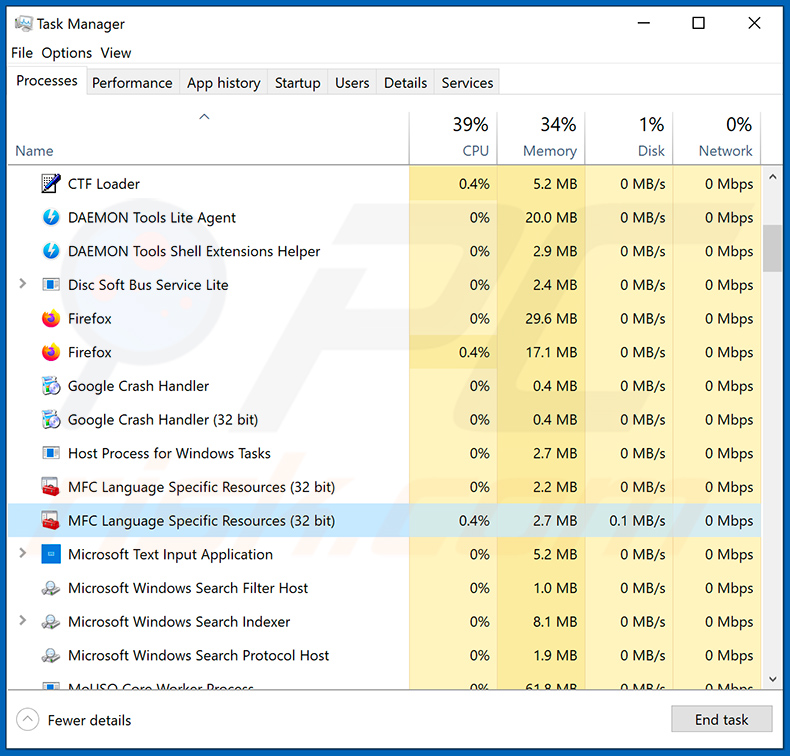

Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. He aquí un ejemplo de un programa sospechoso que se ejecuta en el ordenador de un usuario:

Si ha comprobado la lista de programas que se ejecutan en su ordenador, por ejemplo, mediante el administrador de tareas, y ha identificado un programa que parece sospechoso, debe continuar con estos pasos:

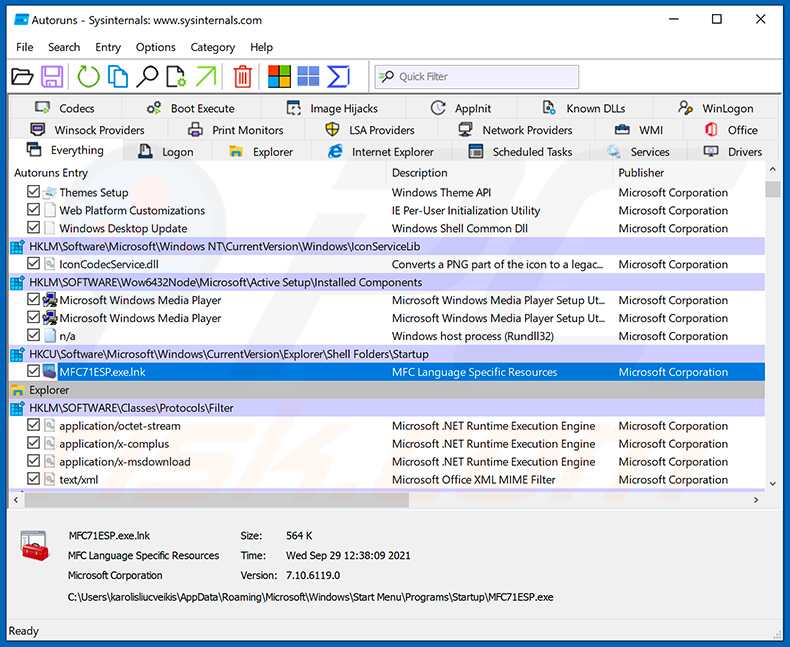

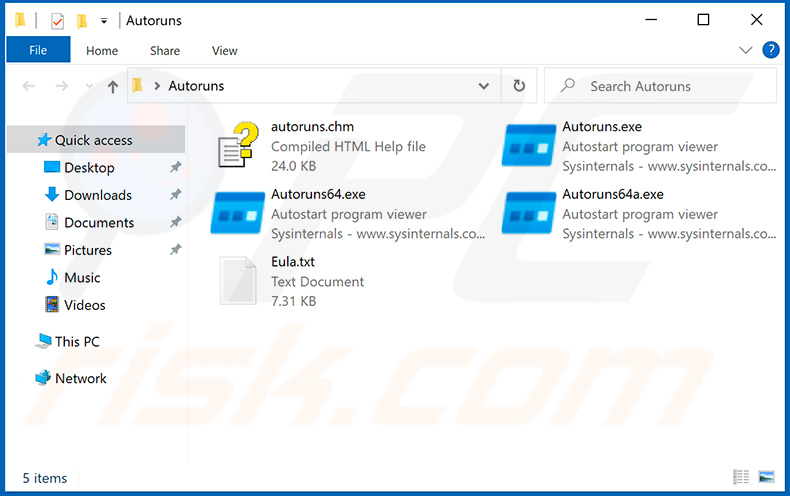

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

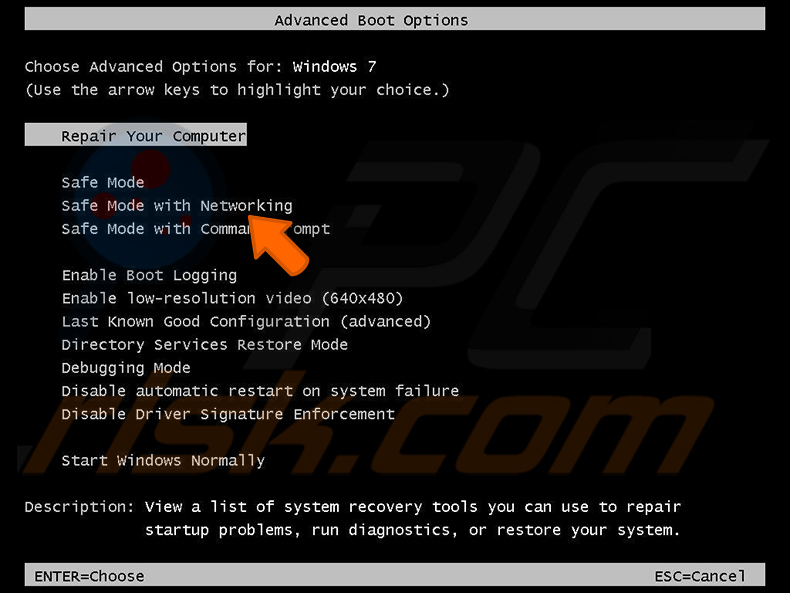

Reinicie su ordenador en Modo Seguro:

Reinicie su ordenador en Modo Seguro:

Usuarios de Windows XP y Windows 7: Inicie su ordenador en Modo Seguro. Haz clic en Inicio, Apagar, Reiniciar y Aceptar. Durante el proceso de arranque del ordenador, pulse la tecla F8 del teclado varias veces hasta que aparezca el menú de opciones avanzadas de Windows y, a continuación, seleccione Modo seguro con funciones de red de la lista.

Vídeo que muestra cómo iniciar Windows 7 en "Modo seguro con funciones de red":

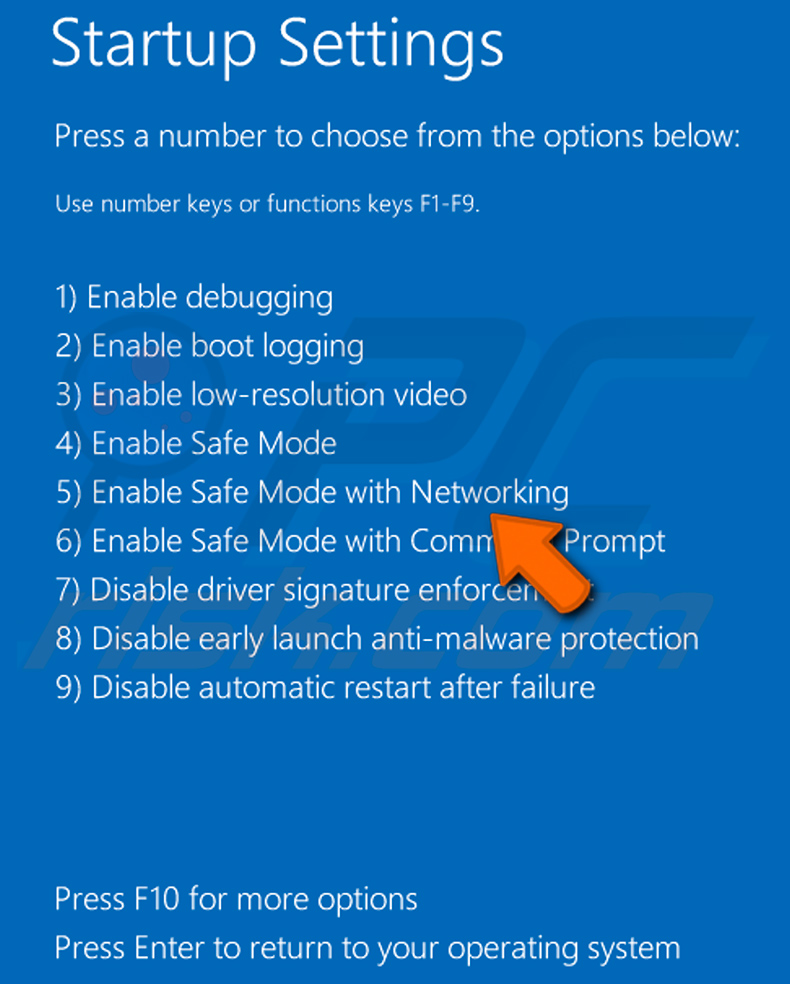

Usuarios de Windows 8: Inicie Windows 8 en Modo seguro con funciones de red - Vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de la búsqueda seleccione Configuración. Haga clic en Opciones avanzadas de inicio, en la ventana abierta "Configuración general del PC", seleccione Inicio avanzado.

Haga clic en el botón "Reiniciar ahora". Su ordenador se reiniciará en el "Menú de opciones avanzadas de inicio". Haga clic en el botón "Solucionar problemas" y, a continuación, en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haz clic en "Configuración de inicio".

Haz clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de Configuración de inicio. Pulse F5 para arrancar en Modo seguro con funciones de red.

Vídeo que muestra cómo iniciar Windows 8 en "Modo seguro con funciones de red":

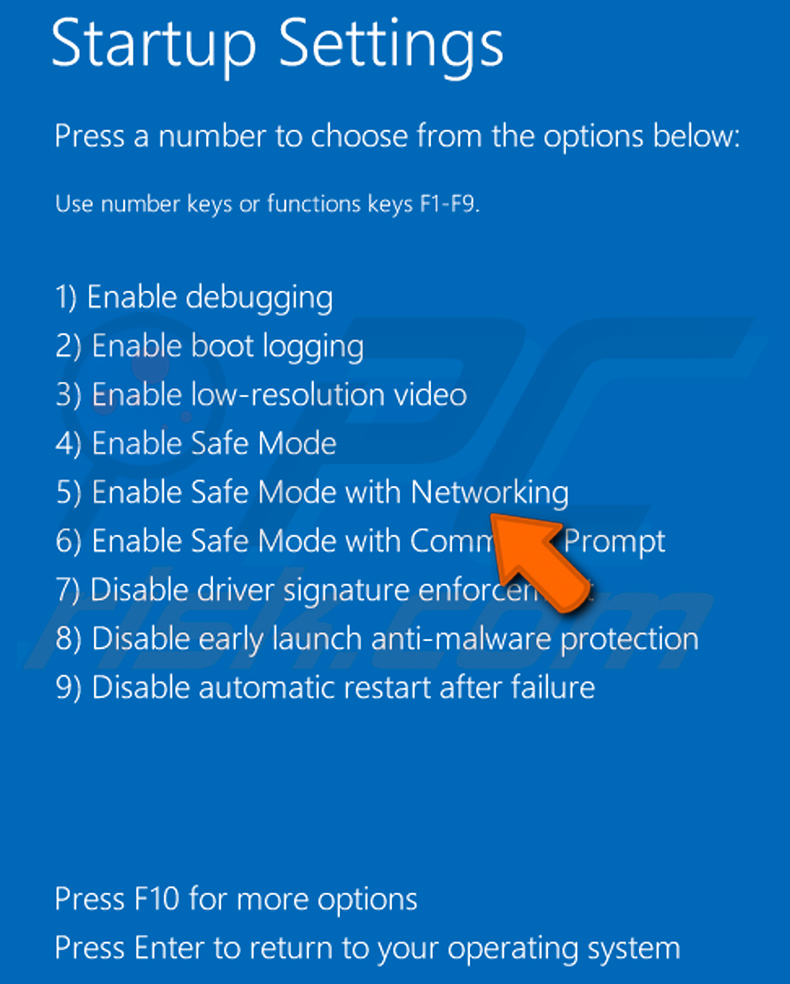

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de Encendido. En el menú que se abre, haz clic en "Reiniciar" mientras mantienes pulsada la tecla "Mayúsculas" del teclado. En la ventana "Elegir una opción", haga clic en "Solucionar problemas" y, a continuación, seleccione "Opciones avanzadas".

En el menú de opciones avanzadas seleccione "Configuración de inicio" y haga clic en el botón "Reiniciar". En la siguiente ventana debes pulsar la tecla "F5" de tu teclado. Esto reiniciará su sistema operativo en modo seguro con conexión en red.

Vídeo que muestra cómo iniciar Windows 10 en "Modo seguro con conexión en red":

Extrae el archivo descargado y ejecuta el archivo Autoruns.exe.

Extrae el archivo descargado y ejecuta el archivo Autoruns.exe.

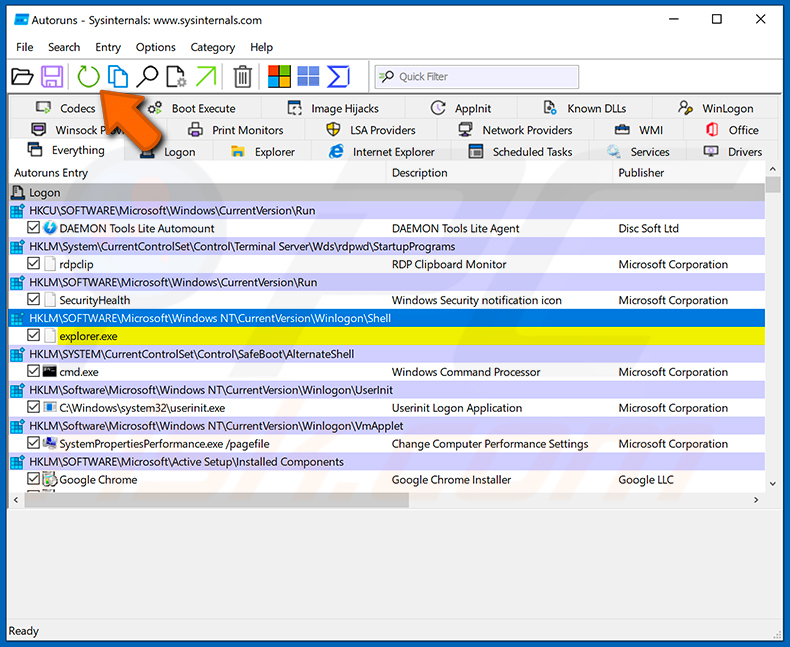

En la aplicación Autoruns, haz clic en "Opciones" en la parte superior y desmarca las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Tras este procedimiento, haz clic en el icono "Actualizar".

En la aplicación Autoruns, haz clic en "Opciones" en la parte superior y desmarca las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Tras este procedimiento, haz clic en el icono "Actualizar".

Compruebe la lista proporcionada por la aplicación Autoruns y localice el archivo malicioso que desea eliminar.

Compruebe la lista proporcionada por la aplicación Autoruns y localice el archivo malicioso que desea eliminar.

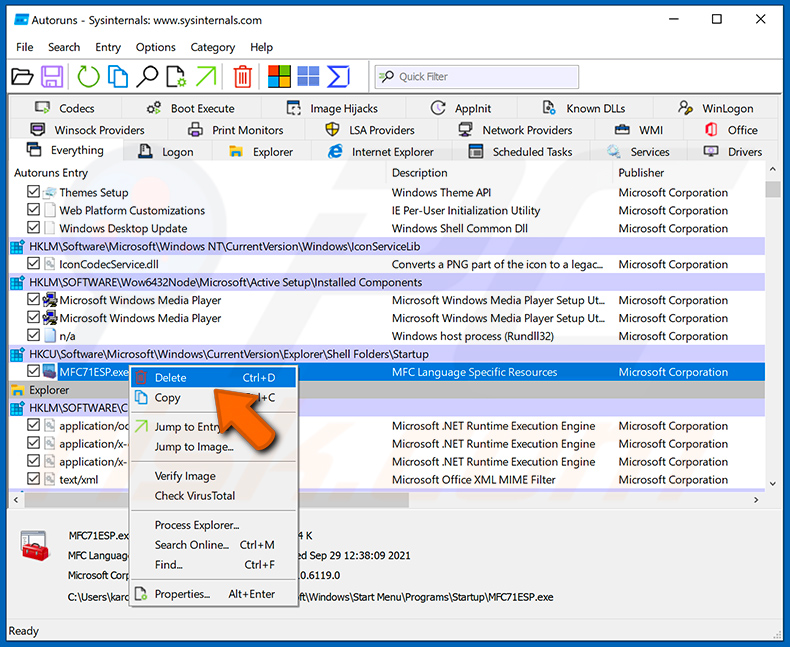

Anota su ruta completa y su nombre. Tenga en cuenta que algunos programas maliciosos ocultan nombres de procesos bajo nombres de procesos legítimos de Windows. En esta fase, es muy importante evitar eliminar archivos del sistema. Una vez localizado el programa sospechoso que desea eliminar, haga clic con el botón derecho del ratón sobre su nombre y seleccione "Eliminar".

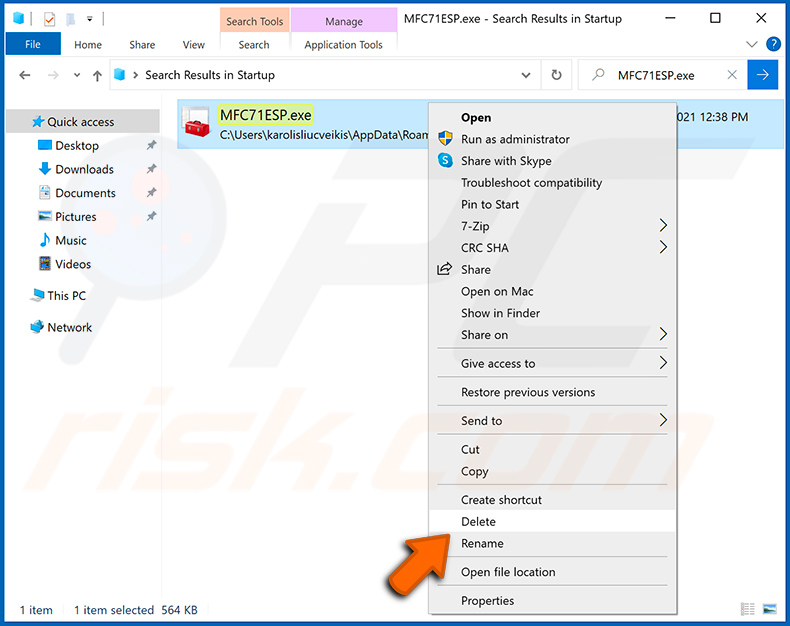

Después de eliminar el malware a través de la aplicación Autoruns (esto asegura que el malware no se ejecutará automáticamente en el próximo inicio del sistema), debe buscar el nombre del malware en su ordenador. Asegúrate de activar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre de archivo del malware, asegúrese de eliminarlo.

Reinicia el ordenador en modo normal. Siguiendo estos pasos debería eliminar cualquier malware de su ordenador. Tenga en cuenta que la eliminación manual de amenazas requiere conocimientos informáticos avanzados. Si no dispone de estos conocimientos, deje la eliminación de programas maliciosos en manos de programas antivirus y antimalware.

Es posible que estos pasos no funcionen con infecciones avanzadas de malware. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener tu ordenador seguro, instala las últimas actualizaciones del sistema operativo y utiliza software antivirus. Para asegurarte de que tu ordenador está libre de infecciones de malware, te recomendamos escanearlo con Combo Cleaner.

Preguntas más frecuentes (FAQ)

Mi ordenador está infectado con el malware BugSleep, ¿debo formatear mi dispositivo de almacenamiento para deshacerme de él?

La eliminación de malware rara vez requiere medidas tan drásticas.

¿Cuáles son los principales problemas que puede causar el malware BugSleep?

Los peligros que plantea una infección dependen de las funcionalidades del malware y del modus operandi de los ciberdelincuentes. BugSleep es un programa de tipo puerta trasera capaz de asegurar su persistencia, ejecutar comandos y robar archivos.

Por lo general, este tipo de infecciones pueden dar lugar a múltiples infecciones del sistema, graves problemas de privacidad, pérdidas financieras y robo de identidad. Cabe destacar que BugSleep ha sido aprovechado contra objetivos de alta sensibilidad - y los ataques de este tipo pueden plantear amenazas de mayor importancia.

¿Cuál es el objetivo del malware BugSleep?

El malware se utiliza principalmente para generar ingresos. Sin embargo, los ciberdelincuentes también pueden utilizar programas maliciosos para divertirse, llevar a cabo venganzas personales, interrumpir procesos (por ejemplo, sitios web, servicios, empresas, organizaciones, etc.), participar en el hacktivismo y lanzar ataques con motivaciones políticas/geopolíticas.

Es pertinente mencionar que BugSleep está asociado con el Ministerio de Inteligencia y Seguridad iraní (MOIS), lo que sugiere sólidas motivaciones geopolíticas.

¿Cómo se infiltró el malware BugSleep en mi ordenador?

BugSleep se ha distribuido a través de malspam (campañas de spam malicioso). Otros métodos de proliferación no son improbables.

Los programas maliciosos se propagan principalmente a través de descargas "drive-by", estafas en línea, publicidad maliciosa, fuentes de descarga poco fiables (por ejemplo, sitios web de alojamiento de archivos gratuitos y freeware, redes de intercambio P2P, etc.), contenidos pirateados, herramientas ilegales de activación de software ("cracks") y actualizaciones falsas. Algunos programas maliciosos pueden incluso autoproliferarse a través de redes locales y dispositivos de almacenamiento extraíbles.

¿Me protegerá Combo Cleaner del malware?

Sí, Combo Cleaner es capaz de detectar y eliminar casi todas las infecciones de malware conocidas. Cabe destacar que realizar un análisis completo del sistema es primordial, ya que el software malicioso de gama alta suele esconderse en las profundidades de los sistemas.

▼ Mostrar discusión.