Instrucciones de eliminación del malware de tipo backdoor Warmcookie

![]() Escrito por Tomas Meskauskas el

Escrito por Tomas Meskauskas el

¿Qué tipo de malware es Warmcookie?

Warmcookie es el nombre de un malware de tipo puerta trasera. Los programas maliciosos dentro de esta clasificación están diseñados para abrir una "puerta trasera" a los sistemas comprometidos; el objetivo es causar una mayor infección (es decir, descargar/instalar malware adicional).

Warmcookie lleva existiendo al menos desde la primavera de 2024, y se sospecha que versiones más antiguas se lanzaron incluso antes. En el momento de escribir estas líneas, este backdoor se propaga activamente a través de campañas de spam por correo electrónico.

Visión general del malware Warmcookie

Las capacidades de Warmcookie no son extensas, y eso no es infrecuente en backdoors, ya que su propósito es servir como punto de entrada inicial a una red objetivo. Warmcookie tiene características anti-análisis, incluyendo anti-depuración y detección cuando se lanza en entornos sandbox. El backdoor puede escalar sus privilegios y asegurar su persistencia programando su ejecución cada diez minutos.

Tras una infiltración exitosa, en su primera etapa, Warmcookie recopila información para la identificación de la máquina infectada: número de serie del volumen, dominio DNS, nombre del dispositivo y nombre de usuario. Los datos recopilados se envían al servidor C&C (Comando y Control) de los atacantes, que está codificado en el malware.

En la segunda etapa, Warmcookie pretende extraer información adicional y comienza a utilizar las funcionalidades a su disposición. El programa busca detalles de la CPU, la dirección IP de la víctima y una lista del software instalado (incluyendo nombre, versión y fecha de instalación).

Warmcookie puede ejecutar comandos en los sistemas infectados. Puede leer archivos, hacer capturas de pantalla y descargar archivos en los dispositivos infectados. Este último es el objetivo principal de Warmcookie, ya que así es como causa más infecciones.

En teoría, las puertas traseras pueden infiltrar casi cualquier tipo de malware en los sistemas; sin embargo, en la práctica, estos programas tienden a operar dentro de ciertas limitaciones. Para ampliar el malware que podría instalarse más adelante, la infección podría culminar en alguna forma de virus troyano.

"Troyano" es un término genérico que engloba una variedad de programas maliciosos que incluyen (pero no se limitan a): cargadores/descargadores que instalan malware adicional, inyectores que inyectan código malicioso en procesos/programas, robadores que extraen datos de sistemas y aplicaciones, spyware que registra datos (por ejemplo, capturas de pantalla, streaming de escritorios, grabación de audio/vídeo a través de micrófonos/cámaras, etc.), grabbers que descargan archivos de dispositivos, keyloggers que registran las pulsaciones de teclas, clippers que sustituyen el contenido del portapapeles, etc.

El ransomware es otro malware muy extendido. Este software malicioso cifra los archivos y/o bloquea las pantallas de los dispositivos para exigir un rescate por el descifrado o la recuperación del acceso. Es pertinente mencionar que el ransomware utilizado contra las entidades corporativas a menudo utiliza tácticas de doble extorsión, en la que la información sensible es robada de los dispositivos, y las víctimas se ven obligadas a cumplir con las demandas de rescate bajo la amenaza de fugas de datos.

Asimismo, cabe destacar que los desarrolladores de malware suelen mejorar su software y sus metodologías. Por lo tanto, las posibles variantes futuras podrían ser más ágiles o tener capacidades adicionales/diferentes.

En resumen, la presencia de software como Warmcookie en los dispositivos puede conducir a múltiples infecciones del sistema, pérdida de datos, graves problemas de privacidad, pérdidas financieras y robo de identidad.

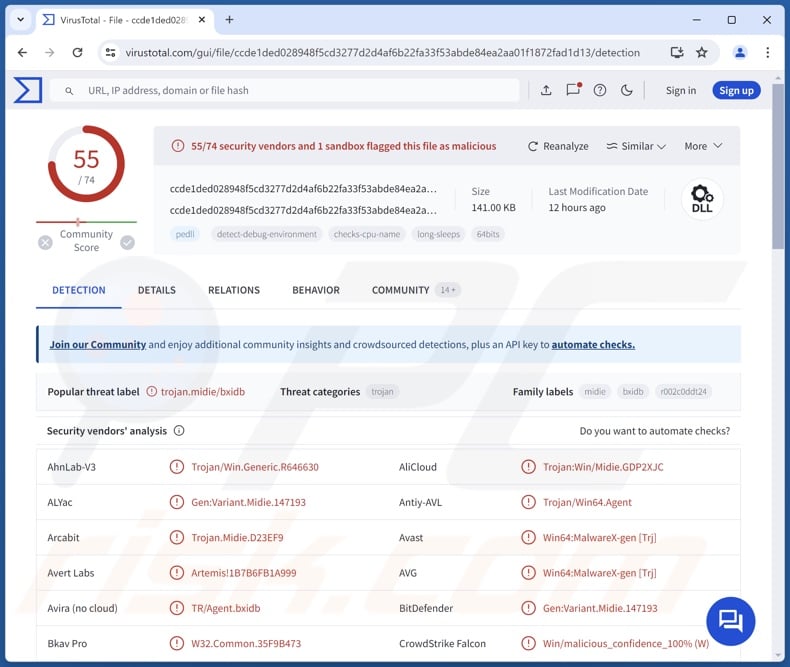

| Nombre | Warmcookie virus |

| Tipo de amenaza | Troyano, Puerta trasera |

| Nombres de detección | Avast (Win64:MalwareX-gen [Trj]), Combo Cleaner (Gen:Variant.Midie.147193), ESET-NOD32 (Win64/Agent.DTJ), Kaspersky (HEUR:Trojan.Win64.Agent.gen), Microsoft (Trojan:Win64/Midie.GXZ!MTB), Lista completa de detecciones (VirusTotal) |

| Síntomas | Los troyanos están diseñados para infiltrarse sigilosamente en el ordenador de la víctima y permanecer en silencio, por lo que no hay síntomas particulares claramente visibles en una máquina infectada. |

| Métodos de distribución | Adjuntos de correo electrónico infectados, anuncios maliciosos en línea, ingeniería social, "cracks" de software. |

| Daños | Robo de contraseñas e información bancaria, suplantación de identidad, incorporación del ordenador de la víctima a una red de bots. |

| Eliminación de Malware | Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. |

Ejemplos de malware de tipo puerta trasera

Hemos escrito sobre miles de programas maliciosos; NICECURL, TAMECAT, MadMxShell, XRed, GoBear y SPICA son sólo algunos de nuestros artículos sobre backdoors.

El malware puede ser muy versátil o tener un propósito increíblemente limitado. Sin embargo, independientemente de cómo opere un programa malicioso, su presencia en un dispositivo amenaza la seguridad del sistema y del usuario. Por lo tanto, es primordial eliminar todas las amenazas inmediatamente después de su detección.

¿Cómo se infiltró Warmcookie en mi ordenador?

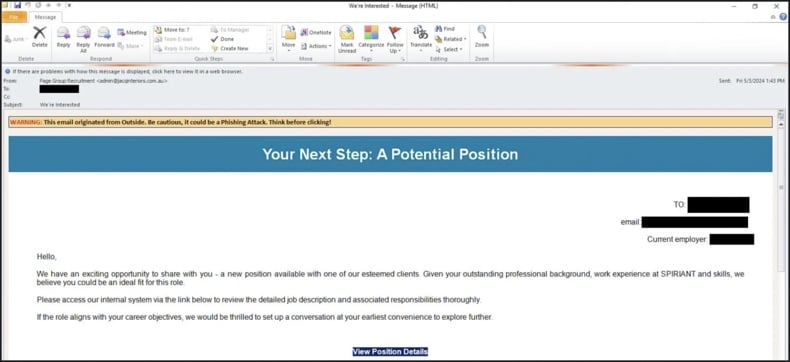

En el momento de la investigación, Warmcookie proliferaba a través de correos electrónicos de spam dirigidos. Los correos utilizaban señuelos relacionados con ofertas de trabajo y empleo. Se hacían pasar por mensajes de empresas de contratación existentes y se dirigían a las víctimas utilizando sus nombres reales, además de indicar su lugar de trabajo actual, cargo e información similar.

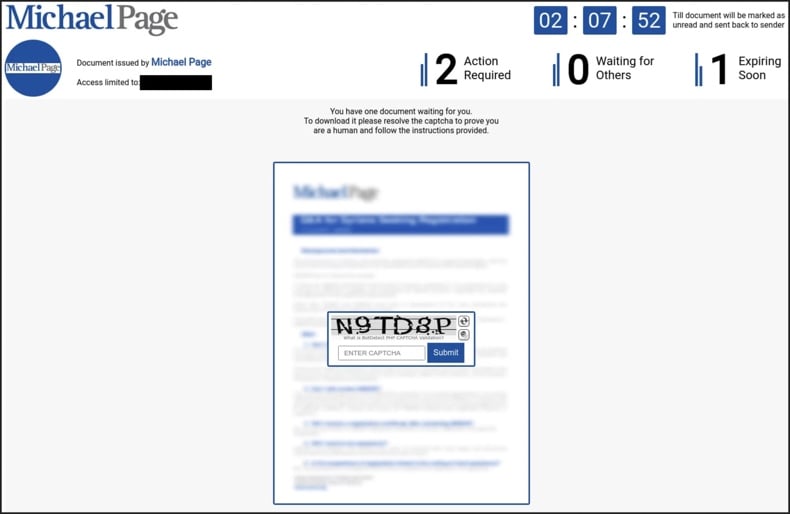

Se incitaba a los destinatarios a hacer clic en un enlace del correo electrónico que supuestamente conducía a un sistema interno en el que podían revisar la oferta de trabajo. Al hacerlo, se producía una cadena de redireccionamiento que conducía a través de un sitio comprometido (normalmente alojado en dominios de buena reputación), y aterrizaba en un sitio web malicioso.

La página de destino se presentaba como una continuación del señuelo de reclutamiento inicial, y algunas incluían información asociada y relevante para la víctima. Esta página incitaba al visitante a descargar el documento (en el que se detallaba el puesto propuesto), y para ello se le pedía que completara una prueba CAPTCHA.

Una vez completado, la víctima descargaba un archivo JavaScript ofuscado. Este archivo ejecutaba un script PowerShell destinado a infectar los sistemas con Warmcookie.

Actualmente, estas campañas están activas y muy bien mantenidas. El correo spam se envía de forma diaria a semanal; asimismo, los sitios web de la cadena de redireccionamiento y las páginas de destino se actualizan casi semanalmente, disminuyendo así las posibilidades de detección cuando la reputación de una página aumenta en notoriedad.

Hay que mencionar que Warmcookie podría propagarse empleando diferentes señuelos, técnicas de distribución y cadenas de infección.

El phishing y la ingeniería social son cruciales en la distribución de malware. Los programas maliciosos suelen camuflarse o incluirse en archivos de software o multimedia normales. Aparte de JavaScript, los archivos infecciosos pueden llegar en forma de archivos comprimidos (ZIP, RAR, etc.), ejecutables (.exe, .run, etc.), documentos (Microsoft Office, Microsoft OneNote, PDF, etc.) y otros formatos.

Los métodos de proliferación de programas maliciosos más utilizados son: adjuntos/enlaces maliciosos en spam (p. ej., correos electrónicos, DMs/PMs, SMSes, publicaciones en redes sociales/foros, etc.), descargas drive-by (sigilosas/engañosas), fuentes de descarga dudosas (p. ej., freeware y sitios web gratuitos de alojamiento de archivos, redes de intercambio P2P, etc.), estafas en línea, publicidad maliciosa, programas/medios pirateados, herramientas ilegales de activación de software ("cracks") y actualizaciones falsas.

Además, algunos programas maliciosos pueden autoinstalarse a través de redes locales y dispositivos de almacenamiento extraíbles (por ejemplo, discos duros externos, memorias USB, etc.).

¿Cómo evitar la instalación de programas maliciosos?

Recomendamos encarecidamente tener precaución con los correos electrónicos, DMs/PMs, SMSs y otros mensajes entrantes. No se deben abrir los archivos adjuntos ni los enlaces de correos dudosos o irrelevantes, ya que pueden ser maliciosos. Otra recomendación es tener cuidado al navegar, ya que los contenidos falsos y peligrosos en línea suelen parecer auténticos e inocuos.

Además, todas las descargas deben realizarse desde canales oficiales y verificados. Aconsejamos activar y actualizar los programas utilizando funciones/herramientas legítimas, ya que los adquiridos de terceros pueden contener malware.

Es esencial para la seguridad del dispositivo/usuario tener instalado y actualizado un antivirus fiable. El software de seguridad debe utilizarse para realizar análisis periódicos del sistema y eliminar las amenazas y problemas detectados. Si cree que su ordenador ya está infectado, le recomendamos que ejecute un análisis con Combo Cleaner para eliminar automáticamente el malware infiltrado.

Correo spam proliferando el malware Warmcookie (fuente de la imagen - Elastic):

Texto presentado en este correo electrónico:

We're Interested

Your Next Step: A Potential Position

Hello,

We have an exciting opportunity to share with you - a new position available with one of our esteemed clients. Given your outstanding professional background, work experience at SPIRIANT and skills, we believe you could be an ideal fit for this role.

Please access our internal system via the link below to review the detailed job description and associated responsibilities thoroughly.

If the role aligns with your career objecties, we would be thrilled to set up a conversation at your earliest convenience to explore further.

View Position Details

Sitio web malicioso (promocionado a través de correo electrónico spam) proliferando Warmcookie (fuente de la imagen - Elastic):

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

▼ DESCARGAR Combo Cleaner

El detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por Rcs Lt, la empresa matriz de PCRisk. Leer más. Si decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso.

Menú rápido:

- ¿Qué es Warmcookie?

- PASO 1. Eliminación manual del malware Warmcookie.

- PASO 2. Compruebe si su ordenador está limpio.

¿Cómo eliminar malware manualmente?

La eliminación manual de malware es una tarea complicada - normalmente es mejor dejar que los programas antivirus o anti-malware lo hagan automáticamente. Para eliminar este malware recomendamos utilizar Combo Cleaner.

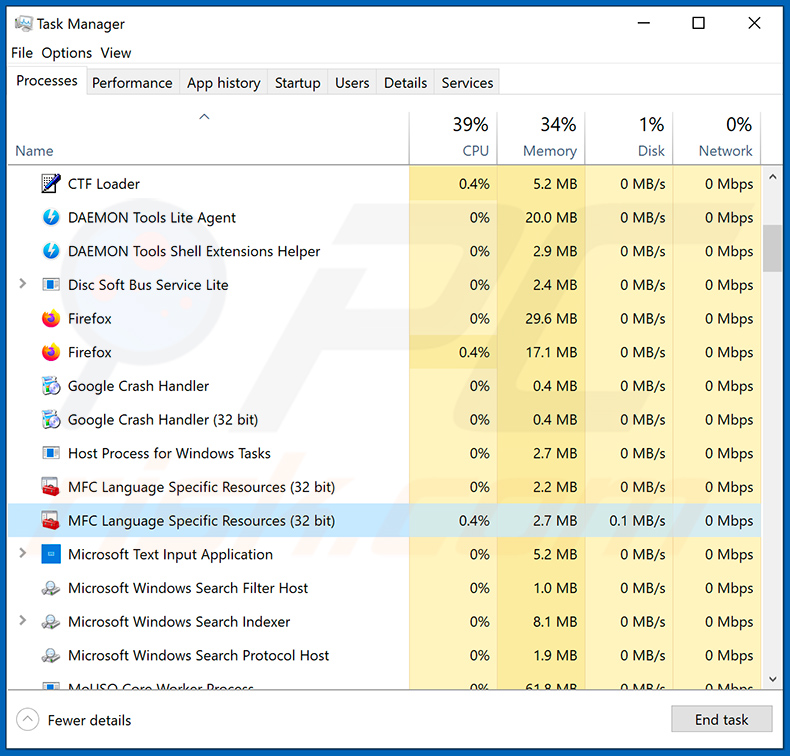

Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. He aquí un ejemplo de un programa sospechoso que se ejecuta en el ordenador de un usuario:

Si ha comprobado la lista de programas que se ejecutan en su ordenador, por ejemplo, mediante el administrador de tareas, y ha identificado un programa que parece sospechoso, debe continuar con estos pasos:

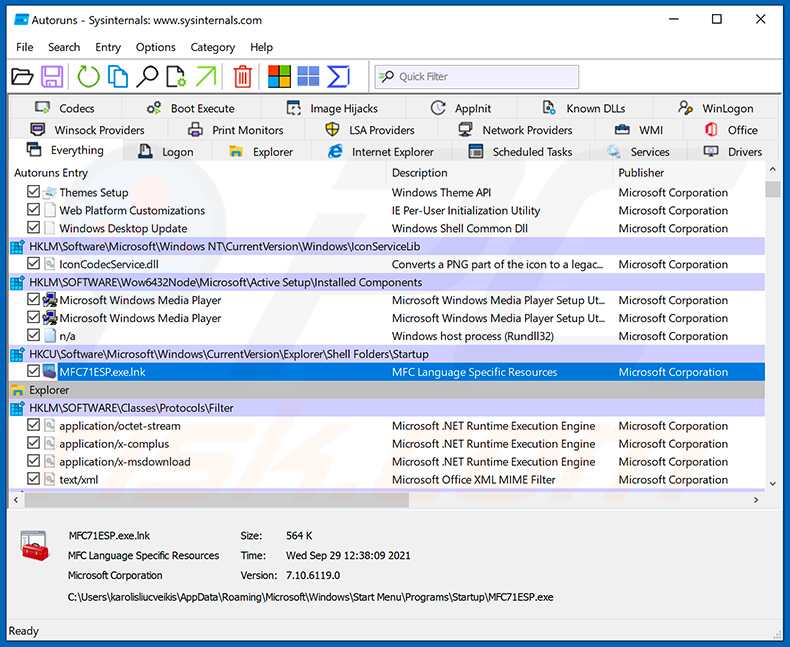

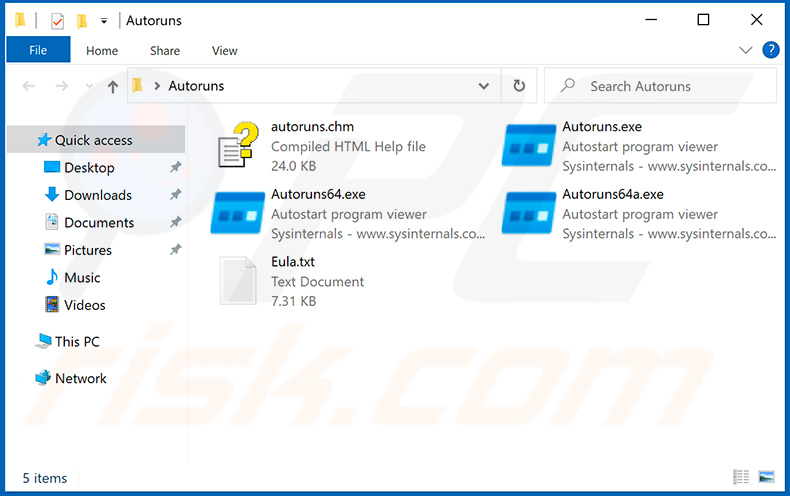

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

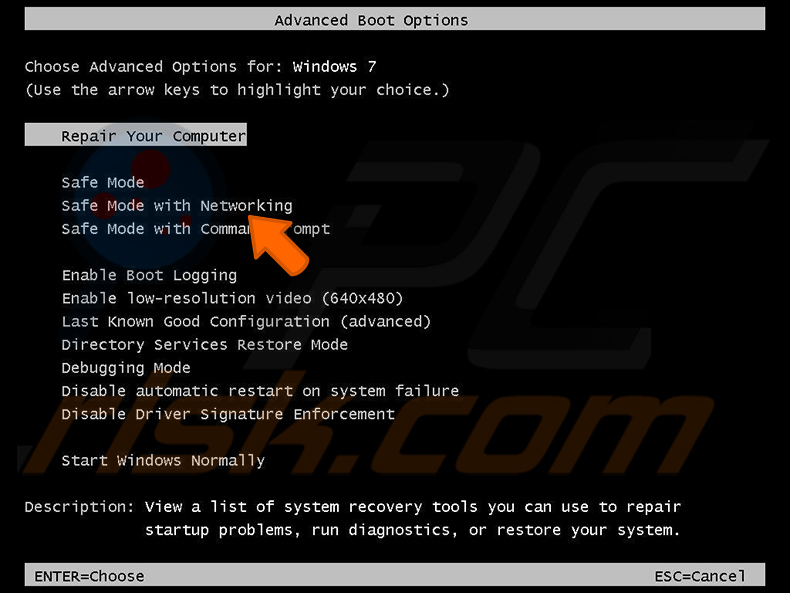

Reinicie su ordenador en Modo Seguro:

Reinicie su ordenador en Modo Seguro:

Usuarios de Windows XP y Windows 7: Inicie su ordenador en Modo Seguro. Haz clic en Inicio, Apagar, Reiniciar y Aceptar. Durante el proceso de arranque del ordenador, pulse la tecla F8 del teclado varias veces hasta que aparezca el menú de opciones avanzadas de Windows y, a continuación, seleccione Modo seguro con funciones de red de la lista.

Vídeo que muestra cómo iniciar Windows 7 en "Modo seguro con funciones de red":

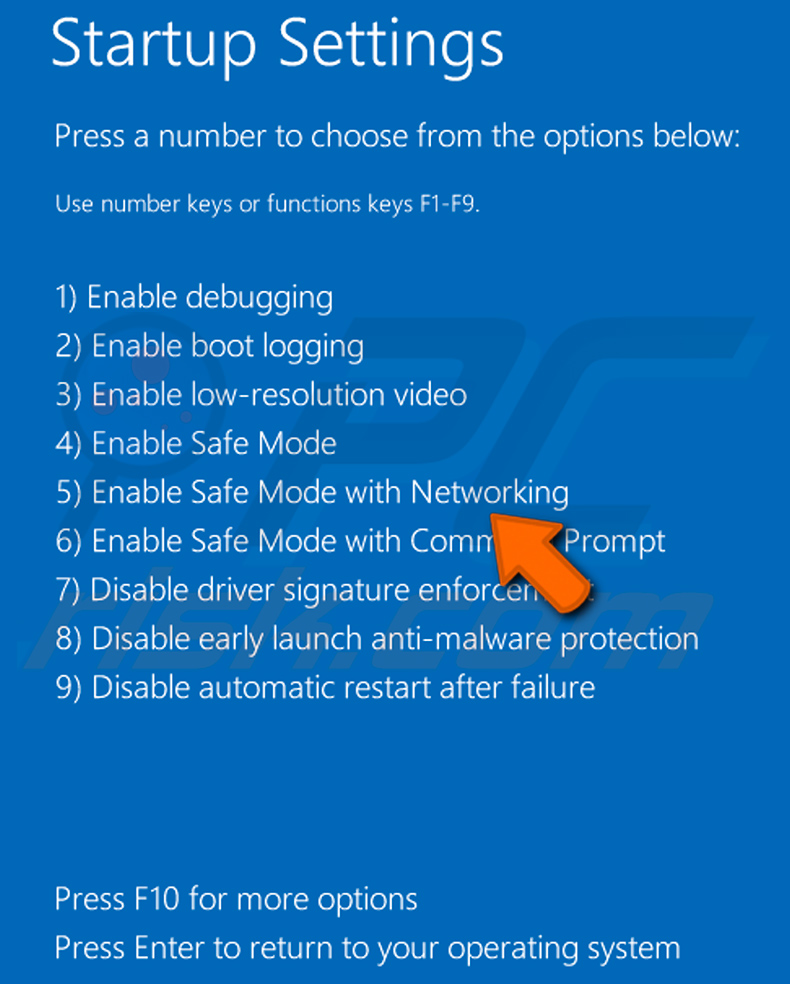

Usuarios de Windows 8: Inicie Windows 8 en Modo seguro con funciones de red - Vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de la búsqueda seleccione Configuración. Haga clic en Opciones avanzadas de inicio, en la ventana abierta "Configuración general del PC", seleccione Inicio avanzado.

Haga clic en el botón "Reiniciar ahora". Su ordenador se reiniciará en el "Menú de opciones avanzadas de inicio". Haga clic en el botón "Solucionar problemas" y, a continuación, en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haz clic en "Configuración de inicio".

Haz clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de Configuración de inicio. Pulsa F5 para arrancar en Modo seguro con funciones de red.

Vídeo que muestra cómo iniciar Windows 8 en "Modo seguro con funciones de red":

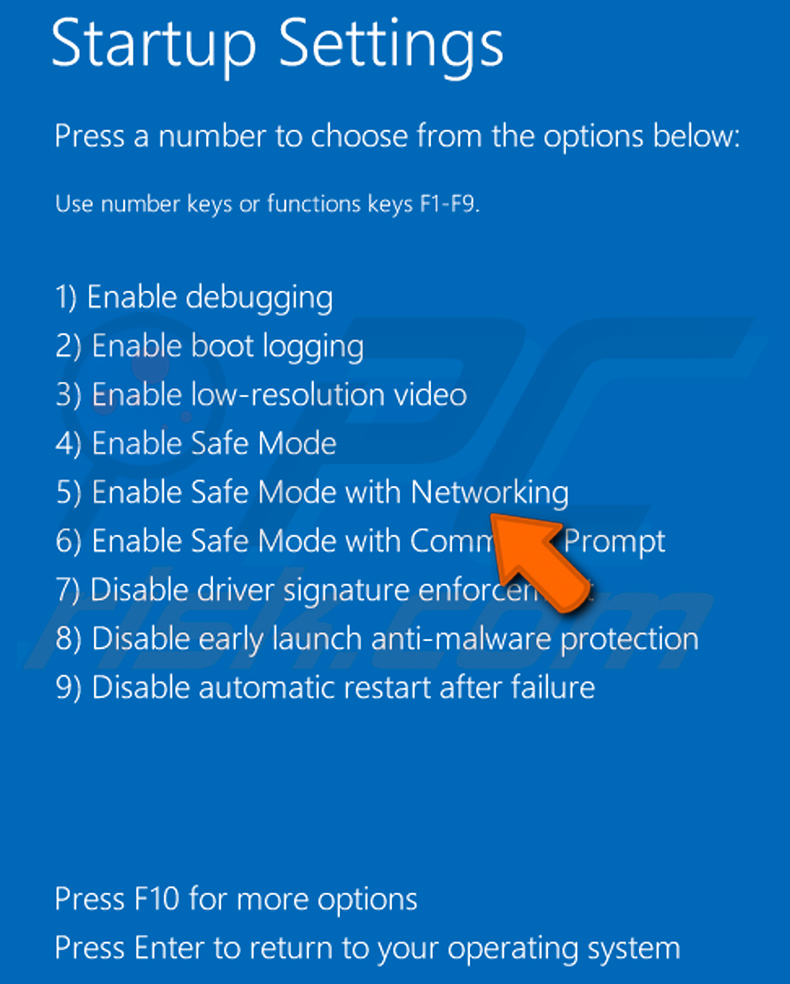

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de encendido. En el menú que se abre, haz clic en "Reiniciar" mientras mantienes pulsada la tecla "Mayúsculas" del teclado. En la ventana "Elegir una opción", haga clic en "Solucionar problemas" y, a continuación, seleccione "Opciones avanzadas".

En el menú de opciones avanzadas seleccione "Configuración de inicio" y haga clic en el botón "Reiniciar". En la siguiente ventana debes pulsar la tecla "F5" de tu teclado. Esto reiniciará su sistema operativo en modo seguro con conexión en red.

Vídeo que muestra cómo iniciar Windows 10 en "Modo seguro con funciones de red":

Extrae el archivo descargado y ejecuta el archivo Autoruns.exe.

Extrae el archivo descargado y ejecuta el archivo Autoruns.exe.

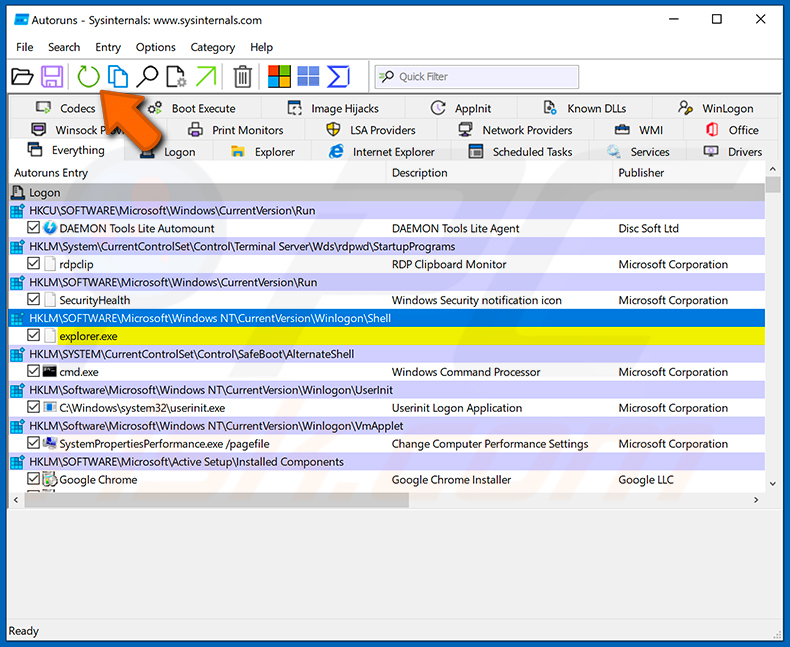

En la aplicación Autoruns, haz clic en "Opciones" en la parte superior y desmarca las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Tras este procedimiento, haz clic en el icono "Actualizar".

En la aplicación Autoruns, haz clic en "Opciones" en la parte superior y desmarca las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Tras este procedimiento, haz clic en el icono "Actualizar".

Compruebe la lista proporcionada por la aplicación Autoruns y localice el archivo malicioso que desea eliminar.

Compruebe la lista proporcionada por la aplicación Autoruns y localice el archivo malicioso que desea eliminar.

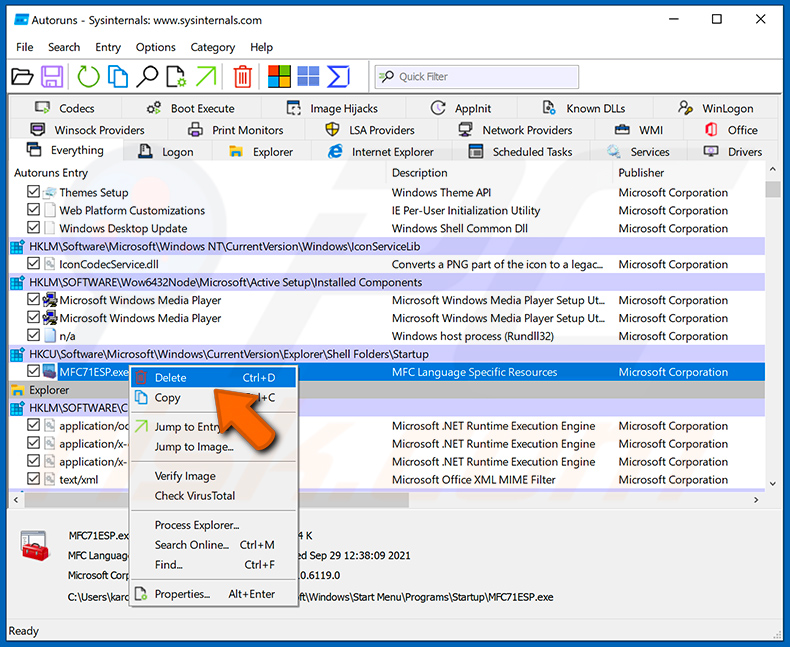

Anota su ruta completa y su nombre. Tenga en cuenta que algunos programas maliciosos ocultan nombres de procesos bajo nombres de procesos legítimos de Windows. En esta fase, es muy importante evitar eliminar archivos del sistema. Una vez localizado el programa sospechoso que desea eliminar, haga clic con el botón derecho del ratón sobre su nombre y seleccione "Eliminar".

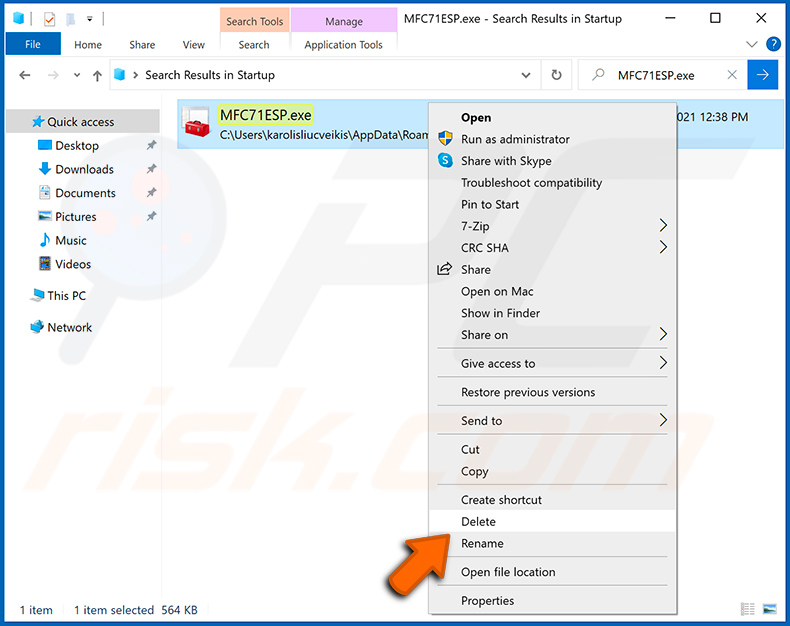

Después de eliminar el malware a través de la aplicación Autoruns (esto asegura que el malware no se ejecutará automáticamente en el próximo inicio del sistema), debe buscar el nombre del malware en su ordenador. Asegúrate de activar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre de archivo del malware, asegúrese de eliminarlo.

Reinicia el ordenador en modo normal. Siguiendo estos pasos debería eliminar cualquier malware de su ordenador. Tenga en cuenta que la eliminación manual de amenazas requiere conocimientos informáticos avanzados. Si no dispone de estos conocimientos, deje la eliminación de programas maliciosos en manos de programas antivirus y antimalware.

Es posible que estos pasos no funcionen con infecciones avanzadas de malware. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener tu ordenador seguro, instala las últimas actualizaciones del sistema operativo y utiliza software antivirus. Para asegurarte de que tu ordenador está libre de infecciones de malware, te recomendamos escanearlo con Combo Cleaner.

Preguntas frecuentes (FAQ)

Mi ordenador está infectado con el malware Warmcookie, ¿debo formatear mi dispositivo de almacenamiento para deshacerme de él?

La eliminación del malware rara vez requiere formateo.

¿Cuáles son los mayores problemas que puede causar el malware Warmcookie?

Los peligros que plantea una infección dependen de las capacidades del malware y de los objetivos de los ciberdelincuentes. Las amenazas asociadas a Warmcookie son variables, ya que este programa es una puerta trasera, un malware diseñado para causar infecciones en cadena (es decir, infiltrar software malicioso adicional). Por lo general, las infecciones de alto riesgo están relacionadas con la pérdida de datos, graves problemas de privacidad, pérdidas financieras y robo de identidad.

¿Cuál es el objetivo del malware Warmcookie?

El malware se utiliza principalmente con fines lucrativos. Sin embargo, los ciberdelincuentes también pueden utilizar este software para divertirse, realizar rencores personales, interrumpir procesos (por ejemplo, sitios, servicios, empresas, etc.), participar en hacktivismo y lanzar ataques con motivaciones políticas/geopolíticas.

¿Cómo se infiltró el malware Warmcookie en mi ordenador?

Se ha observado que Warmcookie se propaga activamente a través de campañas de spam por correo electrónico. Aparte del spam, otros métodos de proliferación de programas maliciosos ampliamente utilizados son las descargas no autorizadas, las estafas en línea, la publicidad maliciosa, las fuentes de descarga sospechosas (por ejemplo, sitios de programas gratuitos y de terceros, redes de intercambio P2P, etc.), los contenidos pirateados, las herramientas ilegales de activación de software ("cracks") y las actualizaciones falsas. Algunos programas maliciosos pueden autoproliferarse a través de redes locales y dispositivos de almacenamiento extraíbles.

¿Me protegerá Combo Cleaner del malware?

Sí, Combo Cleaner está diseñado para escanear ordenadores y eliminar todo tipo de amenazas. Puede detectar y eliminar la mayoría de las infecciones de malware conocidas. Cabe destacar que la ejecución de un análisis completo del sistema es crucial, ya que el software malicioso sofisticado tiende a esconderse en las profundidades de los sistemas.

▼ Mostrar discusión.