Cómo eliminar el G700 RAT (Remote Access Trojan) de tu Android

![]() Escrito por Tomas Meskauskas el

Escrito por Tomas Meskauskas el

¿Qué tipo de malware es G700?

G700 es un troyano de acceso remoto (RAT) con versiones escritas en los lenguajes de programación Java y C#. Este malware dirigido a Android es una variante avanzada del CraxsRAT. G700 es un programa multifuncional con amplias capacidades de robo de datos, espionaje y robo financiero.

Visión general del malware G700

G700 es un RAT de gama alta y, como la mayoría de los programas maliciosos dirigidos a dispositivos Android, aprovecha los Servicios de Accesibilidad para sus nefastos objetivos. Los Servicios de Accesibilidad de Android proporcionan ayuda adicional en la interacción con el dispositivo (por ejemplo, lectura de la pantalla, simulación de la pantalla táctil/teclado, etc.) a los usuarios que la necesitan. Por lo tanto, al abusar de estos servicios, el malware obtiene todas sus capacidades.

G700 escala sus privilegios y utiliza varios permisos (por ejemplo, almacenamiento del dispositivo, localización, contactos, SMS, llamadas, etc.) para facilitar sus actividades maliciosas. El troyano puede eludir ciertos procesos de soluciones antivirus, evadiendo así su detección.

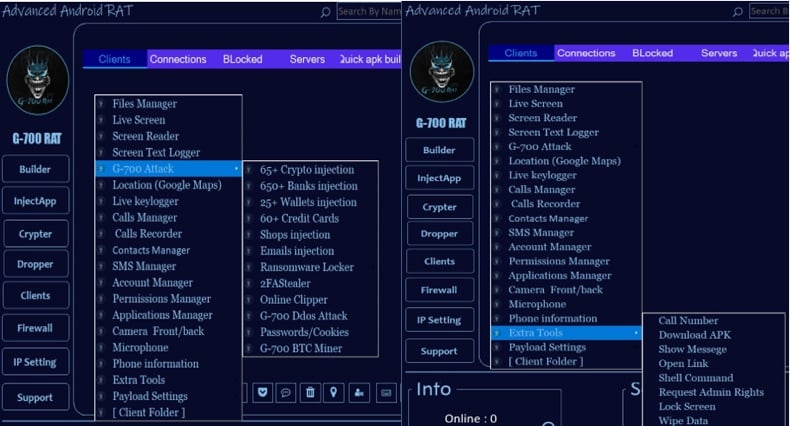

Como se mencionó en la introducción, la RAT tiene muchas funcionalidades. G700 puede recopilar información sobre el dispositivo infectado (incluidos datos de geolocalización), así como gestionar y robar los archivos de las víctimas. Posee capacidades de tipo spyware, como la grabación de vídeo a través de las cámaras frontal y trasera y de audio a través del micrófono, e incluso puede retransmitir en directo la pantalla del dispositivo.

El troyano puede gestionar contactos, llamadas y mensajes de texto. Es capaz de interceptar SMS y ocultarlos; esto es particularmente útil para recopilar datos como OTPs (contraseñas de un solo uso) y códigos 2FA/MFA (autenticación de dos/múltiples factores). Dado que este programa puede enviar mensajes de texto y realizar llamadas, podría utilizarse como malware de Toll Fraud, aunque no hay pruebas de que se haya utilizado de esta manera.

Además, G700 puede registrar las pulsaciones del teclado. Otra forma en que este RAT recopila datos es mediante ataques de superposición, es decir, utilizando pantallas de phishing que parecen idénticas a las de aplicaciones legítimas para registrar información sensible.

De este modo, G700 puede robar las credenciales de inicio de sesión de varias cuentas y números de tarjetas de crédito, que las propias víctimas introducen en lo que creen que son interfaces de servicios/software auténticos. Se sabe que este troyano se ha utilizado para lanzar ataques de superposición que buscan información asociada a plataformas de comercio electrónico (tiendas online), correos electrónicos, aplicaciones bancarias y monederos de criptomonedas.

G700 también tiene una función similar a la de los clippers. En las transacciones en curso, puede sustituir las direcciones de las criptocarteras de los destinatarios por las de los ciberdelincuentes y, mientras se lleva a cabo esta actividad, el malware puede mostrar una página fraudulenta de Binance.

El RAT puede ocultar sus actividades presentando una falsa pantalla de actualización de software que impide cualquier interacción del usuario. Es más, G700 puede utilizarse para desplegar ransomware en el dispositivo de la víctima.

Hay que mencionar que los desarrolladores de malware a menudo mejoran su software y sus metodologías. Por lo tanto, las posibles iteraciones futuras de G700 podrían tener funcionalidades y características adicionales o diferentes.

En resumen, la presencia de software como G700 en los dispositivos puede dar lugar a múltiples infecciones del sistema, graves problemas de privacidad, pérdidas financieras y robo de identidad.

| Nombre | G700 malware |

| Tipo de amenaza | Malware para Android, aplicación maliciosa, troyano de acceso remoto, herramienta de administración remota, RAT. |

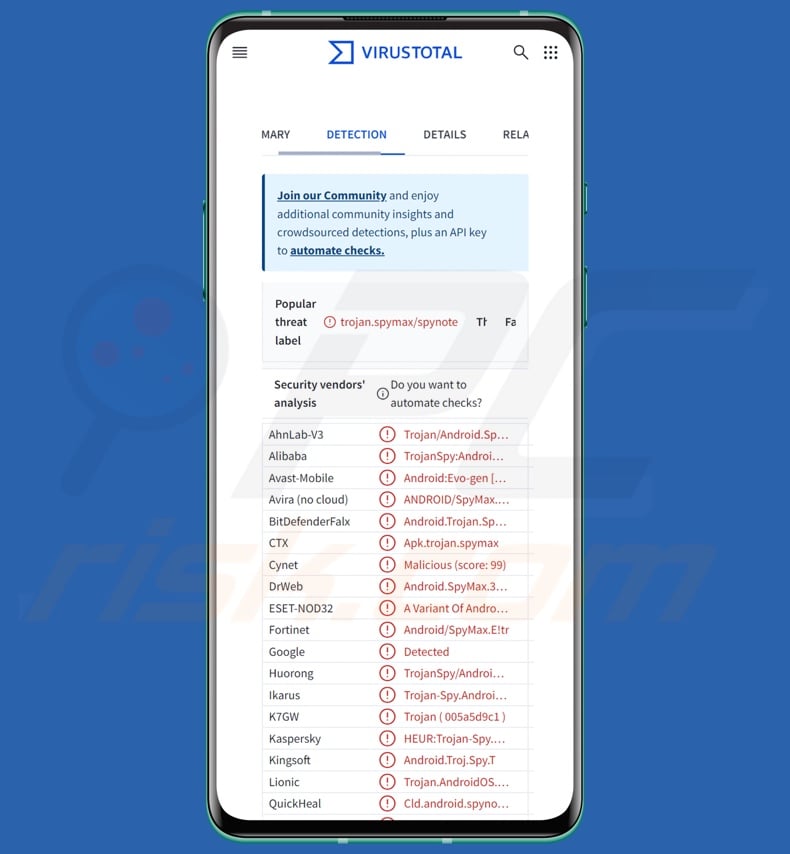

| Nombres de detección | Avast-Mobile (Android:Evo-gen [Trj]), DrWeb (Android.SpyMax.37.origin), ESET-NOD32 (Una variante de Android/Spy.SpyMax.T), Kaspersky (HEUR:Trojan-Spy.AndroidOS.SpyNote.bv), Lista completa (VirusTotal) |

| Síntomas | El dispositivo funciona con lentitud, los ajustes del sistema se modifican sin permiso del usuario, aparecen aplicaciones dudosas y el consumo de datos y batería aumenta considerablemente. |

| Métodos de distribución | Archivos adjuntos de correo electrónico infectados, anuncios maliciosos en línea, ingeniería social, aplicaciones engañosas, sitios web fraudulentos. |

| Daños | Robo de información personal (mensajes privados, nombres de usuario/contraseñas, etc.), disminución del rendimiento del dispositivo, la batería se agota rápidamente, disminución de la velocidad de Internet, grandes pérdidas de datos, pérdidas monetarias, robo de identidad (las aplicaciones maliciosas podrían abusar de las aplicaciones de comunicación). |

| Eliminación de Malware (Android) | Para eliminar posibles infecciones de malware, escanee su dispositivo móvil con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. |

Ejemplos de troyanos de acceso remoto

BingoMod, Rafel, Joker, y VajraSpy son sólo algunos de nuestros últimos artículos sobre RAT específicos de Android. Los troyanos de acceso remoto suelen ser herramientas increíblemente versátiles, con funciones que van desde el espionaje al robo de datos.

Sin embargo, independientemente de cómo funcione un software malicioso, su presencia en un sistema pone en peligro la integridad del dispositivo y la seguridad del usuario. Por lo tanto, todas las amenazas deben eliminarse inmediatamente tras su detección.

¿Cómo se infiltró G700 en mi dispositivo?

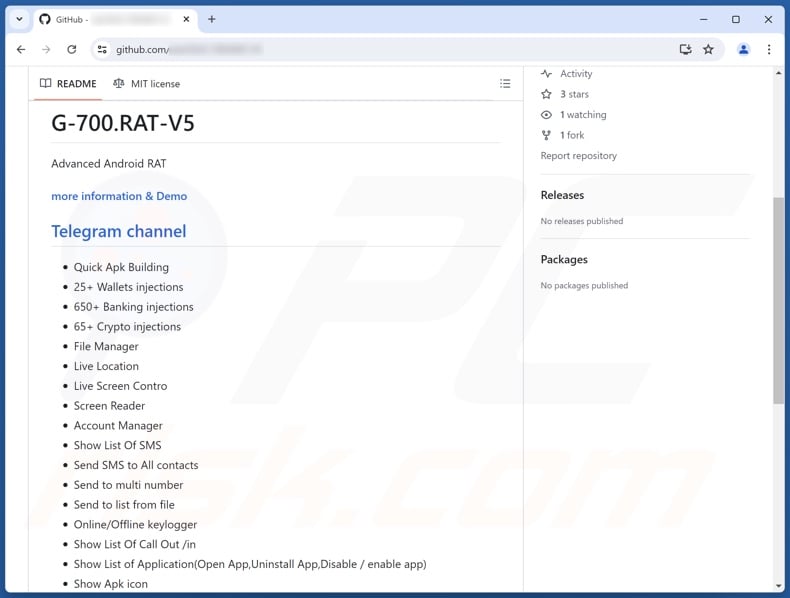

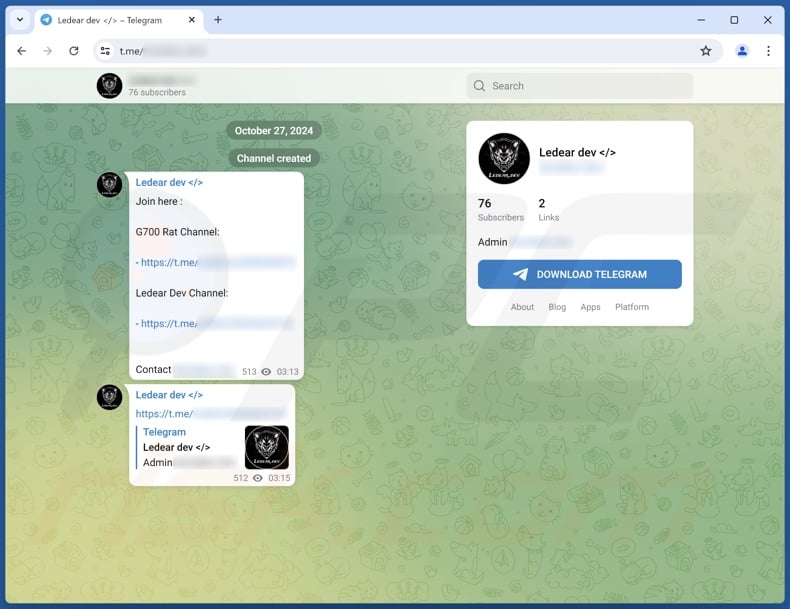

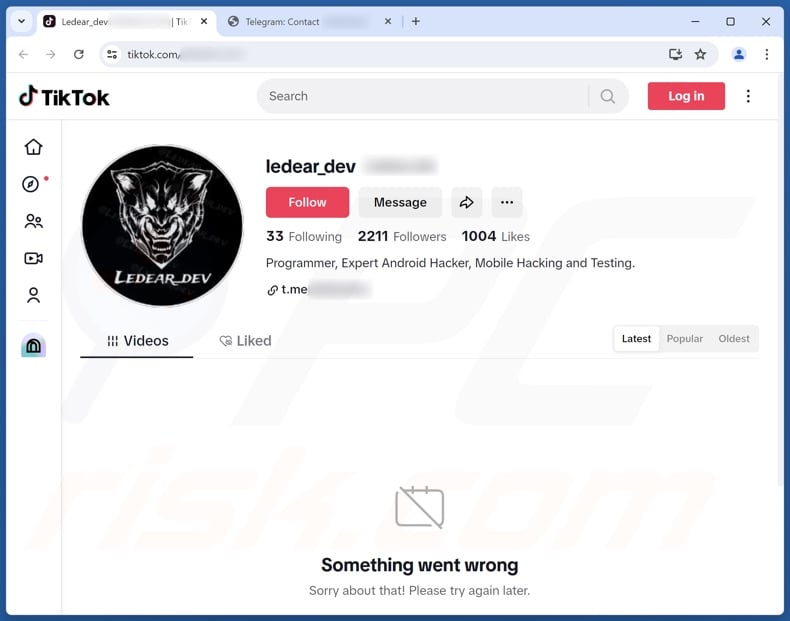

Se ha observado que G700 está siendo promocionado por sus desarrolladores a través de múltiples canales, como GitHub, Telegram y TikTok. Estos ciberdelincuentes ofrecen sus productos maliciosos de forma gratuita y a la venta. Como G700 puede estar en posesión de varios grupos e individuos, la forma en que se propaga puede variar enormemente.

Se ha observado la proliferación de este RAT a través de páginas falsas de Google Play Store. Sin embargo, otros métodos no son improbables. El software malicioso suele camuflarse o empaquetarse con programas/medios ordinarios. Las técnicas de phishing e ingeniería social son habituales en la distribución de programas maliciosos.

Entre los métodos de proliferación más comunes se encuentran las descargas no autorizadas (drive-by downloads), las estafas en línea, las fuentes de descarga poco fiables (por ejemplo, sitios web de alojamiento de archivos gratuitos, redes de intercambio P2P, tiendas de aplicaciones de terceros, etc.), los archivos adjuntos o enlaces maliciosos en spam (por ejemplo, correos electrónicos, SMS, mensajes de texto, mensajes multimedia, publicaciones en redes sociales, etc.), las herramientas ilegales de activación de software ("cracks") y las actualizaciones falsas.

Además, algunos programas maliciosos pueden autoinstalarse a través de redes locales y dispositivos de almacenamiento extraíbles (por ejemplo, discos duros externos, memorias USB, etc.).

¿Cómo evitar la instalación de programas maliciosos?

Recomendamos encarecidamente investigar el software antes de descargarlo/comprarlo, leyendo las condiciones y los comentarios de expertos/usuarios, comprobando los permisos necesarios, verificando la legitimidad del desarrollador, etc. Todas las descargas deben realizarse desde canales oficiales y fiables. El software debe activarse y actualizarse utilizando funciones/herramientas proporcionadas por desarrolladores genuinos, ya que los adquiridos a terceros pueden contener malware.

Otra recomendación es estar alerta al navegar, ya que en Internet abundan los contenidos falsos y peligrosos. Los correos electrónicos entrantes y otros mensajes deben abordarse con precaución. No se deben abrir los archivos adjuntos o enlaces encontrados en correos sospechosos, ya que pueden ser maliciosos.

Hay que insistir en la importancia de tener instalado y actualizado un antivirus de confianza. Los programas de seguridad deben utilizarse para realizar escaneos regulares del sistema y eliminar las amenazas/problemas detectados.

Captura de pantalla del panel de administración de G700 RAT (fuente de la imagen: Cyfirma):

Captura de pantalla de G700 RAT promocionada en GitHub:

Captura de pantalla de G700 RAT promocionada en Telegram:

Captura de pantalla de la cuenta de TikTok del desarrollador de G700 RAT:

Menú rápido:

- Introducción

- ¿Cómo eliminar el historial de navegación del navegador web Chrome?

- ¿Cómo desactivar las notificaciones del navegador Chrome?

- ¿Cómo reiniciar el navegador web Chrome?

- ¿Cómo borrar el historial de navegación del navegador web Firefox?

- ¿Cómo desactivar las notificaciones del navegador Firefox?

- ¿Cómo reiniciar el navegador web Firefox?

- ¿Cómo desinstalar aplicaciones potencialmente no deseadas y/o maliciosas?

- ¿Cómo arrancar el dispositivo Android en "Modo Seguro"?

- ¿Cómo comprobar el uso de la batería de varias aplicaciones?

- ¿Cómo comprobar el uso de datos de varias aplicaciones?

- ¿Cómo instalar las últimas actualizaciones de software?

- ¿Cómo restablecer el sistema a su estado por defecto?

- ¿Cómo desactivar las aplicaciones que tienen privilegios de administrador?

Elimina el historial de navegación del navegador web Chrome:

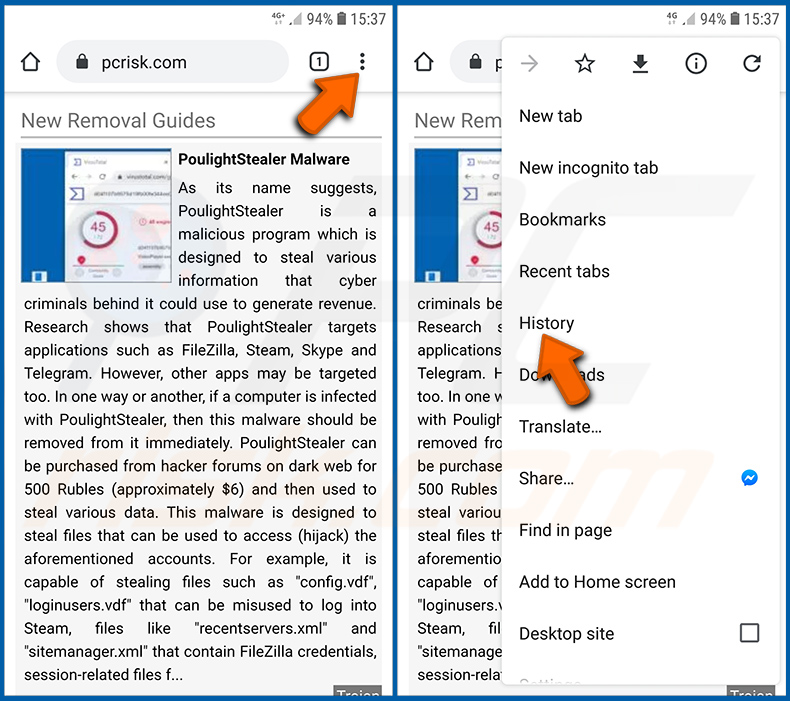

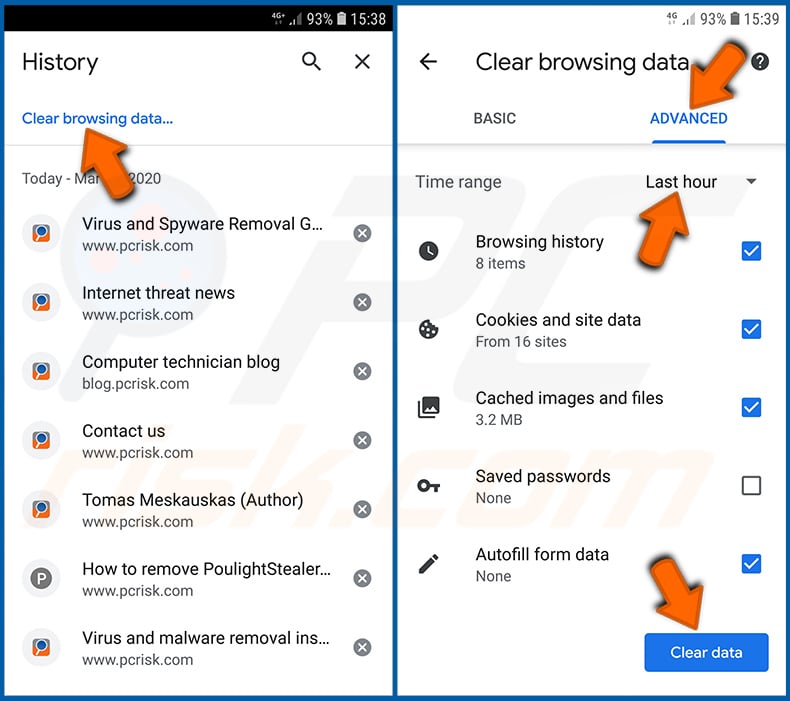

Pulsa el botón "Menú" (tres puntos en la esquina superior derecha de la pantalla) y selecciona "Historial" en el menú desplegable que se abre.

Toca "Borrar datos de navegación", selecciona la pestaña "AVANZADO", elige el intervalo de tiempo y los tipos de datos que deseas eliminar y toca "Borrar datos".

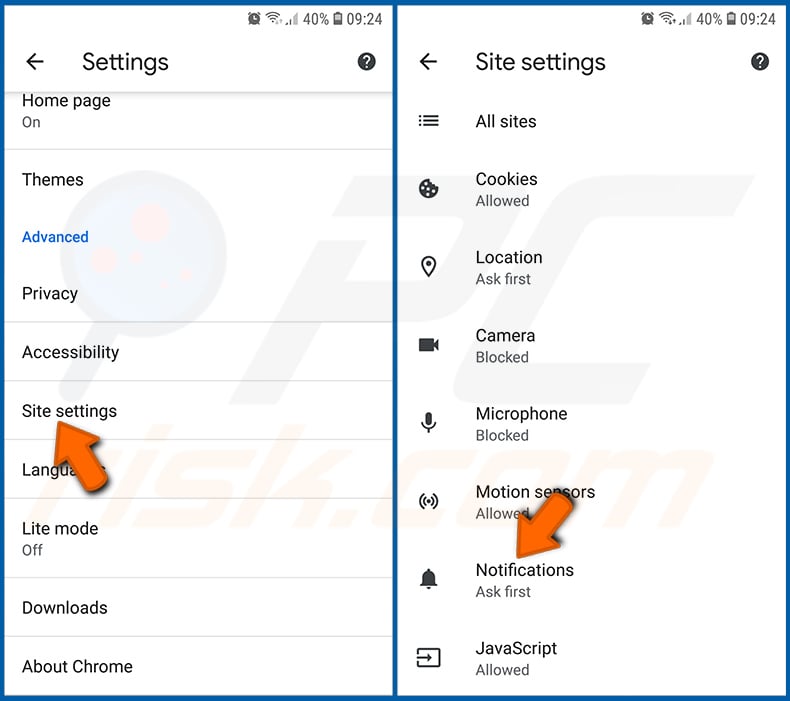

Desactivar las notificaciones del navegador en el navegador web Chrome:

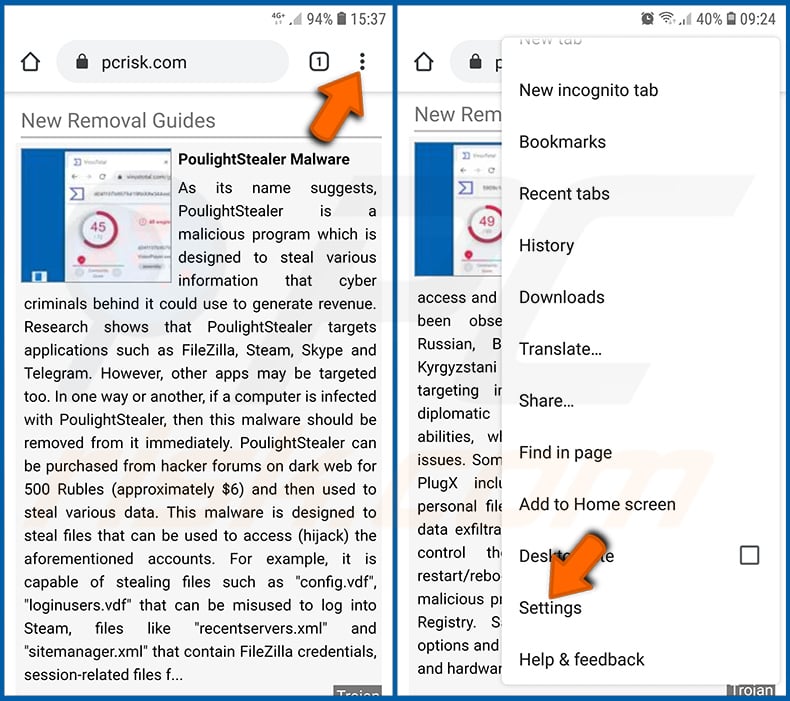

Pulse el botón "Menú" (tres puntos en la esquina superior derecha de la pantalla) y seleccione "Configuración" en el menú desplegable que se abre.

Desplácese hacia abajo hasta que vea la opción "Configuración del sitio" y tóquela. Desplácese hacia abajo hasta que vea la opción "Notificaciones" y púlsela.

Busque los sitios web que envían notificaciones al navegador, pulse sobre ellos y haga clic en "Borrar y restablecer". Esto eliminará los permisos concedidos a estos sitios web para enviar notificaciones. Sin embargo, si vuelves a visitar el mismo sitio, es posible que te vuelva a pedir permiso. Puede elegir si desea conceder estos permisos o no (si decide rechazarlos, el sitio web pasará a la sección "Bloqueado" y ya no le pedirá el permiso).

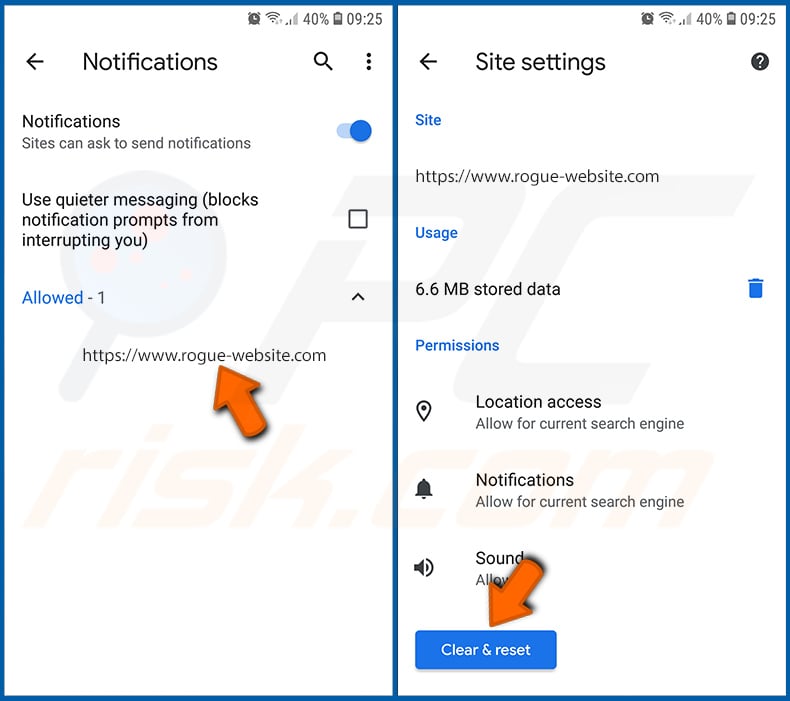

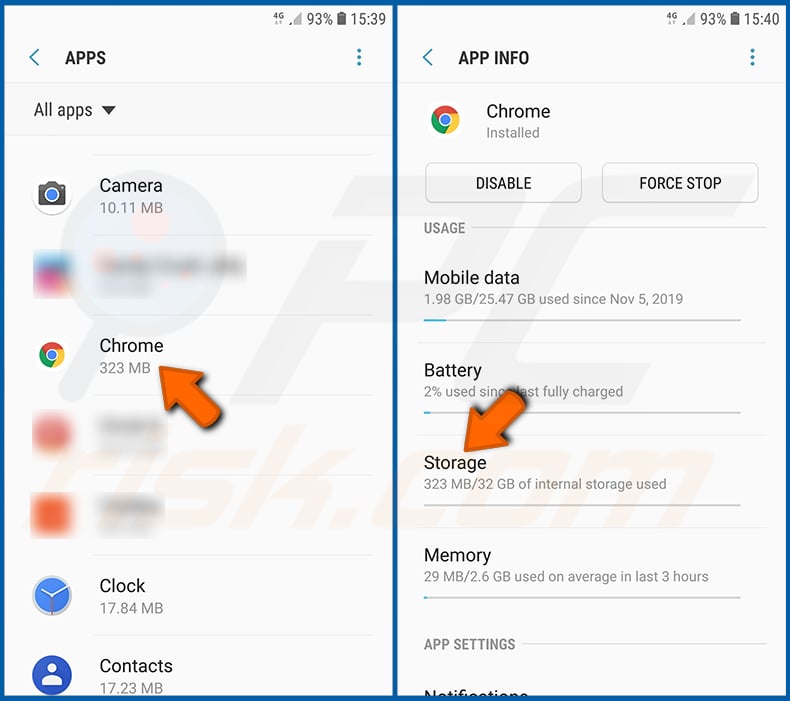

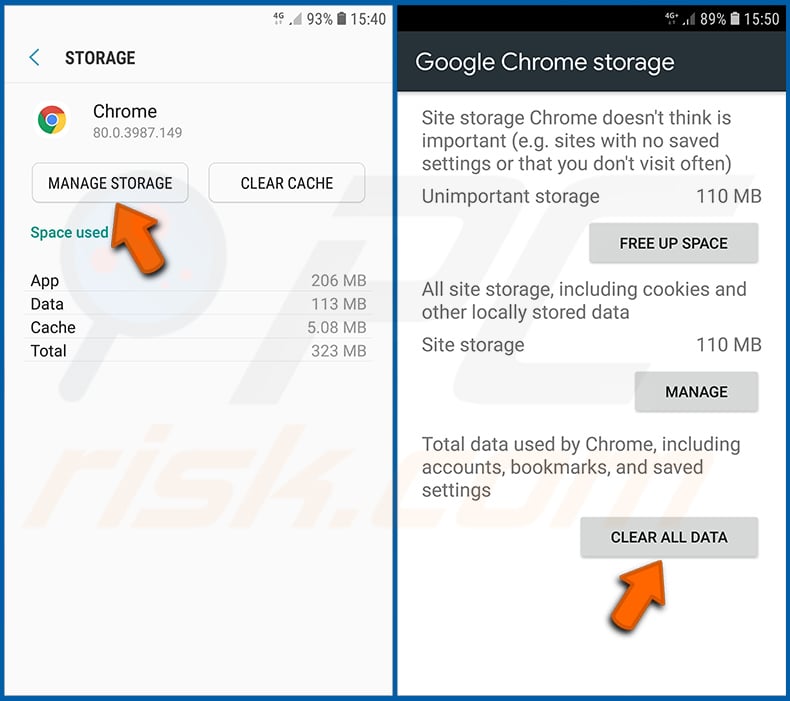

Reinicia el navegador web Chrome:

Vaya a "Configuración", desplácese hacia abajo hasta que vea "Aplicaciones" y pulse sobre ella.

Desplácese hacia abajo hasta que encuentre la aplicación "Chrome", selecciónela y pulse la opción "Almacenamiento".

Pulse "ADMINISTRAR ALMACENAMIENTO", luego "BORRAR TODOS LOS DATOS" y confirme la acción pulsando "OK". Tenga en cuenta que al restablecer el navegador se eliminarán todos los datos almacenados en él. Esto significa que se eliminarán todos los inicios de sesión/contraseñas guardados, el historial de navegación, los ajustes no predeterminados y otros datos. También tendrás que volver a iniciar sesión en todos los sitios web.

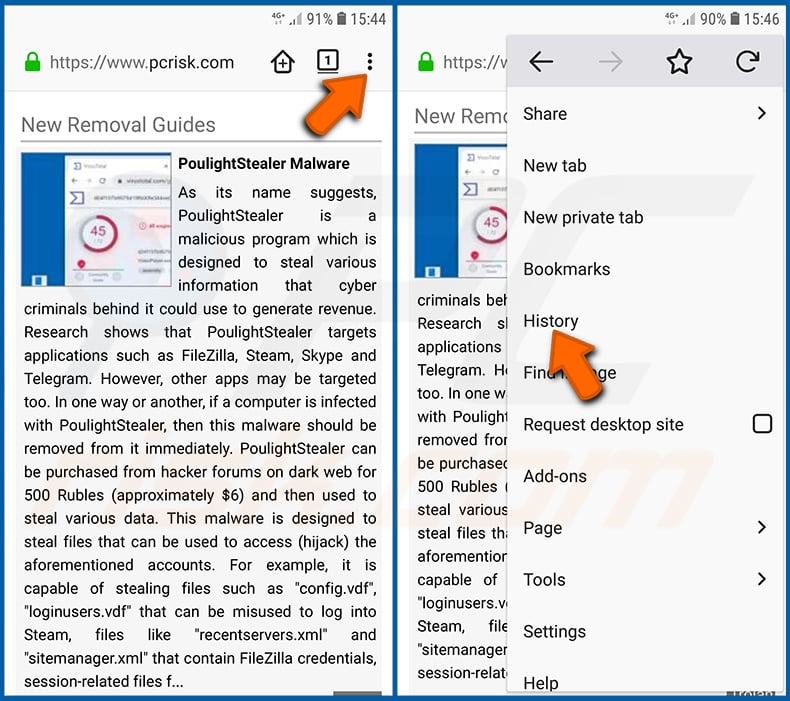

Eliminar el historial de navegación del navegador web Firefox:

Pulsa el botón "Menú" (tres puntos en la esquina superior derecha de la pantalla) y selecciona "Historial" en el menú desplegable que se abre.

Desplázate hacia abajo hasta que veas "Borrar datos privados" y tócalo. Seleccione los tipos de datos que desea eliminar y pulse "BORRARDATOS".

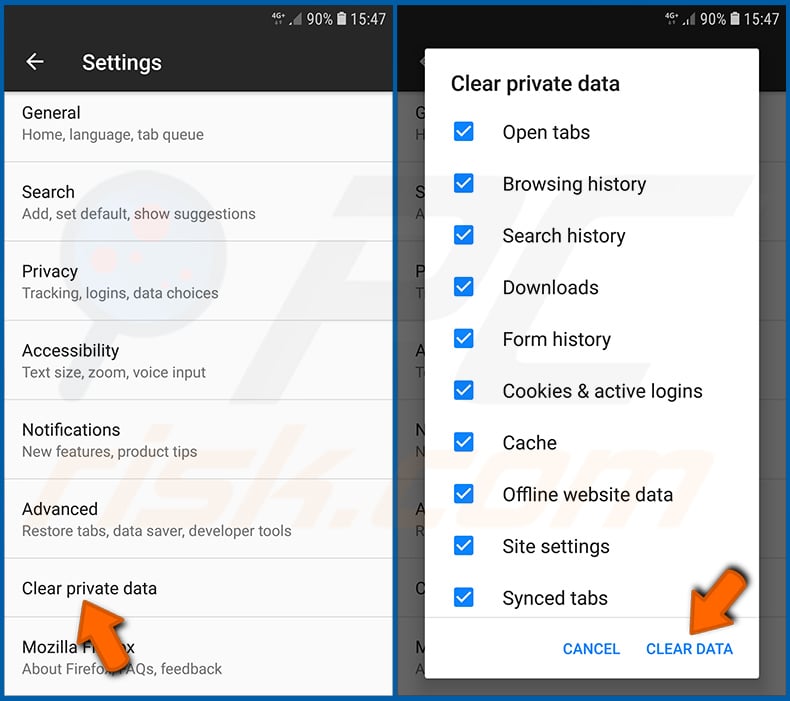

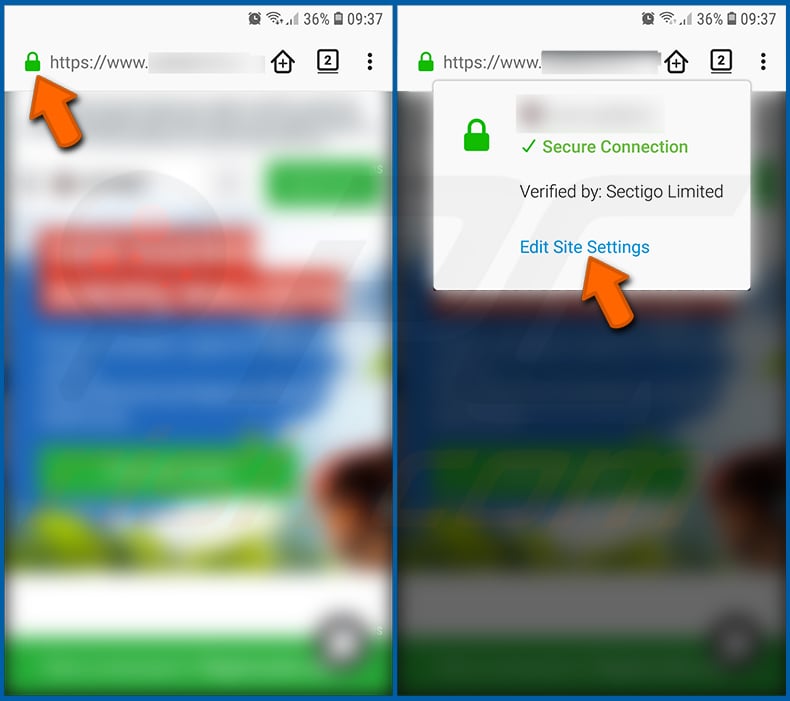

Desactivar las notificaciones del navegador en el navegador web Firefox:

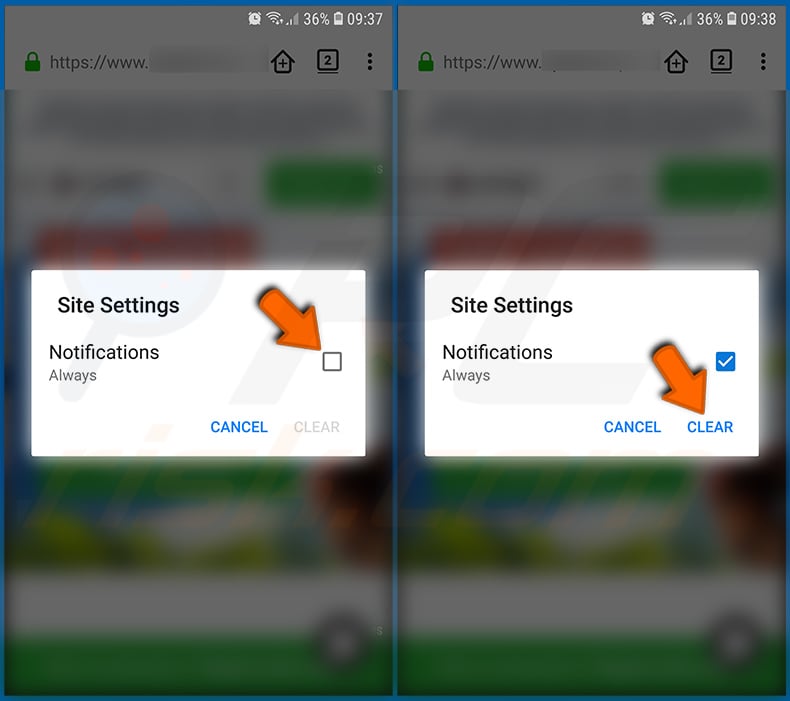

Visite el sitio web que envía las notificaciones del navegador, pulse el icono que aparece a la izquierda de la barra de URL (el icono no será necesariamente un "candado") y seleccione "Editar configuración del sitio".

En la ventana emergente que se abre, seleccione la opción "Notificaciones" y pulse "BORRAR".

Reinicia el navegador web Firefox:

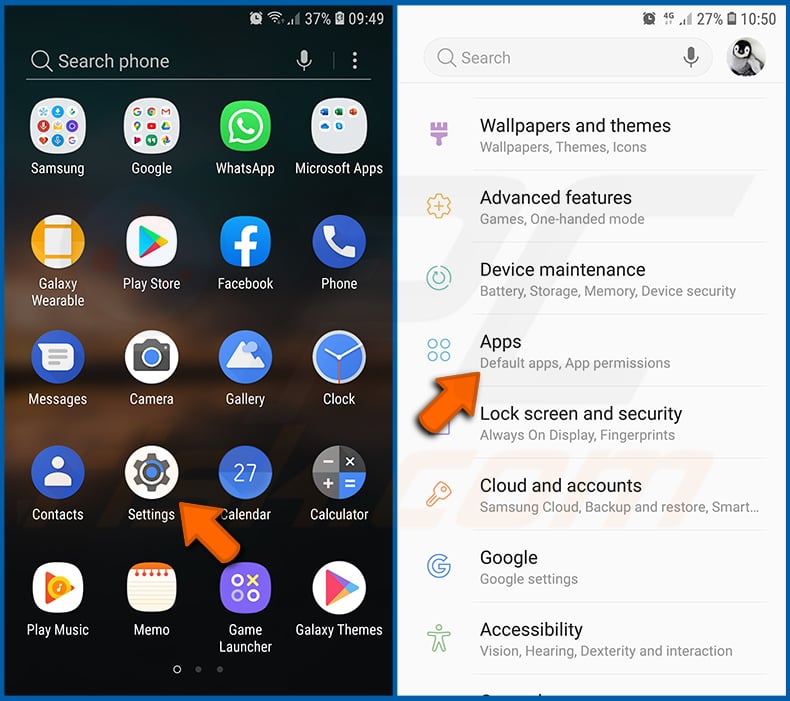

Ve a "Configuración", desplázate hacia abajo hasta que veas "Aplicaciones" y tócalo.

Desplázate hacia abajo hasta que encuentres la aplicación "Firefox", selecciónala y pulsa la opción "Almacenamiento".

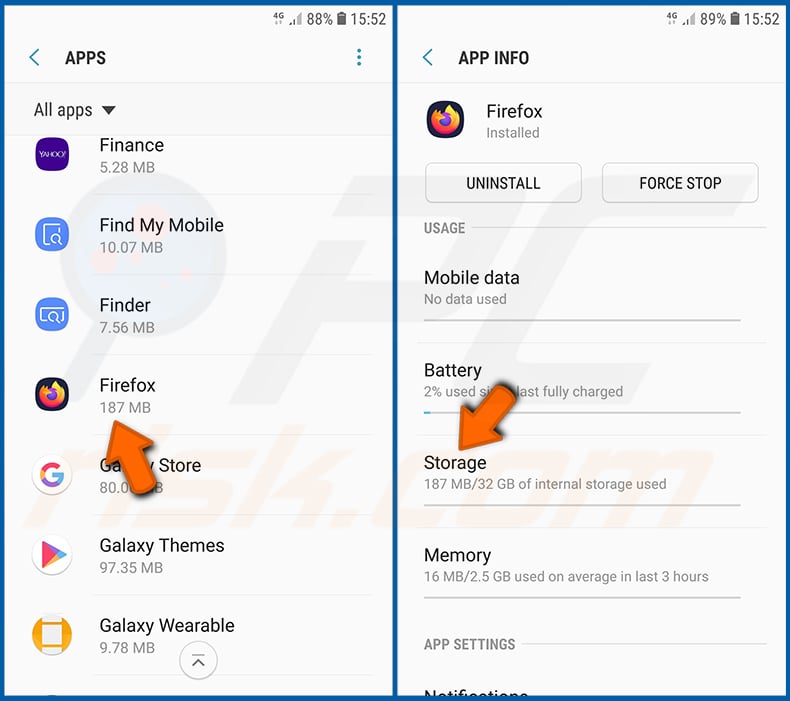

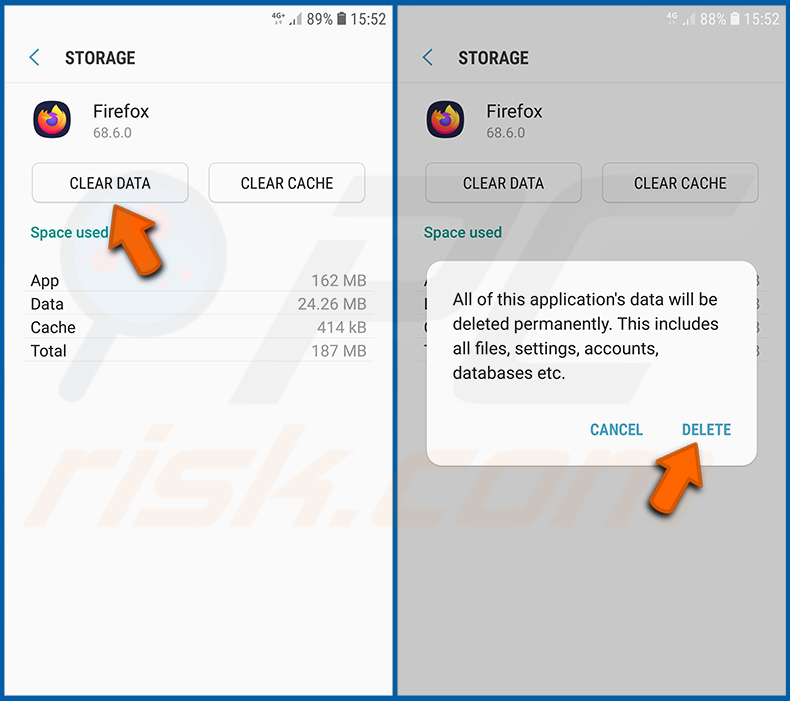

Pulse "BORRAR DATOS" y confirme la acción pulsando "BORRAR". Tenga en cuenta que al restablecer el navegador se eliminarán todos los datos almacenados en él. Esto significa que se eliminarán todos los inicios de sesión/contraseñas guardados, el historial de navegación, los ajustes no predeterminados y otros datos. También tendrás que volver a iniciar sesión en todos los sitios web.

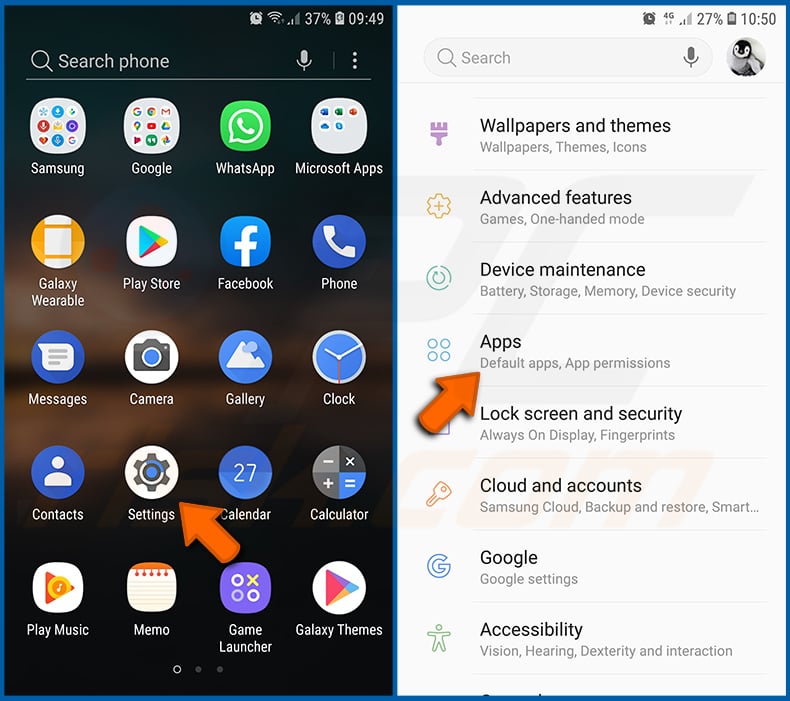

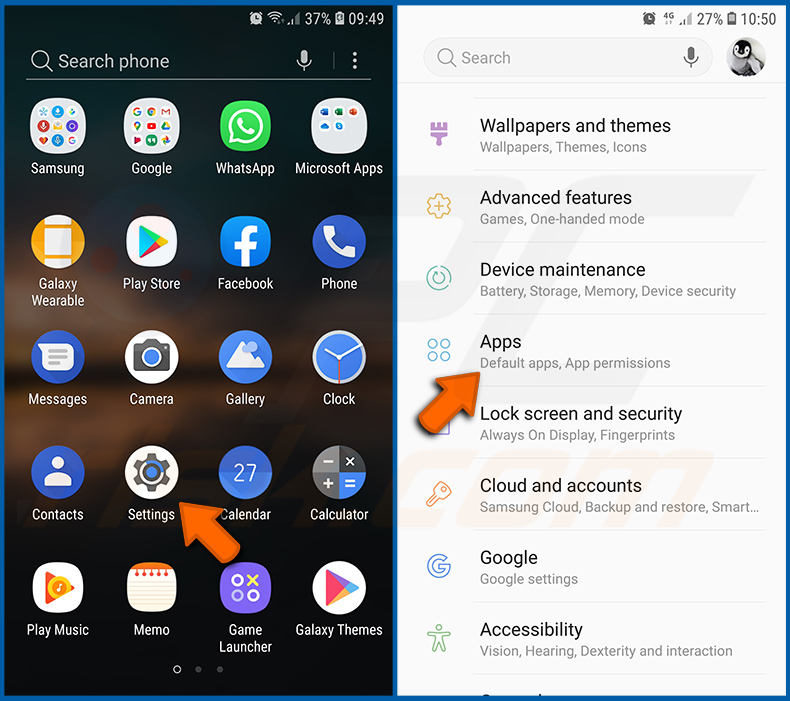

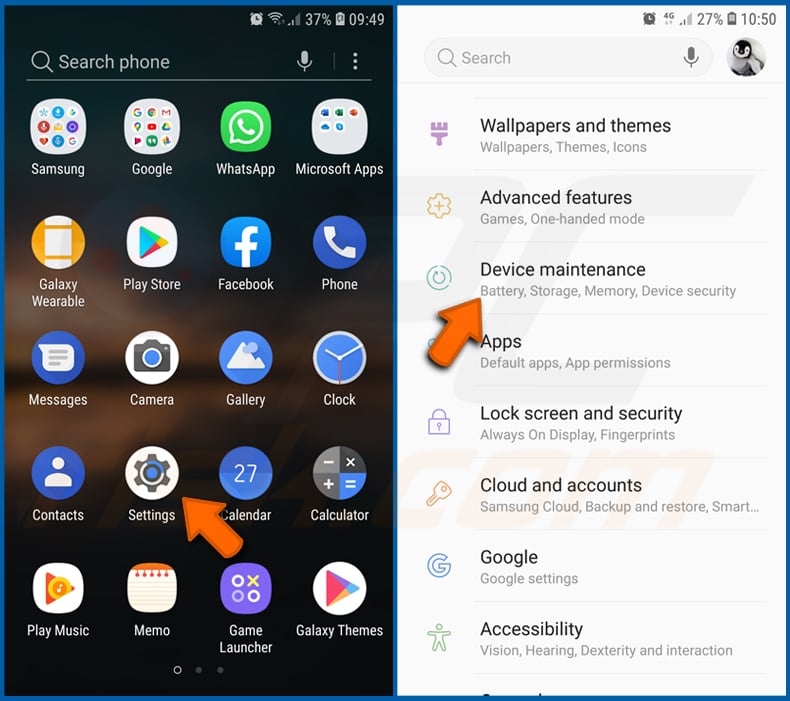

Desinstale las aplicaciones potencialmente no deseadas y/o maliciosas:

Vaya a "Ajustes", desplácese hacia abajo hasta que vea "Aplicaciones" y pulse sobre ella.

Desplácese hacia abajo hasta que vea una aplicación potencialmente no deseada y/o maliciosa, selecciónela y pulse "Desinstalar". Si, por alguna razón, no puede eliminar la aplicación seleccionada (por ejemplo, aparece un mensaje de error), pruebe a utilizar el "Modo seguro".

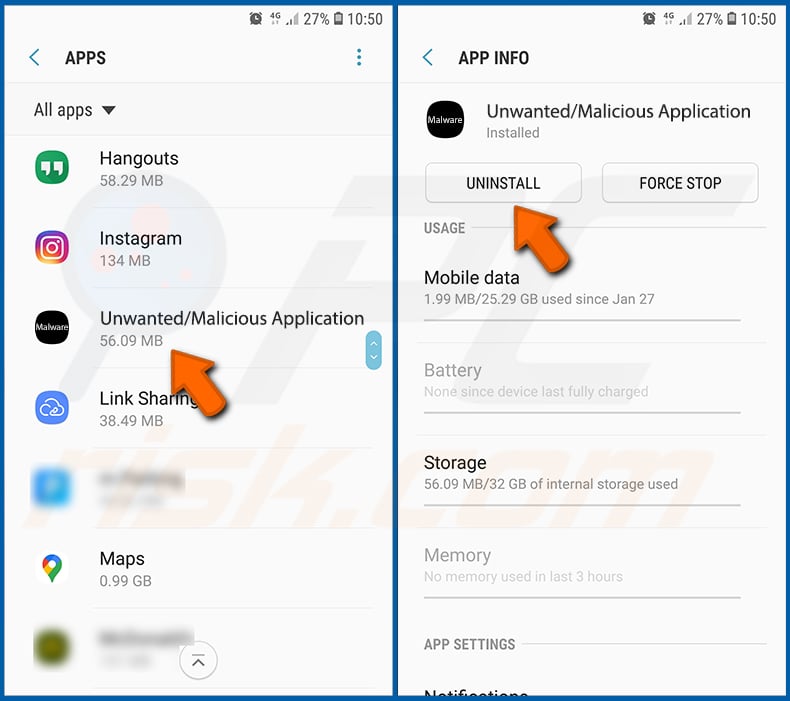

Arrancar el dispositivo Android en "Modo Seguro":

El "Modo Seguro" en el sistema operativo Android desactiva temporalmente la ejecución de todas las aplicaciones de terceros. Utilizar este modo es una buena forma de diagnosticar y solucionar diversos problemas (por ejemplo, eliminar aplicaciones maliciosas que impiden a los usuarios hacerlo cuando el dispositivo funciona "normalmente").

Pulse el botón"Encendido" y manténgalo pulsado hasta que aparezca la pantalla"Apagado". Pulsa el icono "Apagar" y mantenlo pulsado. Después de unos segundos aparecerá la opción"Modo Seguro" y podrás ejecutarlo reiniciando el dispositivo.

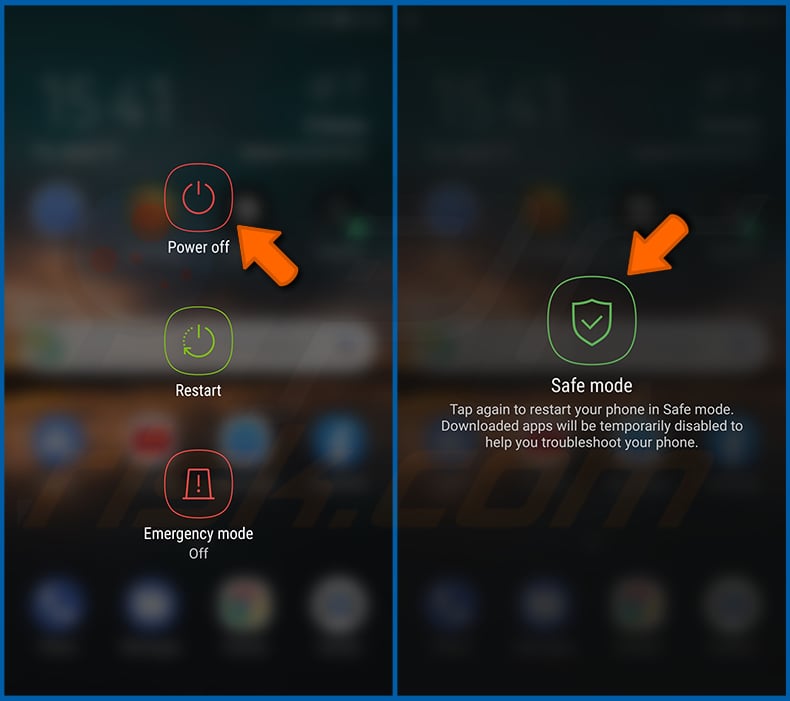

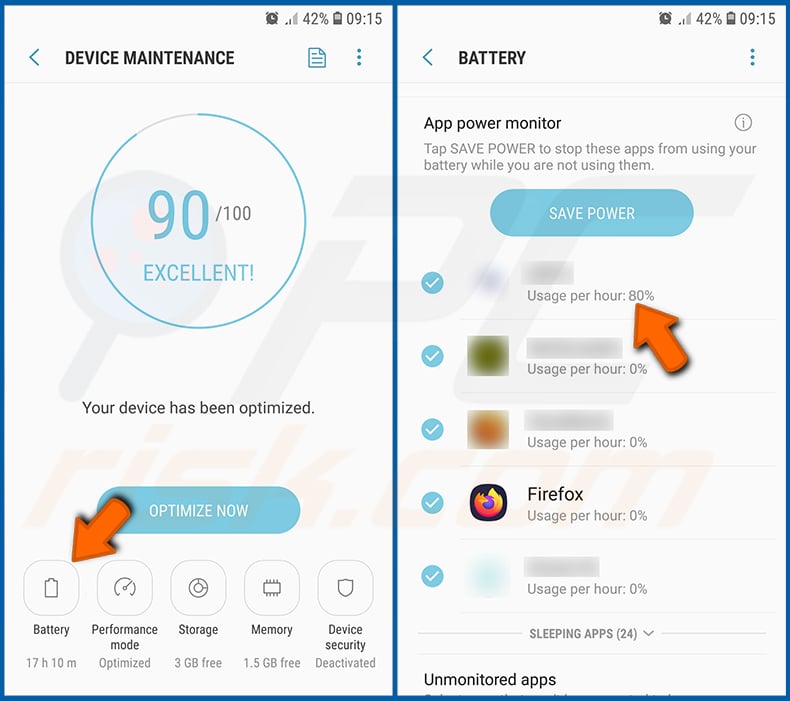

Comprueba el uso de la batería de varias aplicaciones:

Ve a"Ajustes", desplázate hacia abajo hasta que veas"Mantenimiento del dispositivo" y tócalo.

Toca"Batería" y comprueba el uso de cada aplicación. Las aplicaciones legítimas/genuinas están diseñadas para utilizar la menor energía posible con el fin de ofrecer la mejor experiencia de usuario y ahorrar energía. Por lo tanto, un uso elevado de la batería puede indicar que la aplicación es maliciosa.

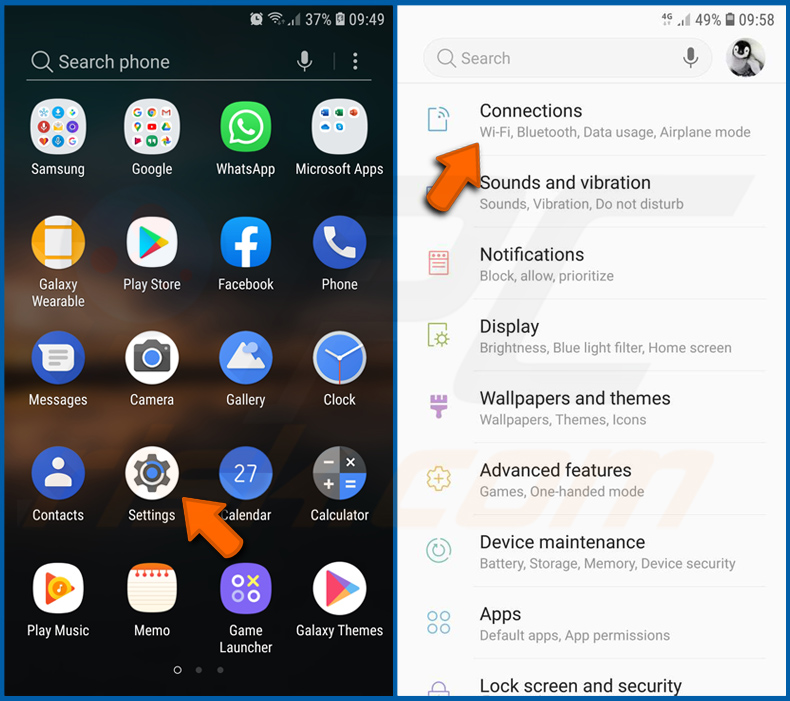

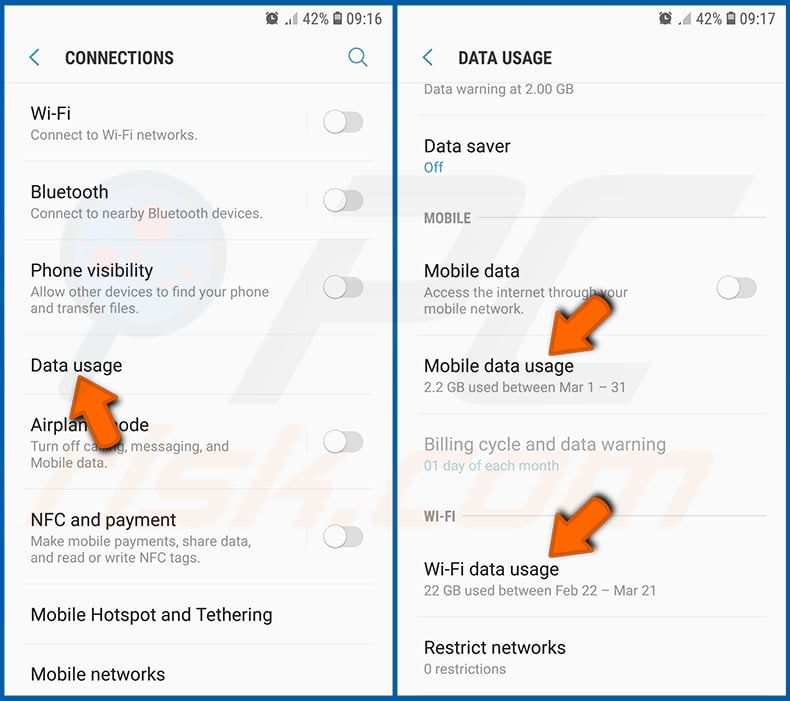

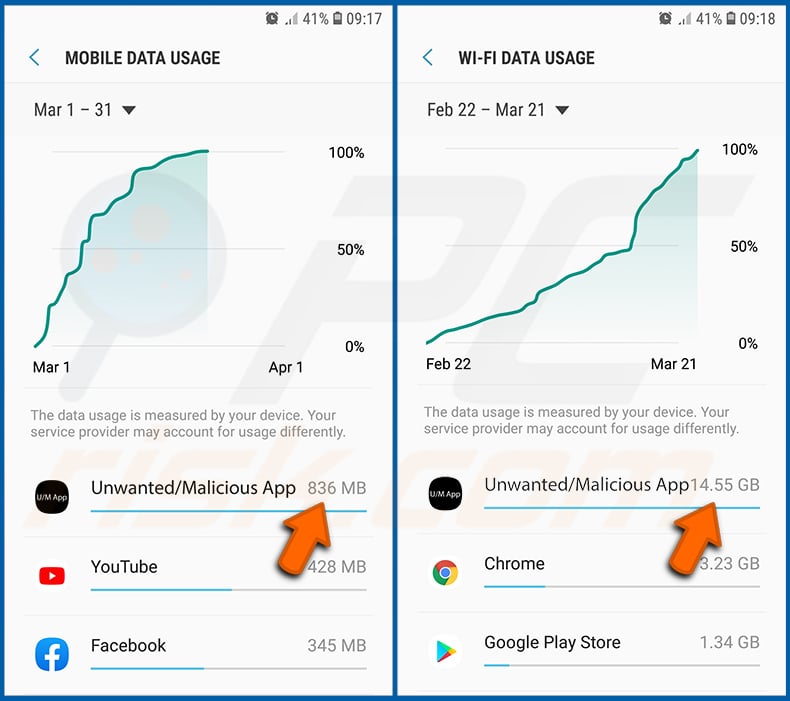

Comprueba el uso de datos de varias aplicaciones:

Ve a"Ajustes", desplázate hacia abajo hasta que veas"Conexiones" y tócalo.

Desplácese hacia abajo hasta que vea"Uso de datos" y seleccione esta opción. Al igual que con la batería, las aplicaciones legítimas/genuinas están diseñadas para minimizar el uso de datos tanto como sea posible. Esto significa que un uso excesivo de datos puede indicar la presencia de una aplicación maliciosa. Tenga en cuenta que algunas aplicaciones maliciosas pueden estar diseñadas para funcionar únicamente cuando el dispositivo está conectado a una red inalámbrica. Por este motivo, debes comprobar el uso de datos tanto en el móvil como en la red Wi-Fi.

Si encuentras una aplicación que consume muchos datos aunque nunca la utilices, te recomendamos encarecidamente que la desinstales lo antes posible.

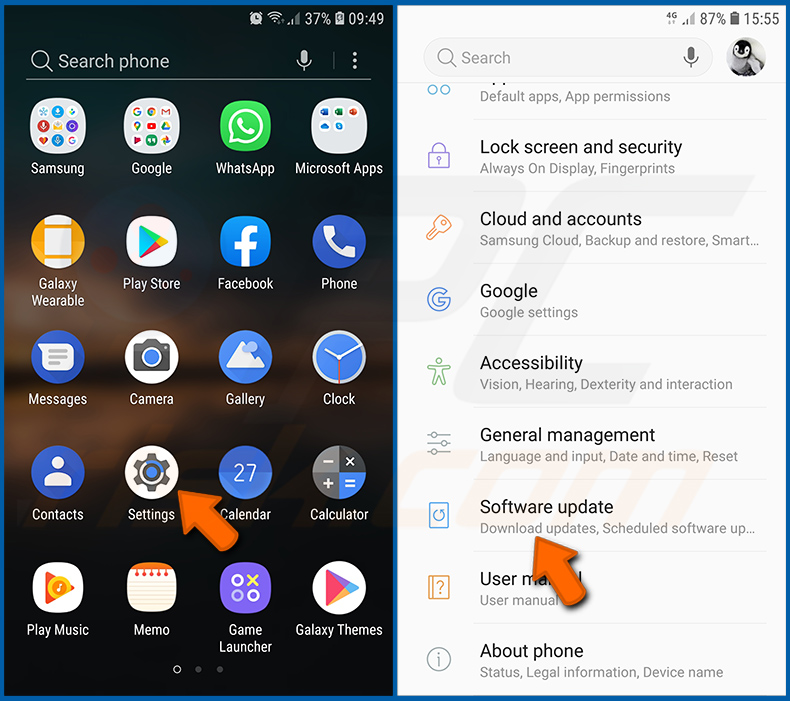

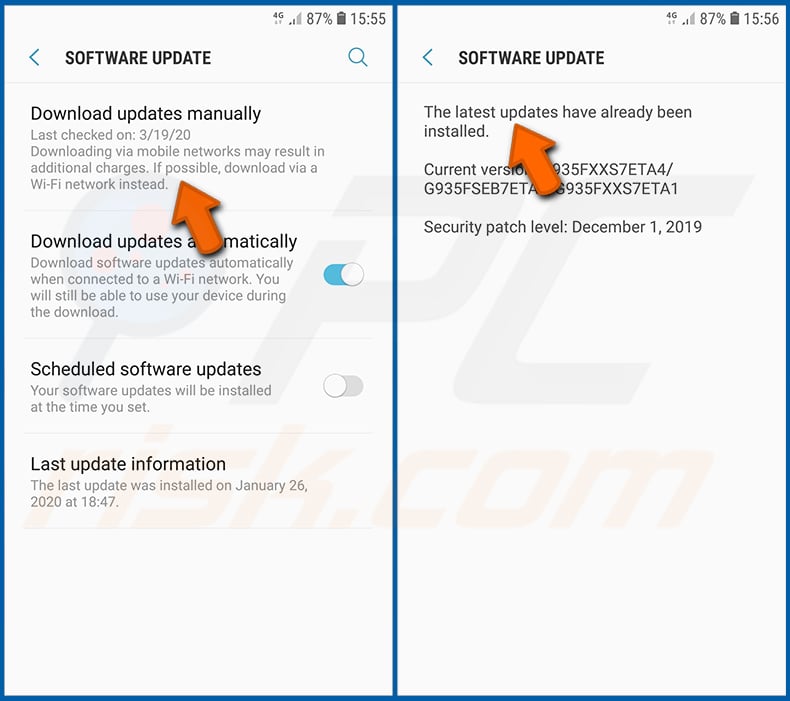

Instale las últimas actualizaciones de software:

Mantener el software actualizado es una buena práctica cuando se trata de la seguridad del dispositivo. Los fabricantes de dispositivos lanzan continuamente varios parches de seguridad y actualizaciones de Android para corregir errores y fallos de los que pueden aprovecharse los ciberdelincuentes. Un sistema obsoleto es mucho más vulnerable, por lo que siempre debes asegurarte de que el software de tu dispositivo está actualizado.

Ve a"Ajustes", desplázate hacia abajo hasta que veas"Actualización de software" y tócalo.

Pulsa"Descargar actualizaciones manualmente" y comprueba si hay actualizaciones disponibles. Si es así, instálalas inmediatamente. También le recomendamos que active la opción"Descargar actualizaciones automáticamente" para que el sistema le avise cuando se publique una actualización y/o la instale automáticamente.

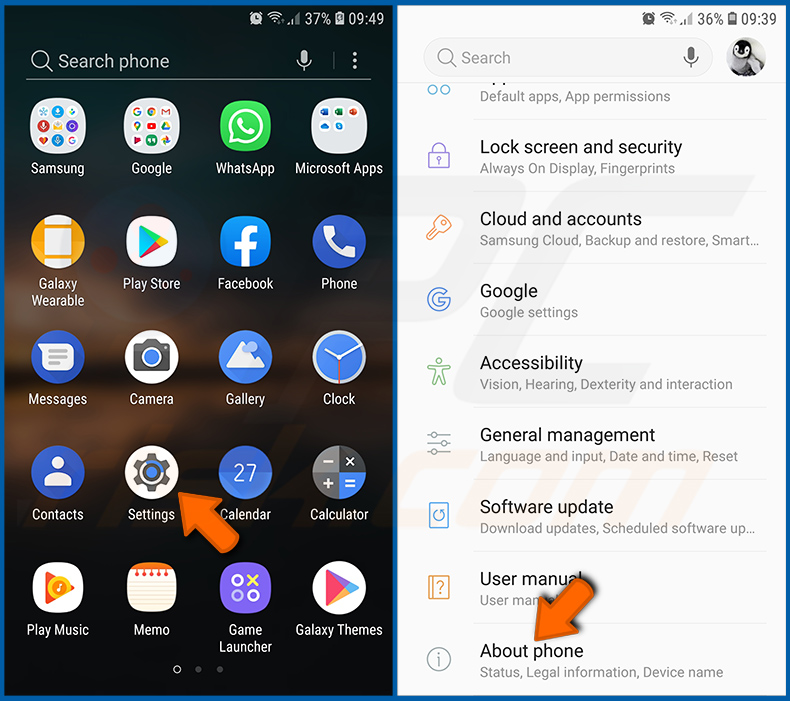

Restablecer el sistema a su estado por defecto:

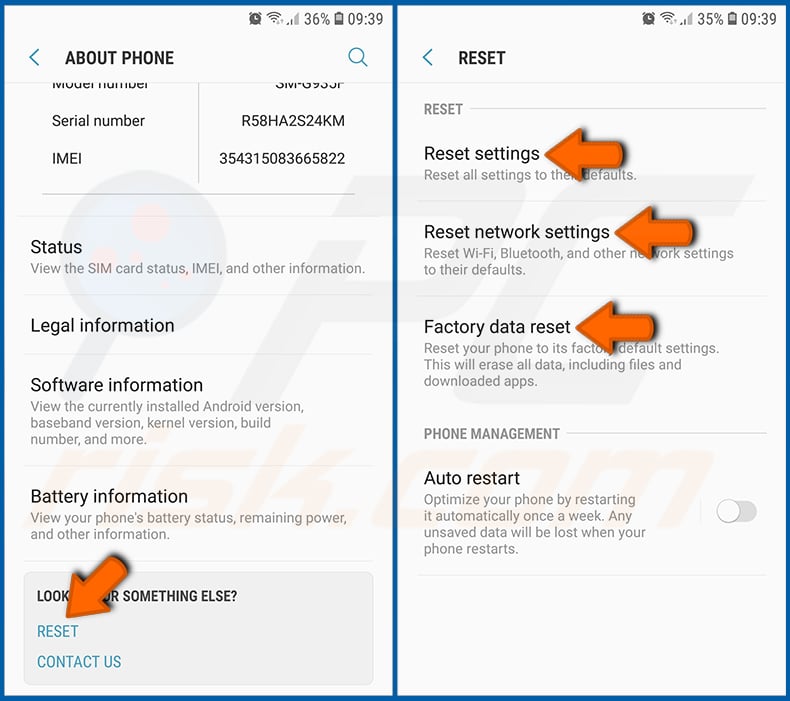

Realizar un"Factory Reset" es una buena manera de eliminar todas las aplicaciones no deseadas, restaurar la configuración del sistema a su estado por defecto y limpiar el dispositivo en general. Sin embargo, debe tener en cuenta que se eliminarán todos los datos del dispositivo, incluidas las fotos, los archivos de vídeo/audio, los números de teléfono (almacenados en el dispositivo, no en la tarjeta SIM), los mensajes SMS, etcétera. En otras palabras, el dispositivo se restaurará a su estado primitivo.

También puedes restaurar los ajustes básicos del sistema y/o simplemente los ajustes de red.

Ve a"Ajustes", desplázate hacia abajo hasta que veas "Acerca del teléfono" y tócalo.

Desplázate hacia abajo hasta que veas"Restablecer" y tócalo. Ahora elija la acción que desee realizar:

"Restablecer ajustes" - restablece todos los ajustes del sistema a los valores predeterminados;

"Restablecer ajustes de red" - restablece todos los ajustes relacionados con la red a los valores predeterminados;

"Restablecer datos de fábrica" - restablece todo el sistema y borra completamente todos los datos almacenados;

Desactive las aplicaciones que tengan privilegios de administrador:

Si una aplicación maliciosa obtiene privilegios de administrador puede dañar gravemente el sistema. Para mantener el dispositivo lo más seguro posible deberías comprobar siempre qué aplicaciones tienen esos privilegios y desactivar las que no deberían.

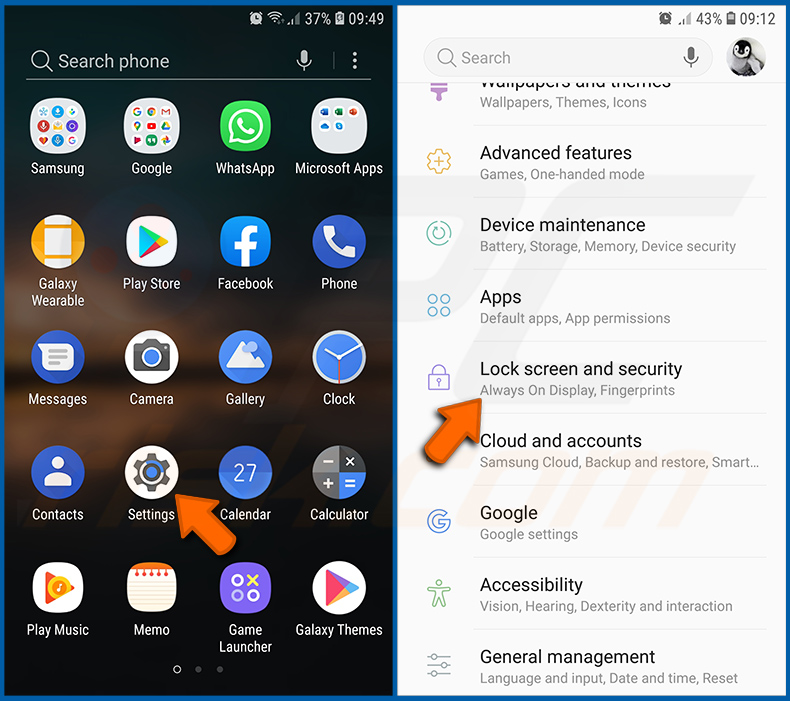

Ve a"Ajustes", desplázate hacia abajo hasta que veas"Pantalla de bloqueo y seguridad" y tócalo.

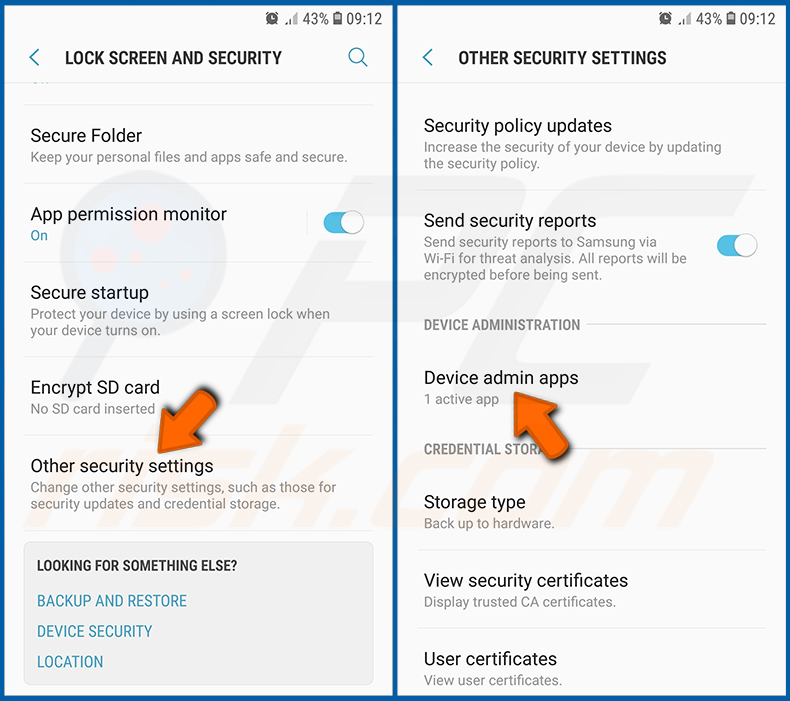

Desplácese hacia abajo hasta que vea"Otros ajustes de seguridad", tóquelo y, a continuación, toque"Aplicaciones de administrador del dispositivo".

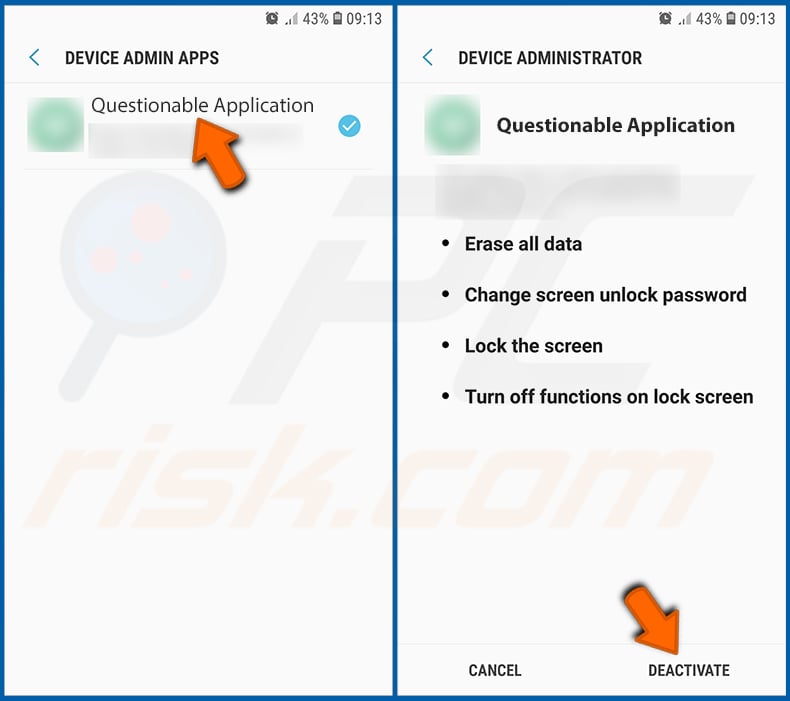

Identifique las aplicaciones que no deberían tener privilegios de administrador, tóquelas y luego toque "DESACTIVAR".

Preguntas más frecuentes (FAQ)

Mi dispositivo Android está infectado con el malware G700, ¿debo formatear mi dispositivo de almacenamiento para deshacerme de él?

No es habitual que sea necesario formatear para eliminar el malware.

¿Cuáles son los mayores problemas que puede causar el malware G700?

Los peligros específicos asociados a una infección dependen de las capacidades del malware y de los objetivos de los ciberdelincuentes. G700 es un troyano de acceso remoto (RAT) multifuncional que puede utilizarse para realizar diversas actividades, como el robo de cuentas en línea, la recopilación de información financiera, el espionaje, el despliegue de ransomware, etc. La presencia de este software en un dispositivo puede dar lugar a múltiples infecciones del sistema, graves problemas de privacidad, pérdidas financieras y robo de identidad.

¿Cuál es el objetivo del malware G700?

La mayoría de los ataques de malware tienen fines lucrativos. Sin embargo, las razones detrás de las infecciones también pueden ser la búsqueda de diversión por parte de los atacantes, rencores personales, interrupción de procesos (por ejemplo, sitios web, servicios, etc.), hacktivismo y motivaciones políticas/geopolíticas.

¿Cómo se infiltró el malware G700 en mi dispositivo Android?

G700 se propagó sobre todo a través de páginas falsas de Play Store, aunque no es improbable que lo haga por otros métodos. Los programas maliciosos se distribuyen principalmente a través de descargas no autorizadas, estafas en línea, correos electrónicos y mensajes de spam, fuentes de descarga dudosas (por ejemplo, sitios de alojamiento de archivos no oficiales y gratuitos, redes de intercambio P2P, tiendas de aplicaciones de terceros, etc.), actualizaciones falsas y herramientas ilegales de activación de software ("cracking"). Algunos programas maliciosos pueden autoproliferarse a través de redes locales y dispositivos de almacenamiento extraíbles.

¿Me protegerá Combo Cleaner del malware?

Combo Cleaner es capaz de detectar y eliminar casi todas las infecciones de malware conocidas. Recuerde que es esencial realizar un análisis completo del sistema, ya que los programas maliciosos sofisticados suelen esconderse en las profundidades de los sistemas.

▼ Mostrar discusión.