Cómo eliminar Neptune RAT (troyano de acceso remoto)

![]() Escrito por Tomas Meskauskas el

Escrito por Tomas Meskauskas el

¿Qué tipo de malware es Neptune?

Neptune es un troyano de acceso remoto (RAT) escrito en el lenguaje de programación Visual Basic (.NET). Los troyanos de este tipo permiten el acceso remoto y el control de las máquinas comprometidas. Neptune es un software malicioso altamente multifuncional. Ha habido varias variantes de esta RAT.

En el momento de escribir estas líneas, sus desarrolladores están promocionando intensamente Neptune y ofrecen una versión gratuita con una versión avanzada a la venta. Este troyano tiene cierta capacidad de personalización.

Visión general del malware Neptune

Neptune es una amenaza avanzada con una amplia variedad de capacidades. Se trata de un RAT (troyano de acceso remoto) que permite a los atacantes establecer acceso y control remotos sobre los dispositivos infectados.

Este malware utiliza técnicas antianálisis y antidetección, como código altamente ofuscado, detección cuando se ejecuta en una VM (máquina virtual), desactivación de software antivirus y eliminación de artefactos de infección/actividad. Neptune emplea mecanismos que garantizan su persistencia, como configurarse a sí mismo como tarea programada y modificar el registro de Windows para que se inicie automáticamente cada vez que se reinicie el sistema. El troyano pretende asegurar su longevidad en los sistemas.

Este programa malicioso comienza sus operaciones recopilando gran cantidad de datos del dispositivo/sistema, por ejemplo nombre del dispositivo, información del sistema operativo, detalles del hardware (CPU, GPU, RAM, etc.), estado de la batería, controladores, datos de red, dirección MAC, último reinicio del sistema, idioma del sistema, dispositivos de almacenamiento externo conectados (memorias USB, etc.), aplicaciones instaladas, navegador predeterminado, estado del antivirus y del cortafuegos, procesos en ejecución, etc.

Neptune puede saltarse el UAC (Control de Cuentas de Usuario) para alterar la configuración del sistema y concederse privilegios de administrador. Cabe destacar que este malware puede llevar a cabo múltiples actividades maliciosas simultáneamente.

La RAT puede ejecutar varios comandos PowerShell, incluidos algunos para descargar contenido de una URL especificada y ejecutarlo como script. Esto significa que Neptune puede causar infecciones en cadena. Teóricamente, este tipo de malware puede causar casi cualquier tipo de infección, pero en la práctica - estos programas tienden a operar dentro de ciertas especificaciones o limitaciones.

Este troyano puede buscar directorios y archivos, y puede exfiltrar aquellos que le interesen. Tiene capacidades de robo y puede extraer información -contraseñas específicamente- de más de 270 aplicaciones, incluyendo navegadores, clientes de correo electrónico y gestores de contraseñas.

Neptune intenta obtener cookies de Internet y credenciales de inicio de sesión guardadas (nombres de usuario/contraseñas) de navegadores basados en Chromium, como Google Chrome, 360 Secure Browser, Brave, Comodo Dragon, CoolNovo, Opera, Torch, Yandex, etc. También puede registrar las pulsaciones del teclado.

El RAT tiene funcionalidades de spyware, como la grabación de audio y vídeo a través de micrófonos y cámaras, así como la transmisión en directo de escritorios. Neptune puede funcionar como clipper, es decir, detectar cuando una dirección de criptobilletera se copia en el portapapeles (búfer de copiar y pegar) y sustituirla por otra perteneciente a una cartera en posesión de los atacantes, desviando así cualquier transacción saliente de criptodivisas.

Operar como ransomware es una de las funcionalidades de la RAT. El ransomware cifra los datos de las víctimas para exigir un pago por su descifrado. A los nombres de los archivos cifrados por Neptune se les añade la extensión ".ENC" (por ejemplo, "1.jpg" - "1.jpg.ENC", "2.png" - "2.png.ENC", etc.).

Tras el cifrado, el programa cambia el fondo de escritorio y deja caer notas de rescate en archivos HTML titulados "How to Decrypt My Files.html". Los atacantes pueden personalizar la información contenida en estos mensajes, es decir, el importe del rescate en criptomoneda Bitcoin, la dirección del monedero Bitcoin y los correos electrónicos de contacto.

Además, Neptune puede destruir los sistemas operativos de las máquinas infectadas. Crea un bucle infinito de colores parpadeantes que provocan convulsiones cambiando la pantalla del escritorio a valores RGB aleatorios y cambiándolos rápidamente. Mientras tanto, el malware corrompe el MBR (Master Boot Record), lo que acaba inutilizando el sistema.

En resumen, la presencia de software como Neptune en los dispositivos puede provocar múltiples infecciones del sistema, pérdida de datos, graves problemas de privacidad, pérdidas financieras y robo de identidad.

| Nombre | Troyano de acceso remoto Neptune |

| Tipo de amenaza | Troyano, Troyano de acceso remoto, Herramienta de administración remota, RAT. |

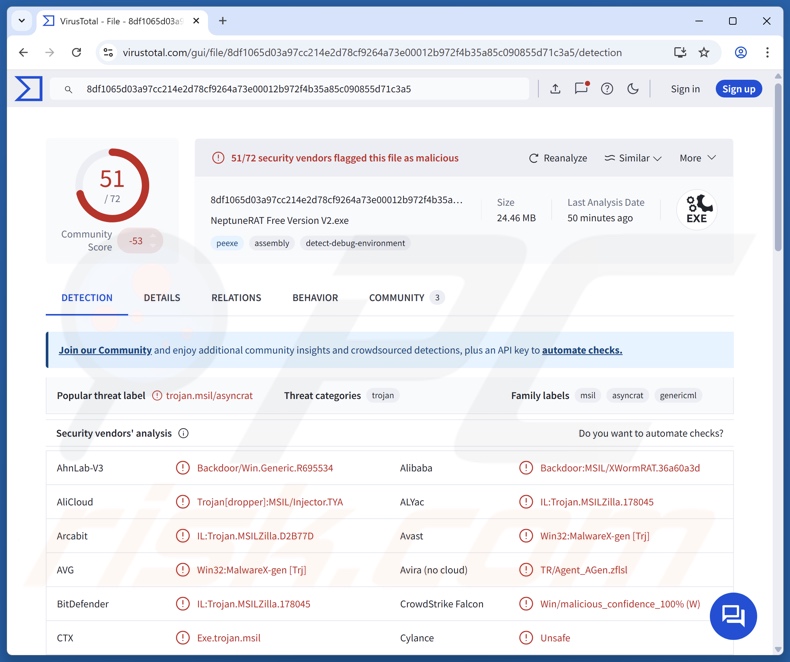

| Nombres de detección | Avast (Win32:MalwareX-gen [Misc]), Combo Cleaner (IL:Trojan.MSILZilla.178045), ESET-NOD32 (Una variante de MSIL/Agent_AGen.COG), Kaspersky (HEUR:Trojan-Spy.MSIL.Neptune.gen), Microsoft (Backdoor:MSIL/XWormRAT!pz), Lista completa de detecciones (VirusTotal) |

| Síntomas | Los troyanos se infiltran sigilosamente en los ordenadores y permanecen en silencio, por lo que no hay síntomas claramente visibles en una máquina infectada. Sin embargo, Neptune puede funcionar como ransomware, por lo que puede ocurrir lo siguiente: los archivos que antes funcionaban son inaccesibles y tienen una extensión diferente, se crea una nota de rescate y los ciberdelincuentes piden un rescate por descifrarlos. |

| Métodos de distribución | Adjuntos de correo electrónico infectados, anuncios maliciosos en línea, ingeniería social, "cracks" de software. |

| Daños | Robo de contraseñas e información bancaria, suplantación de identidad, el ordenador de la víctima se añade a una red de bots, todos los archivos se cifran y no se pueden abrir sin pagar un rescate, el sistema operativo queda inoperativo. |

| Eliminación de Malware | Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. |

Ejemplos de troyanos de acceso remoto

Lilith, Triton, Bee, I2PRAT, StilachiRAT, NonEuclid, y SwaetRAT son sólo algunos de nuestros últimos artículos sobre troyanos de acceso remoto. Los RAT tienden a ser increíblemente multifuncionales - sin embargo, incluso si una pieza de software malicioso tiene una gama limitada de capacidades, plantea graves peligros para la seguridad del dispositivo/usuario. Por lo tanto, todas las amenazas deben eliminarse inmediatamente tras su detección.

¿Cómo se infiltró Neptune en mi ordenador?

En el momento de la investigación, los desarrolladores de Neptune RAT estaban promocionándolo intensamente a través de GitHub, Telegram y YouTube. Los desarrolladores ofrecen este troyano de forma gratuita, pero parecen insinuar que existe una versión más sofisticada que se puede adquirir. Por lo tanto, la forma de distribución de este malware puede depender de los ciberdelincuentes que lo utilicen en ese momento (es decir, los métodos pueden variar según los ataques).

El malware se propaga principalmente mediante tácticas de phishing e ingeniería social. Este software suele camuflarse o incluirse en un paquete con contenido normal. Los archivos virulentos vienen en varios formatos, por ejemplo, ejecutables (.exe, .run, etc.), archivos comprimidos (ZIP, RAR, etc.), documentos (PDF, Microsoft Office, Microsoft OneNote, etc.), JavaScript, etc.

Las técnicas de proliferación más frecuentes son: troyanos de tipo backdoor/loader, descargas drive-by (sigilosas/engañosas), publicidad maliciosa, adjuntos/enlaces maliciosos en spam (por ejemplo, correos electrónicos, DMs/PMs, publicaciones en redes sociales, etc.), estafas en línea, fuentes de descarga sospechosas (por ejemplo, sitios de alojamiento de archivos gratuitos y freeware, redes de intercambio Peer-to-Peer, etc.), herramientas ilegales de activación de programas ("cracks") y actualizaciones falsas.

Además, algunos programas maliciosos pueden autoinstalarse a través de redes locales y dispositivos de almacenamiento extraíbles (por ejemplo, discos duros externos, memorias USB, etc.).

¿Cómo evitar la instalación de programas maliciosos?

Recomendamos encarecidamente descargar sólo de canales oficiales y de confianza. Todos los programas deben activarse y actualizarse utilizando funciones/herramientas proporcionadas por desarrolladores legítimos, ya que las herramientas de activación ilegales ("cracks") y las actualizaciones de terceros pueden contener malware.

Otra recomendación es estar atento al navegar, ya que los contenidos fraudulentos y peligrosos en línea suelen parecer auténticos e inofensivos. Los correos electrónicos entrantes y otros mensajes deben abordarse con cuidado. No se deben abrir los adjuntos o enlaces presentes en correos sospechosos/irrelevantes, ya que pueden ser maliciosos.

Debemos insistir en la importancia de tener instalado y actualizado un antivirus de confianza. El software de seguridad debe utilizarse para realizar análisis periódicos del sistema y eliminar amenazas y problemas. Si cree que su ordenador ya está infectado, le recomendamos que ejecute un análisis con Combo Cleaner para eliminar automáticamente el malware infiltrado.

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

▼ DESCARGAR Combo Cleaner

El detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por Rcs Lt, la empresa matriz de PCRisk. Leer más. Si decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso.

Menú rápido:

- ¿Qué es Neptuno?

- PASO 1. Eliminación manual del malware Neptune

- PASO 2. Compruebe si su ordenador está limpio.

¿Cómo eliminar malware manualmente?

La eliminación manual de malware es una tarea complicada - normalmente es mejor dejar que los programas antivirus o anti-malware lo hagan automáticamente. Para eliminar este malware recomendamos utilizar Combo Cleaner.

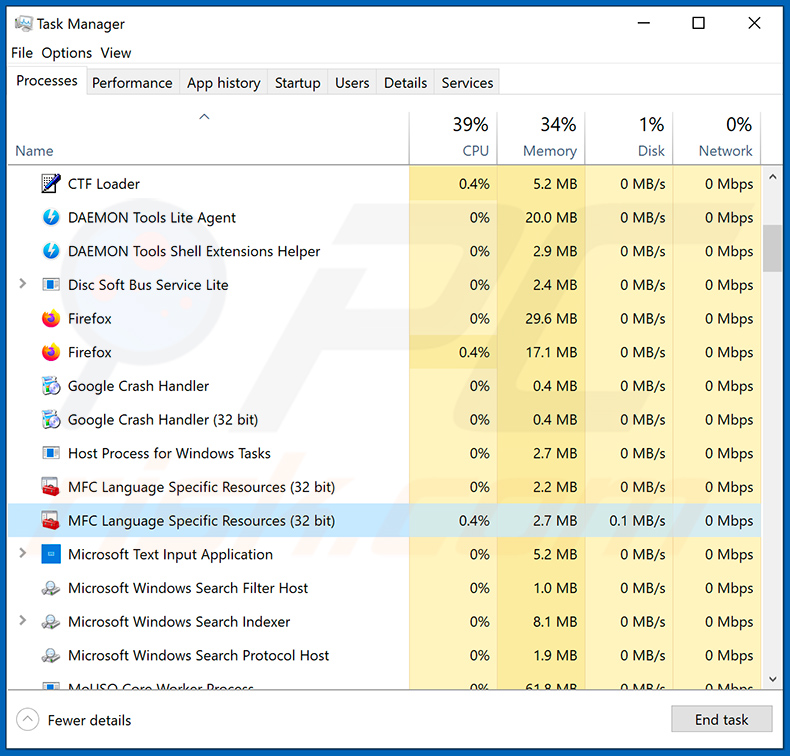

Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. He aquí un ejemplo de un programa sospechoso que se ejecuta en el ordenador de un usuario:

Si ha comprobado la lista de programas que se ejecutan en su ordenador, por ejemplo, mediante el administrador de tareas, y ha identificado un programa que parece sospechoso, debe continuar con estos pasos:

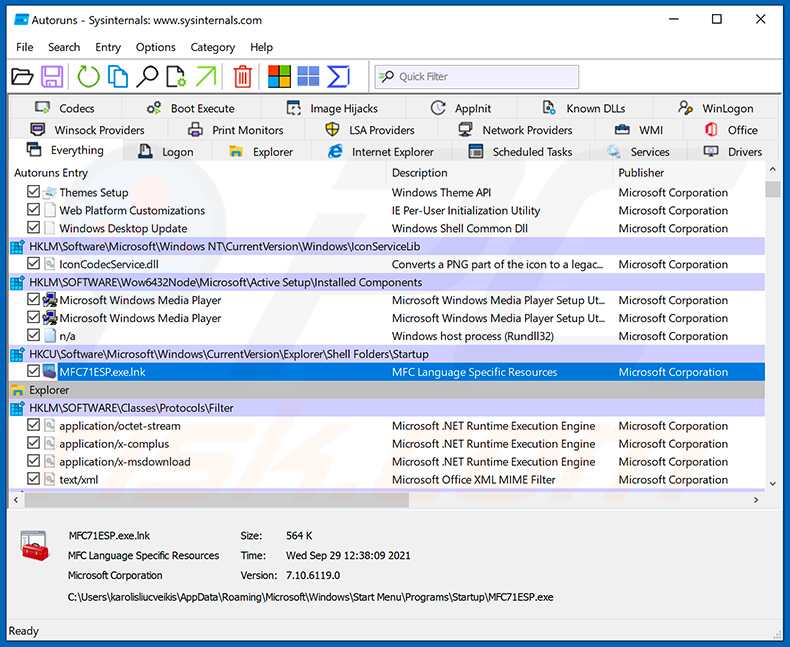

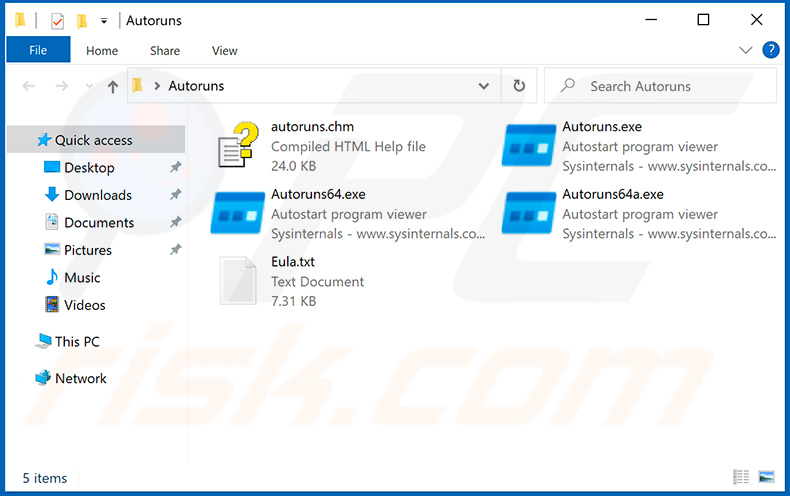

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

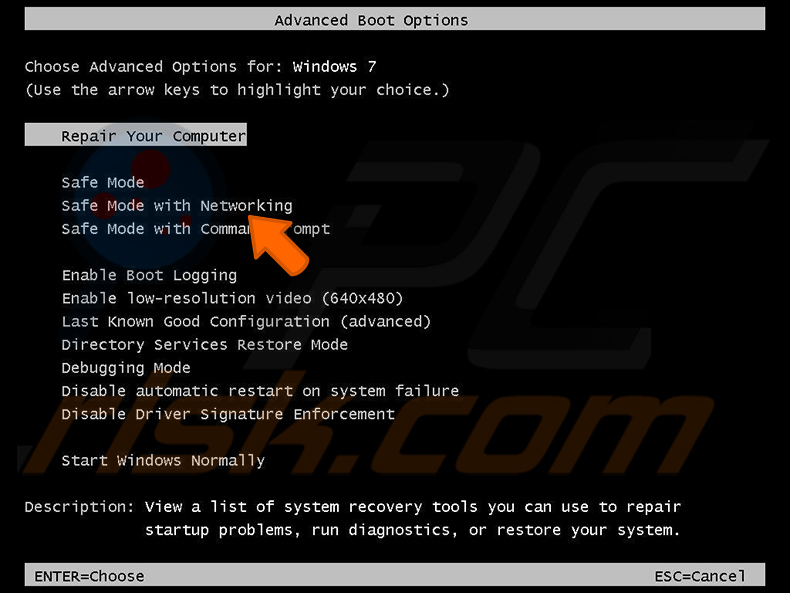

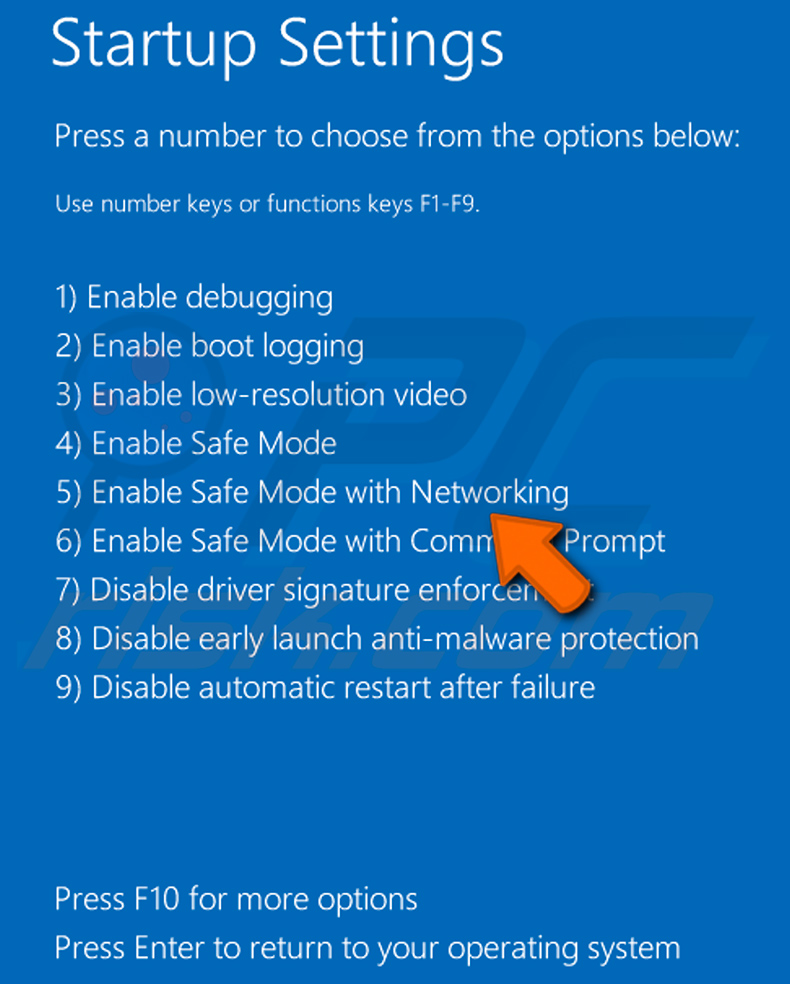

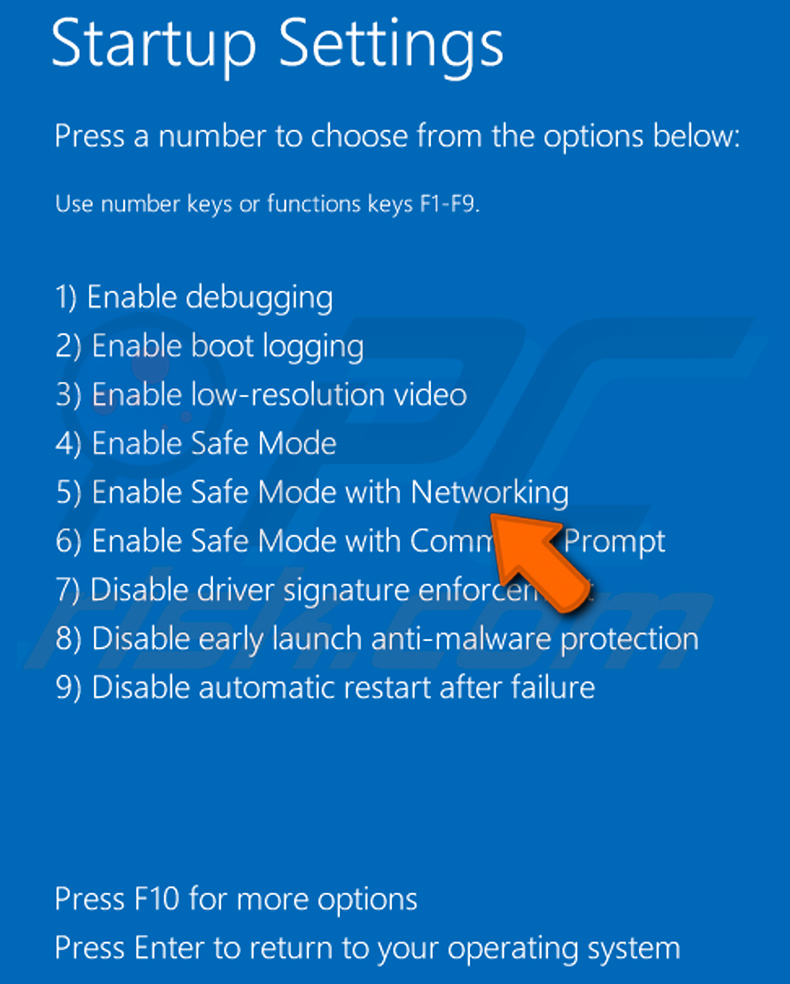

Reinicie su ordenador en Modo Seguro:

Reinicie su ordenador en Modo Seguro:

Usuarios de Windows XP y Windows 7: Inicie su ordenador en Modo Seguro. Haz clic en Inicio, Apagar, Reiniciar y Aceptar. Durante el proceso de arranque del ordenador, pulse la tecla F8 del teclado varias veces hasta que aparezca el menú de opciones avanzadas de Windows y, a continuación, seleccione Modo seguro con funciones de red de la lista.

Vídeo que muestra cómo iniciar Windows 7 en "Modo seguro con funciones de red":

Usuarios de Windows 8: Inicie Windows 8 en Modo seguro con funciones de red - Vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de la búsqueda seleccione Configuración. Haga clic en Opciones avanzadas de inicio, en la ventana abierta "Configuración general del PC", seleccione Inicio avanzado.

Haga clic en el botón "Reiniciar ahora". Su ordenador se reiniciará en el "Menú de opciones avanzadas de inicio". Haga clic en el botón "Solucionar problemas" y, a continuación, en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haz clic en "Configuración de inicio".

Haz clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de Configuración de inicio. Pulsa F5 para arrancar en Modo seguro con funciones de red.

Vídeo que muestra cómo iniciar Windows 8 en "Modo seguro con funciones de red":

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de encendido. En el menú que se abre, haz clic en "Reiniciar" mientras mantienes pulsada la tecla "Mayúsculas" del teclado. En la ventana "Elegir una opción", haga clic en "Solucionar problemas" y, a continuación, seleccione "Opciones avanzadas".

En el menú de opciones avanzadas seleccione "Configuración de inicio" y haga clic en el botón "Reiniciar". En la siguiente ventana debes pulsar la tecla "F5" de tu teclado. Esto reiniciará su sistema operativo en modo seguro con conexión en red.

Vídeo que muestra cómo iniciar Windows 10 en "Modo seguro con conexión en red":

Extrae el archivo descargado y ejecuta el archivo Autoruns.exe.

Extrae el archivo descargado y ejecuta el archivo Autoruns.exe.

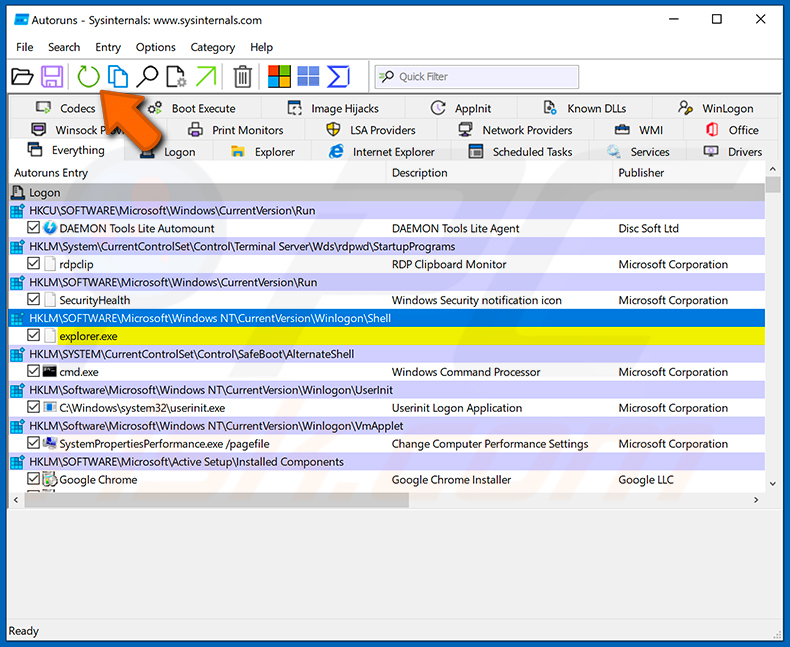

En la aplicación Autoruns, haz clic en "Opciones" en la parte superior y desmarca las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Tras este procedimiento, haz clic en el icono "Actualizar".

En la aplicación Autoruns, haz clic en "Opciones" en la parte superior y desmarca las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Tras este procedimiento, haz clic en el icono "Actualizar".

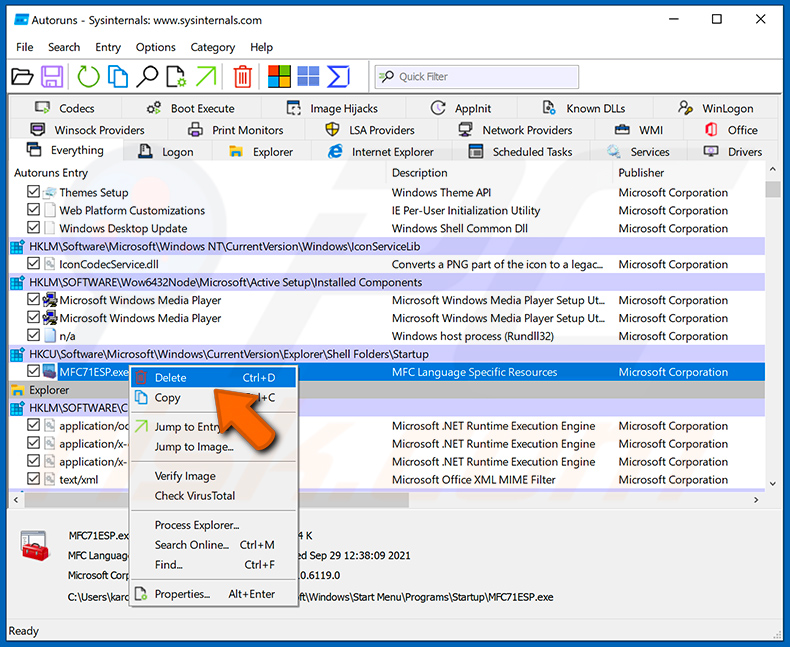

Compruebe la lista proporcionada por la aplicación Autoruns y localice el archivo malicioso que desea eliminar.

Compruebe la lista proporcionada por la aplicación Autoruns y localice el archivo malicioso que desea eliminar.

Anota su ruta completa y su nombre. Tenga en cuenta que algunos programas maliciosos ocultan nombres de procesos bajo nombres de procesos legítimos de Windows. En esta fase, es muy importante evitar eliminar archivos del sistema. Una vez localizado el programa sospechoso que desea eliminar, haga clic con el botón derecho del ratón sobre su nombre y seleccione "Eliminar".

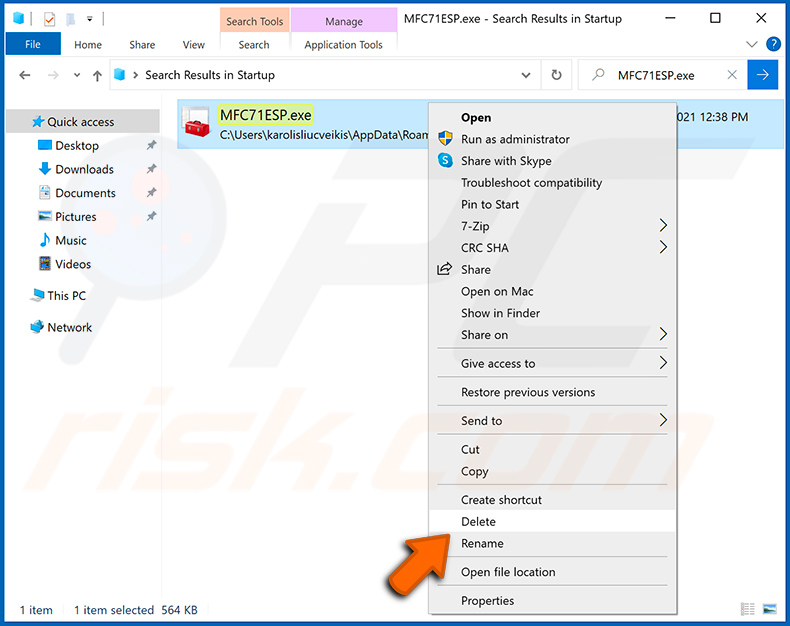

Después de eliminar el malware a través de la aplicación Autoruns (esto asegura que el malware no se ejecutará automáticamente en el próximo inicio del sistema), debe buscar el nombre del malware en su ordenador. Asegúrate de activar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre de archivo del malware, asegúrese de eliminarlo.

Reinicia el ordenador en modo normal. Siguiendo estos pasos debería eliminar cualquier malware de su ordenador. Tenga en cuenta que la eliminación manual de amenazas requiere conocimientos informáticos avanzados. Si no dispone de estos conocimientos, deje la eliminación de programas maliciosos en manos de programas antivirus y antimalware.

Es posible que estos pasos no funcionen con infecciones avanzadas de malware. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener tu ordenador seguro, instala las últimas actualizaciones del sistema operativo y utiliza software antivirus. Para asegurarte de que tu ordenador está libre de infecciones de malware, te recomendamos escanearlo con Combo Cleaner.

Preguntas más frecuentes (FAQ)

Mi ordenador está infectado con el malware Neptune, ¿debo formatear mi dispositivo de almacenamiento para deshacerme de él?

La eliminación del malware rara vez requiere formateo.

¿Cuáles son los mayores problemas que puede causar el malware Neptune?

Los peligros asociados a una infección dependen de las capacidades del programa y del modus operandi de los ciberdelincuentes. Neptune es un troyano de acceso remoto con varias capacidades: permite el control remoto de dispositivos, roba contraseñas y otros datos confidenciales, funciona como ransomware, espía, destruye sistemas, etc. Este malware puede causar múltiples infecciones en el sistema, pérdida de datos, graves problemas de privacidad, pérdidas financieras y robo de identidad.

¿Cuál es el propósito del malware Neptune?

El malware se utiliza principalmente con fines lucrativos. Los ciberdelincuentes también pueden utilizar software malicioso para divertirse, realizar rencores personales, interrumpir procesos (por ejemplo, sitios, servicios, empresas, etc.), participar en hacktivismo y lanzar ataques por motivos políticos/geopolíticos.

¿Cómo se infiltró el malware Neptune en mi ordenador?

Los programas maliciosos se distribuyen principalmente a través de descargas no autorizadas (drive-by downloads), troyanos, estafas en línea, mensajes de correo electrónico o spam, publicidad maliciosa, canales de descarga poco fiables (por ejemplo, sitios web de alojamiento de archivos gratuitos y freeware, redes de intercambio P2P, etc.), herramientas ilegales de activación de software ("cracks") y actualizaciones falsas. Además, algunos programas maliciosos pueden autopropagarse a través de redes locales y dispositivos de almacenamiento extraíbles.

¿Me protegerá Combo Cleaner del malware?

Combo Cleaner puede escanear ordenadores y eliminar todo tipo de amenazas. Es capaz de detectar y eliminar la mayoría de las infecciones de malware conocidas. Recuerde que es esencial realizar un análisis completo del sistema, ya que los programas maliciosos de gama alta tienden a esconderse en las profundidades de los sistemas.

▼ Mostrar discusión.