¿Cómo eliminar el programa KMSPico?

![]() Escrito por Tomas Meskauskas el (actualizado)

Escrito por Tomas Meskauskas el (actualizado)

¿Qué tipo de software es KMSPico?

Desarrollado por ciberdelincuentes, KMSPico es una herramienta que permite a los usuarios activar sus sistemas operativos Windows de forma gratuita. KMS (Key Management System) es esencialmente una tecnología que permite la activación de ciertos servicios a través de una red local.

KMS permite la activación sin conectarse a los servidores de Microsoft y generalmente lo utilizan empresas que tienen muchas computadoras conectadas a una red/servidor local. KMSPico omite todo el proceso y simplemente reemplaza la clave existente por una nueva. Al generar una nueva clave, la herramienta KMSPico pospone la activación de Windows (normalmente durante 180 días).

KMSPico en detalle

KMSPico no es una herramienta legítima y está desarrollada por ciberdelincuentes, en lugar de la corporación Microsoft. Por lo tanto, el uso de esta herramienta viola los términos y condiciones del sistema operativo Windows. Además, a menudo se distribuye por sitios web dudosos que contienen contenido malicioso. Estos sitios presentan ejecutables infecciosos como KMSPico.

En lugar de ejecutar las funciones de KMSPico, los usuarios suelen ser engañados para que descarguen y ejecuten malware. Además, los desarrolladores de KMSPico alientan a los usuarios a deshabilitar cualquier aplicación antivirus instalada.

Aunque afirman que la herramienta está libre de virus, esta es una afirmación dudosa: las solicitudes para deshabilitar las suites anti-spyware indican una posible distribución de malware. Por estas razones, la herramienta KMSPico nunca debe usarse. Windows y MS Office deben activarse solo con claves originales proporcionadas por Microsoft.

Como se mencionó anteriormente, los sitios web maliciosos a menudo propagan malware. Hay muchas infecciones potenciales: mineros de criptomonedas, adware, secuestradores de navegador y otras aplicaciones potencialmente no deseadas (PUAs, por sus siglas en inglés). Los mineros de criptomonedas maliciosos básicamente hacen un mal uso de los recursos del sistema para extraer criptomonedas sin el consentimiento de los usuarios.

¿Qué daño pueden causar las aplicaciones no deseadas?

La presencia de tales aplicaciones reduce significativamente el rendimiento del sistema. Para obtener más información sobre los mineros de criptomonedas dudosos, haga clic acá. Las aplicaciones de tipo adware están diseñadas esencialmente para ofrecer anuncios intrusivos (cupones, banners, ventanas emergentes, etc.).

Para lograr esto, los desarrolladores de adware emplean herramientas que permiten la ubicación de contenido gráfico de terceros en cualquier sitio. Por lo tanto, los anuncios a menudo ocultan el contenido del sitio web visitado, lo que reduce significativamente la experiencia de navegación. Además, los anuncios intrusivos a menudo redirigen a sitios web maliciosos, ejecutan scripts que descargan/instalan malware.

Por lo tanto, incluso un solo clic puede resultar en infecciones de computadora de alto riesgo. Los secuestradores de navegador se infiltran en los navegadores web (normalmente, Internet Explorer, Google Chrome, Mozilla Firefox) y promueven motores de búsqueda falsos. Por ejemplo, estos secuestradores asignan la URL de la nueva pestaña, la página de inicio y la configuración predeterminada del navegador del motor de búsqueda a URL específicas.

Además, reasignan la configuración del navegador cuando se intenta cambiarla. Por lo tanto, los usuarios no pueden devolver los navegadores a sus estados anteriores y se ven obligados a visitar sitios fraudulentos. También es probable que el adware, los secuestradores de navegador y otros programas potencialmente no deseados recopilen diversa información confidencial.

La lista de datos recopilados generalmente incluye (pero no se limita a) pulsaciones de teclas, URL de sitios web visitados, páginas visitadas, consultas de búsqueda, direcciones de Protocolo de Internet (IP) y proveedores de servicios de Internet (ISP). La información recopilada a menudo incluye detalles privados que los delincuentes venden a terceros.

Estas personas generan ingresos mediante el uso indebido de datos personales. Por lo tanto, el seguimiento de datos puede provocar graves problemas de privacidad o incluso el robo de identidad.

Los programas potencialmente no deseados deben desinstalarse inmediatamente. Algunas PUAs están ocultas y los usuarios no pueden eliminarlas manualmente. Por lo tanto, le recomendamos encarecidamente que escanee su sistema con un paquete antivirus/antispyware legítimo para eliminar todas las PUAs y los restos.

| Nombre | Malware KMSPico |

| Tipo de Amenaza | Trojan, Password stealing virus, Banking malware, Spyware |

| Nombres de Detección (KMSpico v.10.2.0.zip) | Avast (Win32:PUA-gen [PUA]), BitDefender (Application.Hacktool.KMSAuto.N), ESET-NOD32 (una variante de MSIL/HackTool.IdleKMS.E Potentially Unsafe), Kaspersky (HackTool.MSIL.KMSAuto.dh), Lista Completa (VirusTotal) |

| Síntomas | Los troyanos están diseñados para infiltrarse sigilosamente en la computadora de la víctima y permanecer en silencio, por lo que no hay síntomas particulares claramente visibles en una máquina infectada. |

| Métodos de Distribución | Archivos adjuntos al email infectados, anuncios maliciosos online, ingeniería social, cracks de software. |

| Daño | Información bancaria robada, contraseñas, robo de identidad, la computadora de la víctima es agregada a una botnet. |

| Eliminación de Malware | Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. |

Detalles adicionales

Al igual que con KMSPico, algunas PUAs ofrecen varias funciones útiles, sin embargo, están diseñadas solo para generar ingresos para los desarrolladores. Las afirmaciones de proporcionar "funciones útiles" son simplemente intentos de engañar a los usuarios para que instalen o evitar que desinstalen software. En lugar de proporcionar un valor real, las PUAs representan una amenaza directa para su privacidad y la seguridad de la navegación en Internet.

¿Cómo se infiltró KMSPico en mi computadora?

KMSPico tiene un sitio web de descarga oficial, sin embargo, a menudo se distribuye a través de sitios web maliciosos. De hecho, estos sitios web de descargas de terceros solo propagan KMSPico: o bien nombran aplicaciones maliciosas como KMSPico o desarrollan descargadores/instaladores no oficiales que "empaquetan" software malicioso.

"Empaquetar" es la instalación sigilosa de programas potencialmente no deseados junto con software/aplicaciones normales. Los desarrolladores ocultan programas "empaquetados" dentro de la configuración "Personalizada/Avanzada" (u otras secciones) de los procesos de descarga/instalación.

Muchos usuarios apresuran estos procedimientos y se saltan pasos. Al hacerlo, exponen sus sistemas al riesgo de diversas infecciones. Los desarrolladores de KMSPico solicitan a los usuarios que deshabiliten las aplicaciones antivirus y, por lo tanto, KMSPico también podría "empaquetar" programas dudosos.

¿Cómo evitar la instalación de malware?

Las principales razones de las infecciones informáticas son el escaso conocimiento y el comportamiento descuidado. La clave de la seguridad es la precaución. Por lo tanto, tenga cuidado al navegar por Internet y descargar/instalar software. Utilice solo aplicaciones legítimas que no hayan sido desarrolladas por ciberdelincuentes.

Además, descargue su software solo de fuentes oficiales y, preferiblemente, utilizando enlaces de descarga directa. Los descargadores/instaladores de terceros se monetizan mediante el método de "agrupación" ("bundling"/"empaquetado"); no utilice estas herramientas. Además, los ciberdelincuentes invierten muchos recursos en el diseño de anuncios intrusivos.

Sin embargo, una vez que se hace clic, se redirigen a sitios dudosos (juegos de azar, encuestas, pornografía, etc.). La visualización de estos anuncios indica una posible infección informática. Si los encuentra, elimine inmediatamente todas las aplicaciones/complementos de navegador sospechosos y escanee todo el sistema con un paquete antivirus legítimo. Si cree que su computadora ya está infectada, le recomendamos que ejecute un análisis Combo Cleaner para eliminar automáticamente el malware infiltrado.

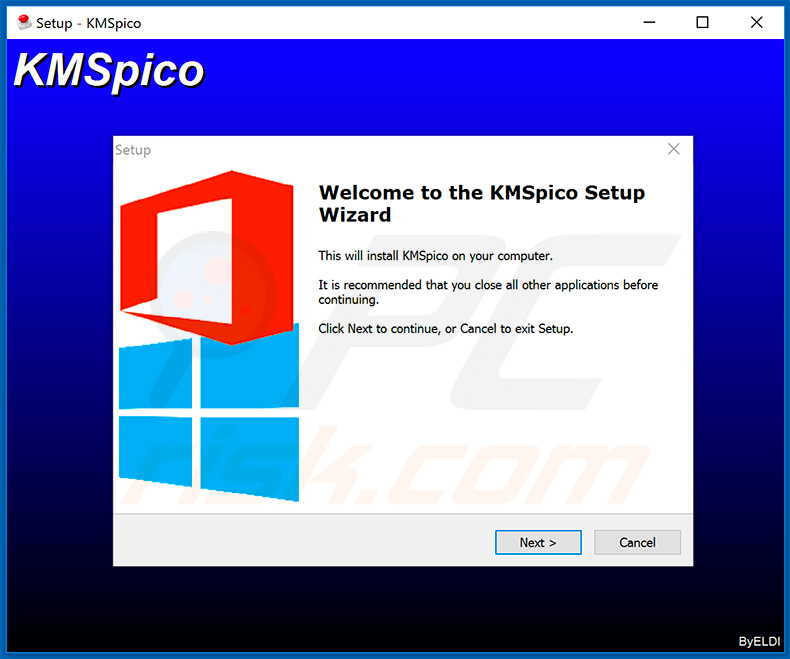

Captura de pantalla de la configuración del instalador malicioso de KMSPico:

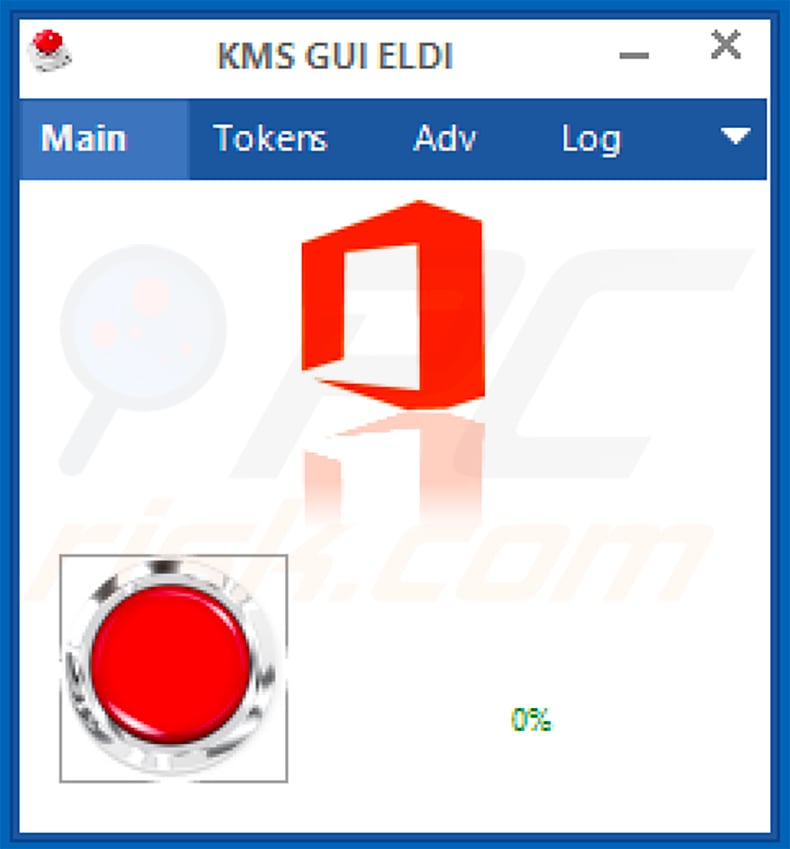

Captura de pantalla del activador malicioso KMSPico:

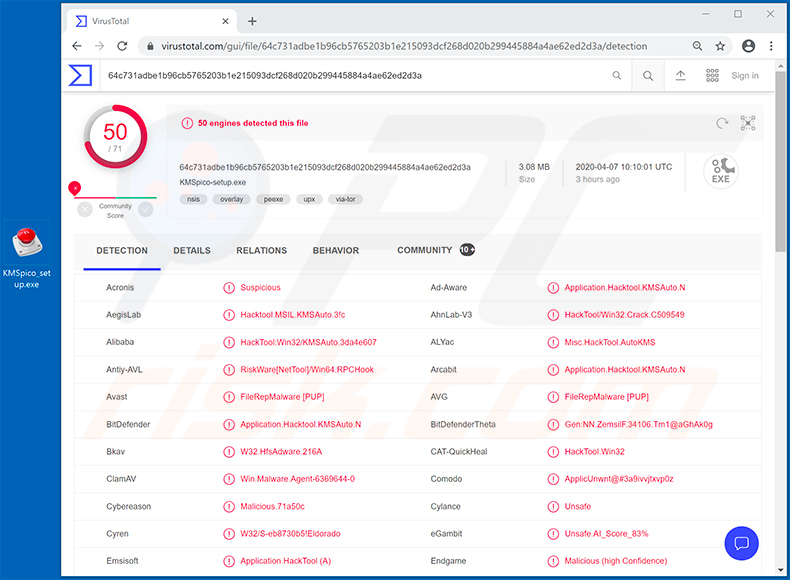

Detecciones del activador malicioso KMSPico en VirusTotal:

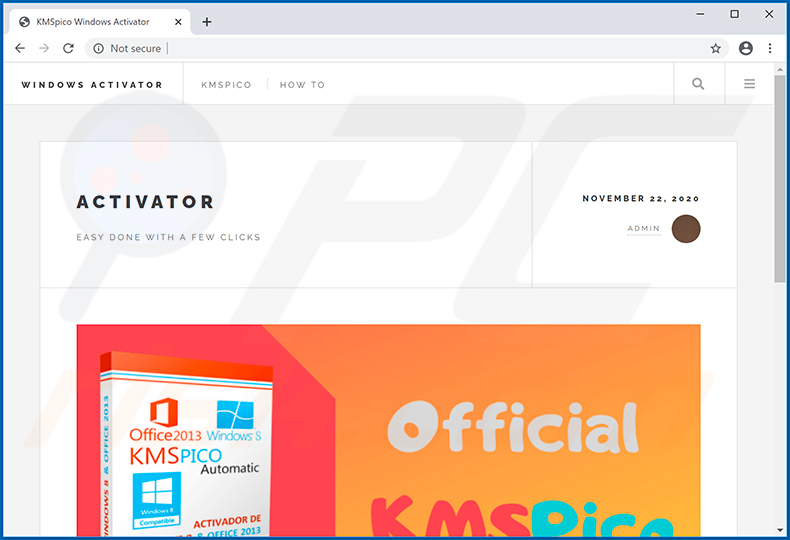

Captura de pantalla de un sitio web utilizado para promover una variante de KMSPico que inyecta el sistema con Buer Loader y AsyncRAT:

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

▼ DESCARGAR Combo Cleaner

El detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por Rcs Lt, la empresa matriz de PCRisk. Leer más. Si decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso.

Menú rápido:

- ¿Qué es KMSPico?

- PASO 1. Eliminación manual del malware KMSPico.

- PASO 2. Revise si su computadora está limpia.

¿Cómo eliminar el malware manualmente?

La eliminación manual de malware es una tarea complicada. Por lo general, es mejor permitir que los programas antivirus o antimalware lo hagan automáticamente. Para eliminar este malware, recomendamos utilizar Combo Cleaner.

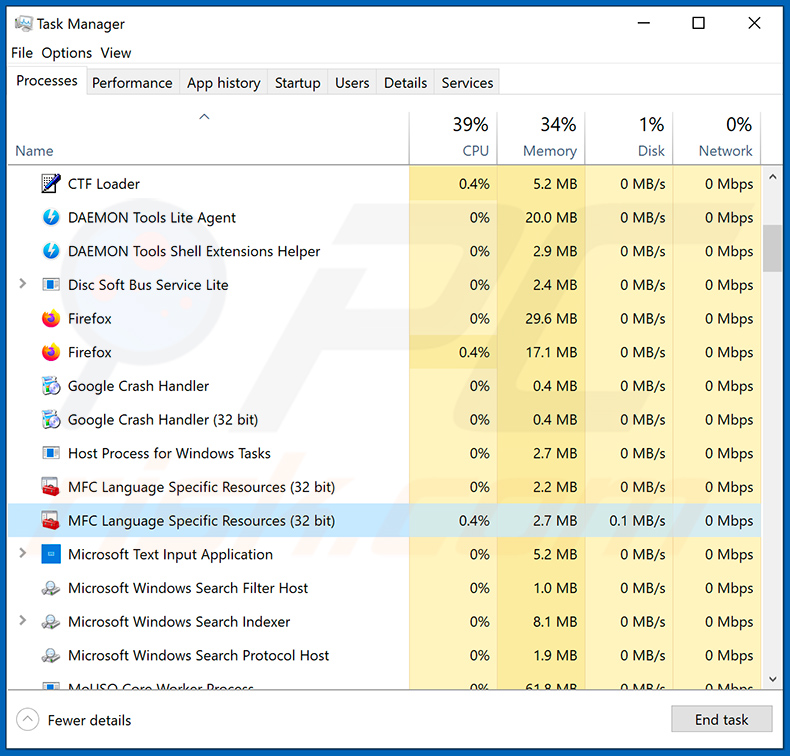

Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. Aquí hay un ejemplo de un programa sospechoso que se ejecuta en la computadora de un usuario:

Si revisó la lista de programas que se ejecutan en su computadora, por ejemplo, usando el administrador de tareas, e identificó un programa que parece sospechoso, debe continuar con estos pasos:

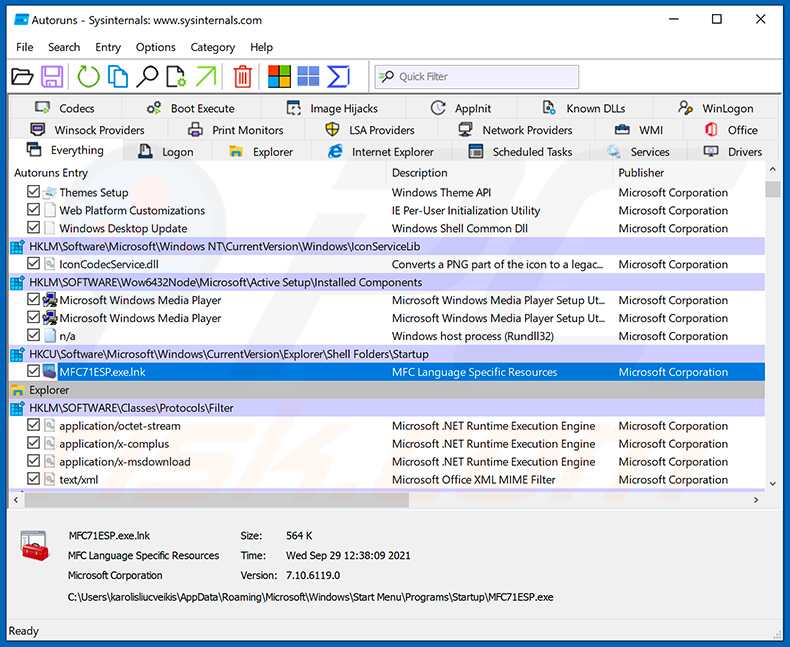

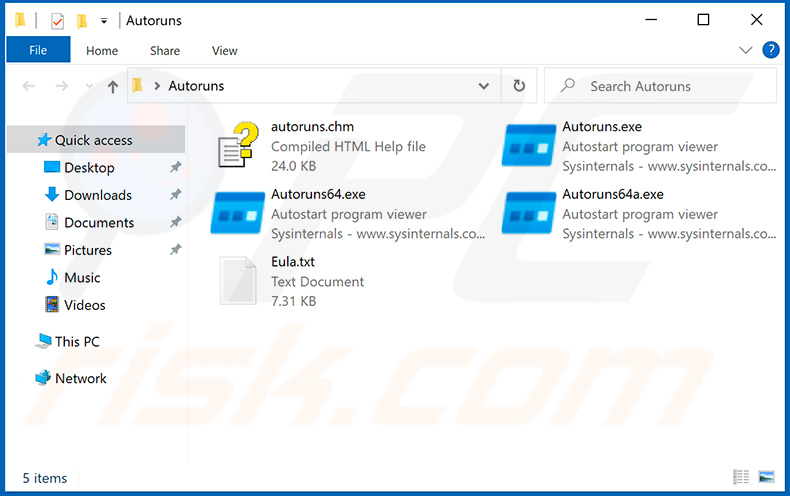

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

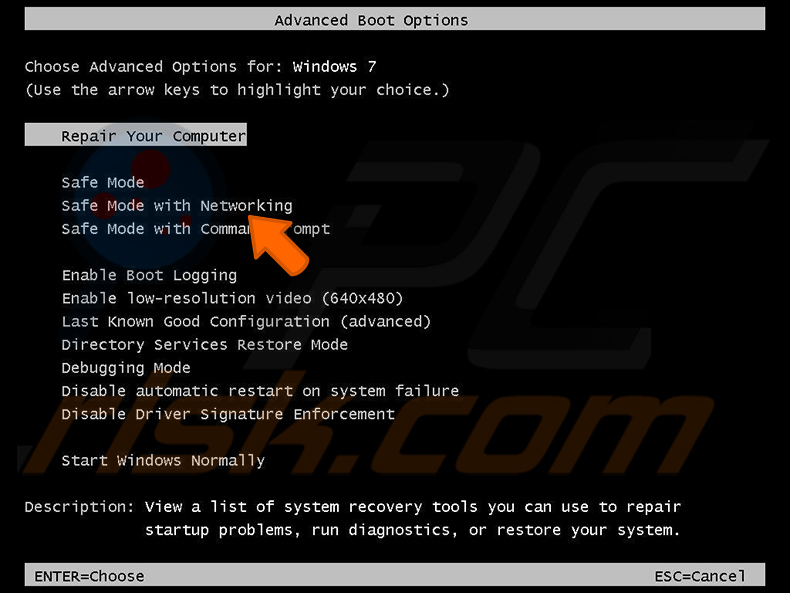

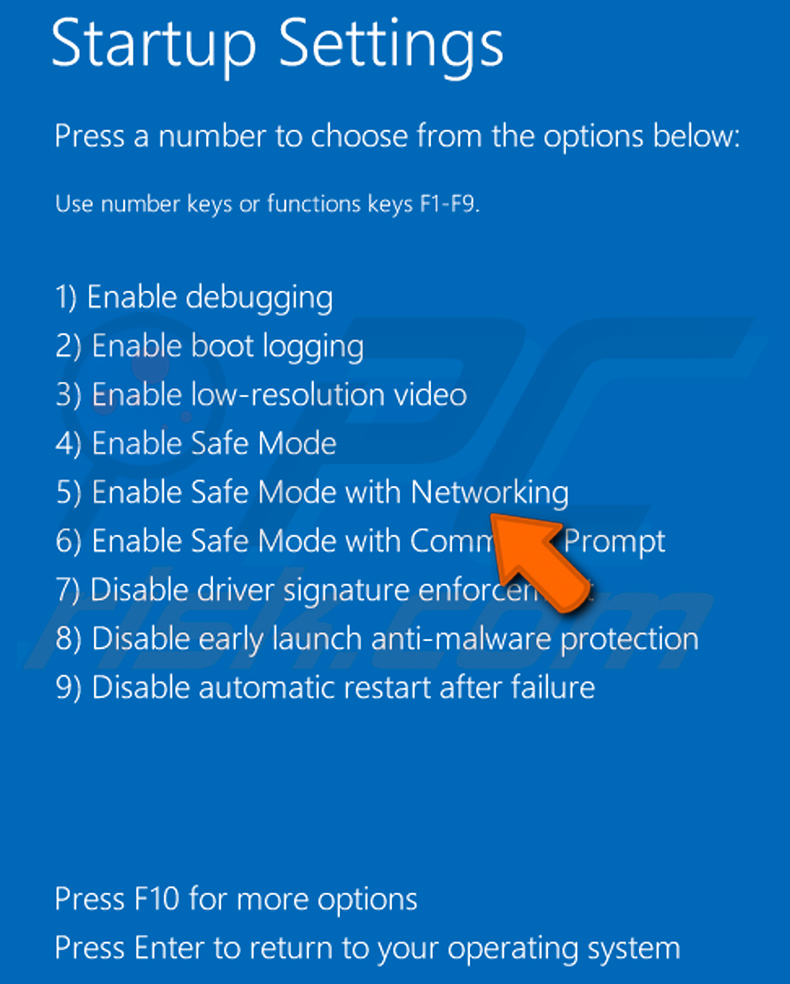

Reinicie su computadora en Modo Seguro:

Reinicie su computadora en Modo Seguro:

Usuarios de Windows XP y Windows 7: Inicie su computador en modo seguro. Haga clic en Inicio, clic en Apagar, clic en Reiniciar, clic en Aceptar. Durante el proceso de inicio de su computador, presione la tecla F8 en su teclado varias veces hasta que vea el menú Opciones Avanzadas de Windows, y luego seleccione Modo Seguro con Funciones de Red de la lista.

Video que muestra cómo iniciar Windows 7 en "Modo Seguro con Funciones de Red":

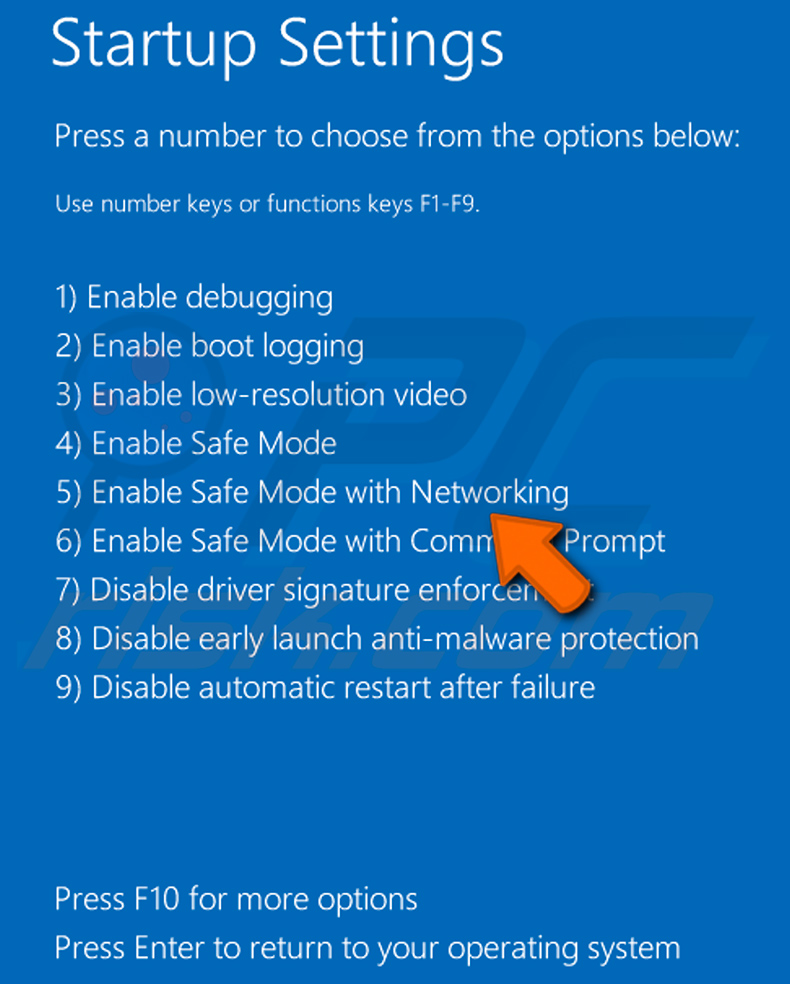

Usuarios de Windows 8: Iniciar Windows 8 en Modo Seguro con Funciones de Red: vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de búsqueda, seleccione Configuración. Haga clic en Opciones de inicio avanzadas, en la ventana abierta "Configuración General de PC", seleccione Inicio Avanzado. Clic en el botón "Reiniciar Ahora". Su computadora ahora se reiniciará en el "Menú de opciones de inicio avanzado". Haga clic en el botón "Solucionar problemas" y luego clic en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio". Haga clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de Configuración de inicio. Presione F5 para iniciar en Modo Seguro con Funciones de Red.

Video que muestra cómo iniciar Windows 8 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de Encendido. En el menú abierto, haga clic en "Reiniciar" mientras mantiene presionado el botón "Shift" en su teclado. En la ventana "Elija una opción", haga clic en "Solucionar Problemas", luego seleccione "Opciones Avanzadas". En el menú de opciones avanzadas, seleccione "Configuración de Inicio" y haga clic en el botón "Reiniciar". En la siguiente ventana, debe hacer clic en la tecla "F5" en su teclado. Esto reiniciará su sistema operativo en modo seguro con funciones de red.

Video que muestra cómo iniciar Windows 10 en "Modo Seguro con Funciones de Red":

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

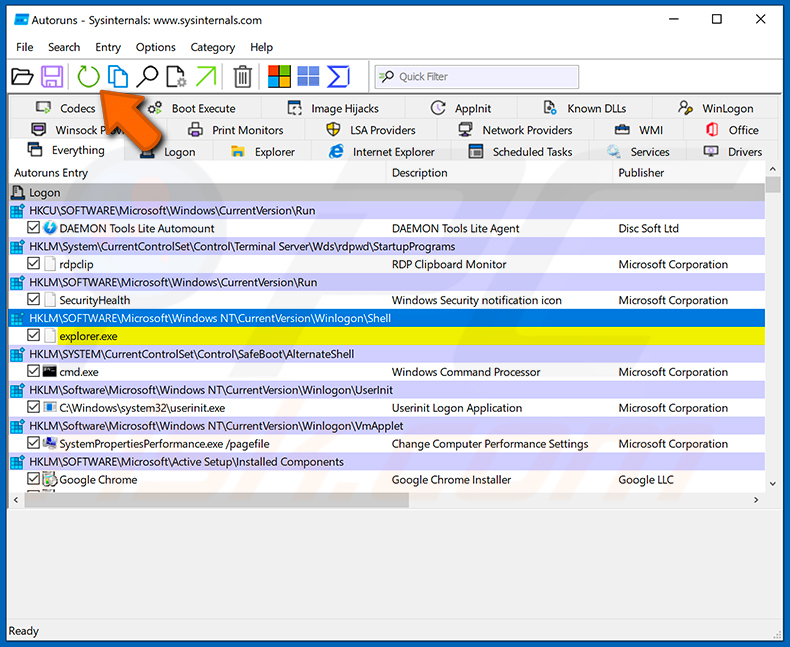

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

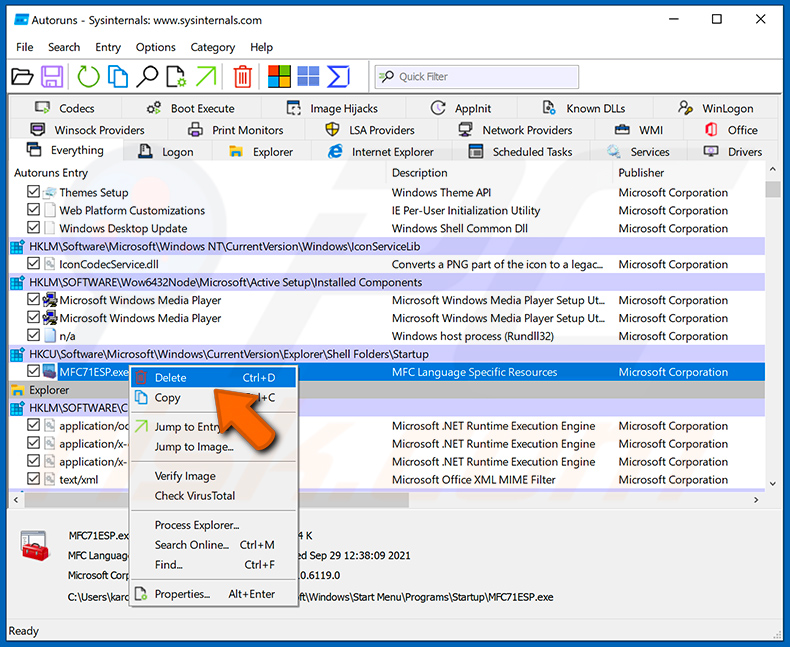

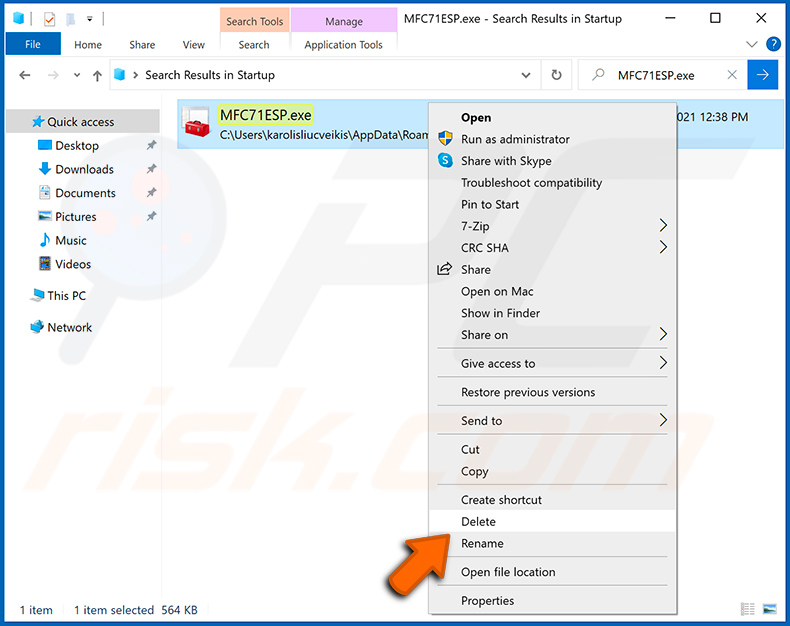

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Debe anotar la ruta y nombre completos. Tenga en cuenta que algunos programas maliciosos ocultan nombres de procesos bajo nombres legítimos de procesos de Windows. En esta etapa, es muy importante evitar eliminar los archivos del sistema. Después de localizar el programa sospechoso que desea eliminar, haga clic con el botón derecho del mouse sobre su nombre y elija "Eliminar".

Después de eliminar el malware a través de la aplicación Autoruns (esto asegura que el malware no se ejecutará automáticamente en el próximo inicio del sistema), debe buscar el nombre del malware en su computadora. Asegúrese de habilitar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre de archivo del malware, asegúrese de eliminarlo.

Reinicie su computadora en modo normal. Seguir estos pasos debería eliminar cualquier malware de su computadora. Tenga en cuenta que la eliminación manual de amenazas requiere habilidades informáticas avanzadas. Si no tiene estas habilidades, deje la eliminación de malware a los programas antivirus y antimalware.

Es posible que estos pasos no funcionen con infecciones avanzadas de malware. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener su computadora segura, instale las últimas actualizaciones del sistema operativo y use un software antivirus. Para asegurarse de que su computadora esté libre de infecciones de malware, recomendamos escanearla con Combo Cleaner.

Preguntas Frecuentes (FAQ)

¿Cuáles son los mayores problemas que puede causar el malware?

Depende del tipo de malware. Podría usarse para robar identidades, dinero, secuestrar cuentas en línea, causar más infecciones, encriptar archivos.

¿Cuál es el propósito de un malware?

Los ciberdelincuentes utilizan malware para generar ingresos. En algunos casos, pueden usar software malicioso para atacar a alguien que conocen para interrumpir ciertos procesos, perturbar una empresa o incluso atacar un país. Los objetivos más comunes de los ciberdelincuentes son robar información confidencial o encriptar archivos (y exigir el pago de su desencriptado).

¿Cómo se infiltró un malware en mi computadora?

Los actores de amenazas utilizan diversas técnicas de phishing y otras técnicas de ingeniería social para distribuir malware. Por ejemplo, intentan engañar a los usuarios para que abran archivos adjuntos de email maliciosos (o enlaces en emails) o crean mensajes de advertencia del sistema falsos. En otros casos, el malware se distribuye a través de descargas no autorizadas, redes P2P y herramientas de desencriptado de software. Es importante saber que ciertos tipos de malware pueden propagarse a través de redes locales y dispositivos de almacenamiento extraíbles.

¿Combo Cleaner me protegerá del malware?

Sí, Combo Cleaner puede detectar y eliminar casi todos los programas maliciosos conocidos. Algunos de ellos pueden diseñarse para ocultarse profundamente en el sistema. Por lo tanto, los equipos deben analizarse en busca de malware mediante un análisis completo.

▼ Mostrar discusión.