Herramienta de acceso remoto Imminent Monitor

![]() Escrito por Tomas Meskauskas el (actualizado)

Escrito por Tomas Meskauskas el (actualizado)

Instrucciones para eliminar el virus de Imminent Monitor

¿Qué es Imminent Monitor?

Imminent Monitor es una herramienta fiable de acceso remoto que sirve para que los usuarios controlen sus servidores y equipos Windows de forma remota. Sin embargo, el problema viene cuando los ciberdelincuentes usan versiones pirateadas de Imminent Monitor para obtener réditos. Por tanto, si bien la herramienta en sí es legítima, se le puede dar un mal uso de diversas formas, lo cual quiere decir que la presencia de Imminent Monitor controlada por otra persona podría ocasionar una serie de problemas.

En primer lugar, cabe resaltar que Imminent Monitor es una herramienta de acceso remoto avanzado y la lista de funciones es bastante larga. Imminent Monitor permite al usuarios registrar teclas pulsadas, descargar/ejecutar archivos, conseguir usuarios y contraseñas de los navegadores web, finalizar procesos en ejecución y realizar otras tantas acciones (puede encontrar la lista completa aquí). Si es usada por el dueño del equipo, esta herramienta puede ser muy útil. Sin embargo, si un ciberdelincuente puede acceder remotamente a través de Imminent Monitor, hay un riesgo muy alto de que se infecte el equipo, que haya pérdidas económicas o de datos o de que se originen problemas de privacidad. En primer lugar, los ciberdelincuentes suelen usar herramientas de acceso remoto para inyectar otro software malicioso en el sistema. Las herramientas de acceso remoto suelen usarse para propagar infecciones de tipo troyano (que suelen recabar datos personales), ransomware, herramientas de criptominería y secuestradores de navegador o software publicitario. Ahora bien, los troyanos que roban datos están diseñados para monitorizar la actividad en navegadores, pulsaciones de teclas, información de tarjetas de crédito, usuarios y contraseñas guardadas, etc. La presencia de tales infecciones puede dar lugar a graves problemas de privacidad y a graves pérdidas económicas. No obstante, ya que Imminent Monitor de por sí es capaz de realizar tales acciones, es poco probable que los delincuentes la usen para propagar herramientas de sustracción de datos. Los cibersecuestros están diseñados para compremeter los datos almacenados (normalmente, encriptándolos) y exigir cuantías de dinero a cambio de la recuperación. El problema está en que los desarrolladores de ransomware suelen ignorar a sus víctimas una vez que ha realizado el pago. Por este motivo, no conseguirá probablemente nada con pagar, será estafado y los datos seguirán encriptados. Los criptomineros están desarrollados para hacer un mal uso de los recursos del sistema para minar criptomonedas sin el consentimiento del usuario. La minería puede consumir hasta el 100 % de los recursos del sistema, por eso, el sistema se vuelve inestable (se bloquea muy probablemente) y se deja prácticamente inutilizable (casi no responde) y los componentes de hardware se sobrecalientan. El software publicitario y los secuestradores de navegador son menos dañinos; casi todos ellos simplemente generan anuncios intrusivos, ocasionan redireccionamientos no deseados y recaban algunos datos. En resumen, la existencia de Imminent Monitor puede dar lugar a graves problemas de privacidad, pérdidas económicas substanciales y otras infecciones informáticas de alto riesgo. Por suerte, es bastante fácil detectar y eliminar esta infección. En primer lugar, Imminent Monitor crea una carpeta llamada "Imminent" dentro de la carpeta Application Data. Asimismo, los procesos de las versiones pirateadas que aparecen en el Administrador de tareas de Windows tienen nombres sospechosos. En la muestra que analizamos el proceso se llamaba "©Windows ©Microsoft Corporation ©2019". El ejecutable en sí se llamaba "working4.exe" y su icono era la cara del diablo. Si ha encontrado tal archivo o carpeta en su equipo o si ha notado un tipo de actividad sospechosas, le recomendamos encarecidamente analizar el sistema con un software antivirus o antiespía y eliminar todas las amenazas detectadas.

| Nombre | la herramienta de acceso remoto Imminent Monitor |

| Tipo de amenaza | Troyano, virus que roba contraseñas, software malicioso de banca, software espía |

| Síntomas | Los troyanos han sido diseñados para introducirse silenciosamente en el equipo de las víctimas y permanecer con sigilo, de ahí que no se den cuenta de síntomas concretos en un equipo infectado. |

| Formas de distribución | Correos electrónicos infectados, anuncios maliciosos en internet, ingeniería social, software pirata. |

| Daño | Robo de información bancaria, contraseñas, suplantación de la identidad, el equipo de la víctima se añade a una red de bots. |

| Eliminación | Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. |

Hay decenas de herramientas de acceso remoto que usan los ciberdelincuentes. Por ejemplo, H-Worm, CrimsonRAT, Megalodon, ExileRat, etc. Algunas son legítimas, otras son desarrolladas por los mismo ciberdelincuentes. Sin embargo, en última instancia todos esos virus se usan con la misma finalidad: obtener el máximo beneficio posible. Por tanto, es imprescindible desinstalar esas herramientas de acceso remoto.

Análisis técnico de Imminent Monitor RAT:

- Nombres detectados: Avast (Win32:Trojan-gen), BitDefender (Trojan.GenericKD.31790542), Kaspersky (HEUR:Trojan-Ransom.MSIL.Blocker.gen), ESET-NOD32 (una versión de MSIL/Kryptik.ORX)

- Lista completa de detecciones antivirus: VirusTotal

- Nombre del archivo ejecutable: working4.exe

- Muestra enviada por primera vez: 2019-03-13 (creada en 2019-03-07)

¿Cómo se introdujo Imminent Monitor en mi equipo?

Actualmente no se sabe exactamente cómo estos delincuentes propagan Imminent Monitor. No obstante, normalmente tales herramientas suelen distribuirse a través de campañas de correo basura, troyanos, descargas de software de terceros y asistentes falsos de actualizaciones de software. Los ciberdelincuentes envían miles de correos electrónicos que contienen adjuntos maliciosos (documentos MS Office, PDF, ejecutables, etc.) y mensajes engañosos instando a los usuarios a que los abran. No obstante, hacer eso tiene como consecuencia varias infecciones de sistema. Las herramientas de actualización de software falso infectan el sistema aprovechándose de errores en versiones de software antiguas o instalando malware en vez de la aplicación seleccionada. El software pirata actúa de la misma forma. Permiten activar software de pago gratuitamente. Sin embargo, ya que los delincuentes los usan para propagar software malicioso, los usuarios suelen acabar infectando sus equipos en vez de conseguir acceso gratuito a programas de pago. Los troyanos se pueden describir de forma simple: son básicamente aplicaciones maliciosas que, una vez infiltradas, inyectan software malicioso adicional en el sistema. Las redes P2P (p. ej. torrents, eMule, etc.), los sitios web de descargas gratuitas, sitios de alojamiento de archivos gratuitos y otras fuentes de descarga no oficiales presentan a menudo ejecutables maliciosos como software legítimo. Esto suele engañar a los usuarios para que descarguen e instalen virus ellos mismos.

¿Cómo se puede evitar que se instalen programas maliciosos?

En primer lugar, hay que destacar que los motivos principales por los que se infecta el equipo son un conocimiento insuficiente y un comportamiento imprudente. La clave para la seguridad informática es la precaución; por tanto, preste siempre atención al navegar por internet y al descargar, instalar y actualizar software. Le recomendamos encarecidamente que se lo piense dos veces antes de abrir adjuntos en correos. Asegúrese de que el archivo o enlace recibido tenga relevancia y de que conoce y no sospecha del remitente. En caso contrario, no abra nada y elimine el correo de inmediato. Descargue las aplicaciones solo de fuentes oficiales usando enlaces de descarga directa. Los instaladores o descargadores de terceros incluyen a menudo (empaquetan) programas dudosos y estas herramientas no deberían usarse. Lo mismo sirve para las actualizaciones de software. Las aplicaciones instaladas y el sistema operativo tiene que estar siempre actualizado. Sin embargo, esto debería hacerse con funciones o herramientas integradas proporcionadas por el desarrollador oficial. No debería nunca intentar piratear aplicaciones instaladas. Porque la piratería de software está considerada un ciberdelito y, por si no fuera suficiente, el riesgo de infección es extremadamente alto. Asimismo, asegúrese de tener instalada una solución antivirus o antiespía reputable en funcionamiento porque tales herramientas detectan y eliminan muy probablemente el software malicioso antes de que pase algo malo. Si cree que su equipo está infectado, le recomendamos ejecutar un análisis con Combo Cleaner para eliminar el malware de forma automática.

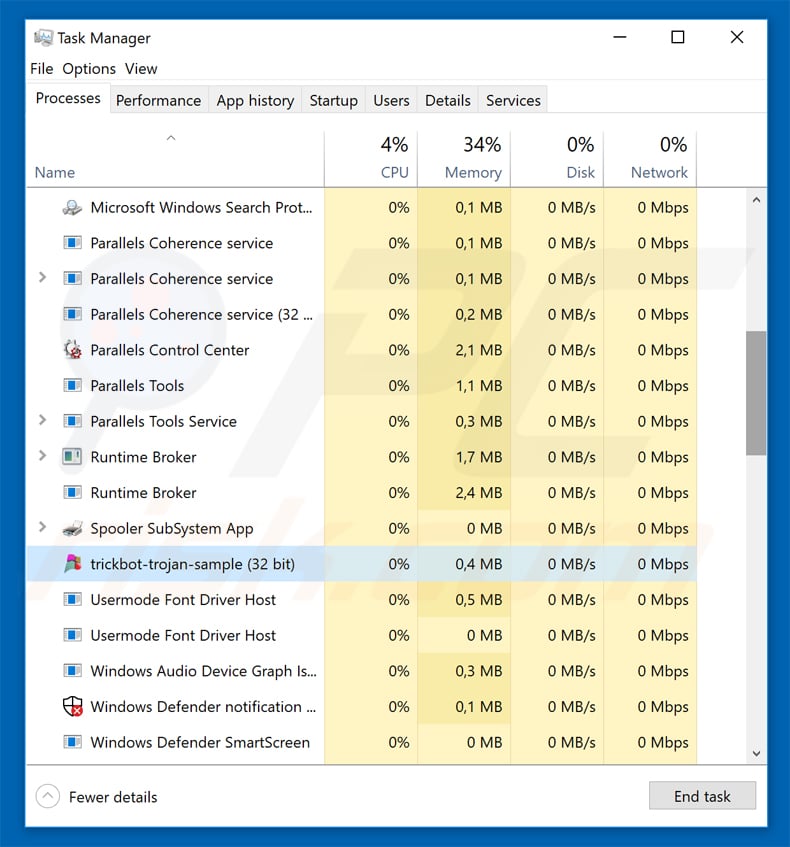

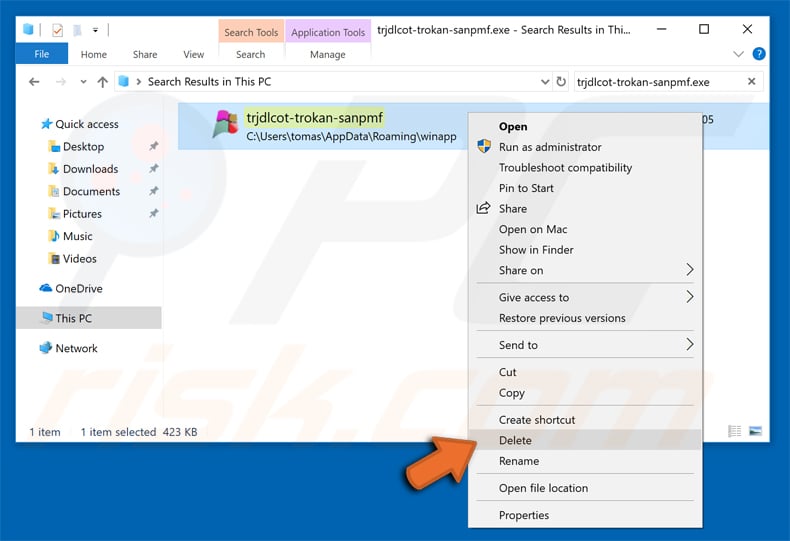

Captura de pantalla de un ejecutable pirateado de Imminent Monitor ("working4.exe") y su proceso ("©Windows ©Microsoft Corporation ©2019") en el Administrador de tareas:

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

▼ DESCARGAR Combo Cleaner

El detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por Rcs Lt, la empresa matriz de PCRisk. Leer más. Si decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso.

Menú rápido:

- ¿Qué es Imminent Monitor?

- PASO 1. Eliminar manualmente el software malicioso Imminent Monitor.

- PASO 2. Comprobar que el equipo esté limpio.

¿Cómo eliminar el software malicioso de forma manual?

Eliminar software malicioso de forma manual es una tarea complicada; normalmente es mejor dejar que un programa antivirus o antiespía lo haga por nosotros de forma automática. Para eliminar este software malicioso, recomendamos que use Combo Cleaner. Si desea eliminar el software malicioso de forma manual, el primer paso es identificar el nombre del software malicioso que esté intentando eliminar. He aquí un ejemplo de un programa sospechoso que se ejecuta en el equipo del usuario:

Si ha inspeccionado la lista de programas que se ejecuta en su equipo a través del Administrador de tareas, por ejemplo, y ha visto un programa que parece sospechoso, debería realizar lo siguiente:

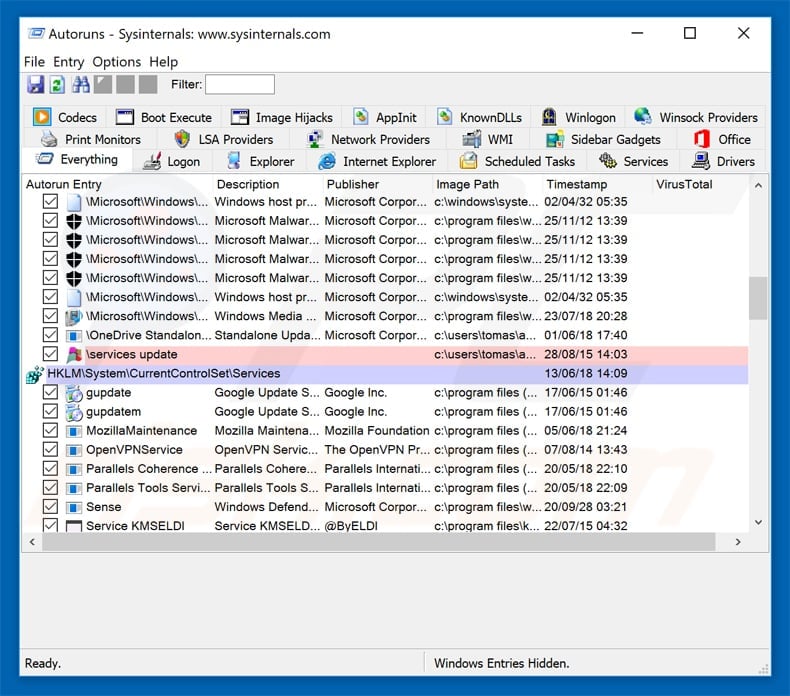

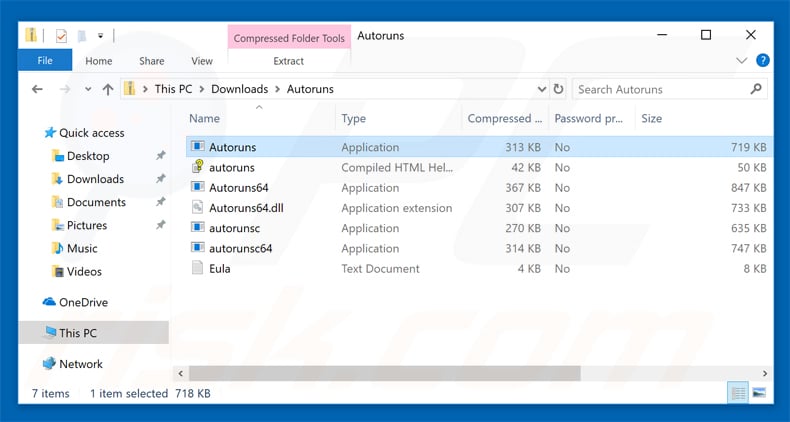

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones que se ejecutan automáticamente, carpetas de registro y del sistema de archivos.

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones que se ejecutan automáticamente, carpetas de registro y del sistema de archivos.

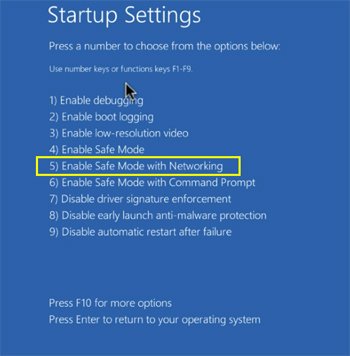

Reinicie su equipo en modo seguro:

Reinicie su equipo en modo seguro:

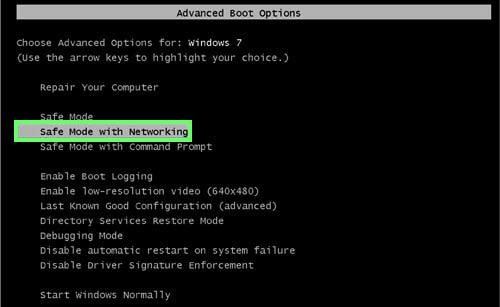

Usuarios de Windows XP y Windows 7: Inicie su equipo en modo seguro. Haga clic en Inicio, Apagar, Reiniciar y aceptar. Mientras el equipo arranca, pulse la tecla F8 en su teclado varias veces hasta que vea el menú de Opciones avanzadas de Windows, luego seleccione modo seguro con funciones de red de la lista.

Este vídeo muestra cómo iniciar Windows 7 en "Modo seguro con funciones de red":

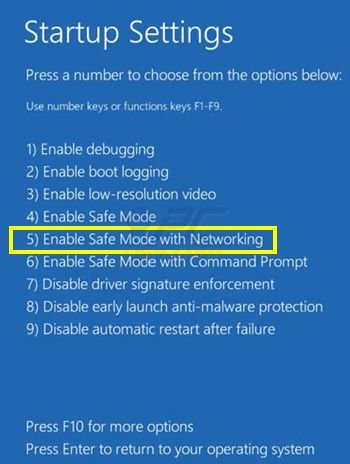

Usuarios de Windows 8: Inicie Windows 8 en modo seguro con funciones de red: Diríjase a la pantalla de inicio de Windows 8, escriba "avanzadas", en los resultados de búsqueda, seleccione "Cambiar opciones avanzadas de inicio". En la nueva ventana "Configuración de PC", vaya hasta la sección "Inicio avanzado". Haga clic en el botón "Reiniciar ahora". Su PC se reiniciará ahora con el "Menú de opciones de arranque avanzadas". Haga clic en el botón de "Solucionar problemas", luego haga clic en el botón de "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio". Haga clic en el botón "Reiniciar". Su PC se reiniciará mostrando primero la pantalla de Configuración de inicio. Pulse F5 para arrancar en Modo seguro con funciones de red.

Este vídeo muestra cómo iniciar Windows 8 en "Modo seguro con funciones de red":

Usuarios de Windows 10: Haga clic en el logo de Windows y seleccione el icono de Inicio/Apagado. En el nuevo menú, haga clic en "Reiniciar" mientras mantiene pulsada la tecla "mayúsculas" en su teclado. En la ventana "seleccione una opción", haga clic en "Solucionar problemas" y luego en "Opciones avanzadas". En el menú de opciones avanzadas, seleccione "Configuración de inicio" y haga clic en el botón "Reiniciar". En la siguiente pantalla, tendrá que pulsar la tecla F5 de su teclado. Luego se reiniciará el sistema operativo en modo seguro con funciones de red.

Este vídeo muestra cómo iniciar Windows 10 en "Modo seguro con funciones de red":

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

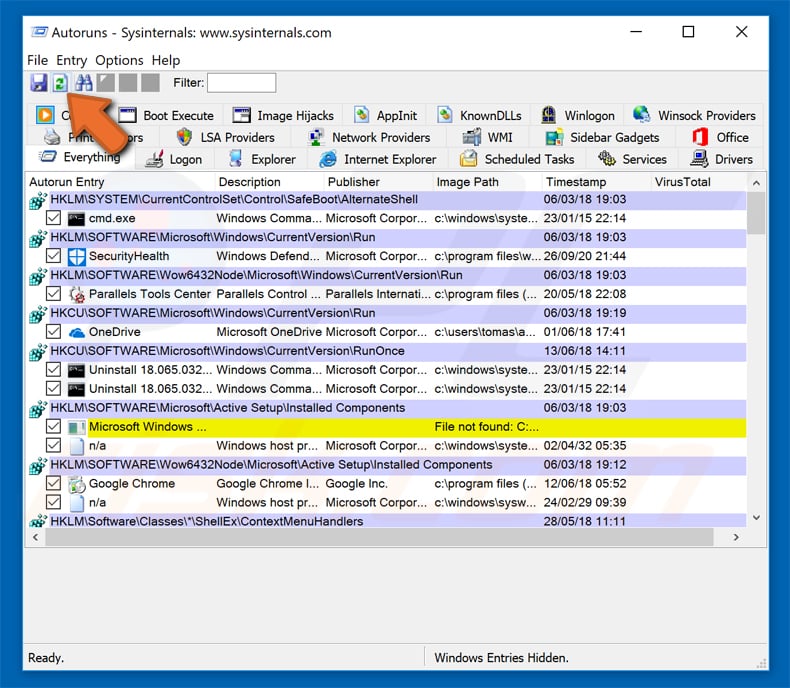

En la aplicación Autoruns, haga clic en Opciones (Options) arriba y desmarque Ocultar ubicaciones vacías ("Hide empty locations") y Ocultar entradas de Windows ("Hide Windows Entries"). Seguidamente, haga clic en el icono Actualizar (Refresh).

En la aplicación Autoruns, haga clic en Opciones (Options) arriba y desmarque Ocultar ubicaciones vacías ("Hide empty locations") y Ocultar entradas de Windows ("Hide Windows Entries"). Seguidamente, haga clic en el icono Actualizar (Refresh).

Revise la lista que proporciona la aplicación Autoruns y encuentre el archivo malicioso que desea eliminar.

Revise la lista que proporciona la aplicación Autoruns y encuentre el archivo malicioso que desea eliminar.

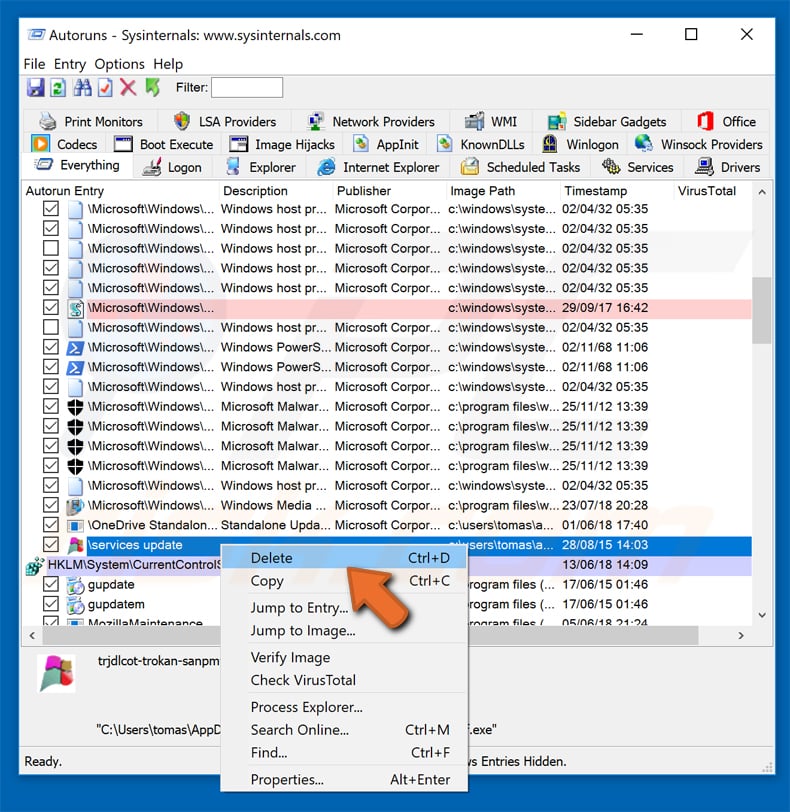

Debería anotar la ruta completa y el nombre. Sepa que algunos programas maliciosos enmascaran sus nombres de proceso con nombres de procesos fiables de Windows. En este punto, es muy importante no eliminar archivos del sistema. Una vez que haya encontrado el programa sospechoso que desee eliminar, haga clic derecho sobre su nombre y seleccione Eliminar (Delete).

Tras eliminar el software malicioso a través de la aplicación Autoruns (así nos aseguramos de que el software malicioso deje de ejecutarse automáticamente en el sistema la próxima vez que se inicie), tendría que buscar por el nombre del software malicioso en su equipo. No olvide mostrar la lista de archivos y carpetas ocultas antes de continuar. Si encuentra el archivo del software malicioso, asegúrese de eliminarlo.

Reiniciar su equipo en modo normal Esta guía debería ayudarle a eliminar cualquier software malicioso de su equipo. Hay que destacar que se requieren conocimientos informáticos avanzados para eliminar amenazas de forma manual. Se recomienda confiar la eliminación de software malicioso a los programas antivirus o antimalware. Esta guía podría no ser efectiva si nos encontramos ante una infección avanzada de software malicioso. Como de costumbre, lo ideal es prevenir la infección en vez de probar a eliminar el software malicioso luego. Para mantener seguro su equipo, asegúrese de instalar las últimas actualizaciones del sistema operativo y usar software antivirus.

Para estar seguros de que su equipo está libre de infecciones de software malicioso, lo mejor es analizarlo con Combo Cleaner.

▼ Mostrar discusión.