Instrucciones para eliminar el virus Trojan.Win32.Generic

![]() Escrito por Tomas Meskauskas el (actualizado)

Escrito por Tomas Meskauskas el (actualizado)

Instrucciones para eliminar el virus Trojan.Win32.Generic

¿Qué es Trojan.Win32.Generic?

Trojan.Win32.Generic (también conocido como HEUR.Trojan.Win32.Generic) es una denominación de detección genérica. Si la solución antivirus instalada ha detectado una amenaza que tiene un nombre genérico como este, quiere decir que el sistema podría estar infectado con un troyano, herramienta de acceso remoto, ransomware, herramienta para minar criptomonedas u otro virus de alto riesgo similar. Todos esos programas maliciosos pueden ocasionar graves problemas, desde la pérdida de datos a pérdidas económicas. Si el antivirus ha detectado Trojan.Win32.Generic (o HEUR.Trojan.Win32.Generic), le recomendamos entonces llevar a cabo un análisis completo del sistema y elimine eliminar las amenazas detectadas.

Los troyanos son programas maliciosos que pueden usarse con distintos fines. Los ciberdelincuentes podrían usarlos para acceder al equipo de la víctima, infectarlo con otros programas maliciosos como ransomware, robar información personal o confidencial y realizar ataques de denegación de servicio. Normalmente, esos programas maliciosos se disfrazan de inofensivos o legítimos, la gente que tiene sus equipos infectados con ellos no suele percatarse de su existencia. El ransomware es un tipo de software que cifra datos, los deja inaccesibles a no ser que se pague un rescate. Los programas de este tipo dan lugar a pérdidas de datos y económicas. Las herramientas de acceso remoto o troyanos son programas que se usan para acceder al sistema de forma remota. Hay varias versiones de esos programas con distintas funciones. Normalmente, los ciberdelincuentes usan esas herramientas con fines maliciosos; por ejemplo, robar contraseñas, usuarios de e-mail, datos bancarios, mensajería y otras cuentas, para instalar programas maliciosos, robar datos del portapapeles, registrar pulsaciones de teclado, etc. Es una potente herramienta, podría ocasionar problemas con la privacidad, pérdida económica o de datos, podría dar lugar al robo de la identidad u otros problemas graves. Los ladrones de datos se usan principalmente para robar información personal; por ejemplo, usuarios, contraseñas, cookies de navegador, datos autorrellenables, datos de criptomonederos, etc. Los criptomineros usan los recursos del sistema (como la CPU) para minar criptomonedas resolviendo problemas matemáticos. Ralentizan el rendimiento del equipo o incluso dejan el equipo inutilizable. Los equipos infectados consumen más electricidad y, en consecuencia, se paga una mayor factura de la electricidad. Resumiendo, los ciberdelincuentes usan esos programas maliciosos para generar beneficios de una u otra forma.

| Nombre | el virus HEUR.Trojan.Win32.Generic |

| Tipo de amenaza | Troyano, software malicioso bancario, software espía, cibersecuestro, virus que roba datos, troyano de acceso remoto, herramienta de minería de criptomonedas |

| Ejemplos de software malicioso | La lista incluye (sin ser completa) Boston, Baldr, Win32/Malagent, Rescoms y otras muchas amenazas |

| Síntomas | Los troyanos han sido diseñados para introducirse silenciosamente en el equipo de las víctimas y permanecer con sigilo, de ahí que no se den cuenta de síntomas concretos en un equipo infectado. Los cibersecuestros encriptan archivos y obligan a las víctimas a comprar una herramienta de descifrado. Los troyanos de acceso remoto permiten a los ciberdelincuentes acceder a los sistemas remotamente. Los virus que roban datos sustraen información personal y confidencial. Las herramientas de minería de criptomonedas usan la CPU del equipo para resolver problemas matemáticos. |

| Formas de distribución | Correos electrónicos infectados, anuncios maliciosos en internet, ingeniería social, software pirata, herramientas falsas de actualización, troyanos |

| Daño | Robo de información bancaria, contraseñas, usuarios de varias cuentas, suplantación de la identidad, el equipo de la víctima se añade a una red de bots, pérdidas de datos y económicas |

| Eliminación | Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. |

He aquí algunos ejemplos del software malicioso que puede detectarse con el nombre genérico Trojan.Win32.Generic: Boston (ransomware), Baldr (virus que roba datos), Win32/Malagent (troyano), Rescoms (troyano de acceso remoto). Si cualquiera de esos programas está instalado en su equipo, debería eliminarse de inmediato llevando a cabo un análisis completo con su solución antivirus.

¿Cómo se introdujo Trojan.Win32.Generic en mi equipo?

El software malicioso se distribuye de varias formas. Normalmente, los ciberdelincuentes lo usan a través de campañas de spam, troyanos, fuentes de descarga de software poco fiables, falsas herramientas de actualización de software o activación no oficial. Cuando propagan software malicioso a través de campañas de spam, envían correos que contienen adjuntos o enlaces web. Esos adjuntos suelen ser documentos Microsoft Office, archivos como ZIP, RAR, JavaScript, ficheros PDF, ejecutables (.exe), etc. El objetivo principal de esos correos es engañar a los usuarios para que abran esos adjuntos. Una vez abiertos, descargan e instalan programas maliciosos. Los troyanos son programas maliciosos que desencadenan otras infecciones, descargas o instalación de otro software malicioso. Sin embargo, para ocasionar algún daño tienen que estar instalados previamente. Otra forma de propagar archivos maliciosos es subirlos a redes P2P (como torrents, eMule, etc.), sitios web de descargas gratuitas, sitios de alojamiento de archivos y otras fuentes de descarga no fiables. Normalmente, esos archivos se publicitan como legítimos. Sin embargo, si se descargan, abren o ejecutan, infectarán los equipos con programas maliciosos de alto riesgo. Las herramientas de actualización de software falsas infectan los sistemas descargando e instalando infecciones informáticas en vez de actualizaciones, parches, etc. Los usuarios usan herramientas de piratería de software con la finalidad de activar software de pago gratuitamente. Por desgracia, esas herramientas están diseñadas para descargar o instalar software malicioso también.

¿Cómo se puede evitar que se instalen programas maliciosos?

Todo el software debería descargarse desde sitios web oficiales. Ninguna fuente o herramienta citada anteriormente es de confianza. Los adjuntos que están presentes en correos recibidos de direcciones desconocidas o sospechosas no deberían abrirse. Asimismo, esos correos o sus contextos son irrelevantes. La forma más segura es dejar su contenido (adjuntos y enlaces) sin abrir. Todos los programas instalados deben actualizarse usando herramientas, funciones implementadas que se ofrecen por parte de los desarrolladores de software oficiales. Lo mismo aplica a la activación de software. No es legal usar varias herramientas de piratería y casi todas ellas están diseñadas para instalar software malicioso. Asimismo, le recomendamos encarecidamente tener instalado y siempre en funcionamiento un software antivirus o antiespía. Para mantener el sistema a salvo, se recomienda analizarlo de forma periódica en busca de virus. Si cree que su equipo está infectado, le recomendamos ejecutar un análisis con Combo Cleaner para eliminar el malware de forma automática.

Archivo malicioso detectado como Trojan.Win32.Generic:

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

▼ DESCARGAR Combo Cleaner

El detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por Rcs Lt, la empresa matriz de PCRisk. Leer más. Si decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso.

Menú rápido:

- ¿Qué es Trojan.Win32.Generic?

- PASO 1. Eliminar manualmente el software malicioso Trojan.Win32.Generic.

- PASO 2. Comprobar que el equipo esté limpio.

¿Cómo eliminar el software malicioso de forma manual?

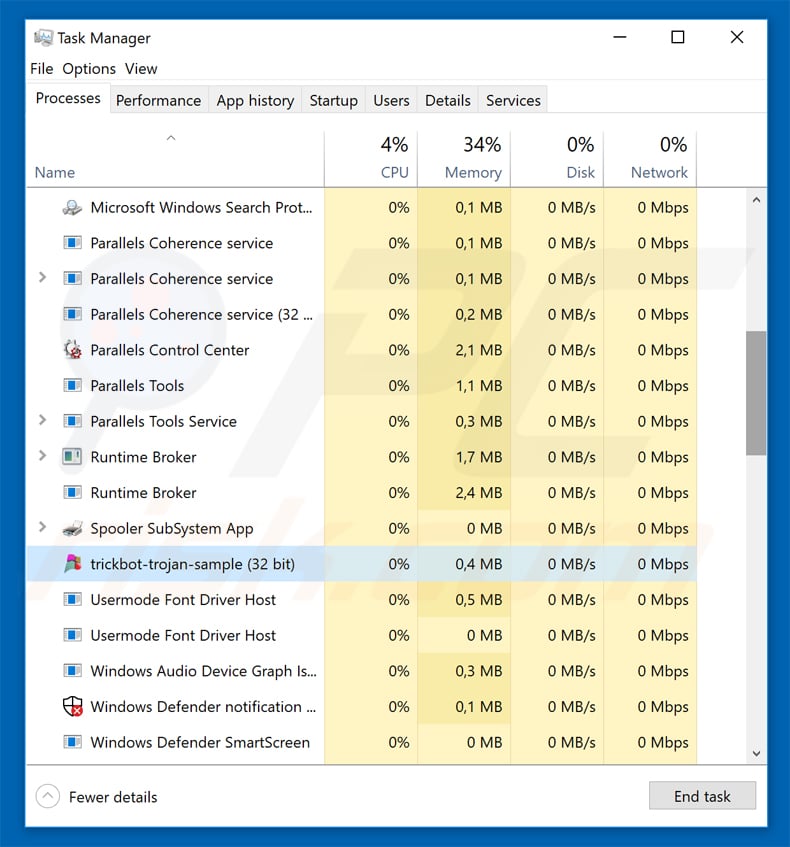

Eliminar software malicioso de forma manual es una tarea complicada; normalmente es mejor dejar que un programa antivirus o antiespía lo haga por nosotros de forma automática. Para eliminar este software malicioso, recomendamos que use Combo Cleaner. Si desea eliminar el software malicioso de forma manual, el primer paso es identificar el nombre del software malicioso que esté intentando eliminar. He aquí un ejemplo de un programa sospechoso que se ejecuta en el equipo del usuario:

Si ha inspeccionado la lista de programas que se ejecuta en su equipo a través del Administrador de tareas, por ejemplo, y ha visto un programa que parece sospechoso, debería realizar lo siguiente:

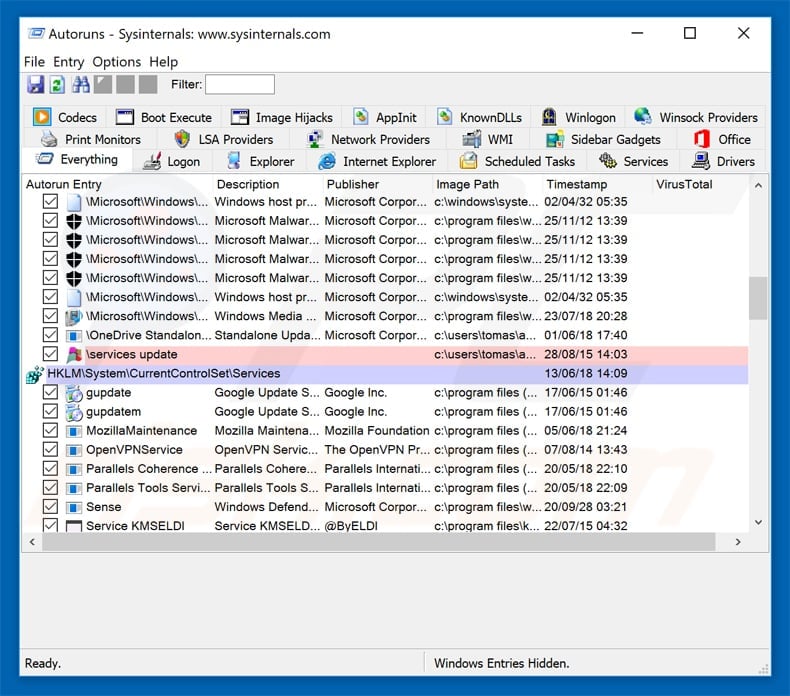

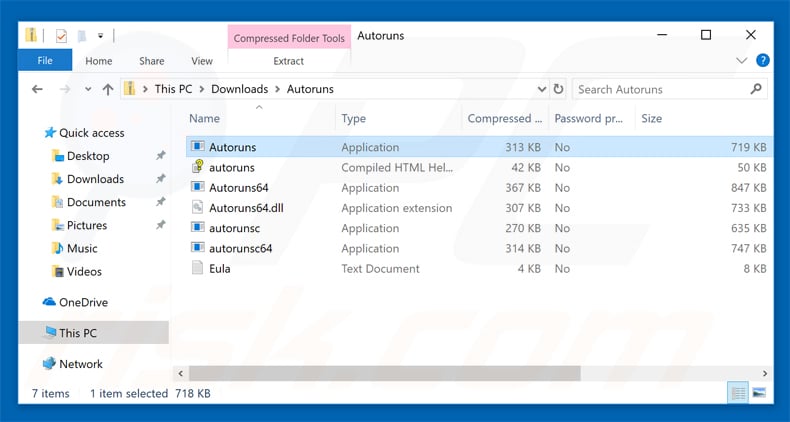

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones que se ejecutan automáticamente, carpetas de registro y del sistema de archivos.

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones que se ejecutan automáticamente, carpetas de registro y del sistema de archivos.

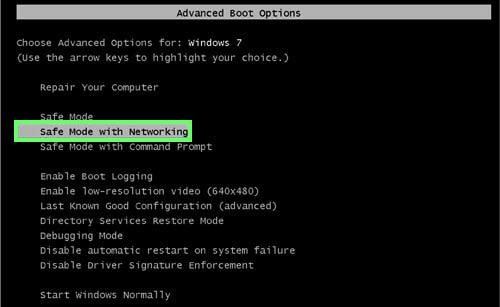

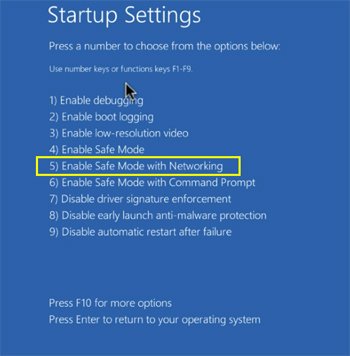

Reinicie su equipo en modo seguro:

Reinicie su equipo en modo seguro:

Usuarios de Windows XP y Windows 7: Inicie su equipo en modo seguro. Haga clic en Inicio, Apagar, Reiniciar y aceptar. Mientras el equipo arranca, pulse la tecla F8 en su teclado varias veces hasta que vea el menú de Opciones avanzadas de Windows, luego seleccione modo seguro con funciones de red de la lista.

Este vídeo muestra cómo iniciar Windows 7 en "Modo seguro con funciones de red":

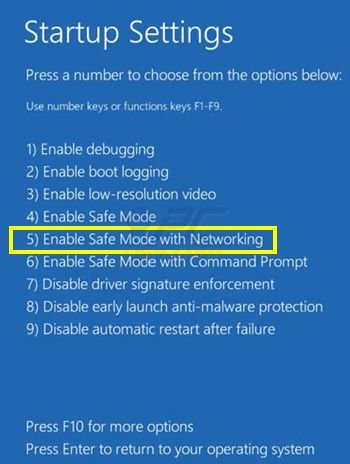

Usuarios de Windows 8: Inicie Windows 8 en modo seguro con funciones de red: Diríjase a la pantalla de inicio de Windows 8, escriba "avanzadas", en los resultados de búsqueda, seleccione "Cambiar opciones avanzadas de inicio". En la nueva ventana "Configuración de PC", vaya hasta la sección "Inicio avanzado". Haga clic en el botón "Reiniciar ahora". Su PC se reiniciará ahora con el "Menú de opciones de arranque avanzadas". Haga clic en el botón de "Solucionar problemas", luego haga clic en el botón de "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio". Haga clic en el botón "Reiniciar". Su PC se reiniciará mostrando primero la pantalla de Configuración de inicio. Pulse F5 para arrancar en Modo seguro con funciones de red.

Este vídeo muestra cómo iniciar Windows 8 en "Modo seguro con funciones de red":

Usuarios de Windows 10: Haga clic en el logo de Windows y seleccione el icono de Inicio/Apagado. En el nuevo menú, haga clic en "Reiniciar" mientras mantiene pulsada la tecla "mayúsculas" en su teclado. En la ventana "seleccione una opción", haga clic en "Solucionar problemas" y luego en "Opciones avanzadas". En el menú de opciones avanzadas, seleccione "Configuración de inicio" y haga clic en el botón "Reiniciar". En la siguiente pantalla, tendrá que pulsar la tecla F5 de su teclado. Luego se reiniciará el sistema operativo en modo seguro con funciones de red.

Este vídeo muestra cómo iniciar Windows 10 en "Modo seguro con funciones de red":

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

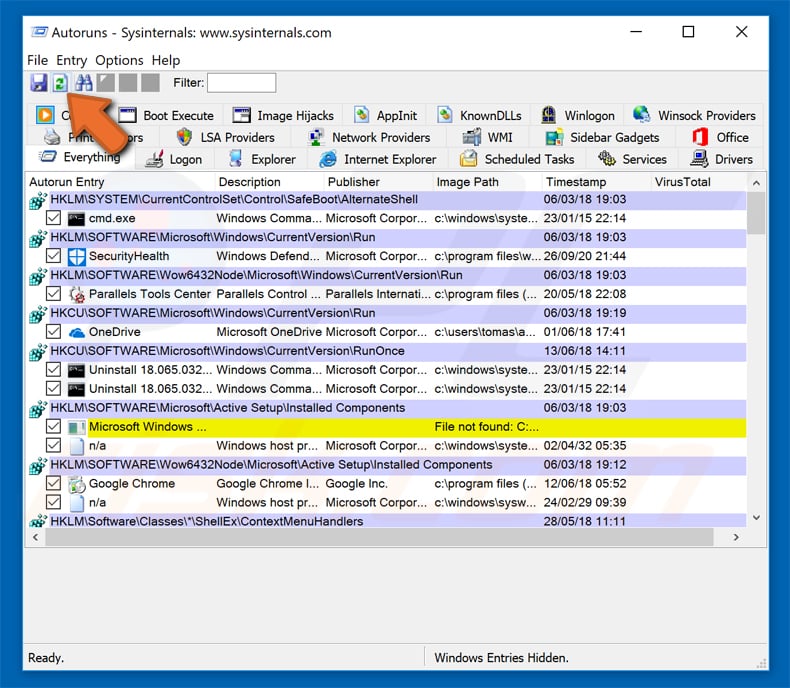

En la aplicación Autoruns, haga clic en Opciones (Options) arriba y desmarque Ocultar ubicaciones vacías ("Hide empty locations") y Ocultar entradas de Windows ("Hide Windows Entries"). Seguidamente, haga clic en el icono Actualizar (Refresh).

En la aplicación Autoruns, haga clic en Opciones (Options) arriba y desmarque Ocultar ubicaciones vacías ("Hide empty locations") y Ocultar entradas de Windows ("Hide Windows Entries"). Seguidamente, haga clic en el icono Actualizar (Refresh).

Revise la lista que proporciona la aplicación Autoruns y encuentre el archivo malicioso que desea eliminar.

Revise la lista que proporciona la aplicación Autoruns y encuentre el archivo malicioso que desea eliminar.

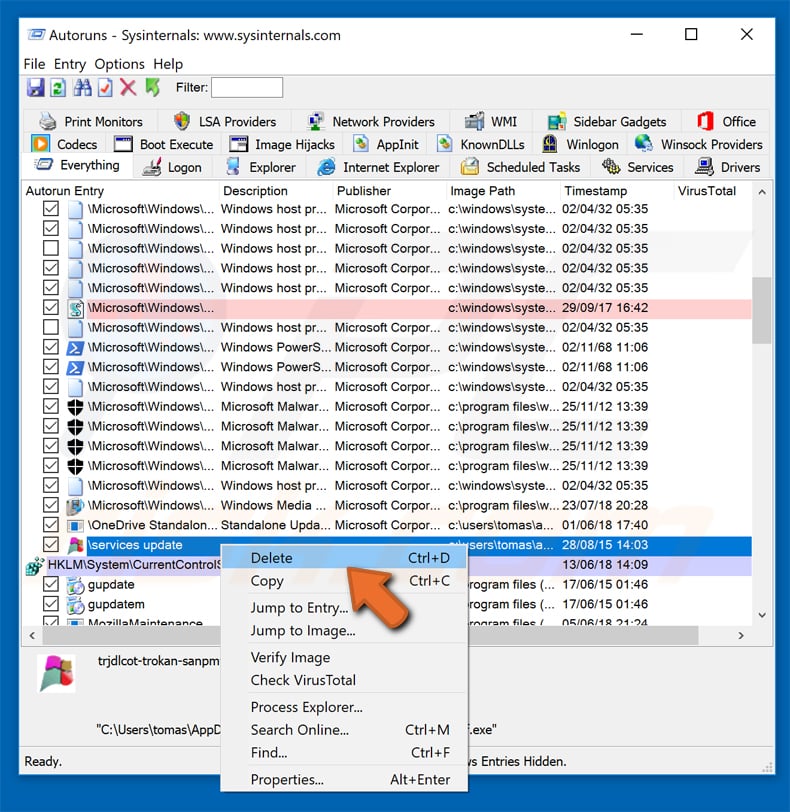

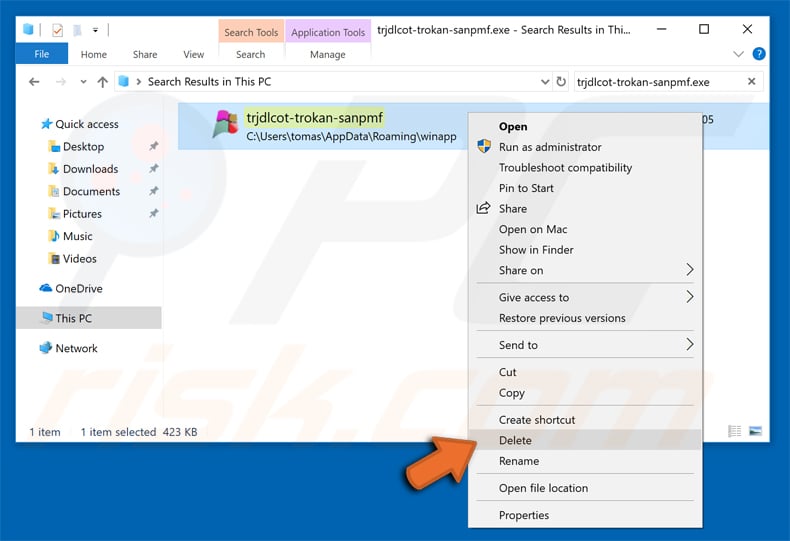

Debería anotar la ruta completa y el nombre. Sepa que algunos programas maliciosos enmascaran sus nombres de proceso con nombres de procesos fiables de Windows. En este punto, es muy importante no eliminar archivos del sistema. Una vez que haya encontrado el programa sospechoso que desee eliminar, haga clic derecho sobre su nombre y seleccione Eliminar (Delete).

Tras eliminar el software malicioso a través de la aplicación Autoruns (así nos aseguramos de que el software malicioso deje de ejecutarse automáticamente en el sistema la próxima vez que se inicie), tendría que buscar por el nombre del software malicioso en su equipo. No olvide mostrar la lista de archivos y carpetas ocultas antes de continuar. Si encuentra el archivo del software malicioso, asegúrese de eliminarlo.

Reiniciar su equipo en modo normal Esta guía debería ayudarle a eliminar cualquier software malicioso de su equipo. Hay que destacar que se requieren conocimientos informáticos avanzados para eliminar amenazas de forma manual. Se recomienda confiar la eliminación de software malicioso a los programas antivirus o antimalware. Esta guía podría no ser efectiva si nos encontramos ante una infección avanzada de software malicioso. Como de costumbre, lo ideal es prevenir la infección en vez de probar a eliminar el software malicioso luego. Para mantener seguro su equipo, asegúrese de instalar las últimas actualizaciones del sistema operativo y usar software antivirus.

Para estar seguros de que su equipo está libre de infecciones de software malicioso, lo mejor es analizarlo con Combo Cleaner.

▼ Mostrar discusión.