Tips Para Eliminar Malware

La Amenaza del Malware

Encontrar malware es una amenaza a la que se enfrenta cualquier persona con un dispositivo que se conecta a Internet de una forma u otra. El código malicioso que fue diseñado para propagarse de una computadora a otra, de forma similar a la forma en que una infección viral se propaga de persona a persona, le dio a dicho código su nombre de virus informático. Con los años, el término virus informático perdió su significado a medida que se descubrían "virus informáticos" que no se propagaban de una computadora a otra. La comunidad de InfoSec consideró más apropiado llamar a todo tipo de software malicioso, malware que incluía virus, así como una serie de otras cepas de malware que se habían descubierto en esta etapa.

Las numerosas amenazas planteadas por numerosas cepas de malware ahora se pueden clasificar bajo un término general que facilita la transmisión de importantes medidas de seguridad. ¿Qué significa esto para la base de usuarios promedio que ha aumentado exponencialmente en los últimos 20 años? Muy poco de ser honestos, al crear un árbol genealógico de malware en el que el malware puede clasificarse ampliamente, la persona promedio e incluso la corporación más grande pueden convertirse en víctimas de malware al igual que algunos fueron víctimas de un virus informático. Por el contrario, la gran pregunta que debe hacerse es ¿cómo mediar con la infección y, en última instancia, eliminar el trozo ofensivo de malware?

Ya sea una computadora infectada, un teléfono móvil, un servidor de red o incluso un televisor inteligente, la respuesta a esta pregunta se ha vuelto significativamente más compleja. Al igual que con la medicina, toda una serie de preguntas necesitan respuesta antes de que el tratamiento pueda ocurrir con éxito. ¿Dónde ocurrió la infección? ¿Cómo determinar si su computadora está infectada con malware? ¿Qué tipo de malware infecta la máquina en cuestión? Y solo entonces, ¿cómo eliminar el malware?

El resto de este artículo está dedicado a responder esas preguntas de manera breve, concisa y fácil de entender. Por último, se dará un breve vistazo a cómo se pueden prevenir las infecciones en primer lugar porque la vieja máxima médica de prevenir es mejor que curar se aplica igualmente al malware.

Tabla de Contenido

- Introducción

- ¿Cómo se produce la infección?

- ¿Cómo determinar si el dispositivo está infectado?

- Los tipos más comunes de malware

- ¿Cómo eliminar el malware?

- Consejos seguros informáticos

¿Cómo se produce la infección?

Cuando se busca eliminar el malware, la comprensión de cómo se propagó el malware en primer lugar puede ayudar a determinar el mejor camino a seguir. Los hackers generalmente usarán lo que funciona y copiarán las tácticas de los anteriores, por esa razón a menudo se basarán en métodos probados para distribuir malware para establecerse en un dispositivo que pronto será la víctima. La gran mayoría de las infecciones de malware se remontan a uno de estos métodos de distribución.

Correos Electrónicos Spam (No Deseados) Con Archivos Adjuntos o Enlaces Maliciosos

Los hackers en muchos casos recurrirán al envío de correos electrónicos no deseados a vastas listas de direcciones, o como se ve en el caso de las infecciones modernas de ransomware, se enviará un correo dirigido a los empleados. El correo electrónico se hace para parecer oficial, a menudo imitando de cerca a una empresa o incluso una organización gubernamental y compuesto de tal manera que incite al destinatario a algún tipo de acción, utilizando diversas tácticas de ingeniería social. La acción a menudo implica hacer clic en un enlace o abrir un archivo adjunto. Si en el caso de un enlace, el destinatario será redirigido a una página web bajo el control del pirata informático y posteriormente se puede descargar el malware. Con un archivo adjunto, el malware a menudo se incrusta en un documento, imagen o PDF y, cuando se abre, comienza la rutina de infección del malware.

Al momento de escribir este artículo, se han producido dos ejemplos de malware distribuido de esta manera. El primero involucraba el abuso de un videojuego conocido. Los investigadores creen que se enviaron correos electrónicos no deseados que contenían una descarga de lo que parecía ser el iniciador del juego, en realidad contenía el troyano LokiBot. El segundo incidente implicó la distribución del ransomware RobbinHood. La distribución por correo electrónico ha sido durante mucho tiempo un método preferido por los operadores de ransomware, esta vez, sin embargo, los correos electrónicos se envían a las principales corporaciones seleccionadas por los operadores con la esperanza de asegurar un pago de rescate mucho mayor.

Descargar Malware de Sitios Maliciosos

Nunca es aconsejable que los usuarios descarguen software pirateado u otros archivos pirateados. Además de las implicaciones legales de lidiar con material pirateado, estos archivos a menudo se combinan con varios tipos de malware. Los hackers a menudo seguirán tendencias y programas de televisión o películas populares para distribuir mejor su malware. Cuando Game of Thrones era popular y a menudo justo antes del lanzamiento de una nueva temporada, los hackers cargaban episodios supuestamente filtrados que contenían en cambio malware.

No solo los usuarios deben tener cuidado con los archivos pirateados. En el pasado, los hackers han creado sitios web que falsifican otras fuentes de software conocidas y de buena reputación que distribuyen versiones maliciosas del software que el usuario desea. A veces, este método se combina con correos electrónicos falsificados que contienen enlaces que redirigen a estos sitios web falsificados. Adobe Flash ha sido abusado de esta manera en el pasado.

Malvertising

También llamado por su nombre completo de publicidad maliciosa es otra forma en que los piratas informáticos pueden establecerse en el dispositivo de la víctima. Esto se realiza principalmente mediante la colocación de anuncios en sitios web confiables que al hacer clic en ellos comenzarán a descargar malware. El anuncio a menudo comienza limpio para pasar las comprobaciones de seguridad iniciales por software de publicidad, pero luego se anexan con malware.

Otro método de publicidad maliciosa puede verse como un híbrido entre campañas publicitarias de correo electrónico malicioso y spam. Esto se vio cuando usuarios franceses fueron atacados con el malware Varenky. Inicialmente, se creó una campaña de publicidad maliciosa para recopilar direcciones de correo electrónico que luego se utilizarían en una campaña de correo electrónico no deseado que fomentaría una campaña de extorsión sexual (sextortion), un tipo específico de campaña de chantaje.

Redes Sociales

Con un enfoque similar al abuso del correo electrónico, los sitios web de redes sociales también se han utilizado para distribuir malware. Esto a menudo será en forma de enviar enlaces maliciosos a los usuarios a través de publicaciones o mensajes directos. En algunos casos, el malware puede estar asociado con un video, que cuando se hace clic requiere un complemento especial para reproducir, en lugar de descargar e instalar el complemento, se instala el malware.

Las redes sociales también se han utilizado para difundir desinformación que funciona de manera diferente a las ciberamenazas normales. En lugar de difundir malware, los piratas informáticos crearán artículos de noticias falsas y los difundirán en las redes sociales. Esto, a su vez, puede usarse para influir en la opinión pública o dañar la reputación de una empresa.

Software Sin Parchar

Se nos recuerda constantemente mantener actualizado el software, sin embargo, comúnmente se lo ve como una molestia y una pérdida de tiempo. El pobre historial de personas que actualizan paquetes de software y sistema operativo es algo que los hackers están ansiosos por explotar. La verdad del asunto es que tanto los diversos paquetes del sistema operativo como los paquetes de software no son infalibles. En la mayoría de los casos, estos se lanzan al público que contiene vulnerabilidades de día cero, ponen vacíos de seguridad no intencionados que pueden ser explotados. Las actualizaciones a menudo contienen parches para corregir estos vacíos y evitar la explotación por parte de piratas informáticos.

Muchas de estas vulnerabilidades permiten a los piratas informáticos obtener acceso a dispositivos por otros medios distintos a los mencionados anteriormente, a veces sin ninguna interacción del usuario. El hacker puede escalar privilegios e instalar malware en el dispositivo vulnerable. Una de las instancias más recientes de este suceso involucró un código de vulnerabilidad descubierto llamado BlueKeep.

¿Cómo determinar si el dispositivo está infectado?

Una vez que un dispositivo está infectado con un tipo específico de malware, el malware comenzará a hacer lo que está diseñado para hacer. Esto significa que llevará a cabo ciertas tareas que influyen en el funcionamiento del dispositivo. Estos son indicadores de que el dispositivo está infectado. Algunos de estos indicadores son sutiles y otros no son tan sutiles, mientras que otros son tan obvios que son imposibles de ignorar.

Si se pregunta "¿He sido infectado con malware?" lo más probable es que experimente cambios en la forma en que se espera que se ejecute su dispositivo. La respuesta bien puede ser "Sí". Lo que sigue es una breve lista de indicadores que pueden apuntar a una infección de un tipo u otro:

- Rendimiento del sistema más lento

- Los bloqueos o la temida pantalla azul de la muerte (BSOD) que ocurriendo frecuentemente

- Anuncios molestos y mensajes emergentes son muestrados continuamente

- La página de inicio del navegador cambia automáticamente

- El tráfico de Internet aumenta enormemente, lo que resulta en velocidades más lentas de lo normal

- El software antivirus se deshabilita automáticamente

- Amigos que informan que reciben correos electrónicos extraños de su dirección o publicaciones extrañas de un perfil de redes sociales que posee

- Archivos o iconos sospechosos en su dispositivo

- Mensajes de error inusuales

Indicadores de Infecciones Comunes de Malware

La lista anterior no es de ninguna manera una lista exhaustiva, pero cualquiera de esas situaciones puede indicar que algo no está bien y está causado directamente por una cepa de malware o múltiples. Sin embargo, algunos indicadores de malware son muy específicos para ciertos tipos de malware. Ransomware, que se analizará con más detalle más adelante en este artículo, es un buen ejemplo de mostrar indicadores únicos. Los archivos cifrados a los que no se puede acceder cuando antes podían hacerlo y se mostraba una nota de rescate en el dispositivo son indicadores de que la víctima ha sufrido una infección de ransomware. Estos indicadores están lejos de ser sutiles y hacen que sea más fácil determinar que el dispositivo no solo está infectado sino con qué.

Otros indicadores son mucho más sutiles. Criptomineros o crypto jackers, también discutidos más adelante, usan recursos informáticos, a saber, potencia de procesamiento de CPU, para extraer criptomonedas sin el conocimiento de la víctima. Estas infecciones a menudo resultan en un pequeño aumento en la identificación de uso de la CPU realizada correctamente por el autor del malware. Si no se produce un aumento importante en el uso de la CPU, que a su vez puede causar daños en el hardware. El spyware que utilizan con frecuencia varios grupos de piratería de los estados nacionales es necesario para no ser detectado en los dispositivos durante largos períodos de tiempo con el fin de recolectar la mayor cantidad de datos posible. Esto a menudo significa que los indicadores asociados con este tipo de malware deben ser tan indetectables por el usuario como sea humanamente posible.

Los investigadores de seguridad a menudo se refieren a estos indicadores como indicadores de compromiso o IoCs y los investigadores los utilizan para determinar qué tipo de malware se trata de la misma manera en que un usuario notará que algo está mal y comenzará a investigar. Obviamente, los investigadores de seguridad están mucho más versados en los entresijos del malware y pueden proporcionar descripciones mucho más detalladas del malware descubierto. Sin embargo, los usuarios pueden acceder a muchos recursos creados por esos investigadores que a su vez pueden ayudarlos a determinar qué amenaza enfrentan actualmente.

Los Tipos Más Comunes de Malware

Se mencionaron algunos tipos diferentes de malware en las secciones anteriores de este artículo. El propósito de esta sección es profundizar en los tipos de malware más comunes encontrados por el público en general y ver cómo se han implementado en instancias del mundo real.

Caballo de Troya o Troyano

Con mayor frecuencia que los denominados simplemente troyanos, estos suelen estar disfrazados de archivos normales no maliciosos para intentar engañar a los usuarios para que los descarguen. Estos trozos específicos de malware se utilizan normalmente para obtener acceso al dispositivo infectado y crear una puerta trasera en el dispositivo que se puede explotar más tarde. La puerta trasera permite al hacker tener acceso remoto al dispositivo, que luego puede usarse para eliminar otros tipos de malware.

En el pasado, los troyanos se han utilizado para robar datos confidenciales. Durante la última década, más o menos, los troyanos se han armado aún más para robar datos relacionados con la banca y han causado pérdidas financieras masivas a personas e instituciones financieras por igual. Estos troyanos modificados que apuntan a datos bancarios se denominan troyanos bancarios, y Zeus es quizás el más infame. Dado el aumento de la criptomoneda como una fuerza económica, los troyanos bancarios se han modificado para robar los detalles de la billetera de criptomonedas junto con las credenciales bancarias.

Ransomware

La primera aparición de este tipo de malware se produjo a principios de la década de 2010 y generalmente implicó bloquear la pantalla del dispositivo para que el usuario no pudiera usar el dispositivo. El bloqueo de la pantalla fue seguido por una demanda de rescate, generalmente igual a un par de cientos de dólares. El ransomware evolucionó de un comienzo tan sofisticado a una de las principales amenazas que enfrentan las instituciones corporativas y gubernamentales hoy en día, esta amenaza no es solo un problema organizacional sino que afecta a los usuarios individuales.

El ransomware moderno como Sodinokibi, Ryuk, y Dharma no bloquean la pantalla, sino que cifran ciertos tipos de archivos, a menudo documentos importantes, que hacen casi imposible el uso del dispositivo. Se muestra una nota de rescate con instrucciones sobre cómo pagar el rescate usando un navegador Tor y pagando el rescate en Bitcoin. En el pasado, los individuos fueron atacados, ahora los operadores de ransomware persiguen el "gran juego", es decir, las empresas y las instituciones gubernamentales, y exigen sumas masivas a cambio de descifrar los datos. Estas sumas pueden llegar a millones de dólares.

Adware

La abreviatura de software respaldado por publicidad está diseñada para entregar automáticamente anuncios al dispositivo infectado. Uno de los indicadores enumerados anteriormente fue la visualización repetitiva de ventanas emergentes u otros mensajes y es un indicador clave de que su dispositivo puede estar infectado con adware. Estos trozos de malware a menudo se entregan junto con un software "gratuito" y se utilizan para generar ingresos por clic para los anunciantes. También se pueden usar para difundir otras cepas de malware, como el spyware, que pueden recopilar datos útiles para los anunciantes.

A menudo visto como una molestia más que una amenaza, esta actitud puede adoptarse por error sin el conocimiento de que pueden aprovecharse para eliminar otras cepas de malware más peligrosas. La familia de adware Adload, de la cual es miembro SearchOptical (un malware de Mac OS), parece legítima y, a menudo, se distribuye a través de instaladores Adobe Flash de aspecto legítimo. Además de ser potencialmente aprovechado para dejar entrar al ransomware, por ejemplo, pueden recopilar datos que luego pueden usarse para el robo de identidad.

Criptomineros

Aludido anteriormente, los criptomineros o crypto jackers se pueden definir como un código diseñado para extraer criptomonedas sin el conocimiento de la víctima y sin su permiso. Tal malware se ha visto recientemente incluido con otros tipos de malware distribuidos en libros de texto pirateados y ensayos de investigación dirigidos a estudiantes. Durante un período, la distribución y las infecciones de los criptomineros fueron las más numerosas encontradas por las empresas de seguridad en todo el mundo. Su popularidad causó que la comunidad declarara que el ransomware estaba muerto ya que la infección por ransomware disminuyó drásticamente, mientras que las infecciones por criptominería aumentaron exponencialmente. El ransomware nunca murió, sino que las tácticas evolucionaron para apuntar mejor a los objetivos de alto valor de los grandes juegos.

Los criptomineros abusaron de Coinhive, comercializado como una alternativa a la publicidad web que cargaba el código JavaScript en un sitio web y minaba la criptomoneda mientras la página web estaba abierta. Este abuso llevó a quienes estaban detrás de Coinhive a cesar las operaciones y las detecciones de criptomineros disminuyeron. Sin embargo, los nuevos criptomineros como BlackSquid demuestran que la amenaza está lejos de estar muerta.

Botnets

Los bots son programas que realizan tareas repetitivas de forma automática, pueden ser complementos útiles para los programas y paquetes de software que evitan que los usuarios tengan que realizar tareas repetitivas. Sin embargo, pueden ser maliciosos. Botnets son un ejemplo del uso malicioso de los bots. Una botnet es una colección de dispositivos, a veces cientos de miles, infectados con malware para llevar a cabo una tarea específica. Los dispositivos incluyen computadoras, redes, así como dispositivos de Internet de las cosas, como televisores inteligentes y enrutadores.

Las botnets se pueden usar para llevar a cabo un ataque de Denegación de Servicio Distribuido (DDoS, "Distributed Denial of Service" por sus siglas en inglés) que puede evitar que un sitio web o una red funcionen. Botnets como Emotet se han utilizado para distribuir troyanos y ransomware a través de la red de botnets.

Spyware

Este tipo de malware hace exactamente lo que el malware y espía a la víctima. Lo hace al monitorear silenciosamente el dispositivo infectado y registrar la actividad del usuario. Un método que hace esto es mediante el uso de un keylogger que se puede definir como un programa de computadora que registra cada pulsación de tecla realizada por un usuario de la computadora, especialmente para obtener acceso fraudulento a las contraseñas y otra información confidencial. El Spyware también modificará silenciosamente las conexiones de red para enviar los datos robados a los servidores bajo el control del hacker.

¿Cómo eliminar el malware?

Usted ha determinado que ha sido infectado con malware y tiene una idea de qué tipo de malware puede ser, ahora desea eliminarlo. Desafortunadamente, no todos tenemos un investigador de seguridad disponible para limpiar nuestra computadora. Dicho esto, hay una serie de pasos que las víctimas pueden realizar para eliminar el malware de la computadora infectada, ya sea una PC con Windows o Mac (y sí, las Mac y otros dispositivos iOS también pueden infectarse con malware).

Paso Uno: Desconectarse de Internet

Esto evitará el envío adicional de datos al servidor del hacker, así como también evitará la propagación del malware. Si está conectado a la red de una empresa, la red también debe deshabilitarse para evitar la propagación lateral del malware a través de la red.

Paso Dos: Ingrese al modo seguro

A veces llamado arranque seguro, es un método para iniciar su computadora sin ejecutar todo el software en la computadora. Una gran cantidad de cepas de malware están configuradas para cargarse automáticamente de la misma manera que algunos paquetes de software. Arrancar en modo seguro evitará que se inicie el malware.

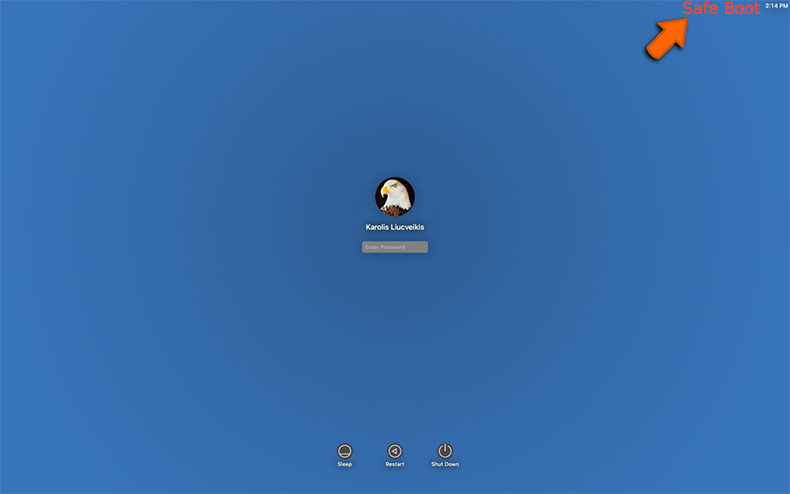

Para Mac:

- Reinicie su computadora, luego presione y mantenga presionada la tecla Mayús. Aparecerá un logotipo de Apple.

- Suelte la tecla Mayús cuando se le solicite iniciar sesión. En la esquina superior derecha de la pantalla verá que el sistema se está ejecutando en modo "Arranque seguro":

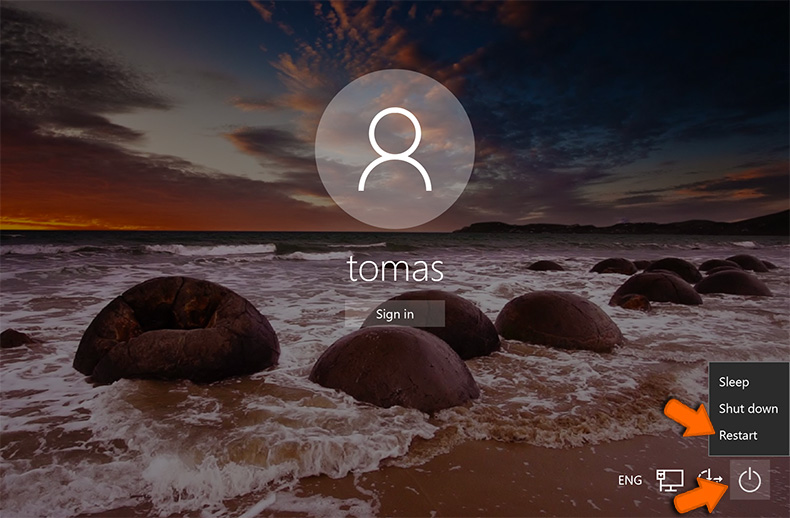

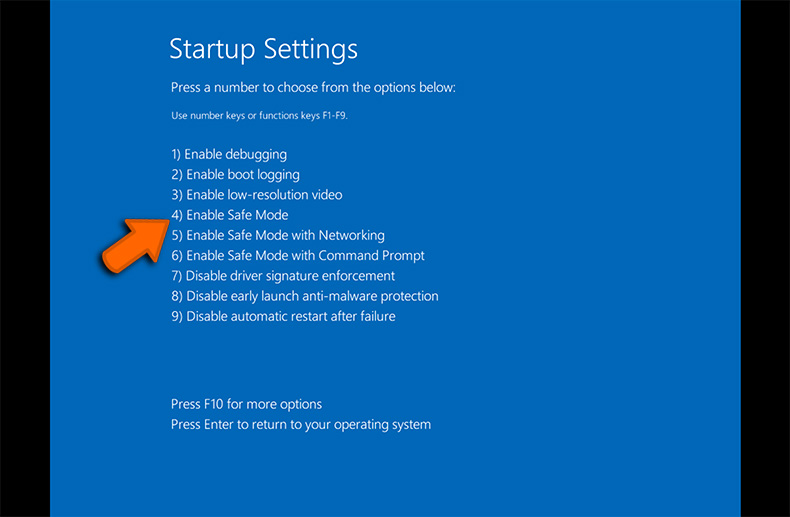

Para Windows:

- Reinicie su PC. Cuando vea la pantalla de inicio de sesión, mantenga presionada la tecla Mayús y seleccione "Encendido" → "Reiniciar":

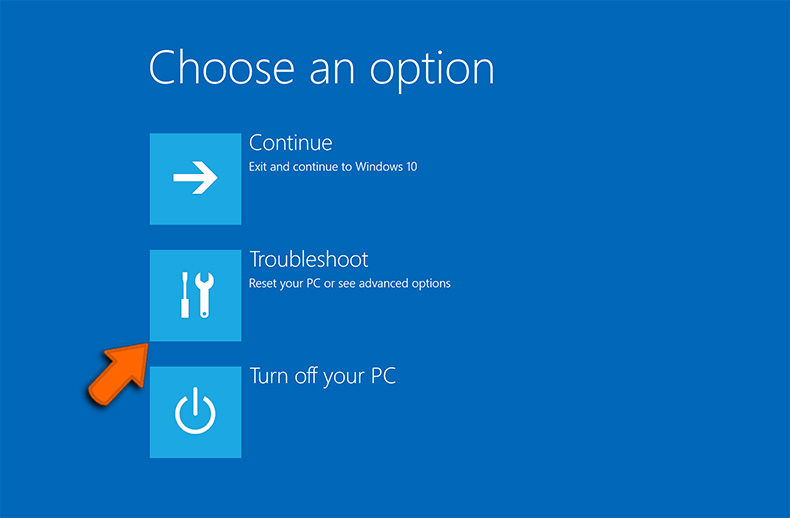

- Después de que su PC se reinicie en la pantalla "Elija una opción", seleccione "Solucionar problemas" → "Opciones avanzadas" → "Configuración de inicio":

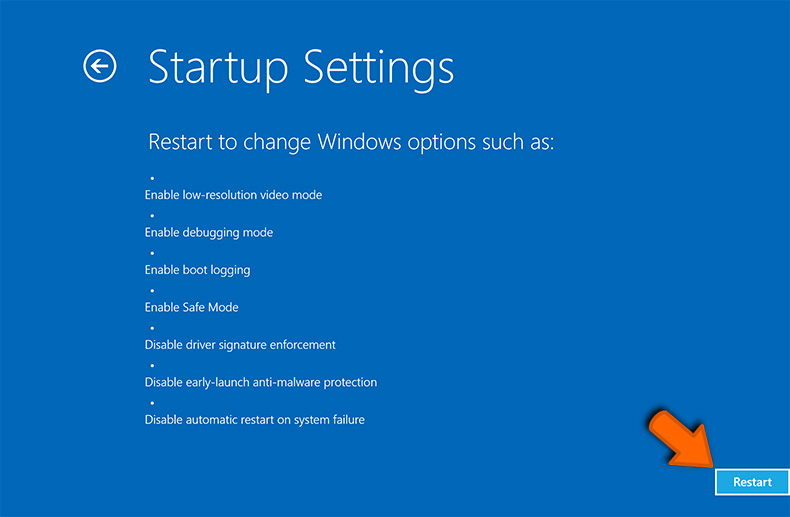

- En la siguiente ventana, haga clic en el botón "Reiniciar" y espere a que aparezca la siguiente pantalla:

- Aparecerá un menú con opciones de inicio numeradas. Seleccione el número 4 o F4 para iniciar su PC en "Modo seguro":

Paso Tres: No inicie sesión en cuentas de usuario

Este paso evitará que ciertos tipos de malware, como los keyloggers, roben credenciales de inicio de sesión. Este paso se aplica durante todo el proceso y, en cuanto se cree que se ha producido una infección, debe evitarse el inicio de sesión en las cuentas de usuario.

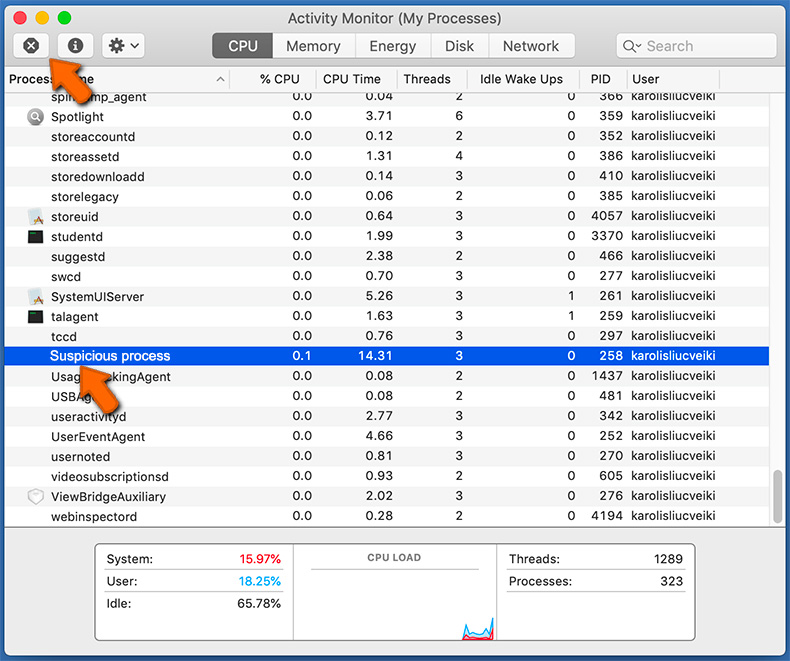

Paso Cuatro: Supervisar recursos del sistema

Como se mencionó anteriormente, el malware puede tomar y usar recursos del sistema como la CPU y la RAM, consulte los criptimineros en particular más arriba. Al abrir la aplicación de monitoreo de actividad del sistema operativo, se pueden detectar y detener aplicaciones sospechosas.

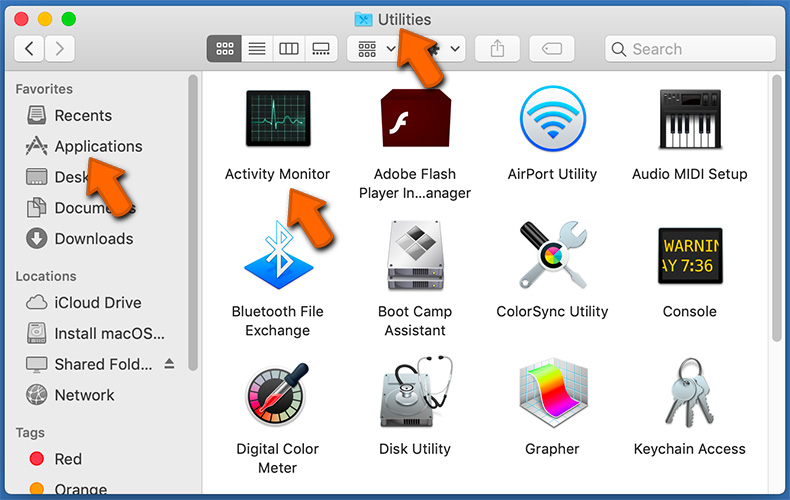

Para abrir el monitor del sistema (Monitor de actividad) y cerrar una aplicación sospechosa en una Mac:

- En Finder, seleccione → Aplicaciones → Utilidades → Monitor de Actividad:

- Seleccione Aplicación → Salir:

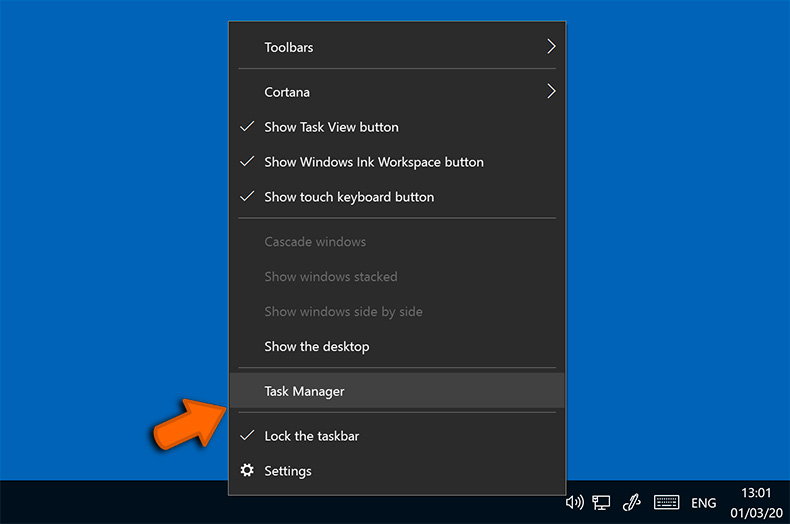

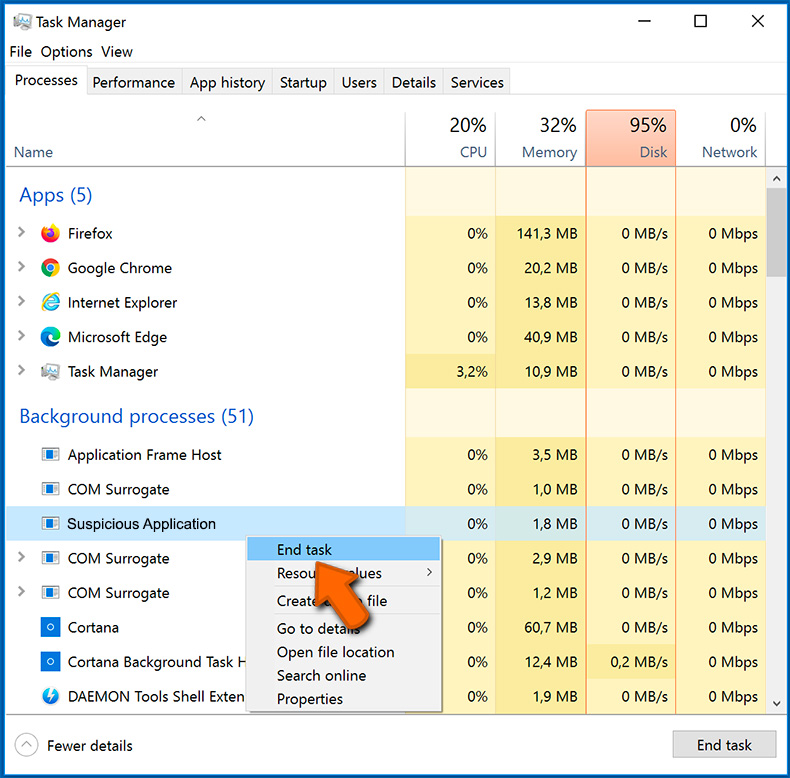

Para abrir el monitor del sistema (Administrador de Tareas) y cerrar la aplicación sospechosa en Windows:

- Haga clic derecho en el menú Inicio → Administrador de Tareas:

- Localice el proceso sospechoso → Haga clic derecho en el proceso → Seleccione "Finalizar Tarea":

Paso Cinco: Ejecutar un escaneo de malware

Si tiene instalado un software de seguridad, si no es así, le recomendamos encarecidamente que instale el software de una empresa de seguridad de buena reputación, inicie un análisis completo del sistema. La mayoría de los productos pueden detectar y eliminar la mayoría de los tipos de malware. Además, se recomienda que los usuarios tengan instaladas dos soluciones de software separadas, ya que una no puede detectar lo que la otra es capaz de detectar.

Paso Seis: Corregir el motor de búsqueda predeterminado, la página de inicio y borrar la caché

Ciertas cepas de malware como el adware a menudo cambian la página de inicio del usuario. Los usuarios deben corregir esto para evitar la posibilidad de reinfección. Los siguientes detalles explican cómo hacerlo en los navegadores web más populares.

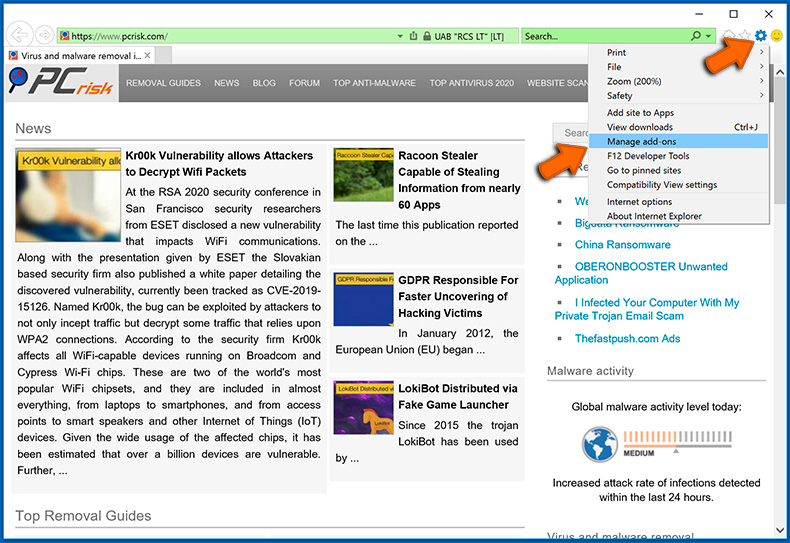

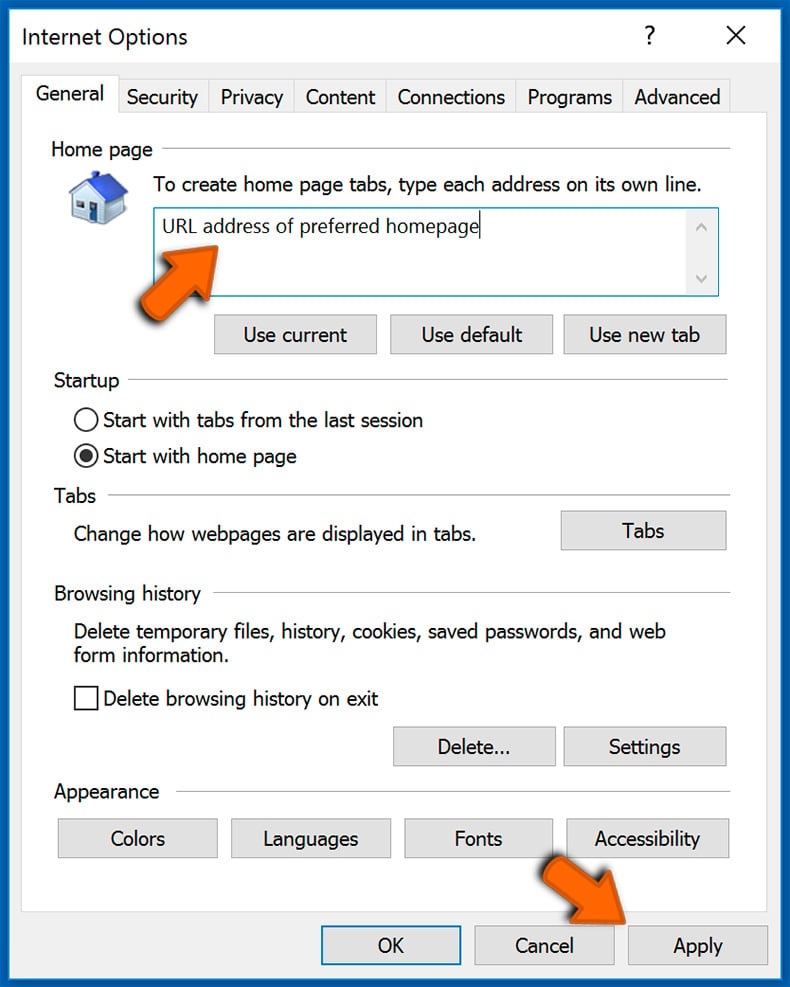

Internet Explorer (solo para Windows):

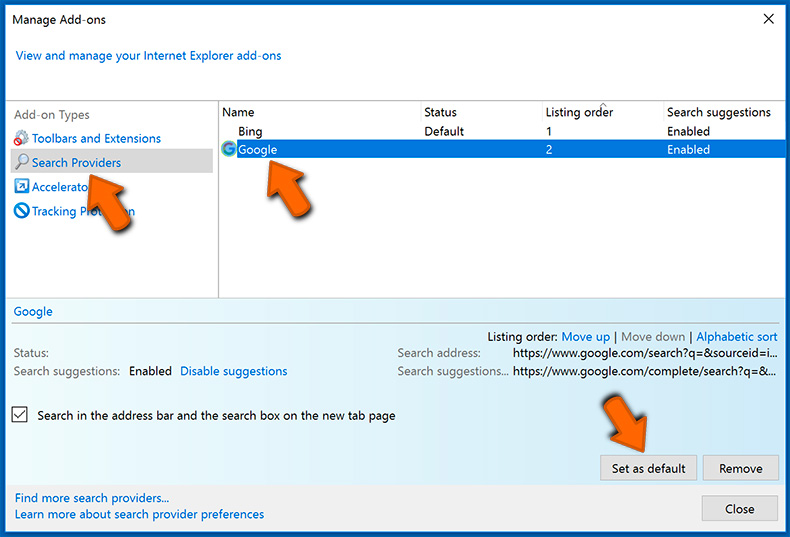

Cambiar el motor de búsqueda predeterminado:

- Haga clic en el botón "Menú" (icono de engranaje) y seleccione "Administrar complementos":

- Seleccione la pestaña "Proveedores de Búsqueda", busque su motor de búsqueda preferido, selecciónelo y haga clic en "Establecer como predeterminado". Le recomendamos que elimine también los motores de búsqueda dudosos:

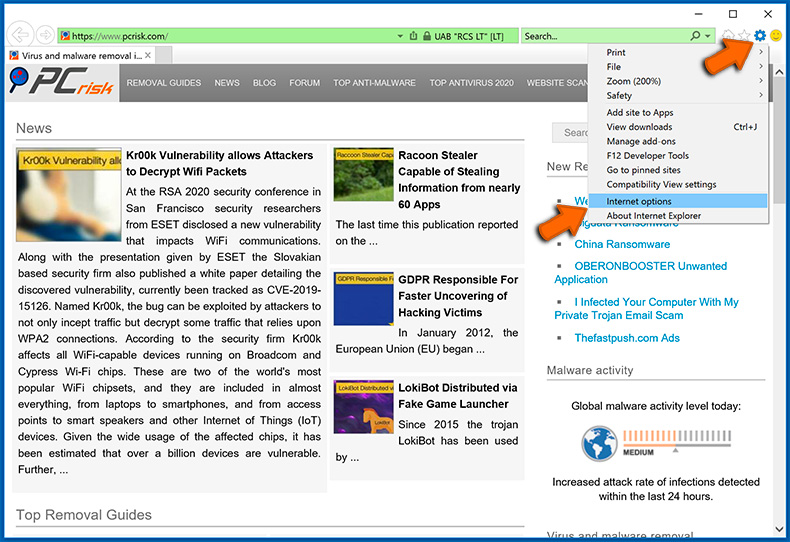

Cambiar la página de inicio y borrar los datos de navegación:

- Haga clic en el botón "Menú" (icono de engranaje) y seleccione "Opciones de Internet":

- Ingrese una dirección URL preferida y haga clic en "Aplicar":

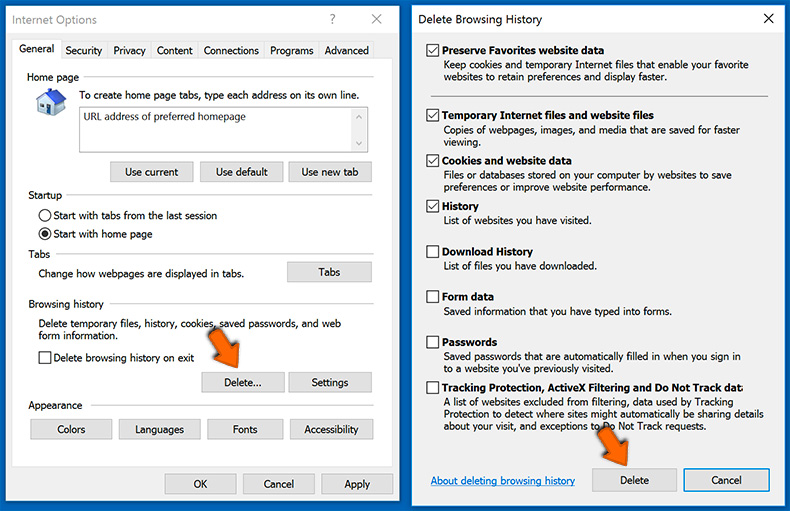

- Haga clic en el botón "Eliminar" en la sección "Historial de navegación", elija los tipos de datos y haga clic en "Eliminar":

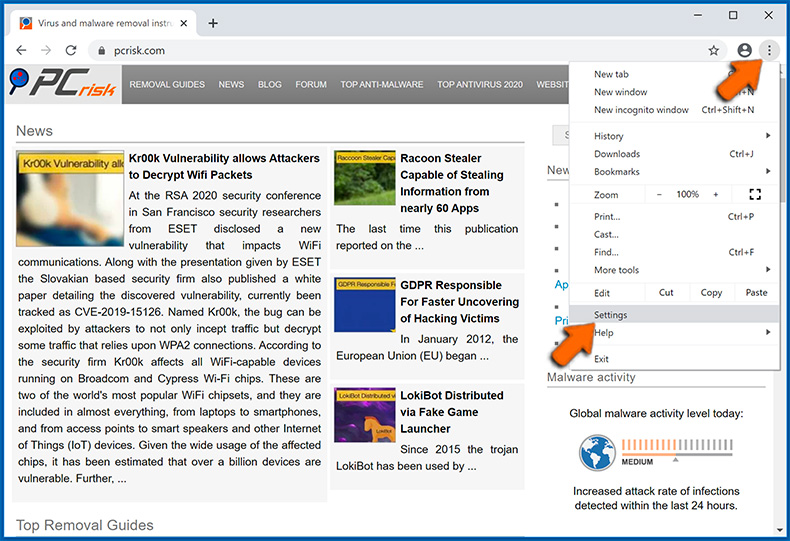

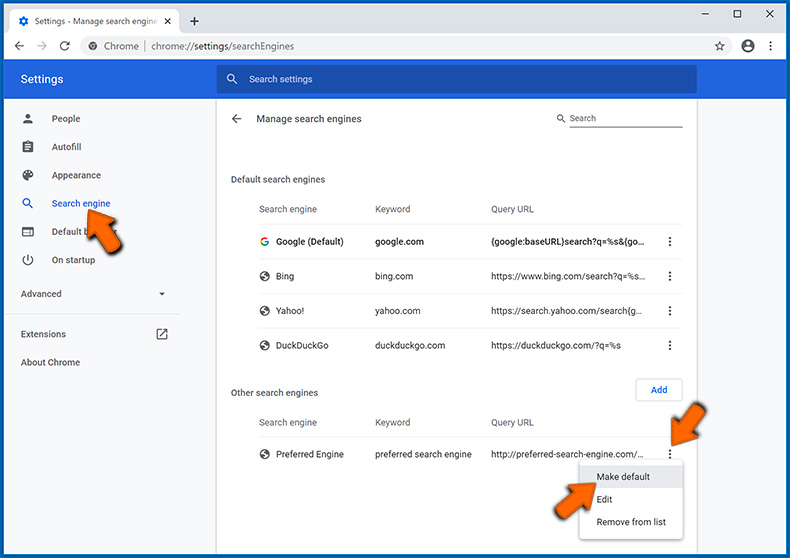

Chrome (para Windows y Mac):

Cambiar el motor de búsqueda predeterminado, la URL de la página de inicio (nueva pestaña) y borrar los datos de navegación:

- Abra la configuración haciendo clic en el botón Menú (tres puntos) seleccionando "Configuración":

- Elija la pestaña "Motor de búsqueda" en el lado izquierdo de la pantalla, haga clic en los tres puntos al lado de su motor de búsqueda preferido y seleccione "Establecer como predeterminado". También puede eliminar un motor de búsqueda (que no está configurado de manera predeterminada) utilizando el mismo menú emergente:

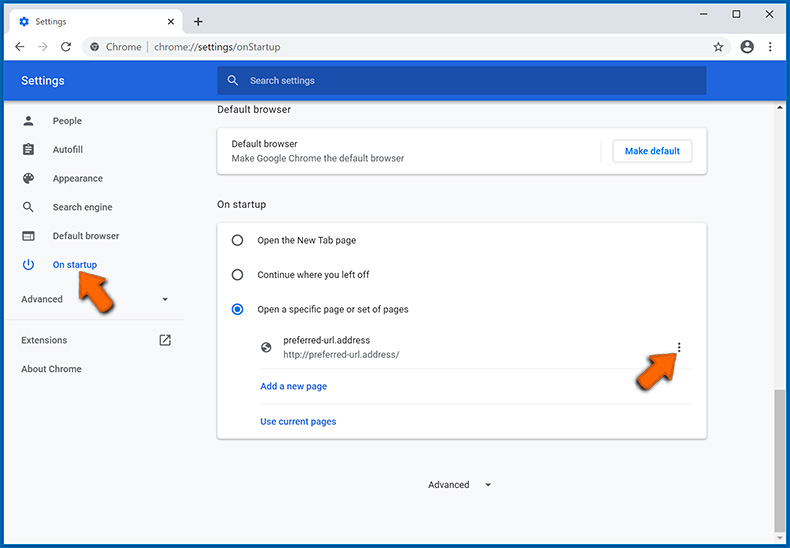

- Elija la pestaña "Al iniciar" en el lado izquierdo de la pantalla, elija "Abrir una página específica o un conjunto de páginas", haga clic en los tres puntos junto a la entrada que aparece, seleccione "Editar" e ingrese su dirección URL preferida:

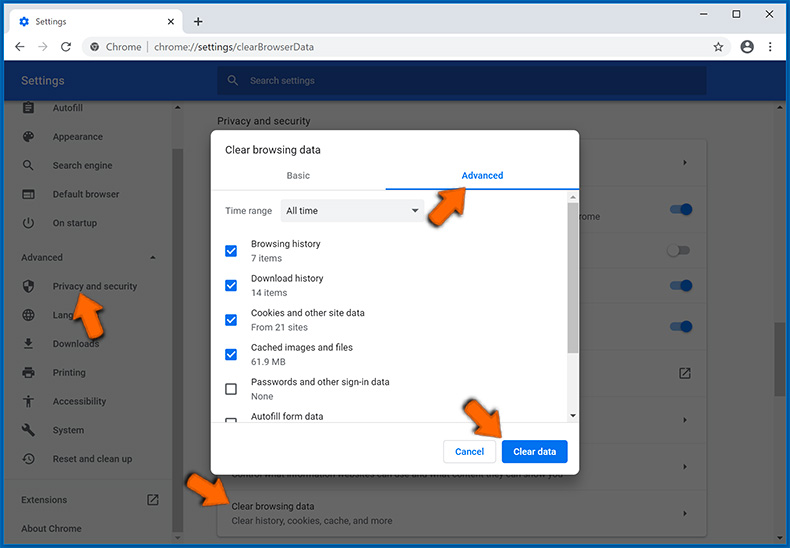

- Elija la pestaña "Privacidad y seguridad" en la sección "Avanzado" en el lado izquierdo de la pantalla, vaya a "Borrar datos de navegación", elija la pestaña "Avanzado", seleccione el rango de tiempo y los tipos de datos que desea eliminar, y haga clic en "Borrar datos":

Safari (solo para Mac):

Cambiar la URL de la página de inicio, el motor de búsqueda predeterminado y borrar los datos de navegación:

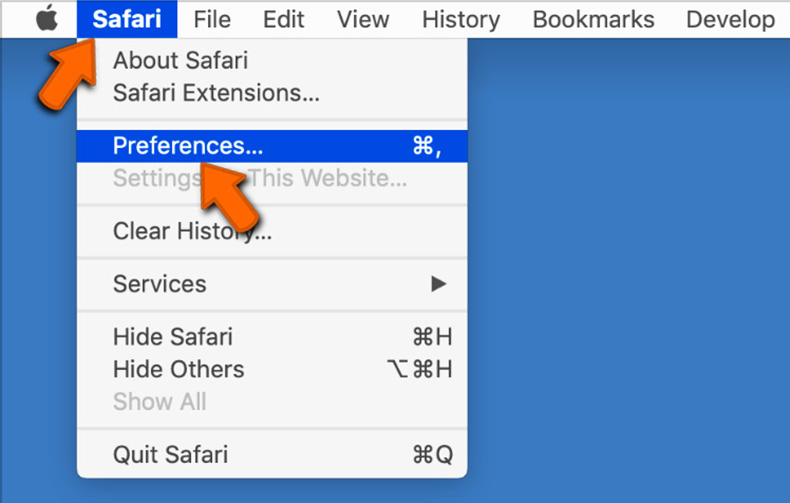

- Haga clic en el botón "Safari" en la esquina superior izquierda de la pantalla y seleccione "Preferencias":

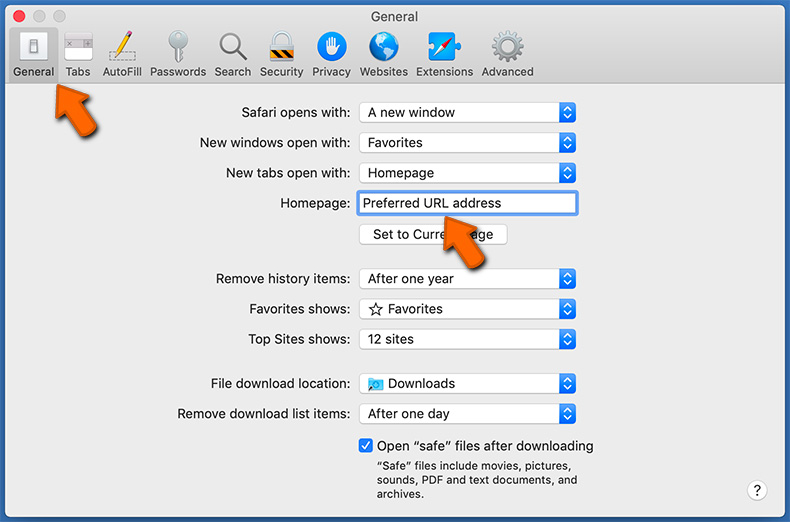

- Seleccione la pestaña "General", busque el campo "Página de inicio" e ingrese su dominio preferido:

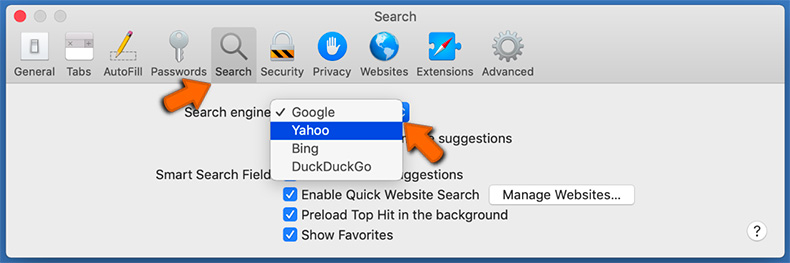

- Seleccione la pestaña "Buscar", haga clic en el menú desplegable "Motor de búsqueda" y seleccione su motor de búsqueda preferido:

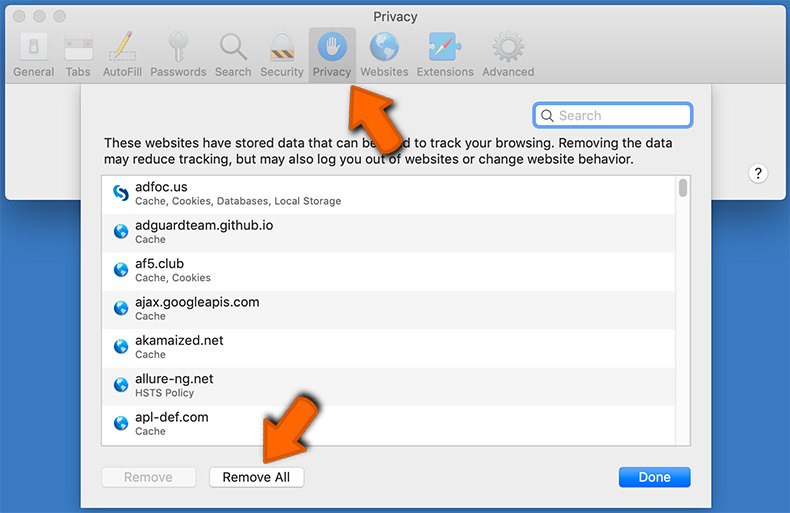

- Seleccione la pestaña "Privacidad", haga clic en el botón "Administrar datos del sitio web...", espere a que se carguen los datos y luego haga clic en el botón "Eliminar todo":

¿Qué pasa si estas medidas fallan?

Incluso después de haber completado estos pasos, en casos muy raros, el malware aún puede estar en el sistema. Queda una opción más disponible para los usuarios, es equivalente a una opción nuclear pero hará el trabajo. Esa opción es reinstalar el sistema operativo de la computadora. Se recomienda hacer primero una copia de seguridad de todos los datos importantes y consultar las plataformas de soporte técnico relevantes ofrecidas por Apple y Microsoft antes de presionar el botón grande rojo.

Consejos informáticos seguros

Al seguir estas medidas y hábitos fáciles de adoptar, reduce en gran medida las posibilidades de infección de muchas de las familias de malware enumeradas anteriormente. Las medidas en sí mismas no requieren un título en ciencias de la computación, pero pueden incorporarse en hábitos fáciles de llevar a cabo. Si se pueden evitar los ataques de malware, no es necesario todo lo que se mencionó anteriormente, aunque se espera que siga siendo una lectura interesante llena de información importante.

Actualice

Como se detalla anteriormente, una de las formas comunes en que los hackers se afianzan en el dispositivo de una víctima es a través de la explotación de las vulnerabilidades que se encuentran en el software y las aplicaciones. Al asegurarse de que las actualizaciones se descargan e instalan regularmente, estas vulnerabilidades se corrigen de manera efectiva, reduciendo en gran medida las posibilidades de ser víctimas.

Respalde

Al realizar copias de seguridad periódicas de datos importantes, se protege no solo contra el inesperado sino también contra el ransomware. No es estrictamente una forma de prevenir el ataque per se, pero ayudará a la recuperación de un ataque eliminando la necesidad de pagar el rescate.

Instale software Antivirus y Antimalware

Con la cantidad de ediciones de antivirus gratuitas de las firmas de seguridad líderes en el mundo, realmente no hay excusa para no tener algún tipo de software de seguridad instalado. Para una barrera protectora mucho más completa con una serie de características adicionales recomendadas como administradores de contraseñas y VPN, las versiones de pago son muy recomendables.

Elija Contraseñas Seguras

Evite contraseñas simples para recordar. Son convenientes, pero los hackers los conocen también y pueden encontrarlas usando fuerza bruta en sus cuentas si confía en contraseñas predeterminadas o simples. Cambiar las regularidades de las contraseñas o tener un administrador de contraseñas dedicado son otras recomendaciones.

Habilitar Autenticación En Dos Factores (2FA, Two-Factor Authentication)

Siempre que sea posible, habilite la autenticación de dos factores en sus cuentas de usuario. La simple recepción de un SMS, una llamada o el inicio de sesión en una aplicación como una barrera de seguridad adicional al iniciar sesión en las cuentas reduce drásticamente las posibilidades de comprometer la cuenta.