Instrucciones de eliminación del malware CherryBlos dirigido a Android

![]() Escrito por Tomas Meskauskas el

Escrito por Tomas Meskauskas el

¿Qué tipo de malware es CherryBlos?

CherryBlos es el nombre de un malware dirigido a sistemas operativos Android. Este programa malicioso se clasifica como un stealer y un clipper. Funciona extrayendo/exfiltrando credenciales de monederos de criptomonedas y redirigiendo las transacciones de criptomonedas a monederos propiedad de los atacantes.

Se han identificado al menos cuatro aplicaciones falsas utilizadas para infiltrar CherryBlos en los dispositivos. Se ha observado el uso de varias técnicas para promocionar estas aplicaciones.

Es pertinente mencionar que CherryBlos está vinculado a otra campaña de malware apodada FakeTrade. Esta operación consiste en aplicaciones fraudulentas para ganar dinero que prometen recompensas monetarias por realizar compras u otras tareas. Sin embargo, las víctimas son incapaces de cobrar sus ganancias.

Las aplicaciones de FakeTrade estaban alojadas en Google Play Store, pero las conocidas han sido retiradas en el momento de redactar este informe. Esta campaña se dirigía a usuarios de todo el mundo, con regiones predominantes como Malasia, México, Indonesia, Filipinas, Uganda y Vietnam.

Resumen del malware CherryBlos

En la mayoría de los casos, el malware específico para Android se basa en los servicios de accesibilidad de estos sistemas operativos, y CherryBlos no es una excepción.

Una vez abierta la aplicación maliciosa, se muestra a la víctima una ventana emergente solicitándole que active los Servicios de Accesibilidad de Android. El malware también puede mostrar un sitio web oficial como medida adicional para crear la impresión de legitimidad.

Los Servicios de Accesibilidad están diseñados para ayudar a los usuarios que necesitan asistencia para interactuar con sus dispositivos. Estos servicios son capaces de realizar diversas acciones, como leer la pantalla del dispositivo, simular la pantalla táctil y el teclado, etc. Por lo tanto, el software malicioso que abusa de estos servicios - gana sus capacidades.

Por ejemplo, CherryBlos utiliza los servicios de accesibilidad de Android para concederse automáticamente permisos cada vez que el sistema se los pide.

Este malware emplea también otras técnicas antidetección y de aseguramiento de la persistencia. Se apoya en otras herramientas para obtener privilegios de funcionamiento en segundo plano, exención de los procesos de optimización de la batería (es decir, evasión del apagado una vez que no está en uso activo), etc. CherryBlos también puede enviar al usuario a la pantalla de inicio cuando accede a la configuración de la aplicación, lo que podría ser un intento de evitar que la víctima finalice el proceso de la aplicación o la elimine.

CherryBlos obtiene la lista de aplicaciones relacionadas con criptomonedas instaladas en el dispositivo. A continuación, envía los nombres de las apps de interés a su servidor C&C (Mando y Control) y recupera interfaces falsas para ellas.

La próxima vez que el usuario abra una criptoaplicación legítima (por ejemplo, BitKeep, Binance, etc.), se le presentará una interfaz de suplantación de identidad. La pantalla falsa registrará entonces las credenciales de inicio de sesión introducidas por la víctima (por ejemplo, ID, nombres de usuario, contraseñas, frases de contraseña, etc.).

CherryBlos también puede utilizar otra técnica para obtener credenciales. El malware es capaz de explorar archivos multimedia en almacenamiento externo y, si encuentra una frase de contraseña potencial, con el uso de OCR (reconocimiento óptico de caracteres), CherryBlos convertirá los caracteres de la imagen en texto y lo enviará al servidor de C&C.

Como se mencionó en la introducción, CherryBlos también tiene funcionalidades de clipper. Estas habilidades permiten al programa reemplazar las direcciones de las billeteras de criptomonedas por las de las criptobilleteras en posesión de los ciberdelincuentes. Para las actividades de clipper de CherryBlos, también se emplean interfaces fraudulentas.

Por lo tanto, cuando el usuario interactúa con lo que cree que es una aplicación genuina relacionada con criptomonedas, en realidad está tratando con una superposición falsa. Y cuando la víctima está realizando una retirada de criptomoneda, la dirección de la cartera prevista se sustituye; sin embargo, la superposición sigue mostrando el proceso con las credenciales introducidas y sigue el procedimiento estándar. De este modo, la víctima transfiere sin saberlo la criptomoneda a los atacantes.

CherryBlos puede desviar las transacciones de las siguientes criptomonedas: Tether (USDT), USD Coin (USDC), Ethereum (ETH), Binance coin (BNB), Bitcoin (BTC) y TRON (TRX).

En resumen, la presencia de software como CherryBlos en los dispositivos puede provocar graves problemas de privacidad e importantes pérdidas económicas.

Además, debido a la naturaleza prácticamente irreversible de las transacciones de criptomoneda, las víctimas no tienen prácticamente ninguna posibilidad de recuperar los fondos robados.

| Nombre | Virus CherryBlos |

| Tipo de amenaza | Malware para Android, stealer, malware de robo de contraseñas, clipper, malware de sustitución de direcciones de cryptowallet, aplicación maliciosa. |

| Nombres de detección | ESET-NOD32 (Una variante de Android/Packed.Jiagu.H Pot), Fortinet (Riskware/PackagingUntrustworthyJiagu!A), Ikarus (PUA.AndroidOS.Jiagu), Kaspersky (UDS:Trojan.AndroidOS.Piom.ayht), Lista completa (VirusTotal) |

| Criptomonedas objetivo | Tether (USDT), USD Coin (USDC), Ethereum (ETH), Binance coin (BNB), Bitcoin (BTC), TRON (TRX) |

| Direcciones de criptocarteras del ciberdelincuente | TRcSgdsPZAmqRZofLnuWc5t6tRm6v7FZfR (USDT/USDC, TRX), 0x7cb460e143c4ae66b30397372be020c09fbdff3e (USDT/USDC, ETH, BNB), 1MstmvhmcRbMvcknmXwW81fmoenTozTWVF (BTC) |

| Síntomas | El dispositivo va lento, los ajustes del sistema se modifican sin permiso del usuario, el consumo de datos y batería aumenta considerablemente. |

| Métodos de distribución | Archivos adjuntos de correo electrónico infectados, anuncios maliciosos en línea, ingeniería social, aplicaciones engañosas, sitios web fraudulentos. |

| Daños | Criptomoneda robada, pérdidas financieras, información personal robada (mensajes privados, nombres de usuario/contraseñas, etc.), disminución del rendimiento del dispositivo, la batería se agota rápidamente, disminución de la velocidad de Internet, enormes pérdidas de datos, identidad robada (las aplicaciones maliciosas pueden abusar de las aplicaciones de comunicación). |

| Eliminación de Malware | Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. |

Ejemplos de malware dirigido a Android

Hemos analizado e investigado cientos de programas maliciosos dirigidos a Android; CriminalBot, WyrmSpy, DragonEgg, FantasyMW y SpinOk son sólo algunos de nuestros artículos más recientes sobre malware dirigido a dichos sistemas operativos.

El software malicioso puede ser muy versátil; puede tener tanto de stealer como de clipper y varias otras funcionalidades. Sin embargo, independientemente de cómo opere el malware, su presencia en un sistema pone en peligro la integridad del dispositivo y la seguridad del usuario. Por lo tanto, todas las amenazas deben eliminarse inmediatamente tras su detección.

¿Cómo se infiltró CherryBlos en mi dispositivo?

En el momento de la investigación, se han descubierto cuatro aplicaciones falsas de CherryBlos: Robot 999, Happy Miner, SynthNet, y GPTalk.

Robot 999 y Happy Miner se presentan como herramientas que permiten a los usuarios utilizar los recursos del sistema del dispositivo para minar criptomonedas. El primero se ha rastreado hasta un grupo de Telegram llamado "Ukraine ROBOT", que alberga mensajes sobre minería de criptomonedas. La descripción del perfil de este grupo incluye un enlace a un sitio web malicioso desde el que se puede descargar CherryBlos (disfrazado de "Robot 999").

Otra aplicación falsa -SynthNet- se promociona como una plataforma descentralizada de computación de IA que permite a individuos/organizaciones utilizar los recursos del sistema de sus dispositivos para impulsar el desarrollo de la IA. El enlace de descarga de esta aplicación falsa se ha promocionado a través de una descripción en un vídeo de YouTube (alojado en una cuenta potencialmente robada), así como a través de canales de Telegram y cuentas de Twitter.

Además, se ha encontrado SynthNet en Google Play; sin embargo, esta variante no contenía malware. Es posible que esta versión se vincule a CherryBlos en el futuro.

Aunque el uso de plataformas legítimas para la proliferación de malware es un método de distribución efímero, no deja de ser frecuente entre los ciberdelincuentes. Un ejemplo de ello es la campaña FakeTrade, asociada a los delincuentes que están detrás de CherryBlos. Las aplicaciones vinculadas a FakeTrade proliferaron a través de Google Play Store.

En cuanto a GPTalk, esta falsa aplicación ChatGPT se ha difundido a través de una cuenta falsa de Twitter.

Sin embargo, cabe destacar que CherryBlos también podría propagarse utilizando otros disfraces y técnicas.

Aparte del abuso de las fuentes de descarga de aplicaciones auténticas y la promoción a través de plataformas de redes sociales pirateadas/robadas, el malware se distribuye habitualmente a través de archivos adjuntos maliciosos y enlaces en correo spam (p. ej., correos electrónicos, MP/DM, SMS, etc.), descargas "drive-by" (furtivas/engañosas), estafas en línea, publicidad maliciosa, canales de descarga dudosos (por ejemplo, sitios web de alojamiento de archivos gratuitos y freeware, tiendas de aplicaciones de terceros, redes de intercambio P2P, etc.), contenidos pirateados, herramientas ilegales de activación de software ("cracking") y actualizaciones falsas.

Además, algunos programas maliciosos pueden autoinstalarse a través de redes locales y dispositivos de almacenamiento extraíbles (por ejemplo, discos duros externos, memorias USB, etc.).

¿Cómo evitar la instalación de programas maliciosos?

Recomendamos encarecidamente investigar el software leyendo las condiciones y los comentarios de usuarios/expertos, comprobando los permisos necesarios y verificando la legitimidad del desarrollador. Además, todas las descargas deben realizarse desde fuentes oficiales y fiables.

Además, todos los programas deben activarse y actualizarse utilizando funciones/herramientas proporcionadas por desarrolladores legítimos, ya que las obtenidas de terceros pueden contener malware.

Otra recomendación es tener cuidado al navegar, ya que el contenido fraudulento y peligroso en línea suele parecer genuino e inocuo. También aconsejamos ser cauteloso con los correos electrónicos entrantes y otros mensajes. No se deben abrir los archivos adjuntos o enlaces que se encuentren en correos sospechosos, ya que pueden ser infecciosos.

Debemos insistir en la importancia de tener instalado y actualizado un antivirus de confianza. Se debe utilizar un software de seguridad para realizar escaneos regulares del sistema y eliminar las amenazas detectadas.

Aparición del malware CherryBlos bajo la apariencia de la app SynthNet:

Aspecto del enlace de descarga del malware CherryBlos (SynthNet) promocionado en la descripción de un vídeo de YouTube:

Menú de acceso rápido:

- Introducción

- ¿Cómo eliminar el historial de navegación del navegador web Chrome?

- ¿Cómo desactivar las notificaciones del navegador Chrome?

- ¿Cómo resetear el navegador web Chrome?

- ¿Cómo eliminar el historial de navegación del navegador web Firefox?

- ¿Cómo desactivar las notificaciones del navegador Firefox?

- ¿Cómo resetear el navegador Firefox?

- ¿Cómo desinstalar aplicaciones potencialmente no deseadas y/o maliciosas?

- ¿Cómo arrancar el dispositivo Android en "Modo seguro"?

- ¿Cómo comprobar el uso de la batería de varias aplicaciones?

- ¿Cómo comprobar el uso de datos de varias aplicaciones?

- ¿Cómo instalar las últimas actualizaciones de software?

- ¿Cómo restablecer el sistema a su estado por defecto?

- ¿Cómo desactivar las aplicaciones que tienen privilegios de administrador?

Eliminar el historial de navegación del navegador web Chrome:

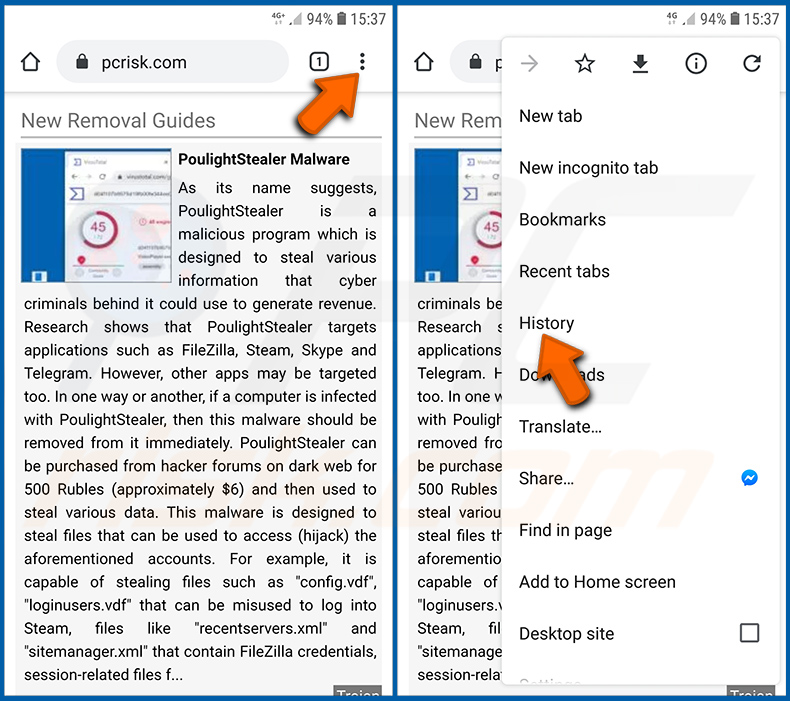

Pulse el botón "Menú" (tres puntos en la esquina superior derecha de la pantalla) y seleccione "Historial" en el menú desplegable que se abre.

Pulse "Borrar datos de navegación", seleccione la pestaña "AVANZADO", seleccione el intervalo de tiempo y los tipos de datos que desea eliminar y pulse "Borrar datos".

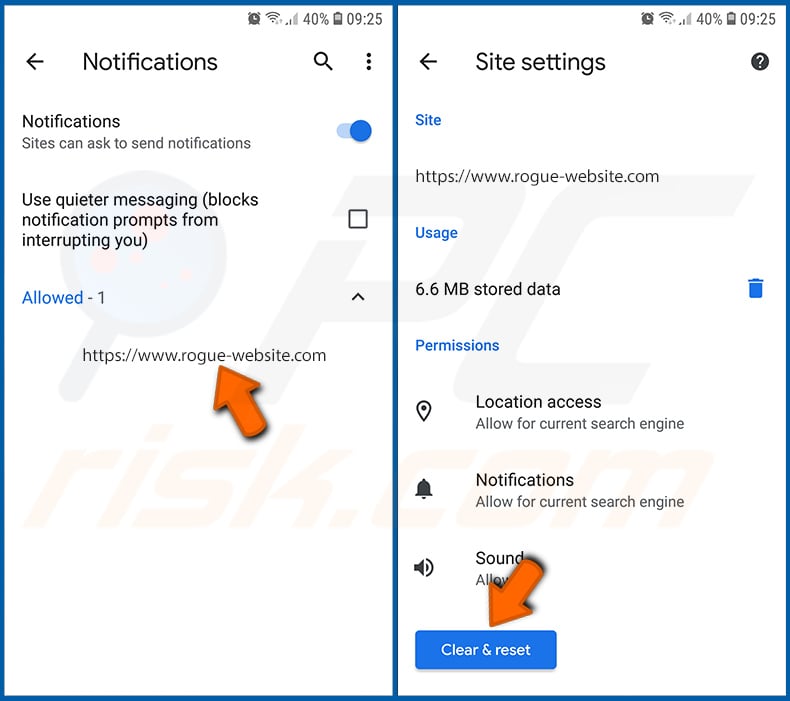

Desactivar las notificaciones del navegador en el navegador web Chrome:

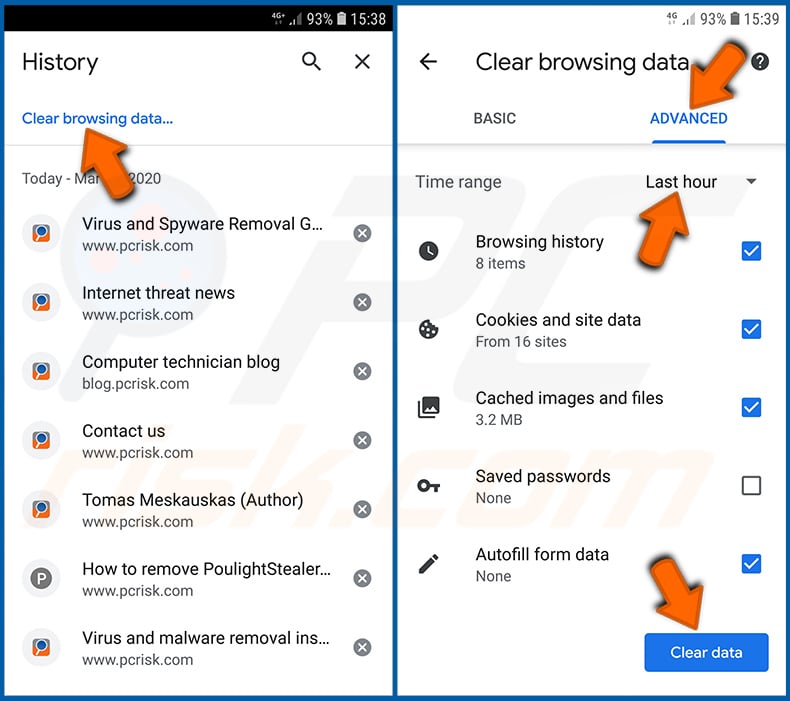

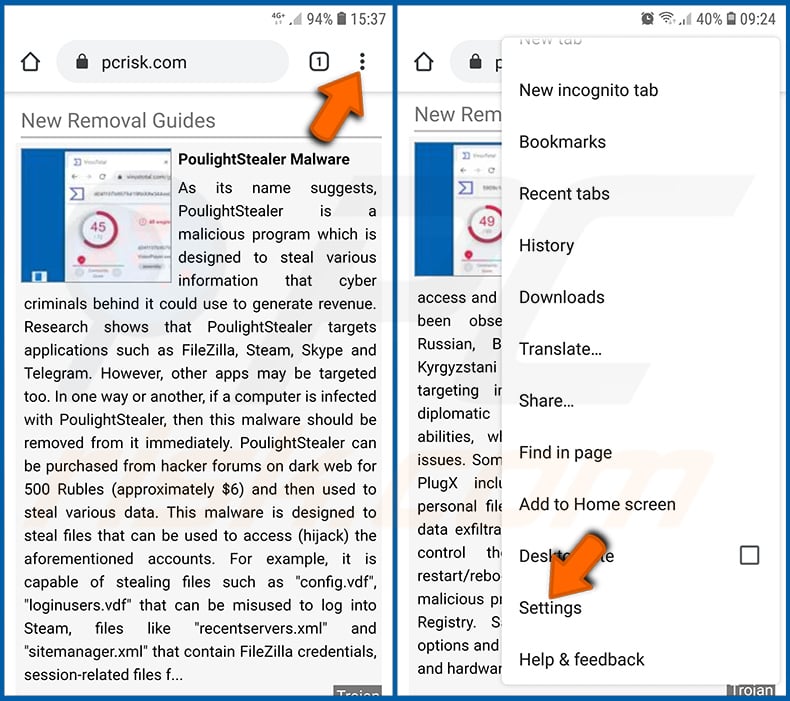

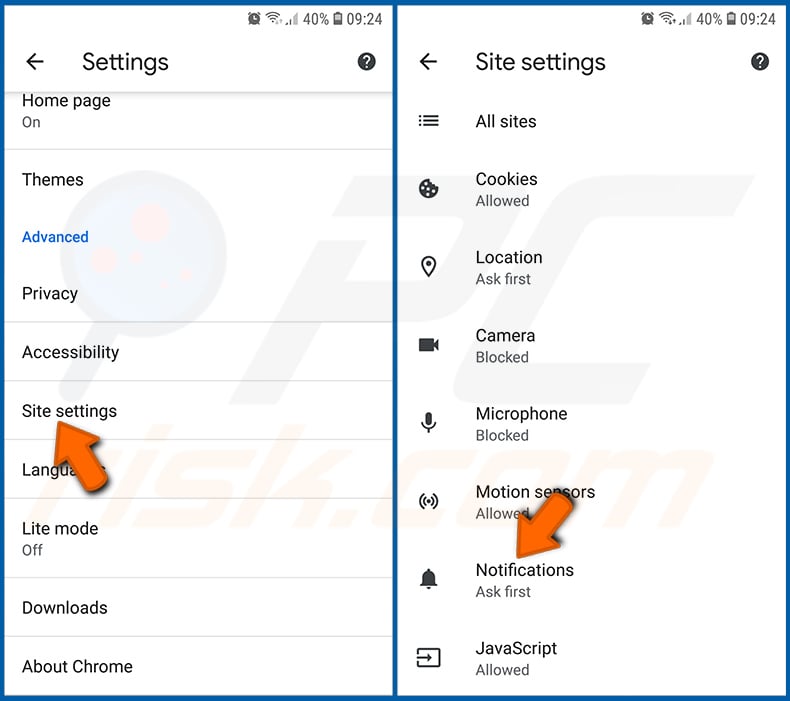

Pulse el botón "Menú" (tres puntos en la esquina superior derecha de la pantalla) y seleccione "Configuración" en el menú desplegable abierto.

Desplácese hacia abajo hasta que vea la opción "Configuración del sitio" y tóquela. Baje hasta que vea la opción "Notificaciones" y tóquela.

Busque los sitios web que ofrecen notificaciones del navegador, pulse sobre ellos y haga clic en "Borrar y restablecer". Esto eliminará los permisos concedidos a estos sitios web para enviar notificaciones. Sin embargo, si vuelve a visitar el mismo sitio, es posible que le vuelva a pedir permiso. Puede elegir si desea conceder estos permisos o no (si decide rechazarlos, el sitio web pasará a la sección "Bloqueados" y ya no le pedirá el permiso).

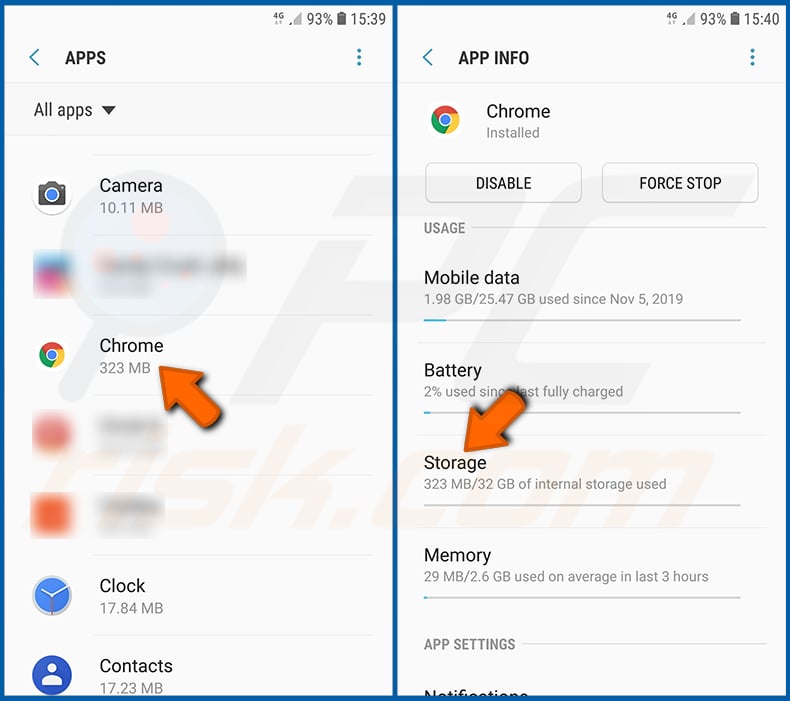

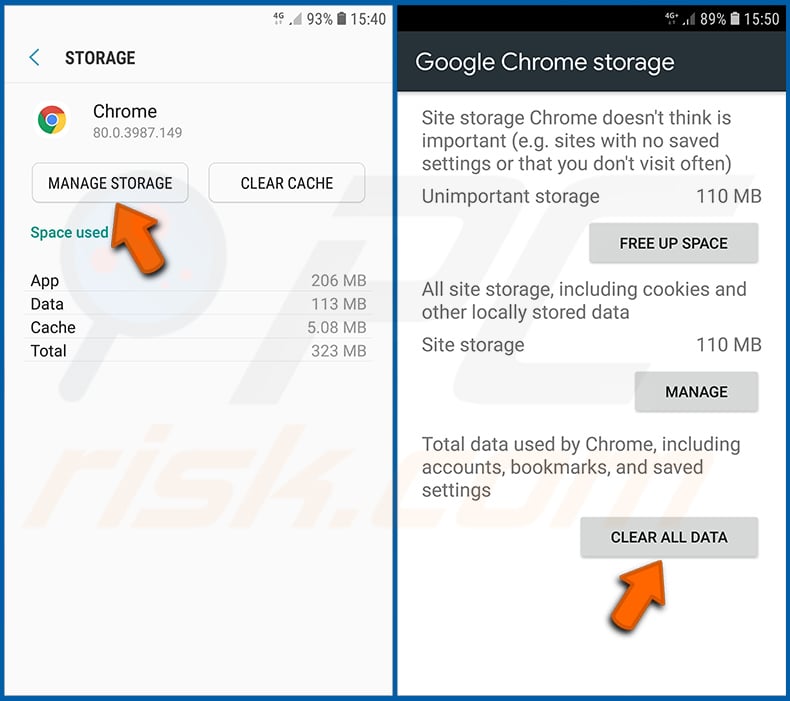

Resetear el navegador Chrome:

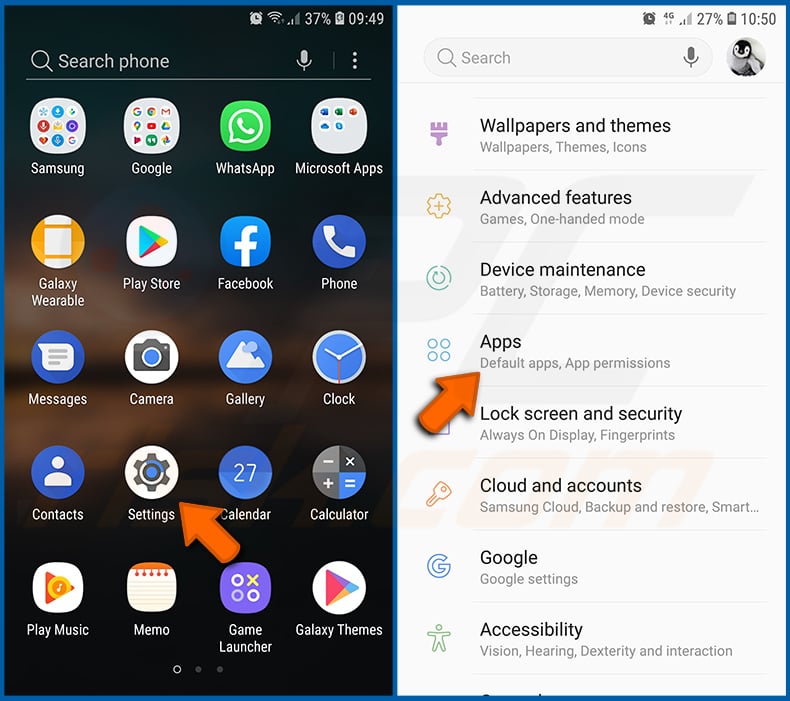

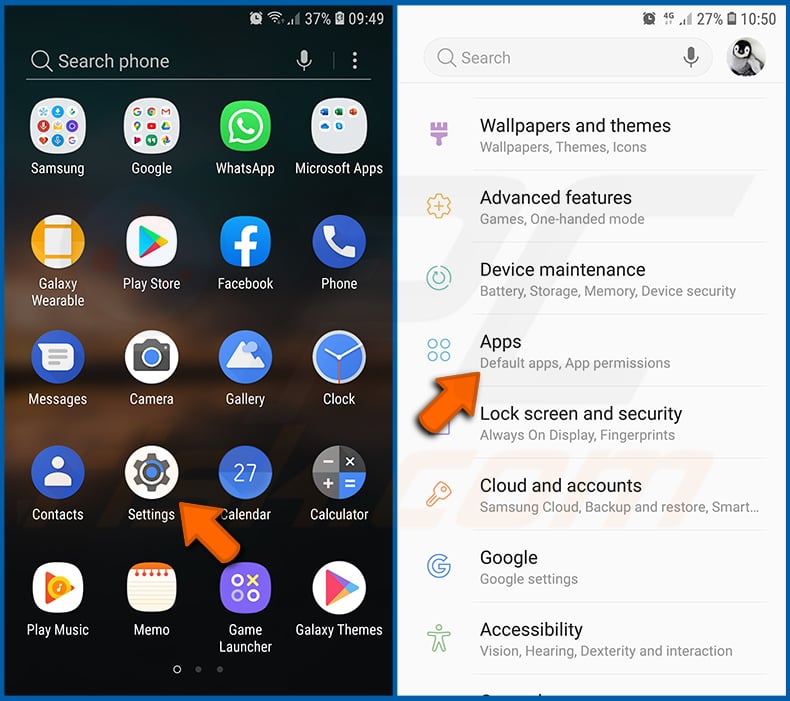

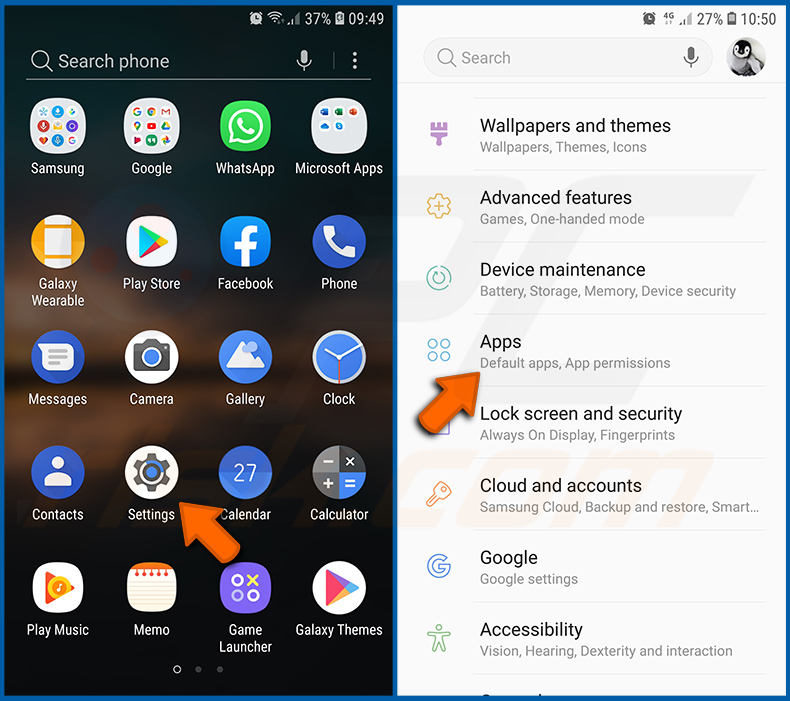

Vaya a "Ajustes", desplácese hacia abajo hasta que vea "Aplicaciones" y tóquelo.

Baje hasta que encuentre la aplicación "Chrome", selecciónela y pulse la opción "Almacenamiento".

Pulse "ADMINISTRAR ALMACENAMIENTO", luego "BORRAR TODOS LOS DATOS" y confirme la acción pulsando "OK". Tenga en cuenta que al restablecer el navegador se eliminarán todos los datos almacenados en él. Esto significa que se eliminarán todos los inicios de sesión/contraseñas guardados, el historial de navegación, los ajustes no predeterminados y otros datos. También tendrá que volver a iniciar sesión en todos los sitios web.

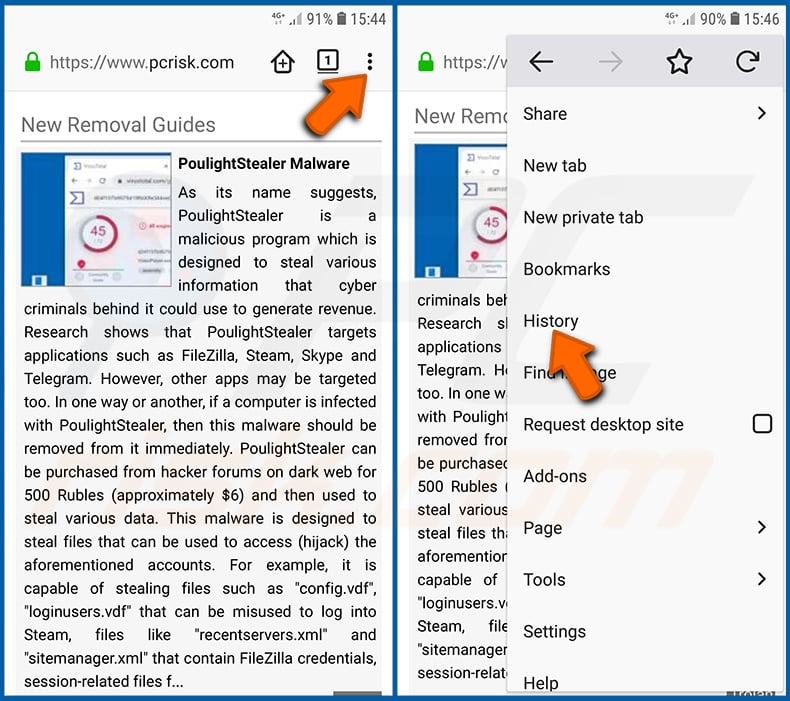

Eliminar el historial de navegación del navegador web Firefox:

Pulse el botón "Menú" (tres puntos en la esquina superior derecha de la pantalla) y seleccione "Historial" en el menú desplegable que se abre.

Baje hasta que vea "Borrar datos privados" y tóquelo. Seleccione los tipos de datos que desea eliminar y pulse "BORRAR DATOS".

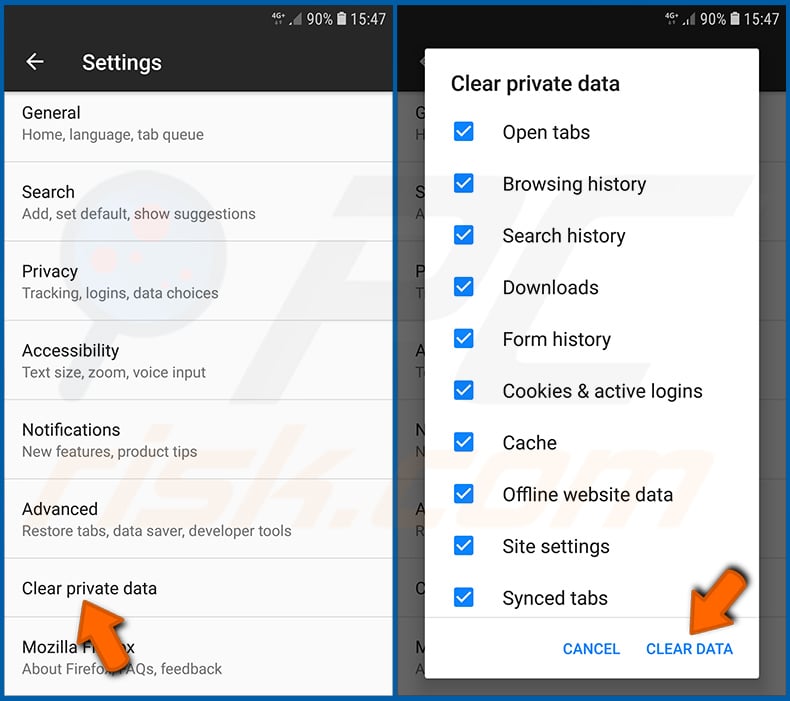

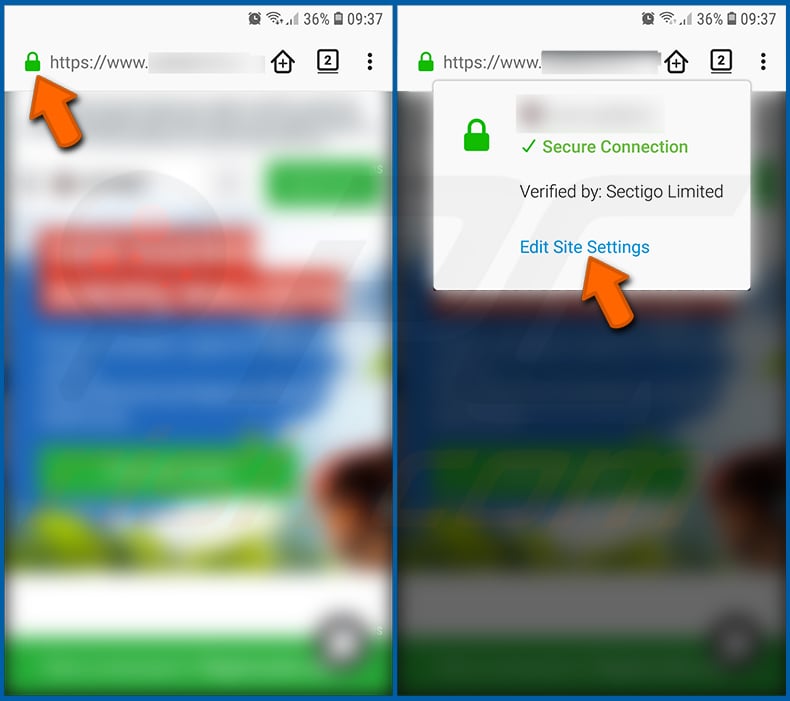

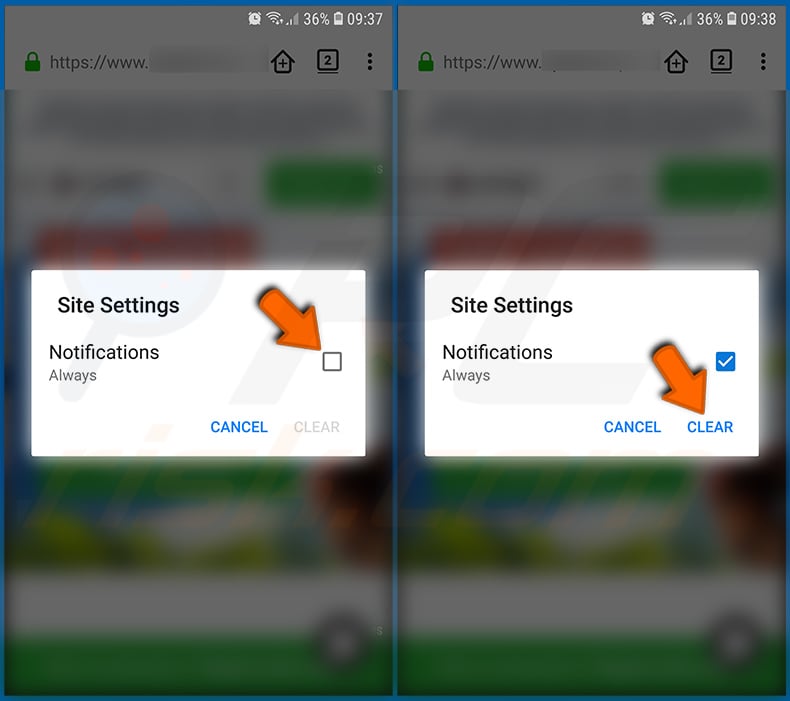

Desactivar las notificaciones del navegador en el navegador web Firefox:

Visite el sitio web que está enviando notificaciones del navegador, toque el icono que aparece a la izquierda de la barra de URL (el icono no será necesariamente un "candado") y seleccione "Editar configuración del sitio".

En la ventana emergente abierta, seleccione la opción "Notificaciones" y pulse "BORRAR".

Resetear el navegador web Firefox:

Vaya a "Ajustes", desplácese hacia abajo hasta que vea "Aplicaciones" y pulse sobre ella.

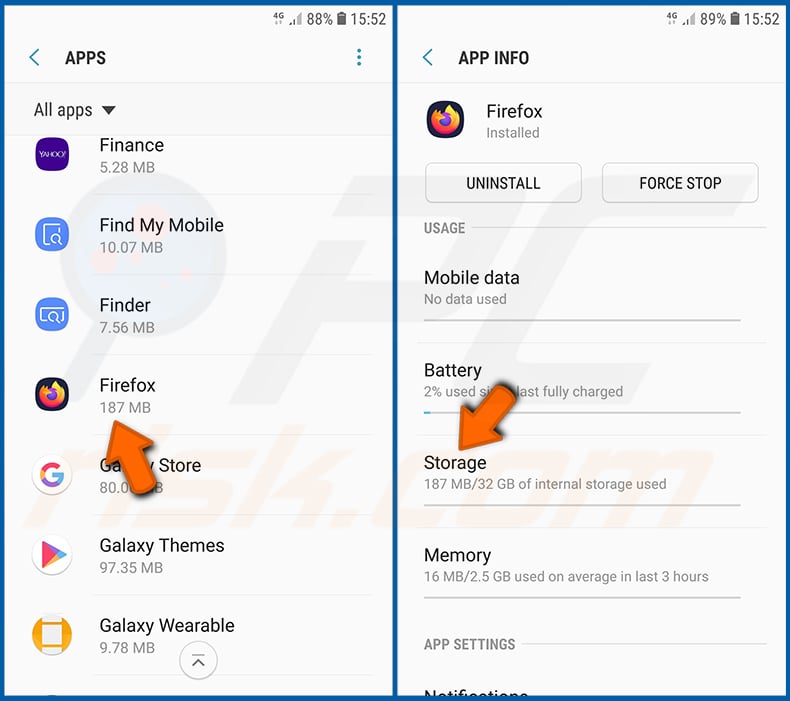

Baje hasta que encuentre la aplicación "Firefox", selecciónela y pulse la opción "Almacenamiento".

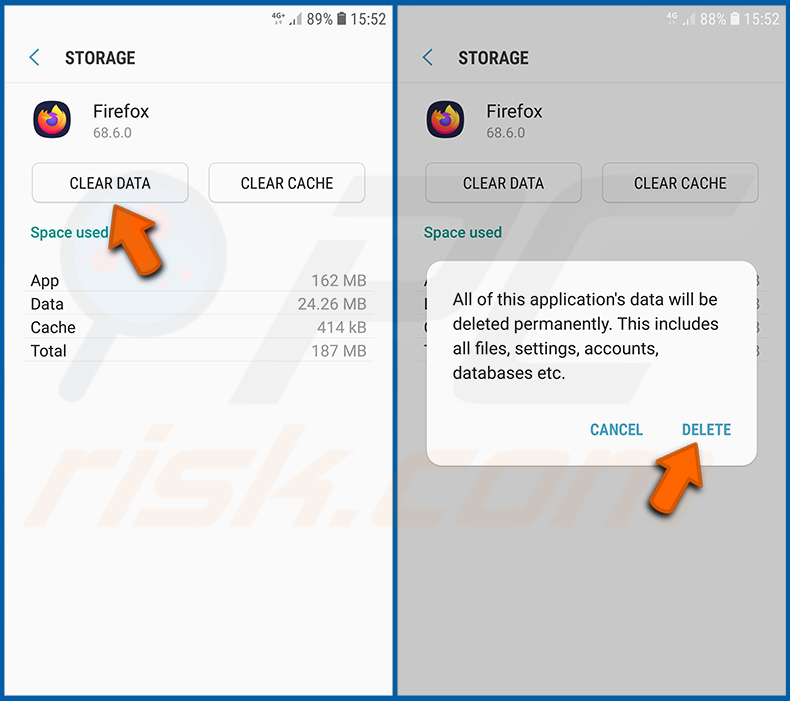

Pulse "BORRAR DATOS" y confirme la acción pulsando "BORRAR". Tenga en cuenta que al reiniciar el navegador se eliminarán todos los datos almacenados en él. Esto significa que se eliminarán todos los inicios de sesión/contraseñas guardados, el historial de navegación, los ajustes no predeterminados y otros datos. También tendrá que volver a iniciar sesión en todos los sitios web.

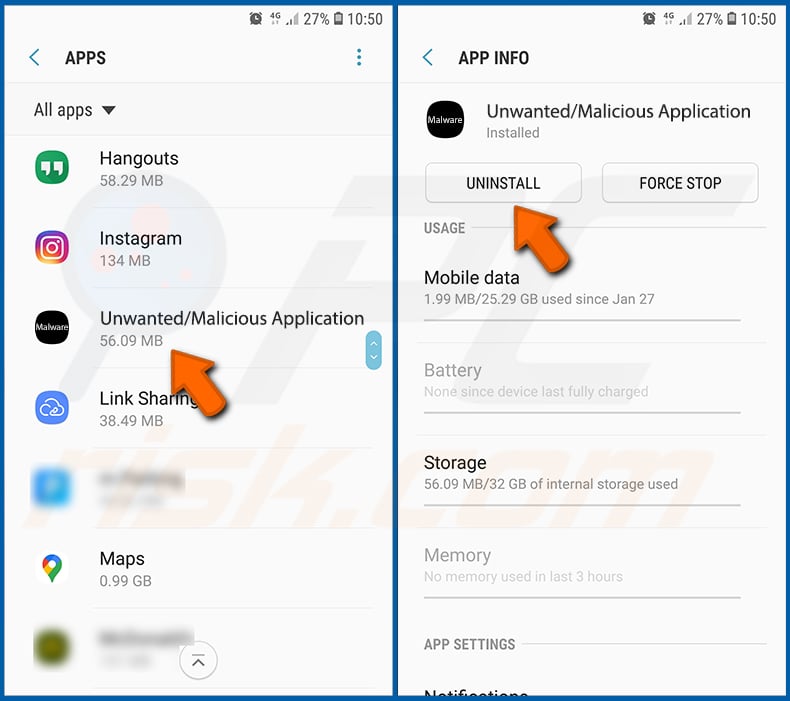

Desinstalar aplicaciones potencialmente no deseadas y/o maliciosas:

Vaya a "Ajustes", desplácese hacia abajo hasta que vea "Aplicaciones" y tóquelo.

Desplácese hacia abajo hasta que vea una aplicación potencialmente no deseada y/o maliciosa, selecciónela y pulse "Desinstalar". Si, por alguna razón, no puede eliminar la aplicación seleccionada (por ejemplo, aparece un mensaje de error), pruebe a utilizar el "Modo seguro".

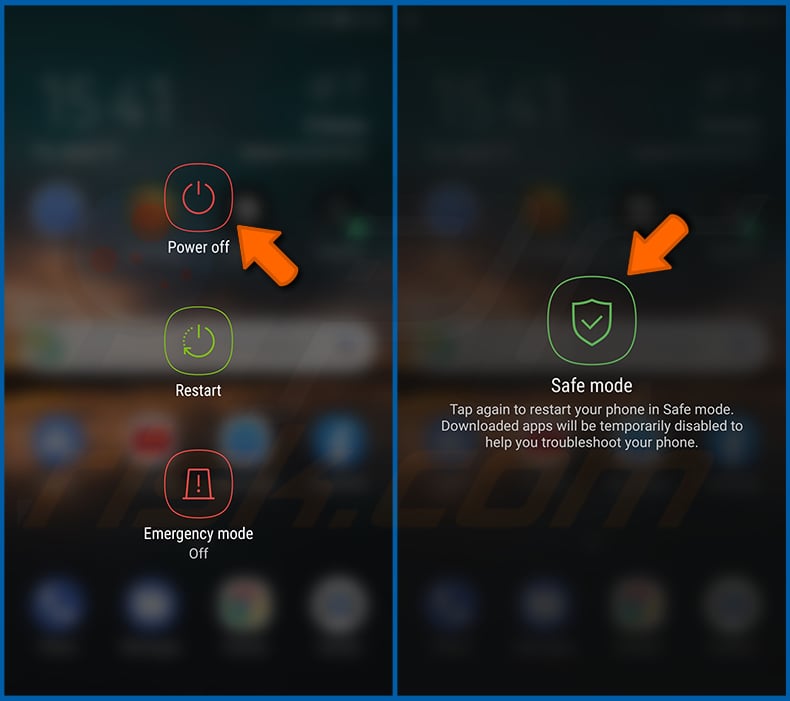

Arrancar el dispositivo Android en "Modo Seguro":

El "Modo Seguro" en el sistema operativo Android desactiva temporalmente la ejecución de todas las aplicaciones de terceros. El uso de este modo es una buena manera de diagnosticar y resolver diversos problemas (por ejemplo, eliminar aplicaciones maliciosas que impiden a los usuarios hacerlo cuando el dispositivo está funcionando "normalmente").

Pulse el botón de "Encendido" y manténgalo pulsado hasta que aparezca la pantalla "Apagar". Pulse el icono "Apagar" y manténgalo pulsado. Después de unos segundos aparecerá la opción "Modo Seguro" y podrá ejecutarlo reiniciando el dispositivo.

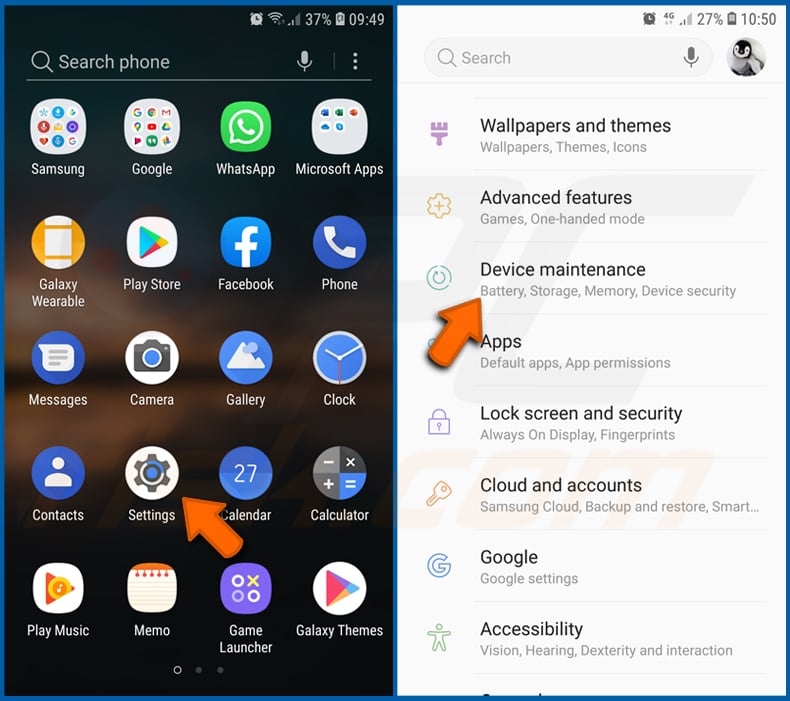

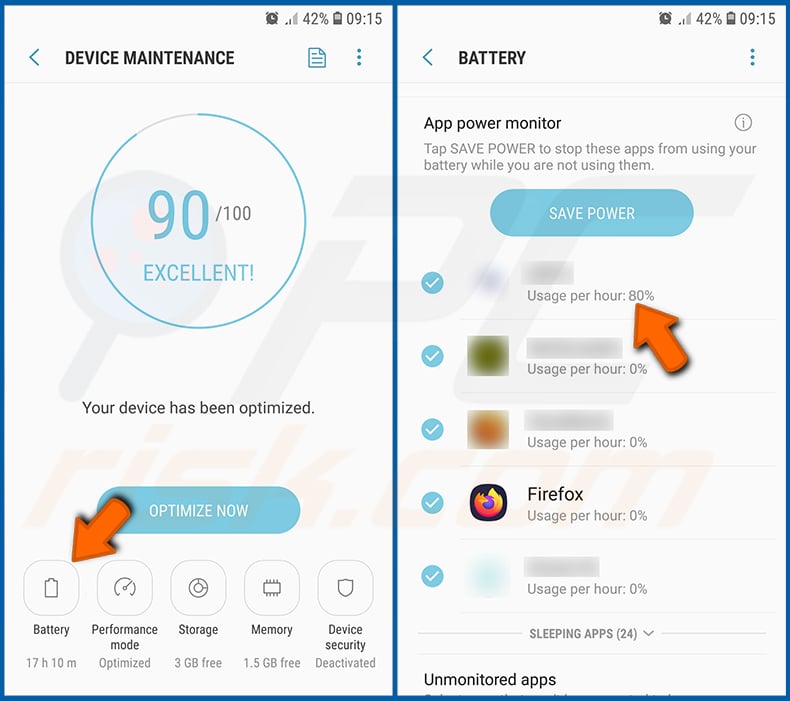

Comprobar el uso de la batería de varias aplicaciones:

Vaya a "Ajustes", desplácese hacia abajo hasta que vea "Mantenimiento del dispositivo" y tóquelo.

Pulse "Batería" y compruebe el uso de cada aplicación. Las aplicaciones legítimas/genuinas están diseñadas para utilizar la menor energía posible con el fin de proporcionar la mejor experiencia de usuario y ahorrar energía. Por lo tanto, un uso elevado de la batería puede indicar que la aplicación es maliciosa.

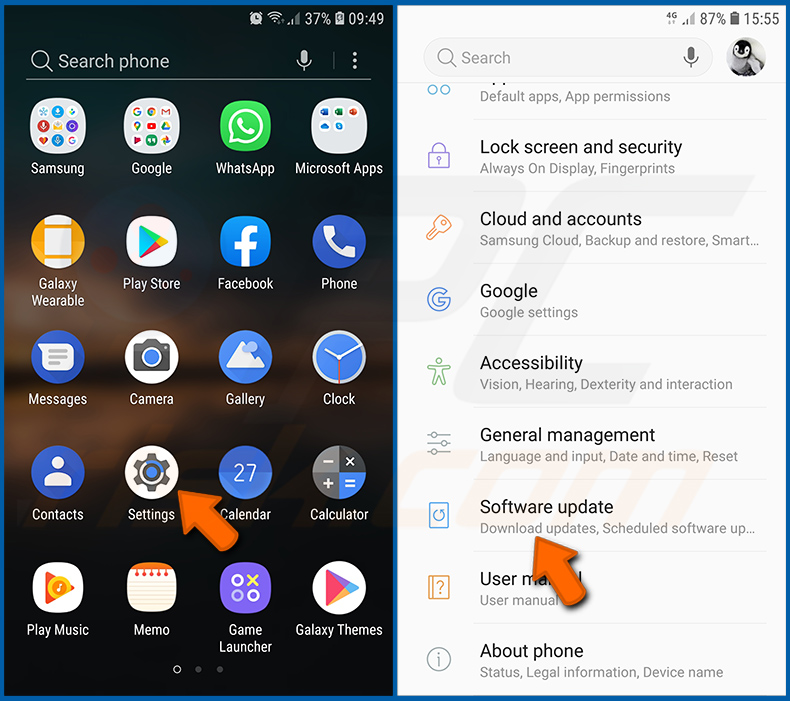

Comprobar el uso de datos de varias aplicaciones:

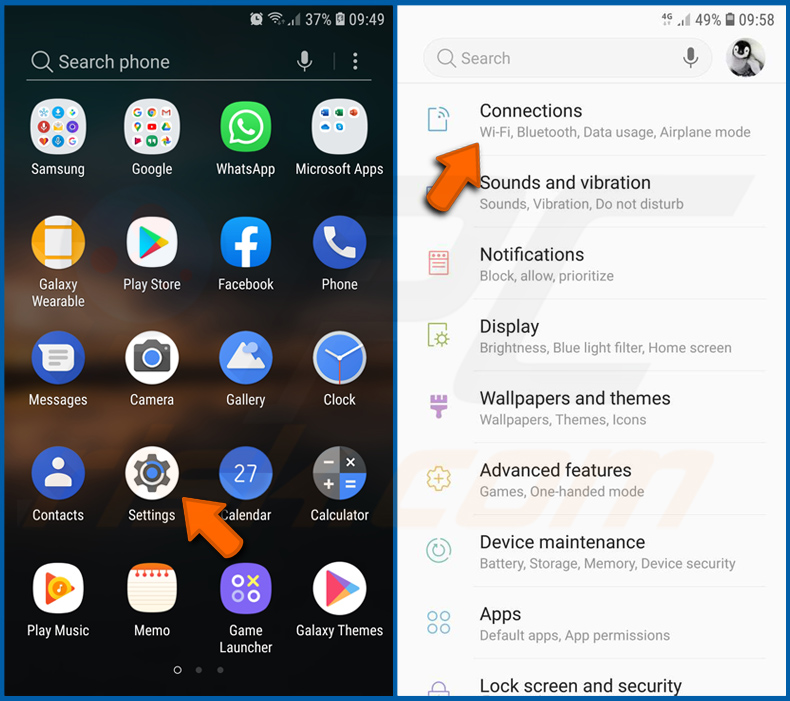

Vaya a "Ajustes", desplácese hacia abajo hasta que vea "Conexiones" y tóquelo.

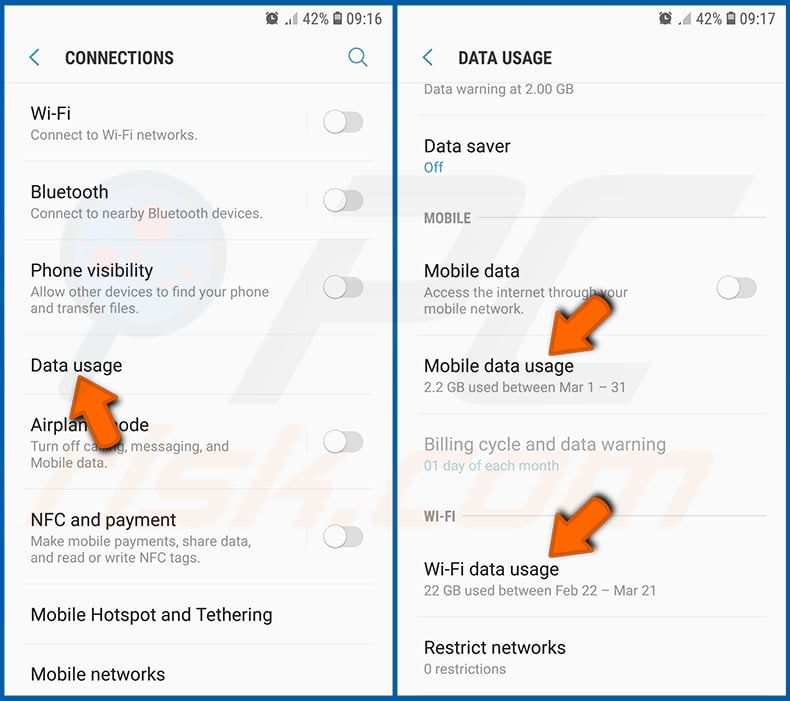

Desplácese hacia abajo hasta que vea "Uso de datos" y seleccione esta opción. Al igual que con la batería, las aplicaciones legítimas/genuinas están diseñadas para minimizar el uso de datos tanto como sea posible. Esto significa que un uso excesivo de datos puede indicar la presencia de una aplicación maliciosa. Tenga en cuenta que algunas aplicaciones maliciosas pueden estar diseñadas para funcionar sólo cuando el dispositivo está conectado a una red inalámbrica. Por este motivo, debe comprobar tanto el uso de datos móviles como el de datos Wi-Fi.

Si encuentra una aplicación que consume muchos datos aunque nunca la utilice, le recomendamos encarecidamente que la desinstale lo antes posible.

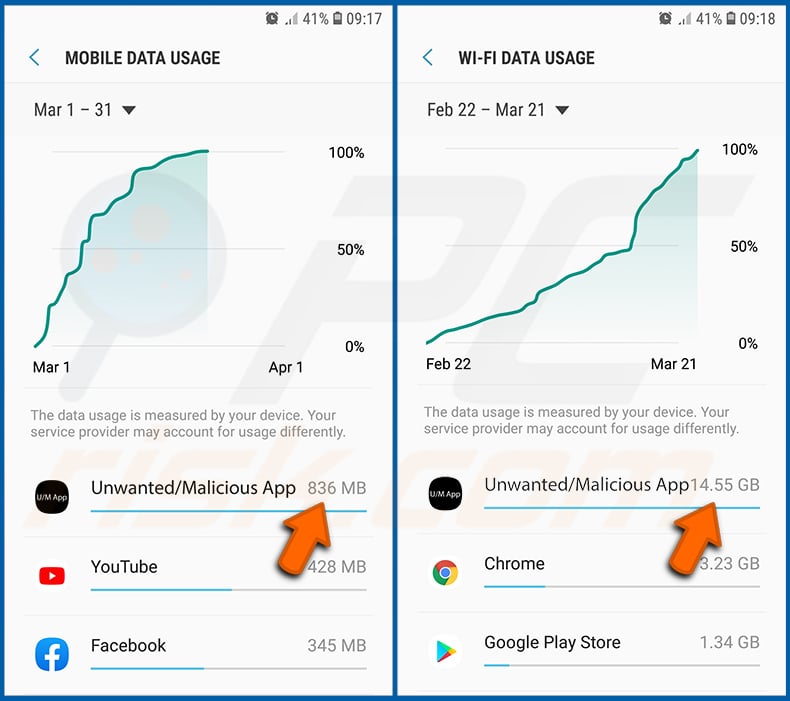

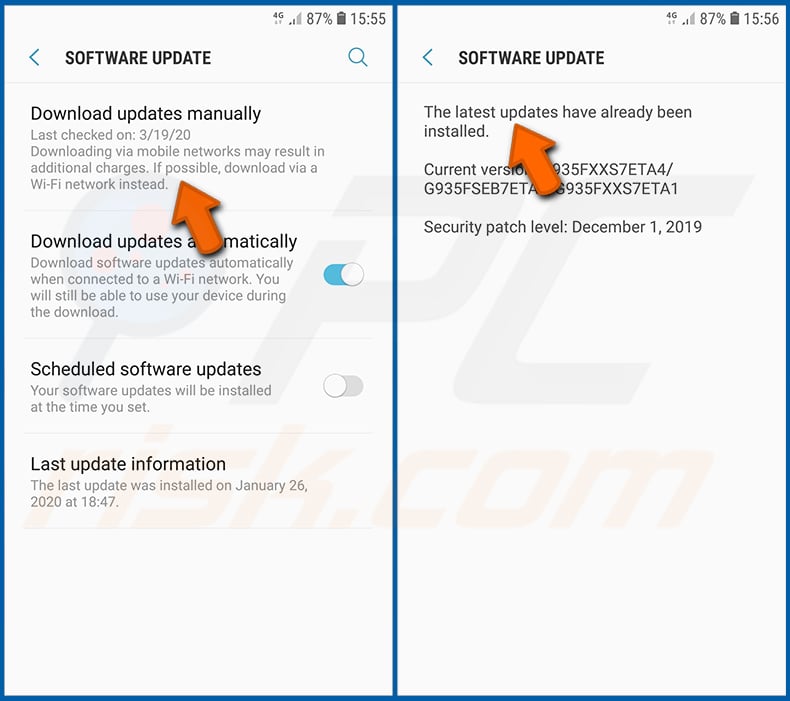

Instalar las últimas actualizaciones de software:

Mantener el software actualizado es una buena práctica cuando se trata de la seguridad del dispositivo. Los fabricantes de dispositivos lanzan continuamente varios parches de seguridad y actualizaciones de Android para corregir errores y fallos de los que pueden aprovecharse los ciberdelincuentes. Un sistema obsoleto es mucho más vulnerable, por lo que siempre hay que asegurarse de que el software del dispositivo está actualizado.

Vaya a "Ajustes", desplácese hacia abajo hasta que vea "Actualización de software" y tóquelo.

Pulse "Descargar actualizaciones manualmente" y compruebe si hay actualizaciones disponibles. Si es así, instálalas inmediatamente. También recomendamos activar la opción "Descargar actualizaciones automáticamente" - permitirá que el sistema le notifique cuando se publique una actualización y/o la instale automáticamente.

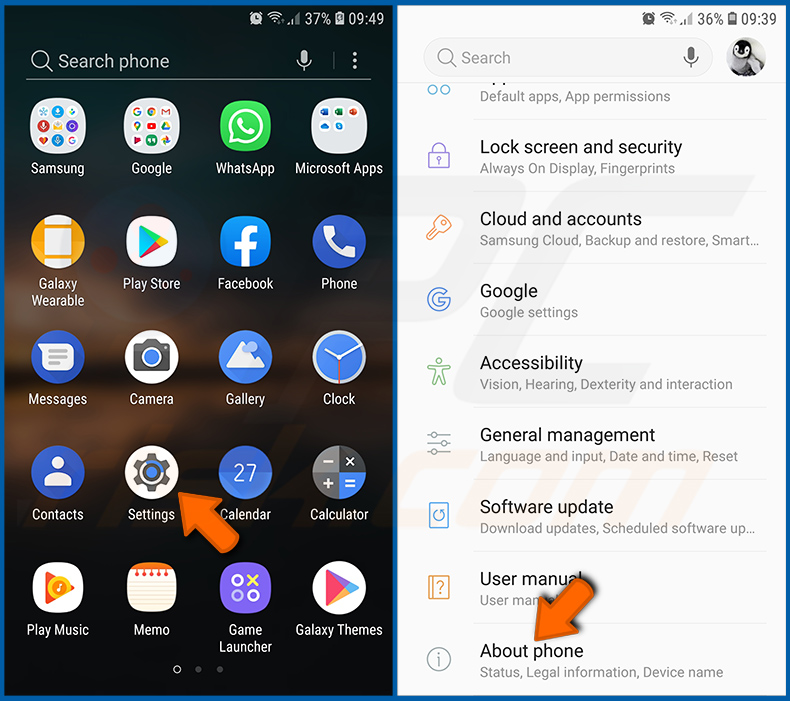

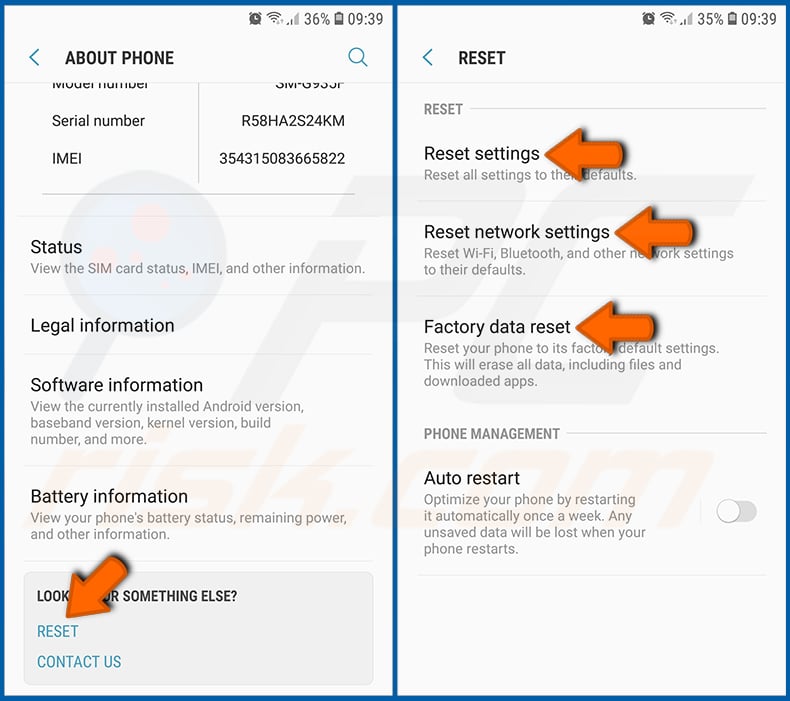

Restablecer el sistema a su estado por defecto:

Realizar un "Reset de Fábrica" es una buena manera de eliminar todas las aplicaciones no deseadas, restaurar la configuración predeterminada del sistema y limpiar el dispositivo en general. Sin embargo, debe tener en cuenta que se eliminarán todos los datos del dispositivo, incluidas las fotos, los archivos de vídeo/audio, los números de teléfono (almacenados en el dispositivo, no en la tarjeta SIM), los mensajes SMS, etcétera. En otras palabras, el dispositivo se restaurará a su estado primitivo.

También puede restaurar los ajustes básicos del sistema y/o simplemente los ajustes de red.

Vaya a "Ajustes", desplácese hacia abajo hasta que vea "Acerca del teléfono" y tóquelo.

Desplácese hacia abajo hasta que vea "Restablecer" y tóquelo. Ahora seleccione la acción que desea realizar:

"Restablecer ajustes": restablece todos los ajustes del sistema a sus valores predeterminados;

"Restablecer ajustes de red": restablece todos los ajustes de red a sus valores predeterminados;

"Restablecer datos de fábrica": restablece todo el sistema y borra completamente todos los datos almacenados;

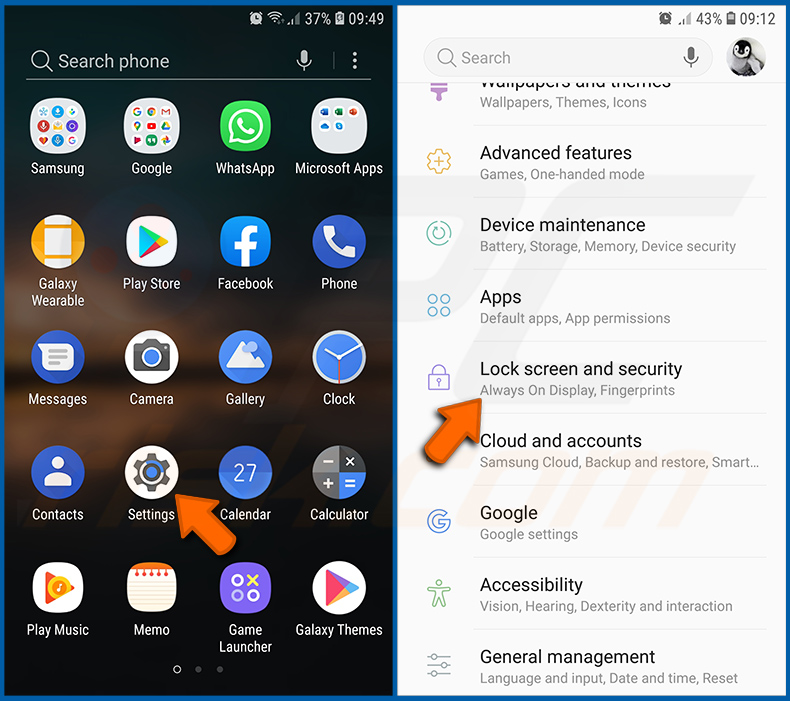

Desactivar las aplicaciones que tengan privilegios de administrador:

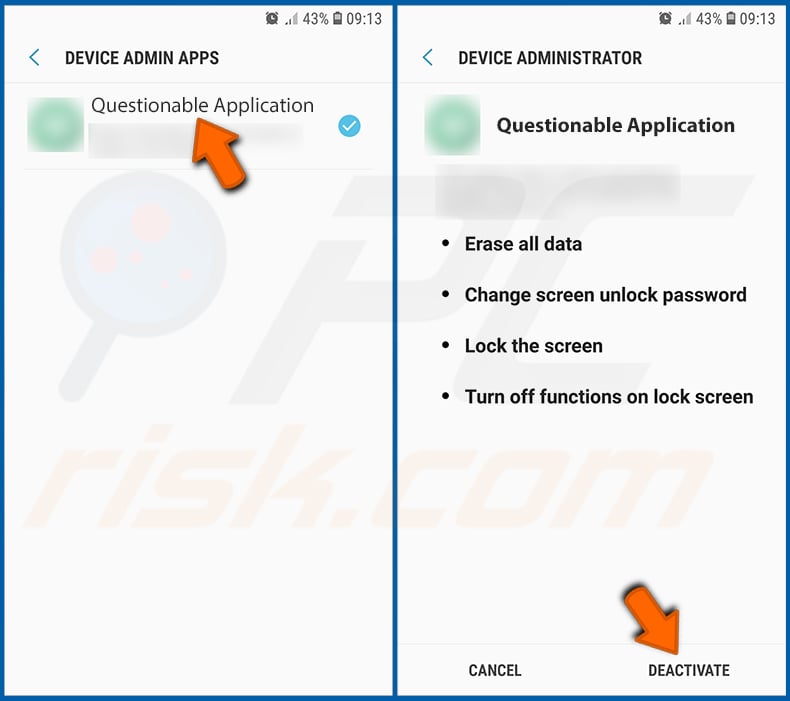

Si una aplicación maliciosa obtiene privilegios de administrador puede dañar gravemente el sistema. Para mantener el dispositivo lo más seguro posible hay que comprobar siempre qué aplicaciones tienen dichos privilegios y desactivar las que no deberían.

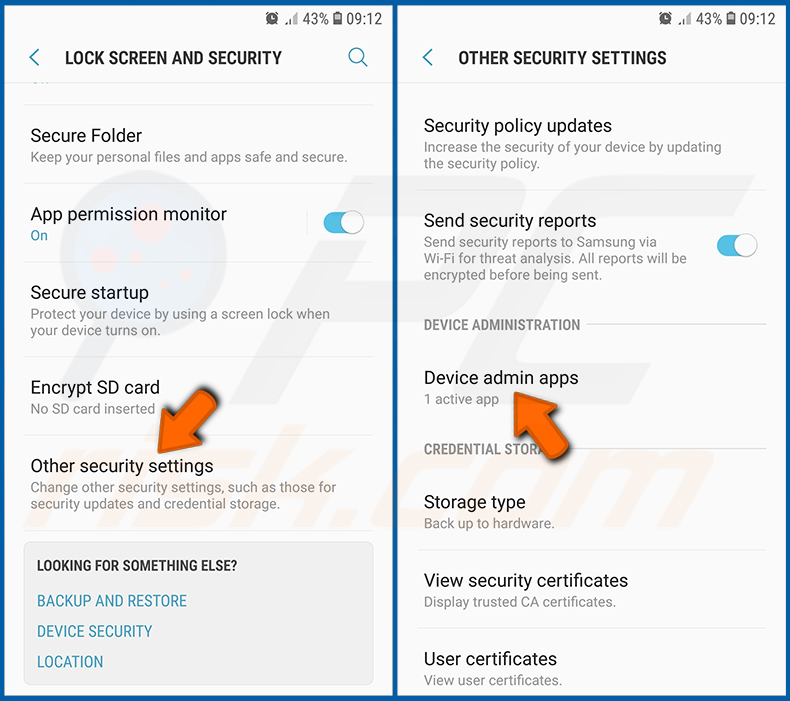

Vaya a "Ajustes", desplácese hacia abajo hasta que vea "Pantalla de bloqueo y seguridad" y tóquelo.

Desplácese hacia abajo hasta que vea "Otros ajustes de seguridad", tóquelo y, a continuación, toque "Aplicaciones de administrador del dispositivo".

Identifique las aplicaciones que no deberían tener privilegios de administrador, tóquelas y luego toque "DESACTIVAR".

Preguntas frecuentes (FAQ)

Mi dispositivo Android está infectado con el malware CherryBlos, ¿debo formatear mi dispositivo de almacenamiento para deshacerme de él?

La mayoría de los programas maliciosos se pueden eliminar sin formatear.

¿Cuáles son los mayores problemas que puede causar el malware CherryBlos?

Las amenazas que plantea el malware dependen de sus capacidades y del modus operandi de los ciberdelincuentes. CherryBlos está diseñado para robar credenciales de inicio de sesión en criptobilleteras y redirigir las retiradas de criptodivisas a los monederos de los atacantes. Por lo tanto, las víctimas de este malware pueden experimentar graves problemas de privacidad y pérdidas financieras.

¿Cuál es el objetivo del malware CherryBlos?

La mayoría de los programas maliciosos se utilizan para generar ingresos, y las funcionalidades de CherryBlos lo corroboran. Sin embargo, los ciberdelincuentes también pueden utilizar el malware para divertirse, llevar a cabo venganzas personales, interrumpir procesos (por ejemplo, sitios, servicios, empresas, etc.) e incluso lanzar ataques con motivaciones políticas/geopolíticas.

¿Cómo se infiltró el malware CherryBlos en mi dispositivo Android?

CherryBlos prolifera bajo la apariencia de aplicaciones legítimas/que suenan inocuas (por ejemplo, Robot 999, Happy Miner, SynthNet, GPTalk, etc.), que se propagaron a través de sitios maliciosos promocionados en descripciones de vídeos de YouTube, Twitter y Telegram.

Sin embargo, no son improbables otros métodos de distribución. Las técnicas más frecuentes incluyen: correo basura, estafas en línea, publicidad maliciosa, fuentes de descarga dudosas (por ejemplo, sitios de programas gratuitos y de terceros, redes de intercambio P2P, etc.), herramientas ilegales de activación de programas ("cracks") y actualizaciones falsas.

¿Me protegerá Combo Cleaner del malware?

Sí, Combo Cleaner es capaz de detectar y eliminar la mayoría de las infecciones de malware conocidas. Cabe destacar que es fundamental realizar un análisis completo del sistema, ya que los programas maliciosos más sofisticados suelen esconderse en las profundidades de los sistemas.

▼ Mostrar discusión.