No se fíe de la estafa por correo I Do Know Your Passwords

![]() Escrito por Tomas Meskauskas el (actualizado)

Escrito por Tomas Meskauskas el (actualizado)

Guía para eliminar "I Do Know Your Passwords"

¿Qué es "I Do Know Your Passwords"?

"I Do Know Your Passwords" es una de tantas estafas que se usan para conseguir dinero de los destinatarios mediante el engaño. En este correo en concreto, los estafadores aseguran que han grabado un vídeo comprometedor que propagarán sin los destinatarios no pagan 1000 USD en Bitcoins. Tenga en cuenta que todas las afirmaciones en correos de este tipo no son verdaderas y no debería tomárselas en serio. Le recomendamos encarecidamente ignorar correos de este tipo y eliminarlos de la bandeja de entrada cuanto antes.

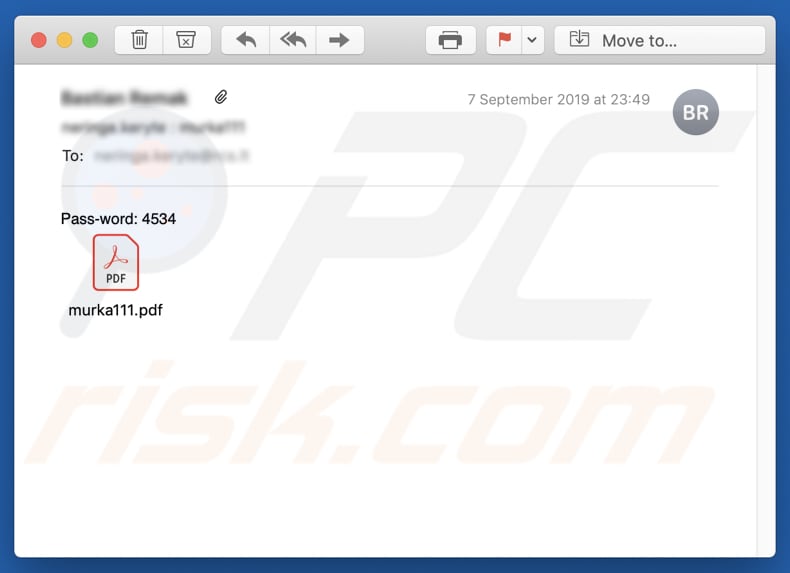

Los estafadores tras este correo aseguran que saben las contraseñas del destinatario y lo que hace al navegar por internet. Para ser más exactos, aseguran que han infectado el equipo con software malicioso a través de un sitio web de adultos que el destinatario ha visitado antes de recibir el correo. El software malicioso instalado permitió supuestamente a los estafadores acceder a la pantalla y cámara del destinatario y recabar listas de contactos de Facebook, Messenger y cuentas de correo. Aseguran que han grabado un vídeo en pantalla doble donde el destinatario puede verse viendo un vídeo de adultos. El estafador amenaza con enviar este vídeo a todos los contactos sustraídos si no recibe la suma de 1000 USD en Bitcoins. Para evitar los filtros antispam, los estafadores propagan esta estafa con documentos PDF protegidos con contraseña y los adjuntan al correo. Las soluciones antivirus u otros motores de detección no pueden analizar los documentos con contraseñas, de ahí que las estafas por e-mail de este tipo no se cataloguen como spam y los destinatarios puedan verlas directamente en la bandeja de entrada (no spam). Normalmente, las contraseñas de los documentos protegidos por contraseña como el documento PDF se ofrecen en mensajes de correo. En cualquier caso, ninguna de esas estafas por e-mail son de confianza y deberían eliminarse del correo.

Algunos usuarios afectados nos envían muchos comentarios relacionados con esta estafa. Esta es la pregunta más frecuente que nos hacen (en este caso, relacionada con estafas que aseguran tener fotos o vídeos comprometedores del usuario):

P: Estimado equipo de pcrisk.com, he recibido un correo electrónico donde se dice que mi equipo ha sido hackeado y que tienen un vídeo donde salgo yo. Ahora me piden un rescate en Bitcoins. Tiene que ser verdad porque mencionan mi nombre real y contraseña en el correo electrónico. ¿Qué debería hacer?

R: No se preocupe por el correo. Ni los hackers ni los ciberdelincuentes se han infiltrado o hackeado su equipo y no hay ningún vídeo donde salga viendo pornografía. Simplemente, ignore el mensaje y no envíe ningún Bitcoin. Su correo electrónico, nombre y contraseña fueron sustraídos de cualquier sitio web comprometido como Yahoo (los fallos de seguridad en esta web son frecuentes). Si está preocupado, puede comprobar si sus cuentas han sido comprometidas visitando el sitio web haveibeenpwned.

| Nombre | Estafa por e-mail de extorsión sexual "I Do Know Your Passwords" (PDF) |

| Tipo de amenaza | Phishing, estafa, ingeniería social, fraude |

| Falso reclamo | Los estafadores aseguran que han infectado un equipo con software malicioso que les permitió grabar un vídeo comprometedor y humillante. |

| Adjunto malicioso | murka111.pdf - documento PDF protegido por contraseña |

| Dirección del criptomonedero de los ciberdelincuentes | 13ajfLBScsUNSJ3t65fsCmT1TRkQCUMYA1 |

| Cuantía del rescate | $1000 en Bitcoins |

| Síntomas | Compras en internet no autorizadas, contraseñas de cuentas cambiadas, suplantación de la identidad, acceso ilegal al equipo. |

| Formas de distribución | Correos engañosos, anuncios engañosos en ventanas emergentes, técnicas de envenenamiento en buscadores, dominios mal escritos. |

| Daño | Pérdida de información sensible y privada, pérdida económica, suplantación de la identidad, posibles infecciones por malware. |

| Eliminación | Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. |

Hay muchas estafas por e-mail ahí fuera, algunos ejemplos son "I know you are a pedophile", "ChaosCC hacker group" y "The last time you visited a Porn website". Por regla general, los estafadores los las envían con la finalidad de hacer creer a la gente que hay algún vídeo humillante grabado (o fotos tomadas) que se enviarán a otros usuarios si el destinatario no les envía una suma concreta de criptomonedas. Lamentablemente, muchos ciberdelincuentes usan esas herramientas para propagar programas maliciosos también. Adjuntan algunos archivos y esperan que los destinatarios los abran. Si se abren, instalarán software malicioso como TrickBot, LokiBot, Emotet, FormBook o algún otro software malicioso de alto riesgo.

¿Cómo infectan las campañas de spam mi equipo?

Las campañas de spam o correos se usan para distribuir software malicioso a través de archivos que se adjuntan a ellos. Quiere decir que esos archivos no pueden infectar equipos si los destinatarios no los abren. Sin embargo, si lo hacen, permiten entonces que los archivos maliciosos instalen otro software malicioso. Algunos ejemplos de archivos que suelen adjuntarse son documentos de MS Office, archivos JavaScript, documentos PDF, archivos JavaScript o ejecutables, archivos como ZIP, RAR, etc. Por ejemplo, si un archivo adjunto es un documento de MS Office, una vez abierto, pedirá el permiso para habilitar los comandos macro. Con otras palabras, para permitir que se editen. Una vez que el documento malicioso obtenga tales permisos, instalará software malicioso.

¿Cómo se evita la instalación de software malicioso?

Todos los correos electrónicos irrelevantes que contienen adjuntos (o enlaces web) y que se reciben de direcciones desconocidas o sospechosas no son de confianza. Por regla general, los estafadores o ciberdelincuentes disfrazan esos archivos o correos como importantes u oficiales. No debería descargar archivos de sitios web no oficiales o cuestionables, fuentes como redes P2P, asistentes de descarga de terceros o programas instalados a través de instaladores de terceros. La forma más segura de descargar software es usando sitios web oficiales y enlaces de descarga directos. Los programas instalados deberían activarse y actualizarse con cuidado, las herramientas de terceros no oficiales pueden usarse para distribuir software malicioso e infectar equipos con software malicioso de alto riesgo. Aparte, no es legal activar software de pago usando varias herramientas piratas. Los documentos MS Office descargados deberían abrirse con versiones Office 2010 o posteriores, ya que tienen el modo "vista protegida" que puede evitar que los adjuntos descarguen varias infecciones. Para mantener el equipo a salvo, le recomendamos analizarlo con regularidad con un software antivirus o antiespía fiable y eliminar cualquier amenaza detectada cuanto antes. Si ha abierto ya adjuntos maliciosos, le recomendamos ejecutar un análisis con Combo Cleaner para eliminar automáticamente el software malicioso infiltrado.

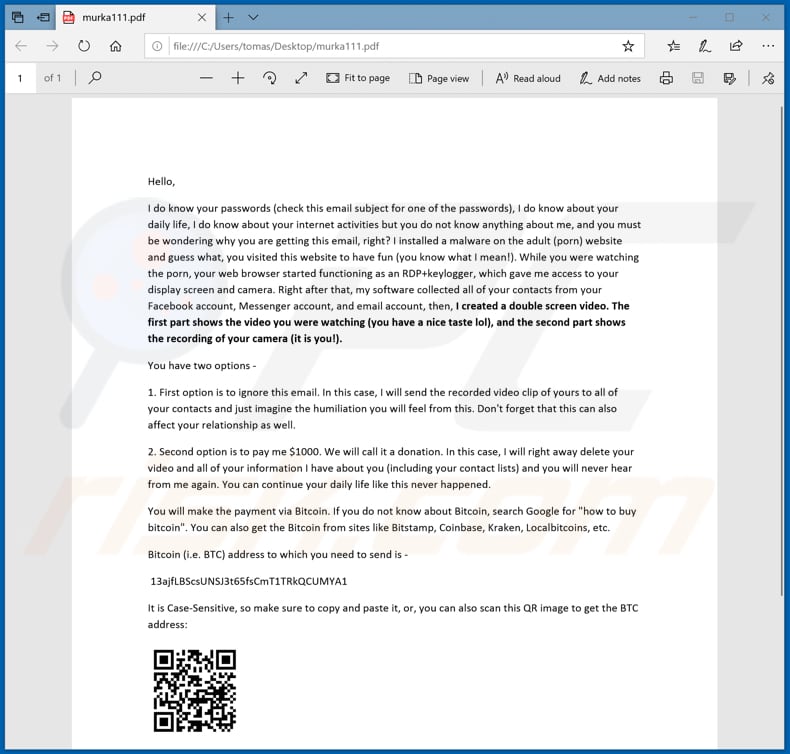

Texto mostrado en el documento PDF protegido por contraseña que se adjunta a la estafa por e-mail "I Do Know Your Passwords":

Hello,

I do know your passwords (check this email subject for one of the passwords), I do know about your daily life, I do know about your internet activities but you do not know anything about me, and you must be wondering why you are getting this email, right? I installed a malware on the adult (porn) website and guess what, you visited this website to have fun (you know what I mean!). While you were watching the porn, your web browser started functioning as an RDP+keylogger, which gave me access to your display screen and camera. Right after that, my software collected all of your contacts from your Facebook account, Messenger account, and email account, then, I created a double screen video. The first part shows the video you were watching (you have a nice taste lol), and the second part shows the recording of your camera (it is you!).

You have two options -

1. First option is to ignore this email. In this case, I will send the recorded video clip of yours to all of your contacts and just imagine the humiliation you will feel from this. Don't forget that this can also affect your relationship as well.

2. Second option is to pay me $1000. We will call it a donation. In this case, I will right away delete your video and all of your information I have about you (including your contact lists) and you will never hear from me again. You can continue your daily life like this never happened.

You will make the payment via Bitcoin. If you do not know about Bitcoin, search Google for "how to buy bitcoin". You can also get the Bitcoin from sites like Bitstamp, Coinbase, Kraken, Localbitcoins, etc.

Bitcoin (i.e. BTC) address to which you need to send is -

13ajfLBScsUNSJ3t65fsCmT1TRkQCUMYA1

It is Case-Sensitive, so make sure to copy and paste it, or, you can also scan this QR image to get the BTC address:

If you are thinking to go to the police, good luck, I have taken every step to make sure that this email cannot be traced back to me. You have 48 hours to pay me. I have a special Facebook pixel in this email, and at this moment, I know that you have read this email. If you want proof, reply to this email, and I will send your video to 4 of your contacts.

Captura de pantalla del correo:

Texto mostrado en él:

Pass-word: 4534

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

▼ DESCARGAR Combo Cleaner

El detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por Rcs Lt, la empresa matriz de PCRisk. Leer más. Si decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso.

Menú rápido:

- ¿Qué es "I Do Know Your Passwords"?

- PASO 1. Eliminar manualmente posibles infecciones por software malicioso.

- PASO 2. Comprobar si el equipo está limpio.

¿Cómo eliminar el software malicioso de forma manual?

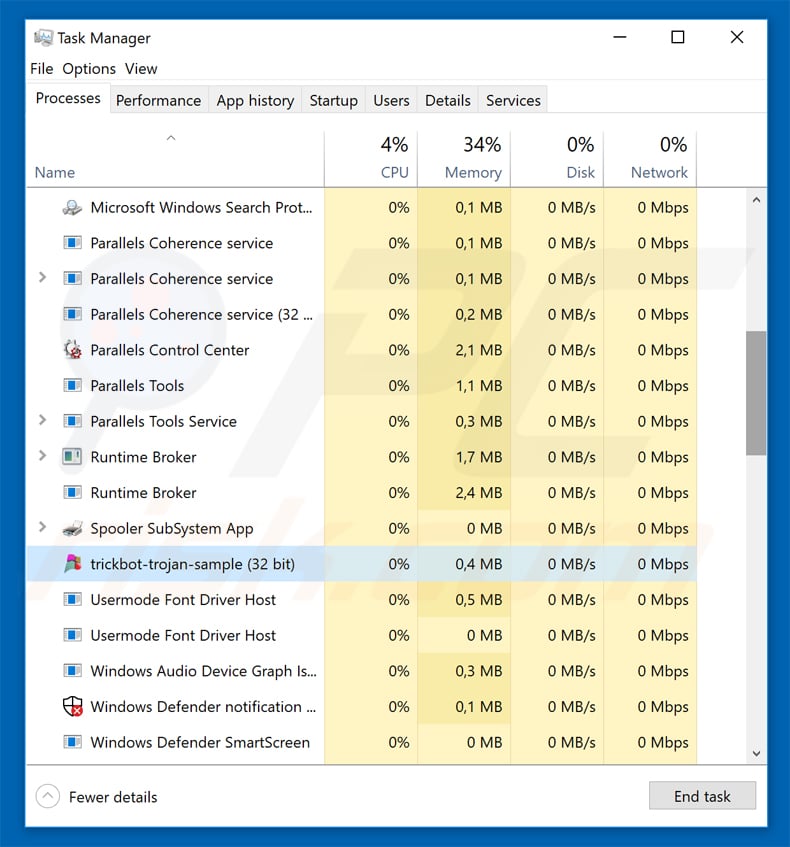

Eliminar software malicioso de forma manual es una tarea complicada; normalmente es mejor dejar que un programa antivirus o antiespía lo haga por nosotros de forma automática. Para eliminar este software malicioso, recomendamos que use Combo Cleaner. Si desea eliminar el software malicioso de forma manual, el primer paso es identificar el nombre del software malicioso que esté intentando eliminar. He aquí un ejemplo de un programa sospechoso que se ejecuta en el equipo del usuario:

Si ha inspeccionado la lista de programas que se ejecuta en su equipo a través del Administrador de tareas, por ejemplo, y ha visto un programa que parece sospechoso, debería realizar lo siguiente:

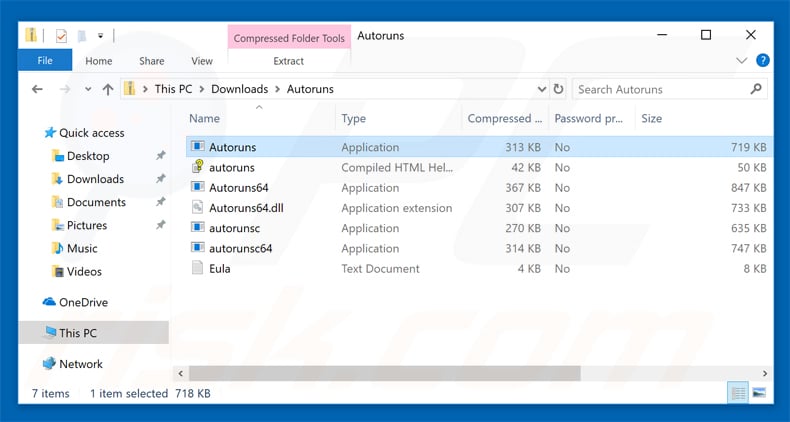

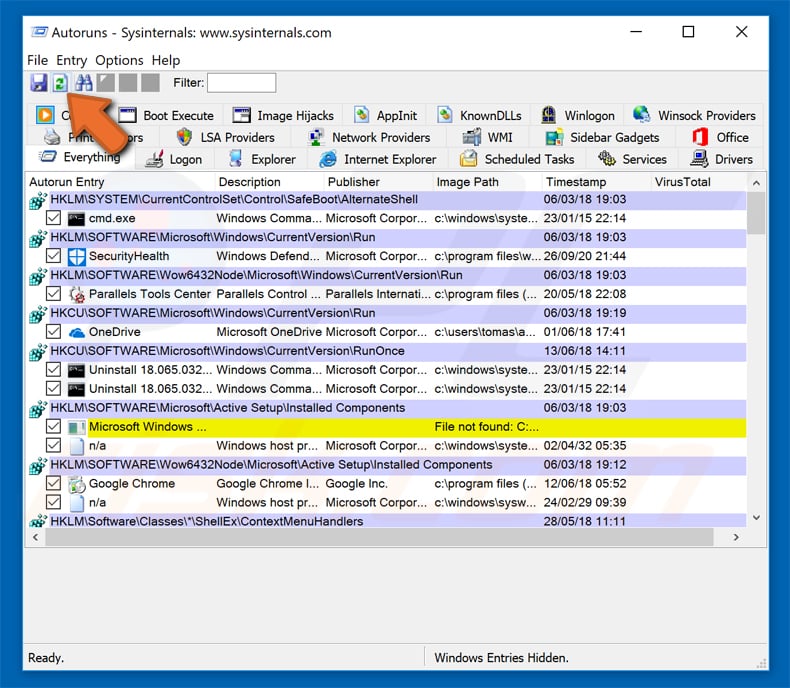

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones que se ejecutan automáticamente, carpetas de registro y del sistema de archivos.

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones que se ejecutan automáticamente, carpetas de registro y del sistema de archivos.

Reinicie su equipo en modo seguro:

Reinicie su equipo en modo seguro:

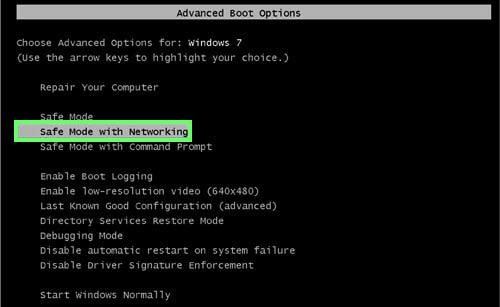

Usuarios de Windows XP y Windows 7: Inicie su equipo en modo seguro. Haga clic en Inicio, Apagar, Reiniciar y aceptar. Mientras el equipo arranca, pulse la tecla F8 en su teclado varias veces hasta que vea el menú de Opciones avanzadas de Windows, luego seleccione modo seguro con funciones de red de la lista.

Este vídeo muestra cómo iniciar Windows 7 en "Modo seguro con funciones de red":

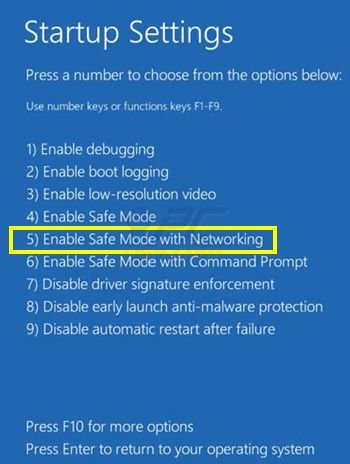

Usuarios de Windows 8: Inicie Windows 8 en modo seguro con funciones de red: Diríjase a la pantalla de inicio de Windows 8, escriba "avanzadas", en los resultados de búsqueda, seleccione "Cambiar opciones avanzadas de inicio". En la nueva ventana "Configuración de PC", vaya hasta la sección "Inicio avanzado". Haga clic en el botón "Reiniciar ahora". Su PC se reiniciará ahora con el "Menú de opciones de arranque avanzadas". Haga clic en el botón de "Solucionar problemas", luego haga clic en el botón de "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio". Haga clic en el botón "Reiniciar". Su PC se reiniciará mostrando primero la pantalla de Configuración de inicio. Pulse F5 para arrancar en Modo seguro con funciones de red.

Este vídeo muestra cómo iniciar Windows 8 en "Modo seguro con funciones de red":

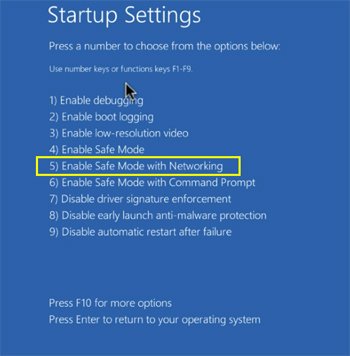

Usuarios de Windows 10: Haga clic en el logo de Windows y seleccione el icono de Inicio/Apagado. En el nuevo menú, haga clic en "Reiniciar" mientras mantiene pulsada la tecla "mayúsculas" en su teclado. En la ventana "seleccione una opción", haga clic en "Solucionar problemas" y luego en "Opciones avanzadas". En el menú de opciones avanzadas, seleccione "Configuración de inicio" y haga clic en el botón "Reiniciar". En la siguiente pantalla, tendrá que pulsar la tecla F5 de su teclado. Luego se reiniciará el sistema operativo en modo seguro con funciones de red.

Este vídeo muestra cómo iniciar Windows 10 en "Modo seguro con funciones de red":

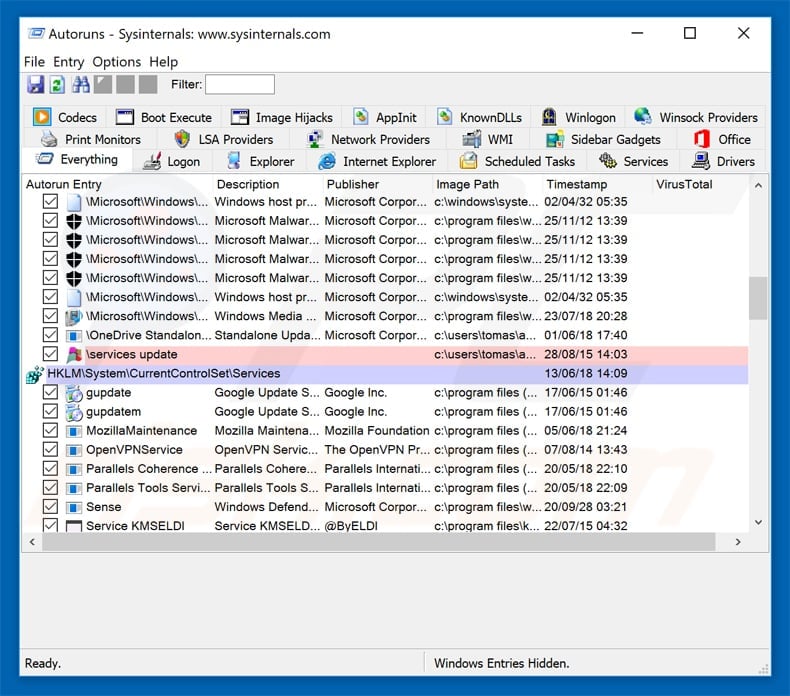

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

En la aplicación Autoruns, haga clic en Opciones (Options) arriba y desmarque Ocultar ubicaciones vacías ("Hide empty locations") y Ocultar entradas de Windows ("Hide Windows Entries"). Seguidamente, haga clic en el icono Actualizar (Refresh).

En la aplicación Autoruns, haga clic en Opciones (Options) arriba y desmarque Ocultar ubicaciones vacías ("Hide empty locations") y Ocultar entradas de Windows ("Hide Windows Entries"). Seguidamente, haga clic en el icono Actualizar (Refresh).

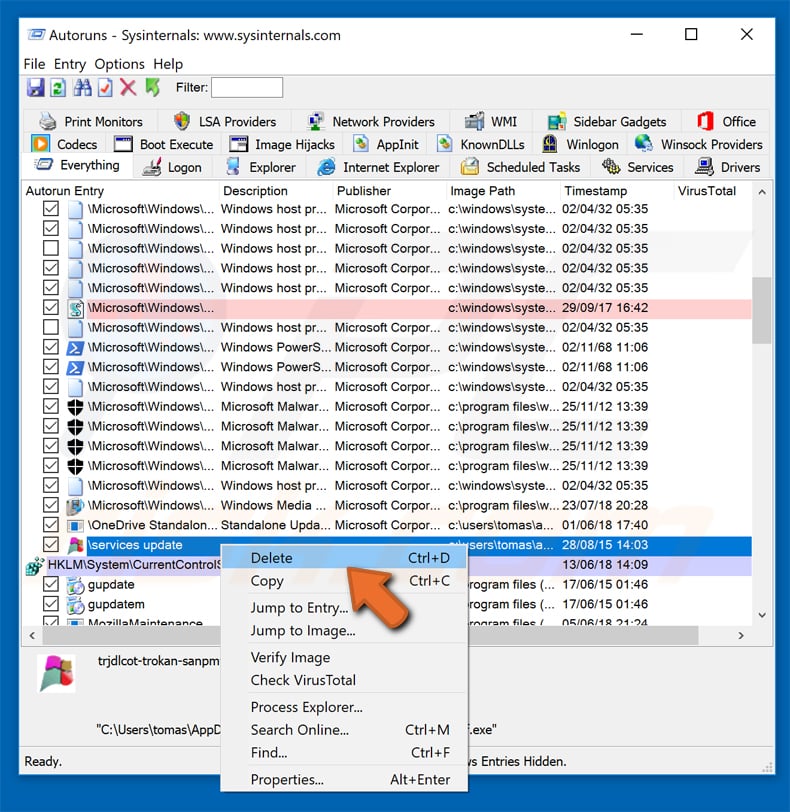

Revise la lista que proporciona la aplicación Autoruns y encuentre el archivo malicioso que desea eliminar.

Revise la lista que proporciona la aplicación Autoruns y encuentre el archivo malicioso que desea eliminar.

Debería anotar la ruta completa y el nombre. Sepa que algunos programas maliciosos enmascaran sus nombres de proceso con nombres de procesos fiables de Windows. En este punto, es muy importante no eliminar archivos del sistema. Una vez que haya encontrado el programa sospechoso que desee eliminar, haga clic derecho sobre su nombre y seleccione Eliminar (Delete).

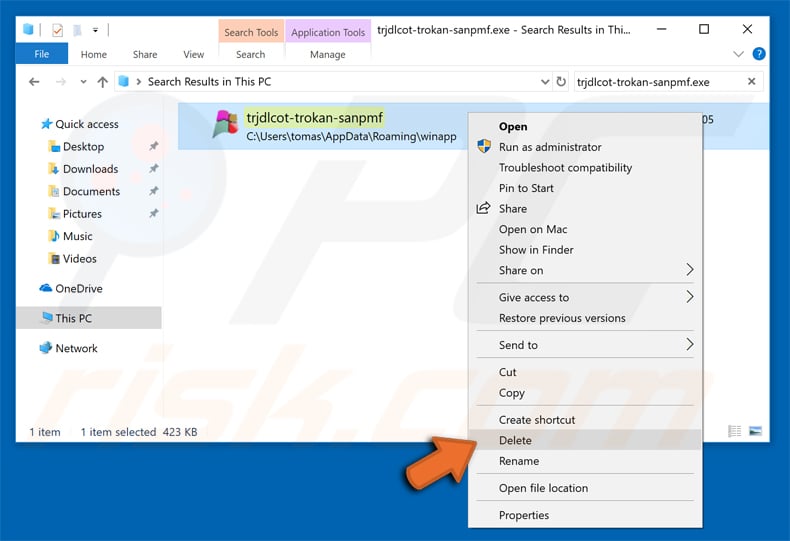

Tras eliminar el software malicioso a través de la aplicación Autoruns (así nos aseguramos de que el software malicioso deje de ejecutarse automáticamente en el sistema la próxima vez que se inicie), tendría que buscar por el nombre del software malicioso en su equipo. No olvide mostrar la lista de archivos y carpetas ocultas antes de continuar. Si encuentra el archivo del software malicioso, asegúrese de eliminarlo.

Reiniciar su equipo en modo normal Esta guía debería ayudarle a eliminar cualquier software malicioso de su equipo. Hay que destacar que se requieren conocimientos informáticos avanzados para eliminar amenazas de forma manual. Se recomienda confiar la eliminación de software malicioso a los programas antivirus o antimalware. Esta guía podría no ser efectiva si nos encontramos ante una infección avanzada de software malicioso. Como de costumbre, lo ideal es prevenir la infección en vez de probar a eliminar el software malicioso luego. Para mantener seguro su equipo, asegúrese de instalar las últimas actualizaciones del sistema operativo y usar software antivirus.

Para estar seguros de que su equipo está libre de infecciones de software malicioso, lo mejor es analizarlo con Combo Cleaner.

▼ Mostrar discusión.