Guías para la eliminación de virus y software espía, instrucciones para la desinstalación.

Instrucciones de eliminación del secuestrador de navegador "Auto Purge"

¿Qué es "Auto Purge"?

La aplicación "Auto Purge" está diseñada para mantener seguros los datos de navegación eliminándolos automáticamente, sin embargo, esta es una aplicación potencialmente no deseada (PUA, por sus siglas en inglés), un secuestrador del navegador. Como la mayoría de las aplicaciones de este tipo, promueve un motor de búsqueda falso y recopila datos de navegación. Las personas generalmente descargan e instalan secuestradores de navegador y otras PUAs sin darse cuenta.

Instrucciones de eliminación del ransomware Kraken

¿Qué es el ransomware Kraken?

Kraken es un programa malicioso, perteneciente a la familia de ransomware Ouroboros. Los sistemas infectados con este malware experimentan cifrado de datos y reciben demandas de rescate por las herramientas/software de descifrado. Durante el proceso de cifrado, todos los archivos afectados se renombran de acuerdo con este patrón: título original, ".kraken" y la extensión original. Por ejemplo, un archivo como "1.jpg" aparecerá como "1.kraken.jpg" después del cifrado. Una vez completado este proceso, se muestra una ventana emergente que contiene la nota de rescate.

Instrucciones de eliminación de la redirección a Thepiratebay[.]org

¿Qué es thepiratebay[.]org?

Thepiratebay[.]org es un sitio web poco confiable para el intercambio entre pares de diversos medios y software. Está diseñado para permitir a los usuarios descargar/compartir contenido a través de enlaces magnéticos y archivos torrent. Además de infringir las leyes de derechos de autor, también utiliza redes de publicidad falsas. Por lo tanto, los visitantes de este sitio pueden ser redirigidos a varias páginas web no confiables y maliciosas. Además, thepiratebay[.]org es conocida por ofrecer programas maliciosos para descargar, disfrazados o agrupados (es decir, empaquetados) con contenido ordinario. Se recomienda encarecidamente no visitar o utilizar este sitio web.

Instrucciones de eliminación de la redirección Limetorrents[.]info

¿Qué es limetorrents[.]info?

Limetorrents[.]info es uno de los sitios de torrents más populares. Esta página en particular está utilizando redes de publicidad no autorizadas, lo que significa que contiene anuncios poco confiables y redirige a los usuarios a varias páginas sombreadas. Los visitantes desprevenidos que usan el servicio de información limetorrents[.]info Pueden terminar en páginas potencialmente maliciosas, ser engañados para descargar aplicaciones potencialmente no deseadas (PUAs, por sus siglas en inglés), etc. Además, limetorrents[.].info contiene contenido protegido por derechos de autor y su descarga a través de torrents es ilegal. Por lo tanto, no se debe confiar en esta página.

Instrucciones de eliminación del ransomware Ravack

¿Qué es Ravack?

Ravack es un trozo de software malicioso, perteneciente a la familia de ransomware Hakbit. El descubrimiento se acredita a dnwls0719. Se ha observado que se propaga a través de falsos instaladores de Movavi Video Editor 20 Plus. Los sistemas infectados con este malware tienen sus datos cifrados y reciben demandas de rescate por el descifrado. Durante el proceso de cifrado, todos los archivos afectados se agregan con la extensión ".ravack". Por ejemplo, un archivo originalmente llamado algo así como "1.jpg" aparecería como "1.jpg.ravack" - después del cifrado. Una vez finalizado este proceso, el ransomware Ravack deja una nota de rescate - "HELP_ME_RECOVER_MY_FILES.txt" - en el escritorio de la víctima, cuyo fondo de pantalla también cambia.

Instrucciones de eliminación del ransomware Rxx

¿Qué es Rxx?

Rxx es un trozo de software malicioso, perteneciente a la familia de ransomware Dharma. Este malware fue descubierto por Jakub Kroustek. Funciona cifrando datos para exigir el pago de las herramientas/software de descifrado. Durante el proceso de encriptación, todos los archivos comprometidos se renombran de acuerdo con este patrón: nombre de archivo original, ID único, dirección de correo electrónico de los ciberdelincuentes y la extensión ".rxx". Por ejemplo, un archivo como "1.jpg" aparecerá como algo similar a "1.jpg.id-1E857D00.[back_data@foxmail.com].rxx" - después del cifrado. Una vez finalizado este proceso, se muestra una ventana emergente y se crea un archivo de texto - "FILES ENCRYPTED.txt".

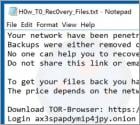

Instrucciones de eliminación del ransomware PwndLocker

¿Qué es PwndLocker?

La investigación muestra que los ciberdelincuentes detrás del ransomware PwndLocker se dirigen a redes empresariales y gobiernos locales. PwndLocker cifra los archivos con el algoritmo de cifrado RSA-2048 y crea una nota de rescate, un archivo de texto llamado "H0w_T0_Rec0very_Files.txt" que se puede encontrar en carpetas que contienen datos cifrados. Como la mayoría de los programas de este tipo, cambia el nombre de los archivos cifrados agregando una cierta extensión. En el momento de la investigación, agregó las extensiones ".key" y ".pwnd". Significa que en casos separados PwndLocker agrega diferentes extensiones. Por ejemplo, en un caso cambiaría el nombre de un archivo "1.jpg" a "1.jpg.key", en otro cambiaría el nombre de ese archivo a "1.jpg.pwnd", y así sucesivamente. Se sabe que este ransomware no encripta todos los archivos, deja sin cifrar los archivos con ciertas extensiones. Además, omite los archivos que se encuentran en ciertas carpetas.

Instrucciones de eliminación del ransomware Harma

¿Qué es Harma?

Descubierto por primera vez por el investigador de malware, Jakub Kroustek, Harma es un ransomware de alto riesgo que pertenece a la familia Dharma. Después de una infiltración exitosa, Harma cifra la mayoría de los datos almacenados, dejándolos inutilizables. Además, Harma agrega nombres de archivo con la extensión ".harma" mas la identificación única de la víctima y la dirección de correo electrónico del desarrollador. Por ejemplo, "sample.jpg" podría renombrarse a un nombre de archivo como "sample.jpg.id-1E857D00.[ban.out@foxmail.com].harma". Una vez que los datos están encriptados, Harma abre una ventana emergente y almacena un archivo de texto ("FILES ENCRYPTED.txt") en el escritorio de la víctima. Las variantes actualizadas de este ransomware usan las extensiones ".[whitwellparke@aol.com].harma", ".[MerlinWebster@aol.com].harma", ".[hmdjam@protonmail.com].harma", ".[marjut56@cock.li].harma", ".[hobbsadelaide@aol.com].harma", ".[woodson.rosina@aol.com].harma", ".[ecnrypt98@cock.li].harma", ".[bitcoin1@foxmail.com].harma", ".[sumpterzoila@aol.com].harma", ".[dorejadid1@protonmail.com].harma" y ".[Harmahelp73@gmx.de].harma" para los archivos encriptados.

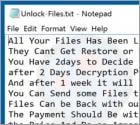

Instrucciones de eliminación del ransomware Odveta

¿Qué es Odveta?

El ransomware Odveta es una nueva variante de otro programa de este tipo llamado Ouroboros. Odveta está diseñado para encriptar archivos usando un algoritmo de encriptación fuerte para que las víctimas no puedan recuperar archivos sin tener que comprar una herramienta de desencriptación y una clave de los ciberdelincuentes que la diseñaron. Además, este ransomware cambia los nombres de los archivos cifrados al agregar una dirección de correo electrónico, un número de identificación y la extensión ".odveta" a los nombres de los archivos. Por ejemplo, "1.jpg" podría cambiarse de nombre a "1.jpg.Email=[RestoreData@airmail.cc]ID=[WXFESCN4J5013DR].odveta". Las instrucciones sobre cómo descifrar archivos se proporcionan en el archivo de texto "Unlock-Files.txt", que se puede encontrar en carpetas que contienen archivos cifrados. Las variantes actualizadas de este ransomware usan la extensión ".Email=[Honeylock@protonmail.com]ID=[victim's ID].odveta" para archivos cifrados.

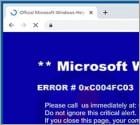

Instrucciones para eliminar el Troyano Cryxos (Cryxos Trojan)

¿Qué es Cryxos Trojan?

Los troyanos Cryxos están diseñados para mostrar alertas/notificaciones engañosas en sitios web comprometidos o maliciosos que afirman que la computadora del usuario está infectada con un virus (o virus), está bloqueada y/o se roban algunos de los datos personales del usuario. En la mayoría de los casos, se alienta a los usuarios a resolver el problema llamando a los estafadores a través del número de teléfono proporcionado. Como regla general, los troyanos Cryxos muestran mensajes que se disfrazan como notificaciones legítimas de Microsoft. Sin embargo, esta empresa no tiene nada que ver con estas estafas de soporte técnico. Recomendamos encarecidamente no confiar en ellos y eliminar Cryxos del sistema operativo lo antes posible.

Más artículos...

Página 360 de 579

<< Inicio < Anterior 351 352 353 354 355 356 357 358 359 360 Siguiente > Fin >>