Cómo eliminar el malware de tipo ladrón MrAnon del sistema operativo

![]() Escrito por Tomas Meskauskas el

Escrito por Tomas Meskauskas el

¿Qué tipo de malware es MrAnon?

MrAnon es el nombre de un malware que roba información escrito en lenguaje de programación Python. Este ladrón tiene diversas capacidades de extracción de datos y se dirige a la información de navegadores, monederos de criptomonedas, mensajeros y otras aplicaciones.

En el momento de escribir estas líneas, los desarrolladores de MrAnon lo ofrecen a la venta online; por lo tanto, existen diversas variantes con diferentes funcionalidades basadas en el plan de pago. Es pertinente mencionar que se ha observado la proliferación de este malware a través de campañas de spam por correo electrónico.

Visión general del malware MrAnon

Tras una infiltración exitosa, MrAnon puede mostrar una ventana emergente que dice "Archivo no admitido", seguida de otra que dice "No ejecutar: python.exe". Estos mensajes se utilizan para engañar a las víctimas haciéndoles creer que la posible instalación del malware en sus dispositivos ha fallado. Así, se crea una falsa sensación de seguridad, disminuyendo las posibilidades de que los usuarios tomen medidas adicionales para proteger sus sistemas.

El malware MrAnon comienza sus operaciones buscando y terminando procesos de interés, como los asociados a aplicaciones específicas como navegadores, mensajeros, criptomonedas, etc.

Este ladrón recopila datos relevantes del dispositivo. Uno de los métodos utilizados es visitar sigilosamente sitios web legítimos para obtener la dirección IP (geolocalización) de la víctima, así como el nombre y el código de su país. MrAnon puede llegar a los sistemas fuertemente comprimido, y su pequeño tamaño de archivo puede ayudar a evadir la detección.

El programa malicioso es capaz de descargar archivos de los dispositivos infectados. Busca estos formatos en las siguientes ubicaciones: Escritorio, Documentos, Imágenes y Descargas: 7z, BMP, CONF, CSV, DAT, DB, DOC, JPEG, JPG, KDBX, KEY, ODT, OVPN, PDF, PNG, RAR, RDP, RTF, SQL, TAR, TXT, WALLET, XLS, XLSX, XLM, ZIP, etc.

Hacer capturas de pantalla también está entre las capacidades del ladrón. MrAnon puede extraer información de más de veinte navegadores (lista completa). Los datos de interés pueden incluir: historiales de navegación y de motores de búsqueda, cookies de Internet, nombres de usuario/contraseñas, detalles de identificación personal, números de tarjetas de crédito, etc.

También se dirige a monederos de criptomonedas tanto de escritorio como de extensión de navegador (lista completa). Además, el ladrón busca datos de mensajeros, software de autenticación, gestores de contraseñas, clientes VPN (Red Privada Virtual), software relacionado con juegos y FTP (Protocolo de transferencia de archivos) (lista completa).

La información obtenida por MrAnon se comprime en uno o varios archivos y se carga en un sitio de alojamiento de archivos; a continuación, se envía un mensaje notificando la creación e incluyendo el enlace de descarga al Telegrama de los atacantes.

Cabe destacar que los desarrolladores de malware a menudo mejoran su software; por lo tanto, las posibles iteraciones futuras de MrAnon podrían tener funcionalidades y características adicionales/diferentes.

En resumen, la presencia de malware como el ladrón MrAnon en los dispositivos puede provocar graves problemas de privacidad, pérdidas económicas y robos de identidad.

| Nombre | MrAnon malware |

| Tipo de amenaza | Troyano, ladrón, virus ladrón de contraseñas, spyware. |

| Nombres de detección | Avast (Win32:Malware-gen), Combo Cleaner (Trojan.GenericKD.70549116), ESET-NOD32 (PowerShell/TrojanDownloader.Agent.HRU), Kaspersky (Trojan.Win64.Agentb.kxby), Symantec (Infostealer.Limitail), Lista completa de detecciones (VirusTotal) |

| Síntomas | Los troyanos están diseñados para infiltrarse sigilosamente en el ordenador de la víctima y permanecer en silencio, por lo que no hay síntomas particulares claramente visibles en una máquina infectada. |

| Métodos de distribución | Adjuntos de correo electrónico infectados, anuncios maliciosos en línea, ingeniería social, "cracks" de software. |

| Daños | Robo de contraseñas e información bancaria, usurpación de identidad, incorporación del ordenador de la víctima a una botnet. |

| Eliminación de Malware | Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. |

Ejemplos de programas maliciosos de tipo ladrón

Vare, Ansiedad, Epsilon, Laze, Serpiente, y TrapStealer son sólo algunos ejemplos de ladrones sobre los que hemos escrito recientemente. El malware de robo de información puede dirigirse a detalles increíblemente específicos o a una amplia gama de datos. Estos programas podrían tener otras capacidades, ya que el malware no está limitado por su clasificación.

Hay que destacar que, independientemente de cómo opere el software malicioso, su presencia en un sistema amenaza la integridad del dispositivo y la seguridad del usuario. Por lo tanto, todas las amenazas deben ser eliminadas inmediatamente después de su detección.

¿Cómo se infiltró MrAnon en mi ordenador?

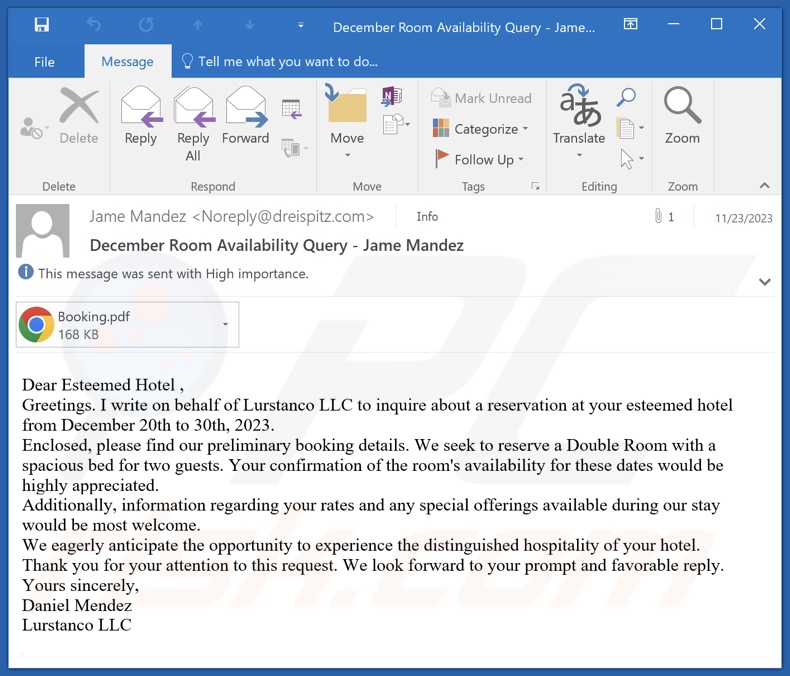

Como se mencionó en la introducción, se ha observado la proliferación de MrAnon a través de correos electrónicos de spam. Una de las campañas conocidas incluía misivas relativas a una reserva de hotel supuestamente realizada por los destinatarios. Los correos con el asunto "Consulta de disponibilidad de habitaciones en diciembre" (puede variar) incluían documentos PDF maliciosos adjuntos titulados "Booking.pdf".

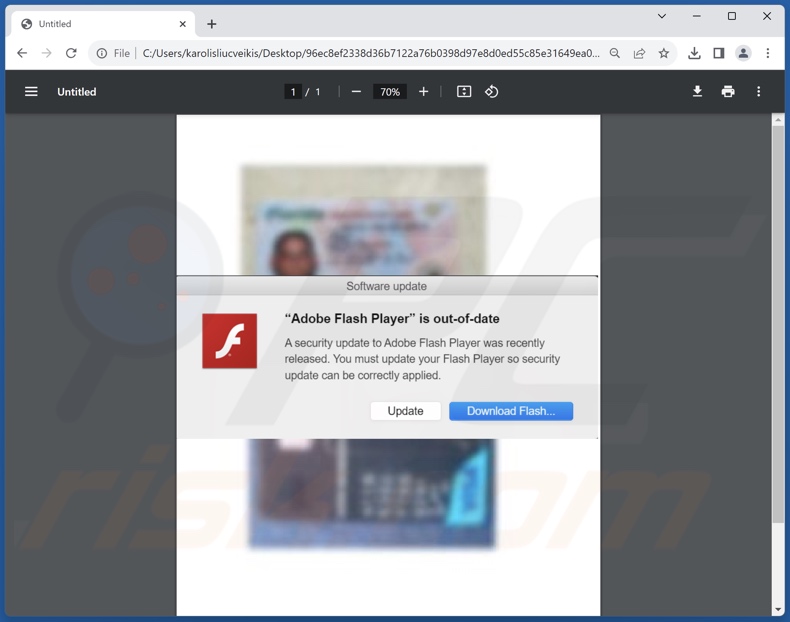

Al abrirlo, el fondo del documento mostraba lo que parecían ser escaneos de un documento de identidad y una tarjeta de crédito/débito; en primer plano aparecía una ventana emergente. El texto de esta ventana indicaba que "Adobe Flash Player" estaba obsoleto y se instaba al usuario a actualizarlo.

Al interactuar con esta ventana emergente se desencadenaba el proceso de descarga/instalación del malware. El PDF descargaba un ejecutable .NET, que recuperaba y ejecutaba varios scripts PowerShell. La cadena culminaba con la instalación del ladrón MrAnon.

Hay que mencionar que otros señuelos o archivos pueden ser utilizados para propagar MrAnon. Aparte de los correos electrónicos, el malware puede distribuirse a través de DMs/PMs, SMSes y otros mensajes.

Los archivos infecciosos pueden adjuntarse o enlazarse dentro del correo basura. Estos archivos vienen en varios formatos, por ejemplo ejecutables (.exe, .run, etc.), archivos comprimidos (ZIP, RAR, etc.), documentos (Microsoft Office, Microsoft OneNote, PDF, etc.), JavaScript, etc.

Otros métodos habituales de proliferación de malware son: descargas drive-by (furtivas/engañosas), estafas en línea, publicidad maliciosa, canales de descarga poco fiables (por ejemplo, freeware y sitios web gratuitos de alojamiento de archivos, redes de intercambio P2P, etc.), herramientas ilegales de activación de programas ("cracks") y actualizaciones falsas.

Además, algunos programas maliciosos pueden autopropagarse a través de redes locales y dispositivos de almacenamiento extraíbles (por ejemplo, memorias USB, discos duros externos, etc.).

¿Cómo evitar la instalación de malware?

Recomendamos tratar con cuidado los correos electrónicos entrantes y otros mensajes. Los archivos adjuntos o enlaces presentes en correos dudosos/irrelevantes no deben abrirse, ya que pueden ser maliciosos. Otra recomendación es ser precavido al navegar, ya que los contenidos falsos y peligrosos en línea suelen parecer legítimos e inocuos.

Además, todas las descargas deben realizarse desde fuentes oficiales y verificadas. Aconsejamos activar y actualizar los programas utilizando funciones/herramientas auténticas, ya que las herramientas de activación ilegales ("cracking") y los actualizadores de terceros pueden contener malware.

Debemos insistir en la importancia de tener instalado y actualizado un antivirus fiable. El software de seguridad debe utilizarse para ejecutar análisis regulares del sistema y eliminar amenazas y problemas. Si cree que su ordenador ya está infectado, le recomendamos que ejecute un análisis con Combo Cleaner para eliminar automáticamente el malware infiltrado.

Navegadores objetivo:

Google Chrome, Mozilla Firefox, Microsoft Edge, Opera, 7Star, Amigo, Brave, Cent Browser, Chrome Canary, Epic Privacy Browser, Iridium, Kometa, Opera GX, Orbitum, Pale Moon, SeaMonkey, Sputnik, Torch, Uran, Vivaldi, Waterfox, y Yandex.

Criptomonedas y extensiones de navegador relacionadas con criptomonedas:

Aergo Connect, Armory, Atomic, Auro, Binance, BitKeep, BoltX, BlockWallet, Braavos, Bytecoin Wallet, CLV Wallet, Coin98, Coinbase, Cyano, Coinomi, Enkrypt, Eternl, EVER, Exodus, Fewcha Move, Finnie, GeroWallet, Goby, Guarda, HashPack, HAVAH, ICONex, iWallet, Jaxx Liberty, KardiaChain, Keeper, Keplr, KHC Wallet, Leap Terra, Liquality, MadWallet, Math, MetaMask, Meta Wallet, MEW CX, MultiversX DeFi Wallet, Nami, NeoLine, Nifty, OKX Wallet, OsmWallet, Pali, Petra Aptos, Phantom, Polygon, Polymesh, Pontem Aptos, Rabby, Ronin, SafePal, Sender Wallet, Solflare, Station, Sui, Tally Ho, Temple, TexBox, Tronium, Tron Link, Trust, Virgo, WAGMIswap.io, Wombat, XDEFI, y Yoroi.

Otras extensiones de navegador específicas:

Authenticator, Authy, EOS Authenticator, GAuth Authenticator, Bitwarden, KeePassHelper, KeePass Tusk, KeePassXC, Trezor Password Manager, Microsoft Autofill, NordVPN, y Proton VPN.

Software de mensajería dirigida:

Discord, Discord Canary, Element, Signal, y Telegram.

Targeted software diverso:

FileZilla, FileZilla Server, NordVPN, OpenVPN Connect, ProtonVPN, y Steam.

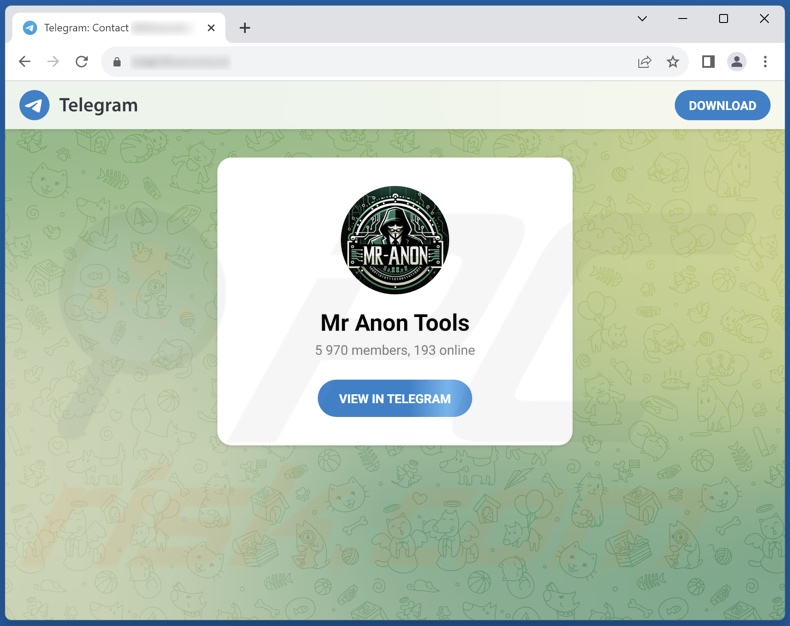

Captura de pantalla de la cuenta de Telegram utilizada por los desarrolladores del ladrón MrAnon:

Captura de pantalla del ladrón MrAnon que se vende en Internet:

Captura de pantalla de un correo spam utilizado para hacer proliferar el stealer MrAnon:

Texto presentado en esta carta electrónica:

Subject: December Room Availability Query - Jame Mandez

Dear Esteemed Hotel ,

Greetings. I write on behalf of Lurstanco LLC to inquire about a reservation at your esteemed hotel from December 20th to 30th, 2023.

Enclosed, please find our preliminary booking details. We seek to reserve a Double Room with a spacious bed for two guests. Your confirmation of the room's availability for these dates would be highly appreciated.

Additionally, information regarding your rates and any special offerings available during our stay would be most welcome.

We eagerly anticipate the opportunity to experience the distinguished hospitality of your hotel.

Thank you for your attention to this request. We look forward to your prompt and favorable reply.

Yours sincerely,

Daniel Mendez

Lurstanco LLC

Captura de pantalla del PDF malicioso adjunto a este correo spam ("Booking.pdf"):

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

▼ DESCARGAR Combo Cleaner

El detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por Rcs Lt, la empresa matriz de PCRisk. Leer más. Si decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso.

Menú rápido:

- ¿Qué es MrAnon?

- PASO 1. Eliminación manual del malware MrAnon.

- PASO 2. Comprueba si tu ordenador está limpio.

¿Cómo eliminar malware manualmente?

La eliminación manual de malware es una tarea complicada - normalmente es mejor dejar que los programas antivirus o anti-malware lo hagan automáticamente. Para eliminar este malware recomendamos utilizar Combo Cleaner.

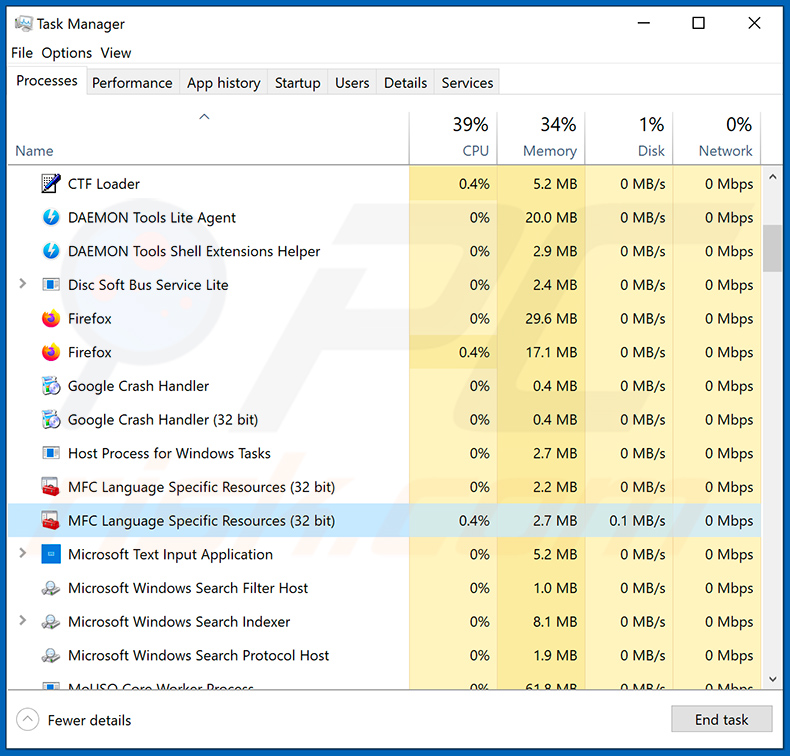

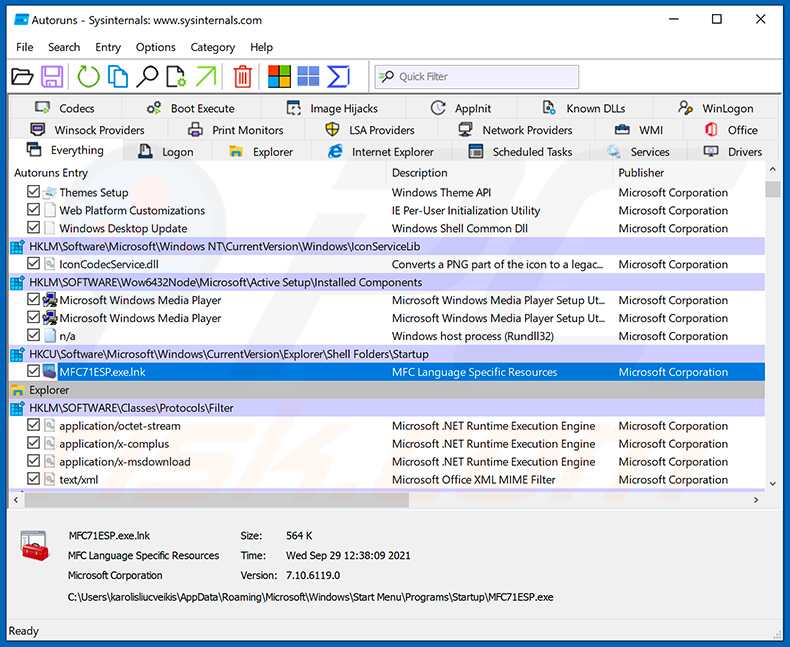

Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. He aquí un ejemplo de un programa sospechoso que se ejecuta en el ordenador de un usuario:

Si ha comprobado la lista de programas que se ejecutan en su ordenador, por ejemplo, mediante gestor de tareas, y ha identificado un programa que parece sospechoso, debe continuar con estos pasos:

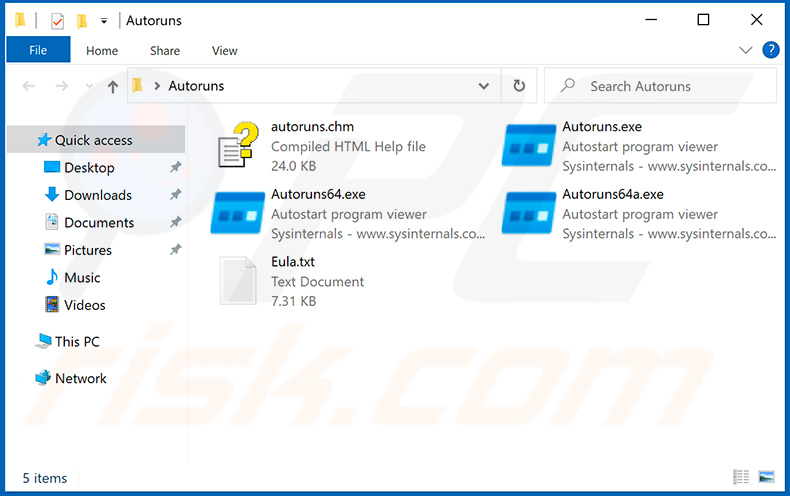

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

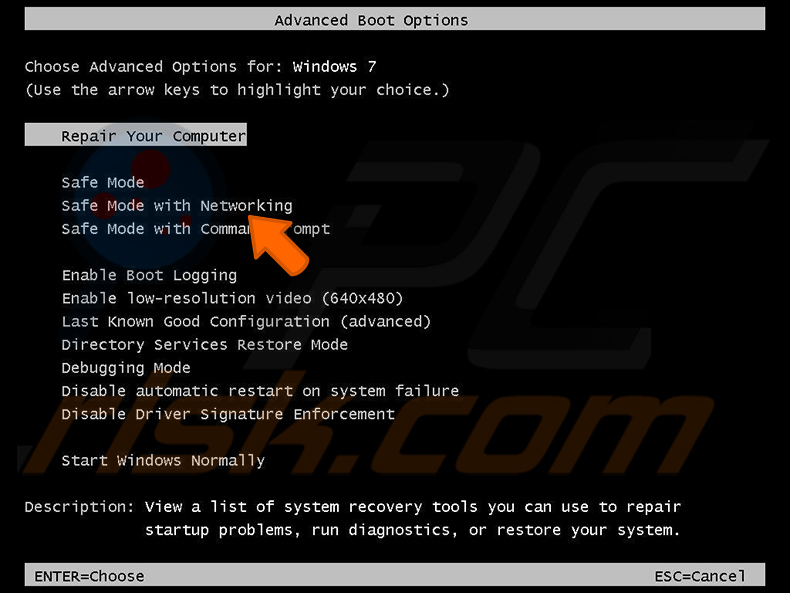

Reinicie el equipo en modo seguro:

Reinicie el equipo en modo seguro:

Usuarios de Windows XP y Windows 7: Inicie su ordenador en Modo Seguro. Haga clic en Inicio, en Apagar, en Reiniciar y en Aceptar. Durante el proceso de inicio del equipo, pulse la tecla F8 del teclado varias veces hasta que aparezca el menú de opciones avanzadas de Windows y, a continuación, seleccione Modo seguro con funciones de red en la lista.

Vídeo que muestra cómo iniciar Windows 7 en "Modo seguro con funciones de red":

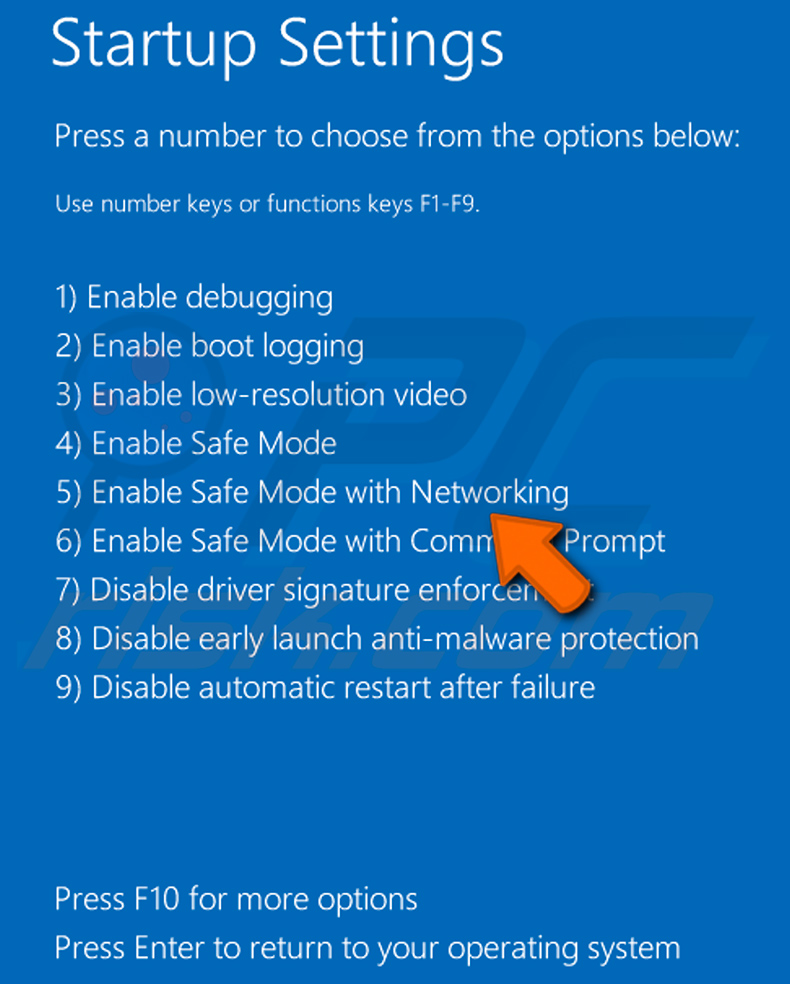

Usuarios de Windows 8: Inicie Windows 8 en Modo seguro con funciones de red - Vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de la búsqueda seleccione Configuración. Haga clic en Opciones avanzadas de inicio, en la ventana abierta "Configuración general del PC", seleccione Inicio avanzado.

Haga clic en el botón "Reiniciar ahora". Su ordenador se reiniciará en el "Menú de opciones avanzadas de inicio". Haga clic en el botón "Solucionar problemas" y, a continuación, en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haz clic en "Configuración de inicio".

Haga clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de Configuración de inicio. Pulsa F5 para arrancar en Modo seguro con funciones de red.

Vídeo que muestra cómo iniciar Windows 8 en "Modo seguro con funciones de red":

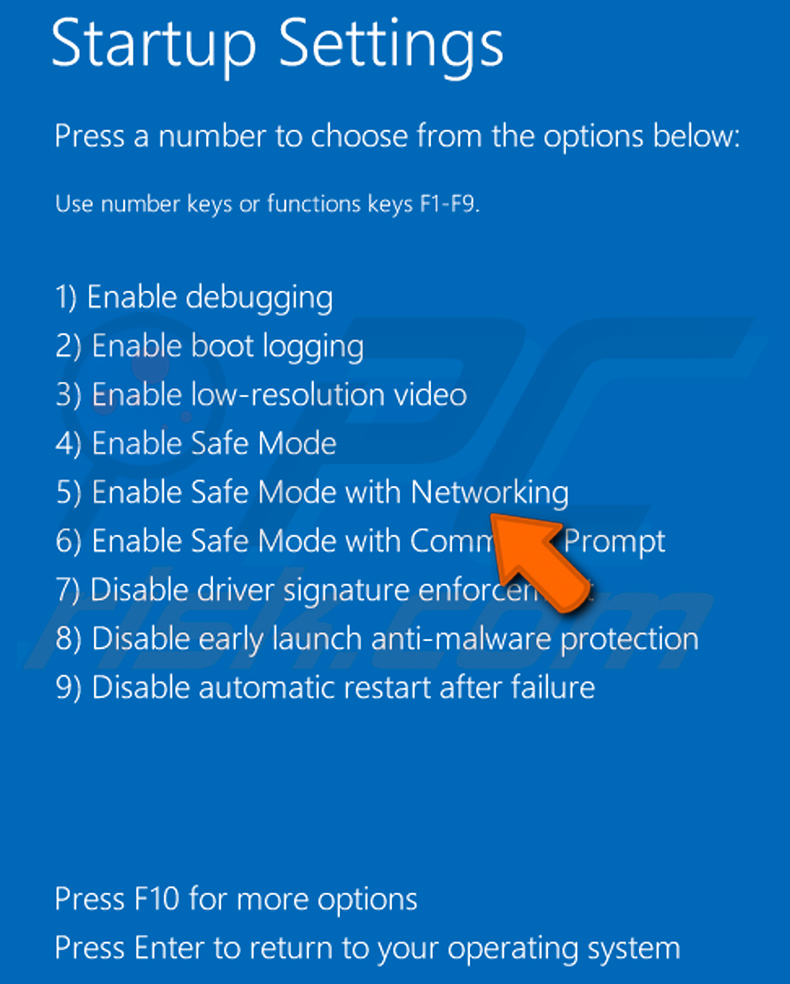

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de Encendido. En el menú que se abre haga clic en "Reiniciar" mientras mantiene pulsada la tecla "Mayúsculas" del teclado. En la ventana "elegir una opción" haga clic en "Solucionar problemas", a continuación seleccione "Opciones avanzadas".

En el menú de opciones avanzadas seleccione "Configuración de inicio" y haga clic en el botón "Reiniciar". En la siguiente ventana debes pulsar la tecla "F5" de tu teclado. Esto reiniciará su sistema operativo en modo seguro con conexión en red.

Vídeo que muestra cómo iniciar Windows 10 en "Modo seguro con funciones de red":

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

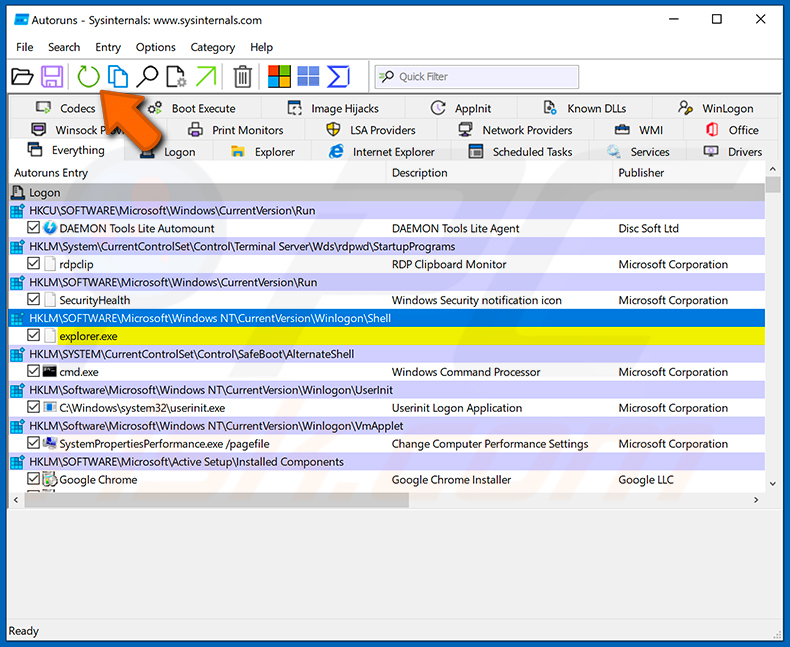

En la aplicación Autoruns, haz clic en "Opciones" en la parte superior y desmarca las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Tras este procedimiento, haz clic en el icono "Actualizar".

En la aplicación Autoruns, haz clic en "Opciones" en la parte superior y desmarca las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Tras este procedimiento, haz clic en el icono "Actualizar".

Comprueba la lista que te proporciona la aplicación Autoruns y localiza el archivo de malware que quieres eliminar.

Comprueba la lista que te proporciona la aplicación Autoruns y localiza el archivo de malware que quieres eliminar.

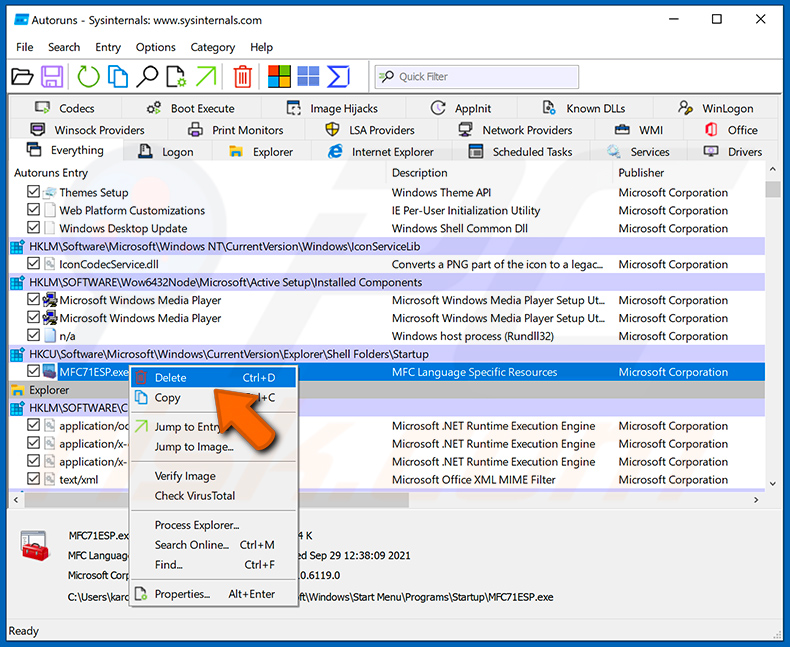

Debes anotar su ruta completa y su nombre. Tenga en cuenta que algunos programas maliciosos ocultan nombres de procesos bajo nombres de procesos legítimos de Windows. En esta fase, es muy importante evitar eliminar archivos del sistema. Una vez localizado el programa sospechoso que desea eliminar, haga clic con el botón derecho del ratón sobre su nombre y seleccione "Eliminar".

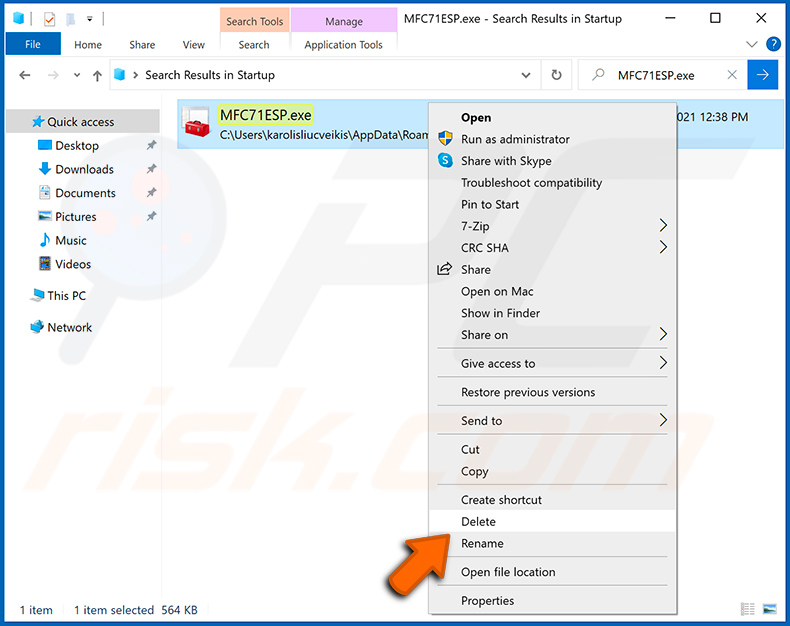

Después de eliminar el malware a través de la aplicación Autoruns (esto asegura que el malware no se ejecutará automáticamente en el siguiente inicio del sistema), debe buscar el nombre del malware en su ordenador. Asegúrese de habilitar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre de archivo del malware, asegúrese de eliminarlo.

Reinicia tu ordenador en modo normal. Siguiendo estos pasos debería eliminar cualquier malware de su ordenador. Tenga en cuenta que la eliminación manual de amenazas requiere conocimientos informáticos avanzados. Si no dispone de estos conocimientos, deje la eliminación de malware en manos de programas antivirus y antimalware.

Estos pasos pueden no funcionar con infecciones avanzadas de malware. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener tu ordenador seguro, instala las últimas actualizaciones del sistema operativo y utiliza software antivirus. Para asegurarte de que tu ordenador está libre de infecciones de malware, te recomendamos escanearlo con Combo Cleaner.

Preguntas más frecuentes (FAQ)

Mi ordenador está infectado con el malware MrAnon, ¿debo formatear mi dispositivo de almacenamiento para deshacerme de él?

No, la eliminación de malware rara vez requiere formateo.

¿Cuáles son los mayores problemas que puede causar el malware MrAnon?

Los peligros asociados a una infección dependen de las funcionalidades del malware y de la interferencia de los ciberdelincuentes. MrAnon es un ladrón, un tipo de malware que extrae y extrae datos (por ejemplo, credenciales de inicio de sesión, criptomonedas, etc.). Por lo general, las infecciones de este tipo pueden provocar graves problemas de privacidad, pérdidas financieras y robo de identidad.

¿Cuál es el propósito del malware MrAnon?

Los programas maliciosos suelen utilizarse para generar ingresos. Sin embargo, los ciberdelincuentes también pueden utilizar software malicioso para divertirse, llevar a cabo venganzas personales, interrumpir procesos (por ejemplo, sitios web, servicios, empresas, etc.) e incluso lanzar ataques con motivaciones políticas/geopolíticas.

¿Cómo se infiltró el malware MrAnon en mi ordenador?

Se ha observado que MrAnon se propaga a través de archivos adjuntos maliciosos en correos spam con temática de reservas de hotel. Sin embargo, otros métodos de distribución no son improbables.

Aparte del correo basura, los programas maliciosos se distribuyen ampliamente a través de descargas "drive-by", estafas en línea, canales de descarga dudosos (por ejemplo, sitios de alojamiento de archivos gratuitos y freeware, redes de intercambio P2P, etc.), herramientas ilegales de activación de software ("cracks"), actualizadores falsos y publicidad maliciosa. Algunos programas maliciosos pueden incluso autoproliferarse a través de redes locales y dispositivos de almacenamiento extraíbles.

¿Me protegerá Combo Cleaner del malware?

Sí, Combo Cleaner es capaz de detectar y eliminar casi todas las infecciones de malware conocidas. Tenga en cuenta que realizar un análisis completo del sistema es crucial, ya que los programas maliciosos de gama alta suelen esconderse en las profundidades de los sistemas.

▼ Mostrar discusión.